Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

Z tego samouczka dowiesz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z Jumio, usługę weryfikacji identyfikatora, która umożliwia automatyczną weryfikację identyfikatora w czasie rzeczywistym w celu ochrony danych klientów.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

Opis scenariusza

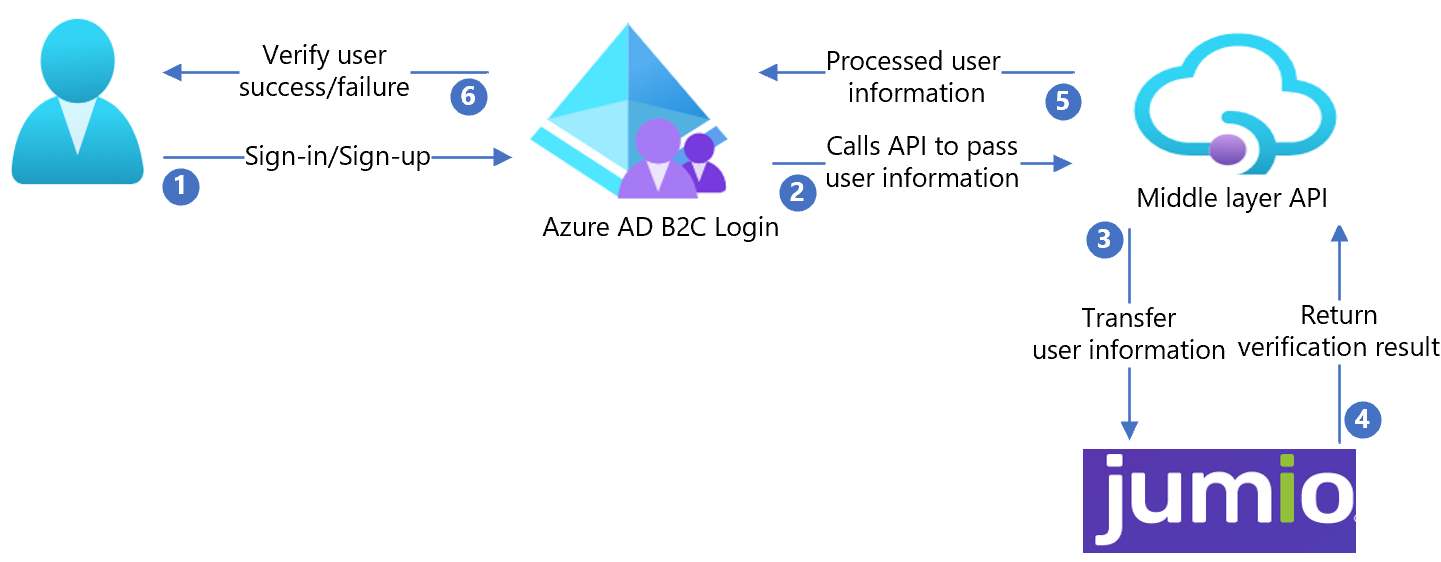

Integracja programu Jumio obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkowników, znany również jako dostawca tożsamości (IdP)

- Jumio — weryfikuje szczegóły identyfikatora użytkownika

- Średniozaawansowane API REST — Można go użyć do implementacji integracji z usługami Azure AD B2C i Jumio.

- Azure Blob Storage — używaj tego, aby uzyskać niestandardowe pliki interfejsu użytkownika dla zasad Azure AD B2C

Poniższy diagram architektury przedstawia implementację.

- Użytkownik loguje się lub tworzy konto. Usługa Azure AD B2C zbiera atrybuty użytkownika.

- Usługa Azure AD B2C wywołuje interfejs API warstwy środkowej i przekazuje atrybuty użytkownika.

- Interfejs API warstwy środkowej konwertuje atrybuty użytkownika na format interfejsu API Jumio i wysyła atrybuty do programu Jumio.

- Jumio przetwarza atrybuty i zwraca wyniki do interfejsu API warstwy środkowej.

- Interfejs API warstwy środkowej przetwarza wyniki i wysyła odpowiednie informacje do usługi Azure AD B2C.

- Usługa Azure AD B2C otrzymuje informacje. Jeśli odpowiedź zakończy się niepowodzeniem, zostanie wyświetlony komunikat o błędzie. Jeśli odpowiedź zakończy się pomyślnie, użytkownik zostanie uwierzytelniony i zapisany w katalogu.

Tworzenie konta Jumio

Aby utworzyć konto Jumio, przejdź do strony jumio.com Kontakt.

Konfigurowanie usługi Azure AD B2C przy użyciu rozwiązania Jumio

Po utworzeniu konta Jumio użyj go do skonfigurowania usługi Azure AD B2C.

Wdrażanie interfejsu API

W samples/Jumio/API/Jumio.Api/, wdroż kod na platformie Azure. Kod można opublikować w programie Visual Studio.

Uwaga

Aby skonfigurować identyfikator entra firmy Microsoft, potrzebny będzie adres URL wdrożonej usługi.

Wdrażanie certyfikatu klienta

Certyfikat klienta pomaga chronić wywołanie interfejsu API Jumio.

Utwórz certyfikat z podpisem własnym przy użyciu następującego przykładowego kodu programu PowerShell:

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.Certyfikat jest eksportowany do lokalizacji określonej dla

{your-local-path}.Aby zaimportować certyfikat do usługi Azure App Service, zobacz Przekazywanie certyfikatu prywatnego.

Tworzenie klucza podpisywania/szyfrowania

Utwórz losowy ciąg o długości większej niż 64 znaków (tylko litery i cyfry).

Na przykład:

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65Użyj następującego skryptu programu PowerShell, aby utworzyć ciąg:

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

Konfigurowanie interfejsu API

Możesz skonfigurować ustawienia aplikacji w usłudze Azure App Service bez ich zaewidencjonowania w repozytorium. Musisz podać następujące ustawienia interfejsu API REST:

| Ustawienia aplikacji | Źródło | Notatki |

|---|---|---|

| JumioSettings:AuthNazwa użytkownika | Konfiguracja konta Jumio | N/A |

| JumioUstawienia:AuthPassword | Konfiguracja konta Jumio | N/A |

| AppSettings:SigningCertThumbprint | Utworzony odcisk palca certyfikatu z podpisem własnym | N/A |

| AppSettings:IdTokenSigningKey | Klucz podpisywania utworzony przy użyciu programu PowerShell | N/A |

| UstawieniaAplikacji:KluczSzyfrowaniaIdToken | Klucz szyfrowania utworzony przy użyciu programu PowerShell | N/A |

| AppSettings:IdTokenIsssuer | Wystawca dla JWT (preferowana jest wartość identyfikatora GUID) | N/A |

| UstawieniaApplikacji:AudiencjaIdToken | Odbiorca dla JWT (preferowana jest wartość identyfikatora GUID) | N/A |

| UstawieniaAplikacji:PodstawowyAdresPrzekierowania | Podstawowy adres URL zasad usługi Azure AD B2C | https://{nazwa-dzierżawy}.b2clogin.com/{twój-identyfikator_aplikacji} |

| Wczytaj certyfikaty strony internetowej | Utworzony odcisk palca certyfikatu z podpisem własnym | N/A |

Wdrażanie interfejsu użytkownika

- Skonfiguruj kontener obiektów blob na swoim koncie pamięci masowej.

- Zapisz pliki interfejsu użytkownika z /samples/Jumio/UI/ w kontenerze blob.

Aktualizowanie plików interfejsu użytkownika

- W plikach interfejsu użytkownika przejdź do /samples/Jumio/UI/ocean_blue/.

- Otwórz każdy plik HTML.

- Znajdź i zastąp

{your-ui-blob-container-url}za pomocą adresu URL kontenera blob. - Znajdź i zastąp

{your-intermediate-api-url}adresem URL pośredniego interfejsu usługi aplikacji API.

Uwaga

Zalecamy dodanie powiadomienia o zgodzie na stronie zbierania atrybutów. Powiadamianie użytkowników o przekazaniu informacji do usług innych firm w celu weryfikacji tożsamości.

Konfigurowanie zasad usługi Azure AD B2C

- Przejdź do zasad usługi Azure AD B2C w /samples/Jumio/Policies/.

- Aby pobrać pakiet startowy LocalAccounts, użyj instrukcji w pakiecie startowym zasad niestandardowych .

- Skonfiguruj zasady dla dzierżawy usługi Azure AD B2C.

Uwaga

Zaktualizuj polityki, aby odnosiły się do lokatora.

Testowanie przepływu użytkownika

- Otwórz tenant Azure AD B2C.

- W obszarze Policieswybierz pozycję Identity Experience Framework.

- Wybierz utworzoną SignUpSignIn.

- Wybierz Uruchom przepływ użytkownika.

- W przypadku applicationwybierz zarejestrowaną aplikację (na przykład JWT).

- W przypadku adresu URL odpowiedzi wybierz adres URL przekierowania .

- Wybierz Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji.

- Utwórz konto.

- Po utworzeniu atrybutu użytkownika jest wywoływany program Jumio.

Wskazówka

Jeśli przepływ jest niekompletny, upewnij się, że użytkownik jest lub nie jest zapisany w katalogu.