Zasady blokady haseł i kont w domenach zarządzanych usług Microsoft Entra Domain Services

Aby zarządzać zabezpieczeniami użytkowników w usługach Microsoft Entra Domain Services, można zdefiniować szczegółowe zasady haseł kontrolujące ustawienia blokady konta lub minimalną długość i złożoność hasła. Domyślne szczegółowe zasady haseł są tworzone i stosowane do wszystkich użytkowników w domenie zarządzanej usług Domenowych. Aby zapewnić szczegółową kontrolę i spełnić określone potrzeby biznesowe lub związane z zgodnością, można utworzyć i zastosować dodatkowe zasady dla określonych użytkowników lub grup.

W tym artykule pokazano, jak utworzyć i skonfigurować szczegółowe zasady haseł w usługach Domain Services przy użyciu usługi Active Directory Administracja istrative Center.

Uwaga

Zasady haseł są dostępne tylko dla domen zarządzanych utworzonych przy użyciu modelu wdrażania usługi Resource Manager.

Zanim rozpoczniesz

Do ukończenia tego artykułu potrzebne są następujące zasoby i uprawnienia:

- Aktywna subskrypcja platformy Azure.

- Jeśli nie masz subskrypcji platformy Azure, utwórz konto.

- Dzierżawa firmy Microsoft Entra skojarzona z twoją subskrypcją, zsynchronizowana z katalogiem lokalnym lub katalogiem tylko w chmurze.

- W razie potrzeby utwórz dzierżawę firmy Microsoft Entra lub skojarz subskrypcję platformy Azure z twoim kontem.

- Domena zarządzana usług Microsoft Entra Domain Services jest włączona i skonfigurowana w dzierżawie firmy Microsoft Entra.

- W razie potrzeby ukończ samouczek, aby utworzyć i skonfigurować domenę zarządzaną usług Microsoft Entra Domain Services.

- Domena zarządzana musi zostać utworzona przy użyciu modelu wdrażania usługi Resource Manager.

- Maszyna wirtualna zarządzania systemem Windows Server przyłączona do domeny zarządzanej.

- W razie potrzeby ukończ samouczek, aby utworzyć maszynę wirtualną zarządzania.

- Konto użytkownika, które jest członkiem grupy administratorów firmy Microsoft Entra DC w dzierżawie firmy Microsoft Entra.

Domyślne ustawienia zasad haseł

Szczegółowe zasady haseł (FGPPs) umożliwiają stosowanie określonych ograniczeń dotyczących zasad blokady haseł i kont do różnych użytkowników w domenie. Na przykład w celu zabezpieczenia uprzywilejowanych kont można stosować bardziej rygorystyczne ustawienia blokady konta niż zwykłe konta nieuprzywilejowane. W domenie zarządzanej można utworzyć wiele adresów FGPP i określić kolejność priorytetu, aby zastosować je do użytkowników.

Aby uzyskać więcej informacji na temat zasad haseł i korzystania z centrum Administracja istration usługi Active Directory, zobacz następujące artykuły:

- Dowiedz się więcej o precyzyjnych zasadach haseł

- Konfigurowanie precyzyjnych zasad haseł przy użyciu centrum Administracja istration usługi AD

Zasady są dystrybuowane za pośrednictwem skojarzenia grupy w domenie zarządzanej, a wszelkie wprowadzone zmiany są stosowane podczas następnego logowania użytkownika. Zmiana zasad nie powoduje odblokowania konta użytkownika, które jest już zablokowane.

Zasady haseł zachowują się nieco inaczej w zależności od sposobu tworzenia konta użytkownika, do którego są one stosowane. Istnieją dwa sposoby tworzenia konta użytkownika w usługach domenowych:

- Konto użytkownika można zsynchronizować z identyfikatorem Entra firmy Microsoft. Obejmuje to konta użytkowników tylko w chmurze utworzone bezpośrednio na platformie Azure oraz konta użytkowników hybrydowych synchronizowane ze środowiska lokalnego usług AD DS przy użyciu usługi Microsoft Entra Połączenie.

- Większość kont użytkowników w usługach domenowych jest tworzona za pośrednictwem procesu synchronizacji z identyfikatora Entra firmy Microsoft.

- Konto użytkownika można utworzyć ręcznie w domenie zarządzanej i nie istnieje w identyfikatorze Entra firmy Microsoft.

Wszyscy użytkownicy, niezależnie od sposobu ich tworzenia, mają następujące zasady blokady konta zastosowane do domyślnych zasad haseł w usługach domenowych:

- Czas trwania blokady konta: 30

- Dozwolona liczba nieudanych prób logowania: 5

- Zresetuj liczbę nieudanych prób logowania po: 2 minuty

- Maksymalny wiek hasła (okres istnienia): 90 dni

W przypadku tych ustawień domyślnych konta użytkowników są blokowane przez 30 minut, jeśli w ciągu 2 minut są używane pięć nieprawidłowych haseł. Konta są automatycznie odblokowywane po 30 minutach.

Blokady konta występują tylko w domenie zarządzanej. Konta użytkowników są blokowane tylko w usługach domenowych i tylko z powodu nieudanych prób logowania w domenie zarządzanej. Konta użytkowników, które zostały zsynchronizowane z witryny Microsoft Entra ID lub lokalnie, nie są blokowane w swoich katalogach źródłowych tylko w usługach Domain Services.

Jeśli masz zasady hasła firmy Microsoft Entra, które określają maksymalny wiek hasła większy niż 90 dni, wiek hasła jest stosowany do domyślnych zasad w usługach domenowych. Możesz skonfigurować niestandardowe zasady haseł w celu zdefiniowania innego maksymalnego wieku haseł w usługach Domain Services. Upewnij się, że w zasadach haseł usług domenowych skonfigurowano krótszy maksymalny wiek hasła niż w lokalnym środowisku usług AD DS lub identyfikatorze firmy Microsoft. W tym scenariuszu hasło użytkownika może wygasnąć w usługach Domain Services, zanim zostanie wyświetlony monit o zmianę identyfikatora Entra firmy Microsoft lub lokalnego środowiska usług AD DS.

W przypadku kont użytkowników utworzonych ręcznie w domenie zarządzanej następujące dodatkowe ustawienia hasła są również stosowane z zasad domyślnych. Te ustawienia nie mają zastosowania do kont użytkowników zsynchronizowanych z identyfikatorem Entra firmy Microsoft, ponieważ użytkownik nie może zaktualizować swojego hasła bezpośrednio w usługach Domain Services.

- Minimalna długość hasła (znaki): 7

- Hasła muszą spełniać wymagania dotyczące złożoności

Nie można zmodyfikować ustawień blokady konta ani hasła w domyślnych zasadach haseł. Zamiast tego członkowie grupy Administracja istratorów kontrolera domeny usługi AAD mogą tworzyć niestandardowe zasady haseł i konfigurować je tak, aby zastąpić (mają pierwszeństwo) domyślne wbudowane zasady, jak pokazano w następnej sekcji.

Tworzenie niestandardowych zasad haseł

Podczas kompilowania i uruchamiania aplikacji na platformie Azure możesz skonfigurować niestandardowe zasady haseł. Można na przykład utworzyć zasady, aby ustawić różne ustawienia zasad blokady konta.

Niestandardowe zasady haseł są stosowane do grup w domenie zarządzanej. Ta konfiguracja skutecznie zastępuje zasady domyślne.

Aby utworzyć niestandardowe zasady haseł, należy użyć narzędzi usługi Active Directory Administracja istrative z maszyny wirtualnej przyłączonej do domeny. Usługa Active Directory Administracja istrative Center umożliwia wyświetlanie, edytowanie i tworzenie zasobów w domenie zarządzanej, w tym jednostek organizacyjnych.

Uwaga

Aby utworzyć niestandardowe zasady haseł w domenie zarządzanej, musisz zalogować się do konta użytkownika, które jest członkiem grupy usługi AAD DC Administracja istrators.

Na ekranie startowym wybierz pozycję narzędzia Administracja istrative Tools. Zostanie wyświetlona lista dostępnych narzędzi do zarządzania, które zostały zainstalowane w samouczku w celu utworzenia maszyny wirtualnej zarządzania.

Aby utworzyć jednostki organizacyjne i zarządzać nimi, wybierz pozycję Active Directory Administracja istrative Center z listy narzędzi administracyjnych.

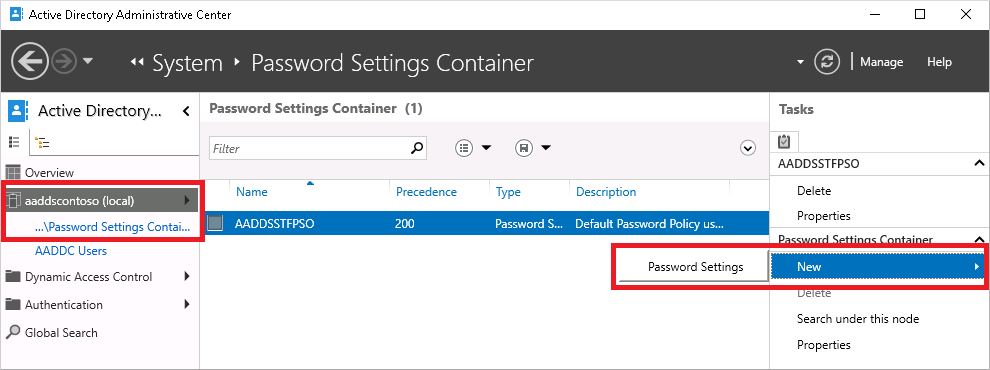

W okienku po lewej stronie wybierz domenę zarządzaną, taką jak aaddscontoso.com.

Otwórz kontener System, a następnie pozycję Hasło Ustawienia Kontener.

Wyświetlane są wbudowane zasady haseł dla domeny zarządzanej. Nie można modyfikować tych wbudowanych zasad. Zamiast tego utwórz niestandardowe zasady haseł, aby zastąpić domyślne zasady.

W panelu Zadania po prawej stronie wybierz pozycję Nowe > hasło Ustawienia.

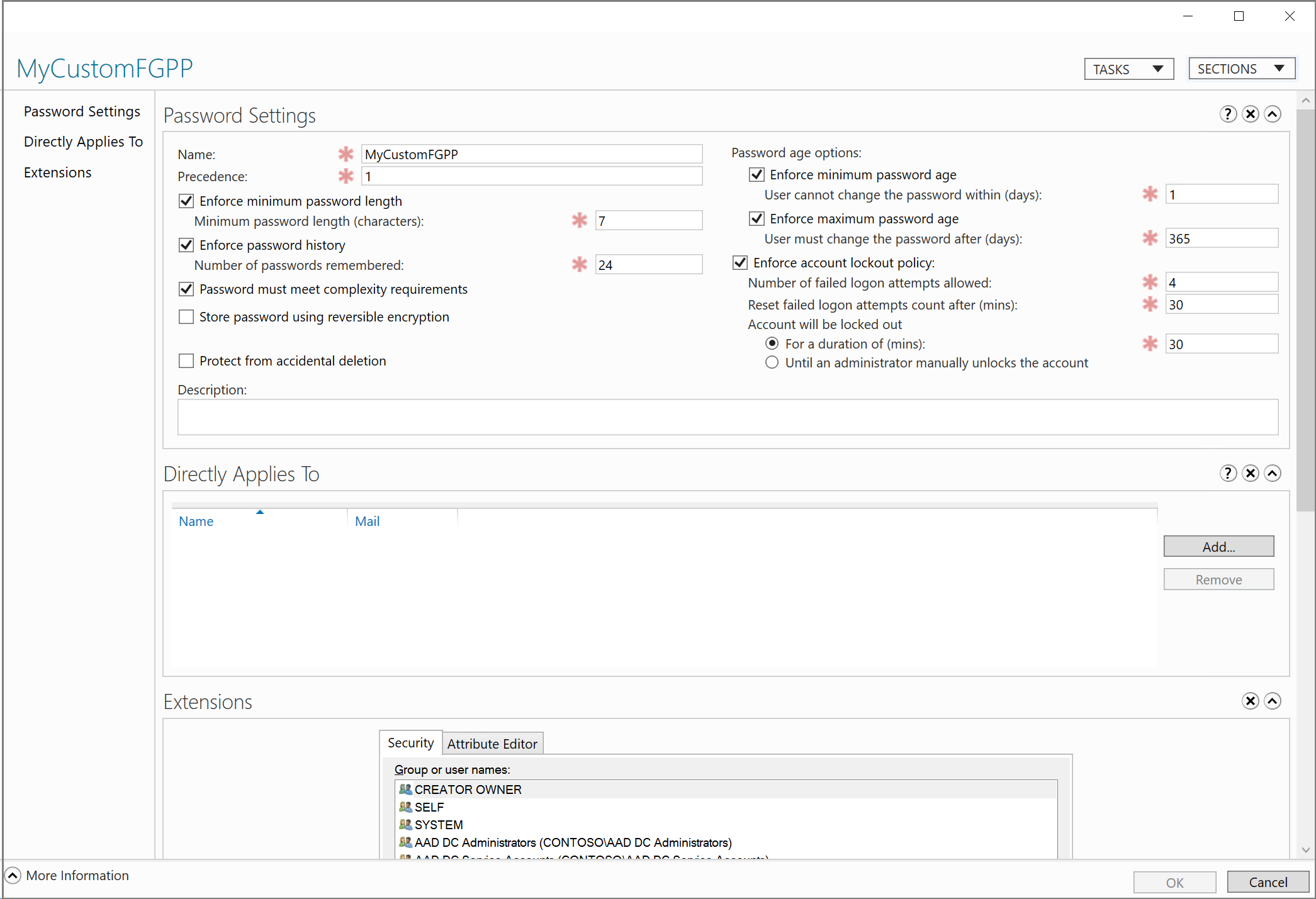

W oknie dialogowym Tworzenie hasła Ustawienia wprowadź nazwę zasad, taką jak MyCustomFGPP.

Jeśli istnieje wiele zasad haseł, zasady o najwyższym prioryencie lub priorytcie są stosowane do użytkownika. Im niższa liczba, tym wyższy priorytet. Domyślne zasady haseł mają priorytet 200.

Ustaw pierwszeństwo dla niestandardowych zasad haseł, aby zastąpić wartość domyślną, taką jak 1.

Edytuj inne ustawienia zasad haseł zgodnie z potrzebami. Ustawienia blokady konta mają zastosowanie do wszystkich użytkowników, ale obowiązują tylko w domenie zarządzanej, a nie w samej usłudze Microsoft Entra.

Usuń zaznaczenie pola wyboru Chroń przed przypadkowym usunięciem. Jeśli ta opcja jest zaznaczona, nie można zapisać programu FGPP.

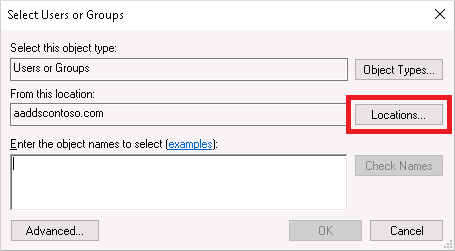

W sekcji Bezpośrednio dotyczy wybierz przycisk Dodaj. W oknie dialogowym Wybieranie użytkowników lub grup wybierz przycisk Lokalizacje.

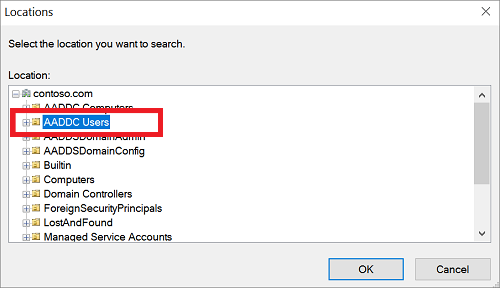

W oknie dialogowym Lokalizacje rozwiń nazwę domeny, taką jak aaddscontoso.com, a następnie wybierz jednostkę organizacyjną, taką jak Użytkownicy usługi AADDC. Jeśli masz niestandardową jednostkę organizacyjną zawierającą grupę użytkowników, których chcesz zastosować, wybierz tę jednostkę organizacyjną.

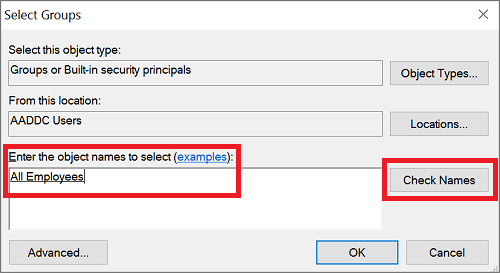

Wpisz nazwę użytkownika lub grupy, do której chcesz zastosować zasady. Wybierz pozycję Sprawdź nazwy , aby zweryfikować konto.

Kliknij przycisk OK , aby zapisać niestandardowe zasady haseł.

Następne kroki

Aby uzyskać więcej informacji na temat zasad haseł i korzystania z centrum Administracja istration usługi Active Directory, zobacz następujące artykuły:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla