Typowe przypadki użycia i scenariusze dla usług Microsoft Entra Domain Services

Microsoft Entra Domain Services udostępnia zarządzane usługi domenowe, takie jak przyłączenie do domeny, zasady grupy, uproszczony protokół dostępu do katalogu (LDAP) i uwierzytelnianie Kerberos / NTLM. Usługa Microsoft Entra Domain Services integruje się z istniejącą dzierżawą firmy Microsoft Entra, co umożliwia użytkownikom logowanie się przy użyciu istniejących poświadczeń. Te usługi domenowe są używane bez konieczności wdrażania kontrolerów domeny, zarządzania nimi i stosowania poprawek w chmurze, co zapewnia bezproblemowe przenoszenie zasobów lokalnych na platformę Azure.

W tym artykule opisano niektóre typowe scenariusze biznesowe, w których usługi Microsoft Entra Domain Services zapewniają wartość i spełniają te potrzeby.

Typowe sposoby dostarczania rozwiązań do obsługi tożsamości w chmurze

Podczas migracji istniejących obciążeń do chmury aplikacje obsługujące katalogi mogą używać protokołu LDAP do odczytu lub zapisu do lokalnego katalogu usług AD DS. Aplikacje uruchamiane w systemie Windows Server są zwykle wdrażane na maszynach wirtualnych przyłączonych do domeny, dzięki czemu mogą być bezpiecznie zarządzane przy użyciu zasad grupy. Aby uwierzytelnić użytkowników końcowych, aplikacje mogą również korzystać z uwierzytelniania zintegrowanego z systemem Windows, takiego jak uwierzytelnianie Kerberos lub NTLM.

Administratorzy IT często używają jednego z następujących rozwiązań, aby zapewnić usługę tożsamości aplikacjom uruchomionym na platformie Azure:

- Skonfiguruj połączenie sieci VPN typu lokacja-lokacja między obciążeniami uruchomionymi na platformie Azure i lokalnym środowisku usług AD DS.

- Lokalne kontrolery domeny zapewniają następnie uwierzytelnianie za pośrednictwem połączenia sieci VPN.

- Utwórz kontrolery domeny repliki przy użyciu maszyn wirtualnych platformy Azure, aby rozszerzyć domenę/las usług AD DS ze środowiska lokalnego.

- Kontrolery domeny uruchamiane na maszynach wirtualnych platformy Azure zapewniają uwierzytelnianie i replikują informacje o katalogu między lokalnym środowiskiem usług AD DS.

- Wdróż autonomiczne środowisko usług AD DS na platformie Azure przy użyciu kontrolerów domeny działających na maszynach wirtualnych platformy Azure.

- Kontrolery domeny uruchomione na maszynach wirtualnych platformy Azure zapewniają uwierzytelnianie, ale nie ma informacji o katalogu replikowanych z lokalnego środowiska usług AD DS.

Dzięki tym metodom połączenia sieci VPN z katalogiem lokalnym sprawiają, że aplikacje są narażone na przejściowe awarie sieci lub awarie. Jeśli wdrażasz kontrolery domeny przy użyciu maszyn wirtualnych na platformie Azure, zespół IT musi zarządzać maszynami wirtualnymi, a następnie zabezpieczyć, zastosować poprawki, monitorować, tworzyć kopie zapasowe i rozwiązywać problemy.

Microsoft Entra Domain Services oferuje alternatywy dla potrzeby tworzenia połączeń sieci VPN z powrotem do lokalnego środowiska usług AD DS lub uruchamiania maszyn wirtualnych i zarządzania nimi na platformie Azure w celu zapewnienia usług tożsamości. Jako usługa zarządzana usługi Microsoft Entra Domain Services zmniejsza złożoność tworzenia zintegrowanego rozwiązania tożsamości dla środowisk hybrydowych i tylko w chmurze.

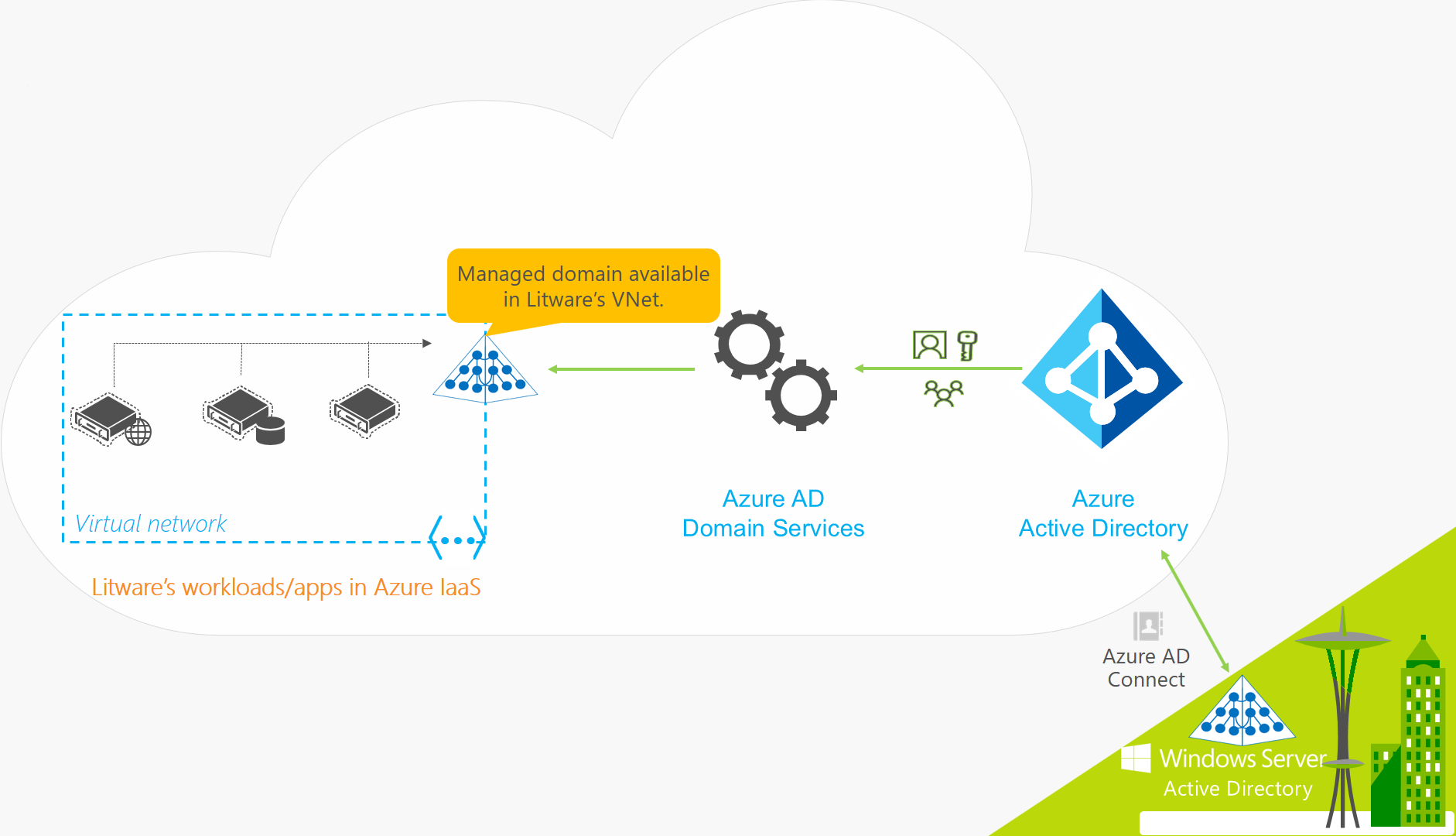

Microsoft Entra Domain Services dla organizacji hybrydowych

Wiele organizacji uruchamia infrastrukturę hybrydową obejmującą obciążenia aplikacji w chmurze i lokalnych. Starsze aplikacje migrowane na platformę Azure w ramach strategii "lift and shift" mogą używać tradycyjnych połączeń LDAP do dostarczania informacji o tożsamości. Aby obsługiwać tę infrastrukturę hybrydową, informacje o tożsamości z lokalnego środowiska usług AD DS można synchronizować z dzierżawą firmy Microsoft Entra. Usługi Microsoft Entra Domain Services udostępniają te starsze aplikacje na platformie Azure ze źródłem tożsamości bez konieczności konfigurowania łączności aplikacji i zarządzania nią z powrotem do lokalnych usług katalogowych.

Przyjrzyjmy się przykładowi dla firmy Litware Corporation, organizacji hybrydowej, która uruchamia zasoby lokalne i zasoby platformy Azure:

- Aplikacje i obciążenia serwera, które wymagają usług domenowych, są wdrażane w sieci wirtualnej na platformie Azure.

- Może to obejmować starsze aplikacje migrowane na platformę Azure w ramach strategii "lift and shift".

- Aby zsynchronizować informacje o tożsamości z katalogu lokalnego do dzierżawy firmy Microsoft Entra, firma Litware Corporation wdraża Połączenie firmy Microsoft.

- Synchronizowane informacje o tożsamości obejmują konta użytkowników i członkostwa w grupach.

- Zespół IT firmy Litware umożliwia usługom Microsoft Entra Domain Services dla swojej dzierżawy firmy Microsoft Entra w tej lub równorzędnej sieci wirtualnej.

- Aplikacje i maszyny wirtualne wdrożone w sieci wirtualnej platformy Azure mogą następnie korzystać z funkcji usług Microsoft Entra Domain Services, takich jak przyłączenie do domeny, odczyt LDAP, powiązanie LDAP, uwierzytelnianie NTLM i Kerberos oraz zasady grupy.

Ważne

Firma Microsoft Entra Połączenie powinna być zainstalowana i skonfigurowana tylko do synchronizacji z lokalnymi środowiskami usług AD DS. Nie jest obsługiwane instalowanie Połączenie firmy Microsoft w domenie zarządzanej w celu synchronizowania obiektów z powrotem do identyfikatora Entra firmy Microsoft.

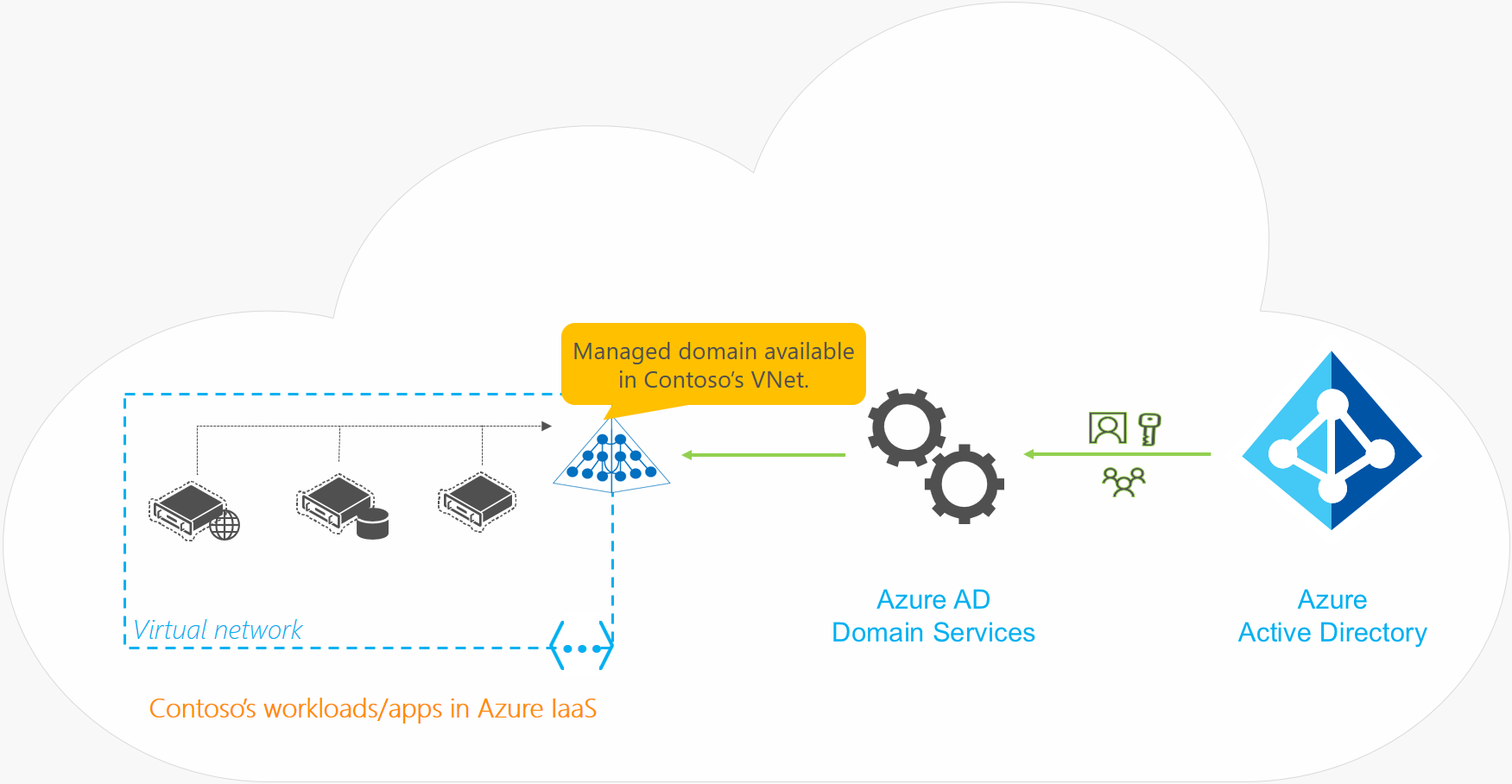

Microsoft Entra Domain Services dla organizacji tylko w chmurze

Dzierżawa firmy Microsoft entra tylko w chmurze nie ma lokalnego źródła tożsamości. Konta użytkowników i członkostwa w grupach, na przykład, są tworzone i zarządzane bezpośrednio w identyfikatorze Entra firmy Microsoft.

Teraz przyjrzyjmy się przykładowi dla firmy Contoso, organizacji działającej tylko w chmurze, która używa identyfikatora Entra firmy Microsoft do obsługi tożsamości. Wszystkie tożsamości użytkowników, ich poświadczenia i członkostwa w grupach są tworzone i zarządzane w usłudze Microsoft Entra ID. Nie ma dodatkowej konfiguracji programu Microsoft Entra Połączenie do synchronizowania informacji o tożsamości z katalogu lokalnego.

- Aplikacje i obciążenia serwera, które wymagają usług domenowych, są wdrażane w sieci wirtualnej na platformie Azure.

- Zespół IT firmy Contoso umożliwia usługom Microsoft Entra Domain Services dla dzierżawy firmy Microsoft Entra w tej lub równorzędnej sieci wirtualnej.

- Aplikacje i maszyny wirtualne wdrożone w sieci wirtualnej platformy Azure mogą następnie korzystać z funkcji usług Microsoft Entra Domain Services, takich jak przyłączenie do domeny, odczyt LDAP, powiązanie LDAP, uwierzytelnianie NTLM i Kerberos oraz zasady grupy.

Bezpieczna administracja maszynami wirtualnymi platformy Azure

Aby umożliwić korzystanie z jednego zestawu poświadczeń usługi AD, maszyny wirtualne platformy Azure można dołączyć do domeny zarządzanej usług Microsoft Entra Domain Services. Takie podejście zmniejsza problemy z zarządzaniem poświadczeniami, takie jak utrzymywanie kont administratorów lokalnych na każdej maszynie wirtualnej lub oddzielne konta i hasła między środowiskami.

Maszyny wirtualne przyłączone do domeny zarządzanej można również administrować i zabezpieczać przy użyciu zasad grupy. Wymagane punkty odniesienia zabezpieczeń można zastosować do maszyn wirtualnych w celu ich zablokowania zgodnie z wytycznymi dotyczącymi zabezpieczeń firmy. Na przykład można użyć funkcji zarządzania zasadami grupy, aby ograniczyć typy aplikacji, które można uruchamiać na maszynie wirtualnej.

Przyjrzyjmy się typowym przykładowym scenariuszom. Gdy serwery i inne infrastruktury osiągną koniec eksploatacji, firma Contoso chce przenieść aplikacje obecnie hostowane lokalnie do chmury. Ich obecny standard IT wymaga, aby serwery hostujące aplikacje firmowe były przyłączone do domeny i zarządzane przy użyciu zasad grupy.

Administrator IT firmy Contoso wolałby dołączyć do domeny maszyny wirtualne wdrożone na platformie Azure, aby ułatwić administrowanie, ponieważ użytkownicy mogą następnie logować się przy użyciu poświadczeń firmowych. Po przyłączeniu do domeny maszyny wirtualne można również skonfigurować tak, aby były zgodne z wymaganymi punktami odniesienia zabezpieczeń przy użyciu obiektów zasad grupy (GPO). Firma Contoso wolałaby nie wdrażać, monitorować własnych kontrolerów domeny i zarządzać nimi na platformie Azure.

Microsoft Entra Domain Services jest doskonałym rozwiązaniem dla tego przypadku użycia. Domena zarządzana umożliwia dołączanie maszyn wirtualnych do domeny, używanie jednego zestawu poświadczeń i stosowanie zasad grupy. Ponieważ jest to domena zarządzana, nie musisz konfigurować i obsługiwać kontrolerów domeny samodzielnie.

Uwagi dotyczące wdrażania

Następujące zagadnienia dotyczące wdrażania mają zastosowanie do tego przykładowego przypadku użycia:

- Domeny zarządzane domyślnie używają jednej, płaskiej struktury jednostki organizacyjnej . Wszystkie maszyny wirtualne przyłączone do domeny znajdują się w jednej jednostki organizacyjnej. W razie potrzeby możesz utworzyć niestandardowe jednostki organizacyjne.

- Usługa Microsoft Entra Domain Services używa wbudowanego obiektu zasad grupy dla kontenerów użytkowników i komputerów. Aby uzyskać dodatkową kontrolę, możesz utworzyć niestandardowe obiekty zasad grupy i kierować je do niestandardowych jednostek organizacyjnych.

- Usługi Microsoft Entra Domain Services obsługują podstawowy schemat obiektu komputera usługi AD. Nie można rozszerzyć schematu obiektu komputera.

Aplikacje lokalne metodą "lift-and-shift", które korzystają z uwierzytelniania powiązanego LDAP

Jako przykładowy scenariusz firma Contoso ma aplikację lokalną, która została zakupiona od niezależnego dostawcy oprogramowania wiele lat temu. Aplikacja jest obecnie w trybie konserwacji przez niezależnego dostawcę oprogramowania i żądanie zmian w aplikacji jest zbyt kosztowne. Ta aplikacja ma fronton internetowy, który zbiera poświadczenia użytkownika przy użyciu formularza internetowego, a następnie uwierzytelnia użytkowników, wykonując powiązanie LDAP ze środowiskiem lokalnym usług AD DS.

Firma Contoso chce przeprowadzić migrację tej aplikacji na platformę Azure. Aplikacja powinna nadal działać tak, jak jest, bez konieczności wprowadzania zmian. Ponadto użytkownicy powinni mieć możliwość uwierzytelniania przy użyciu istniejących poświadczeń firmowych i bez dodatkowego szkolenia. Powinno to być niewidoczne dla użytkowników końcowych, w których aplikacja jest uruchomiona.

W tym scenariuszu usługi Microsoft Entra Domain Services umożliwiają aplikacjom wykonywanie powiązań LDAP w ramach procesu uwierzytelniania. Starsze aplikacje lokalne mogą przenosić się na platformę Azure i nadal bezproblemowo uwierzytelniać użytkowników bez żadnych zmian w konfiguracji lub środowisku użytkownika.

Uwagi dotyczące wdrażania

Następujące zagadnienia dotyczące wdrażania mają zastosowanie do tego przykładowego przypadku użycia:

- Upewnij się, że aplikacja nie musi modyfikować/zapisywać w katalogu. Dostęp do zapisu LDAP w domenie zarządzanej nie jest obsługiwany.

- Nie można zmieniać haseł bezpośrednio w domenie zarządzanej. Użytkownicy końcowi mogą zmienić swoje hasło przy użyciu mechanizmu zmiany hasła samoobsługowego firmy Microsoft lub katalogu lokalnego. Te zmiany są następnie automatycznie synchronizowane i dostępne w domenie zarządzanej.

Aplikacje lokalne metodą "lift-and-shift", które używają odczytu LDAP w celu uzyskania dostępu do katalogu

Podobnie jak w poprzednim przykładowym scenariuszu, załóżmy, że firma Contoso ma lokalną aplikację biznesową (LOB), która została opracowana prawie dziesięć lat temu. Ta aplikacja jest świadoma katalogu i została zaprojektowana tak, aby używała protokołu LDAP do odczytywania informacji/atrybutów użytkowników z usług AD DS. Aplikacja nie modyfikuje atrybutów ani w inny sposób nie zapisuje w katalogu.

Firma Contoso chce zmigrować tę aplikację na platformę Azure i wycofać starzejący się sprzęt lokalny, który obecnie hostuje tę aplikację. Nie można przepisać aplikacji do używania nowoczesnych interfejsów API katalogu, takich jak interfejs API programu Microsoft Graph oparty na protokole REST. Wymagana jest opcja lift-and-shift, w której można migrować aplikację do uruchamiania w chmurze bez modyfikowania kodu lub ponownego zapisywania aplikacji.

Aby pomóc w tym scenariuszu, usługi Microsoft Entra Domain Services umożliwiają aplikacjom wykonywanie odczytów LDAP względem domeny zarządzanej w celu uzyskania potrzebnych informacji o atrybucie. Aplikacja nie musi zostać przepisana, więc lift-and-shift na platformę Azure umożliwia użytkownikom kontynuowanie korzystania z aplikacji bez świadomości, że w jej miejscu jest uruchamiana zmiana.

Uwagi dotyczące wdrażania

Następujące zagadnienia dotyczące wdrażania mają zastosowanie do tego przykładowego przypadku użycia:

- Upewnij się, że aplikacja nie musi modyfikować/zapisywać w katalogu. Dostęp do zapisu LDAP w domenie zarządzanej nie jest obsługiwany.

- Upewnij się, że aplikacja nie potrzebuje niestandardowego/rozszerzonego schematu usługi Active Directory. Rozszerzenia schematu nie są obsługiwane w usługach Microsoft Entra Domain Services.

Migrowanie lokalnej usługi lub aplikacji demona na platformę Azure

Niektóre aplikacje obejmują wiele warstw, w których jedna z warstw musi wykonywać uwierzytelnione wywołania do warstwy zaplecza, takiej jak baza danych. Konta usług AD są często używane w tych scenariuszach. W przypadku przenoszenia aplikacji na platformę Azure usługi Microsoft Entra Domain Services umożliwiają dalsze korzystanie z kont usług w taki sam sposób. Możesz użyć tego samego konta usługi synchronizowanego z katalogu lokalnego do identyfikatora Entra firmy Microsoft lub utworzyć niestandardową jednostkę organizacyjną, a następnie utworzyć oddzielne konto usługi w tej jednostki organizacyjnej. W przypadku obu metod aplikacje nadal działają w taki sam sposób, aby wykonywać uwierzytelnione wywołania do innych warstw i usług.

W tym przykładowym scenariuszu firma Contoso ma niestandardową aplikację magazynu oprogramowania, która obejmuje fronton internetowy, serwer SQL i serwer FTP zaplecza. Uwierzytelnianie zintegrowane z systemem Windows przy użyciu kont usług uwierzytelnia fronton internetowy na serwerze FTP. Fronton internetowy jest skonfigurowany do uruchamiania jako konta usługi. Serwer zaplecza jest skonfigurowany do autoryzowania dostępu z konta usługi dla frontonu internetowego. Firma Contoso nie chce wdrażać maszyn wirtualnych kontrolera domeny i zarządzać nimi w chmurze, aby przenieść tę aplikację na platformę Azure.

W tym scenariuszu serwery hostowania frontonu internetowego, programu SQL Server i serwera FTP można migrować do maszyn wirtualnych platformy Azure i przyłączone do domeny zarządzanej. Maszyny wirtualne mogą następnie używać tego samego konta usługi w katalogu lokalnym do celów uwierzytelniania aplikacji, które są synchronizowane za pośrednictwem identyfikatora Entra firmy Microsoft przy użyciu usługi Microsoft Entra Połączenie.

Uwagi dotyczące wdrażania

Następujące zagadnienia dotyczące wdrażania mają zastosowanie do tego przykładowego przypadku użycia:

- Upewnij się, że aplikacje używają nazwy użytkownika i hasła do uwierzytelniania. Uwierzytelnianie oparte na certyfikatach lub kartach inteligentnych nie jest obsługiwane przez usługi Microsoft Entra Domain Services.

- Nie można zmieniać haseł bezpośrednio w domenie zarządzanej. Użytkownicy końcowi mogą zmienić swoje hasło przy użyciu mechanizmu zmiany hasła samoobsługowego firmy Microsoft lub katalogu lokalnego. Te zmiany są następnie automatycznie synchronizowane i dostępne w domenie zarządzanej.

Wdrożenia usług pulpitu zdalnego systemu Windows Server na platformie Azure

Usługi Microsoft Entra Domain Services umożliwiają udostępnianie zarządzanych usług domenowych serwerom usług pulpitu zdalnego wdrożonych na platformie Azure.

Aby uzyskać więcej informacji na temat tego scenariusza wdrażania, zobacz jak zintegrować usługi Microsoft Entra Domain Services z wdrożeniem usług pulpitu zdalnego.

Przyłączone do domeny klastry usługi HDInsight

Możesz skonfigurować klaster usługi Azure HDInsight przyłączony do domeny zarządzanej z włączoną usługą Apache Ranger. Zasady hive można tworzyć i stosować za pomocą platformy Apache Ranger oraz zezwalać użytkownikom, takim jak analitycy danych, na łączenie się z usługą Hive przy użyciu narzędzi opartych na protokole ODBC, takich jak Excel lub Tableau. Nadal pracujemy nad dodaniem innych obciążeń, takich jak HBase, Spark i Storm, do przyłączonej do domeny usługi HDInsight.

Aby uzyskać więcej informacji na temat tego scenariusza wdrażania, zobacz konfigurowanie przyłączonych do domeny klastrów usługi HDInsight

Następne kroki

Aby rozpocząć, utwórz i skonfiguruj domenę zarządzaną usług Microsoft Entra Domain Services.