Samouczek: konfigurowanie protokołu Secure LDAP dla domeny zarządzanej usług Microsoft Entra Domain Services

Do komunikacji z domeną zarządzaną usługi Microsoft Entra Domain Services używany jest protokół LDAP (Lightweight Directory Access Protocol). Domyślnie ruch protokołu LDAP nie jest szyfrowany, co w wielu środowiskach stanowi problem dotyczący zabezpieczeń.

Korzystając z usługi Microsoft Entra Domain Services, można skonfigurować domenę zarządzaną, aby korzystać z bezpiecznego protokołu LDAPS (Lightweight Directory Access Protocol). W przypadku korzystania z protokołu Secure LDAP ruch jest szyfrowany. Protokół Secure LDAP jest również znany jako LDAP za pośrednictwem protokołu Secure Sockets Layer (SSL) / Transport Layer Security (TLS).

W tym samouczku pokazano, jak skonfigurować protokół LDAPS dla domeny zarządzanej usług Domenowych.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie certyfikatu cyfrowego do użycia z usługami Microsoft Entra Domain Services

- Włączanie protokołu Secure LDAP dla usług Microsoft Entra Domain Services

- Konfigurowanie protokołu Secure LDAP do użycia za pośrednictwem publicznego Internetu

- Wiązanie i testowanie bezpiecznego protokołu LDAP dla domeny zarządzanej

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz konto.

Wymagania wstępne

Do ukończenia tego samouczka potrzebne są następujące zasoby i uprawnienia:

- Aktywna subskrypcja platformy Azure.

- Jeśli nie masz subskrypcji platformy Azure, utwórz konto.

- Dzierżawa firmy Microsoft Entra skojarzona z twoją subskrypcją, zsynchronizowana z katalogiem lokalnym lub katalogiem tylko w chmurze.

- W razie potrzeby utwórz dzierżawę firmy Microsoft Entra lub skojarz subskrypcję platformy Azure z twoim kontem.

- Domena zarządzana usług Microsoft Entra Domain Services jest włączona i skonfigurowana w dzierżawie firmy Microsoft Entra.

- W razie potrzeby utwórz i skonfiguruj domenę zarządzaną usług Microsoft Entra Domain Services.

- Narzędzie LDP.exe zainstalowane na komputerze.

- W razie potrzeby zainstaluj narzędzia serwera zdalnego Administracja istration Tools (RSAT) dla usług domena usługi Active Directory i LDAP.

- Aby włączyć bezpieczny protokół LDAP, musisz mieć role application Administracja istrator i groups Administracja istrator firmy Microsoft w dzierżawie.

Zaloguj się do centrum administracyjnego usługi Microsoft Entra

W tym samouczku skonfigurujesz bezpieczny protokół LDAP dla domeny zarządzanej przy użyciu centrum administracyjnego firmy Microsoft Entra. Aby rozpocząć, najpierw zaloguj się do centrum administracyjnego firmy Microsoft Entra.

Tworzenie certyfikatu dla protokołu Secure LDAP

Aby użyć protokołu Secure LDAP, do szyfrowania komunikacji służy certyfikat cyfrowy. Ten certyfikat cyfrowy jest stosowany do domeny zarządzanej i umożliwia narzędziom, takim jak LDP.exe używać bezpiecznej szyfrowanej komunikacji podczas wykonywania zapytań dotyczących danych. Istnieją dwa sposoby tworzenia certyfikatu na potrzeby bezpiecznego dostępu LDAP do domeny zarządzanej:

- Certyfikat z publicznego urzędu certyfikacji lub urzędu certyfikacji przedsiębiorstwa.

- Jeśli Organizacja pobiera certyfikaty z publicznego urzędu certyfikacji, uzyskaj bezpieczny certyfikat LDAP z tego publicznego urzędu certyfikacji. Jeśli używasz urzędu certyfikacji przedsiębiorstwa w organizacji, uzyskaj bezpieczny certyfikat LDAP z urzędu certyfikacji przedsiębiorstwa.

- Publiczny urząd certyfikacji działa tylko wtedy, gdy używasz niestandardowej nazwy DNS z domeną zarządzaną. Jeśli nazwa domeny DNS domeny zarządzanej kończy się na .onmicrosoft.com, nie można utworzyć certyfikatu cyfrowego w celu zabezpieczenia połączenia z tą domeną domyślną. Firma Microsoft jest właścicielem domeny .onmicrosoft.com , więc publiczny urząd certyfikacji nie wystawi certyfikatu. W tym scenariuszu utwórz certyfikat z podpisem własnym i użyj go do skonfigurowania bezpiecznego protokołu LDAP.

- Certyfikat z podpisem własnym utworzony samodzielnie.

- To podejście jest dobre do celów testowych i jest to, co pokazuje ten samouczek.

Żądany lub utworzony certyfikat musi spełniać następujące wymagania. Domena zarządzana napotyka problemy w przypadku włączenia protokołu Secure LDAP z nieprawidłowym certyfikatem:

- Zaufany wystawca — certyfikat musi być wystawiony przez urząd zaufany przez komputery łączące się z domeną zarządzaną przy użyciu protokołu Secure LDAP. Ten urząd może być publicznym urzędem certyfikacji lub urzędem certyfikacji przedsiębiorstwa zaufanym przez te komputery.

- Okres istnienia — certyfikat musi być ważny przez co najmniej następne 3–6 miesięcy. Bezpieczny dostęp LDAP do domeny zarządzanej jest zakłócany po wygaśnięciu certyfikatu.

- Nazwa podmiotu — nazwa podmiotu certyfikatu musi być domeną zarządzaną. Jeśli na przykład domena ma nazwę aaddscontoso.com, nazwa podmiotu certyfikatu musi mieć wartość *.aaddscontoso.com.

- Nazwa DNS lub alternatywna nazwa podmiotu certyfikatu musi być certyfikatem wieloznaczny, aby upewnić się, że bezpieczny protokół LDAP działa prawidłowo z usługami Domain Services. Kontrolery domeny używają losowych nazw i można je usunąć lub dodać, aby upewnić się, że usługa pozostaje dostępna.

- Użycie klucza — certyfikat musi być skonfigurowany pod kątem podpisów cyfrowych i szyfrowania kluczy.

- Cel certyfikatu — certyfikat musi być ważny do uwierzytelniania serwera TLS.

Dostępnych jest kilka narzędzi do tworzenia certyfikatu z podpisem własnym, takiego jak OpenSSL, Keytool, MakeCert, Polecenie cmdlet New-SelfSignedCertificate itd.

W tym samouczku utworzymy certyfikat z podpisem własnym na potrzeby bezpiecznego protokołu LDAP przy użyciu polecenia cmdlet New-SelfSignedCertificate .

Otwórz okno programu PowerShell jako Administracja istrator i uruchom następujące polecenia. Zastąp zmienną $dnsName nazwą DNS używaną przez własną domenę zarządzaną, taką jak aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Następujące przykładowe dane wyjściowe pokazują, że certyfikat został pomyślnie wygenerowany i jest przechowywany w lokalnym magazynie certyfikatów (LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Opis i eksportowanie wymaganych certyfikatów

Aby użyć protokołu Secure LDAP, ruch sieciowy jest szyfrowany przy użyciu infrastruktury kluczy publicznych (PKI).

- Klucz prywatny jest stosowany do domeny zarządzanej.

- Ten klucz prywatny służy do odszyfrowywania bezpiecznego ruchu LDAP. Klucz prywatny powinien być stosowany tylko do domeny zarządzanej, a nie szeroko dystrybuowany do komputerów klienckich.

- Certyfikat, który zawiera klucz prywatny, używa . Format pliku PFX .

- Podczas eksportowania certyfikatu należy określić algorytm szyfrowania TripleDES-SHA1 . Dotyczy to tylko pliku pfx i nie ma wpływu na algorytm używany przez sam certyfikat. Należy pamiętać, że opcja TripleDES-SHA1 jest dostępna tylko od systemu Windows Server 2016.

- Klucz publiczny jest stosowany do komputerów klienckich.

- Ten klucz publiczny służy do szyfrowania ruchu secure LDAP. Klucz publiczny można rozpowszechniać na komputerach klienckich.

- Certyfikaty bez klucza prywatnego używają elementu . Format pliku CER .

Te dwa klucze, prywatne i publiczne , upewnij się, że tylko odpowiednie komputery mogą pomyślnie komunikować się ze sobą. Jeśli używasz publicznego urzędu certyfikacji lub urzędu certyfikacji przedsiębiorstwa, otrzymasz certyfikat zawierający klucz prywatny i można go zastosować do domeny zarządzanej. Klucz publiczny powinien być już znany i zaufany przez komputery klienckie.

W tym samouczku utworzono certyfikat z podpisem własnym z kluczem prywatnym, więc musisz wyeksportować odpowiednie składniki prywatne i publiczne.

Eksportowanie certyfikatu dla usług Microsoft Entra Domain Services

Zanim będzie można użyć certyfikatu cyfrowego utworzonego w poprzednim kroku z domeną zarządzaną, wyeksportuj certyfikat do elementu . Plik certyfikatu PFX zawierający klucz prywatny.

Aby otworzyć okno dialogowe Uruchom, wybierz klucze języka Windows + R.

Otwórz konsolę Microsoft Management Console (MMC), wprowadzając mmc w oknie dialogowym Uruchamianie, a następnie wybierz przycisk OK.

W wierszu polecenia Kontrola konta użytkownika wybierz pozycję Tak, aby uruchomić program MMC jako administrator.

Z menu Plik wybierz pozycję Dodaj/Usuń przystawkę...

W kreatorze przystawki Certyfikaty wybierz pozycję Konto komputera, a następnie wybierz przycisk Dalej.

Na stronie Wybieranie komputera wybierz pozycję Komputer lokalny: (komputer, na którym działa ta konsola), a następnie wybierz pozycję Zakończ.

W oknie dialogowym Dodawanie lub usuwanie przystawek wybierz przycisk OK, aby dodać przystawkę certyfikatów do programu MMC.

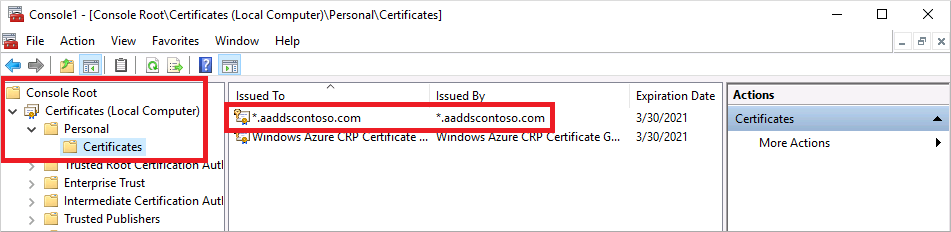

W oknie MMC rozwiń węzeł Główny konsoli. Wybierz pozycję Certyfikaty (komputer lokalny), a następnie rozwiń węzeł Osobisty , a następnie węzeł Certyfikaty .

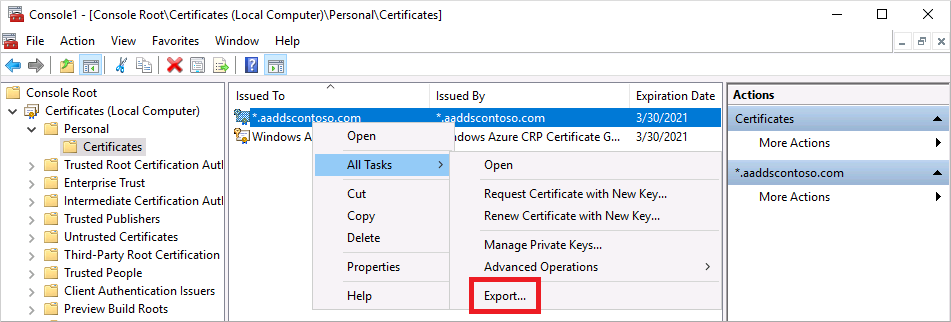

Zostanie wyświetlony certyfikat z podpisem własnym utworzony w poprzednim kroku, taki jak aaddscontoso.com. Wybierz prawym przyciskiem pozycję ten certyfikat, a następnie wybierz pozycję Wszystkie zadania > eksportu...

W Kreatorze eksportu certyfikatów wybierz przycisk Dalej.

Należy wyeksportować klucz prywatny certyfikatu. Jeśli klucz prywatny nie jest uwzględniony w wyeksportowanym certyfikacie, akcja włączenia bezpiecznego protokołu LDAP dla domeny zarządzanej zakończy się niepowodzeniem.

Na stronie Eksportuj klucz prywatny wybierz pozycję Tak, wyeksportuj klucz prywatny, a następnie wybierz pozycję Dalej.

Domeny zarządzane obsługują tylko usługę . Format pliku certyfikatu PFX zawierający klucz prywatny. Nie eksportuj certyfikatu jako . Format pliku certyfikatu CER bez klucza prywatnego.

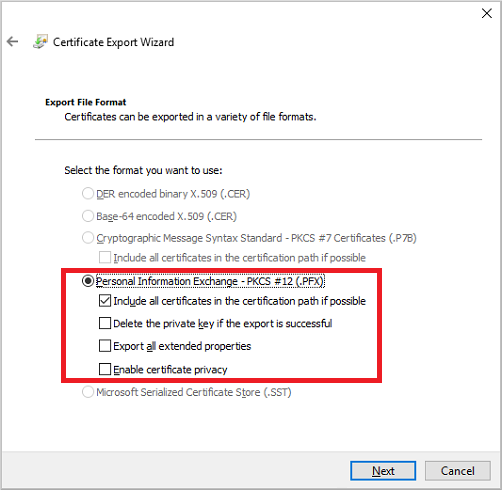

Na stronie Format pliku eksportu wybierz pozycję Wymiana informacji osobistych — PKCS #12 (. PFX) jako format pliku wyeksportowanego certyfikatu. Zaznacz pole wyboru Dołącz wszystkie certyfikaty do ścieżki certyfikacji, jeśli to możliwe:

Ponieważ ten certyfikat jest używany do odszyfrowywania danych, należy dokładnie kontrolować dostęp. Hasło może służyć do ochrony używania certyfikatu. Bez poprawnego hasła nie można zastosować certyfikatu do usługi.

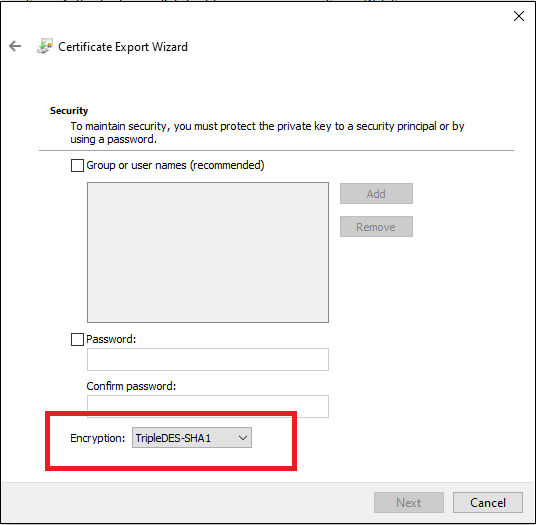

Na stronie Zabezpieczenia wybierz opcję Hasło, aby chronić element . Plik certyfikatu PFX. Algorytm szyfrowania musi mieć wartość TripleDES-SHA1. Wprowadź i potwierdź hasło, a następnie wybierz pozycję Dalej. To hasło jest używane w następnej sekcji, aby włączyć bezpieczny protokół LDAP dla domeny zarządzanej.

W przypadku eksportowania przy użyciu polecenia cmdlet export-pfxcertificate programu PowerShell należy przekazać flagę -CryptoAlgorithmOption przy użyciu TripleDES_SHA1.

Na stronie Plik do eksportu określ nazwę pliku i lokalizację, w której chcesz wyeksportować certyfikat, na przykład

C:\Users\<account-name>\azure-ad-ds.pfx. Zanotuj hasło i lokalizację . Plik PFX , ponieważ te informacje będą wymagane w następnych krokach.Na stronie przeglądu wybierz pozycję Zakończ , aby wyeksportować certyfikat do elementu . Plik certyfikatu PFX . Po pomyślnym wyeksportowaniu certyfikatu zostanie wyświetlone okno dialogowe potwierdzenia.

Pozostaw rozszerzenie MMC otwarte do użycia w poniższej sekcji.

Eksportowanie certyfikatu dla komputerów klienckich

Komputery klienckie muszą ufać wystawcy certyfikatu secure LDAP, aby móc pomyślnie nawiązać połączenie z domeną zarządzaną przy użyciu protokołu LDAPS. Komputery klienckie potrzebują certyfikatu, aby pomyślnie zaszyfrować dane odszyfrowane przez usługi Domain Services. Jeśli używasz publicznego urzędu certyfikacji, komputer powinien automatycznie ufać tym wystawcom certyfikatów i mieć odpowiedni certyfikat.

W tym samouczku użyto certyfikatu z podpisem własnym i wygenerowano certyfikat zawierający klucz prywatny w poprzednim kroku. Teraz wyeksportujmy, a następnie zainstalujmy certyfikat z podpisem własnym w magazynie zaufanych certyfikatów na komputerze klienckim:

Wróć do magazynu certyfikatów osobistych > programu MMC dla certyfikatów (komputer lokalny). > Zostanie wyświetlony certyfikat z podpisem własnym utworzony w poprzednim kroku, taki jak aaddscontoso.com. Wybierz prawym przyciskiem pozycję ten certyfikat, a następnie wybierz pozycję Wszystkie zadania > eksportu...

W Kreatorze eksportu certyfikatów wybierz przycisk Dalej.

Ponieważ nie potrzebujesz klucza prywatnego dla klientów, na stronie Eksportuj klucz prywatny wybierz pozycję Nie, nie eksportuj klucza prywatnego, a następnie wybierz przycisk Dalej.

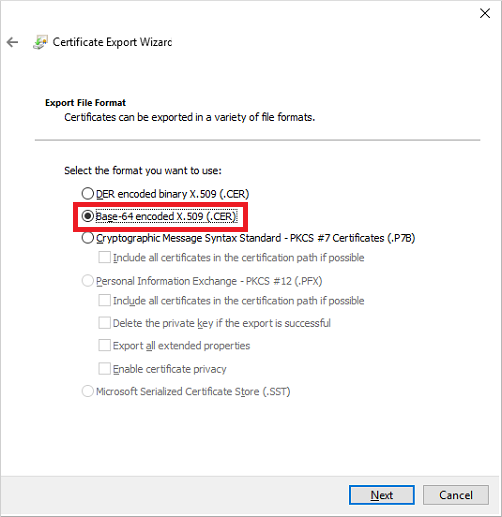

Na stronie Eksportuj format pliku wybierz pozycję X.509 zakodowany w formacie Base-64 (. CER) jako format pliku wyeksportowanego certyfikatu:

Na stronie Plik do eksportu określ nazwę pliku i lokalizację, w której chcesz wyeksportować certyfikat, na przykład

C:\Users\<account-name>\azure-ad-ds-client.cer.Na stronie przeglądu wybierz pozycję Zakończ , aby wyeksportować certyfikat do elementu . Plik certyfikatu CER . Po pomyślnym wyeksportowaniu certyfikatu zostanie wyświetlone okno dialogowe potwierdzenia.

Element . Plik certyfikatu CER można teraz rozpowszechniać na komputerach klienckich, które muszą ufać bezpiecznemu połączeniu LDAP z domeną zarządzaną. Zainstalujmy certyfikat na komputerze lokalnym.

Otwórz Eksplorator plików i przejdź do lokalizacji, w której zapisano plik . Plik certyfikatu CER, taki jak

C:\Users\<account-name>\azure-ad-ds-client.cer.Wybierz prawym przyciskiem pozycję . Plik certyfikatu CER , a następnie wybierz pozycję Zainstaluj certyfikat.

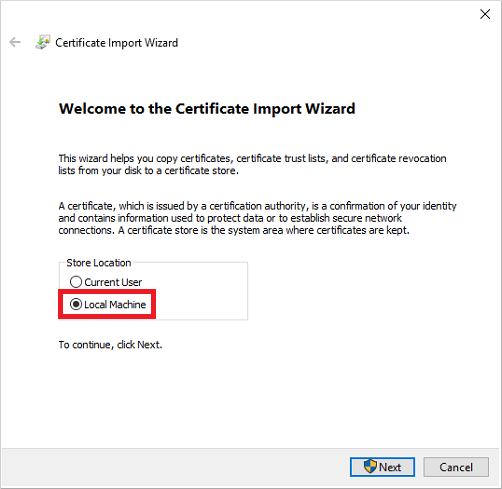

W Kreatorze importu certyfikatów wybierz opcję przechowywania certyfikatu na komputerze lokalnym, a następnie wybierz przycisk Dalej:

Po wyświetleniu monitu wybierz pozycję Tak , aby zezwolić komputerowi na wprowadzanie zmian.

Wybierz pozycję Automatycznie wybierz magazyn certyfikatów na podstawie typu certyfikatu, a następnie wybierz pozycję Dalej.

Na stronie przeglądu wybierz pozycję Zakończ , aby zaimportować plik . Certyfikat CER . plik Zostanie wyświetlone okno dialogowe potwierdzenia po pomyślnym zaimportowaniu certyfikatu.

Włączanie protokołu Secure LDAP dla usług Microsoft Entra Domain Services

Po utworzeniu i wyeksportowaniu certyfikatu cyfrowego zawierającego klucz prywatny oraz komputera klienckiego ustawionego na zaufanie do połączenia włącz teraz bezpieczny protokół LDAP w domenie zarządzanej. Aby włączyć protokół Secure LDAP w domenie zarządzanej, wykonaj następujące kroki konfiguracji:

W centrum administracyjnym firmy Microsoft Entra wprowadź usługi domenowe w polu Wyszukaj zasoby. Wybierz pozycję Microsoft Entra Domain Services z wyniku wyszukiwania.

Wybierz domenę zarządzaną, taką jak aaddscontoso.com.

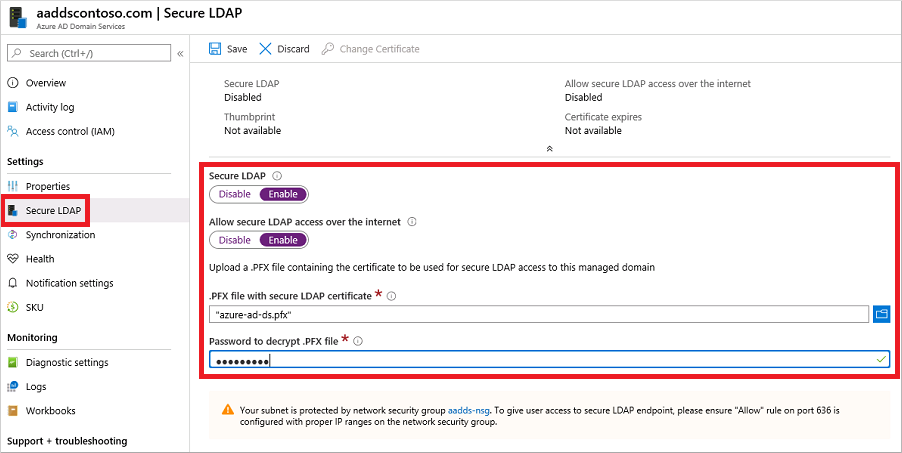

Po lewej stronie okna usługi Microsoft Entra Domain Services wybierz pozycję Secure LDAP.

Domyślnie bezpieczny dostęp LDAP do domeny zarządzanej jest wyłączony. Przełącz opcję Secure LDAP , aby włączyć.

Bezpieczny dostęp LDAP do domeny zarządzanej przez Internet jest domyślnie wyłączony. Po włączeniu publicznego bezpiecznego dostępu LDAP domena jest podatna na ataki siłowe haseł przez Internet. W następnym kroku sieciowa grupa zabezpieczeń jest skonfigurowana do blokowania dostępu tylko do wymaganych zakresów źródłowych adresów IP.

Przełącz opcję Zezwalaj na bezpieczny dostęp LDAP przez Internet , aby włączyć.

Wybierz ikonę folderu obok pozycji . Plik PFX z certyfikatem secure LDAP. Przejdź do ścieżki obiektu . Plik PFX , a następnie wybierz certyfikat utworzony w poprzednim kroku zawierający klucz prywatny.

Ważne

Jak wspomniano w poprzedniej sekcji dotyczącej wymagań dotyczących certyfikatów, nie można użyć certyfikatu z publicznego urzędu certyfikacji z domyślną domeną .onmicrosoft.com . Firma Microsoft jest właścicielem domeny .onmicrosoft.com , więc publiczny urząd certyfikacji nie wystawi certyfikatu.

Upewnij się, że certyfikat jest w odpowiednim formacie. Jeśli tak nie jest, platforma Azure generuje błędy weryfikacji certyfikatu po włączeniu protokołu Secure LDAP.

Wprowadź hasło, aby odszyfrować . Plik PFX ustawiony w poprzednim kroku, gdy certyfikat został wyeksportowany do pliku . Plik PFX.

Wybierz pozycję Zapisz , aby włączyć bezpieczny protokół LDAP.

Zostanie wyświetlone powiadomienie, że bezpieczny protokół LDAP jest konfigurowany dla domeny zarządzanej. Nie można modyfikować innych ustawień domeny zarządzanej, dopóki ta operacja nie zostanie ukończona.

Włączenie protokołu Secure LDAP dla domeny zarządzanej trwa kilka minut. Jeśli podanego certyfikatu secure LDAP nie jest zgodny z wymaganymi kryteriami, akcja włączenia protokołu Secure LDAP dla domeny zarządzanej zakończy się niepowodzeniem.

Niektóre typowe przyczyny niepowodzenia są następujące: jeśli nazwa domeny jest nieprawidłowa, algorytm szyfrowania certyfikatu nie jest TripleDES-SHA1 lub certyfikat wkrótce wygaśnie lub już wygasł. Możesz ponownie utworzyć certyfikat z prawidłowymi parametrami, a następnie włączyć bezpieczny protokół LDAP przy użyciu tego zaktualizowanego certyfikatu.

Zmienianie wygasającego certyfikatu

- Utwórz zastępczy certyfikat secure LDAP, wykonując kroki tworzenia certyfikatu dla protokołu Secure LDAP.

- Aby zastosować certyfikat zastępczy do usług Domain Services, w menu po lewej stronie usług Microsoft Entra Domain Services w centrum administracyjnym firmy Microsoft Entra wybierz pozycję Secure LDAP, a następnie wybierz pozycję Zmień certyfikat.

- Rozłóż certyfikat do wszystkich klientów, którzy łączą się przy użyciu protokołu Secure LDAP.

Blokowanie bezpiecznego dostępu LDAP przez Internet

Po włączeniu bezpiecznego dostępu LDAP przez Internet do domeny zarządzanej tworzy zagrożenie bezpieczeństwa. Domena zarządzana jest osiągalna z Internetu na porcie TCP 636. Zaleca się ograniczenie dostępu do domeny zarządzanej do określonych znanych adresów IP w danym środowisku. Reguła sieciowej grupy zabezpieczeń platformy Azure może służyć do ograniczania dostępu do bezpiecznego protokołu LDAP.

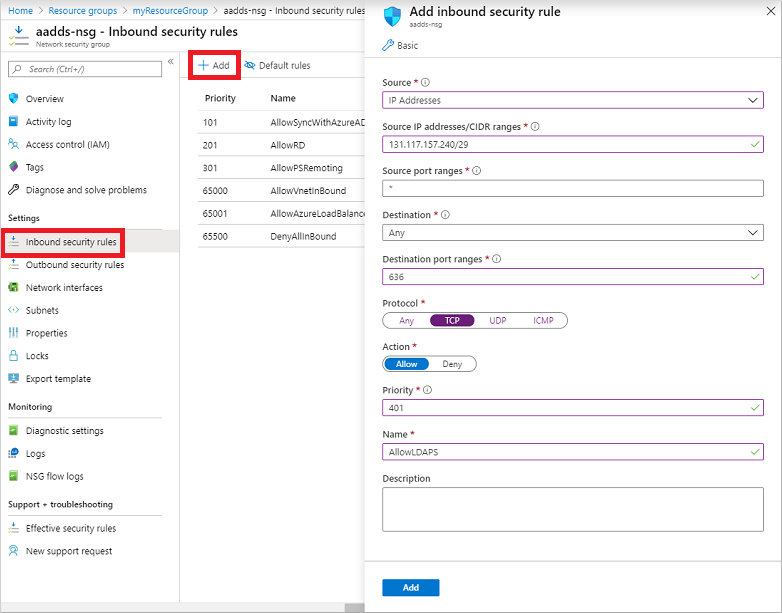

Utwórzmy regułę zezwalaną na przychodzący bezpieczny dostęp LDAP za pośrednictwem portu TCP 636 z określonego zestawu adresów IP. Domyślna reguła DenyAll z niższym priorytetem ma zastosowanie do wszystkich innych ruchu przychodzącego z Internetu, więc tylko określone adresy mogą dotrzeć do domeny zarządzanej przy użyciu protokołu Secure LDAP.

W centrum administracyjnym firmy Microsoft Entra wyszukaj i wybierz pozycję Grupy zasobów.

Wybierz grupę zasobów, taką jak myResourceGroup, a następnie wybierz sieciową grupę zabezpieczeń, taką jak aaads-nsg.

Zostanie wyświetlona lista istniejących reguł zabezpieczeń dla ruchu przychodzącego i wychodzącego. Po lewej stronie okna sieciowej grupy zabezpieczeń wybierz pozycję Ustawienia > Reguły zabezpieczeń dla ruchu przychodzącego.

Wybierz pozycję Dodaj, a następnie utwórz regułę, aby zezwolić na port TCP 636. Aby uzyskać lepsze zabezpieczenia, wybierz źródło jako adresy IP, a następnie określ własny prawidłowy adres IP lub zakres organizacji.

Ustawienie Wartość Lokalizacja źródłowa Adresy IP Źródłowe adresy IP/zakresy CIDR Prawidłowy adres IP lub zakres środowiska Zakresy portów źródłowych * Element docelowy Dowolne Zakresy portów docelowych 636 Protokół TCP Akcja Zezwalaj Priorytet 401 Nazwisko AllowLDAPS Gdy wszystko będzie gotowe, wybierz pozycję Dodaj , aby zapisać i zastosować regułę.

Konfigurowanie strefy DNS na potrzeby dostępu zewnętrznego

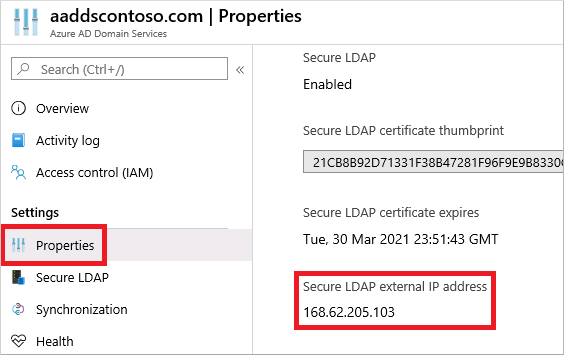

Po włączeniu bezpiecznego dostępu LDAP przez Internet zaktualizuj strefę DNS, aby komputery klienckie mogły znaleźć tę domenę zarządzaną. Zewnętrzny adres IP protokołu Secure LDAP znajduje się na karcie Właściwości domeny zarządzanej:

Skonfiguruj zewnętrznego dostawcę DNS, aby utworzyć rekord hosta, taki jak ldaps, aby rozpoznać ten zewnętrzny adres IP. Aby najpierw przetestować aplikację lokalnie na maszynie, możesz utworzyć wpis w pliku hostów systemu Windows. Aby pomyślnie edytować plik hostów na komputerze lokalnym, otwórz Notatnik jako administrator, a następnie otwórz plik C:\Windows\System32\drivers\etc\hosts.

Poniższy przykładowy wpis DNS z zewnętrznym dostawcą DNS lub w pliku hostów lokalnych rozpoznaje ruch do ldaps.aaddscontoso.com zewnętrznego adresu IP :168.62.205.103

168.62.205.103 ldaps.aaddscontoso.com

Testowanie zapytań do domeny zarządzanej

Aby nawiązać połączenie z domeną zarządzaną i nawiązać połączenie z domeną zarządzaną i przeszukiwać za pośrednictwem protokołu LDAP, użyj narzędzia LDP.exe . To narzędzie znajduje się w pakiecie Narzędzia serwera zdalnego Administracja istration Tools (RSAT). Aby uzyskać więcej informacji, zobacz install Remote Server Administracja istration Tools (Instalowanie narzędzi Administracja istration serwera zdalnego).

- Otwórz LDP.exe i połącz się z domeną zarządzaną. Wybierz pozycję Połączenie ion, a następnie wybierz pozycję Połączenie....

- Wprowadź nazwę domeny DNS protokołu SECURE LDAP domeny zarządzanej utworzonej w poprzednim kroku, taką jak ldaps.aaddscontoso.com. Aby użyć protokołu Secure LDAP, ustaw wartość Port na 636, a następnie zaznacz pole wyboru dla protokołu SSL.

- Wybierz przycisk OK , aby nawiązać połączenie z domeną zarządzaną.

Następnie powiąż z domeną zarządzaną. Użytkownicy (i konta usług) nie mogą wykonywać prostych powiązań LDAP, jeśli wyłączono synchronizację skrótów haseł NTLM w domenie zarządzanej. Aby uzyskać więcej informacji na temat wyłączania synchronizacji skrótów haseł NTLM, zobacz Zabezpieczanie domeny zarządzanej.

- Wybierz opcję menu Połączenie ion, a następnie wybierz pozycję Wiązanie....

- Podaj poświadczenia konta użytkownika należącego do domeny zarządzanej. Wprowadź hasło konta użytkownika, a następnie wprowadź domenę, na przykład aaddscontoso.com.

- W polu Typ powiązania wybierz opcję Wiązanie z poświadczeniami.

- Wybierz przycisk OK , aby powiązać z domeną zarządzaną.

Aby wyświetlić obiekty przechowywane w domenie zarządzanej:

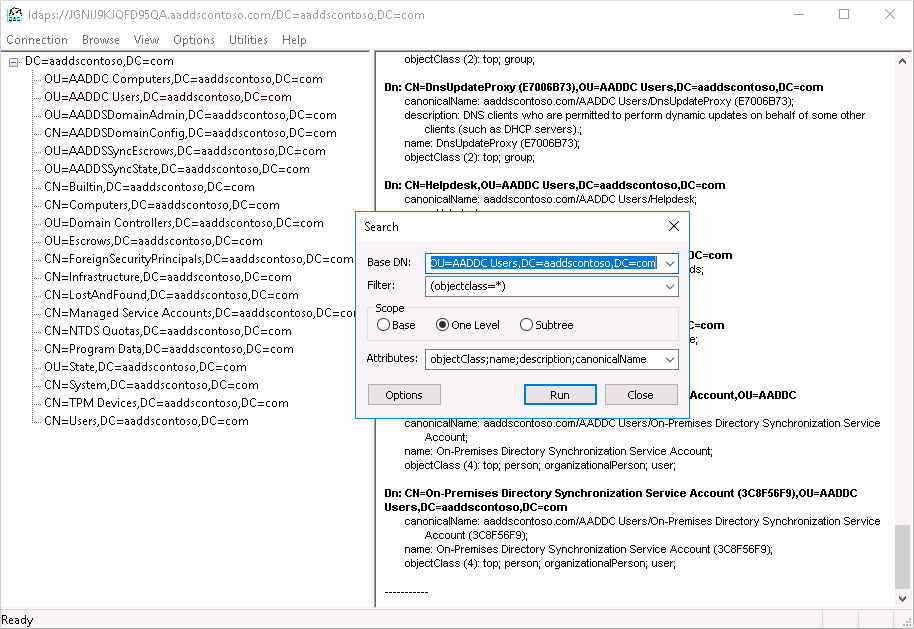

Wybierz opcję menu Widok, a następnie wybierz pozycję Drzewo.

Pozostaw pole BaseDN puste, a następnie wybierz przycisk OK.

Wybierz kontener, taki jak Użytkownicy usługi AADDC, a następnie wybierz prawym przyciskiem wyboru kontener i wybierz pozycję Wyszukaj.

Pozostaw zestaw wstępnie wypełnionych pól, a następnie wybierz pozycję Uruchom. Wyniki zapytania są wyświetlane w oknie po prawej stronie, jak pokazano w następujących przykładowych danych wyjściowych:

Aby bezpośrednio wykonać zapytanie dotyczące określonego kontenera, w menu Wyświetl > drzewo można określić nazwę BaseDN , taką jak OU=AADDC Users,DC=AADDSCONTOSO,DC=COM lub OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Aby uzyskać więcej informacji na temat formatowania i tworzenia zapytań, zobacz Podstawy zapytań LDAP.

Uwaga

Jeśli jest używany certyfikat z podpisem własnym, upewnij się, że certyfikat z podpisem własnym został dodany do zaufanych głównych urzędów certyfikacji dla protokołu LDAPS do pracy z LDP.exe

Czyszczenie zasobów

Jeśli dodano wpis DNS do pliku hostów lokalnych komputera w celu przetestowania łączności na potrzeby tego samouczka, usuń ten wpis i dodaj formalny rekord w strefie DNS. Aby usunąć wpis z pliku hostów lokalnych, wykonaj następujące kroki:

- Na komputerze lokalnym otwórz Notatnik jako administrator

- Przejdź do pliku i otwórz plik

C:\Windows\System32\drivers\etc\hosts. - Usuń wiersz dla dodanego rekordu, na przykład

168.62.205.103 ldaps.aaddscontoso.com

Rozwiązywanie problemów

Jeśli zostanie wyświetlony komunikat o błędzie informujący, że LDAP.exe nie może nawiązać połączenia, spróbuj pracować nad różnymi aspektami uzyskiwania połączenia:

- Konfigurowanie kontrolera domeny

- Konfigurowanie klienta

- Sieć

- Ustanawianie sesji protokołu TLS

W przypadku dopasowania nazwy podmiotu certyfikatu kontroler domeny użyje nazwy domeny usług domenowych (a nie nazwy domeny Firmy Microsoft Entra), aby wyszukać magazyn certyfikatów dla certyfikatu. Na przykład błędy pisowni uniemożliwiają kontrolerowi domeny wybranie odpowiedniego certyfikatu.

Klient próbuje ustanowić połączenie TLS przy użyciu podanej nazwy. Ruch musi przejść przez całą drogę. Kontroler domeny wysyła klucz publiczny certyfikatu uwierzytelniania serwera. Certyfikat musi mieć odpowiednie użycie w certyfikacie, nazwa zalogowana w nazwie podmiotu musi być zgodna, aby klient ufał, że serwer jest nazwą DNS, z którą nawiązujesz połączenie (oznacza to, że symbol wieloznaczny będzie działać, bez błędów pisowni), a klient musi ufać wystawcy. Możesz sprawdzić wszelkie problemy w tym łańcuchu w dzienniku systemowym w Podgląd zdarzeń i filtrować zdarzenia, w których źródło jest równe Schannel. Gdy te elementy są na miejscu, tworzą klucz sesji.

Aby uzyskać więcej informacji, zobacz Uzgadnianie protokołu TLS.

Następne kroki

W tym samouczku zawarto informacje na temat wykonywania następujących czynności:

- Tworzenie certyfikatu cyfrowego do użycia z usługami Microsoft Entra Domain Services

- Włączanie protokołu Secure LDAP dla usług Microsoft Entra Domain Services

- Konfigurowanie protokołu Secure LDAP do użycia za pośrednictwem publicznego Internetu

- Wiązanie i testowanie bezpiecznego protokołu LDAP dla domeny zarządzanej

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla