Samouczek: tworzenie dwukierunkowego zaufania lasu w usługach Microsoft Entra Domain Services z domeną lokalną

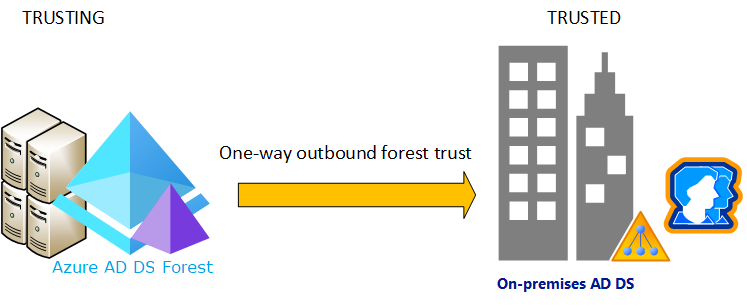

Relację zaufania lasu można utworzyć między usługami Microsoft Entra Domain Services i lokalnymi środowiskami usług AD DS. Relacja zaufania lasu umożliwia użytkownikom, aplikacjom i komputerom uwierzytelnianie w domenie lokalnej z domeny zarządzanej usług Domain Services. Zaufanie lasu może ułatwić użytkownikom dostęp do zasobów w scenariuszach, takich jak:

- Środowiska, w których nie można synchronizować skrótów haseł lub gdy użytkownicy logują się wyłącznie przy użyciu kart inteligentnych i nie znają hasła.

- Scenariusze hybrydowe, które wymagają dostępu do domen lokalnych.

Możesz wybrać spośród trzech możliwych wskazówek podczas tworzenia zaufania lasu, w zależności od tego, jak użytkownicy muszą uzyskiwać dostęp do zasobów. Usługi Domain Services obsługują tylko relacje zaufania lasu. Zewnętrzne zaufanie do podrzędnego środowiska lokalnego domian nie jest obsługiwane.

| Kierunek zaufania | Dostęp użytkowników |

|---|---|

| Dwukierunkowe | Umożliwia użytkownikom zarówno w domenie zarządzanej, jak i w domenie lokalnej dostęp do zasobów w obu domenach. |

| Jednokierunkowa wychodząca | Umożliwia użytkownikom w domenie lokalnej dostęp do zasobów w domenie zarządzanej, ale nie na odwrót. |

| Ruch przychodzący jednokierunkowy | Umożliwia użytkownikom w domenie zarządzanej dostęp do zasobów w domenie lokalnej. |

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Konfigurowanie systemu DNS w lokalnej domenie usług AD DS w celu obsługi łączności z usługami Domain Services

- Tworzenie dwukierunkowego zaufania lasu między domeną zarządzaną a domeną lokalną

- Testowanie i weryfikowanie relacji zaufania lasu na potrzeby uwierzytelniania i dostępu do zasobów

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz konto.

Wymagania wstępne

Do ukończenia tego samouczka potrzebne są następujące zasoby i uprawnienia:

- Aktywna subskrypcja platformy Azure.

- Jeśli nie masz subskrypcji platformy Azure, utwórz konto.

- Dzierżawa firmy Microsoft Entra skojarzona z twoją subskrypcją, zsynchronizowana z katalogiem lokalnym lub katalogiem tylko w chmurze.

- W razie potrzeby utwórz dzierżawę firmy Microsoft Entra lub skojarz subskrypcję platformy Azure z twoim kontem.

- Domena zarządzana usług Domenowych skonfigurowana z niestandardową nazwą domeny DNS i prawidłowym certyfikatem SSL.

- W razie potrzeby utwórz i skonfiguruj domenę zarządzaną usług Microsoft Entra Domain Services.

- Domena lokalna usługa Active Directory osiągalna z domeny zarządzanej za pośrednictwem połączenia sieci VPN lub usługi ExpressRoute.

- Administracja istrator aplikacji i grupy Administracja istrator Microsoft Entra role w dzierżawie w celu zmodyfikowania wystąpienia usług domenowych.

- Konto Administracja domeny w domenie lokalnej z uprawnieniami do tworzenia i weryfikowania relacji zaufania.

Ważne

Musisz użyć minimalnej jednostki SKU przedsiębiorstwa dla domeny zarządzanej. W razie potrzeby zmień jednostkę SKU dla domeny zarządzanej.

Zaloguj się do centrum administracyjnego usługi Microsoft Entra

W tym samouczku utworzysz i skonfigurujesz zaufanie lasu wychodzącego z usług Domain Services przy użyciu centrum administracyjnego firmy Microsoft Entra. Aby rozpocząć, najpierw zaloguj się do centrum administracyjnego firmy Microsoft Entra.

Zagadnienia dotyczące pracy w sieci

Sieć wirtualna hostujący las usług domenowych wymaga połączenia sieci VPN lub usługi ExpressRoute z lokalna usługa Active Directory. Aplikacje i usługi wymagają również łączności sieciowej z siecią wirtualną hostująca las usług domenowych. Łączność sieciowa z lasem usług domenowych musi być zawsze włączona i stabilna, w przeciwnym razie użytkownicy mogą nie uwierzytelnić lub uzyskać dostępu do zasobów.

Przed skonfigurowaniem zaufania lasu w usługach Domain Services upewnij się, że sieć między platformą Azure i środowiskiem lokalnym spełnia następujące wymagania:

- Upewnij się, że porty zapory zezwalają na ruch niezbędny do tworzenia i używania zaufania. Aby uzyskać więcej informacji na temat portów, które muszą być otwarte w celu korzystania z zaufania, zobacz Konfigurowanie ustawień zapory dla relacji zaufania usług AD DS.

- Użyj prywatnych adresów IP. Nie należy polegać na protokole DHCP z dynamicznym przypisaniem adresu IP.

- Unikaj nakładających się przestrzeni adresowych IP, aby umożliwić komunikację równorzędną sieci wirtualnych i routing w celu pomyślnego komunikowania się między platformą Azure i środowiskiem lokalnym.

- Sieć wirtualna platformy Azure wymaga podsieci bramy, aby skonfigurować sieć VPN typu lokacja-lokacja platformy Azure (S2S) lub połączenie usługi ExpressRoute .

- Utwórz podsieci z wystarczającą ilością adresów IP do obsługi scenariusza.

- Upewnij się, że usługi Domain Services mają własną podsieć, nie udostępniaj tej podsieci sieci wirtualnej maszynom wirtualnym i usługom aplikacji.

- Równorzędne sieci wirtualne nie są przechodnie.

- Komunikacja równorzędna sieci wirtualnych platformy Azure musi zostać utworzona między wszystkimi sieciami wirtualnymi, które mają być używane do zaufania lasu usług Domenowych do lokalnego środowiska usług AD DS.

- Zapewnij ciągłą łączność sieciową z lasem lokalna usługa Active Directory. Nie używaj połączeń na żądanie.

- Upewnij się, że istnieje ciągłe rozpoznawanie nazw DNS między nazwą lasu usług domenowych a nazwą lasu lokalna usługa Active Directory.

Konfigurowanie systemu DNS w domenie lokalnej

Aby poprawnie rozpoznać domenę zarządzaną ze środowiska lokalnego, może być konieczne dodanie usług przesyłania dalej do istniejących serwerów DNS. Aby skonfigurować środowisko lokalne do komunikowania się z domeną zarządzaną, wykonaj następujące kroki z poziomu stacji roboczej zarządzania dla lokalnej domeny usług AD DS:

Wybierz pozycję Start> Administracja istrative Tools>DNS.

Wybierz strefę DNS, taką jak aaddscontoso.com.

Wybierz pozycję Warunkowe usługi przesyłania dalej, a następnie wybierz prawym przyciskiem wyboru i wybierz pozycję Nowy warunkowy usług przesyłania dalej...

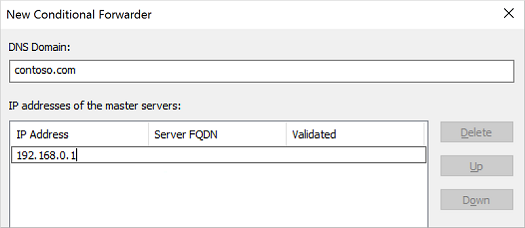

Wprowadź inną domenę DNS, taką jak contoso.com, a następnie wprowadź adresy IP serwerów DNS dla tej przestrzeni nazw, jak pokazano w poniższym przykładzie:

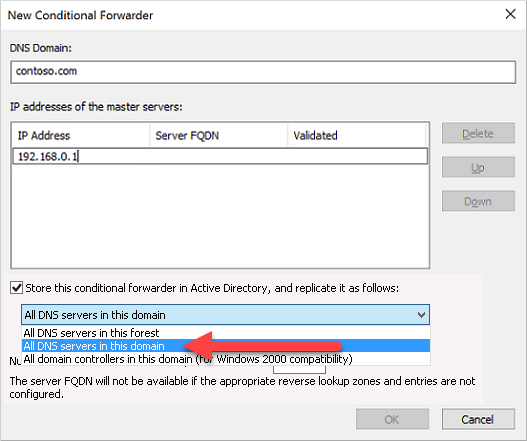

Zaznacz pole wyboru Zapisz ten warunkowy usług przesyłania dalej w usłudze Active Directory i zreplikuj je w następujący sposób, a następnie wybierz opcję Wszystkie serwery DNS w tej domenie, jak pokazano w poniższym przykładzie:

Ważne

Jeśli warunkowy usług przesyłania dalej jest przechowywany w lesie zamiast domeny, usługa przesyłania dalej warunkowego kończy się niepowodzeniem.

Aby utworzyć usługę przesyłania dalej warunkowego, wybierz przycisk OK.

Tworzenie dwukierunkowego zaufania lasu w domenie lokalnej

Lokalna domena usług AD DS wymaga dwukierunkowego zaufania lasu dla domeny zarządzanej. To zaufanie musi zostać utworzone ręcznie w lokalnej domenie usług AD DS; Nie można go utworzyć w centrum administracyjnym firmy Microsoft Entra.

Aby skonfigurować dwukierunkową relację zaufania w lokalnej domenie usług AD DS, wykonaj następujące kroki jako Administracja domeny z stacji roboczej zarządzania dla lokalnej domeny usług AD DS:

- Wybierz pozycję Start> Administracja istrative Tools domena usługi Active Directory s and Trusts (Narzędzia> początkowe Administracja istracyjne domena usługi Active Directory s i zaufania.

- Kliknij prawym przyciskiem myszy domenę, taką jak onprem.contoso.com, a następnie wybierz pozycję Właściwości.

- Wybierz kartę Zaufania , a następnie pozycję Nowe zaufanie.

- Wprowadź nazwę domeny usług Domain Services, taką jak aaddscontoso.com, a następnie wybierz przycisk Dalej.

- Wybierz opcję utworzenia zaufania lasu, a następnie utwórz dwukierunkową relację zaufania.

- Wybierz opcję utworzenia zaufania tylko dla tej domeny. W następnym kroku utworzysz zaufanie w centrum administracyjnym firmy Microsoft Entra dla domeny zarządzanej.

- Wybierz opcję użycia uwierzytelniania całego lasu, a następnie wprowadź i potwierdź hasło zaufania. To samo hasło jest również wprowadzane w centrum administracyjnym firmy Microsoft Entra w następnej sekcji.

- Wykonaj kolejne kilka okien z opcjami domyślnymi, a następnie wybierz opcję Nie, nie potwierdzaj zaufania wychodzącego.

- Wybierz Zakończ.

Jeśli zaufanie lasu nie jest już potrzebne dla środowiska, wykonaj następujące kroki jako Administracja domeny, aby usunąć ją z domeny lokalnej:

- Wybierz pozycję Start> Administracja istrative Tools domena usługi Active Directory s and Trusts (Narzędzia> początkowe Administracja istracyjne domena usługi Active Directory s i zaufania.

- Kliknij prawym przyciskiem myszy domenę, taką jak onprem.contoso.com, a następnie wybierz pozycję Właściwości.

- Wybierz kartę Zaufania, a następnie domeny, które ufają tej domenie (przychodzące relacje zaufania), kliknij zaufanie do usunięcia, a następnie kliknij przycisk Usuń.

- Na karcie Zaufania w obszarze Domeny zaufane przez tę domenę (relacje zaufania wychodzące) kliknij zaufanie do usunięcia, a następnie kliknij przycisk Usuń.

- Kliknij przycisk Nie, usuń zaufanie tylko z domeny lokalnej.

Tworzenie dwukierunkowego zaufania lasu w usługach Domain Services

Aby utworzyć dwukierunkową relację zaufania dla domeny zarządzanej w centrum administracyjnym firmy Microsoft Entra, wykonaj następujące kroki:

W centrum administracyjnym firmy Microsoft Entra wyszukaj i wybierz pozycję Microsoft Entra Domain Services, a następnie wybierz domenę zarządzaną, taką jak aaddscontoso.com.

W menu po lewej stronie domeny zarządzanej wybierz pozycję Zaufania, a następnie wybierz pozycję + Dodaj zaufanie.

Wybierz dwukierunkowy kierunek zaufania.

Wprowadź nazwę wyświetlaną identyfikującą zaufanie, a następnie nazwę DNS zaufanego lasu lokalnego, taką jak onprem.contoso.com.

Podaj to samo hasło zaufania, które zostało użyte do skonfigurowania zaufania lasu przychodzącego dla lokalnej domeny usług AD DS w poprzedniej sekcji.

Podaj co najmniej dwa serwery DNS dla lokalnej domeny usług AD DS, takich jak 10.1.1.4 i 10.1.1.5.

Gdy wszystko będzie gotowe, zapisz relację zaufania lasu wychodzącego.

Jeśli zaufanie lasu nie jest już potrzebne dla środowiska, wykonaj następujące kroki, aby usunąć je z usług Domain Services:

- W centrum administracyjnym firmy Microsoft Entra wyszukaj i wybierz pozycję Microsoft Entra Domain Services, a następnie wybierz domenę zarządzaną, taką jak aaddscontoso.com.

- Z menu po lewej stronie domeny zarządzanej wybierz pozycję Zaufania, wybierz pozycję Zaufanie, wybierz zaufanie, a następnie kliknij przycisk Usuń.

- Podaj to samo hasło zaufania, które zostało użyte do skonfigurowania zaufania lasu, a następnie kliknij przycisk OK.

Weryfikowanie uwierzytelniania zasobów

Następujące typowe scenariusze umożliwiają sprawdzenie, czy zaufanie lasu prawidłowo uwierzytelnia użytkowników i dostęp do zasobów:

- Uwierzytelnianie użytkowników lokalnych z lasu usług domenowych

- Uzyskiwanie dostępu do zasobów w lesie usług Domain Services przy użyciu użytkownika lokalnego

Uwierzytelnianie użytkowników lokalnych z lasu usług domenowych

Maszyna wirtualna z systemem Windows Server powinna być przyłączona do domeny zarządzanej. Ta maszyna wirtualna umożliwia przetestowanie użytkownika lokalnego w celu uwierzytelnienia na maszynie wirtualnej. W razie potrzeby utwórz maszynę wirtualną z systemem Windows i dołącz ją do domeny zarządzanej.

Połączenie do maszyny wirtualnej z systemem Windows Server przyłączonej do lasu usług domenowych przy użyciu polecenia Usługa Azure Bastion i poświadczenia administratora usług Domenowych.

Otwórz wiersz polecenia i użyj

whoamipolecenia , aby wyświetlić nazwę wyróżniającą aktualnie uwierzytelnionego użytkownika:whoami /fqdnrunasUżyj polecenia , aby uwierzytelnić się jako użytkownik z domeny lokalnej. W poniższym poleceniu zastąpuserUpn@trusteddomain.comciąg nazwą UPN użytkownika z zaufanej domeny lokalnej. Polecenie wyświetla monit o hasło użytkownika:Runas /u:userUpn@trusteddomain.com cmd.exeJeśli uwierzytelnianie zakończy się pomyślnie, zostanie otwarty nowy wiersz polecenia. Tytuł nowego wiersza polecenia zawiera

running as userUpn@trusteddomain.com.Użyj

whoami /fqdnpolecenia w nowym wierszu polecenia, aby wyświetlić nazwę wyróżniającą uwierzytelnionego użytkownika z lokalna usługa Active Directory.

Uzyskiwanie dostępu do zasobów w lesie usług Domain Services przy użyciu użytkownika lokalnego

Z maszyny wirtualnej z systemem Windows Server przyłączonej do lasu Usług domenowych możesz przetestować scenariusze. Możesz na przykład sprawdzić, czy użytkownik, który loguje się do domeny lokalnej, może uzyskać dostęp do zasobów w domenie zarządzanej. W poniższych przykładach opisano typowe scenariusze testowe.

Włączanie udostępniania plików i drukarek

Połączenie do maszyny wirtualnej z systemem Windows Server przyłączonej do lasu usług domenowych przy użyciu polecenia Usługa Azure Bastion i poświadczenia administratora usług Domenowych.

Otwórz Ustawienia systemu Windows.

Wyszukaj i wybierz pozycję Centrum sieci i udostępniania.

Wybierz opcję Zmień zaawansowane ustawienia udostępniania .

W obszarze Profil domeny wybierz pozycję Włącz udostępnianie plików i drukarek, a następnie zapisz zmiany.

Zamknij Centrum sieci i udostępniania.

Tworzenie grupy zabezpieczeń i dodawanie członków

Otwórz narzędzie Użytkownicy i komputery usługi Active Directory.

Wybierz prawym przyciskiem nazwę domeny, wybierz pozycję Nowy, a następnie wybierz pozycję Jednostka organizacyjna.

W polu nazwy wpisz LocalObjects, a następnie wybierz przycisk OK.

Wybierz i kliknij prawym przyciskiem myszy pozycję LocalObjects w okienku nawigacji. Wybierz pozycję Nowy, a następnie pozycję Grupuj.

Wpisz FileServerAccess w polu Nazwa grupy. W obszarze Zakres grupy wybierz pozycję Domena lokalna, a następnie wybierz przycisk OK.

W okienku zawartości kliknij dwukrotnie pozycję FileServerAccess. Wybierz pozycję Członkowie, wybierz pozycję Dodaj, a następnie wybierz pozycję Lokalizacje.

Wybierz lokalna usługa Active Directory w widoku Lokalizacja, a następnie wybierz przycisk OK.

Wpisz Użytkownicy domeny w polu Wprowadź nazwy obiektów do wybrania. Wybierz pozycję Sprawdź nazwy, podaj poświadczenia dla lokalna usługa Active Directory, a następnie wybierz przycisk OK.

Uwaga

Musisz podać poświadczenia, ponieważ relacja zaufania jest tylko jednym ze sposobów. Oznacza to, że użytkownicy z domeny zarządzanej usług Domain Services nie mogą uzyskiwać dostępu do zasobów ani wyszukiwać użytkowników lub grup w zaufanej domenie (lokalnej).

Grupa Użytkownicy domeny z lokalna usługa Active Directory powinna być członkiem grupy FileServerAccess. Wybierz przycisk OK , aby zapisać grupę i zamknąć okno.

Tworzenie udziału plików na potrzeby dostępu między lasami

- Na maszynie wirtualnej z systemem Windows Server przyłączonej do lasu usług domenowych utwórz folder i podaj nazwę, taką jak CrossForestShare.

- Wybierz prawym przyciskiem myszy folder i wybierz polecenie Właściwości.

- Wybierz kartę Zabezpieczenia , a następnie wybierz pozycję Edytuj.

- W oknie dialogowym Uprawnienia dla elementu CrossForestShare wybierz pozycję Dodaj.

- Wpisz FileServerAccess w polu Wprowadź nazwy obiektów do wybrania, a następnie wybierz przycisk OK.

- Wybierz pozycję FileServerAccess z listy Grupy lub nazwy użytkowników. Na liście Uprawnienia do funkcji FileServerAccess wybierz pozycję Zezwalaj na uprawnienia Modyfikuj i Zapis, a następnie wybierz przycisk OK.

- Wybierz kartę Udostępnianie , a następnie wybierz pozycję Udostępnianie zaawansowane....

- Wybierz pozycję Udostępnij ten folder, a następnie wprowadź pamiętną nazwę udziału plików w polu Nazwa udziału, na przykład CrossForestShare.

- Wybierz pozycję Uprawnienia. Na liście Uprawnienia dla wszystkich wybierz pozycję Zezwalajna uprawnienie Zmień.

- Wybierz przycisk OK dwa razy, a następnie zamknij.

Weryfikowanie uwierzytelniania między lasami w zasobie

Zaloguj się na komputerze z systemem Windows dołączonym do lokalna usługa Active Directory przy użyciu konta użytkownika z lokalna usługa Active Directory.

Za pomocą Eksploratora Windows połącz się z utworzonym udziałem przy użyciu w pełni kwalifikowanej nazwy hosta i udziału, takiego jak

\\fs1.aaddscontoso.com\CrossforestShare.Aby zweryfikować uprawnienie do zapisu, wybierz prawym przyciskiem myszy w folderze, wybierz pozycję Nowy, a następnie wybierz pozycję Dokument tekstowy. Użyj domyślnej nazwy Nowy dokument tekstowy.

Jeśli uprawnienia do zapisu są ustawione poprawnie, zostanie utworzony nowy dokument tekstowy. Wykonaj poniższe kroki, aby otworzyć, edytować i usunąć plik zgodnie z potrzebami.

Aby zweryfikować uprawnienie do odczytu, otwórz nowy dokument tekstowy.

Aby zweryfikować uprawnienie modyfikacji, dodaj tekst do pliku i zamknij Notatnik. Po wyświetleniu monitu o zapisanie zmian wybierz pozycję Zapisz.

Aby zweryfikować uprawnienie do usuwania, wybierz prawym przyciskiem pozycję Nowy dokument tekstowy i wybierz polecenie Usuń. Wybierz pozycję Tak , aby potwierdzić usunięcie pliku.

Następne kroki

W tym samouczku zawarto informacje na temat wykonywania następujących czynności:

- Konfigurowanie systemu DNS w lokalnym środowisku usług AD DS w celu obsługi łączności z usługami Domain Services

- Tworzenie jednokierunkowego zaufania lasu przychodzącego w lokalnym środowisku usług AD DS

- Tworzenie jednokierunkowego zaufania lasu wychodzącego w usługach Domain Services

- Testowanie i weryfikowanie relacji zaufania na potrzeby uwierzytelniania i dostępu do zasobów

Aby uzyskać więcej informacji koncepcyjnych na temat lasu w usługach Domain Services, zobacz How do forest trusts work in Domain Services? (Jak działają relacje zaufania lasu w usługach Domain Services?).