Planowanie automatycznego wdrażania aprowizacji użytkowników w identyfikatorze Entra firmy Microsoft

Wiele organizacji korzysta z aplikacji typu oprogramowanie jako usługa (SaaS), takich jak ServiceNow, Zscaler i Slack, aby zwiększyć produktywność użytkowników końcowych. Historycznie pracownicy IT polegali na ręcznych metodach aprowizacji, takich jak przekazywanie plików CSV, lub używanie skryptów niestandardowych do bezpiecznego zarządzania tożsamościami użytkowników w każdej aplikacji SaaS. Te procesy są podatne na błędy, niezabezpieczone i trudne do zarządzania.

Automatyczna aprowizacja użytkowników firmy Microsoft upraszcza ten proces, bezpiecznie automatyzując tworzenie, konserwację i usuwanie tożsamości użytkowników w aplikacjach SaaS na podstawie reguł biznesowych. Ta automatyzacja umożliwia efektywne skalowanie systemów zarządzania tożsamościami zarówno w środowiskach chmurowych, jak i hybrydowych w miarę rozszerzania zależności od rozwiązań opartych na chmurze.

Zobacz Automatyzowanie aprowizacji i anulowania aprowizacji użytkowników w aplikacjach SaaS przy użyciu identyfikatora Entra firmy Microsoft, aby lepiej zrozumieć funkcjonalność.

Oprócz aprowizacji w aplikacjach SaaS automatyczna aprowizacja użytkowników firmy Microsoft obsługuje również aprowizowanie w wielu aplikacjach lokalnych i prywatnych w chmurze. Aby uzyskać więcej informacji, zobacz Microsoft Entra on-premises application identity provisioning architecture (Architektura aprowizacji tożsamości aplikacji lokalnych firmy Microsoft).

Learn

Aprowizacja użytkowników tworzy podstawę do ciągłego zapewniania ładu tożsamości i zwiększa jakość procesów biznesowych, które opierają się na autorytatywnych danych tożsamości.

Główne korzyści

Najważniejsze korzyści wynikające z włączania automatycznej aprowizacji użytkowników to:

Zwiększona produktywność. Tożsamości użytkowników w aplikacjach SaaS można zarządzać za pomocą jednego interfejsu zarządzania aprowizowaniem użytkowników. Ten interfejs ma jeden zestaw zasad aprowizacji.

Zarządzanie ryzykiem. Bezpieczeństwo można zwiększyć, automatyzując zmiany na podstawie stanu pracownika lub członkostwa w grupach, które definiują role i/lub dostęp.

Rozwiązywanie problemów ze zgodnością i ładem. Identyfikator Entra firmy Microsoft obsługuje natywne dzienniki aprowizacji dla każdego żądania aprowizacji użytkowników. Żądania są wykonywane zarówno w systemach źródłowych, jak i docelowych. Dzienniki aprowizacji umożliwiają śledzenie, kto ma dostęp do aplikacji z jednego ekranu.

Obniżanie kosztów. Automatyczna aprowizacja użytkowników zmniejsza koszty, unikając nieefektywności i błędów ludzkich związanych z ręczną aprowizowaniem. Zmniejsza to potrzebę niestandardowych rozwiązań do aprowizacji użytkowników, skryptów i dzienników aprowizacji.

Licencjonowanie

Microsoft Entra ID zapewnia samoobsługową integrację dowolnej aplikacji przy użyciu szablonów dostępnych w menu galerii aplikacji. Aby uzyskać pełną listę wymagań licencyjnych, zobacz stronę cennika firmy Microsoft Entra.

Licencjonowanie aplikacji

Potrzebujesz odpowiednich licencji dla aplikacji, które chcesz automatycznie aprowizować. Porozmawiaj z właścicielami aplikacji, czy użytkownicy przypisani do aplikacji mają odpowiednie licencje dla swoich ról aplikacji. Jeśli identyfikator Entra firmy Microsoft zarządza automatyczną aprowizowaniem na podstawie ról, role przypisane w identyfikatorze Entra firmy Microsoft muszą być zgodne z licencjami aplikacji. Nieprawidłowe licencje należące do aplikacji mogą prowadzić do błędów podczas aprowizacji/aktualizowania użytkownika.

Terminy

W tym artykule są używane następujące terminy:

Operacje CRUD — akcje wykonywane na kontach użytkowników: tworzenie, odczytywanie, aktualizowanie, usuwanie.

Logowanie jednokrotne (SSO) — możliwość logowania jednokrotnego i uzyskiwania dostępu do wszystkich aplikacji z obsługą logowania jednokrotnego. W kontekście aprowizacji użytkowników logowanie jednokrotne jest wynikiem posiadania jednego konta w celu uzyskania dostępu do wszystkich systemów korzystających z automatycznej aprowizacji użytkowników.

System źródłowy — repozytorium użytkowników aprowidujących identyfikator entra firmy Microsoft. Microsoft Entra ID to system źródłowy dla większości wstępnieintegrujących łączników aprowizacji. Istnieją jednak pewne wyjątki dla aplikacji w chmurze, takich jak SAP, Workday i AWS. Zobacz na przykład Aprowizowanie użytkowników z produktu Workday do usługi AD.

System docelowy — repozytorium użytkowników aprowidujących identyfikator Entra firmy Microsoft. System docelowy jest zazwyczaj aplikacją SaaS, taką jak ServiceNow, Zscaler i Slack. System docelowy może być również systemem lokalnym, takim jak usługa AD.

System zarządzania tożsamościami między domenami (SCIM) — otwarty standard umożliwiający automatyzację aprowizacji użytkowników. Program SCIM komunikuje dane tożsamości użytkownika między dostawcami tożsamości a dostawcami usług. Firma Microsoft jest przykładem dostawcy tożsamości. Salesforce jest przykładem dostawcy usług. Dostawcy usług wymagają informacji o tożsamości użytkownika, a dostawca tożsamości spełnia te wymagania. SCIM to mechanizm używany przez dostawcę tożsamości i dostawcę usług do wysyłania informacji tam i z powrotem.

Zasoby szkoleniowe

| Zasoby | Łącze i opis |

|---|---|

| Seminaria internetowe na żądanie | Zarządzanie aplikacjami dla przedsiębiorstw przy użyciu identyfikatora Entra firmy Microsoft Dowiedz się, jak identyfikator Entra firmy Microsoft może pomóc w osiągnięciu logowania jednokrotnego w aplikacjach SaaS dla przedsiębiorstw i najlepszych rozwiązaniach dotyczących kontrolowania dostępu. |

| Filmy wideo | Co to jest aprowizowanie użytkowników w usłudze Active Azure Directory? Jak wdrożyć aprowizowanie użytkowników w usłudze Active Azure Directory? Integrowanie usługi Salesforce z identyfikatorem Entra firmy Microsoft: Jak zautomatyzować aprowizację użytkowników |

| Kursy online | SkillUp Online: zarządzanie tożsamościami Dowiedz się, jak zintegrować identyfikator Entra firmy Microsoft z wieloma aplikacjami SaaS i zabezpieczyć dostęp użytkowników do tych aplikacji. |

| Księgi | Nowoczesne uwierzytelnianie przy użyciu identyfikatora Entra firmy Microsoft dla aplikacji internetowych (dokumentacja dla deweloperów) w wersji 1. Jest to autorytatywne, szczegółowe wskazówki dotyczące tworzenia rozwiązań uwierzytelniania usługi Active Directory dla tych nowych środowisk. |

| Samouczki | Zapoznaj się z listą samouczków dotyczących sposobu integrowania aplikacji SaaS z identyfikatorem Entra firmy Microsoft. |

| Często zadawane pytania | Często zadawane pytania dotyczące automatycznej aprowizacji użytkowników |

Architektury rozwiązań

Usługa aprowizacji firmy Microsoft aprowizuje użytkowników w aplikacjach SaaS i innych systemach, łącząc się z punktami końcowymi interfejsu API zarządzania użytkownikami udostępnianymi przez każdego dostawcę aplikacji. Te punkty końcowe interfejsu API zarządzania użytkownikami umożliwiają programowe tworzenie, aktualizowanie i usuwanie użytkowników przez firmę Microsoft Entra ID.

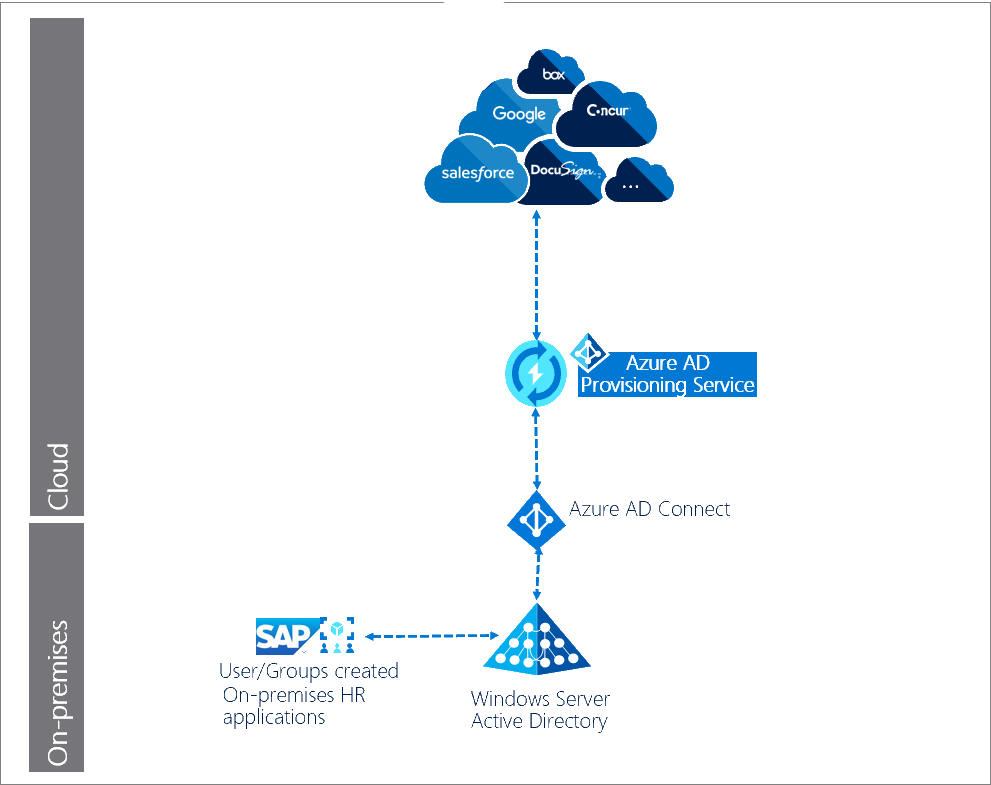

Automatyczna aprowizacja użytkowników dla przedsiębiorstw hybrydowych

W tym przykładzie użytkownicy i grupy są tworzone w bazie danych HR połączonej z katalogiem lokalnym. Usługa aprowizacji firmy Microsoft zarządza automatyczną aprowizowaniem użytkowników w docelowych aplikacjach SaaS.

Opis przepływu pracy:

Użytkownicy/grupy są tworzone w lokalnej aplikacji/systemie KADR, takiej jak SAP.

Agent microsoft Entra Connect uruchamia zaplanowane synchronizacje tożsamości (użytkowników i grup) z lokalnej usługi AD do identyfikatora Entra firmy Microsoft.

Usługa aprowizacji firmy Microsoft rozpoczyna cykl początkowy względem systemu źródłowego i systemu docelowego.

Usługa aprowizacji firmy Microsoft wykonuje zapytania dotyczące systemu źródłowego dla wszystkich użytkowników i grup, które uległy zmianie od czasu cyklu początkowego, i wypycha zmiany w cyklach przyrostowych.

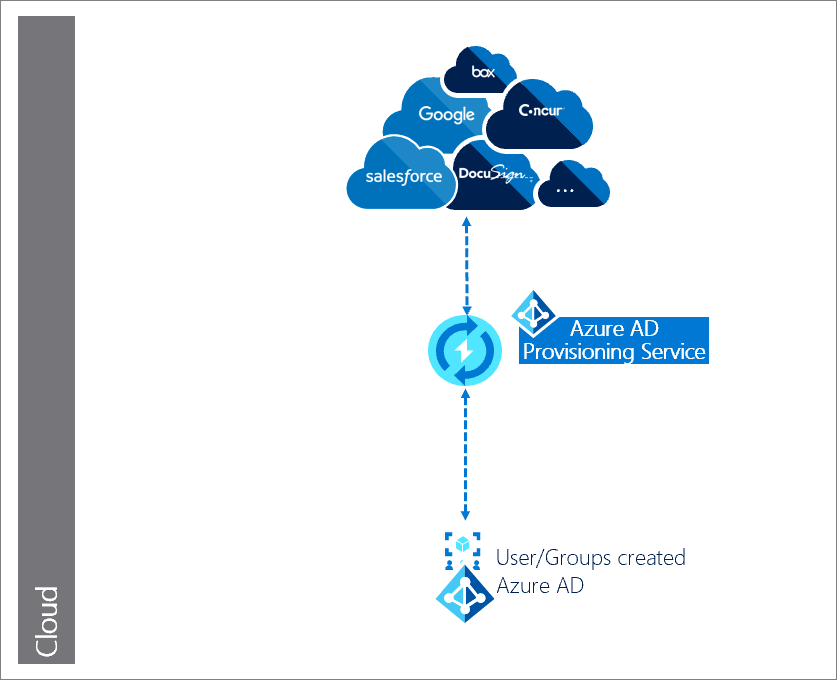

Automatyczna aprowizacja użytkowników dla przedsiębiorstw tylko w chmurze

W tym przykładzie tworzenie użytkownika odbywa się w usłudze Microsoft Entra ID, a usługa aprowizacji firmy Microsoft zarządza automatyczną aprowizowaniem użytkowników w aplikacjach docelowych (SaaS).

Opis przepływu pracy:

Użytkownicy/grupy są tworzone w identyfikatorze Entra firmy Microsoft.

Usługa aprowizacji firmy Microsoft rozpoczyna cykl początkowy względem systemu źródłowego i systemu docelowego.

Usługa aprowizacji firmy Microsoft wykonuje zapytania dotyczące systemu źródłowego dla wszystkich użytkowników i grup zaktualizowanych od cyklu początkowego i wykonuje wszystkie cykle przyrostowe.

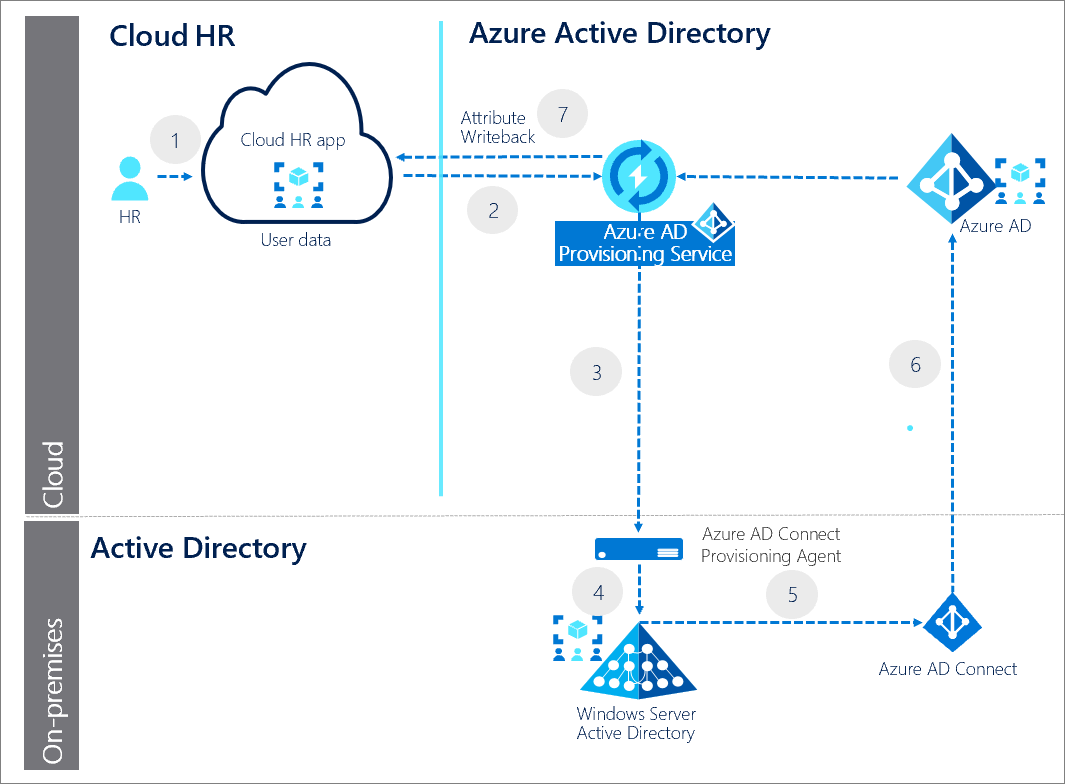

Automatyczna aprowizacja użytkowników dla aplikacji cloud HR

W tym przykładzie użytkownicy i grupy są tworzone w aplikacji hr w chmurze, takiej jak Workday i SuccessFactors. Usługa aprowizacji firmy Microsoft i agent aprowizacji Microsoft Entra Connect aprowizacji aprowizuje dane użytkownika z dzierżawy aplikacji cloud HR do usługi AD. Po zaktualizowaniu kont w usłudze AD jest synchronizowany z identyfikatorem Entra firmy Microsoft za pośrednictwem programu Microsoft Entra Connect, a adresy e-mail i atrybuty nazwy użytkownika można zapisać z powrotem do dzierżawy aplikacji hr w chmurze.

- Zespół kadr wykonuje transakcje w dzierżawie aplikacji hr w chmurze.

- Usługa aprowizacji firmy Microsoft uruchamia zaplanowane cykle z dzierżawy aplikacji hr w chmurze i identyfikuje zmiany, które należy przetworzyć na potrzeby synchronizacji z usługą AD.

- Usługa aprowizacji firmy Microsoft wywołuje agenta aprowizacji Microsoft Entra Connect z ładunkiem żądania zawierającym operacje tworzenia/aktualizowania/włączania/wyłączania konta usługi AD.

- Microsoft Entra Connect provisioning agent używa konta usługi do zarządzania danymi konta usługi AD.

- Program Microsoft Entra Connect uruchamia synchronizację różnicową w celu ściągnięcia aktualizacji w usłudze AD.

- Aktualizacje usługi AD są synchronizowane z identyfikatorem entra firmy Microsoft.

- Microsoft Entra provisioning service writebacks email attribute and username from Microsoft Entra ID to the cloud HR app tenant (Zapisywanie zwrotne usługi microsoft Entra service writebacks email attribute and username from Microsoft Entra ID to the cloud HR app tenant).

Planowanie projektu wdrożenia

Zastanów się nad potrzebami organizacji, aby określić strategię wdrażania aprowizacji użytkowników w środowisku.

Angażowanie właściwych uczestników projektu

Gdy projekty technologiczne kończą się niepowodzeniem, zwykle wynika to z niedopasowanych oczekiwań dotyczących wpływu, wyników i obowiązków. Aby uniknąć tych pułapek, upewnij się, że angażujesz odpowiednich uczestników projektu i że role uczestników projektu są dobrze zrozumiałe przez dokumentowanie uczestników projektu oraz ich wkładów i rachunków.

Planowanie komunikacji

Komunikacja ma kluczowe znaczenie dla sukcesu każdej nowej usługi. Proaktywnie komunikują się z użytkownikami na temat ich doświadczenia, sposobu zmiany środowiska, oczekiwania na jakiekolwiek zmiany oraz sposobu uzyskiwania pomocy technicznej w przypadku wystąpienia problemów.

Planowanie pilotażu

Zalecamy, aby początkowa konfiguracja automatycznej aprowizacji użytkowników była w środowisku testowym z małym podzbiorem użytkowników przed skalowaniem jej do wszystkich użytkowników w środowisku produkcyjnym. Zobacz najlepsze rozwiązania dotyczące uruchamiania pilotażu.

Najlepsze rozwiązania dotyczące pilotażu

Pilotaż umożliwia przetestowanie z małą grupą przed wdrożeniem funkcji dla wszystkich. Upewnij się, że w ramach testowania każdy przypadek użycia w organizacji jest dokładnie przetestowany.

W pierwszej fali należy zastosować rozwiązania IT, użyteczność i innych odpowiednich użytkowników, którzy mogą testować i przekazywać opinie. Skorzystaj z tej opinii, aby jeszcze bardziej rozwinąć komunikację i instrukcje wysyłane do użytkowników oraz uzyskać szczegółowe informacje na temat typów problemów, które mogą zobaczyć pracownicy pomocy technicznej.

Rozszerzenie wdrożenia do większych grup użytkowników przez zwiększenie zakresu docelowych grup. Zwiększenie zakresu grup odbywa się za pomocą dynamicznych grup członkostwa lub ręcznie dodając użytkowników do grup docelowych.

Planowanie połączeń aplikacji i administracji

Użyj centrum administracyjnego firmy Microsoft Entra, aby wyświetlić wszystkie aplikacje obsługujące aprowizację i zarządzać nimi. Zobacz Znajdowanie aplikacji w portalu.

Określanie typu łącznika do użycia

Rzeczywiste kroki wymagane do włączenia i skonfigurowania automatycznej aprowizacji różnią się w zależności od aplikacji. Jeśli aplikacja, którą chcesz automatycznie aprowizować, znajduje się w galerii aplikacji Microsoft Entra SaaS, wybierz samouczek integracji specyficzny dla aplikacji, aby skonfigurować jego wstępnieintegrowany łącznik aprowizacji użytkowników.

Jeśli tak nie jest, wykonaj następujące kroki:

Utwórz żądanie dla wstępnie utworzonego łącznika aprowizacji użytkowników. Nasz zespół współpracuje z Tobą i deweloperem aplikacji, aby dołączyć aplikację do naszej platformy, jeśli obsługuje protokół SCIM.

Użyj ogólnej obsługi aprowizacji użytkowników BYOA SCIM dla aplikacji. Używanie standardu SCIM jest wymaganiem dla identyfikatora Entra firmy Microsoft, aby aprowizować użytkowników w aplikacji bez wstępnie utworzonego łącznika aprowizacji.

Jeśli aplikacja może korzystać z łącznika BYOA SCIM, zapoznaj się z samouczkiem integracji rozwiązania BYOA SCIM, aby skonfigurować łącznik SCIM BYOA dla aplikacji.

Aby uzyskać więcej informacji, zobacz What applications and systems can I use with Microsoft Entra automatic user provisioning? (Jakich aplikacji i systemów można używać z automatyczną aprowizowaniem użytkowników firmy Microsoft?

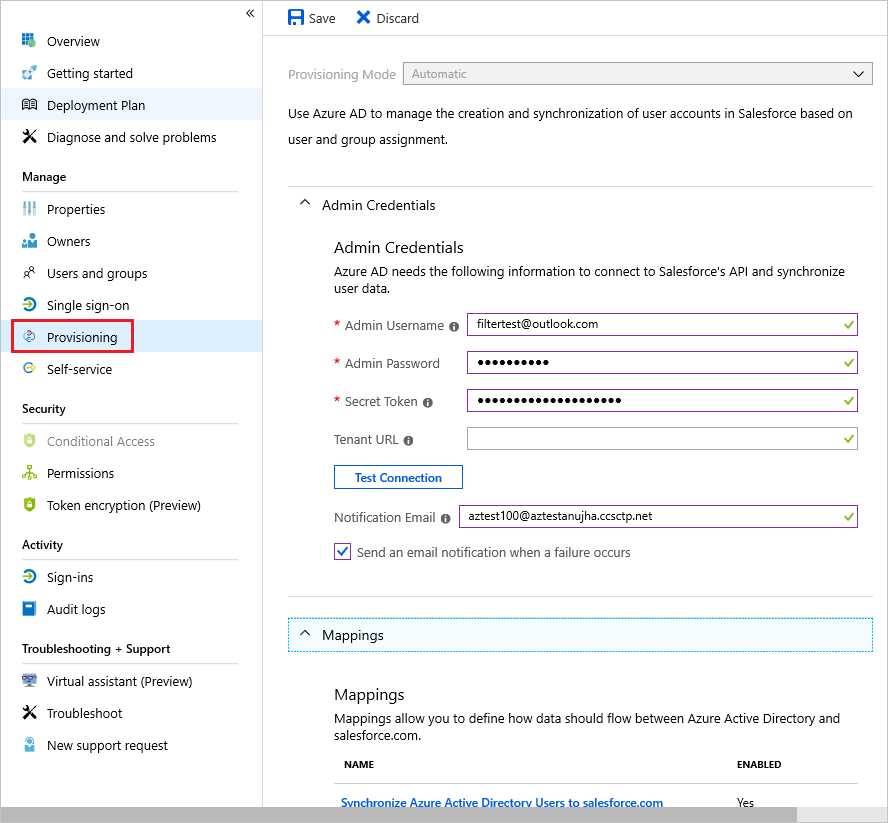

Zbieranie informacji w celu autoryzowania dostępu do aplikacji

Konfigurowanie automatycznej aprowizacji użytkowników jest procesem dla aplikacji. Dla każdej aplikacji należy podać poświadczenia administratora, aby nawiązać połączenie z punktem końcowym zarządzania użytkownikami systemu docelowego.

Obraz przedstawia jedną wersję wymaganych poświadczeń administratora:

Chociaż niektóre aplikacje wymagają nazwy użytkownika i hasła administratora, inne mogą wymagać tokenu elementu nośnego.

Planowanie aprowizacji użytkowników i grup

Jeśli włączysz aprowizację użytkowników dla aplikacji dla przedsiębiorstw, centrum administracyjne firmy Microsoft Entra kontroluje jego wartości atrybutów za pomocą mapowania atrybutów.

Określanie operacji dla każdej aplikacji SaaS

Każda aplikacja może mieć unikatowe atrybuty użytkownika lub grupy, które muszą być mapowane na atrybuty w identyfikatorze Entra firmy Microsoft. Aplikacja może mieć dostępny tylko podzbiór operacji CRUD.

Dla każdej aplikacji należy udokumentować następujące informacje:

Operacje aprowizacji CRUD, które mają być wykonywane na obiektach użytkownika i grupy dla systemów docelowych. Na przykład każdy właściciel firmy aplikacji SaaS może nie chcieć wszystkich możliwych operacji.

Atrybuty dostępne w systemie źródłowym

Atrybuty dostępne w systemie docelowym

Mapowanie atrybutów między systemami.

Wybieranie użytkowników i grup do aprowizacji

Przed zaimplementowaniem automatycznej aprowizacji użytkowników należy określić użytkowników i grupy, które mają zostać aprowidowane w aplikacji.

Użyj filtrów określania zakresu, aby zdefiniować reguły oparte na atrybutach , które określają, którzy użytkownicy są aprowizowani w aplikacji.

Następnie użyj przypisań użytkowników i grup zgodnie z potrzebami , aby uzyskać więcej filtrów.

Definiowanie mapowania atrybutów użytkowników i grup

Aby zaimplementować automatyczną aprowizację użytkowników, należy zdefiniować atrybuty użytkownika i grupy wymagane dla aplikacji. Istnieje wstępnie skonfigurowany zestaw atrybutów i mapowań atrybutów między obiektami użytkownika Firmy Microsoft Entra i obiektami użytkownika każdej aplikacji SaaS. Nie wszystkie aplikacje SaaS włączają atrybuty grupy.

Identyfikator Entra firmy Microsoft obsługuje bezpośrednie mapowanie atrybutów na atrybuty, dostarczanie wartości stałych lub pisanie wyrażeń dla mapowań atrybutów. Ta elastyczność zapewnia precyzyjną kontrolę nad tym, co jest wypełniane w atrybucie systemu docelowego. Za pomocą interfejsu API programu Microsoft Graph i Eksploratora programu Graph można wyeksportować mapowania atrybutów aprowizacji użytkowników i schematu do pliku JSON i zaimportować go z powrotem do identyfikatora Entra firmy Microsoft.

Aby uzyskać więcej informacji, zobacz Dostosowywanie mapowań atrybutów aprowizacji użytkowników dla aplikacji SaaS w usłudze Microsoft Entra ID.

Specjalne zagadnienia dotyczące aprowizacji użytkowników

Rozważ następujące kwestie, aby zmniejszyć problemy po wdrożeniu:

Upewnij się, że atrybuty używane do mapowania obiektów użytkowników/grup między aplikacjami źródłowymi i docelowymi są odporne. Nie powinny one spowodować nieprawidłowej aprowizacji użytkowników/grup w przypadku zmiany atrybutów (na przykład użytkownik przechodzi do innej części firmy).

Aplikacje mogą mieć określone ograniczenia i/lub wymagania, które muszą zostać spełnione, aby aprowizacja użytkowników działała prawidłowo. Na przykład usługa Slack obcina wartości dla niektórych atrybutów. Zapoznaj się z samouczkami dotyczącymi automatycznej aprowizacji użytkowników specyficznymi dla każdej aplikacji.

Potwierdź spójność schematu między systemami źródłowymi i docelowymi. Typowe problemy obejmują atrybuty, takie jak nazwa UPN lub adres e-mail, które nie pasują. Na przykład nazwa UPN w identyfikatorze Entra firmy Microsoft ustawiona jako john_smith@contoso.com i w aplikacji to jsmith@contoso.com. Aby uzyskać więcej informacji, zobacz Informacje o schemacie użytkownika i grupy.

Planowanie testowania i zabezpieczeń

Na każdym etapie wdrożenia upewnij się, że testujesz wyniki zgodnie z oczekiwaniami i przeprowadzasz inspekcję cykli aprowizacji.

Planowanie testowania

Najpierw skonfiguruj automatyczną aprowizację użytkowników dla aplikacji. Następnie uruchom przypadki testowe, aby sprawdzić, czy rozwiązanie spełnia wymagania organizacji.

| Scenariusze | Oczekiwane wyniki |

|---|---|

| Użytkownik jest dodawany do grupy przypisanej do systemu docelowego. | Obiekt użytkownika jest aprowizowany w systemie docelowym. Użytkownik może zalogować się do systemu docelowego i wykonać odpowiednie akcje. |

| Użytkownik jest usuwany z grupy przypisanej do systemu docelowego. | Obiekt użytkownika zostanie anulowany w systemie docelowym. Użytkownik nie może zalogować się do systemu docelowego. |

| Informacje o użytkowniku są aktualizowane w usłudze Microsoft Entra ID według dowolnej metody. | Zaktualizowane atrybuty użytkownika odzwierciedlają się w systemie docelowym po cyklu przyrostowym. |

| Użytkownik jest poza zakresem. | Obiekt użytkownika jest wyłączony lub usunięty. Uwaga: to zachowanie jest zastępowane w przypadku aprowizacji produktu Workday. |

Planowanie zabezpieczeń

Przegląd zabezpieczeń jest często wymagany w ramach wdrożenia. Jeśli potrzebujesz przeglądu zabezpieczeń, zapoznaj się z wieloma oficjalnymi dokumentami dotyczącymi identyfikatorów Entra firmy Microsoft, które udostępniają omówienie tożsamości jako usługi.

Wycofywanie planu

Jeśli implementacja automatycznej aprowizacji użytkowników nie działa zgodnie z potrzebami w środowisku produkcyjnym, następujące kroki wycofywania mogą pomóc w przywracaniu poprzedniego znanego dobrego stanu:

Przejrzyj dzienniki aprowizacji, aby określić, jakie nieprawidłowe operacje wystąpiły dla użytkowników i/lub grup, których dotyczy problem.

Użyj dzienników aprowizacji, aby określić ostatni znany dobry stan użytkowników i/lub grup, których dotyczy problem. Zapoznaj się również z systemami źródłowymi (Microsoft Entra ID lub AD).

Skontaktuj się z właścicielem aplikacji, aby zaktualizować użytkowników i/lub grupy, których dotyczy problem bezpośrednio w aplikacji, przy użyciu ostatnich znanych dobrych wartości stanu.

Wdrażanie automatycznej usługi aprowizacji użytkowników

Wybierz kroki zgodne z wymaganiami rozwiązania.

Przygotowanie do cyklu początkowego

Gdy usługa aprowizacji firmy Microsoft jest uruchamiana po raz pierwszy, początkowy cykl względem systemu źródłowego i systemów docelowych tworzy migawkę wszystkich obiektów użytkownika dla każdego systemu docelowego.

Po włączeniu automatycznej aprowizacji aplikacji cykl początkowy trwa od 20 minut do kilku godzin. Czas trwania zależy od rozmiaru katalogu Microsoft Entra i liczby użytkowników w zakresie aprowizacji.

Usługa aprowizacji przechowuje stan obu systemów po cyklu początkowym, zwiększając wydajność kolejnych cykli przyrostowych.

Konfigurowanie automatycznej aprowizacji użytkowników

Centrum administracyjne firmy Microsoft Entra umożliwia zarządzanie automatyczną aprowizowaniem i anulowaniem aprowizacji kont użytkowników dla aplikacji, które go obsługują. Wykonaj kroki opisane w Jak mogę skonfigurowania automatycznej aprowizacji w aplikacji?

Usługę aprowizacji użytkowników firmy Microsoft entra można również skonfigurować i zarządzać przy użyciu interfejsu API programu Microsoft Graph.

Zarządzanie automatyczną aprowizowaniem użytkowników

Po wdrożeniu musisz zarządzać rozwiązaniem.

Monitorowanie kondycji operacji aprowizacji użytkowników

Po pomyślnym cyklu początkowym usługa aprowizacji firmy Microsoft będzie uruchamiać aktualizacje przyrostowe na czas nieokreślony, w odstępach czasu specyficznych dla każdej aplikacji do momentu wystąpienia jednego z następujących zdarzeń:

Usługa jest zatrzymywana ręcznie, a nowy cykl początkowy jest wyzwalany przy użyciu centrum administracyjnego firmy Microsoft Entra lub przy użyciu odpowiedniego polecenia interfejsu API programu Microsoft Graph.

Nowy cykl początkowy wyzwala zmianę mapowań atrybutów lub filtrów określania zakresu.

Proces aprowizacji przechodzi w kwarantannę z powodu wysokiego współczynnika błędów i pozostaje w kwarantannie przez ponad cztery tygodnie, a następnie jest automatycznie wyłączony.

Aby przejrzeć te zdarzenia i wszystkie inne działania wykonywane przez usługę aprowizacji, zapoznaj się z dziennikami aprowizacji firmy Microsoft.

Aby dowiedzieć się, jak długo cykle aprowizacji trwają i monitorują postęp zadania aprowizacji, możesz sprawdzić stan aprowizacji użytkowników.

Uzyskiwanie szczegółowych informacji z raportów

Identyfikator Entra firmy Microsoft może zapewnić więcej szczegółowych informacji na temat użycia aprowizacji użytkowników w organizacji i kondycji operacyjnej za pośrednictwem dzienników aprowizacji i raportów. Aby dowiedzieć się więcej na temat szczegółowych informacji o użytkownikach, zobacz Sprawdzanie stanu aprowizacji użytkowników.

Administratorzy powinni sprawdzić raport podsumowania aprowizacji, aby monitorować kondycję operacyjną zadania aprowizacji. Wszystkie działania wykonywane przez usługę aprowizacji są rejestrowane w dziennikach aprowizacji firmy Microsoft. Zobacz Samouczek: raportowanie automatycznej aprowizacji kont użytkowników.

Zalecamy, aby przyjmij własność tych raportów i korzystasz z tych raportów w zakresie, który spełnia wymagania organizacji. Identyfikator entra firmy Microsoft przechowuje większość danych inspekcji przez 30 dni.

Rozwiązywanie problemów

Skorzystaj z poniższych linków, aby rozwiązać wszelkie problemy, które mogą pojawić się podczas aprowizacji:

Problem z konfigurowaniem aprowizacji użytkowników w aplikacji Microsoft Entra Gallery

Żadni użytkownicy nie są aprowizowani w aplikacji Microsoft Entra Gallery

Niewłaściwy zestaw użytkowników jest aprowizowany w aplikacji Microsoft Entra Gallery

Pomocna dokumentacja

Omówienie interfejsu API synchronizacji entra firmy Microsoft

Pomiń usuwanie kont użytkowników, które wykraczają poza zakres