Wymuszanie lokalnej ochrony haseł firmy Microsoft dla usług domena usługi Active Directory

Firma Microsoft Entra Password Protection wykrywa i blokuje znane słabe hasła i ich warianty, a także może blokować dodatkowe słabe terminy specyficzne dla twojej organizacji. Lokalne wdrożenie usługi Microsoft Entra Password Protection używa tych samych globalnych i niestandardowych list haseł, które są przechowywane w identyfikatorze Entra firmy Microsoft, i sprawdza zmiany haseł lokalnych, co identyfikator Entra firmy Microsoft w przypadku zmian opartych na chmurze. Te testy są wykonywane podczas zmian haseł i zdarzeń resetowania hasła względem kontrolerów domeny usług lokalna usługa Active Directory Domain Services (AD DS).

Zasady projektowania

Usługa Microsoft Entra Password Protection została zaprojektowana z uwzględnieniem następujących zasad:

- Kontrolery domeny nigdy nie muszą komunikować się bezpośrednio z Internetem.

- Na kontrolerach domeny nie są otwierane żadne nowe porty sieciowe.

- Nie są wymagane żadne zmiany schematu usług AD DS. Oprogramowanie używa istniejącego kontenera i usługi AD DS Połączenie ionPoint obiektów schematu.

- Można użyć dowolnej obsługiwanej domeny usług AD DS lub poziomu funkcjonalności lasu.

- Oprogramowanie nie tworzy ani nie wymaga kont w domenach usług AD DS, które chroni.

- Hasła w postaci zwykłego tekstu użytkownika nigdy nie opuszczają kontrolera domeny podczas operacji sprawdzania poprawności hasła lub w dowolnym innym czasie.

- Oprogramowanie nie jest zależne od innych funkcji firmy Microsoft Entra. Na przykład synchronizacja skrótów haseł firmy Microsoft (PHS) nie jest powiązana ani wymagana w przypadku ochrony haseł w usłudze Microsoft Entra.

- Wdrażanie przyrostowe jest obsługiwane, jednak zasady haseł są wymuszane tylko wtedy, gdy jest zainstalowany agent kontrolera domeny (DC Agent).

Wdrażanie przyrostowe

Usługa Microsoft Entra Password Protection obsługuje wdrażanie przyrostowe między kontrolerami domeny w domenie usług AD DS. Ważne jest, aby zrozumieć, co to naprawdę oznacza i jakie są kompromisy.

Oprogramowanie agenta DC ochrony haseł firmy Microsoft może weryfikować hasła tylko wtedy, gdy jest zainstalowane na kontrolerze domeny, i tylko w przypadku zmian haseł wysyłanych do tego kontrolera domeny. Nie można kontrolować, które kontrolery domeny są wybierane przez maszyny klienckie z systemem Windows do przetwarzania zmian haseł użytkowników. Aby zagwarantować spójne zachowanie i uniwersalne wymuszanie zabezpieczeń ochrony haseł firmy Microsoft, oprogramowanie agenta kontrolera domeny musi być zainstalowane na wszystkich kontrolerach domeny w domenie.

Wiele organizacji chce dokładnie przetestować usługę Microsoft Entra Password Protection w podzestawie kontrolerów domeny przed pełnym wdrożeniem. W celu obsługi tego scenariusza usługa Microsoft Entra Password Protection obsługuje wdrażanie częściowe. Oprogramowanie agenta kontrolera domeny na danym kontrolerze domeny aktywnie weryfikuje hasła, nawet jeśli inne kontrolery domeny w domenie nie mają zainstalowanego oprogramowania agenta kontrolera domeny. Częściowe wdrożenia tego typu nie są bezpieczne i nie są zalecane inne niż w celach testowych.

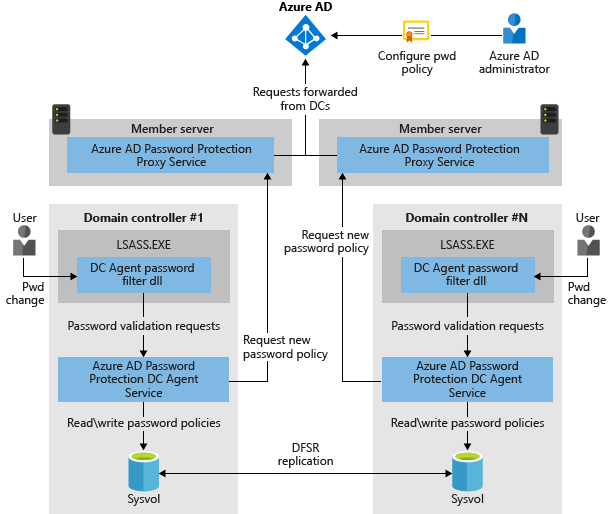

Diagram architektury

Przed wdrożeniem ochrony haseł firmy Microsoft w lokalnym środowisku usług AD DS ważne jest zrozumienie podstawowych pojęć dotyczących projektowania i funkcji. Na poniższym diagramie przedstawiono sposób współdziałania składników usługi Microsoft Entra Password Protection:

- Usługa serwera proxy ochrony haseł firmy Microsoft jest uruchamiana na dowolnej maszynie przyłączonej do domeny w bieżącym lesie usług AD DS. Podstawowym celem usługi jest przekazywanie żądań pobierania zasad haseł z kontrolerów domeny do identyfikatora Entra firmy Microsoft, a następnie zwracanie odpowiedzi z identyfikatora Entra firmy Microsoft do kontrolera domeny.

- Biblioteka DLL filtru haseł agenta kontrolera domeny odbiera żądania weryfikacji hasła użytkownika z systemu operacyjnego. Filtr przekazuje je do usługi agenta kontrolera domeny uruchomionej lokalnie na kontrolerze domeny.

- Usługa DC Agent firmy Microsoft Entra Password Protection odbiera żądania weryfikacji haseł z biblioteki DLL filtru haseł agenta kontrolera domeny. Usługa agenta kontrolera domeny przetwarza je przy użyciu bieżących (dostępnych lokalnie) zasad haseł i zwraca wynik powodzenia lub niepowodzenia.

Jak działa ochrona haseł w usłudze Microsoft Entra

Lokalne składniki ochrony haseł firmy Microsoft działają w następujący sposób:

Każde wystąpienie usługi proxy ochrony haseł firmy Microsoft anonsuje się do kontrolerów domeny w lesie przez utworzenie obiektu usługi Połączenie ionPoint w usłudze Active Directory.

Każda usługa agenta kontrolera domeny dla ochrony haseł firmy Microsoft tworzy również obiekt Połączenie ionPoint w usłudze Active Directory. Ten obiekt jest używany głównie do raportowania i diagnostyki.

Usługa agenta kontrolera domeny jest odpowiedzialna za zainicjowanie pobierania nowych zasad haseł z identyfikatora Entra firmy Microsoft. Pierwszym krokiem jest zlokalizowanie usługi serwera proxy ochrony haseł firmy Microsoft przez wysłanie zapytania do lasu dla usługi proxy Połączenie ionPoint obiektów.

Po znalezieniu dostępnej usługi serwera proxy agent kontrolera domeny wysyła żądanie pobrania zasad haseł do usługi serwera proxy. Usługa proxy z kolei wysyła żądanie do identyfikatora Entra firmy Microsoft, a następnie zwraca odpowiedź na usługę agenta kontrolera domeny.

Gdy usługa agenta kontrolera domeny otrzyma nowe zasady haseł od firmy Microsoft Entra ID, usługa przechowuje zasady w dedykowanym folderze w folderze głównym udziału folderu sysvol domeny. Usługa agenta kontrolera domeny monitoruje również ten folder w przypadku, gdy nowsze zasady są replikowane z innych usług agenta kontrolera domeny w domenie.

Usługa agenta kontrolera domeny zawsze żąda nowych zasad podczas uruchamiania usługi. Po uruchomieniu usługi agenta kontrolera domeny sprawdza wiek bieżących lokalnie dostępnych zasad co godzinę. Jeśli zasady są starsze niż jedna godzina, agent kontrolera domeny żąda nowych zasad z identyfikatora Entra firmy Microsoft za pośrednictwem usługi proxy, zgodnie z wcześniejszym opisem. Jeśli bieżące zasady nie są starsze niż jedna godzina, agent kontrolera domeny nadal używa tych zasad.

Gdy zdarzenia zmiany hasła są odbierane przez kontroler domeny, zasady buforowane są używane do określenia, czy nowe hasło jest akceptowane, czy odrzucane.

Kluczowe zagadnienia i funkcje

- Za każdym razem, gdy są pobierane zasady haseł ochrony haseł firmy Microsoft, te zasady są specyficzne dla dzierżawy. Innymi słowy, zasady haseł są zawsze kombinacją globalnej listy zakazanych haseł firmy Microsoft i niestandardowej listy zakazanych haseł dla poszczególnych dzierżaw.

- Agent kontrolera domeny komunikuje się z usługą proxy za pośrednictwem protokołu RPC za pośrednictwem protokołu TCP. Usługa proxy nasłuchuje tych wywołań na dynamicznym lub statycznym porcie RPC, w zależności od konfiguracji.

- Agent kontrolera domeny nigdy nie nasłuchuje na porcie dostępnym w sieci.

- Usługa serwera proxy nigdy nie wywołuje usługi agenta kontrolera domeny.

- Usługa serwera proxy jest bezstanowa. Nigdy nie buforuje zasad ani żadnego innego stanu pobranego z platformy Azure.

- Rejestracja serwera proxy działa przez dodanie poświadczeń do jednostki usługi AADPasswordProtectionProxy. Nie alarmuj żadnych zdarzeń w dziennikach inspekcji, gdy tak się stanie.

- Usługa agenta kontrolera domeny zawsze używa najnowszych lokalnych zasad haseł do oceny hasła użytkownika. Jeśli na lokalnym kontrolerze domeny nie są dostępne żadne zasady haseł, hasło zostanie automatycznie zaakceptowane. W takim przypadku jest rejestrowany komunikat o zdarzeniu ostrzegający administratora.

- Ochrona haseł firmy Microsoft nie jest aparatem aplikacji zasad czasu rzeczywistego. Może wystąpić opóźnienie między wprowadzeniem zmiany konfiguracji zasad haseł w identyfikatorze Entra firmy Microsoft, a po osiągnięciu tej zmiany i wymuszaniu na wszystkich kontrolerach domeny.

- Microsoft Entra Password Protection działa jako uzupełnienie istniejących zasad haseł usług AD DS, a nie zastąpienia. Obejmuje to wszystkie inne biblioteki dll filtru haseł innych firm, które mogą być zainstalowane. Usługi AD DS zawsze wymagają, aby wszystkie składniki sprawdzania poprawności haseł zgadzały się przed zaakceptowaniem hasła.

Powiązanie lasu/dzierżawy dla ochrony haseł w usłudze Microsoft Entra

Wdrożenie usługi Microsoft Entra Password Protection w lesie usług AD DS wymaga rejestracji tego lasu przy użyciu identyfikatora Entra firmy Microsoft. Każda wdrożona usługa serwera proxy musi być również zarejestrowana w usłudze Microsoft Entra ID. Te rejestracje lasu i serwera proxy są skojarzone z określoną dzierżawą firmy Microsoft Entra, która jest identyfikowana niejawnie przez poświadczenia używane podczas rejestracji.

Las usług AD DS i wszystkie wdrożone usługi proxy w lesie muszą być zarejestrowane w tej samej dzierżawie. Nie jest obsługiwane posiadanie lasu usług AD DS ani żadnych usług proxy w tym lesie zarejestrowanych w różnych dzierżawach firmy Microsoft Entra. Objawy takiego błędnie skonfigurowanego wdrożenia obejmują brak możliwości pobierania zasad haseł.

Uwaga

Klienci, którzy mają wiele dzierżaw firmy Microsoft Entra, muszą zatem wybrać jedną wyróżniającą dzierżawę, aby zarejestrować każdy las na potrzeby ochrony haseł firmy Microsoft.

Pobierz

Dwa wymagane instalatory agentów dla ochrony haseł firmy Microsoft są dostępne w Centrum pobierania Microsoft.

Następne kroki

Aby rozpocząć korzystanie z lokalnej ochrony haseł firmy Microsoft Entra, wykonaj następujące instrukcje:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla