Planowanie i wdrażanie lokalnej ochrony haseł firmy Microsoft

Użytkownicy często tworzą hasła, które używają typowych słów lokalnych, takich jak szkoła, drużyna sportowa lub sławna osoba. Te hasła są łatwe do odgadnięcia i słabe w przypadku ataków opartych na słowniku. Aby wymusić silne hasła w organizacji, usługa Microsoft Entra Password Protection udostępnia globalną i niestandardową listę zakazanych haseł. Żądanie zmiany hasła kończy się niepowodzeniem, jeśli na tej liście zakazanych haseł występuje dopasowanie.

Aby chronić środowisko usług lokalna usługa Active Directory Domain Services (AD DS), możesz zainstalować i skonfigurować ochronę haseł firmy Microsoft w celu pracy z lokalną kontrolerem domeny. W tym artykule pokazano, jak zainstalować i zarejestrować usługę proxy ochrony haseł firmy Microsoft i agenta dc ochrony haseł firmy Microsoft w środowisku lokalnym.

Aby uzyskać więcej informacji na temat sposobu działania ochrony haseł w usłudze Microsoft Entra w środowisku lokalnym, zobacz Jak wymusić ochronę haseł firmy Microsoft dla usługi Active Directory systemu Windows Server.

Strategia wdrażania

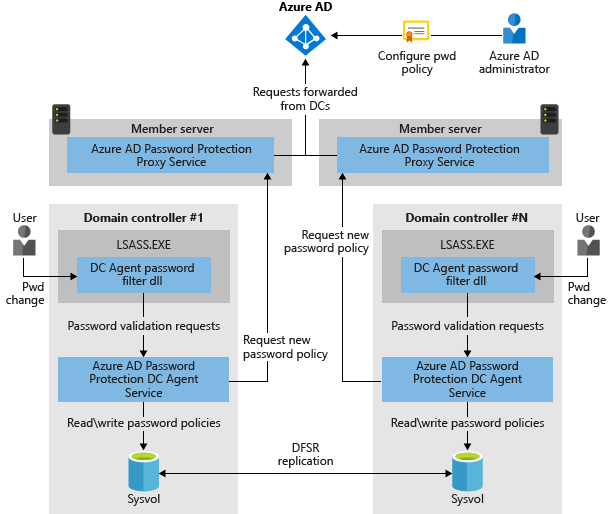

Na poniższym diagramie pokazano, jak podstawowe składniki usługi Microsoft Entra Password Protection współpracują ze sobą w środowisku lokalna usługa Active Directory:

Warto sprawdzić, jak działa oprogramowanie przed jego wdrożeniem. Aby uzyskać więcej informacji, zobacz Omówienie koncepcyjne ochrony haseł firmy Microsoft.

Zalecamy rozpoczęcie wdrożeń w trybie inspekcji . Tryb inspekcji to domyślne ustawienie początkowe, w którym hasła mogą być nadal ustawiane. Hasła, które byłyby zablokowane, są rejestrowane w dzienniku zdarzeń. Po wdrożeniu serwerów proxy i agentów kontrolera domeny w trybie inspekcji należy monitorować wpływ zasad haseł na użytkowników podczas wymuszania zasad.

Na etapie inspekcji wiele organizacji uważa, że mają zastosowanie następujące sytuacje:

- Muszą one poprawić istniejące procesy operacyjne, aby używać bezpieczniejszych haseł.

- Użytkownicy często używają niezabezpieczonych haseł.

- Muszą poinformować użytkowników o nadchodzących zmianach w wymuszaniu zabezpieczeń, ewentualnym wpływie na nie i sposobach wybierania bezpieczniejszych haseł.

Istnieje również możliwość silniejszej weryfikacji hasła, aby wpłynąć na istniejącą automatyzację wdrażania kontrolera domeny usługi Active Directory. Zalecamy, aby co najmniej jedna promocja kontrolera domeny i jedna degradacja kontrolera domeny wystąpiła podczas oceny okresu inspekcji, aby pomóc odkryć takie problemy. Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Ntdsutil.exe nie można ustawić słabego hasła trybu naprawy usług katalogowych

- Podwyższanie poziomu repliki kontrolera domeny kończy się niepowodzeniem z powodu słabego hasła trybu naprawy usług katalogowych

- Degradacja kontrolera domeny kończy się niepowodzeniem z powodu słabego hasła administratora lokalnego

Po uruchomieniu funkcji w trybie inspekcji przez rozsądny okres możesz przełączyć konfigurację z inspekcji na Wymuszanie , aby wymagać bezpieczniejszych haseł. Dodatkowe monitorowanie w tym czasie jest dobrym pomysłem.

Należy pamiętać, że usługa Microsoft Entra Password Protection może weryfikować hasła tylko podczas operacji zmiany lub ustawiania haseł. Hasła, które zostały zaakceptowane i przechowywane w usłudze Active Directory przed wdrożeniem usługi Microsoft Entra Password Protection, nigdy nie zostaną zweryfikowane i będą nadal działać zgodnie z oczekiwaniami. W miarę upływu czasu wszyscy użytkownicy i konta w końcu zaczną używać haseł zweryfikowanych przez firmę Microsoft, ponieważ ich istniejące hasła wygasają normalnie. Konta skonfigurowane za pomocą opcji "hasło nigdy nie wygasa" są wykluczone z tego.

Zagadnienia dotyczące wielu lasów

Nie ma żadnych dodatkowych wymagań dotyczących wdrażania ochrony haseł firmy Microsoft w wielu lasach.

Każdy las jest konfigurowany niezależnie, zgodnie z opisem w poniższej sekcji w celu wdrożenia lokalnej ochrony haseł firmy Microsoft Entra. Każdy serwer proxy ochrony haseł firmy Microsoft może obsługiwać tylko kontrolery domeny z lasu, do którego jest przyłączony.

Oprogramowanie Firmy Microsoft Entra Password Protection w każdym lesie nie zna oprogramowania chroniącego hasła wdrożonego w innych lasach, niezależnie od konfiguracji zaufania usługi Active Directory.

Zagadnienia dotyczące kontrolera domeny tylko do odczytu

Zmiany hasła lub zdarzenia zestawu nie są przetwarzane i utrwalane na kontrolerach domeny tylko do odczytu (RODC). Zamiast tego są przekazywane do zapisywalnych kontrolerów domeny. Nie musisz instalować oprogramowania agenta DC ochrony haseł firmy Microsoft na kontrolerach RODC.

Ponadto nie jest obsługiwane uruchamianie usługi serwera proxy ochrony haseł firmy Microsoft na kontrolerze domeny tylko do odczytu.

Zagadnienia dotyczące wysokiej dostępności

Głównym problemem dotyczącym ochrony haseł jest dostępność serwerów proxy ochrony haseł firmy Microsoft, gdy kontrolery domeny w lesie próbują pobrać nowe zasady lub inne dane z platformy Azure. Każdy agent dc ochrony haseł firmy Microsoft używa prostego algorytmu w stylu działania okrężnego podczas podejmowania decyzji o tym, który serwer proxy ma być wywoływany. Agent pomija serwery proxy, które nie odpowiadają.

W przypadku większości w pełni połączonych wdrożeń usługi Active Directory, które mają w dobrej kondycji replikację stanu katalogu i folderu sysvol, dwa serwery proxy ochrony haseł firmy Microsoft są wystarczające, aby zapewnić dostępność. Ta konfiguracja powoduje terminowe pobieranie nowych zasad i innych danych. W razie potrzeby można wdrożyć dodatkowe serwery proxy ochrony haseł firmy Microsoft.

Projekt oprogramowania agenta DC ochrony haseł firmy Microsoft ogranicza typowe problemy związane z wysoką dostępnością. Agent dc ochrony haseł firmy Microsoft przechowuje lokalną pamięć podręczną ostatnio pobranych zasad haseł. Nawet jeśli wszystkie zarejestrowane serwery proxy staną się niedostępne, agenci dc ochrony haseł firmy Microsoft nadal wymuszają buforowane zasady haseł.

Rozsądna częstotliwość aktualizacji zasad haseł w dużym wdrożeniu to zwykle dni, a nie godziny lub mniej. W związku z tym krótkie przerwy w działaniu serwerów proxy nie wpływają znacząco na ochronę haseł firmy Microsoft.

Wymagania dotyczące wdrażania

Aby uzyskać informacje na temat licencjonowania, zobacz Wymagania dotyczące licencjonowania usługi Microsoft Entra Password Protection.

Obowiązują następujące podstawowe wymagania:

Wszystkie maszyny, w tym kontrolery domeny, z zainstalowanymi składnikami ochrony haseł firmy Microsoft, muszą mieć zainstalowane środowisko uruchomieniowe uniwersalnego języka C.

- Środowisko uruchomieniowe można uzyskać, upewniając się, że masz wszystkie aktualizacje z usługi Windows Update. Możesz też pobrać go w pakiecie aktualizacji specyficznym dla systemu operacyjnego. Aby uzyskać więcej informacji, zobacz Update for Universal C Runtime in Windows (Aktualizacja uniwersalnego środowiska uruchomieniowego języka C w systemie Windows).

Potrzebujesz konta z uprawnieniami administratora domeny usługi Active Directory w domenie głównej lasu, aby zarejestrować las usługi Active Directory systemu Windows Server przy użyciu identyfikatora Entra firmy Microsoft.

Usługa dystrybucji kluczy musi być włączona na wszystkich kontrolerach domeny w domenie z systemem Windows Server 2012 i nowszymi wersjami. Domyślnie ta usługa jest włączona za pośrednictwem ręcznego uruchamiania wyzwalacza.

Łączność sieciowa musi istnieć między co najmniej jednym kontrolerem domeny w każdej domenie a co najmniej jednym serwerem hostujący usługę proxy dla ochrony haseł firmy Microsoft Entra. Ta łączność musi umożliwić kontrolerowi domeny dostęp do portu mapowania punktu końcowego RPC 135 i portu serwera RPC w usłudze proxy.

- Domyślnie port serwera RPC jest dynamicznym portem RPC z zakresu (49152 – 65535), ale można go skonfigurować do używania portu statycznego.

Wszystkie maszyny, na których zostanie zainstalowana usługa serwera proxy ochrony haseł firmy Microsoft, muszą mieć dostęp sieciowy do następujących punktów końcowych:

Punkt końcowy Cel https://login.microsoftonline.comŻądania uwierzytelniania https://enterpriseregistration.windows.netMicrosoft Entra Password Protection — funkcjonalność https://autoupdate.msappproxy.netFunkcja automatycznego uaktualniania ochrony haseł firmy Microsoft Entra

Nuta

Niektóre punkty końcowe, takie jak punkt końcowy listy CRL, nie są adresowane w tym artykule. Aby uzyskać listę wszystkich obsługiwanych punktów końcowych, zobacz Adresy URL i zakresy adresów IP platformy Microsoft 365. Ponadto inne punkty końcowe są wymagane do uwierzytelniania centrum administracyjnego firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Adresy URL centrum administracyjnego firmy Microsoft dla obejścia serwera proxy.

Microsoft Entra Password Protection DC agent

Następujące wymagania dotyczą agenta kontrolera domeny ochrony haseł firmy Microsoft:

- Na maszynach, na których zostanie zainstalowane oprogramowanie agenta DC ochrony haseł firmy Microsoft, należy uruchomić system Windows Server 2012 R2 lub nowszy, w tym wersje systemu Windows Server Core.

- Domena lub las usługi Active Directory mogą być dowolnym obsługiwanym poziomem funkcjonalności.

- Na wszystkich komputerach, na których zostanie zainstalowany agent dc ochrony haseł firmy Microsoft, musi być zainstalowany program .NET 4.7.2.

- Jeśli program .NET 4.7.2 nie jest jeszcze zainstalowany, pobierz i uruchom instalator znaleziony w instalatorze programu .NET Framework 4.7.2 w trybie offline dla systemu Windows.

- Każda domena usługi Active Directory z uruchomioną usługą agenta DC ochrony haseł firmy Microsoft musi używać replikacji rozproszonego systemu plików (DFSR) na potrzeby replikacji folderu sysvol.

Jeśli domena nie korzysta jeszcze z usługi DFSR, należy przeprowadzić migrację przed zainstalowaniem usługi Microsoft Entra Password Protection. Aby uzyskać więcej informacji, zobacz SysVOL Replication Migration Guide: FRS to DFS Replication (Przewodnik migracji replikacji sysVOL: replikacja usługi FRS do systemu plików DFS)

Ostrzeżenie

Oprogramowanie agenta DC ochrony haseł firmy Microsoft jest obecnie instalowane na kontrolerach domeny w domenach, które nadal używają usługi FRS (technologia poprzednika do dfSR) na potrzeby replikacji folderu sysvol, ale oprogramowanie nie będzie działać prawidłowo w tym środowisku.

Dodatkowe negatywne skutki uboczne obejmują pojedyncze pliki, których nie można replikować, a procedury przywracania folderu sysvol wydają się zakończyć się powodzeniem, ale dyskretnie nie można replikować wszystkich plików.

Zmigruj domenę do korzystania z usługi DFSR tak szybko, jak to możliwe, zarówno w przypadku korzyści związanych z usługą DFSR, jak i w celu odblokowania wdrożenia usługi Microsoft Entra Password Protection. Przyszłe wersje oprogramowania zostaną automatycznie wyłączone podczas uruchamiania w domenie, która nadal korzysta z usługi FRS.

Usługa serwera proxy ochrony haseł firmy Microsoft

Następujące wymagania dotyczą usługi serwera proxy ochrony haseł firmy Microsoft:

Wszystkie maszyny, na których zostanie zainstalowana usługa serwera proxy ochrony haseł firmy Microsoft, muszą działać system Windows Server 2012 R2 lub nowszy, w tym wersje systemu Windows Server Core.

Nuta

Wdrożenie serwera proxy ochrony haseł firmy Microsoft jest obowiązkowym wymaganiem dotyczącym wdrażania ochrony haseł firmy Microsoft, mimo że kontroler domeny może mieć bezpośrednią łączność z Internetem.

Wszystkie maszyny, na których zostanie zainstalowana usługa serwera proxy ochrony haseł firmy Microsoft, muszą mieć zainstalowaną platformę .NET 4.7.2.

- Jeśli program .NET 4.7.2 nie jest jeszcze zainstalowany, pobierz i uruchom instalator znaleziony w instalatorze programu .NET Framework 4.7.2 w trybie offline dla systemu Windows.

Wszystkie maszyny, które hostują usługę serwera proxy ochrony haseł firmy Microsoft, muszą być skonfigurowane w celu udzielenia kontrolerom domeny możliwości logowania się do usługi serwera proxy. Ta możliwość jest kontrolowana za pośrednictwem przypisania uprawnień "Uzyskaj dostęp do tego komputera z sieci".

Wszystkie maszyny hostujące usługę proxy ochrony haseł firmy Microsoft muszą być skonfigurowane tak, aby zezwalały na wychodzący ruch HTTP TLS 1.2.

Administrator globalny musi zarejestrować usługę proxy ochrony haseł firmy Microsoft po raz pierwszy w danej dzierżawie. Kolejne rejestracje serwera proxy i lasu z identyfikatorem Entra firmy Microsoft mogą używać konta z co najmniej rolą Administratora zabezpieczeń.

Dostęp do sieci musi być włączony dla zestawu portów i adresów URL określonych w procedurach konfiguracji środowiska serwera proxy aplikacji. Oprócz dwóch opisanych powyżej punktów końcowych.

Wymagania wstępne programu Microsoft Entra Connect Agent Updater

Usługa Microsoft Entra Connect Agent Updater jest instalowana obok usługi Microsoft Entra Password Protection Proxy. Aby usługa Microsoft Entra Connect Agent Updater mogła działać, wymagana jest dodatkowa konfiguracja:

- Jeśli środowisko korzysta z serwera proxy HTTP, postępuj zgodnie z wytycznymi określonymi w temacie Praca z istniejącymi lokalnymi serwerami proxy.

- Usługa Microsoft Entra Connect Agent Updater wymaga również kroków protokołu TLS 1.2 określonych w wymaganiach protokołu TLS.

Ostrzeżenie

Serwer proxy ochrony haseł firmy Microsoft i serwer proxy aplikacji Microsoft Entra instalują różne wersje usługi Microsoft Entra Connect Agent Updater, dlatego instrukcje odnoszą się do zawartości serwer proxy aplikacji. Te różne wersje są niezgodne po zainstalowaniu obok siebie i w ten sposób uniemożliwi usłudze Agent Updater kontaktowanie się z platformą Azure w celu uzyskania aktualizacji oprogramowania, dlatego nigdy nie należy instalować serwera proxy ochrony haseł firmy Microsoft i serwer proxy aplikacji na tym samym komputerze.

Pobieranie wymaganego oprogramowania

Istnieją dwa wymagane instalatory dla lokalnego wdrożenia usługi Microsoft Entra Password Protection:

- Microsoft Entra Password Protection DC agent (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra Password Protection proxy (AzureADPasswordProtectionProxySetup.exe)

Pobierz oba instalatory z Centrum pobierania Microsoft.

Instalowanie i konfigurowanie usługi serwera proxy

Usługa proxy ochrony haseł firmy Microsoft jest zwykle na serwerze członkowskim w lokalnym środowisku usług AD DS. Po zainstalowaniu usługa proxy ochrony haseł firmy Microsoft komunikuje się z firmą Microsoft Entra ID, aby zachować kopię globalnych i zabronionych list haseł klienta dla dzierżawy firmy Microsoft Entra.

W następnej sekcji zainstalujesz agentów dc ochrony haseł firmy Microsoft na kontrolerach domeny w lokalnym środowisku usług AD DS. Ci agenci kontrolera domeny komunikują się z usługą proxy, aby uzyskać najnowsze listy zakazanych haseł do użycia podczas przetwarzania zdarzeń zmiany hasła w domenie.

Wybierz co najmniej jeden serwer do hostowania usługi proxy ochrony haseł firmy Microsoft. Następujące zagadnienia dotyczą serwerów:

- Każda taka usługa może zapewnić zasady haseł tylko dla pojedynczego lasu. Maszyna hosta musi być przyłączona do dowolnej domeny w tym lesie.

- Usługę serwera proxy można zainstalować w domenach głównych lub podrzędnych albo w połączeniu z tymi usługami.

- Potrzebna jest łączność sieciowa między co najmniej jednym kontrolerem domeny w każdej domenie lasu a jednym serwerem proxy ochrony haseł.

- Usługę proxy ochrony haseł firmy Microsoft można uruchomić na kontrolerze domeny na potrzeby testowania, ale ten kontroler domeny wymaga łączności z Internetem. Ta łączność może stanowić problem z zabezpieczeniami. Zalecamy tę konfigurację tylko do testowania.

- Zalecamy co najmniej dwa serwery proxy ochrony haseł firmy Microsoft na las w celu zapewnienia nadmiarowości, jak wspomniano w poprzedniej sekcji na temat zagadnień dotyczących wysokiej dostępności.

- Nie jest obsługiwane uruchamianie usługi proxy ochrony haseł firmy Microsoft na kontrolerze domeny tylko do odczytu.

- W razie potrzeby możesz usunąć usługę serwera proxy przy użyciu opcji Dodaj lub usuń programy. Nie jest wymagane ręczne czyszczenie stanu obsługiwanego przez usługę proxy.

Aby zainstalować usługę serwera proxy ochrony haseł firmy Microsoft, wykonaj następujące kroki:

Aby zainstalować usługę serwera proxy ochrony haseł firmy Microsoft, uruchom

AzureADPasswordProtectionProxySetup.exeinstalatora oprogramowania.Instalacja oprogramowania nie wymaga ponownego uruchomienia i może zostać zautomatyzowana przy użyciu standardowych procedur MSI, jak w poniższym przykładzie:

AzureADPasswordProtectionProxySetup.exe /quietNuta

Przed zainstalowaniem

AzureADPasswordProtectionProxySetup.exepakietu należy uruchomić usługę Zapora systemu Windows, aby uniknąć błędu instalacji.Jeśli zapora systemu Windows nie jest skonfigurowana do uruchamiania, obejście polega na tymczasowym włączeniu i uruchomieniu usługi Zapory podczas instalacji. Oprogramowanie proxy nie ma określonej zależności od Zapory systemu Windows po instalacji.

Jeśli używasz zapory innej firmy, musi ona być nadal skonfigurowana tak, aby spełniała wymagania dotyczące wdrażania. Obejmują one umożliwienie dostępu przychodzącego do portu 135 i portu serwera proxy RPC. Aby uzyskać więcej informacji, zobacz poprzednią sekcję dotyczącą wymagań dotyczących wdrażania.

Oprogramowanie proxy ochrony haseł firmy Microsoft zawiera nowy moduł programu PowerShell.

AzureADPasswordProtectionW poniższych krokach są uruchamiane różne polecenia cmdlet z tego modułu programu PowerShell.Aby użyć tego modułu, otwórz okno programu PowerShell jako administrator i zaimportuj nowy moduł w następujący sposób:

Import-Module AzureADPasswordProtectionOstrzeżenie

Należy użyć 64-bitowej wersji programu PowerShell. Niektóre polecenia cmdlet mogą nie działać z programem PowerShell (x86).

Aby sprawdzić, czy usługa serwera proxy ochrony haseł firmy Microsoft jest uruchomiona, użyj następującego polecenia programu PowerShell:

Get-Service AzureADPasswordProtectionProxy | flW wyniku powinien zostać wyświetlony stan Uruchomiono.

Usługa proxy jest uruchomiona na maszynie, ale nie ma poświadczeń do komunikowania się z identyfikatorem Entra firmy Microsoft. Zarejestruj serwer proxy ochrony haseł firmy Microsoft za pomocą identyfikatora

Register-AzureADPasswordProtectionProxyEntra firmy Microsoft przy użyciu polecenia cmdlet .To polecenie cmdlet wymaga poświadczeń administratora globalnego przy pierwszym zarejestrowaniu dowolnego serwera proxy dla danej dzierżawy. Kolejne rejestracje serwera proxy w tej dzierżawie, zarówno dla tych samych, jak i różnych serwerów proxy, mogą używać poświadczeń administratora zabezpieczeń.

Po pomyślnym wykonaniu tego polecenia dodatkowe wywołania również powiedzą się, ale są niepotrzebne.

Polecenie

Register-AzureADPasswordProtectionProxycmdlet obsługuje następujące trzy tryby uwierzytelniania. Dwa pierwsze tryby obsługują uwierzytelnianie wieloskładnikowe firmy Microsoft, ale trzeci tryb nie.Napiwek

Może wystąpić zauważalne opóźnienie przed ukończeniem pierwszego uruchomienia tego polecenia cmdlet dla określonej dzierżawy platformy Azure. O ile nie zostanie zgłoszony błąd, nie martw się o to opóźnienie.

Tryb uwierzytelniania interakcyjnego:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Nuta

Ten tryb nie działa w systemach operacyjnych Server Core. Zamiast tego należy użyć jednego z następujących trybów uwierzytelniania. Ponadto ten tryb może zakończyć się niepowodzeniem, jeśli włączono konfigurację zwiększonych zabezpieczeń programu Internet Explorer. Obejście polega na wyłączeniu tej konfiguracji, zarejestrowaniu serwera proxy, a następnie ponownym włączeniu go.

Tryb uwierzytelniania kodu urządzenia:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodePo wyświetleniu monitu kliknij link, aby otworzyć przeglądarkę internetową i wprowadzić kod uwierzytelniania.

Tryb uwierzytelniania dyskretnego (opartego na hasłach):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsNuta

Ten tryb kończy się niepowodzeniem, jeśli dla Twojego konta jest wymagane uwierzytelnianie wieloskładnikowe firmy Microsoft. W takim przypadku użyj jednego z dwóch poprzednich trybów uwierzytelniania lub zamiast tego użyj innego konta, które nie wymaga uwierzytelniania wieloskładnikowego.

Możesz również zobaczyć, że uwierzytelnianie wieloskładnikowe jest wymagane, jeśli usługa Azure Device Registration (używana w ramach ochrony haseł firmy Microsoft) została skonfigurowana do globalnego wymagania uwierzytelniania wieloskładnikowego. Aby obejść to wymaganie, możesz użyć innego konta obsługującego uwierzytelnianie wieloskładnikowe z jednym z dwóch poprzednich trybów uwierzytelniania lub tymczasowo złagodzić wymaganie uwierzytelniania wieloskładnikowego usługi Azure Device Registration.

Aby wprowadzić tę zmianę, wybierz pozycję Tożsamość w centrum administracyjnym firmy Microsoft Entra, a następnie wybierz pozycję Urządzenia>Ustawienia urządzenia. Ustaw opcję Wymagaj uwierzytelniania wieloskładnikowego, aby dołączyć urządzenia do pozycji Nie. Pamiętaj, aby ponownie skonfigurować to ustawienie z powrotem na Tak po zakończeniu rejestracji.

Zalecamy obejście wymagań uwierzytelniania wieloskładnikowego tylko do celów testowych.

Obecnie nie trzeba określać parametru -ForestCredential , który jest zarezerwowany dla przyszłych funkcji.

Rejestracja usługi proxy ochrony haseł firmy Microsoft jest niezbędna tylko raz w okresie istnienia usługi. Następnie usługa serwera proxy ochrony haseł firmy Microsoft automatycznie wykona wszelkie inne niezbędne czynności konserwacyjne.

Aby upewnić się, że zmiany zostały wprowadzone, uruchom polecenie

Test-AzureADPasswordProtectionProxyHealth -TestAll. Aby uzyskać pomoc dotyczącą rozwiązywania błędów, zobacz Rozwiązywanie problemów z lokalną ochroną haseł firmy Microsoft w usłudze Microsoft Entra.Teraz zarejestruj las lokalna usługa Active Directory przy użyciu niezbędnych poświadczeń do komunikowania się z platformą Azure przy użyciu

Register-AzureADPasswordProtectionForestpolecenia cmdlet programu PowerShell.Nuta

Jeśli w środowisku jest zainstalowanych wiele serwerów proxy ochrony haseł firmy Microsoft, nie ma znaczenia, który serwer proxy jest używany do rejestrowania lasu.

Polecenie cmdlet wymaga poświadczeń administratora globalnego lub administratora zabezpieczeń dla dzierżawy platformy Azure. Wymaga również lokalna usługa Active Directory uprawnień administratora przedsiębiorstwa. To polecenie cmdlet należy również uruchomić przy użyciu konta z uprawnieniami administratora lokalnego. Konto platformy Azure używane do rejestrowania lasu może różnić się od konta lokalna usługa Active Directory.

Ten krok jest uruchamiany raz na las.

Polecenie

Register-AzureADPasswordProtectionForestcmdlet obsługuje następujące trzy tryby uwierzytelniania. Dwa pierwsze tryby obsługują uwierzytelnianie wieloskładnikowe firmy Microsoft, ale trzeci tryb nie.Napiwek

Może wystąpić zauważalne opóźnienie przed ukończeniem pierwszego uruchomienia tego polecenia cmdlet dla określonej dzierżawy platformy Azure. O ile nie zostanie zgłoszony błąd, nie martw się o to opóźnienie.

Tryb uwierzytelniania interakcyjnego:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Nuta

Ten tryb nie będzie działać w systemach operacyjnych Server Core. Zamiast tego należy użyć jednego z następujących dwóch trybów uwierzytelniania. Ponadto ten tryb może zakończyć się niepowodzeniem, jeśli włączono konfigurację zwiększonych zabezpieczeń programu Internet Explorer. Obejście polega na wyłączeniu tej konfiguracji, zarejestrowaniu lasu, a następnie ponownym włączeniu go.

Tryb uwierzytelniania kodu urządzenia:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodePo wyświetleniu monitu kliknij link, aby otworzyć przeglądarkę internetową i wprowadzić kod uwierzytelniania.

Tryb uwierzytelniania dyskretnego (opartego na hasłach):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsNuta

Ten tryb kończy się niepowodzeniem, jeśli dla Twojego konta jest wymagane uwierzytelnianie wieloskładnikowe firmy Microsoft. W takim przypadku użyj jednego z dwóch poprzednich trybów uwierzytelniania lub zamiast tego użyj innego konta, które nie wymaga uwierzytelniania wieloskładnikowego.

Możesz również zobaczyć, że uwierzytelnianie wieloskładnikowe jest wymagane, jeśli usługa Azure Device Registration (używana w ramach ochrony haseł firmy Microsoft) została skonfigurowana do globalnego wymagania uwierzytelniania wieloskładnikowego. Aby obejść to wymaganie, możesz użyć innego konta obsługującego uwierzytelnianie wieloskładnikowe z jednym z dwóch poprzednich trybów uwierzytelniania lub tymczasowo złagodzić wymaganie uwierzytelniania wieloskładnikowego usługi Azure Device Registration.

Aby wprowadzić tę zmianę, wybierz pozycję Tożsamość w centrum administracyjnym firmy Microsoft Entra, a następnie wybierz pozycję Urządzenia>Ustawienia urządzenia. Ustaw opcję Wymagaj uwierzytelniania wieloskładnikowego, aby dołączyć urządzenia do pozycji Nie. Pamiętaj, aby ponownie skonfigurować to ustawienie z powrotem na Tak po zakończeniu rejestracji.

Zalecamy obejście wymagań uwierzytelniania wieloskładnikowego tylko do celów testowych.

Te przykłady kończą się powodzeniem tylko wtedy, gdy aktualnie zalogowany użytkownik jest również administratorem domeny usługi Active Directory dla domeny głównej. Jeśli tak nie jest, możesz podać alternatywne poświadczenia domeny za pomocą parametru -ForestCredential .

Rejestracja lasu usługi Active Directory jest konieczna tylko raz w okresie istnienia lasu. Następnie agenci dc ochrony haseł firmy Microsoft w lesie automatycznie wykonują wszelkie inne niezbędne czynności konserwacyjne. Po

Register-AzureADPasswordProtectionForestpomyślnym uruchomieniu lasu dodatkowe wywołania polecenia cmdlet kończą się powodzeniem, ale są niepotrzebne.Aby

Register-AzureADPasswordProtectionForestpomyślnie zakończyć się powodzeniem, co najmniej jeden kontroler domeny z systemem Windows Server 2012 lub nowszym musi być dostępny w domenie serwera proxy ochrony haseł firmy Microsoft. Oprogramowanie agenta dc ochrony haseł firmy Microsoft nie musi być zainstalowane na żadnym kontrolerze domeny przed wykonaniem tego kroku.Aby upewnić się, że zmiany zostały wprowadzone, uruchom polecenie

Test-AzureADPasswordProtectionProxyHealth -TestAll. Aby uzyskać pomoc dotyczącą rozwiązywania błędów, zobacz Rozwiązywanie problemów z lokalną ochroną haseł firmy Microsoft w usłudze Microsoft Entra.

Konfigurowanie usługi serwera proxy do komunikowania się za pośrednictwem serwera proxy HTTP

Jeśli środowisko wymaga użycia określonego serwera proxy HTTP do komunikowania się z platformą Azure, wykonaj następujące kroki, aby skonfigurować usługę Ochrony haseł firmy Microsoft.

Utwórz plik AzureADPasswordProtectionProxy.exe.config w folderze %ProgramFiles%\Azure AD Password Protection Proxy\Service . Dołącz następującą zawartość:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Jeśli serwer proxy HTTP wymaga uwierzytelniania, dodaj tag useDefaultCredentials :

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

W obu przypadkach zastąp http://yourhttpproxy.com:8080 ciąg adresem i portem określonego serwera proxy HTTP.

Jeśli serwer proxy HTTP jest skonfigurowany do używania zasad autoryzacji, musisz udzielić dostępu do konta komputera usługi Active Directory komputera, który hostuje usługę proxy na potrzeby ochrony haseł.

Zalecamy zatrzymanie i ponowne uruchomienie usługi proxy ochrony haseł firmy Microsoft po utworzeniu lub zaktualizowaniu pliku AzureADPasswordProtectionProxy.exe.config .

Usługa serwera proxy nie obsługuje użycia określonych poświadczeń do nawiązywania połączenia z serwerem proxy HTTP.

Konfigurowanie usługi proxy do nasłuchiwania na określonym porcie

Oprogramowanie agenta DC ochrony haseł firmy Microsoft używa protokołu RPC przez TCP do komunikowania się z usługą proxy. Domyślnie usługa serwera proxy ochrony haseł firmy Microsoft nasłuchuje dowolnego dostępnego dynamicznego punktu końcowego RPC. Usługę można skonfigurować tak, aby nasłuchiwać na określonym porcie TCP, w razie potrzeby ze względu na topologię sieci lub wymagania zapory w danym środowisku. Podczas konfigurowania portu statycznego należy otworzyć port 135 i wybrany port statyczny.

Aby skonfigurować usługę do uruchamiania na porcie statycznym, użyj Set-AzureADPasswordProtectionProxyConfiguration polecenia cmdlet w następujący sposób:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Ostrzeżenie

Aby te zmiany zaczęły obowiązywać, należy zatrzymać i ponownie uruchomić usługę serwera proxy ochrony haseł firmy Microsoft.

Aby skonfigurować usługę do uruchamiania na porcie dynamicznym, użyj tej samej procedury, ale ustaw parametr StaticPort z powrotem na zero:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Ostrzeżenie

Aby te zmiany zaczęły obowiązywać, należy zatrzymać i ponownie uruchomić usługę serwera proxy ochrony haseł firmy Microsoft.

Usługa serwera proxy ochrony haseł firmy Microsoft wymaga ręcznego ponownego uruchomienia po każdej zmianie konfiguracji portu. Nie musisz ponownie uruchamiać usługi agenta DC ochrony haseł firmy Microsoft na kontrolerach domeny po wprowadzeniu tych zmian konfiguracji.

Aby wysłać zapytanie o bieżącą konfigurację usługi, użyj Get-AzureADPasswordProtectionProxyConfiguration polecenia cmdlet, jak pokazano w poniższym przykładzie

Get-AzureADPasswordProtectionProxyConfiguration | fl

Poniższe przykładowe dane wyjściowe pokazują, że usługa proxy ochrony haseł firmy Microsoft korzysta z portu dynamicznego:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Instalowanie usługi agenta kontrolera domeny

Aby zainstalować usługę agenta DC ochrony haseł firmy Microsoft, uruchom AzureADPasswordProtectionDCAgentSetup.msi pakiet.

Instalację oprogramowania można zautomatyzować przy użyciu standardowych procedur MSI, jak pokazano w poniższym przykładzie:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Flagę /norestart można pominąć, jeśli wolisz automatycznie ponownie uruchomić maszynę instalatora.

Instalacja oprogramowania lub odinstalowywanie wymaga ponownego uruchomienia. To wymaganie jest spowodowane tym, że biblioteki DLL filtru haseł są ładowane lub zwalniane tylko przez ponowne uruchomienie.

Instalacja lokalnej ochrony haseł firmy Microsoft entra jest zakończona po zainstalowaniu oprogramowania agenta kontrolera domeny na kontrolerze domeny i ponownym uruchomieniu tego komputera. Żadna inna konfiguracja nie jest wymagana ani możliwa. Zdarzenia zmiany hasła dla lokalnych kontrolerów domeny używają skonfigurowanych list zakazanych haseł z identyfikatora Entra firmy Microsoft.

Aby włączyć lokalną ochronę haseł firmy Microsoft entra lub skonfigurować niestandardowe zakazane hasła, zobacz Włączanie lokalnej ochrony haseł w usłudze Microsoft Entra.

Napiwek

Agent dc ochrony haseł firmy Microsoft można zainstalować na maszynie, która nie jest jeszcze kontrolerem domeny. W takim przypadku usługa jest uruchamiana i uruchamiana, ale pozostaje nieaktywna do momentu podwyższenia poziomu maszyny do kontrolera domeny.

Uaktualnianie usługi serwera proxy

Usługa serwera proxy ochrony haseł firmy Microsoft obsługuje automatyczne uaktualnianie. Automatyczne uaktualnianie korzysta z usługi Microsoft Entra Connect Agent Updater, która jest instalowana obok usługi serwera proxy. Automatyczne uaktualnianie jest domyślnie włączone i może być włączone lub wyłączone za pomocą Set-AzureADPasswordProtectionProxyConfiguration polecenia cmdlet .

Bieżące ustawienie można wykonywać w zapytaniu przy użyciu Get-AzureADPasswordProtectionProxyConfiguration polecenia cmdlet . Zalecamy, aby ustawienie automatycznego uaktualniania zawsze było włączone.

Polecenie Get-AzureADPasswordProtectionProxy cmdlet może służyć do wykonywania zapytań dotyczących wersji oprogramowania wszystkich aktualnie zainstalowanych serwerów proxy ochrony haseł firmy Microsoft w lesie.

Nuta

Usługa serwera proxy będzie automatycznie uaktualniać do nowszej wersji tylko wtedy, gdy są potrzebne krytyczne poprawki zabezpieczeń.

Proces ręcznego uaktualniania

Uaktualnienie ręczne jest realizowane przez uruchomienie najnowszej AzureADPasswordProtectionProxySetup.exe wersji instalatora oprogramowania. Najnowsza wersja oprogramowania jest dostępna w Centrum pobierania Microsoft.

Nie jest wymagane odinstalowanie bieżącej wersji usługi proxy ochrony haseł firmy Microsoft — instalator wykonuje uaktualnienie w miejscu. Podczas uaktualniania usługi serwera proxy nie należy wymagać ponownego uruchomienia. Uaktualnienie oprogramowania może zostać zautomatyzowane przy użyciu standardowych procedur MSI, takich jak AzureADPasswordProtectionProxySetup.exe /quiet.

Uaktualnianie agenta kontrolera domeny

Gdy jest dostępna nowsza wersja oprogramowania agenta DC ochrony haseł firmy Microsoft, uaktualnienie jest realizowane przez uruchomienie najnowszej AzureADPasswordProtectionDCAgentSetup.msi wersji pakietu oprogramowania. Najnowsza wersja oprogramowania jest dostępna w Centrum pobierania Microsoft.

Nie jest wymagane odinstalowanie bieżącej wersji oprogramowania agenta kontrolera domeny — instalator wykonuje uaktualnienie w miejscu. Ponowne uruchomienie jest zawsze wymagane podczas uaktualniania oprogramowania agenta kontrolera domeny — to wymaganie jest spowodowane zachowaniem podstawowego systemu Windows.

Uaktualnienie oprogramowania może zostać zautomatyzowane przy użyciu standardowych procedur MSI, takich jak msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Jeśli wolisz automatycznie ponownie uruchomić maszynę, możesz pominąć flagę /norestart .

Polecenie Get-AzureADPasswordProtectionDCAgent cmdlet może służyć do wykonywania zapytań dotyczących wersji oprogramowania wszystkich aktualnie zainstalowanych agentów dc ochrony haseł firmy Microsoft w lesie.

Następne kroki

Po zainstalowaniu usług, które są potrzebne do ochrony haseł firmy Microsoft na serwerach lokalnych, włącz lokalną ochronę haseł firmy Microsoft Entra w celu ukończenia wdrożenia.