Znajdowanie i rozwiązywanie problemów z lukami w zakresie silnego uwierzytelniania dla administratorów

Wymaganie uwierzytelniania wieloskładnikowego (MFA) dla administratorów w dzierżawie jest jednym z pierwszych kroków, które można wykonać, aby zwiększyć bezpieczeństwo dzierżawy. W tym artykule omówimy sposób zapewniania, że wszyscy administratorzy są objęci uwierzytelnianiem wieloskładnikowym.

Wykrywanie bieżącego użycia dla wbudowanych ról administratora firmy Microsoft

Wskaźnik bezpieczeństwa identyfikatora entra firmy Microsoft zawiera ocenę wymagania uwierzytelniania wieloskładnikowego dla ról administracyjnych w dzierżawie. Ta akcja ulepszania śledzi użycie uwierzytelniania wieloskładnikowego dla osób z rolami administratora.

Istnieją różne sposoby sprawdzania, czy administratorzy są objęci zasadami uwierzytelniania wieloskładnikowego.

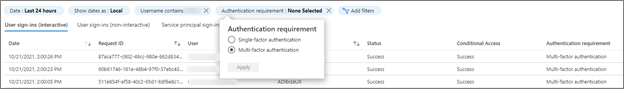

Aby rozwiązać problemy z logowaniem dla określonego administratora, możesz użyć dzienników logowania. Dzienniki logowania umożliwiają filtrowanie wymagań dotyczących uwierzytelniania dla określonych użytkowników. Każde logowanie, w którym wymaganie uwierzytelniania jest uwierzytelnianiem jednoskładnikowym, oznacza, że nie było żadnych zasad uwierzytelniania wieloskładnikowego, które były wymagane do logowania.

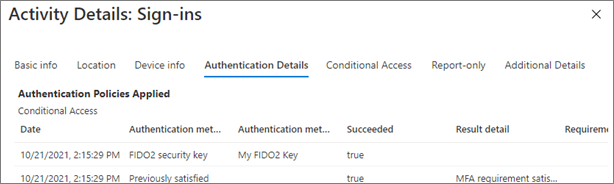

Podczas przeglądania szczegółów określonego logowania wybierz kartę Szczegóły uwierzytelniania, aby uzyskać szczegółowe informacje na temat wymagań uwierzytelniania wieloskładnikowego. Aby uzyskać więcej informacji, zobacz Szczegóły aktywności dziennika logowania.

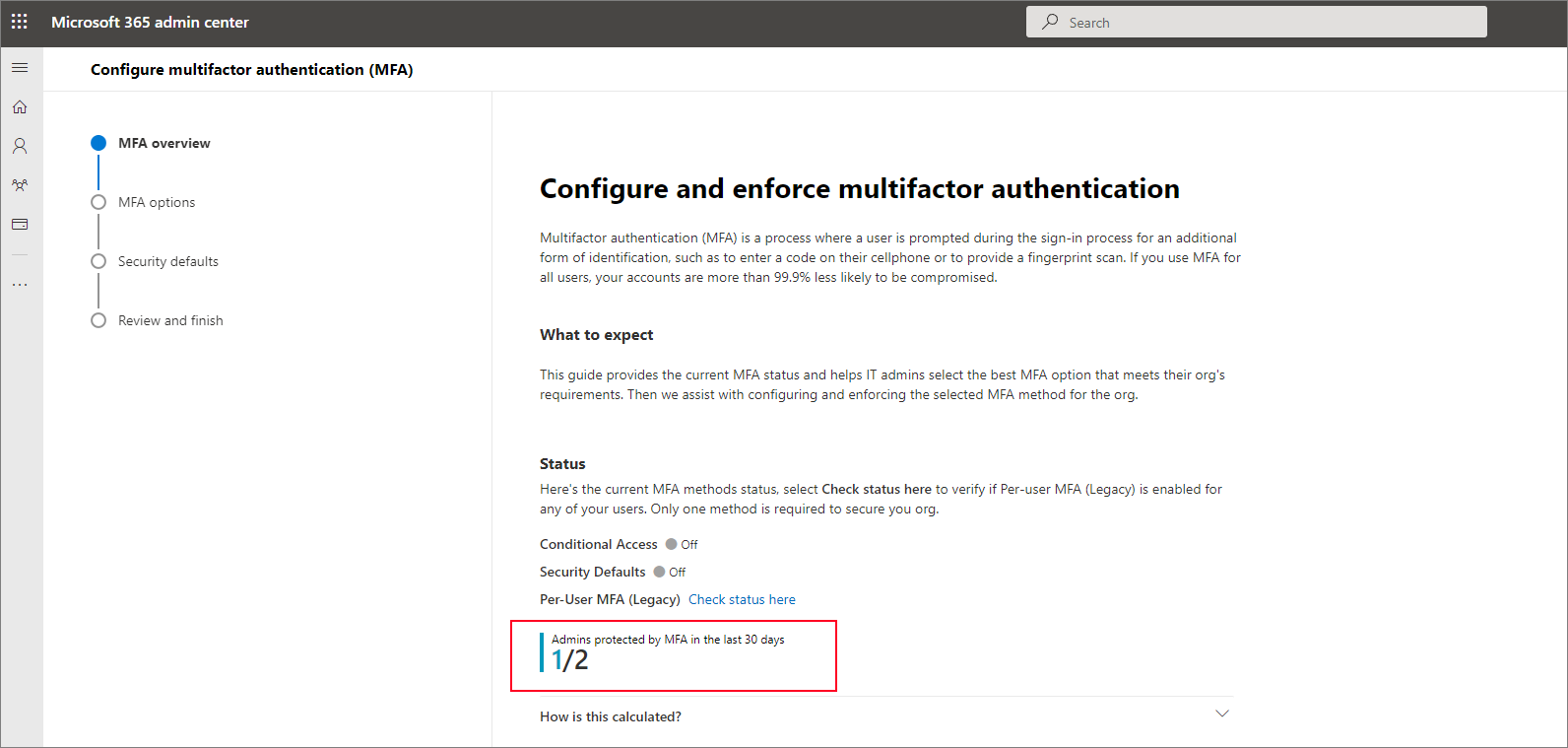

Aby wybrać zasady, które mają być włączone na podstawie licencji użytkowników, mamy nowego kreatora włączania uwierzytelniania wieloskładnikowego, aby ułatwić porównanie zasad uwierzytelniania wieloskładnikowego i sprawdzenie, które kroki są odpowiednie dla Twojej organizacji. Kreator pokazuje administratorów, którzy byli chronieni przez usługę MFA w ciągu ostatnich 30 dni.

Ten skrypt można uruchomić, aby programowo wygenerować raport wszystkich użytkowników z przypisaniami ról katalogu, którzy zalogowali się przy użyciu uwierzytelniania wieloskładnikowego lub bez uwierzytelniania wieloskładnikowego w ciągu ostatnich 30 dni. Ten skrypt wylicza wszystkie aktywne przypisania ról wbudowanych i niestandardowych, wszystkie kwalifikujące się przypisania ról i niestandardowe oraz grupy z przypisanymi rolami.

Wymuszanie uwierzytelniania wieloskładnikowego dla administratorów

Jeśli znajdziesz administratorów, którzy nie są chronieni przez uwierzytelnianie wieloskładnikowe, możesz je chronić w jeden z następujących sposobów:

Jeśli administratorzy mają licencję na usługę Microsoft Entra ID P1 lub P2, możesz utworzyć zasady dostępu warunkowego, aby wymusić uwierzytelnianie wieloskładnikowe dla administratorów. Możesz również zaktualizować te zasady, aby wymagać uwierzytelniania wieloskładnikowego od użytkowników, którzy są w rolach niestandardowych.

Uruchom kreatora włączania uwierzytelniania wieloskładnikowego, aby wybrać zasady uwierzytelniania wieloskładnikowego.

Jeśli przypiszesz niestandardowe lub wbudowane role administratora w usłudze Privileged Identity Management, wymagaj uwierzytelniania wieloskładnikowego po aktywacji roli.

Korzystanie z metod uwierzytelniania bez hasła i odporności na wyłudzanie informacji dla administratorów

Po wymusieniu przez administratorów uwierzytelniania wieloskładnikowego i użyciu go przez jakiś czas nadszedł czas, aby podnieść poprzeczkę silnego uwierzytelniania i użyć metody uwierzytelniania odpornego na hasła i wyłudzania informacji:

- Logowanie za pomocą telefonu (przy użyciu aplikacji Microsoft Authenticator)

- FIDO2

- Windows Hello for Business

Więcej informacji na temat tych metod uwierzytelniania i ich zagadnień dotyczących zabezpieczeń można przeczytać w temacie Metody uwierzytelniania firmy Microsoft Entra.

Następne kroki

Włączanie bezhasłowego logowania za pomocą aplikacji Microsoft Authenticator