Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Program Microsoft Entra Connect umożliwia użytkownikom logowanie się do zasobów w chmurze i lokalnych przy użyciu tych samych haseł. W tym artykule opisano kluczowe pojęcia dotyczące każdego modelu tożsamości, które ułatwiają wybranie tożsamości, która ma być używana do logowania się do identyfikatora Entra firmy Microsoft.

Jeśli znasz już model tożsamości Firmy Microsoft Entra i chcesz dowiedzieć się więcej o określonej metodzie, zobacz odpowiedni link:

- Synchronizacja skrótów haseł z bezproblemowym logowaniem jednokrotnym (SSO)

- uwierzytelnianie przekazywane przy użyciu bezproblemowego logowania jednokrotnego (SSO)

- federacyjne logowanie jednokrotne (z usługami Active Directory Federation Services (AD FS))

- Federacja z usługą PingFederate

Notatka

Należy pamiętać, że konfigurując federację dla Microsoft Entra ID, ustanawiasz zaufanie między dzierżawcą Microsoft Entra a twoimi domenami federacyjnymi. Dzięki temu zaufaniu użytkownicy federacyjnej domeny będą mieli dostęp do zasobów chmury Microsoft Entra w ramach dzierżawy.

Wybieranie metody logowania użytkownika dla organizacji

Pierwszą decyzją implementacji programu Microsoft Entra Connect jest wybranie metody uwierzytelniania, której użytkownicy będą używać do logowania. Ważne jest, aby upewnić się, że wybierasz odpowiednią metodę, która spełnia wymagania dotyczące zabezpieczeń i zaawansowanych wymagań organizacji. Uwierzytelnianie ma kluczowe znaczenie, ponieważ zweryfikuje tożsamości użytkownika w celu uzyskania dostępu do aplikacji i danych w chmurze. Aby wybrać odpowiednią metodę uwierzytelniania, należy wziąć pod uwagę czas, istniejącą infrastrukturę, złożoność i koszt implementacji. Te czynniki są różne dla każdej organizacji i mogą ulec zmianie w czasie.

Identyfikator Entra firmy Microsoft obsługuje następujące metody uwierzytelniania:

-

Uwierzytelnianie w chmurze – kiedy wybierasz tę metodę uwierzytelniania, Microsoft Entra ID obsługuje proces uwierzytelniania logowania użytkownika. W przypadku uwierzytelniania w chmurze można wybrać jedną z dwóch opcji:

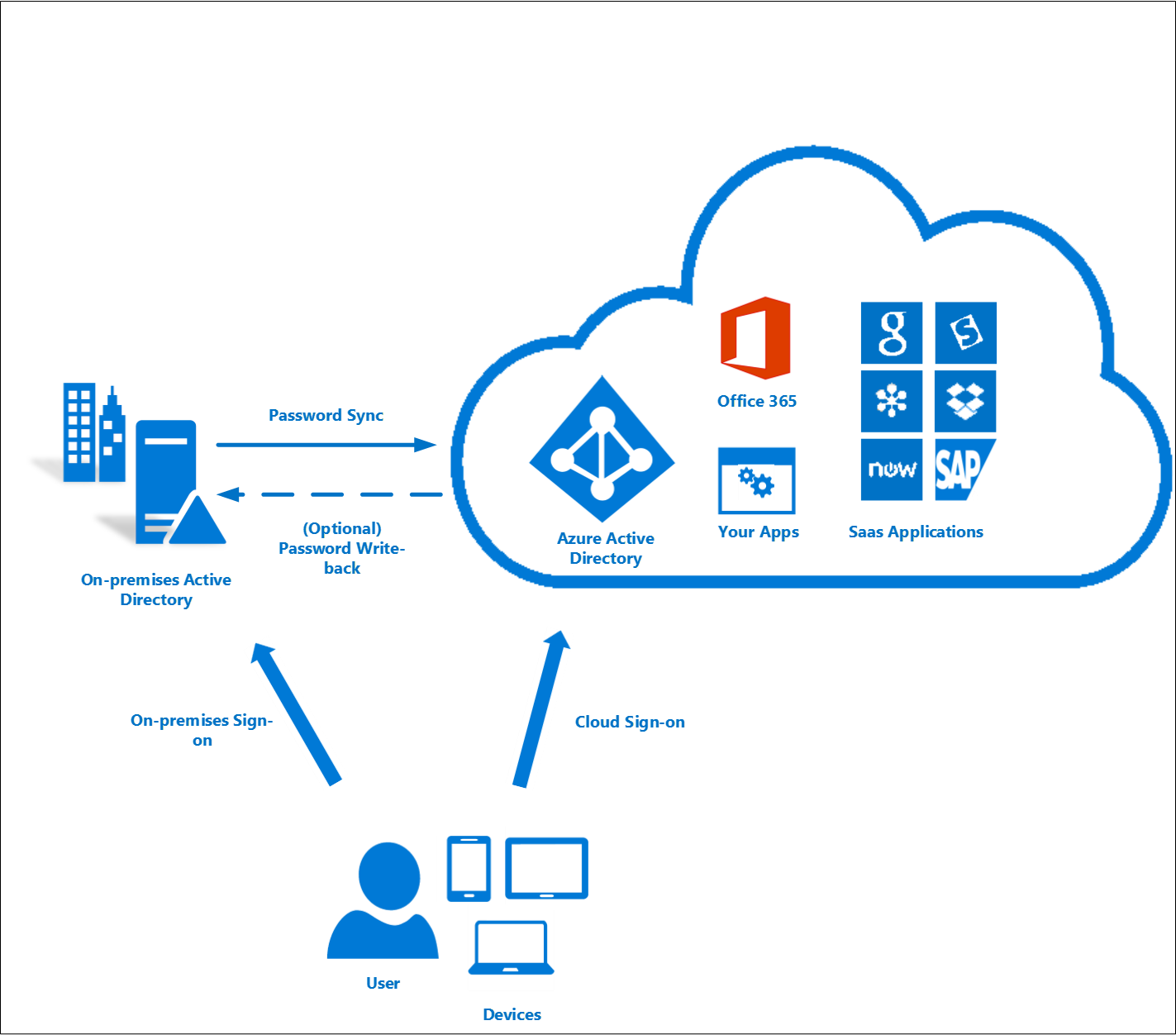

- Synchronizacja skrótów haseł (PHS) — Synchronizacja skrótów haseł umożliwia użytkownikom korzystanie z tej samej nazwy użytkownika i hasła, które stosują w środowisku lokalnym, bez konieczności wdrażania dodatkowej infrastruktury oprócz programu Microsoft Entra Connect.

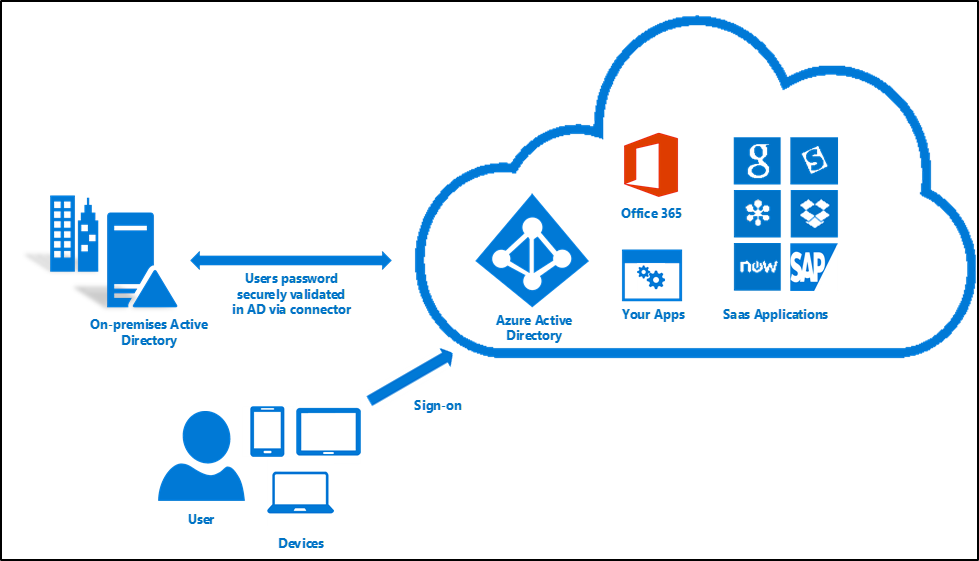

- uwierzytelnianie przekazywane (PTA) — ta opcja jest podobna do synchronizacji skrótów haseł, ale zapewnia prostą weryfikację haseł za pomocą lokalnych agentów oprogramowania dla organizacji z silnymi politykami zabezpieczeń i zgodności.

- Uwierzytelnianie federacyjne — Po wybraniu tej metody uwierzytelniania Microsoft Entra ID przekaże proces uwierzytelniania do oddzielnego zaufanego systemu uwierzytelniania, takiego jak usługi AD FS lub system federacyjny innej firmy, w celu zweryfikowania logowania użytkownika.

W przypadku większości organizacji, które chcą tylko włączyć logowanie użytkowników do platformy Microsoft 365, aplikacji SaaS i innych zasobów opartych na identyfikatorach Entra firmy Microsoft, zalecamy domyślną opcję synchronizacji skrótów haseł.

Aby uzyskać szczegółowe informacje na temat wybierania metody uwierzytelniania, zobacz Wybierz odpowiednią metodę uwierzytelniania dla rozwiązania tożsamości hybrydowej firmy Microsoft Entra

Synchronizacja skrótów haseł

W przypadku synchronizacji skrótów haseł skróty haseł użytkownika są synchronizowane z lokalnej usługi Active Directory do identyfikatora Entra firmy Microsoft. Gdy hasła są zmieniane lub resetowane lokalnie, nowe skróty haseł są natychmiast synchronizowane z identyfikatorem Entra firmy Microsoft, aby użytkownicy zawsze mogli używać tego samego hasła dla zasobów w chmurze i zasobów lokalnych. Hasła nigdy nie są wysyłane do identyfikatora Entra firmy Microsoft lub przechowywane w identyfikatorze Entra firmy Microsoft w postaci zwykłego tekstu. Możesz używać synchronizacji skrótów haseł razem z funkcją zapisu zwrotnego haseł, aby włączyć samoobsługowe resetowanie haseł w usłudze Microsoft Entra ID.

Ponadto można włączyć bezproblemowe logowanie jednokrotne dla użytkowników na komputerach przyłączonych do domeny, które znajdują się w sieci firmowej. W przypadku logowania jednokrotnego użytkownicy z włączoną obsługą muszą wprowadzać tylko nazwę użytkownika, aby ułatwić im bezpieczny dostęp do zasobów w chmurze.

Aby uzyskać więcej informacji, przeczytaj artykuł synchronizacji skrótów haseł.

Uwierzytelnianie przekazywane

W przypadku uwierzytelniania metodą przekazywania hasło użytkownika jest weryfikowane za pomocą lokalnego kontrolera usługi Active Directory. Hasło nie musi być obecne w identyfikatorze Entra firmy Microsoft w żadnej formie. Umożliwia to ocenę zasad lokalnych, takich jak ograniczenia godzin logowania, podczas uwierzytelniania w usługach w chmurze.

Uwierzytelnianie przekazywane używa prostego agenta na maszynie dołączonej do domeny Windows Server w środowisku lokalnym. Ten agent nasłuchuje żądań weryfikacji haseł. Nie wymaga otwarcia żadnych portów przychodzących do Internetu.

Ponadto można również włączyć logowanie jednokrotne dla użytkowników na komputerach przyłączonych do domeny, które znajdują się w sieci firmowej. W przypadku logowania jednokrotnego użytkownicy z włączoną obsługą muszą wprowadzać tylko nazwę użytkownika, aby ułatwić im bezpieczny dostęp do zasobów w chmurze.

Aby uzyskać więcej informacji, zobacz:

Federacja używająca nowej lub istniejącej farmy z usługami AD FS w systemie Windows Server

Po federacyjnym logowaniu użytkownicy mogą logować się do usług opartych na identyfikatorach Entra firmy Microsoft przy użyciu haseł lokalnych. Chociaż są w sieci firmowej, nawet nie muszą wprowadzać swoich haseł. Za pomocą opcji federacji z usługami AD FS można wdrożyć nową lub istniejącą farmę z usługami AD FS w systemie Windows Server 2022. Jeśli zdecydujesz się określić istniejącą farmę, program Microsoft Entra Connect konfiguruje zaufanie między farmą a identyfikatorem Microsoft Entra ID, aby użytkownicy mogli się zalogować.

Wdrażanie federacji z usługami AD FS w systemie Windows Server 2022

W przypadku wdrażania nowej farmy potrzebne są następujące elementy:

Serwer systemu Windows Server 2022 dla serwera federacyjnego.

Serwer systemu Windows Server 2022 dla serwera proxy aplikacji internetowej.

Plik pfx z jednym certyfikatem TLS/SSL dla zamierzonej nazwy usługi federacyjnej. Na przykład: fs.contoso.com.

Jeśli wdrażasz nową farmę lub używasz istniejącej farmy, potrzebujesz następujących elementów:

- Poświadczenia administratora lokalnego na serwerach federacyjnych.

- Poświadczenia administratora lokalnego na wszystkich serwerach grupy roboczej (nie przyłączone do domeny), na których zamierzasz wdrożyć rolę serwera proxy aplikacji internetowej.

- Na maszynie, na której uruchamiasz kreatora, możesz nawiązać połączenie z dowolnymi innymi maszynami, na których chcesz zainstalować AD FS lub serwer proxy aplikacji internetowej, używając zdalnego zarządzania systemem Windows.

Aby uzyskać więcej informacji, zobacz Konfigurowanie jednokrotnego logowania za pomocą usług AD FS.

Federacja z serwerem PingFederate

Po federacyjnym logowaniu użytkownicy mogą logować się do usług opartych na identyfikatorach Entra firmy Microsoft przy użyciu haseł lokalnych. Chociaż są w sieci firmowej, nawet nie muszą wprowadzać swoich haseł.

Aby uzyskać więcej informacji na temat konfigurowania narzędzia PingFederate do użycia z identyfikatorem Microsoft Entra ID, zobacz Ping Identity Support.

Aby uzyskać informacje na temat konfigurowania programu Microsoft Entra Connect przy użyciu narzędzia PingFederate, zobacz Microsoft Entra Connect instalację niestandardową

Logowanie przy użyciu starszej wersji usług AD FS lub rozwiązania innej firmy

Jeśli logowanie w chmurze zostało już skonfigurowane przy użyciu wcześniejszej wersji usług AD FS (np. AD FS 2.0) lub dostawcy federacyjnego innej firmy, możesz pominąć konfigurację logowania użytkownika za pośrednictwem programu Microsoft Entra Connect. Umożliwi to uzyskanie najnowszej synchronizacji i innych możliwości programu Microsoft Entra Connect podczas korzystania z istniejącego rozwiązania do logowania.

Aby uzyskać więcej informacji, zobacz listę zgodności federacji Microsoft Entra z innymi firmami .

Logowanie użytkownika i NazwaGłównaUżytkownika

Zrozumienie UserPrincipalName

W usłudze Active Directory domyślny sufiks UserPrincipalName (UPN) to nazwa DNS domeny, w której utworzono konto użytkownika. W większości przypadków jest to nazwa domeny zarejestrowana jako domena przedsiębiorstwa w Internecie. Można jednak dodać więcej sufiksów nazwy UPN przy użyciu domen i zaufania usługi Active Directory.

Nazwa UPN użytkownika ma format username@domain. Na przykład w przypadku domeny usługi Active Directory o nazwie "contoso.com" użytkownik o nazwie Jan może mieć nazwę UPN "john@contoso.com". Nazwa UPN użytkownika jest oparta na specyfikacji RFC 822. Mimo że nazwa UPN i adres e-mail mają ten sam format, wartość nazwy UPN użytkownika może, ale nie musi być taka sama jak adres e-mail użytkownika.

UserPrincipalName w identyfikatorze Entra firmy Microsoft

Kreator Microsoft Entra Connect używa atrybutu userPrincipalName lub pozwala na określenie atrybutu (w instalacji niestandardowej) do użycia z lokalnej infrastruktury jako UserPrincipalName w Microsoft Entra ID. Jest to wartość używana do logowania się do identyfikatora Entra firmy Microsoft. Jeśli wartość atrybutu userPrincipalName nie odpowiada zweryfikowanej domenie w identyfikatorze Entra firmy Microsoft, identyfikator Entra firmy Microsoft zastępuje go wartością domyślną .onmicrosoft.com.

Każdy katalog w usłudze Microsoft Entra ID zawiera wbudowaną nazwę domeny z formatem contoso.onmicrosoft.com, który umożliwia rozpoczęcie korzystania z usługi Microsoft Entra lub innych usług online firmy Microsoft. Środowisko logowania można ulepszyć i uprościć przy użyciu domen niestandardowych. Aby uzyskać informacje na temat niestandardowych nazw domen w usłudze Microsoft Entra ID i sposobu weryfikacji domeny, zobacz Dodawanie niestandardowej nazwy domeny do identyfikatora Entra firmy Microsoft.

Konfiguracja logowania w usłudze Microsoft Entra

Konfiguracja logowania firmy Microsoft Entra przy użyciu programu Microsoft Entra Connect

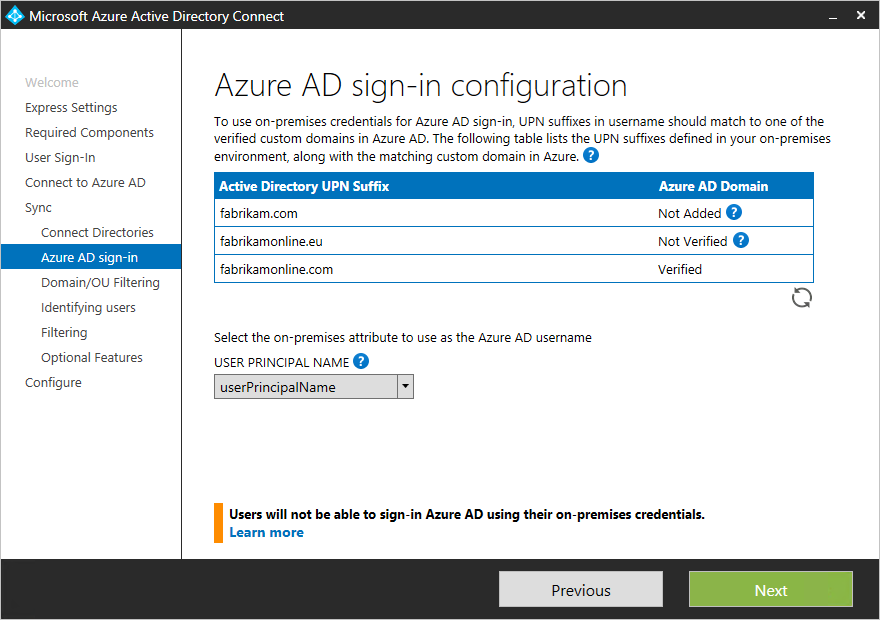

Środowisko logowania Microsoft Entra zależy od tego, czy Microsoft Entra ID może dopasować się do sufiksu UserPrincipalName użytkownika, który jest synchronizowany z jedną z domen niestandardowych zweryfikowanych w katalogu Microsoft Entra. Program Microsoft Entra Connect zapewnia pomoc podczas konfigurowania ustawień logowania w usłudze Microsoft Entra, dzięki czemu środowisko logowania użytkownika w chmurze jest podobne do środowiska lokalnego.

Program Microsoft Entra Connect wyświetla sufiksy UPN zdefiniowane dla domen i próbuje dopasować je do niestandardowej domeny w Microsoft Entra ID. Następnie ułatwia to podjęcie odpowiednich działań, które należy podjąć. Strona logowania firmy Microsoft Entra zawiera sufiksy nazwy UPN zdefiniowane dla lokalnej usługi Active Directory i wyświetla odpowiedni stan dla każdego sufiksu. Wartości stanu mogą być jedną z następujących wartości:

| Stan / Państwo | Opis | Wymagana akcja |

|---|---|---|

| Zweryfikowane | Program Microsoft Entra Connect znalazł zgodną zweryfikowaną domenę w identyfikatorze Entra firmy Microsoft. Wszyscy użytkownicy tej domeny mogą się zalogować przy użyciu poświadczeń lokalnych. | Nie jest wymagana żadna akcja. |

| Nie zweryfikowano | Program Microsoft Entra Connect znalazł zgodną domenę niestandardową w Microsoft Entra ID, ale nie została zweryfikowana. Sufiks nazwy UPN użytkowników tej domeny zostanie zmieniony na domyślny sufiks .onmicrosoft.com po synchronizacji, jeśli domena nie zostanie zweryfikowana. | Zweryfikuj domenę niestandardową w Microsoft Entra ID. |

| Nie dodano | Program Microsoft Entra Connect nie znalazł domeny niestandardowej odpowiadającej sufiksowi nazwy UPN. Sufiks nazwy UPN użytkowników tej domeny zostanie zmieniony na domyślny sufiks .onmicrosoft.com, jeśli domena nie zostanie dodana i zweryfikowana w identyfikatorze Entra. | Dodaj i zweryfikuj domenę niestandardową odpowiadającą sufiksowi nazwy UPN. |

Strona logowania Microsoft Entra wyświetla sufiksy UPN zdefiniowane dla lokalnej usługi Active Directory oraz odpowiadającą im domenę niestandardową w Microsoft Entra ID z aktualnym stanem weryfikacji. W instalacji niestandardowej można teraz wybrać atrybut UserPrincipalName na stronie logowania Microsoft Entra.

Możesz kliknąć przycisk odświeżenia, aby ponownie pobrać najnowszy stan domen niestandardowych z identyfikatora Entra firmy Microsoft.

Wybieranie atrybutu userPrincipalName w identyfikatorze Entra firmy Microsoft

Atrybut userPrincipalName jest atrybutem używanym przez użytkowników podczas logowania się do identyfikatora Microsoft Entra ID i platformy Microsoft 365. Przed zsynchronizowanie użytkowników należy sprawdzić domeny (znane również jako sufiksy nazwy UPN), które są używane w identyfikatorze Entra firmy Microsoft.

Zdecydowanie zalecamy zachowanie domyślnego atrybutu userPrincipalName. Jeśli ten atrybut jest niemożliwy do zweryfikowania i nie można go zweryfikować, można wybrać inny atrybut (na przykład adres e-mail) jako atrybut, który zawiera identyfikator logowania. Jest to nazywane identyfikatorem alternatywnym. Wartość atrybutu Identyfikator alternatywny musi być zgodna ze standardem RFC 822. Możesz użyć alternatywnego identyfikatora z jednokrotnym logowaniem hasłem (SSO) i jednokrotnym logowaniem federacyjnym (SSO) jako rozwiązaniem do logowania.

Notatka

Używanie alternatywnego identyfikatora nie jest zgodne ze wszystkimi obciążeniami platformy Microsoft 365. Aby uzyskać więcej informacji, zobacz Konfigurowanie alternatywnego identyfikatora logowania.

Różne stany domeny niestandardowej i ich wpływ na doświadczenie logowania w Entra ID.

Bardzo ważne jest zrozumienie relacji między stanami domeny niestandardowej w katalogu Microsoft Entra i sufiksami nazwy UPN zdefiniowanymi lokalnie. Zapoznajmy się z różnymi możliwymi doświadczeniami logowania identyfikatora Entra podczas konfigurowania synchronizacji przy użyciu programu Microsoft Entra Connect.

W przypadku poniższych informacji załóżmy, że zajmujemy się sufiksem UPN contoso.com, który używany jest w katalogu lokalnym jako część UPN—na przykład user@contoso.com.

Ustawienia ekspresowe/Synchronizacja skrótów haseł

| Stan / Państwo | Wpływ na środowisko logowania użytkownika Entra ID |

|---|---|

| Nie dodano | W tym przypadku w katalogu Microsoft Entra nie dodano żadnej domeny niestandardowej dla contoso.com. Użytkownicy, którzy mają lokalną nazwę UPN z sufiksem @contoso.com, nie będą mogli zalogować się do identyfikatora Entra przy użyciu lokalnej nazwy UPN. Zamiast tego będą musieli użyć nowej nazwy UPN udostępnionej im przez identyfikator Entra firmy Microsoft, dodając sufiks domyślnego katalogu Microsoft Entra. Jeśli na przykład synchronizujesz użytkowników z katalogiem Microsoft Entra contoso.onmicrosoft.com, użytkownik lokalny o identyfikatorze user@contoso.com otrzyma nazwę UPN user@contoso.onmicrosoft.com. |

| Nie zweryfikowano | W tym przypadku mamy domenę niestandardową contoso.com dodaną w katalogu Microsoft Entra. Jednak nie jest jeszcze zweryfikowany. Jeśli zsynchronizujesz użytkowników bez weryfikowania domeny, użytkownicy otrzymają nową nazwę UPN nadaną przez Microsoft Entra ID, podobnie jak w przypadku "Nie dodano". |

| Zweryfikowane | W tym przypadku mamy domenę niestandardową contoso.com, która została już dodana i zweryfikowana w Microsoft Entra ID dla sufiksu UPN. Użytkownicy będą mogli używać lokalnej nazwy UserPrincipalName, na przykład user@contoso.com, aby zalogować się do aplikacji Entra po zsynchronizowaniu z identyfikatorem Entra firmy Microsoft. |

Federacja AD FS

Nie można utworzyć federacji z domyślną domeną .onmicrosoft.com w identyfikatorze Entra firmy Microsoft lub niezweryfikowanej domenie niestandardowej w identyfikatorze Entra firmy Microsoft. Po uruchomieniu kreatora Microsoft Entra Connect, jeśli wybierzesz niezweryfikowaną domenę do utworzenia federacji, Microsoft Entra Connect wyświetli monit z niezbędnymi rekordami do utworzenia tam, gdzie jest hostowany DNS dla domeny. Aby uzyskać więcej informacji, zobacz Zweryfikuj wybrany dla federacji domenę Microsoft Entra.

Jeśli wybrano opcję logowania użytkownika Federacja z usługami AD FS, musisz mieć domenę niestandardową, aby kontynuować tworzenie federacji w usłudze Microsoft Entra ID. W naszej dyskusji oznacza to, że powinniśmy mieć domenę niestandardową, contoso.com dodaną w katalogu Microsoft Entra.

| Stan / Państwo | Wpływ na środowisko logowania użytkownika Entra ID |

|---|---|

| Nie dodano | W tym przypadku program Microsoft Entra Connect nie znalazł pasującej domeny niestandardowej dla sufiksu nazwy UPN contoso.com w katalogu Microsoft Entra. Musisz dodać domenę niestandardową contoso.com, jeśli chcesz, aby użytkownicy logowali się przy użyciu usług AD FS z lokalną nazwą UPN (na przykład user@contoso.com). |

| Nie zweryfikowano | W takim przypadku program Microsoft Entra Connect wyświetla odpowiednie szczegółowe informacje na temat sposobu weryfikacji domeny na późniejszym etapie. |

| Zweryfikowane | W takim przypadku możesz kontynuować konfigurację bez żadnych dalszych działań. |

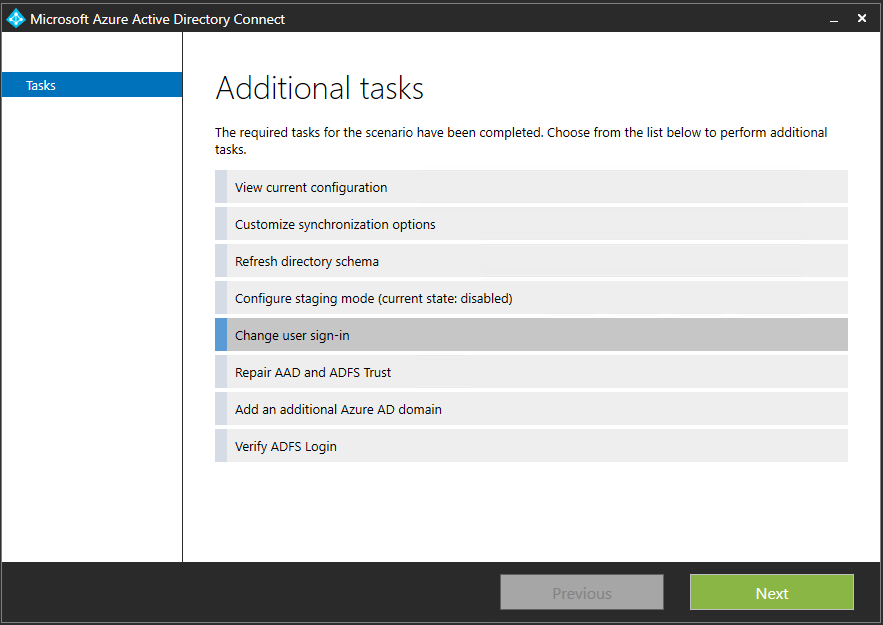

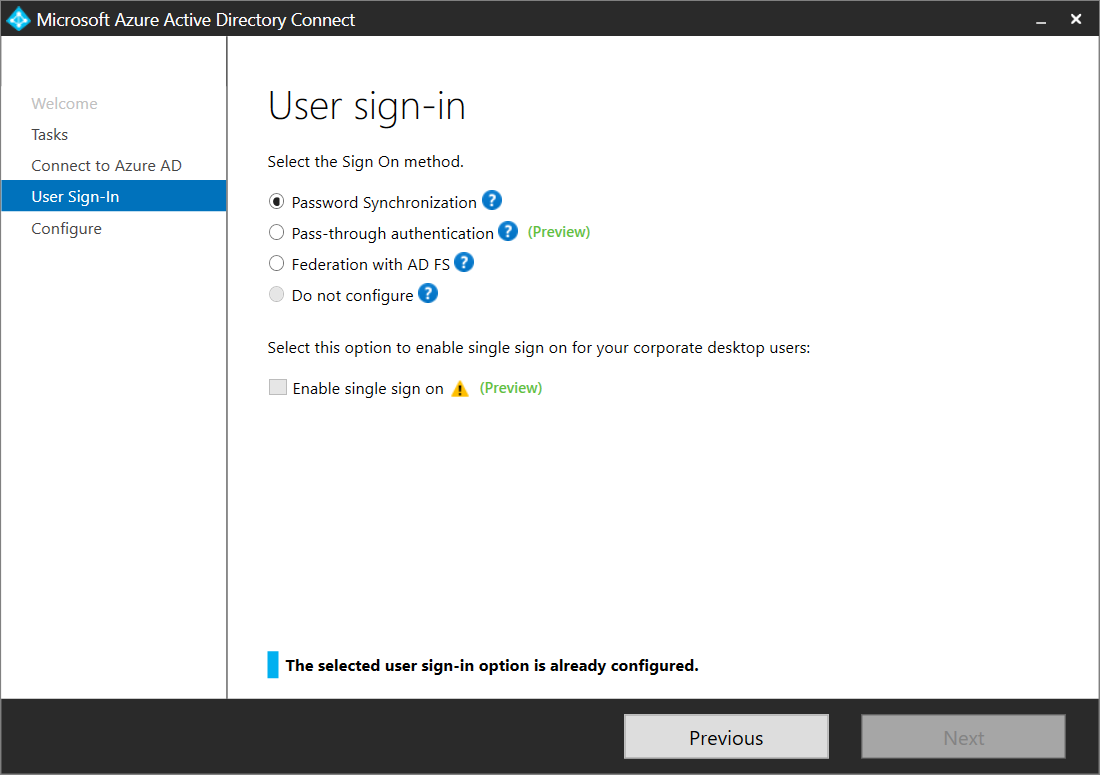

Zmiana metody logowania użytkownika

Możesz zmienić metodę logowania użytkownika, wybierając spośród federacji, synchronizacji skrótów haseł lub uwierzytelniania przekazującego. Możesz to zrobić przy użyciu zadań dostępnych w programie Microsoft Entra Connect po początkowej konfiguracji tego programu za pomocą kreatora. Ponownie uruchom kreatora Microsoft Entra Connect i zobaczysz listę zadań, które można wykonać. Wybierz z listy zadań pozycję Zmień logowanie użytkownika.

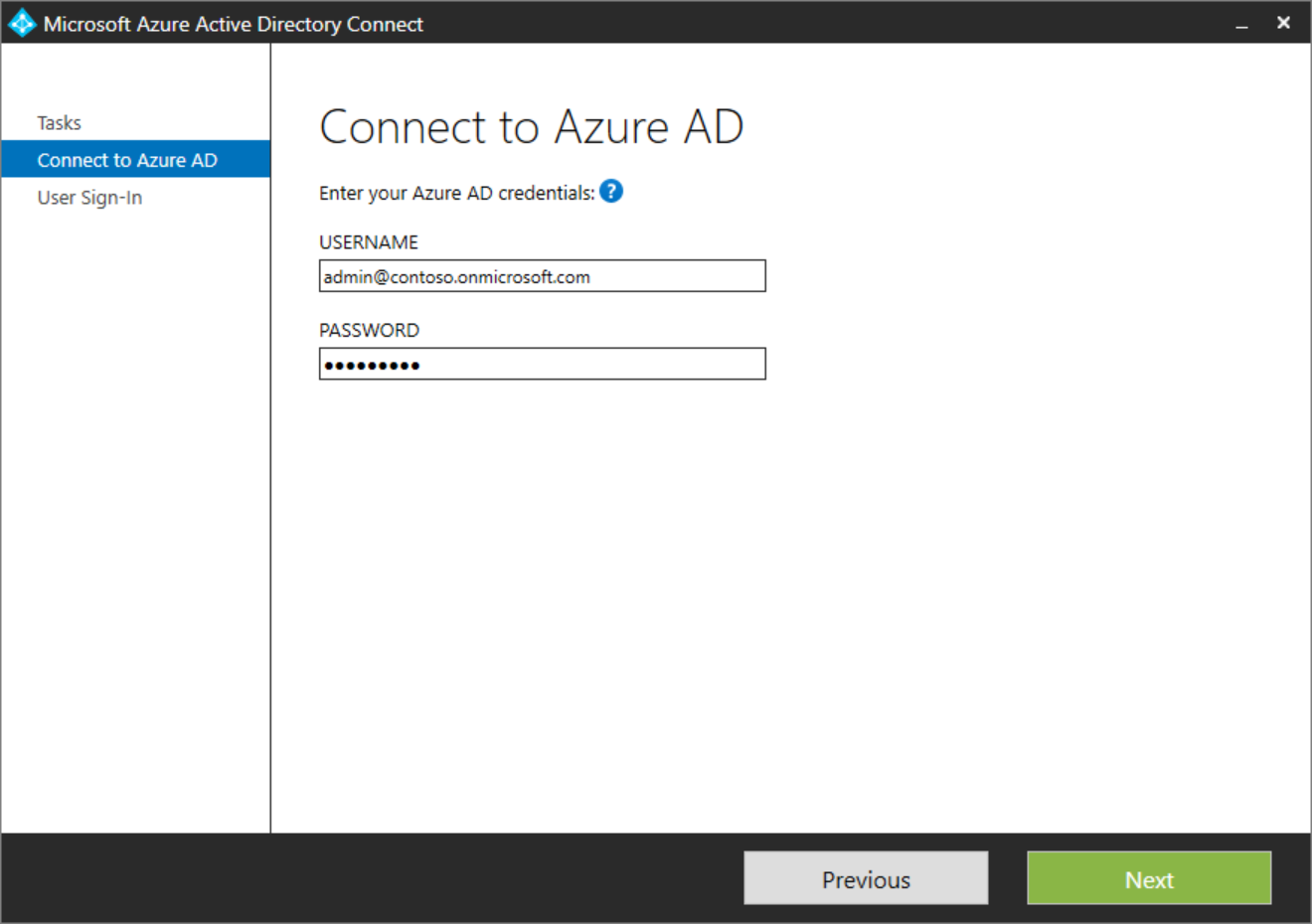

Na następnej stronie zostaniesz poproszony o podanie poświadczeń Microsoft Entra ID.

Na stronie logowania użytkownika wybierz odpowiednie logowanie użytkownika.

Notatka

Jeśli wykonujesz tylko tymczasowe przełączenie na synchronizację skrótów haseł, zaznacz pole wyboru Nie konwertuj kont użytkowników. Nie zaznaczenie tej opcji spowoduje, że każdy użytkownik zostanie przekonwertowany na federacyjnego, co może potrwać kilka godzin.

Następne kroki

- Dowiedz się więcej na temat integrowania tożsamości lokalnych z identyfikatorem Entra firmy Microsoft.

- Dowiedz się więcej o koncepcjach projektowych Microsoft Entra Connect.