Instrukcje: Badanie ryzyka

Usługa Identity Protection udostępnia organizacjom raportowanie, których mogą używać do badania zagrożeń związanych z tożsamościami w swoim środowisku. Raporty te obejmują ryzykownych użytkowników, ryzykowne logowania, ryzykowne tożsamości obciążeń i wykrycia ryzyka. Badanie zdarzeń jest kluczem do lepszego zrozumienia i zidentyfikowania słabych punktów w strategii zabezpieczeń. Wszystkie te raporty umożliwiają pobieranie zdarzeń w programie . Format CSV lub integracja z innymi rozwiązaniami zabezpieczeń, takimi jak dedykowane narzędzie SIEM do dalszej analizy.

Organizacje mogą korzystać z integracji interfejsu API programu Microsoft Graph w celu agregowania danych z innymi źródłami, do których mogą mieć dostęp jako organizacja.

Trzy raporty znajdują się w usłudze Microsoft Entra Admin Center>Protection Identity>Protection.

Nawigowanie po raportach

Każdy raport jest uruchamiany z listą wszystkich wykryć dla okresu wyświetlanego w górnej części raportu. Każdy raport umożliwia dodawanie lub usuwanie kolumn na podstawie preferencji administratora. Administratorzy mogą pobrać dane w programie . CSV lub . Format JSON. Raporty można filtrować przy użyciu filtrów w górnej części raportu.

Wybranie poszczególnych wpisów może spowodować włączenie większej liczby wpisów w górnej części raportu, takich jak możliwość potwierdzenia logowania jako naruszonego lub bezpiecznego, potwierdzenia użytkownika jako naruszonego lub odrzucenia ryzyka użytkownika.

Wybranie poszczególnych wpisów spowoduje rozwinięcie okna szczegółów poniżej wykryć. Widok szczegółów umożliwia administratorom badanie i podejmowanie działań dotyczących każdego wykrywania.

Ryzykowni użytkownicy

Raport ryzykownych użytkowników zawiera listę wszystkich użytkowników, których konta są obecnie lub zostały uznane za zagrożone naruszeniem zabezpieczeń. Ryzykowni użytkownicy powinni być badani i korygowani, aby zapobiec nieautoryzowanemu dostępowi do zasobów.

Dlaczego użytkownik stwarza zagrożenie?

Użytkownik staje się ryzykownym użytkownikiem, gdy:

- Mają co najmniej jedno ryzykowne logowania.

- Na koncie użytkownika wykryto co najmniej jedno zagrożenie , takie jak wyciek poświadczeń.

Jak badać ryzykownych użytkowników?

Aby wyświetlić i zbadać ryzykowne logowania użytkownika, wybierz kartę "Ostatnie ryzykowne logowania" lub link "Ryzykowne logowania użytkowników".

Aby wyświetlić i zbadać zagrożenia na koncie użytkownika, wybierz kartę "Wykrycia, które nie są połączone z logowaniem" lub link "Wykrycia ryzyka użytkownika".

Karta Historia ryzyka zawiera również wszystkie zdarzenia, które doprowadziły do zmiany ryzyka użytkownika w ciągu ostatnich 90 dni. Ta lista obejmuje wykrywanie ryzyka, które zwiększyły ryzyko użytkownika i działania korygujące administratora, które obniżyły ryzyko użytkownika. Wyświetl go, aby dowiedzieć się, jak zmieniło się ryzyko użytkownika.

Dzięki informacjom dostarczonym przez raport ryzykownych użytkowników administratorzy mogą znaleźć:

- Którzy użytkownicy są zagrożeni, mieli ryzyko skorygowania lub ryzyko odrzucenia?

- Szczegółowe informacje o wykrywaniu

- Historia wszystkich ryzykownych logowania

- Historia ryzyka

Administratorzy mogą następnie podejmować działania na tych zdarzeniach. Administratorzy mogą wybrać:

- Resetowanie hasła użytkownika

- Potwierdzanie naruszenia zabezpieczeń użytkownika

- Odrzucenie ryzyka związanego z użytkownikiem

- Blokuj logowanie użytkownika

- Dalsze badanie przy użyciu usługi Microsoft Defender for Identity

Omówienie zakresu

- Rozważ utworzenie znanej bazy danych podróżnych na potrzeby zaktualizowanego raportowania podróży w organizacji i użycie jej do działań związanych z podróżami.

- Dodaj firmowe sieci VPN i zakresy adresów IP do nazwanych lokalizacji, aby zmniejszyć liczbę wyników fałszywie dodatnich.

- Przejrzyj dzienniki, aby zidentyfikować podobne działania o tych samych cechach. Ten sygnał może wskazywać na bardziej naruszone konta.

- Jeśli istnieją typowe cechy, takie jak adres IP, lokalizacja geograficzna, powodzenie/niepowodzenie itd., rozważ zablokowanie tych warunków przy użyciu zasad dostępu warunkowego.

- Sprawdź, który zasób może zostać naruszony, na przykład potencjalne pobieranie danych lub modyfikacje administracyjne.

- Włączanie zasad samodzielnego korygowania za pomocą dostępu warunkowego

- Jeśli zobaczysz, że użytkownik wykonał inne ryzykowne działania, takie jak pobieranie dużej ilości plików z nowej lokalizacji, sygnał ten jest silnym wskazaniem możliwego naruszenia.

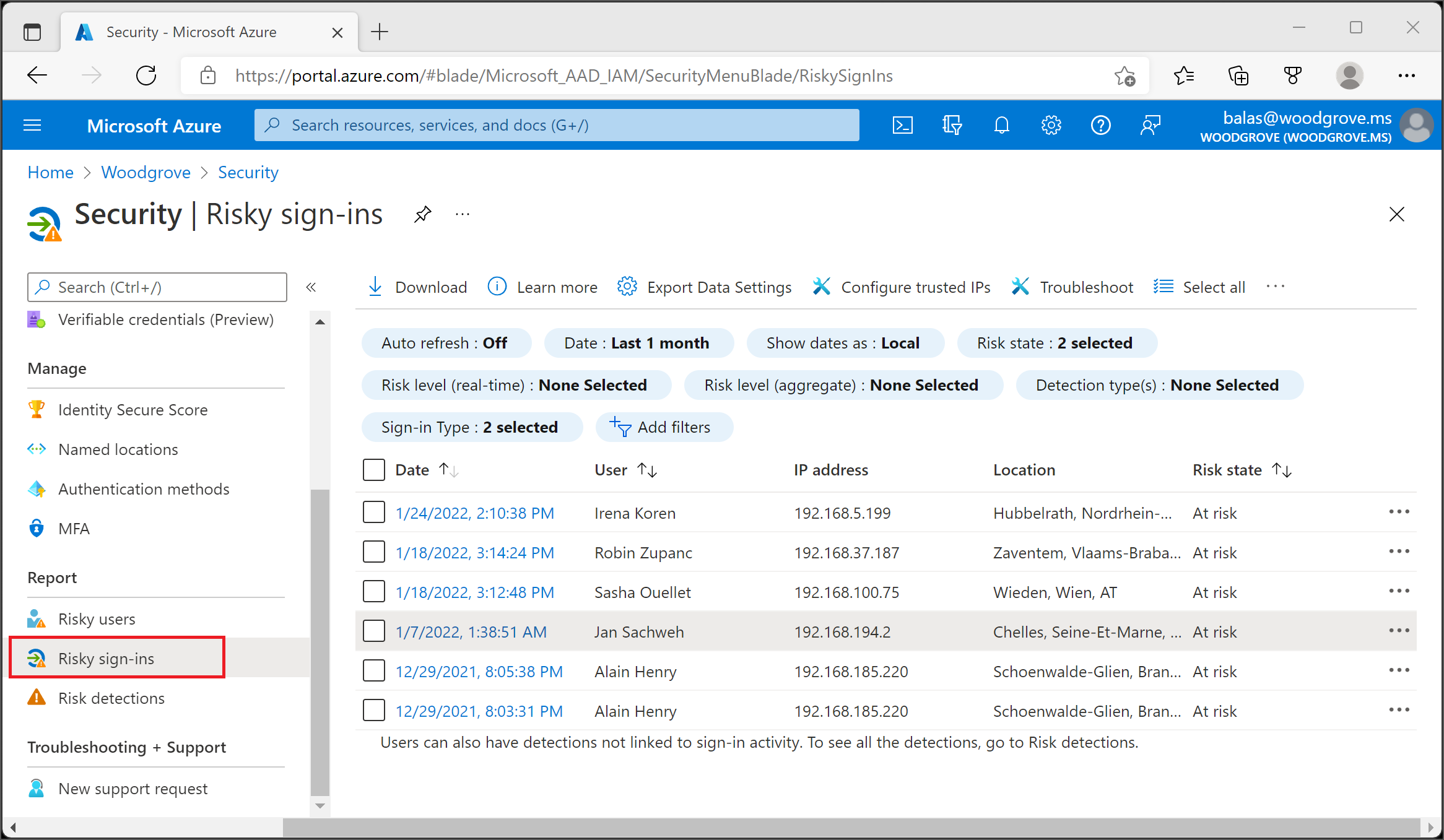

Ryzykowne logowania

Raport ryzykownych logowań zawiera dane z możliwością filtrowania do ostatnich 30 dni (jeden miesiąc).

Dzięki informacjom dostarczonym przez raport ryzykownych logowań administratorzy mogą znaleźć:

- Które logowania są klasyfikowane jako zagrożone, potwierdzone naruszone, potwierdzone bezpieczne, odrzucone lub skorygowane.

- Poziomy ryzyka w czasie rzeczywistym i agregowane skojarzone z próbami logowania.

- Wyzwalane typy wykrywania

- Zastosowane zasady dostępu warunkowego

- Szczegóły uwierzytelniania wieloskładnikowego

- Informacje o urządzeniu

- Application information (Informacje o aplikacji)

- Informacje o lokalizacji

Administratorzy mogą następnie podejmować działania na tych zdarzeniach. Administratorzy mogą wybrać:

- Potwierdzanie naruszenia zabezpieczeń logowania

- Potwierdź bezpieczeństwo logowania

Uwaga

Usługa Identity Protection ocenia ryzyko dla wszystkich przepływów uwierzytelniania— zarówno interakcyjnych, jak i nieinterakcyjnych. Raport dotyczący ryzykownego logowania pokazuje teraz logowania interakcyjne i nieinterakcyjne. Użyj filtru "typ logowania", aby zmodyfikować ten widok.

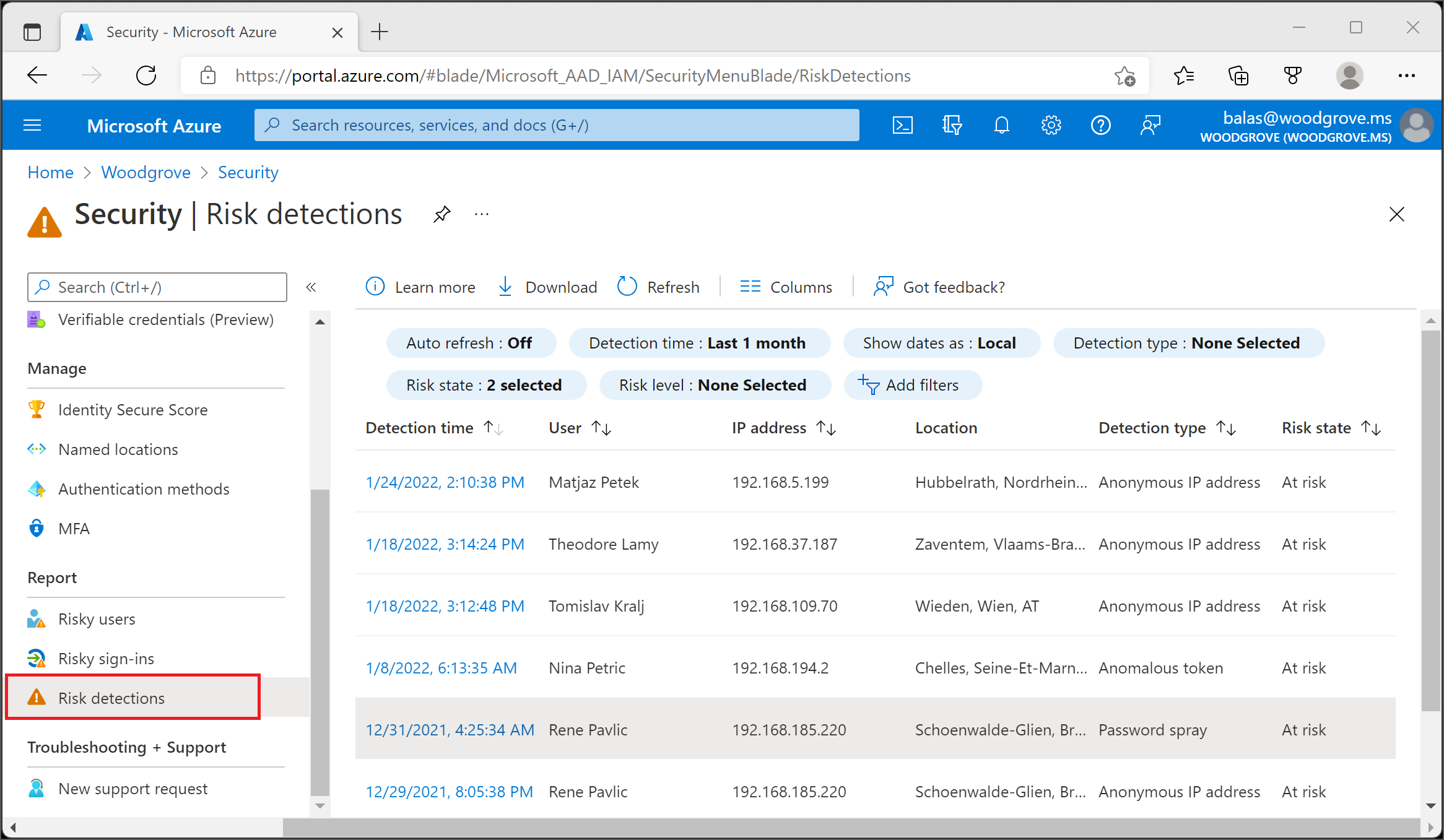

Wykrycia ryzyka

Raport dotyczący wykrywania ryzyka zawiera dane z możliwością filtrowania do ostatnich 90 dni (trzy miesiące).

Dzięki informacjom dostarczonym przez raport wykrywania ryzyka administratorzy mogą znaleźć:

- Informacje o każdym wykryciu ryzyka, w tym o typie.

- Inne czynniki ryzyka wyzwalane w tym samym czasie

- Lokalizacja próby logowania

- Połącz się z bardziej szczegółowymi informacjami z Microsoft Defender dla Chmury Apps.

Administratorzy mogą następnie wrócić do raportu o ryzyku lub logowaniu użytkownika w celu podjęcia działań na podstawie zebranych informacji.

Uwaga

Nasz system może wykryć, że zdarzenie ryzyka, które przyczyniło się do oceny ryzyka związanego z użytkownikiem ryzyka, było wynikiem fałszywie dodatnim lub że ryzyko użytkownika zostało skorygowane za pomocą wymuszania zasad, takich jak ukończenie monitu uwierzytelniania wieloskładnikowego lub bezpieczna zmiana hasła. W związku z tym nasz system odrzuci stan ryzyka i będzie zawierać szczegółowe informacje o ryzyku "Bezpieczne logowanie potwierdzone przez sztuczną inteligencję" i nie będzie już przyczyniać się do ryzyka użytkownika.

Struktura badania

Organizacje mogą korzystać z poniższych struktur, aby rozpocząć badanie wszelkich podejrzanych działań. Badania mogą wymagać rozmowy z użytkownikiem, przejrzenia dzienników logowania lub przejrzenia dzienników inspekcji, aby wymienić kilka.

- Sprawdź dzienniki i sprawdź, czy podejrzane działanie jest normalne dla danego użytkownika.

- Zapoznaj się z wcześniejszymi działaniami użytkownika, w tym co najmniej następującymi właściwościami, aby sprawdzić, czy są one normalne dla danego użytkownika.

- Aplikacja

- Urządzenie — czy urządzenie jest zarejestrowane, czy zgodne?

- Lokalizacja — czy użytkownik podróżuje do innej lokalizacji lub uzyskuje dostęp do urządzeń z wielu lokalizacji?

- Adres IP

- Ciąg agenta użytkownika

- Jeśli masz dostęp do innych narzędzi zabezpieczeń, takich jak Microsoft Sentinel, sprawdź odpowiednie alerty, które mogą wskazywać na większy problem.

- Organizacje z dostępem do usługi Microsoft 365 Defender mogą śledzić zdarzenie ryzyka związanego z użytkownikiem za pośrednictwem innych powiązanych alertów i zdarzeń oraz łańcucha MITRE ATT&CK.

- Wybierz użytkownika w raporcie Ryzykowni użytkownicy.

- Wybierz wielokropek (...) na pasku narzędzi, a następnie wybierz pozycję Zbadaj przy użyciu usługi Microsoft 365 Defender.

- Zapoznaj się z wcześniejszymi działaniami użytkownika, w tym co najmniej następującymi właściwościami, aby sprawdzić, czy są one normalne dla danego użytkownika.

- Skontaktuj się z użytkownikiem, aby potwierdzić, czy rozpoznaje logowanie. Metody, takie jak poczta e-mail lub usługa Teams, mogą zostać naruszone.

- Upewnij się, że masz takie informacje jak:

- Aplikacja

- Urządzenie

- Lokalizacja

- Adres IP

- Upewnij się, że masz takie informacje jak:

Ważne

Jeśli podejrzewasz, że osoba atakująca może personifikować użytkownika, zresetować hasło i wykonać uwierzytelnianie wieloskładnikowe; Należy zablokować użytkownika i odwołać wszystkie tokeny odświeżania i dostępu.

Badanie wykrywania analizy zagrożeń firmy Microsoft w usłudze Entra

Aby zbadać wykrywanie ryzyka analizy zagrożeń firmy Microsoft, wykonaj następujące kroki:

Jeśli zostanie wyświetlonych więcej informacji dotyczących wykrywania:

- Logowanie pochodzi z podejrzanego adresu IP:

- Sprawdź, czy adres IP pokazuje podejrzane zachowanie w danym środowisku.

- Czy adres IP generuje dużą liczbę błędów dla użytkownika lub zestawu użytkowników w katalogu?

- Czy ruch adresu IP pochodzi z nieoczekiwanego protokołu lub aplikacji, na przykład starszych protokołów programu Exchange?

- Jeśli adres IP odpowiada dostawcy usług w chmurze, wyklucz, że nie ma legalnych aplikacji dla przedsiębiorstw działających z tego samego adresu IP.

- To konto było ofiarą ataku sprayu haseł:

- Sprawdź, czy żaden inny użytkownik w katalogu nie jest obiektem docelowym tego samego ataku.

- Czy inni użytkownicy mają logowania z podobnymi nietypowymi wzorcami widocznymi w wykrytym logowaniu w tym samym przedziale czasu? Ataki sprayowe na hasła mogą wyświetlać nietypowe wzorce w:

- Ciąg agenta użytkownika

- Aplikacja

- Protokół

- Zakresy adresów IP/numerów ASN

- Czas i częstotliwość logowania

- To wykrywanie zostało wyzwolone przez regułę czasu rzeczywistego:

- Sprawdź, czy żaden inny użytkownik w katalogu nie jest obiektem docelowym tego samego ataku. Można to znaleźć za pomocą numeru TI_RI_#### przypisanego do reguły.

- Reguły czasu rzeczywistego chronią przed nowymi atakami zidentyfikowanym przez analizę zagrożeń firmy Microsoft. Jeśli wielu użytkowników w katalogu było obiektami docelowymi tego samego ataku, zbadaj nietypowe wzorce w innych atrybutach logowania.

Badanie ryzyka za pomocą usługi Microsoft 365 Defender

Organizacje, które mają usługi Microsoft 365 Defender i Microsoft Defender for Identity , zyskują dodatkową wartość z sygnałów usługi Identity Protection. Ta wartość ma postać rozszerzonej korelacji z innymi danymi z innych części organizacji oraz dodatkowym automatycznym badaniem i reagowaniem.

W usłudze Microsoft 365 Defender Security Professionals i Administratorzy mogą nawiązać połączenia z podejrzanymi działaniami z obszarów, takich jak:

- Alerty w usłudze Defender for Identity

- Usługa Microsoft Defender dla punktu końcowego

- Microsoft Defender for Cloud

- Microsoft Defender for Cloud Apps

Aby uzyskać więcej informacji na temat badania podejrzanych działań przy użyciu usługi Microsoft 365 Defender, zobacz artykuły Badanie zasobów w usłudze Microsoft Defender for Identity i Badanie zdarzeń w usłudze Microsoft 365 Defender.

Aby uzyskać więcej informacji na temat tych alertów i ich struktury, zobacz artykuł Opis alertów zabezpieczeń.

Stan badania

Gdy personel ds. zabezpieczeń zbada zagrożenia w usługach Microsoft 365 Defender i Defender for Identity, następujące stany i przyczyny są zwracane do usługi Identity Protection w portalu i interfejsach API.

| Stan usługi Microsoft 365 Defender | Klasyfikacja usługi Microsoft 365 Defender | Ochrona tożsamości Microsoft Entra stan ryzyka | Szczegóły ryzyka w Ochrona tożsamości Microsoft Entra |

|---|---|---|---|

| Nowe | Wyniki fałszywie dodatnie | Potwierdzono bezpieczeństwo | M365DAdminDismissedDetection |

| Nowe | Łagodny wynik prawdziwie dodatni | Potwierdzono bezpieczeństwo | M365DAdminDismissedDetection |

| Nowe | Wyniki prawdziwie dodatnie | Potwierdzono naruszenie zabezpieczeń | M365DAdminDismissedDetection |

| W toku | Nie ustawiono | Narażeni | |

| W toku | Wyniki fałszywie dodatnie | Potwierdzono bezpieczeństwo | M365DAdminDismissedDetection |

| W toku | Łagodny wynik prawdziwie dodatni | Potwierdzono bezpieczeństwo | M365DAdminDismissedDetection |

| W toku | Wyniki prawdziwie dodatnie | Potwierdzono naruszenie zabezpieczeń | M365DAdminDismissedDetection |

| Resolved | Nie ustawiono | Odrzucono | M365DAdminDismissedDetection |

| Resolved | Wyniki fałszywie dodatnie | Potwierdzono bezpieczeństwo | M365DAdminDismissedDetection |

| Resolved | Łagodny wynik prawdziwie dodatni | Potwierdzono bezpieczeństwo | M365DAdminDismissedDetection |

| Resolved | Wyniki prawdziwie dodatnie | Skorygowane | M365DAdminDismissedDetection |

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla