Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Microsoft Sentinel to natywne dla chmury rozwiązanie SIEM, które zapewnia skalowalne, ekonomiczne zabezpieczenia w środowiskach wielochmurowych i wieloplatformowych. Łączy ona sztuczną inteligencję, automatyzację i analizę zagrożeń, aby obsługiwać wykrywanie zagrożeń, badanie, reagowanie i aktywne wyszukiwanie zagrożeń.

Rozwiązanie SIEM usługi Microsoft Sentinel umożliwia analitykom przewidywanie i zatrzymywanie ataków w chmurach i platformach, szybciej i z większą precyzją.

W tym artykule przedstawiono najważniejsze możliwości w usłudze Microsoft Sentinel.

Usługa Microsoft Sentinel dziedziczy praktyki usługi Azure Monitor dotyczące odporności na manipulacje i niezmienności. Usługa Azure Monitor jest platformą danych tylko do dołączania, ale zawiera aprowidy dotyczące usuwania danych w celach związanych ze zgodnością.

Ta usługa obsługuje Azure Lighthouse, która umożliwia dostawcom usług logowanie się do dzierżawcy w celu zarządzania subskrypcjami i grupami zasobów, które zostały przekazane przez klientów.

Włączanie gotowej zawartości zabezpieczeń

Usługa Microsoft Sentinel udostępnia zawartość zabezpieczeń spakowana w rozwiązaniach SIEM, które umożliwiają pozyskiwanie danych, monitorowania, alertów, polowania, badania, reagowania i nawiązywania połączenia z różnymi produktami, platformami i usługami.

Aby uzyskać więcej informacji, zobacz Informacje o zawartości i rozwiązaniach usługi Microsoft Sentinel.

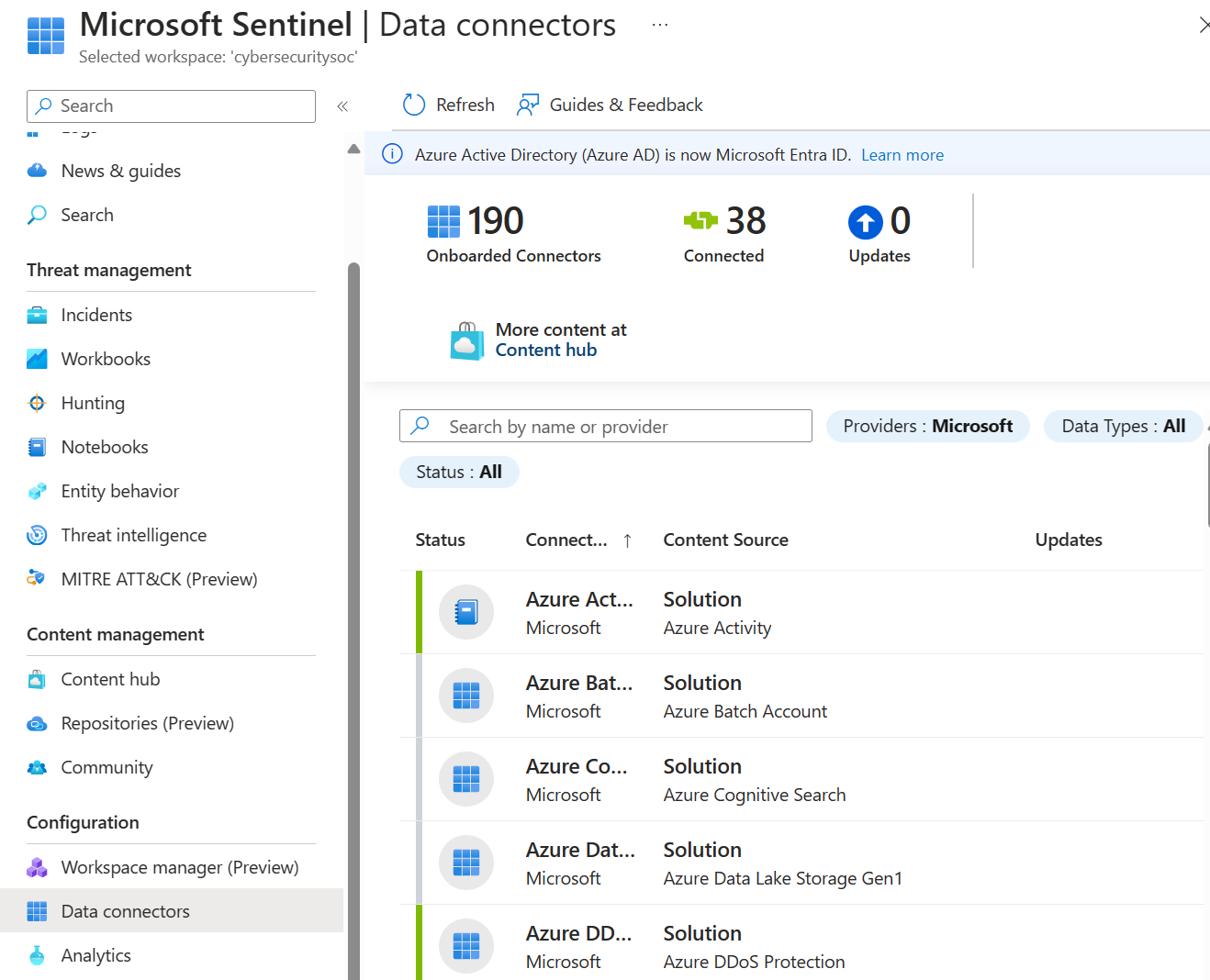

Zbieranie danych na dużą skalę

Zbieraj dane między wszystkimi użytkownikami, urządzeniami, aplikacjami i infrastrukturą, zarówno lokalnie, jak i w wielu chmurach.

W tej tabeli przedstawiono kluczowe możliwości w usłudze Microsoft Sentinel na potrzeby zbierania danych.

| Możliwość | opis | Wprowadzenie |

|---|---|---|

| Gotowe łączniki danych | Wiele łączników jest pakowanych przy użyciu rozwiązań SIEM dla usługi Microsoft Sentinel i zapewnia integrację w czasie rzeczywistym. Te łączniki obejmują źródła firmy Microsoft i źródła platformy Azure, takie jak Microsoft Entra ID, Azure Activity, Azure Storage i inne. Gotowe łączniki są również dostępne dla szerszych ekosystemów zabezpieczeń i aplikacji dla rozwiązań firm innych niż Microsoft. Możesz również użyć wspólnego formatu zdarzeń, dziennika systemowego lub interfejsu API REST, aby połączyć źródła danych z usługą Microsoft Sentinel. |

Łączniki danych usługi Microsoft Sentinel |

| Łączniki niestandardowe | Usługa Microsoft Sentinel obsługuje pozyskiwanie danych z niektórych źródeł bez dedykowanego łącznika. Jeśli nie możesz połączyć źródła danych z usługą Microsoft Sentinel przy użyciu istniejącego rozwiązania, utwórz własny łącznik źródła danych. | Zasoby do tworzenia łączników niestandardowych usługi Microsoft Sentinel. |

| Normalizacja danych | Usługa Microsoft Sentinel używa normalizacji czasu zapytania i czasu pozyskiwania w celu tłumaczenia różnych źródeł na jednolity, znormalizowany widok. | Normalizacja i zaawansowany model informacji o zabezpieczeniach (ASIM) |

Wykrywania zagrożeń

Wykrywanie wcześniej niewykrytych zagrożeń i minimalizowanie wyników fałszywie dodatnich przy użyciu analizy firmy Microsoft i niezrównanej analizy zagrożeń.

W tej tabeli przedstawiono najważniejsze możliwości w usłudze Microsoft Sentinel na potrzeby wykrywania zagrożeń.

| Wydajność | opis | Wprowadzenie |

|---|---|---|

| Analiza | Pomaga zmniejszyć szum i zminimalizować liczbę alertów, które należy przejrzeć i zbadać. Usługa Microsoft Sentinel używa analizy do grupowania alertów w zdarzenia. Użyj wbudowanych reguł analitycznych lub jako punktu początkowego, aby utworzyć własne reguły. Usługa Microsoft Sentinel udostępnia również reguły mapowania zachowania sieci, a następnie wyszukiwania anomalii w zasobach. Te analizy łączą kropki, łącząc alerty o niskiej wierności dotyczące różnych jednostek w potencjalne zdarzenia zabezpieczeń o wysokiej wierności. | Wykrywanie zagrożeń poza urządzeniem |

| POKRYCIE MITRE ATT&CK | Usługa Microsoft Sentinel analizuje pozyskane dane, nie tylko wykrywa zagrożenia i pomaga badać, ale także wizualizować charakter i pokrycie stanu zabezpieczeń organizacji na podstawie taktyki i technik z platformy MITRE ATT&CK®. | Omówienie pokrycia zabezpieczeń przez platformę MITRE ATT&CK® |

| Analiza zagrożeń | Zintegruj wiele źródeł analizy zagrożeń z usługą Microsoft Sentinel, aby wykrywać złośliwe działania w danym środowisku i udostępniać kontekst śledczym ds. zabezpieczeń w celu podejmowania świadomych decyzji dotyczących reagowania. | Analiza zagrożeń w usłudze Microsoft Sentinel |

| Listy do obejrzenia | Skoreluj dane ze źródła danych, które podajesz, listę obserwowanych z zdarzeniami w środowisku usługi Microsoft Sentinel. Możesz na przykład utworzyć listę obserwowanych z listą zasobów o wysokiej wartości, zakończonymi pracownikami lub kontami usług w danym środowisku. Użyj list do obejrzenia w podręcznikach wyszukiwania, reguł wykrywania, wyszukiwania zagrożeń i podręczników reagowania. | Listy obserwacyjne w usłudze Microsoft Sentinel |

| Skoroszyty | Tworzenie interaktywnych raportów wizualnych przy użyciu skoroszytów. Usługa Microsoft Sentinel zawiera wbudowane szablony skoroszytów, które umożliwiają szybkie uzyskiwanie szczegółowych informacji dotyczących danych zaraz po nawiązaniu połączenia ze źródłem danych. Możesz też utworzyć własne skoroszyty niestandardowe. | Wizualizowanie zebranych danych. |

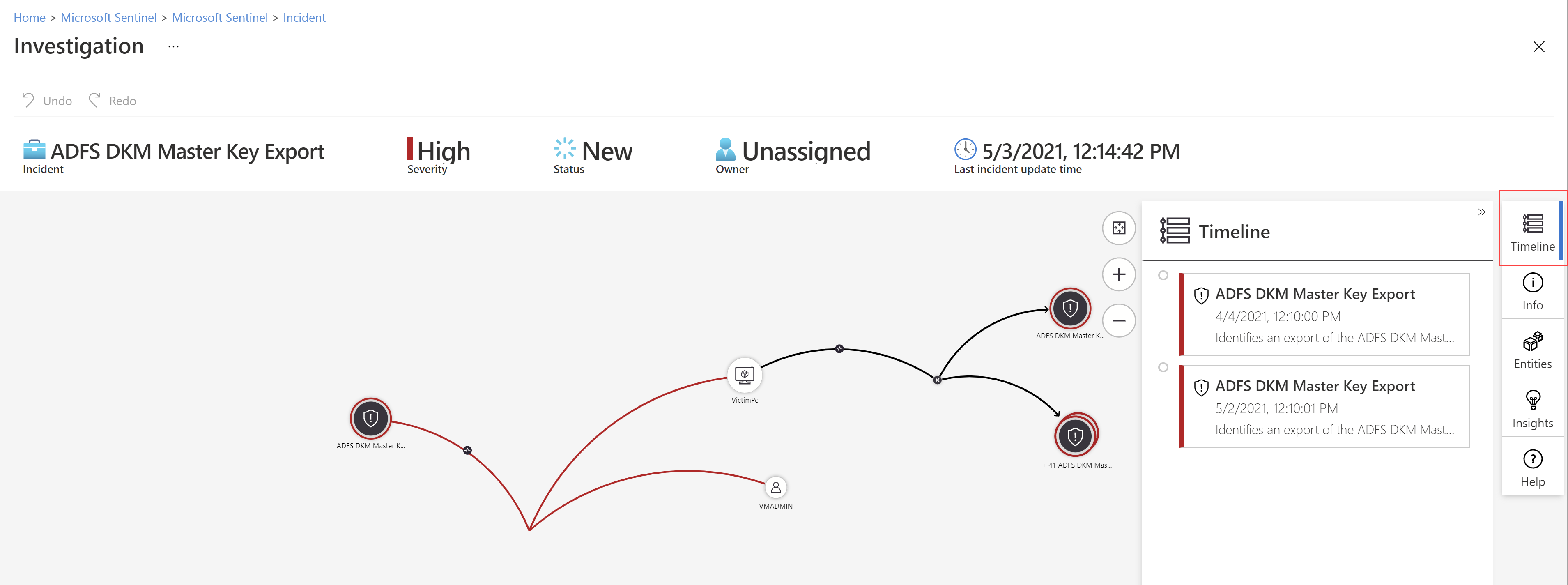

Badanie zagrożeń

Badanie zagrożeń za pomocą sztucznej inteligencji i polowanie na podejrzane działania na dużą skalę, wykorzystując lata pracy w zakresie bezpieczeństwa cybernetycznego w firmie Microsoft.

W tej tabeli przedstawiono najważniejsze możliwości w usłudze Microsoft Sentinel na potrzeby badania zagrożeń.

| Funkcja | opis | Wprowadzenie |

|---|---|---|

| Zdarzenia | Narzędzia do głębokiego badania usługi Microsoft Sentinel pomagają zrozumieć zakres i znaleźć główną przyczynę potencjalnego zagrożenia bezpieczeństwa. Możesz wybrać jednostkę na grafie interakcyjnym, aby zadać interesujące pytania dotyczące określonej jednostki, a następnie przejść do szczegółów tej jednostki i jej połączeń, aby uzyskać główną przyczynę zagrożenia. | Nawigowanie po zdarzeniach i badanie ich w usłudze Microsoft Sentinel |

| Poluje | Zaawansowane narzędzia do wyszukiwania zagrożeń i zapytań w usłudze Microsoft Sentinel oparte na strukturze MITRE umożliwiają aktywne wyszukiwanie zagrożeń bezpieczeństwa w źródłach danych organizacji przed wyzwoleniem alertu. Utwórz niestandardowe reguły wykrywania na podstawie zapytania wyszukiwania zagrożeń. Następnie należy wyświetlić te szczegółowe informacje jako alerty dla osób reagujących na zdarzenia zabezpieczeń. | Wyszukiwanie zagrożeń w usłudze Microsoft Sentinel |

| Notebooks | Usługa Microsoft Sentinel obsługuje notesy Jupyter w obszarach roboczych usługi Azure Machine Learning, w tym pełne biblioteki do uczenia maszynowego, wizualizacji i analizy danych. Użyj notesów w usłudze Microsoft Sentinel, aby rozszerzyć zakres tego, co można zrobić za pomocą danych usługi Microsoft Sentinel. Na przykład: — Wykonaj analizę, która nie jest wbudowana w usługę Microsoft Sentinel, na przykład niektóre funkcje uczenia maszynowego w języku Python. — Twórz wizualizacje danych, które nie są wbudowane w usługę Microsoft Sentinel, takie jak niestandardowe osie czasu i drzewa procesów. — Integrowanie źródeł danych poza usługą Microsoft Sentinel, takich jak lokalny zestaw danych. |

Notesy Jupyter z funkcjami wyszukiwania zagrożeń w usłudze Microsoft Sentinel |

Szybkie reagowanie na zdarzenia

Automatyzowanie typowych zadań i upraszczanie orkiestracji zabezpieczeń za pomocą podręczników integrujących się z usługami platformy Azure i istniejącymi narzędziami. Automatyzacja i aranżacja usługi Microsoft Sentinel udostępnia wysoce rozszerzalną architekturę, która umożliwia skalowalną automatyzację w miarę pojawiania się nowych technologii i zagrożeń.

Podręczniki w usłudze Microsoft Sentinel są oparte na przepływach pracy wbudowanych w usłudze Azure Logic Apps. Jeśli na przykład używasz systemu obsługi biletów usługi ServiceNow, użyj usługi Azure Logic Apps, aby zautomatyzować przepływy pracy i otworzyć bilet w usłudze ServiceNow przy każdym wygenerowaniu określonego alertu lub zdarzenia.

W tej tabeli przedstawiono najważniejsze możliwości w usłudze Microsoft Sentinel na potrzeby reagowania na zagrożenia.

| Funkcja | opis | Wprowadzenie |

|---|---|---|

| Reguły automatyzacji | Centralnie zarządzaj automatyzacją obsługi zdarzeń w usłudze Microsoft Sentinel, definiując i koordynując niewielki zestaw reguł obejmujących różne scenariusze. | Automatyzowanie reagowania na zagrożenia w usłudze Microsoft Sentinel przy użyciu reguł automatyzacji |

| Podręczniki | Automatyzowanie i organizowanie reagowania na zagrożenia przy użyciu podręczników, które są kolekcją akcji korygowania. Uruchom podręcznik na żądanie lub automatycznie w odpowiedzi na określone alerty lub zdarzenia po wyzwoleniu przez regułę automatyzacji. Aby tworzyć podręczniki za pomocą usługi Azure Logic Apps, wybierz jedną z stale rozszerzającej się galerii łączników dla różnych usług i systemów, takich jak ServiceNow, Jira i nie tylko. Te łączniki umożliwiają stosowanie dowolnej logiki niestandardowej w przepływie pracy. |

Automatyzowanie reagowania na zagrożenia za pomocą podręczników w usłudze Microsoft Sentinel Lista wszystkich łączników Aplikacji Logic |

Harmonogram wycofywania usługi Microsoft Sentinel w portalu Azure

Usługa Microsoft Sentinel jest ogólnie dostępna w portalu Microsoft Defender, w tym dla klientów bez licencji XDR usługi Microsoft Defender lub E5. Oznacza to, że możesz używać usługi Microsoft Sentinel w portalu usługi Defender, nawet jeśli nie korzystasz z innych usług Microsoft Defender.

Po 31 marca 2027 r. usługa Microsoft Sentinel nie będzie już obsługiwana w witrynie Azure Portal i będzie dostępna tylko w portalu usługi Microsoft Defender.

Jeśli obecnie korzystasz z usługi Microsoft Sentinel w witrynie Azure Portal, zalecamy rozpoczęcie planowania przejścia do portalu usługi Defender teraz, aby zapewnić bezproblemowe przejście i w pełni wykorzystać ujednolicone środowisko operacji zabezpieczeń oferowane przez usługę Microsoft Defender.

Aby uzyskać więcej informacji, zobacz:

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

- Przenoszenie środowiska usługi Microsoft Sentinel do portalu usługi Defender

- Planowanie przejścia do portalu usługi Microsoft Defender dla wszystkich klientów usługi Microsoft Sentinel (blog)

Zmiany dla nowych klientów od lipca 2025 r.

Ze względu na zmiany opisane w tej sekcji nowi klienci usługi Microsoft Sentinel to klienci, którzy dołączają pierwszy obszar roboczy w swojej dzierżawie do usługi Microsoft Sentinel.

Od lipca 2025 r. nowi klienci, którzy mają również uprawnienia właściciela subskrypcji lub administratora dostępu użytkowników, a nie są użytkownikami delegowanymi usługi Azure Lighthouse, mają swoje obszary robocze automatycznie dołączone do portalu usługi Defender wraz z dołączaniem do usługi Microsoft Sentinel.

Użytkownicy takich obszarów roboczych, którzy również nie są użytkownikami delegowanymi usługi Azure Lighthouse, zobaczą linki w usłudze Microsoft Sentinel w portalu Azure, które przekierowują ich do portalu usługi Defender.

Na przykład:

Tacy użytkownicy korzystają tylko z usługi Microsoft Sentinel w portalu usługi Defender.

Nowi klienci, którzy nie mają odpowiednich uprawnień, nie są automatycznie dołączani do portalu usługi Defender, ale nadal widzą linki przekierowania w witrynie Azure Portal wraz z monitami o ręczne dołączanie obszaru roboczego do portalu usługi Defender.

Ta tabela podsumowuje te doświadczenia.

| Typ klienta | Doświadczenie |

|---|---|

| Istniejący klienci tworzący nowe obszary robocze w dzierżawie, w której istnieje już włączony obszar roboczy dla usługi Microsoft Sentinel | Obszary robocze nie są automatycznie wprowadzane, a użytkownicy nie widzą linków do przekierowania |

| Delegowani użytkownicy usługi Azure Lighthouse tworzący nowe obszary robocze w dowolnej dzierżawie | Obszary robocze nie są automatycznie wprowadzane, a użytkownicy nie widzą linków do przekierowania |

| Nowi klienci dołączający pierwszy obszar roboczy w dzierżawie do usługi Microsoft Sentinel |

-

Użytkownicy, którzy mają wymagane uprawnienia , mają automatycznie dołączony obszar roboczy. Inni użytkownicy takich obszarów roboczych widzą linki przekierowania w witrynie Azure Portal. - Użytkownicy, którzy nie mają wymaganych uprawnień , nie mają automatycznie dołączonego obszaru roboczego. Wszyscy użytkownicy takich obszarów roboczych widzą linki przekierowania w witrynie Azure Portal, a użytkownik z wymaganymi uprawnieniami musi dołączyć obszar roboczy do portalu usługi Defender. |