Samouczek: konfigurowanie bezpiecznego dostępu hybrydowego przy użyciu identyfikatora Microsoft Entra i usługi Datawiza

Z tego samouczka dowiesz się, jak zintegrować identyfikator Microsoft Entra z usługą Datawiza na potrzeby dostępu hybrydowego. Serwer proxy dostępu do usługi Datawiza (DAP) rozszerza Microsoft Entra identyfikator, aby włączyć logowanie jednokrotne (SSO) i zapewnić kontrolę dostępu w celu ochrony aplikacji lokalnych i hostowanych w chmurze, takich jak Oracle E-Business Suite, Microsoft IIS i SAP. Dzięki temu rozwiązaniu przedsiębiorstwa mogą przejść od starszych menedżerów dostępu do internetu (WAM), takich jak Symantec SiteMinder, NetIQ, Oracle i IBM, do identyfikatora Microsoft Entra bez ponownego zapisywania aplikacji. Przedsiębiorstwa mogą używać usługi Datawiza jako rozwiązania bez kodu lub niskiego poziomu kodu, aby zintegrować nowe aplikacje w celu Microsoft Entra identyfikatora. Takie podejście umożliwia przedsiębiorstwom wdrożenie strategii Zero Trust przy jednoczesnym zmniejszeniu czasu inżynierii i zmniejszeniu kosztów.

Dowiedz się więcej: zabezpieczenia Zero Trust

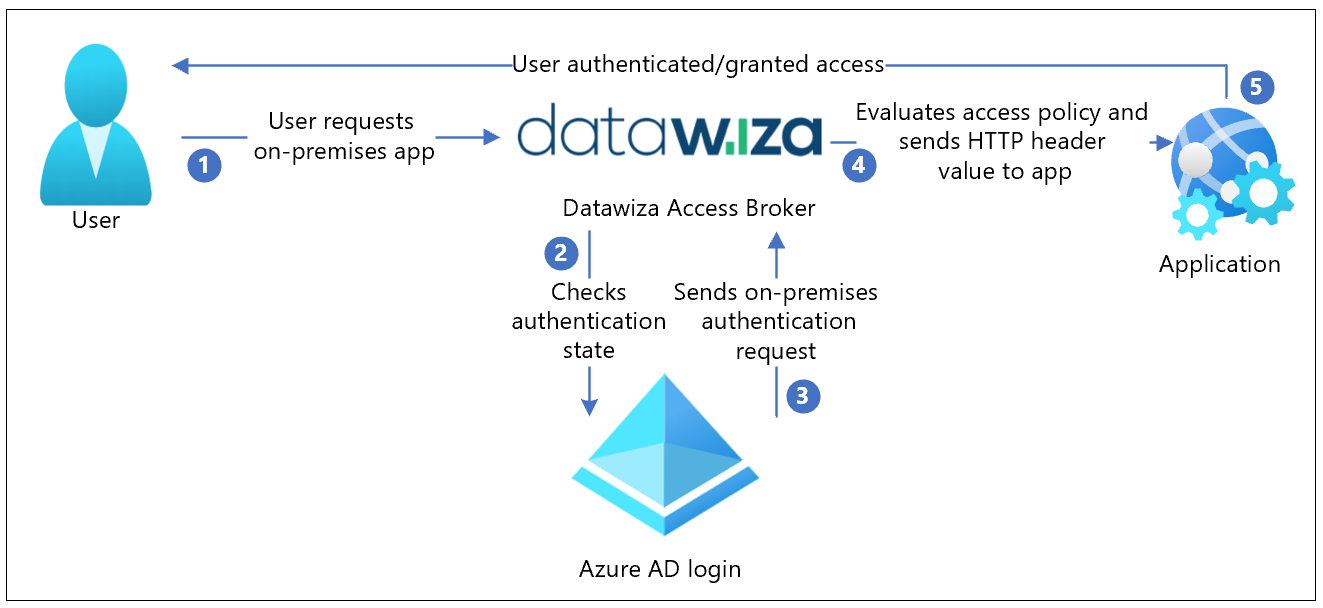

Datawiza z architekturą uwierzytelniania Microsoft Entra

Integracja usługi Datawiza obejmuje następujące składniki:

- identyfikator Microsoft Entra — usługa zarządzania tożsamościami i dostępem, która ułatwia użytkownikom logowanie się i uzyskiwanie dostępu do zasobów zewnętrznych i wewnętrznych

- Datawiza Access Proxy (DAP) — ta usługa w sposób przezroczysty przekazuje informacje o tożsamości do aplikacji za pośrednictwem nagłówków HTTP

- Datawiza Cloud Management Console (DCMC) — interfejsy użytkownika i interfejsy API RESTful dla administratorów do zarządzania konfiguracją języka DAP i zasadami kontroli dostępu

Na poniższym diagramie przedstawiono architekturę uwierzytelniania z usługą Datawiza w środowisku hybrydowym.

- Użytkownik żąda dostępu do aplikacji lokalnej lub hostowanej w chmurze. Serwer proxy języka DAP wysyła żądanie do aplikacji.

- DaP sprawdza stan uwierzytelniania użytkownika. Jeśli nie ma tokenu sesji lub token sesji jest nieprawidłowy, daP wysyła żądanie użytkownika do Microsoft Entra identyfikator uwierzytelniania.

- Microsoft Entra identyfikator wysyła żądanie użytkownika do punktu końcowego określonego podczas rejestracji języka DAP w dzierżawie Microsoft Entra.

- DaP ocenia zasady i wartości atrybutów do przesyłania dalej do aplikacji nagłówków HTTP. DaP może wywołać dostawcę tożsamości, aby pobrać informacje, aby poprawnie ustawić wartości nagłówka. DaP ustawia wartości nagłówka i wysyła żądanie do aplikacji.

- Użytkownik jest uwierzytelniany i udziela dostępu.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa Microsoft Entra połączona z subskrypcją platformy Azure

- Docker i docker-compose są wymagane do uruchomienia języka DAP

- Aplikacje mogą działać na platformach, takich jak maszyna wirtualna lub bez systemu operacyjnego

- Lokalna lub hostowana w chmurze aplikacja do przejścia ze starszego systemu tożsamości do identyfikatora Microsoft Entra

- W tym przykładzie język DAP jest wdrażany na tym samym serwerze co aplikacja

- Aplikacja działa na hoście lokalnym: 3001. Serwery proxy języka DAP ruchu do aplikacji za pośrednictwem hosta lokalnego: 9772

- Ruch do aplikacji dociera do języka DAP i jest kierowany do aplikacji

Konfigurowanie konsoli zarządzania chmurą usługi Datawiza

Zaloguj się do konsoli zarządzania chmurą datawiza (DCMC).

Utwórz aplikację na kontrolerze DCMC i wygeneruj parę kluczy dla aplikacji:

PROVISIONING_KEYiPROVISIONING_SECRET.Aby utworzyć aplikację i wygenerować parę kluczy, postępuj zgodnie z instrukcjami w konsoli zarządzania chmurą usługi Datawiza.

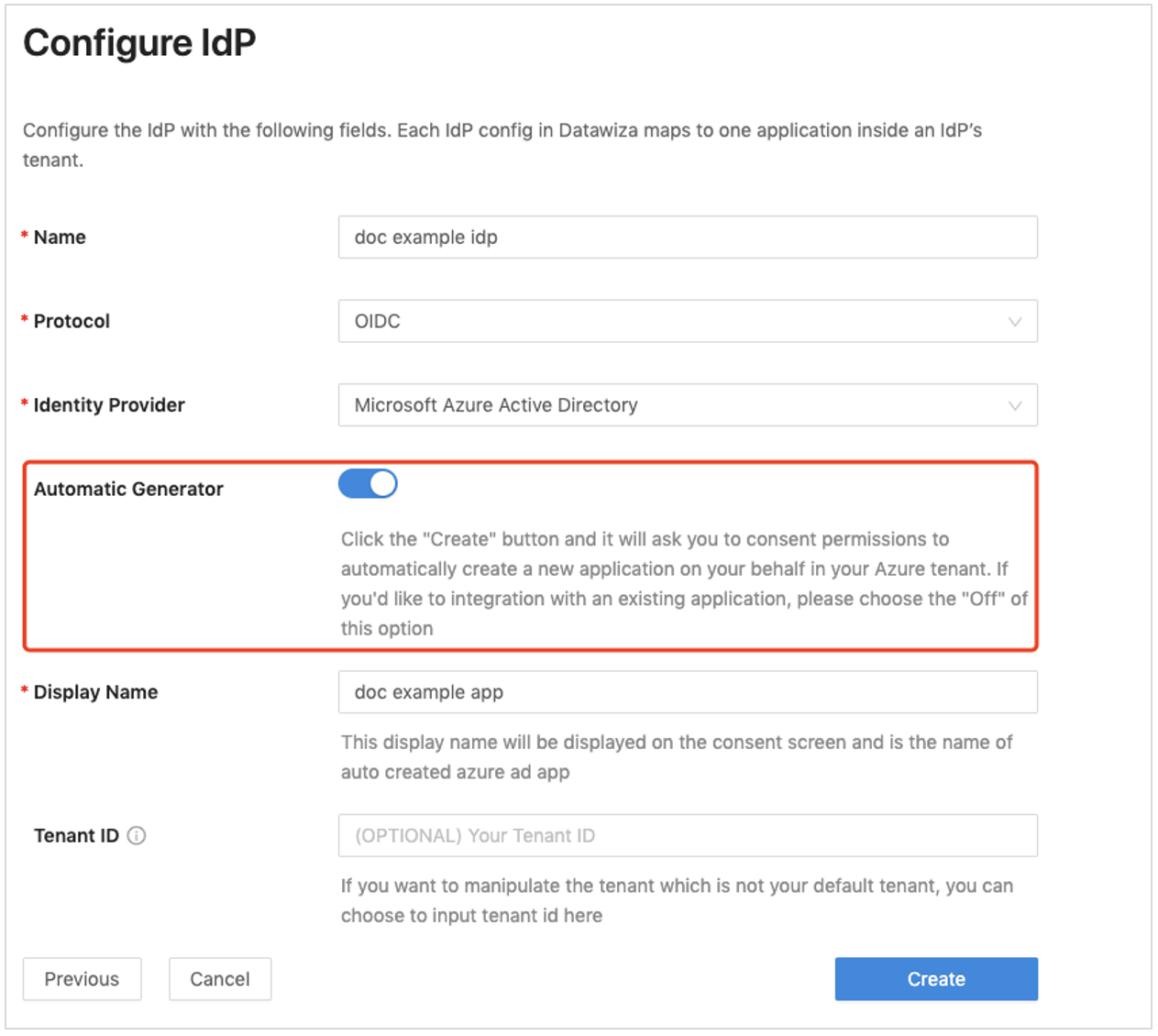

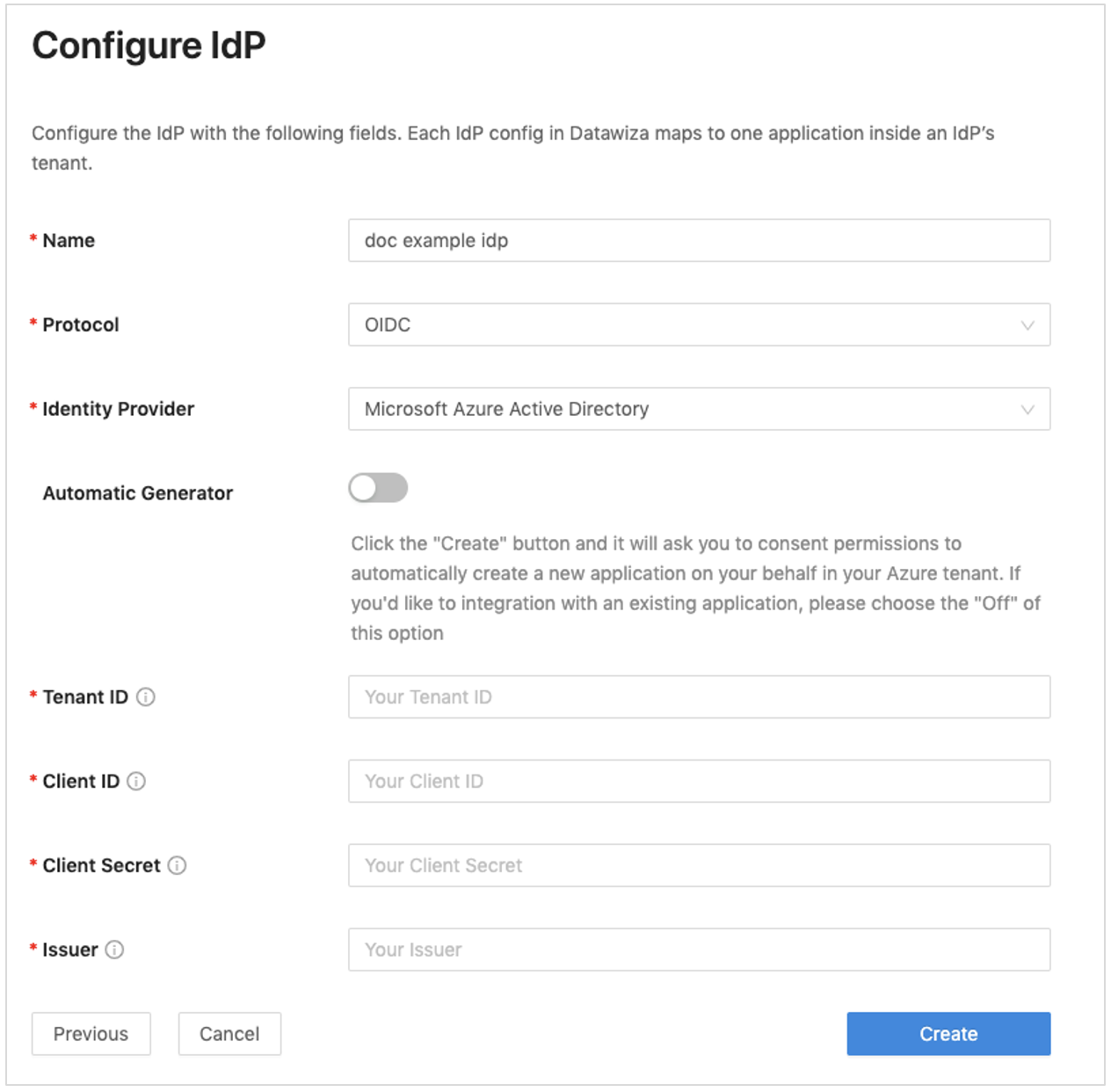

Zarejestruj aplikację w identyfikatorze Microsoft Entra przy użyciu jednego kliknięcia integracji z identyfikatorem Microsoft Entra.

Aby użyć aplikacji internetowej, wypełnij ręcznie pola formularza: Identyfikator dzierżawy, Identyfikator klienta i Klucz tajny klienta.

Dowiedz się więcej: Aby utworzyć aplikację internetową i uzyskać wartości, przejdź do docs.datawiza.com w celu uzyskania dokumentacji identyfikatora Microsoft Entra.

Uruchom język DAP przy użyciu platformy Docker lub Kubernetes. Obraz platformy Docker jest potrzebny do utworzenia przykładowej aplikacji opartej na nagłówku.

- Aby uzyskać informacje na temat platformy Kubernetes, zobacz Deploy Datawiza Access Proxy with a Web App using Kubernetes (Wdrażanie serwera proxy dostępu do usługi Datawiza za pomocą aplikacji internetowej przy użyciu platformy Kubernetes)

- W przypadku platformy Docker zobacz Wdrażanie serwera proxy dostępu do usługi Datawiza za pomocą aplikacji

- Możesz użyć następującego przykładowego pliku docker-compose.yml obrazu platformy Docker:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Zaloguj się do rejestru kontenerów.

- Pobierz obrazy języka DAP i aplikację opartą na nagłówku w tym ważnym kroku.

- Uruchom następujące polecenie:

docker-compose -f docker-compose.yml up. - Aplikacja oparta na nagłówku ma włączone logowanie jednokrotne z identyfikatorem Microsoft Entra.

- W przeglądarce przejdź do

http://localhost:9772/strony . - Zostanie wyświetlona strona logowania Microsoft Entra.

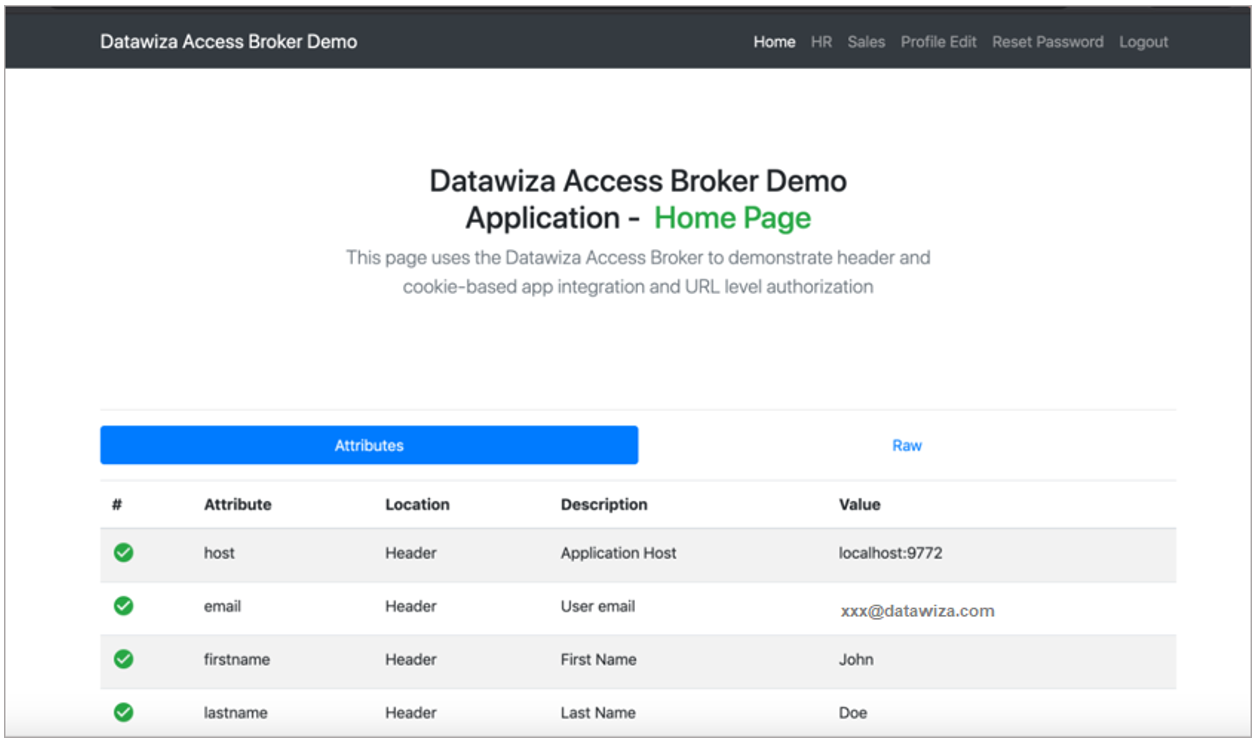

- Przekaż atrybuty użytkownika do aplikacji opartej na nagłówku. DaP pobiera atrybuty użytkownika z identyfikatora Microsoft Entra i przekazuje atrybuty do aplikacji za pośrednictwem nagłówka lub pliku cookie.

- Aby przekazać atrybuty użytkownika, takie jak adres e-mail, imię i nazwisko do aplikacji opartej na nagłówku, zobacz Przekazywanie atrybutów użytkownika.

- Aby potwierdzić skonfigurowane atrybuty użytkownika, zwróć uwagę na zielony znacznik wyboru obok każdego atrybutu.

Testowanie przepływu

- Przejdź do adresu URL aplikacji.

- DaP przekierowuje Cię do strony logowania Microsoft Entra.

- Po uwierzytelnieniu nastąpi przekierowanie do usługi DAP.

- DaP ocenia zasady, oblicza nagłówki i wysyła Cię do aplikacji.

- Zostanie wyświetlona żądana aplikacja.

Następne kroki

- Samouczek: konfigurowanie usługi Azure Active Directory B2C z usługą Datawiza w celu zapewnienia bezpiecznego dostępu hybrydowego

- Samouczek: konfigurowanie usługi Datawiza w celu włączenia Microsoft Entra uwierzytelniania wieloskładnikowego i logowania jednokrotnego do usługi Oracle JD Edwards

- Samouczek: konfigurowanie usługi Datawiza w celu włączenia Microsoft Entra uwierzytelniania wieloskładnikowego i logowania jednokrotnego do firmy Oracle PeopleSoft

- Przejdź do docs.datawiza.com przewodników użytkownika usługi Datawiza