Wdrażanie maszyny wirtualnej F5 BIG-IP Virtual Edition na platformie Azure

Z tego samouczka dowiesz się, jak wdrożyć architekturę BIG-IP Vitural Edition (VE) w infrastrukturze jako usłudze platformy Azure (IaaS). Na końcu samouczka będziesz mieć następujące elementy:

- Przygotowana maszyna wirtualna BIG-IP do modelowania bezpiecznego dostępu hybrydowego (SHA) do weryfikacji koncepcji

- Wystąpienie przejściowe do testowania nowych aktualizacji i poprawek systemu BIG-IP

Dowiedz się więcej: SHA: Zabezpieczanie starszych aplikacji przy użyciu identyfikatora Entra firmy Microsoft

Wymagania wstępne

Wcześniejsze doświadczenie lub wiedza F5 BIG-IP nie jest konieczna. Zalecamy jednak przejrzenie standardowej terminologii branżowej w słowniku F5.

Wdrożenie big-IP na platformie Azure dla algorytmu SHA wymaga:

- Płatna subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatną wersję próbną platformy Azure

- Dowolne z następujących jednostek SKU licencji F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencja autonomiczna programu F5 BIG-IP Access Policy Manager™ (APM)

- Licencja dodatku programu F5 BIG-IP Access Policy Manager™ (APM) na big-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa licencja na pełną wersję próbną funkcji BIG-IP

- Certyfikat alternatywnej nazwy podmiotu lub symbol wieloznaczny (SAN) do publikowania aplikacji internetowych za pośrednictwem protokołu SSL (Secure Socket Layer)

- Przejdź do letsencrypt.org, aby wyświetlić oferty. Wybierz Rozpocznij.

- Certyfikat SSL do zabezpieczenia interfejsu zarządzania BIG-IP. Możesz użyć certyfikatu do publikowania aplikacji internetowych, jeśli jego podmiot odpowiada w pełni kwalifikowanej nazwy domeny (FQDN) BIG-IP. Można na przykład użyć certyfikatu wieloznacznych z tematem

*.contoso.comdla elementuhttps://big-ip-vm.contoso.com:8443.

Wdrażanie maszyn wirtualnych i podstawowe konfiguracje systemu trwa około 30 minut, a następnie big-IP jest implementowanie scenariuszy SHA w temacie Integrowanie F5 BIG-IP z identyfikatorem Microsoft Entra ID.

Testowanie scenariuszy

Podczas testowania scenariuszy w tym samouczku przyjęto założenie:

- Big-IP jest wdrażany w grupie zasobów platformy Azure ze środowiskiem usługi Active Directory (AD)

- Środowisko składa się z maszyn wirtualnych hosta sieci Web kontrolera domeny (DC) i internetowych usług informacyjnych (IIS)

- Serwery, które nie znajdują się w tych samych lokalizacjach co maszyna wirtualna BIG-IP, jest akceptowalna, jeśli funkcja BIG-IP widzi role wymagane do obsługi scenariusza

- Maszyna wirtualna BIG-IP połączona z innym środowiskiem za pośrednictwem połączenia sieci VPN jest obsługiwana

Jeśli nie masz poprzednich elementów do testowania, możesz wdrożyć środowisko domeny usługi AD na platformie Azure przy użyciu skryptu w laboratorium tożsamości w chmurze. Przykładowe aplikacje testowe można wdrożyć programowo na hoście internetowym usług IIS przy użyciu automatyzacji skryptowej w pakiecie Demo Suite.

Uwaga

Niektóre kroki opisane w tym samouczku mogą różnić się od układu w centrum administracyjnym firmy Microsoft Entra.

Wdrażanie platformy Azure

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Możesz wdrożyć big-IP w różnych topologiach. Ten przewodnik koncentruje się na wdrożeniu karty sieciowej. Jeśli jednak wdrożenie big-IP wymaga wielu interfejsów sieciowych w celu zapewnienia wysokiej dostępności, segregacji sieci lub więcej niż 1 GB przepływności, rozważ użycie wstępnie skompilowanych szablonów usługi Azure Resource Manager (ARM).

Aby wdrożyć usługę BIG-IP VE z witryny Azure Marketplace.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu konta z uprawnieniami do tworzenia maszyn wirtualnych, takich jak globalny Administracja istrator.

W polu wyszukiwania górnej wstążki wpisz marketplace

Wybierz Enter.

Wpisz F5 w filtrze Marketplace.

Wybierz Enter.

Na górnej wstążce wybierz pozycję + Dodaj.

W polu filtru marketplace wprowadź klawisz F5.

Wybierz Enter.

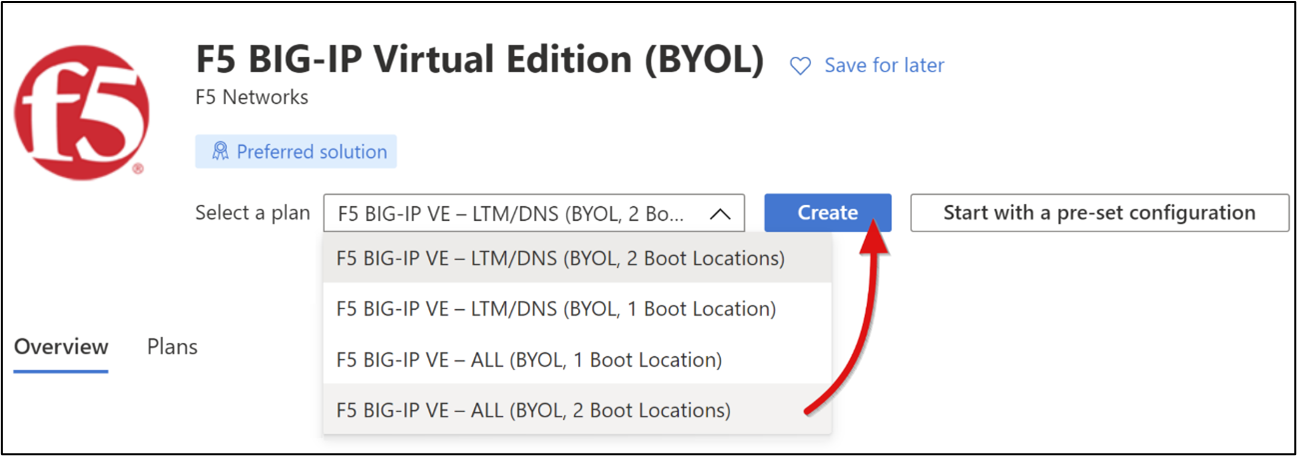

Wybierz pozycję F5 BIG-IP Virtual Edition (BYOL)>Wybierz plan>oprogramowania F5 BIG-IP VE - ALL (BYOL, 2 lokalizacje rozruchu).

Wybierz pozycję Utwórz.

Podstawowe informacje:

- Subskrypcja: docelowa subskrypcja wdrożenia maszyny wirtualnej BIG-IP

- Grupa zasobów: grupa zasobów platformy Azure, w której zostanie wdrożona maszyna wirtualna BIG-IP, lub utwórz je. Jest to grupa zasobów kontroler domeny i maszyny wirtualne usług IIS

- Aby uzyskać szczegółowe informacje o wystąpieniu:

- Przykład nazwy maszyny wirtualnej BIG-IP-VM

- Region: Docelowy obszar geograficzny platformy Azure dla maszyny wirtualnej BIG-IP

- Opcje dostępności Włącz w przypadku korzystania z maszyny wirtualnej w środowisku produkcyjnym

- Obraz: F5 BIG-IP VE — WSZYSTKIE (BYOL, 2 lokalizacje rozruchu)

- Wystąpienie typu spot platformy Azure: nie, ale włącz je w razie potrzeby

- Rozmiar: Minimalna specyfikacja to 2 procesory wirtualne i 8 GB pamięci

- W przypadku konta Administracja istratora:

- Typ uwierzytelniania: wybierz teraz hasło i przejdź do pary kluczy później

- Nazwa użytkownika: tożsamość, która ma zostać utworzona jako konto lokalne BIG-IP w celu uzyskania dostępu do interfejsów zarządzania. W nazwie użytkownika jest uwzględniana wielkość liter.

- Hasło: Zabezpieczanie dostępu administratora przy użyciu silnego hasła

- Reguły portów wejściowych: Publiczne porty wejściowe, Brak.

- Wybierz pozycję Dalej: dyski. Pozostaw wartości domyślne.

- Wybierz pozycję Dalej: Sieć.

- W przypadku sieci:

- Sieć wirtualna: sieć wirtualna platformy Azure używana przez kontroler domeny i maszyny wirtualne usług IIS lub utwórz jedną sieć wirtualną

- Podsieć: ta sama wewnętrzna podsieć platformy Azure co kontroler domeny i maszyny wirtualne usług IIS lub utwórz jedną

- Publiczny adres IP: Brak

- Sieciowa grupa zabezpieczeń karty sieciowej: wybierz pozycję Brak, jeśli wybrana podsieć platformy Azure jest skojarzona z sieciową grupą zabezpieczeń; w przeciwnym razie wybierz pozycję Podstawowa

- Przyspieszanie pracy z siecią: wyłączone

- W przypadku równoważenia obciążenia: maszyna wirtualna równoważenia obciążenia, nie.

- Wybierz pozycję Dalej: Zarządzanie i ukończ ustawienia:

- Szczegółowe monitorowanie: wyłączone

- Diagnostyka rozruchu Włącz przy użyciu niestandardowego konta magazynu. Ta funkcja umożliwia połączenie z interfejsem secure shell (SSH) BIG-IP za pośrednictwem opcji Konsola szeregowa w centrum administracyjnym firmy Microsoft Entra. Wybierz dostępne konto usługi Azure Storage.

- Dla tożsamości:

- Tożsamość zarządzana przypisana przez system: wyłączone

- Microsoft Entra ID: BIG-IP nie obsługuje tej opcji

- W przypadku opcji Autoshutdown: Włącz lub w przypadku testowania możesz ustawić maszynę wirtualną BIG-IP na codzienne zamykanie

- Wybierz pozycję Dalej: Zaawansowane; pozostaw wartości domyślne.

- Wybierz pozycję Dalej: tagi.

- Aby przejrzeć konfigurację big-IP-VM, wybierz pozycję Dalej: Przejrzyj i utwórz.

- Wybierz pozycję Utwórz. Czas wdrażania maszyny wirtualnej BIG-IP zwykle wynosi 5 minut.

- Po zakończeniu rozwiń menu centrum administracyjne firmy Microsoft Entra po lewej stronie.

- Wybierz pozycję Grupy zasobów i przejdź do maszyny wirtualnej BIG-IP-VM.

Uwaga

Jeśli tworzenie maszyny wirtualnej zakończy się niepowodzeniem, wybierz pozycję Wstecz i Dalej.

Konfiguracja sieci

Po uruchomieniu maszyny wirtualnej BIG-IP jej karta sieciowa jest aprowizowana przy użyciu podstawowego prywatnego adresu IP wystawionego przez usługę DHCP (Dynamic Host Configuration Protocol) podsieci platformy Azure, z którą jest połączony. System operacyjny zarządzania ruchem big-IP (TMOS) używa adresu IP do komunikowania się z:

- Hosty i usługi

- Dostęp wychodzący do publicznego Internetu

- Dostęp przychodzący do konfiguracji sieci Web BIG-IP i interfejsów zarządzania SSH

Uwidacznianie interfejsów zarządzania w Internecie zwiększa obszar ataków BIG-IP. Dlatego podstawowy adres IP BIG-IP nie został aprowizowany przy użyciu publicznego adresu IP podczas wdrażania. Zamiast tego pomocniczy wewnętrzny adres IP i skojarzony publiczny adres IP jest aprowizowany do publikowania. To mapowanie jeden do jednego między publicznym adresem IP i prywatnym adresem IP maszyny wirtualnej umożliwia ruch zewnętrzny do maszyny wirtualnej. Jednak reguła sieciowej grupy zabezpieczeń platformy Azure jest wymagana, aby zezwolić na ruch, podobnie jak w przypadku zapory.

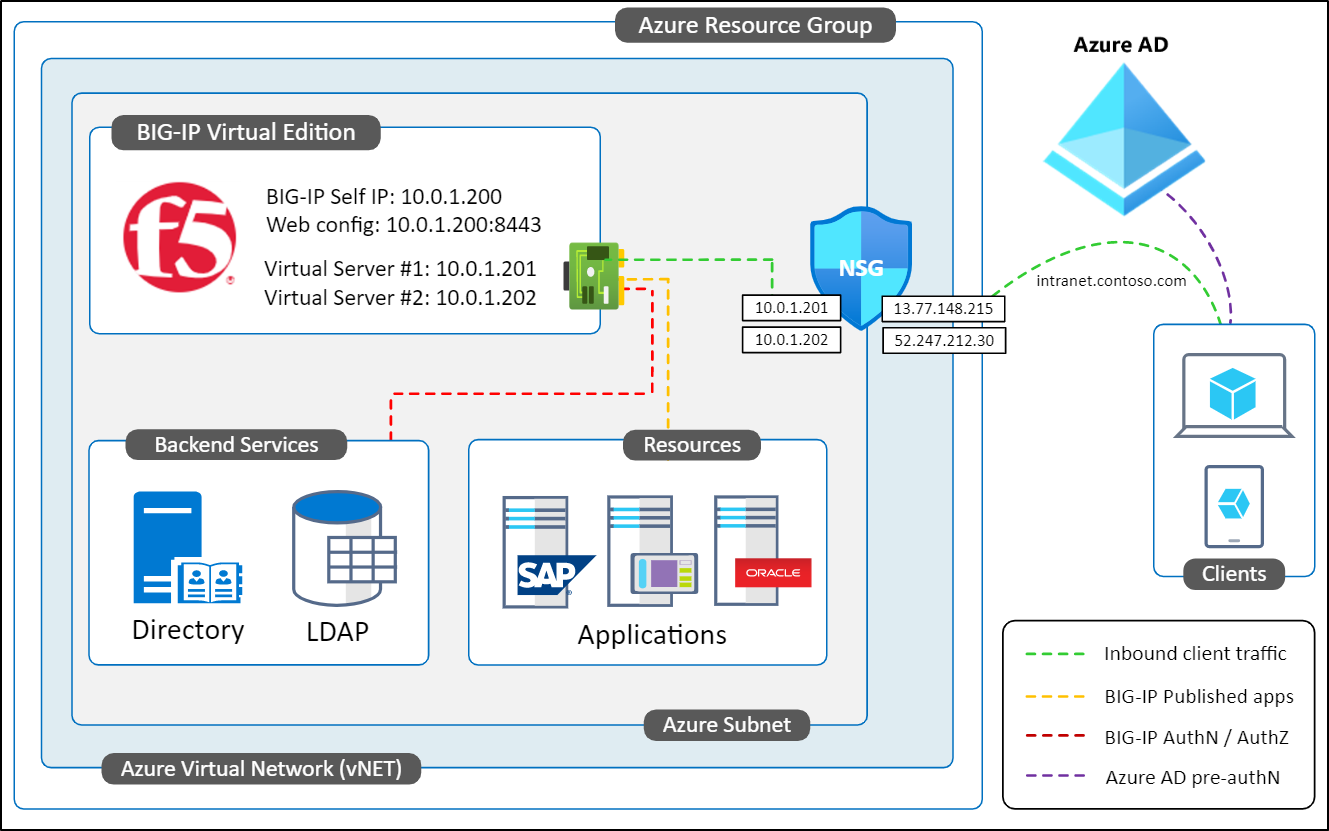

Na poniższym diagramie przedstawiono wdrożenie karty sieciowej big-IP VE na platformie Azure, skonfigurowane przy użyciu podstawowego adresu IP na potrzeby ogólnych operacji i zarządzania. Istnieje oddzielny adres IP serwera wirtualnego do publikowania usług. Reguła sieciowej grupy zabezpieczeń zezwala na ruch zdalny przeznaczony do intranet.contoso.com kierowania do publicznego adresu IP dla opublikowanej usługi przed przekazaniem do serwera wirtualnego BIG-IP.

Domyślnie prywatne i publiczne adresy IP wystawione dla maszyn wirtualnych platformy Azure są dynamiczne, więc mogą ulec zmianie po ponownym uruchomieniu maszyny wirtualnej. Unikaj problemów z łącznością, zmieniając adres IP zarządzania big-IP na statyczny. Wykonaj tę samą akcję na pomocniczych adresach IP dla usług publikowania.

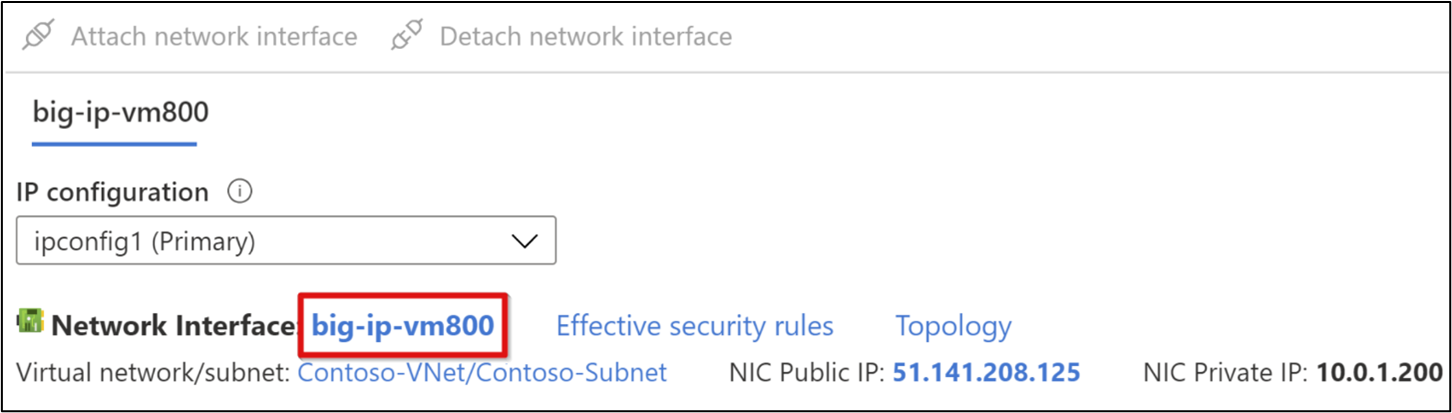

Z menu maszyny wirtualnej BIG-IP przejdź do Ustawienia> Sieć.

W widoku sieci wybierz link z prawej strony interfejsu sieciowego.

Uwaga

Nazwy maszyn wirtualnych są generowane losowo podczas wdrażania.

- W okienku po lewej stronie wybierz pozycję Konfiguracje adresów IP.

- Wybierz wiersz ipconfig1.

- Ustaw opcję Przypisanieadresu IP na Statyczny. W razie potrzeby zmień podstawowy adres IP maszyny wirtualnej BIG-IP.

- Wybierz pozycję Zapisz.

- Zamknij menu ipconfig1.

Uwaga

Użyj podstawowego adresu IP, aby nawiązać połączenie z maszyną wirtualną BIG-IP i zarządzać nią.

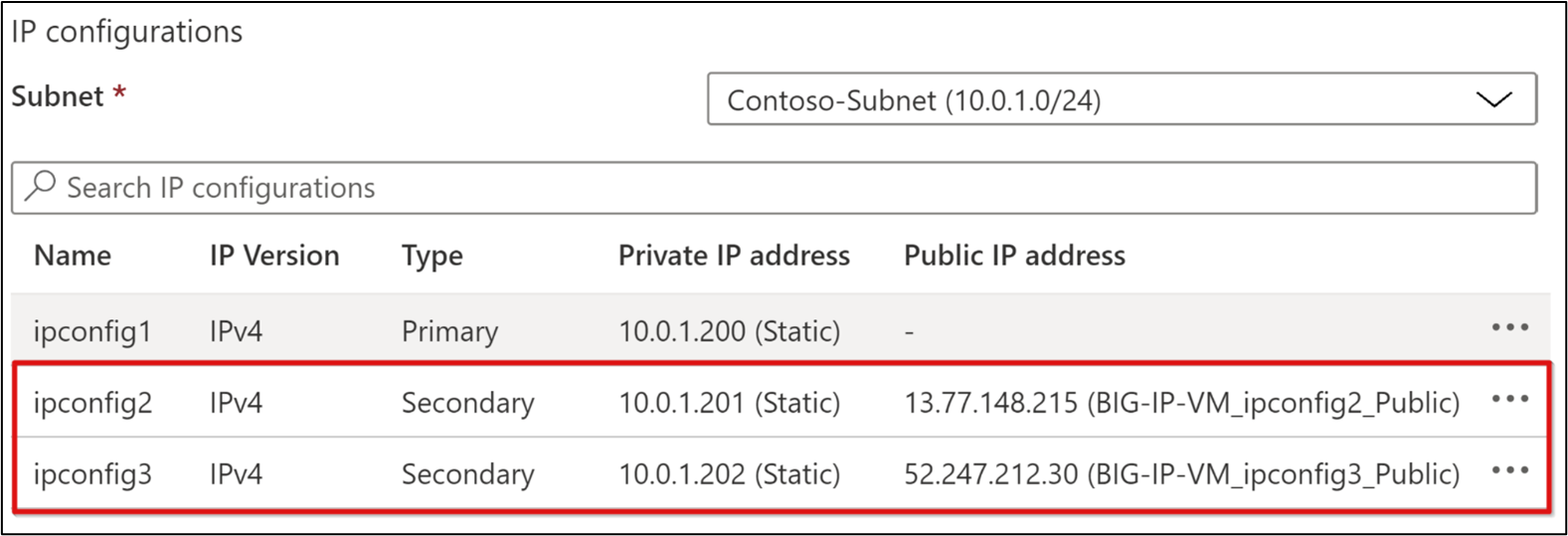

- Na górnej wstążce wybierz pozycję + Dodaj.

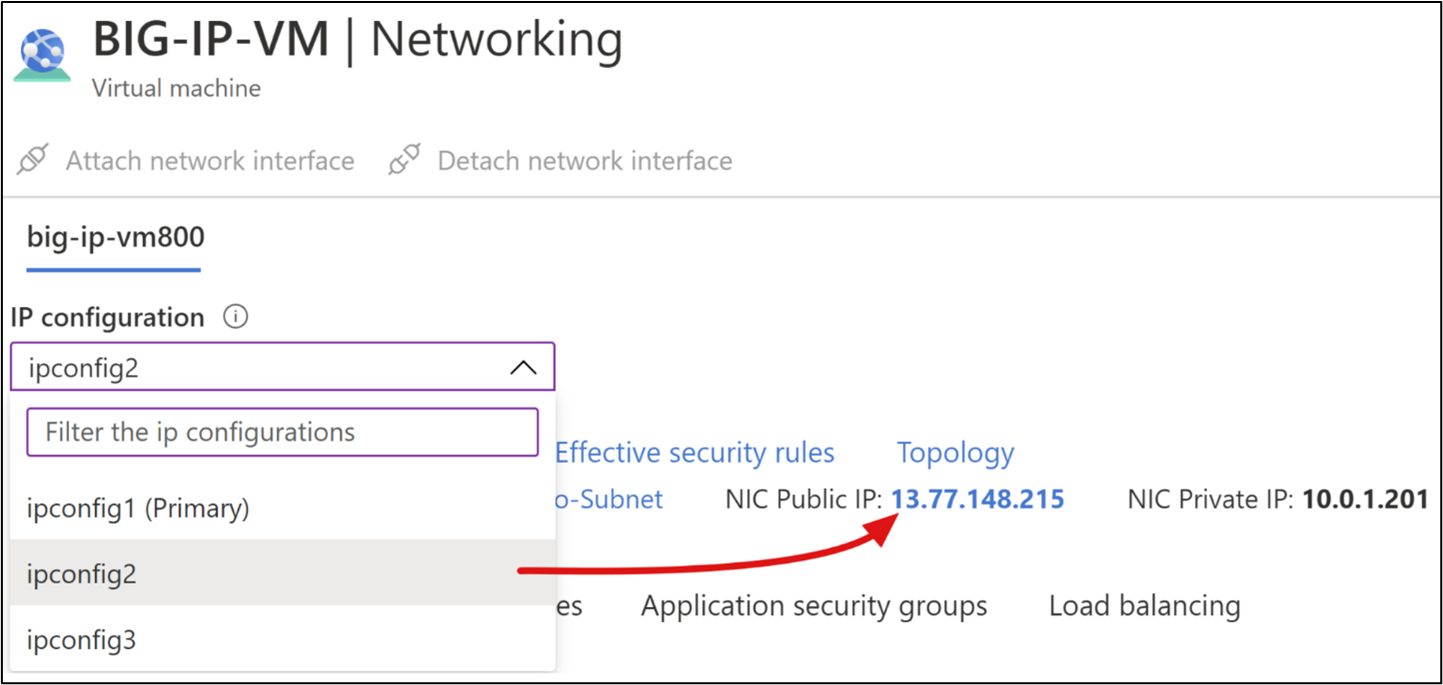

- Podaj pomocniczą nazwę prywatnego adresu IP, na przykład ipconfig2.

- W przypadku ustawienia prywatnego adresu IP ustaw opcję Alokacja na Wartość Statyczna. Zapewnienie następnego lub niższego adresu IP pomaga zachować kolejność linii.

- Ustaw publiczny adres IP na Kojarzenie.

- Wybierz pozycję Utwórz.

- W przypadku nowego publicznego adresu IP podaj nazwę, na przykład BIG-IP-VM_ipconfig2_Public.

- Jeśli zostanie wyświetlony monit, ustaw jednostkę SKU na Standardowa.

- Jeśli zostanie wyświetlony monit, ustaw warstwę na Global.

- Ustaw opcję Przypisanie na Statyczny.

- Wybierz przycisk OK dwa razy.

Maszyna wirtualna BIG-IP jest gotowa do:

- Podstawowy prywatny adres IP: przeznaczony do zarządzania maszyną wirtualną BIG-IP za pośrednictwem narzędzia konfiguracji sieci Web i protokołu SSH. Jest on używany przez system BIG-IP jako własny adres IP do łączenia się z opublikowanymi usługami zaplecza. Łączy się z usługami zewnętrznymi:

- Protokół NTP (Network Time Protocol)

- Active Directory (AD)

- Protokół LDAP (Lightweight Directory Access Protocol)

- Pomocniczy prywatny adres IP: użyj polecenia , aby utworzyć serwer wirtualny BIG-IP APM w celu nasłuchiwania żądań przychodzących do opublikowanych usług

- Publiczny adres IP: jest skojarzony z pomocniczym prywatnym adresem IP; umożliwia ruch klientów z publicznego Internetu w celu dotarcia do serwera wirtualnego BIG-IP dla opublikowanych usług

W przykładzie przedstawiono relację jeden do jednego między publicznymi i prywatnymi adresami IP maszyny wirtualnej. Karta sieciowa maszyny wirtualnej platformy Azure ma jeden podstawowy adres IP, a inne adresy IP są pomocnicze.

Uwaga

Do publikowania usług BIG-IP potrzebne są dodatkowe mapowania adresów IP.

Aby zaimplementować algorytm SHA przy użyciu konfiguracji z przewodnikiem dostępu big-IP, powtórz kroki, aby utworzyć więcej par prywatnych i publicznych adresów IP dla usług publikowanych za pośrednictwem APM BIG-IP. Użyj tego samego podejścia do publikowania usług przy użyciu konfiguracji zaawansowanej BIG-IP. Należy jednak unikać obciążeń związanych z publicznym adresem IP przy użyciu konfiguracji wskaźnika nazwy serwera (SNI ): serwer wirtualny BIG-IP akceptuje ruch klienta, który odbiera i wysyła go do miejsca docelowego.

Konfiguracja DNS

Aby rozwiązać problemy z opublikowanymi usługami SHA do publicznych adresów IP big-IP-VM, skonfiguruj usługę DNS dla klientów. W poniższych krokach założono, że strefa DNS domeny publicznej dla usług SHA jest zarządzana na platformie Azure. Zastosuj zasady DNS tworzenia lokalizatora niezależnie od tego, gdzie jest zarządzana strefa DNS.

Rozwiń menu po lewej stronie portalu.

Po wybraniu opcji Grupy zasobów przejdź do swojej maszyny wirtualnej BIG-IP-VM.

Z menu maszyny wirtualnej BIG-IP przejdź do pozycji Ustawienia> Networking.

W widoku sieci BIG-IP-VMs z listy rozwijanej Konfiguracja adresu IP wybierz pierwszy pomocniczy adres IP.

Wybierz link Publiczny adres IP karty sieciowej.

W okienku po lewej stronie poniżej sekcji Ustawienia wybierz pozycję Konfiguracja.

Zostanie wyświetlone menu właściwości publicznego adresu IP i dns.

Wybierz i utwórz rekord aliasu.

Z menu rozwijanego wybierz strefę DNS. Jeśli nie ma strefy DNS, można nią zarządzać poza platformą Azure lub utworzyć sufiks domeny w celu zweryfikowania w identyfikatorze Entra firmy Microsoft.

Aby utworzyć pierwszy rekord aliasu DNS:

- Subskrypcja: ta sama subskrypcja co maszyna wirtualna BIG-IP

- Strefa DNS: autorytatywna strefa DNS dla zweryfikowanego sufiksu domeny używanego przez opublikowane witryny internetowe, na przykład www.contoso.com

- Nazwa: określona nazwa hosta jest rozpoznawana jako publiczny adres IP skojarzony z wybranym pomocniczym adresem IP. Zdefiniuj mapowania DNS na adres IP. Na przykład intranet.contoso.com do 13.77.148.215

- Czas wygaśnięcia: 1

- Jednostki czasu wygaśnięcia: godziny

Wybierz pozycję Utwórz.

Pozostaw etykietę nazwy DNS (opcjonalnie)..

Wybierz pozycję Zapisz.

Zamknij menu Publiczny adres IP.

Uwaga

Aby utworzyć dodatkowe rekordy DNS dla usług, które należy opublikować przy użyciu konfiguracji z przewodnikiem BIG-IP, powtórz kroki od 1 do 6.

Za pomocą rekordów DNS można użyć narzędzi, takich jak narzędzie do sprawdzania DNS, aby zweryfikować utworzony rekord propagowany na globalnych publicznych serwerach DNS. Jeśli zarządzasz przestrzenią nazw domeny DNS przy użyciu zewnętrznego dostawcy, takiego jak GoDaddy, utwórz rekordy przy użyciu ich funkcji zarządzania DNS.

Uwaga

W przypadku testowania i częstego przełączania rekordów DNS można użyć pliku hostów lokalnych komputera: wybierz pozycję Win + R.W polu Uruchom wprowadź sterowniki. Lokalny rekord hosta zapewnia rozpoznawanie nazw DNS dla komputera lokalnego, a nie innych klientów.

Ruch kliencki

Domyślnie sieci wirtualne platformy Azure i skojarzone podsieci to sieci prywatne, które nie mogą odbierać ruchu internetowego. Dołącz kartę sieciową BIG-IP-VM do sieciowej grupy zabezpieczeń określonej podczas wdrażania. W przypadku zewnętrznego ruchu internetowego w celu dotarcia do maszyny wirtualnej BIG-IP zdefiniuj regułę sieciowej grupy zabezpieczeń dla ruchu przychodzącego, aby zezwolić na porty 443 (HTTPS) i 80 (HTTP) z publicznego Internetu.

- Z głównego menu Przegląd maszyny wirtualnej BIG-IP wybierz pozycję Sieć.

- Wybierz pozycję Dodaj regułę ruchu przychodzącego.

- Wprowadź właściwości reguły sieciowej grupy zabezpieczeń:

- Źródło: dowolne

- Zakresy portów źródłowych: *|

- Docelowe adresy IP: rozdzielona przecinkami lista pomocniczych prywatnych adresów IP BIG-IP-VM

- Porty docelowe: 80, 443

- Protokół: TCP

- Akcja: Zezwalaj

- Priorytet: najniższa dostępna wartość z zakresu od 100 do 4096

- Nazwa: nazwa opisowa, na przykład:

BIG-IP-VM_Web_Services_80_443

- Wybierz Dodaj.

- Zamknij menu Sieć.

Ruch HTTP i HTTPS może docierać do pomocniczych interfejsów BIG-IP-VMs. Zezwolenie na port 80 umożliwia big-IP APM automatyczne przekierowywanie użytkowników z protokołu HTTP do HTTPS. Edytuj tę regułę, aby dodać lub usunąć docelowe adresy IP.

Zarządzanie dużym adresem IP

System BIG-IP jest administrowany za pomocą internetowego interfejsu użytkownika konfiguracji. Uzyskaj dostęp do interfejsu użytkownika z:

- Maszyna w sieci wewnętrznej BIG-IP

- Klient sieci VPN połączony z siecią wewnętrzną BIG-IP-VM

- Opublikowane za pośrednictwem serwera proxy aplikacji Entra firmy Microsoft

Uwaga

Przed kontynuowaniem pozostałych konfiguracji wybierz jedną z trzech poprzednich metod. W razie potrzeby połącz się bezpośrednio z konfiguracją internetową z Internetu, konfigurując podstawowy adres IP BIG-IP przy użyciu publicznego adresu IP. Następnie dodaj regułę sieciowej grupy zabezpieczeń, aby zezwolić na ruch 8443 do tego podstawowego adresu IP. Ogranicz źródło do własnego zaufanego adresu IP, w przeciwnym razie każda osoba może nawiązać połączenie.

Potwierdzanie połączenia

Upewnij się, że możesz nawiązać połączenie z konfiguracją internetową maszyny wirtualnej BIG-IP i zalogować się przy użyciu poświadczeń określonych podczas wdrażania maszyny wirtualnej:

- W przypadku nawiązywania połączenia z maszyny wirtualnej w sieci wewnętrznej lub za pośrednictwem sieci VPN połącz się z podstawowym adresem IP BIG-IP i portem konfiguracji sieci Web. Na przykład

https://<BIG-IP-VM_Primary_IP:8443. Monit przeglądarki może stwierdzić, że połączenie jest niezabezpieczone. Ignoruj monit do momentu skonfigurowania big-IP. Jeśli przeglądarka zablokuje dostęp, wyczyść jego pamięć podręczną i spróbuj ponownie. - Jeśli konfiguracja sieci Web została opublikowana za pośrednictwem serwer proxy aplikacji, użyj adresu URL zdefiniowanego w celu uzyskania dostępu do konfiguracji internetowej zewnętrznie. Nie dołączaj portu, na przykład

https://big-ip-vm.contoso.com. Zdefiniuj wewnętrzny adres URL przy użyciu portu konfiguracji sieci Web, na przykładhttps://big-ip-vm.contoso.com:8443.

Uwaga

System BIG-IP można zarządzać za pomocą środowiska SSH, zwykle używanego do zadań wiersza polecenia i dostępu na poziomie głównym.

Aby nawiązać połączenie z interfejsem wiersza polecenia:

- Usługa Azure Bastion: Połączenie do maszyn wirtualnych w sieci wirtualnej z dowolnej lokalizacji

- Klient SSH, taki jak program PowerShell z podejściem just in time (JIT)

- Konsola szeregowa: w portalu w menu maszyny wirtualnej w sekcji Pomoc techniczna i rozwiązywanie problemów. Nie obsługuje transferów plików.

- Z Internetu: skonfiguruj podstawowy adres IP BIG-IP przy użyciu publicznego adresu IP. Dodaj regułę sieciowej grupy zabezpieczeń, aby zezwolić na ruch SSH. Ogranicz źródło zaufanego adresu IP.

Licencja BIG-IP

Zanim będzie można go skonfigurować do publikowania usług i algorytmu SHA, aktywuj i zaaprowizuj system BIG-IP za pomocą modułu APM.

- Zaloguj się do konfiguracji internetowej.

- Na stronie Właściwości ogólne wybierz pozycję Aktywuj.

- W polu Klucz rejestracji podstawowej wprowadź klucz uwzględniający wielkość liter dostarczony przez klawisz F5.

- Pozostaw wartość Metoda aktywacji ustawioną na Wartość Automatyczna.

- Wybierz Dalej.

- Big-IP weryfikuje licencję i pokazuje umowę licencyjną użytkownika końcowego (EULA).

- Wybierz pozycję Akceptuj i poczekaj na zakończenie aktywacji.

- Wybierz Kontynuuj.

- W dolnej części strony podsumowania licencji zaloguj się.

- Wybierz Dalej.

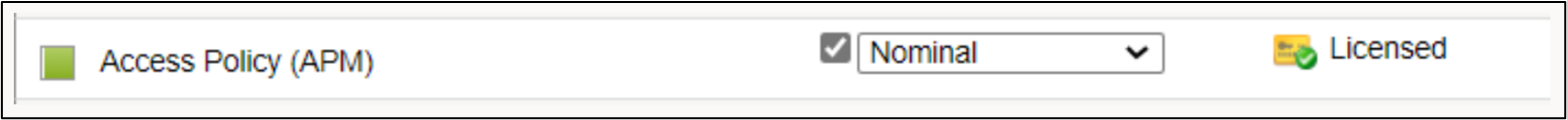

- Zostanie wyświetlona lista modułów wymaganych dla algorytmu SHA.

Uwaga

Jeśli lista nie zostanie wyświetlona, na karcie głównej przejdź do obszaru Aprowizacja zasobów systemowych>. Sprawdź kolumnę aprowizacji dla zasad dostępu (APM)

- Wybierz Prześlij.

- Zaakceptuj ostrzeżenie.

- Poczekaj na ukończenie inicjowania.

- Wybierz Kontynuuj.

- Na karcie Informacje wybierz pozycję Uruchom narzędzie instalacyjne.

Ważne

Licencje F5 są przeznaczone dla jednego wystąpienia BIG-IP VE. Aby przeprowadzić migrację licencji z jednego wystąpienia do innego, zobacz artykuł AskF5, K41458656: Ponowne używanie licencji BIG-IP VE w innym systemie BIG-IP VE. Odwoływanie licencji próbnej na aktywnym wystąpieniu przed jego zlikwidowaniem. W przeciwnym razie licencja zostanie trwale utracona.

Aprowizuj duży adres IP

Ważne jest, aby zabezpieczyć ruch zarządzania do i z konfiguracji internetowej BIG-IP. Aby ułatwić ochronę kanału konfiguracji sieci Web przed naruszeniem zabezpieczeń, skonfiguruj certyfikat zarządzania urządzeniami.

Na pasku nawigacyjnym po lewej stronie przejdź do> pozycji Importuj listę>certyfikatów SSL zarządzania certyfikatami zarządzania certyfikatami>systemu zarządzania>ruchem.

Z listy rozwijanej Typ importu wybierz pozycję PKCS 12(IIS) i Wybierz plik.

Znajdź certyfikat internetowy SSL z nazwą podmiotu lub siecią SAN, która obejmuje nazwę FQDN, którą później przypiszesz maszynie wirtualnej BIG-IP-VM.

Podaj hasło certyfikatu.

Wybierz Importuj.

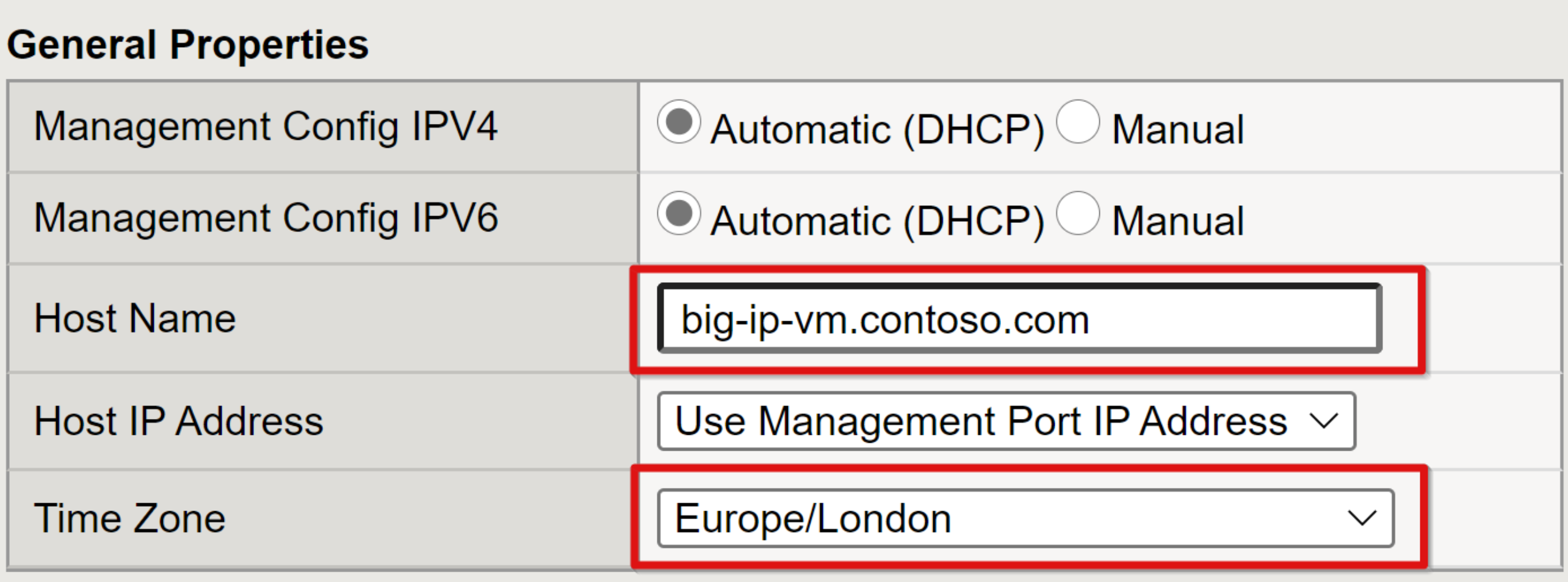

Na pasku nawigacyjnym po lewej stronie przejdź do pozycji Platforma systemowa>.

W obszarze Właściwości ogólne wprowadź kwalifikowaną nazwę hosta i strefę czasową środowiska.

Wybierz Aktualizuj.

Na pasku nawigacyjnym po lewej stronie przejdź do pozycji System Configuration>Device NTP(Konfiguracja systemu>NTP).>

Określ źródło NTP.

Wybierz Dodaj.

Wybierz Aktualizuj. Na przykład

time.windows.com

Aby rozpoznać nazwę FQDN big-IP, musisz mieć rekord DNS do podstawowego prywatnego adresu IP określonego w poprzednich krokach. Dodaj rekord do wewnętrznego systemu DNS środowiska lub do pliku localhost komputera w celu nawiązania połączenia z konfiguracją internetową BIG-IP. Po nawiązaniu połączenia z konfiguracją internetową wyświetlane jest ostrzeżenie przeglądarki, a nie z serwer proxy aplikacji ani innym zwrotnym serwerem proxy.

Profil SSL

Jako zwrotny serwer proxy system BIG-IP jest usługą przekazującą, nazywaną inaczej przezroczystym serwerem proxy lub pełnym serwerem proxy, który uczestniczy w wymianach między klientami i serwerami. Pełny serwer proxy tworzy dwa połączenia: połączenie klienta TCP frontonu i połączenie serwera TCP zaplecza z luką miękką w środku. Klienci łączą się z odbiornikiem serwera proxy na jednym końcu, serwerem wirtualnym i serwerem proxy ustanawia oddzielne, niezależne połączenie z serwerem zaplecza. Ta konfiguracja jest dwukierunkowa po obu stronach. W tym trybie pełnego serwera proxy system F5 BIG-IP może sprawdzać ruch i korzystać z żądań i odpowiedzi. Funkcje takie jak równoważenie obciążenia i optymalizacja wydajności sieci Web oraz zaawansowane usługi zarządzania ruchem (zabezpieczenia warstwy aplikacji, przyspieszanie sieci Web, routing stron i bezpieczny dostęp zdalny) korzystają z tej funkcji. Podczas publikowania usług opartych na protokole SSL profile PROTOKOŁU SSL BIG-IP przekazujące i szyfrujące ruch między klientami i usługami zaplecza.

Istnieją dwa typy profilów:

- Protokół SSL klienta: Tworzenie tego profilu jest najczęstszym sposobem skonfigurowania systemu BIG-IP do publikowania usług wewnętrznych za pomocą protokołu SSL. W przypadku profilu SSL klienta system BIG-IP odszyfrowuje przychodzące żądania klientów przed wysłaniem ich do usługi strumienia w dół. Szyfruje ona wychodzące odpowiedzi zaplecza, a następnie wysyła je do klientów.

- Protokół SSL serwera: w przypadku usług zaplecza skonfigurowanych dla protokołu HTTPS można skonfigurować big-IP do korzystania z profilu SSL serwera. Za pomocą tego profilu big-IP ponownie szyfruje żądanie klienta, a następnie wysyła je do docelowej usługi zaplecza. Gdy serwer zwraca zaszyfrowaną odpowiedź, system BIG-IP odszyfrowuje i ponownie szyfruje odpowiedź, a następnie wysyła ją do klienta za pośrednictwem skonfigurowanego profilu SSL klienta.

Aby profil BIG-IP był wstępnie skonfigurowany i gotowy do obsługi scenariuszy SHA, należy aprowizować profile ssl klienta i serwera.

W obszarze nawigacji po lewej stronie przejdź do> pozycji Importuj listę>certyfikatów SSL zarządzania certyfikatami zarządzania certyfikatami>>systemu zarządzania ruchem.

Z listy rozwijanej Typ importu wybierz pozycję PKCS 12 (IIS).

W przypadku zaimportowanego certyfikatu wprowadź nazwę, taką jak

ContosoWildcardCert.Naciśnij przycisk Wybierz plik.

Przejdź do certyfikatu sieci Web SSL z nazwą podmiotu odpowiadającą sufiksowi domeny dla opublikowanych usług.

W przypadku zaimportowanych certyfikatów podaj hasło.

Wybierz Importuj.

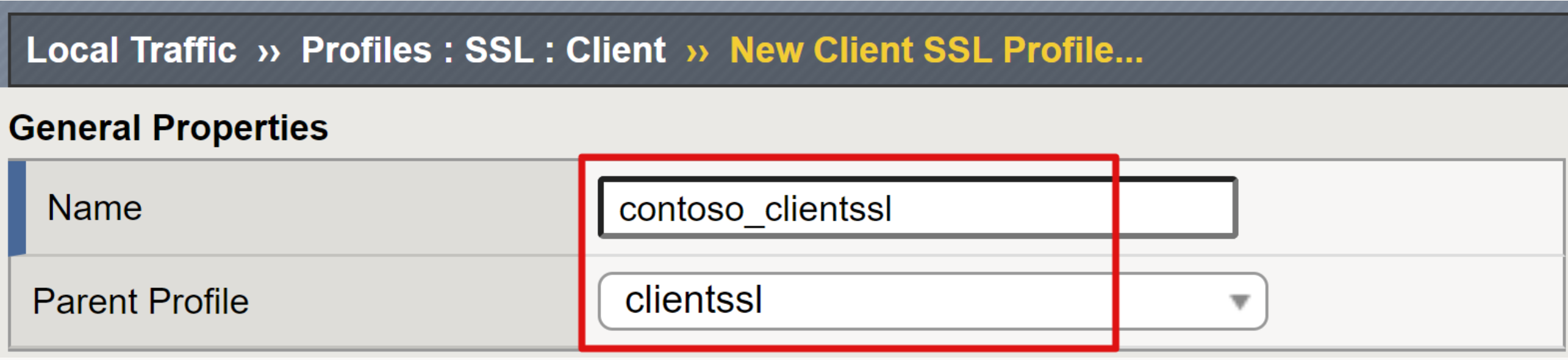

W obszarze nawigacji po lewej stronie przejdź do pozycji Klient SSL>profilów>ruchu>lokalnego.

Wybierz pozycję Utwórz.

Na stronie Nowy profil SSL klienta wprowadź unikatową przyjazną nazwę.

Upewnij się, że profil nadrzędny jest ustawiony na wartość clientssl.

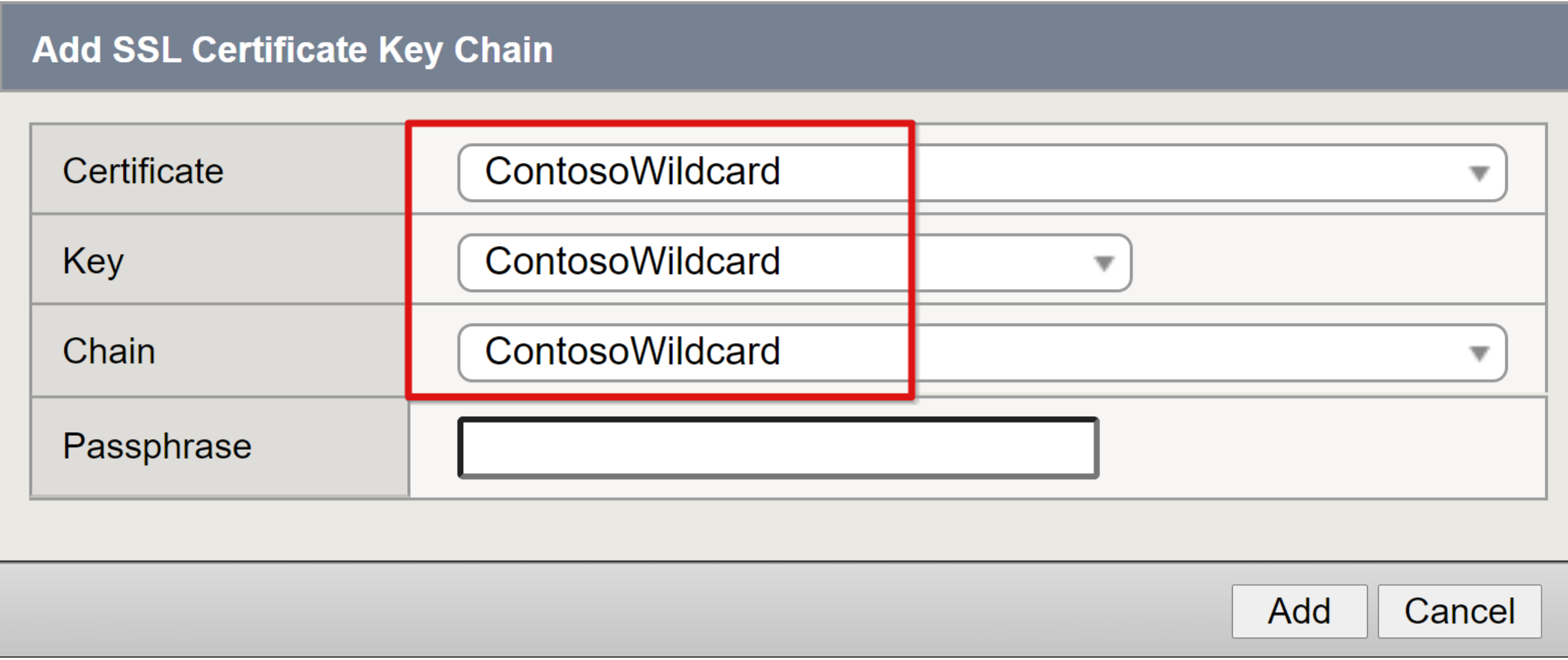

W wierszu Łańcuch kluczy certyfikatów zaznacz pole wyboru skrajnie po prawej stronie.

Wybierz Dodaj.

Z listy rozwijanej Certyfikat, Klucz i Łańcuch wybierz zaimportowany certyfikat wieloznaczny bez hasła.

Wybierz Dodaj.

Wybierz pozycję Zakończono.

Powtórz kroki tworzenia profilu certyfikatu serwera SSL.

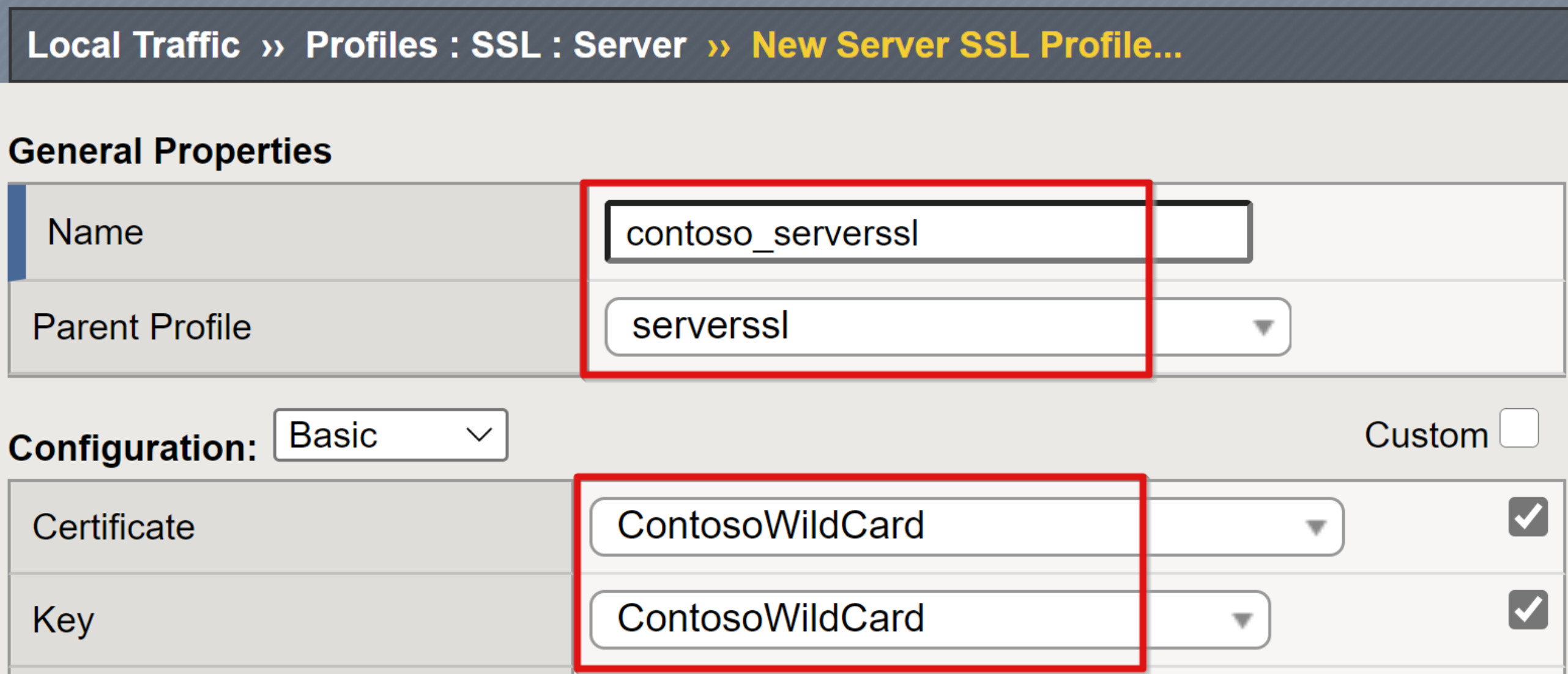

Na górnej wstążce wybierz pozycję Serwer SSL>>Utwórz.

Na stronie Nowy profil protokołu SSL serwera wprowadź unikatową przyjazną nazwę.

Upewnij się, że dla profilu nadrzędnego ustawiono wartość serverssl.

Zaznacz pole wyboru skrajnie po prawej stronie dla wierszy Certyfikat i Klucz

Z listy rozwijanej Certyfikat i Klucz wybierz zaimportowany certyfikat.

Wybierz pozycję Zakończono.

Uwaga

Jeśli nie możesz uzyskać certyfikatu SSL, użyj zintegrowanego serwera BIG-IP i certyfikatów SSL klienta z podpisem własnym. W przeglądarce zostanie wyświetlony błąd certyfikatu.

Lokalizowanie zasobu

Aby przygotować duży adres IP dla algorytmu SHA, znajdź zasoby, na których się publikuje, i usługę katalogową, na podstawie których jest używany logowanie jednokrotne. Big-IP ma dwa źródła rozpoznawania nazw, począwszy od pliku lokalnego/.../hosts. Jeśli rekord nie zostanie znaleziony, system BIG-IP używa usługi DNS, z nią skonfigurowano. Metoda pliku hostów nie ma zastosowania do węzłów i pul APM korzystających z nazwy FQDN.

- W konfiguracji internetowej przejdź do pozycji System>Configuration Device DNS (System Configuration>Device>DNS).

- Na liście serwerów wyszukiwania DNS wprowadź adres IP serwera DNS środowiska.

- Wybierz Dodaj.

- Wybierz Aktualizuj.

Opcjonalny krok to konfiguracja PROTOKOŁU LDAP do uwierzytelniania administratorów systemu BIG-IP w usłudze Active Directory zamiast zarządzania lokalnymi kontami BIG-IP.

Aktualizowanie big-IP

Zapoznaj się z poniższą listą, aby uzyskać wskazówki dotyczące aktualizacji. Postępuj zgodnie z instrukcjami aktualizacji.

- Aby sprawdzić wersję systemu operacyjnego zarządzania ruchem (TMOS):

- W lewym górnym rogu strony głównej umieść kursor nad nazwą hosta BIG-IP

- Uruchom program v15.x lub nowszy. Zobacz, Pobierz F5. Wymagane jest zalogowanie.

- Aby zaktualizować główny TMOS, zobacz artykuł F5, K34745165: Zarządzanie obrazami oprogramowania w systemie BIG-IP

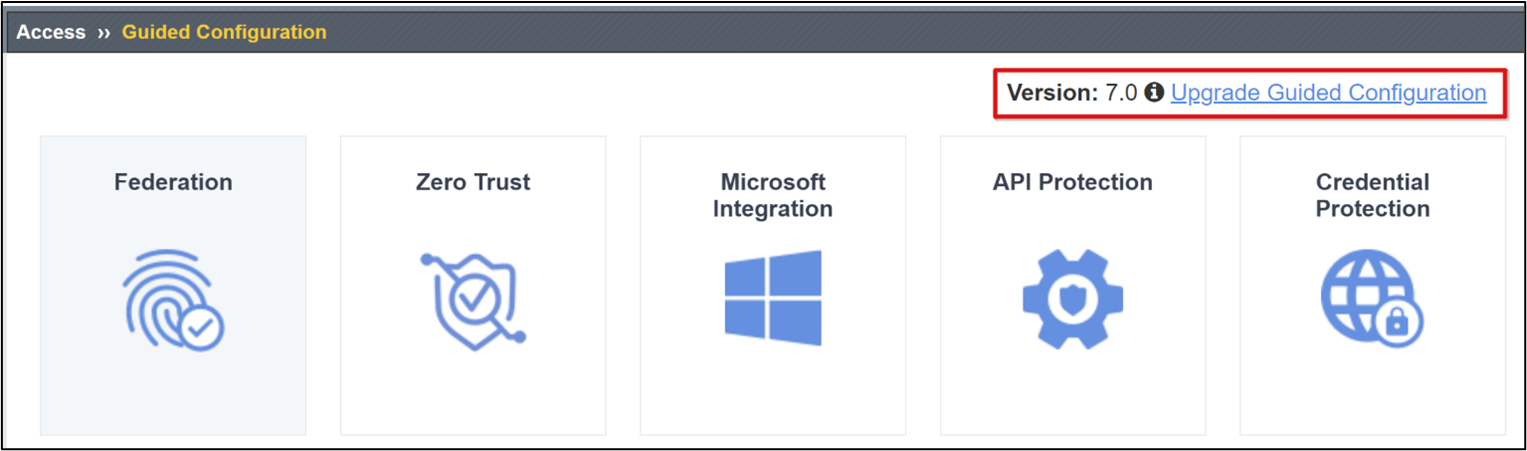

- Jeśli nie możesz zaktualizować głównego TMOS, możesz uaktualnić konfigurację z przewodnikiem. Skorzystaj z poniższych instrukcji.

- Zobacz również wskazówki dotyczące scenariuszy

W konfiguracji internetowej BIG-IP na karcie głównej przejdź do pozycji Konfiguracja z przewodnikiem dostępu>.

Na stronie Konfiguracja z przewodnikiem wybierz pozycję Uaktualnij konfigurację z przewodnikiem.

W oknie dialogowym Uaktualnianie konfiguracji z przewodnikiem wybierz pozycję Wybierz plik.

Wybierz pozycję Przekaż i zainstaluj.

Poczekaj na ukończenie uaktualnienia.

Wybierz Kontynuuj.

Tworzenie kopii zapasowej big-IP

W przypadku aprowizowania systemu BIG-IP zalecamy utworzenie pełnej kopii zapasowej konfiguracji.

- Przejdź do pozycji Archiwa>systemowe>Utwórz.

- Podaj unikatową nazwę pliku.

- Włącz szyfrowanie przy użyciu hasła.

- Ustaw opcję Klucze prywatne na wartość Uwzględnij, aby utworzyć kopię zapasową urządzeń i certyfikatów SSL.

- Wybierz pozycję Zakończono.

- Poczekaj na zakończenie procesu.

- Zostanie wyświetlony komunikat z wynikami.

- Wybierz przycisk OK.

- Wybierz link tworzenia kopii zapasowej.

- Zapisz archiwum zestawu konfiguracji użytkownika (UCS) lokalnie.

- Wybierz Pobierz.

Możesz utworzyć kopię zapasową całego dysku systemowego przy użyciu migawek platformy Azure. To narzędzie zapewnia awaryjne testowanie między wersjami TMOS lub wycofywanie do nowego systemu.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Przywracanie big-IP

Przywracanie big-IP jest podobne do procesu tworzenia kopii zapasowej i może służyć do migrowania konfiguracji między maszynami wirtualnymi BIG-IP. Przed zaimportowanie kopii zapasowej potwierdź obsługiwane ścieżki uaktualniania.

- Przejdź do pozycji Archiwa systemowe>.

- Wybierz link kopii zapasowej lub

- Wybierz pozycję Przekaż i przejdź do zapisanego archiwum UCS, które nie znajduje się na liście

- Podaj hasło kopii zapasowej.

- wybierz pozycję Przywróć

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Uwaga

Obecnie polecenie cmdlet AzVmSnapshot może przywrócić najnowszą migawkę na podstawie daty. Migawki są przechowywane w katalogu głównym grupy zasobów maszyny wirtualnej. Przywracanie migawek powoduje ponowne uruchomienie maszyny wirtualnej platformy Azure, dlatego zapewnienie optymalnego czasu zadania.

Zasoby

- Resetowanie hasła BIG-IP VE na platformie Azure

- Resetowanie hasła bez korzystania z portalu

- Zmienianie karty sieciowej używanej do zarządzania big-IP VE

- Informacje o trasach w jednej konfiguracji karty sieciowej

- Microsoft Azure: Waagent

Następne kroki

Wybierz scenariusz wdrażania i rozpocznij implementację.