Integrowanie F5 BIG-IP z identyfikatorem Entra firmy Microsoft

Wraz ze wzrostem poziomu zagrożeń i użyciem wielu urządzeń przenośnych organizacje ponownie przemyśleją dostęp do zasobów i nadzór. Część programów modernizacji obejmuje ocenę gotowości między tożsamościami, urządzeniami, aplikacjami, infrastrukturą, siecią i danymi. Możesz dowiedzieć się więcej na temat platformy Zero Trust, aby umożliwić zdalną pracę i narzędzie Do oceny zerowej zaufania.

W firmie Microsoft i F5 zdajemy sobie sprawę, że transformacja cyfrowa jest długotrwałą podróżą, potencjalnie krytycznymi zasobami są narażone do czasu modernizacji. Celem F5 BIG-IP i Microsoft Entra ID bezpiecznego dostępu hybrydowego (SHA) jest zwiększenie dostępu zdalnego do aplikacji lokalnych i wzmocnienie stanu zabezpieczeń narażonych starszych usług.

Badania szacują, że 60%-80% aplikacji lokalnych jest starszych lub nie jest w stanie zintegrować z identyfikatorem Entra firmy Microsoft. To samo badanie wskazuje dużą część podobnych systemów działających w poprzednich wersjach systemów SAP, Oracle, SAGE i innych dobrze znanych obciążeń dla usług krytycznych.

Sha umożliwia organizacjom dalsze korzystanie z inwestycji w sieć F5 i dostarczanie aplikacji. Dzięki identyfikatorowi Entra firmy Microsoft algorytm SHA łączy lukę w płaszczyźnie kontroli tożsamości.

Świadczenia

Gdy identyfikator Entra firmy Microsoft wstępnie uwierzytelnia dostęp do opublikowanych usług BIG-IP, istnieje wiele korzyści:

- Uwierzytelnianie bez hasła przy użyciu:

Inne korzyści obejmują:

- Jedna płaszczyzna sterowania do zarządzania tożsamościami i dostępem

- Centrum administracyjne firmy Microsoft Entra

- Wstępny dostęp warunkowy

- Uwierzytelnianie wieloskładnikowe firmy Microsoft

- Adaptacyjna ochrona za pośrednictwem profilowania ryzyka związanego z użytkownikiem i sesją

- Wykrywanie ujawnionych poświadczeń

- Samoobsługowe resetowanie hasła (SSPR)

- Zarządzanie upoważnieniami dla zarządzanego dostępu gościa

- Odnajdywanie i kontrolowanie aplikacji

- Monitorowanie zagrożeń i analiza za pomocą usługi Microsoft Sentinel

Opis scenariusza

Jako kontroler dostarczania aplikacji (ADC) i bezpieczna sieć prywatna warstwy gniazd (SSL-VPN), system BIG-IP zapewnia lokalny i zdalny dostęp do usług, w tym:

- Nowoczesne i starsze aplikacje internetowe

- Aplikacje nienależące do internetu

- Usługi interfejsu API (Representational State Transfer) i Simple Object Access Protocol (SOAP)

Usługa BIG-IP Local Traffic Manager (LTM) służy do bezpiecznego publikowania usługi, podczas gdy menedżer zasad dostępu (APM) rozszerza funkcje BIG-IP, które umożliwiają federację tożsamości i logowanie jednokrotne (SSO).

Dzięki integracji można osiągnąć przejście protokołu do bezpiecznego starszej wersji lub usług zintegrowanych z usługą Azure AD z kontrolkami takimi jak:

W tym scenariuszu big-IP jest zwrotnym serwerem proxy, który przekazuje uwierzytelnianie przed usługą i autoryzację do identyfikatora Entra firmy Microsoft. Integracja jest oparta na standardowym zaufaniu federacji między APM i Microsoft Entra ID. Ten scenariusz jest typowy w przypadku algorytmu SHA. Dowiedz się więcej: Konfigurowanie protokołu SSL-VPN protokołu F5 BIG-IP dla usługi Microsoft Entra SSO. Za pomocą algorytmu SHA można zabezpieczyć zasoby języka SAML (Security Assertion Markup Language), Open Authorization (OAuth) i OpenID Połączenie (OIDC).

Uwaga

W przypadku dostępu lokalnego i zdalnego adres BIG-IP może być punktem dławień dostępu Zero Trust do usług, w tym aplikacji saas (software as a service).

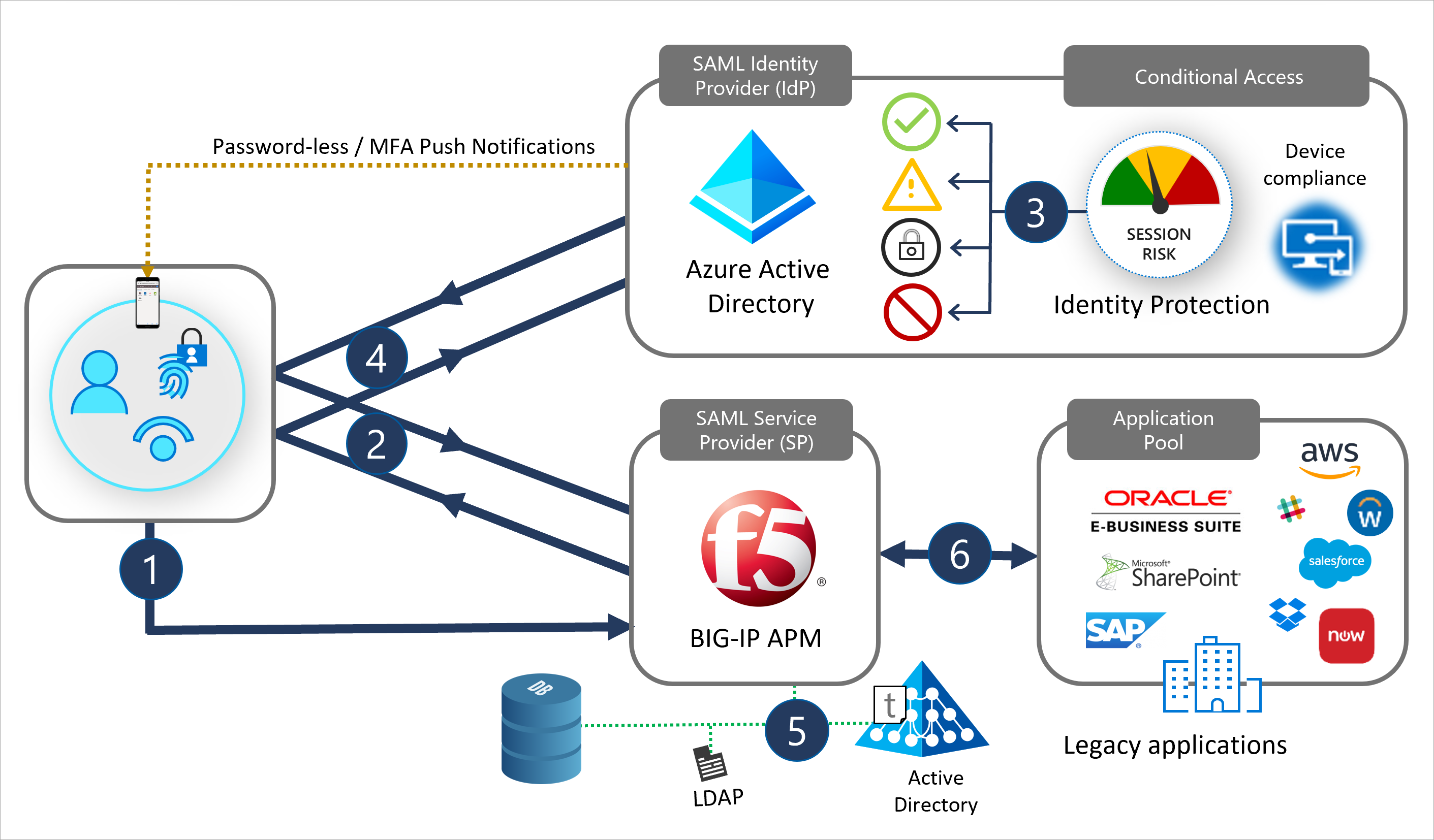

Na poniższym diagramie przedstawiono wymianę przed uwierzytelnienia frontonu między użytkownikiem, dużym adresem IP i identyfikatorem Entra firmy Microsoft w przepływie inicjowanym przez dostawcę usług. Następnie pokazuje kolejne wzbogacanie sesji APM i logowanie jednokrotne do poszczególnych usług zaplecza.

- W portalu użytkownik wybiera ikonę aplikacji, rozpoznając adres URL do dostawcy SAML SP (BIG-IP)

- Big-IP przekierowuje użytkownika do dostawcy tożsamości SAML (IdP), identyfikatora Entra firmy Microsoft na potrzeby wstępnego uwierzytelniania

- Microsoft Entra ID przetwarza zasady dostępu warunkowego i kontrole sesji na potrzeby autoryzacji

- Użytkownik wraca do adresu BIG-IP i przedstawia oświadczenia SAML wystawione przez identyfikator Firmy Microsoft Entra

- Big-IP żąda informacji o sesji dla logowania jednokrotnego i kontroli dostępu opartej na rolach (RBAC) do opublikowanej usługi

- Big-IP przekazuje żądanie klienta do usługi zaplecza

Środowisko użytkownika

Niezależnie od tego, czy pracownik, podmiot partnerski, czy konsument, większość użytkowników zna środowisko logowania usługi Office 365. Uzyskiwanie dostępu do usług BIG-IP jest podobne.

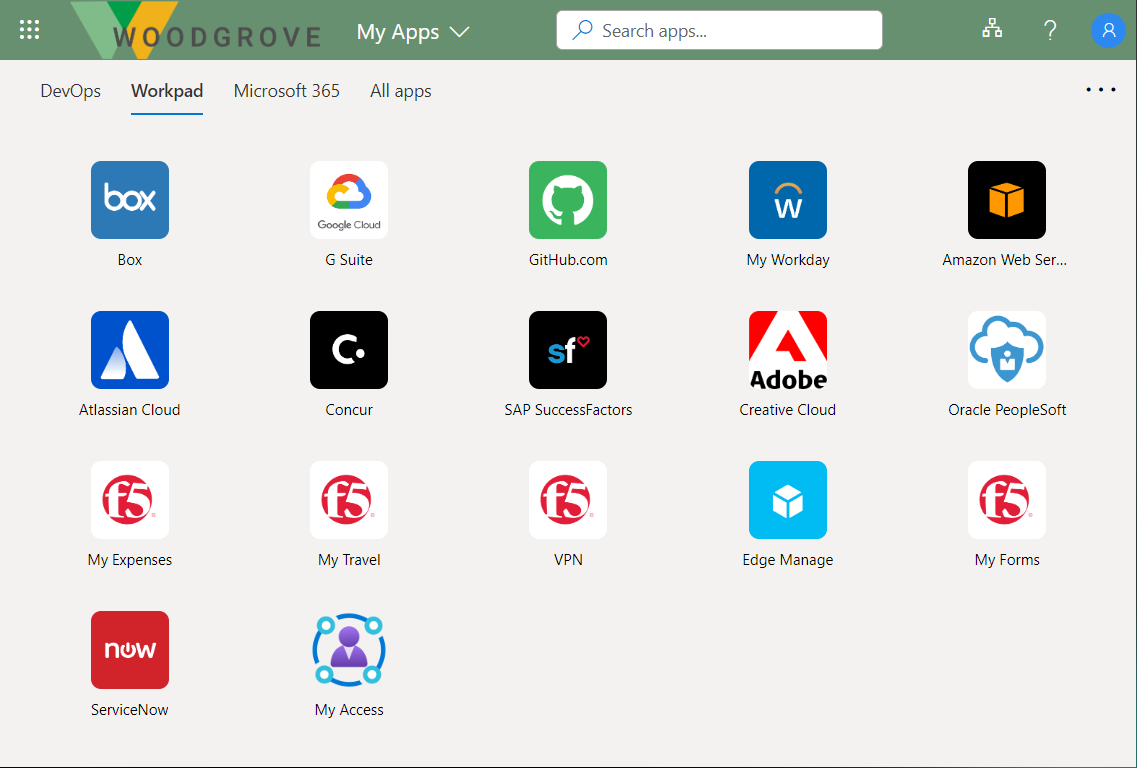

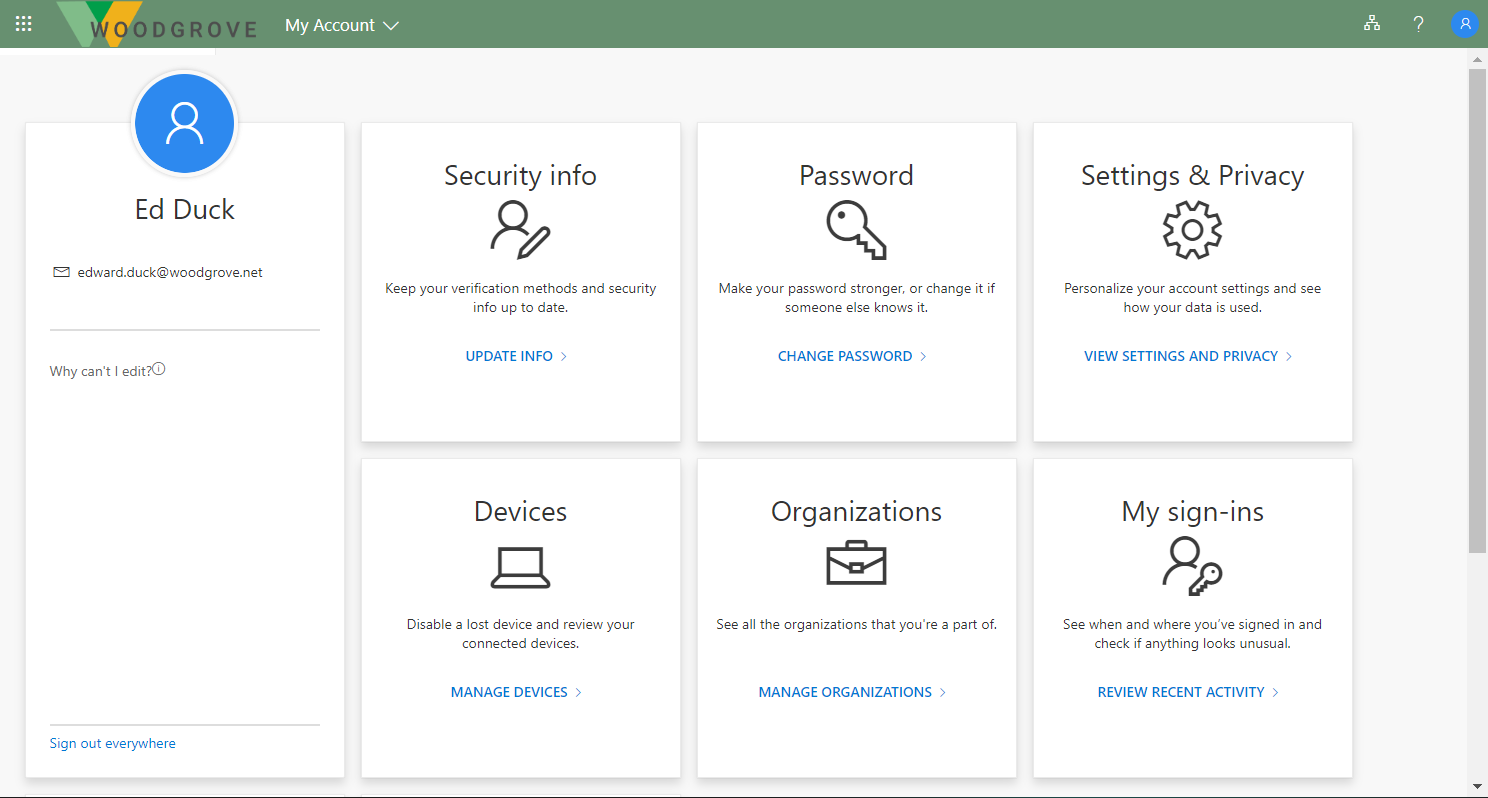

Użytkownicy mogą znaleźć swoje opublikowane usługi BIG-IP w portalu Moje aplikacje lub uruchamiania aplikacji platformy Microsoft 365 z funkcjami samoobsługi, niezależnie od urządzenia lub lokalizacji. Użytkownicy mogą nadal uzyskiwać dostęp do opublikowanych usług za pomocą portalu internetowego big-IP. Po wylogowaniu się użytkowników funkcja SHA zapewnia zakończenie sesji dla big-IP i identyfikatora Entra firmy Microsoft, co pomaga usługom zachować ochronę przed nieautoryzowanym dostępem.

Użytkownicy uzyskują dostęp do portalu Moje aplikacje, aby znaleźć opublikowane usługi BIG-IP i zarządzać ich właściwościami konta. Zobacz galerię i stronę samoobsługową w poniższej grafice.

Szczegółowe informacje i analiza

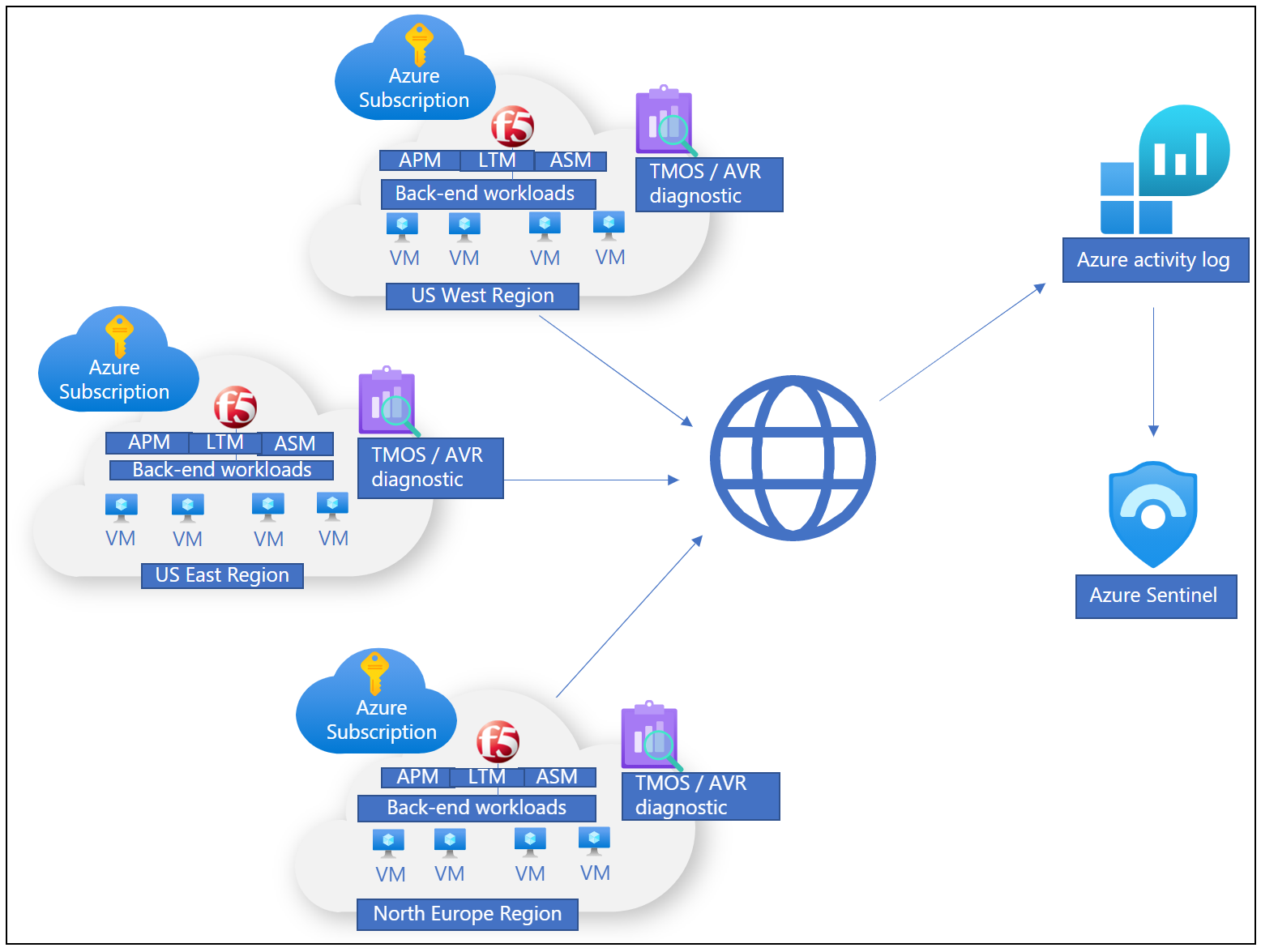

Możesz monitorować wdrożone wystąpienia BIG-IP, aby zapewnić wysoką dostępność opublikowanych usług na poziomie SHA i operacyjnie.

Istnieje kilka opcji rejestrowania zdarzeń lokalnie lub zdalnie za pomocą rozwiązania Do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), które umożliwia przechowywanie i przetwarzanie danych telemetrycznych. Aby monitorować działania microsoft Entra ID i SHA, możesz używać usług Azure Monitor i Microsoft Sentinel razem:

Omówienie organizacji, potencjalnie w wielu chmurach i lokalizacjach lokalnych, w tym infrastruktury BIG-IP

Jedna płaszczyzna sterowania z widokiem na sygnały, unikanie polegania na złożonych i różnych narzędziach

Wymagania wstępne dotyczące integracji

Do zaimplementowania algorytmu SHA nie trzeba korzystać z wcześniejszego doświadczenia ani wiedzy F5 BIG-IP, ale zalecamy zapoznanie się z terminologią F5 BIG-IP. Zobacz słownik usługi F5.

Zintegrowanie F5 BIG-IP z identyfikatorem Microsoft Entra ID dla algorytmu SHA ma następujące wymagania wstępne:

- Wystąpienie F5 BIG-IP uruchomione w:

- Urządzenie fizyczne

- Funkcja Hypervisor Virtual Edition, taka jak Microsoft Hyper-V, VMware ESXi, Linux KVM i Citrix Hypervisor

- Cloud Virtual Edition, takie jak Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack i Google Cloud

Uwaga

Lokalizacja wystąpienia BIG-IP może być lokalna lub obsługiwana platforma w chmurze, w tym platforma Azure. Wystąpienie ma łączność z Internetem, publikowane zasoby i wszystkie usługi, takie jak Active Directory.

- Aktywna licencja F5 BIG-IP APM:

- Licencjonowanie identyfikatora Entra firmy Microsoft:

- Bezpłatne konto platformy Azure ma minimalne wymagania podstawowe dotyczące algorytmu SHA z uwierzytelnianiem bez hasła

- Subskrypcja Premium ma dostęp warunkowy, uwierzytelnianie wieloskładnikowe i usługę Identity Protection

Scenariusze konfiguracji

Można skonfigurować duży adres IP dla algorytmu SHA przy użyciu opcji opartych na szablonach lub konfiguracji ręcznej. Poniższe samouczki zawierają wskazówki dotyczące implementowania bezpiecznego dostępu hybrydowego big-IP i microsoft Entra ID.

Konfiguracja zaawansowana

Zaawansowane podejście to elastyczny sposób implementowania algorytmu SHA. Ręcznie utworzysz wszystkie obiekty konfiguracji BIG-IP. Użyj tego podejścia dla scenariuszy, które nie są używane w szablonach konfiguracji z przewodnikiem.

Samouczki dotyczące konfiguracji zaawansowanej:

Zabezpieczanie protokołu F5 BIG-IP SSL-VPN przy użyciu protokołu MICROSOFT Entra SHA

Rozszerzanie usługi Azure AD B2C w celu ochrony aplikacji przy użyciu protokołu F5 BIG-IP

F5 BIG-IP APM i Microsoft Entra SSO do aplikacji opartych na nagłówkach

F5 BIG-IP APM i Microsoft Entra SSO do aplikacji opartych na formularzach

Konfiguracja z przewodnikiem i szablony łatwych przycisków

Kreator konfiguracji z przewodnikiem BIG-IP w wersji 13.1 minimalizuje czas i nakład pracy w celu zaimplementowania typowych scenariuszy publikowania BIG-IP. Struktura przepływu pracy zapewnia intuicyjne środowisko wdrażania dla określonych topologii dostępu.

Konfiguracja z przewodnikiem w wersji 16.x ma funkcję Przycisku łatwego: administratorzy nie przechodzą już tam i z powrotem między identyfikatorem Microsoft Entra ID i big-IP, aby włączyć usługi dla algorytmu SHA. Kompleksowe wdrażanie i zarządzanie zasadami jest obsługiwane przez kreatora konfiguracji z przewodnikiem APM i programu Microsoft Graph. Ta integracja między aplikacjami BIG-IP APM i Microsoft Entra ID zapewnia, że aplikacje obsługują federację tożsamości, logowanie jednokrotne i dostęp warunkowy firmy Microsoft Entra bez konieczności wykonywania tych czynności przez zarządzanie dla każdej aplikacji.

Samouczki dotyczące korzystania z szablonów easy Button, F5 BIG-IP Easy Button for SSO to:

Microsoft Entra B2B — dostęp gościa

Dostęp gościa firmy Microsoft Entra B2B do aplikacji chronionych przy użyciu algorytmu SHA jest możliwy, ale może wymagać wykonania kroków, które nie są opisane w samouczkach. Przykładem jest logowanie jednokrotne Kerberos, gdy big-IP wykonuje ograniczone delegowanie kerberos (KCD) w celu uzyskania biletu usługi z kontrolerów domeny. Bez lokalnej reprezentacji lokalnego użytkownika-gościa kontroler domeny nie będzie honorować żądania, ponieważ nie ma żadnego użytkownika. Aby obsłużyć ten scenariusz, upewnij się, że tożsamości zewnętrzne są przepływane z dzierżawy firmy Microsoft Entra do katalogu używanego przez aplikację.

Dowiedz się więcej: Udzielanie użytkownikom B2B w usłudze Microsoft Entra ID dostępu do aplikacji lokalnych

Następne kroki

Możesz przeprowadzić weryfikację koncepcji algorytmu SHA przy użyciu infrastruktury BIG-IP lub wdrożyć maszynę wirtualną BIG-IP Virtual Edition (VE) na platformie Azure. Aby wdrożyć maszynę wirtualną na platformie Azure trwa około 30 minut, będziesz mieć następujące elementy:

- Zabezpieczona platforma do modelowania pilotażu dla algorytmu SHA

- Wystąpienie przedprodukcyjne do testowania nowych aktualizacji i poprawek systemu BIG-IP

Zidentyfikuj jedną lub dwie aplikacje do opublikowania przy użyciu protokołu BIG-IP i chronione za pomocą algorytmu SHA.

Naszym zaleceniem jest rozpoczęcie od aplikacji, która nie jest publikowana za pośrednictwem big-IP. Ta akcja pozwala uniknąć potencjalnych zakłóceń w usługach produkcyjnych. Wskazówki zawarte w tym artykule mogą pomóc w zapoznaniu się z procedurą tworzenia obiektów konfiguracji BIG-IP i konfigurowania algorytmu SHA. Następnie można przekonwertować opublikowane usługi BIG-IP na algorytm SHA przy minimalnym nakładzie pracy.

Poniższy interaktywny przewodnik ilustruje implementowanie algorytmu SHA za pomocą szablonu i środowiska użytkownika końcowego.