Co to jest microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) to usługa w usłudze Microsoft Entra ID, która umożliwia zarządzanie, kontrolowanie i monitorowanie dostępu do ważnych zasobów w organizacji. Te zasoby obejmują zasoby w usłudze Microsoft Entra ID, Azure i innych usługach online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune. W poniższym filmie wideo wyjaśniono ważne pojęcia i funkcje usługi PIM.

Powody do użycia

Organizacje chcą zminimalizować liczbę osób, które mają dostęp do bezpiecznych informacji lub zasobów, ponieważ zmniejsza to prawdopodobieństwo

- złośliwy aktor uzyskujący dostęp

- nieumyślny wpływ autoryzowanego użytkownika na poufny zasób

Jednak użytkownicy nadal muszą wykonywać operacje uprzywilejowane w usłudze Microsoft Entra ID, Azure, Microsoft 365 lub SaaS. Organizacje mogą udzielać użytkownikom uprzywilejowanego dostępu just in time do zasobów platformy Azure i firmy Microsoft Entra oraz nadzorować działania tych użytkowników z uprzywilejowanym dostępem.

Wymagania dotyczące licencji

Korzystanie z usługi Privileged Identity Management wymaga licencji. Aby uzyskać więcej informacji na temat licencjonowania, zobacz podstawy licencjonowania Zarządzanie tożsamością Microsoft Entra .

Do czego służy?

Usługa Privileged Identity Management zapewnia aktywację roli opartą na czasie i zatwierdzania, aby ograniczyć ryzyko nadmiernego, niepotrzebnego lub nieprawidłowego użycia uprawnień dostępu do zasobów, które cię interesują. Poniżej przedstawiono niektóre kluczowe funkcje usługi Privileged Identity Management:

- Zapewnianie uprzywilejowanego dostępu just in time do identyfikatora Entra firmy Microsoft i zasobów platformy Azure

- Przypisywanie czasowego dostępu do zasobów przy użyciu daty rozpoczęcia i zakończenia

- Wymaganie zatwierdzenia aktywowania ról uprzywilejowanych

- Wymuszanie uwierzytelniania wieloskładnikowego w celu aktywowania dowolnej roli

- Używanie uzasadnień w celu uzyskania informacji, dlaczego użytkownicy aktywują role

- Otrzymywanie powiadomień o aktywowaniu ról uprzywilejowanych

- Przeprowadzanie przeglądów dostępu w celu upewnienia się, że użytkownicy nadal potrzebują ról

- Pobieranie historii inspekcji w celu przeprowadzenia inspekcji wewnętrznej lub zewnętrznej

- Zapobiega usuwaniu ostatnich aktywnych przypisań ról administratorów globalnych i administratorów ról uprzywilejowanych

Co mogę z tym zrobić?

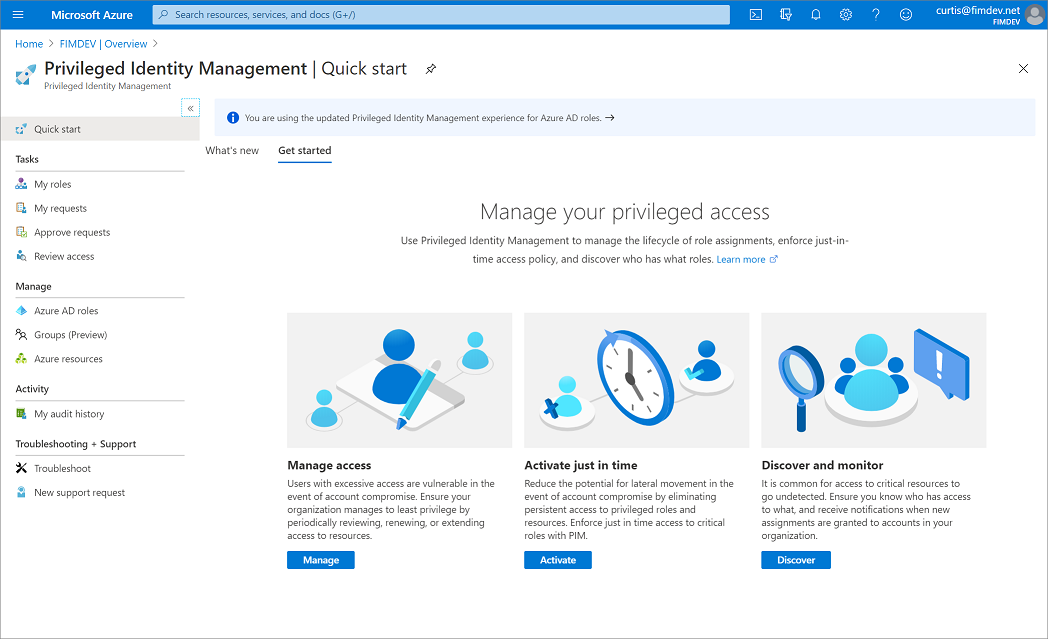

Po skonfigurowaniu usługi Privileged Identity Management w menu nawigacji po lewej stronie będą widoczne opcje Zadania, Zarządzanie i Działanie . Jako administrator możesz wybrać opcje, takie jak zarządzanie rolami firmy Microsoft Entra, zarządzanie rolami zasobów platformy Azure lub usługa PIM dla grup. Po wybraniu opcji, którą chcesz zarządzać, zobaczysz odpowiedni zestaw opcji dla tej opcji.

Kto może zrobić co?

W przypadku ról firmy Microsoft Entra w usłudze Privileged Identity Management tylko użytkownik będący administratorem ról uprzywilejowanych lub administratorem globalnym może zarządzać przypisaniami dla innych administratorów. Administratorzy globalni, administratorzy zabezpieczeń, czytelnicy globalni i czytelnicy zabezpieczeń mogą również wyświetlać przypisania do ról firmy Microsoft Entra w usłudze Privileged Identity Management.

W przypadku ról zasobów platformy Azure w usłudze Privileged Identity Management tylko administrator subskrypcji, właściciel zasobu lub administrator dostępu użytkowników zasobu może zarządzać przypisaniami dla innych administratorów. Użytkownicy, którzy są administratorami ról uprzywilejowanych, administratorami zabezpieczeń lub czytelnikami zabezpieczeń, nie mają domyślnie dostępu do wyświetlania przypisań do ról zasobów platformy Azure w usłudze Privileged Identity Management.

Terminologia

Aby lepiej zrozumieć usługę Privileged Identity Management i jej dokumentację, zapoznaj się z następującymi terminami.

| Termin lub pojęcie | Kategoria przypisania roli | opis |

|---|---|---|

| kwalifikowanie się | Typ | Przypisanie roli, które wymaga od użytkownika wykonania jednej lub kilku akcji w celu użycia tej roli. Jeśli użytkownik został zakwalifikowany do roli, oznacza to, że może aktywować tę rolę, kiedy musi wykonać zadanie uprzywilejowane. Nie ma żadnej różnicy między dostępem udzielonym komuś za pomocą trwałego przypisania roli i przypisania kwalifikowania się do roli. Jedyna różnica polega na tym, że niektórzy użytkownicy nie potrzebują tego dostępu przez cały czas. |

| aktywne | Typ | Przypisanie roli, które nie wymaga od użytkownika wykonywania żadnych akcji w celu użycia tej roli. Użytkownicy przypisani jako aktywni mają uprawnienia przypisane do danej roli. |

| aktywuj | Proces wykonywania jednej lub kilku akcji w celu użycia roli, do której użytkownik został zakwalifikowany. Akcje mogą obejmować przeprowadzanie sprawdzania uwierzytelniania wieloskładnikowego (MFA), podawanie uzasadnienia biznesowego lub żądanie zatwierdzenia od wyznaczonych osób zatwierdzających. | |

| przypisano | Stan | Użytkownik, który ma aktywne przypisanie roli. |

| aktywowano | Stan | Użytkownik, który ma przypisanie kwalifikowania się do roli, wykonał akcje w celu aktywowania roli i jest teraz aktywny. Po aktywowaniu użytkownik może użyć roli dla wstępnie skonfigurowanego okresu, zanim będzie musiał ponownie aktywować. |

| trwałe kwalifikowanie się | Czas trwania | Przypisanie roli, w którym użytkownik jest zawsze zakwalifikowany do aktywowania roli. |

| trwałe aktywne | Czas trwania | Przypisanie roli, w którym użytkownik zawsze może używać roli bez wykonywania żadnych akcji. |

| kwalifikowanie się do czasu | Czas trwania | Przypisanie roli, w którym użytkownik kwalifikuje się do aktywowania roli tylko w datach rozpoczęcia i zakończenia. |

| aktywne ograniczenie czasu | Czas trwania | Przypisanie roli, w którym użytkownik może używać roli tylko w datach rozpoczęcia i zakończenia. |

| dostęp just-in-time (JIT) | Model, w którym użytkownicy uzyskują tymczasowe uprawnienia do wykonywania uprzywilejowanych zadań, dzięki czemu złośliwi lub nieautoryzowani użytkownicy nie mogą uzyskać dostępu po wygaśnięciu uprawnienia. Dostęp jest udzielany tylko wtedy, gdy użytkownicy go potrzebują. | |

| zasada dostępu z najniższymi uprawnieniami | Zalecana praktyka zabezpieczeń, w której każdy użytkownik jest dostarczany tylko z minimalnymi uprawnieniami wymaganymi do wykonywania zadań, które są autoryzowane do wykonania. Takie rozwiązanie pozwala zminimalizować liczbę administratorów globalnych i zamiast tego korzystać ze specyficznych ról administratorów dla konkretnych scenariuszy. |

Omówienie przypisania roli

Przypisania ról usługi PIM zapewniają bezpieczny sposób udzielania dostępu do zasobów w organizacji. W tej sekcji opisano proces przypisywania. Obejmuje ona przypisywanie ról do członków, aktywowanie przypisań, zatwierdzanie lub odrzucanie żądań, rozszerzanie i odnawianie przypisań.

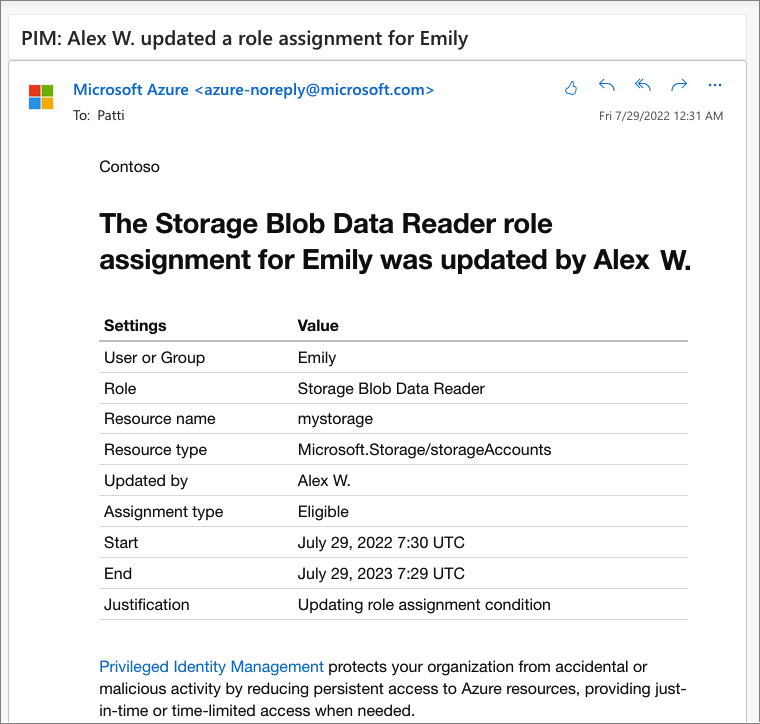

Usługa PIM informuje Cię, wysyłając Ci i innym uczestnikom powiadomienia e-mail. Te wiadomości e-mail mogą również zawierać linki do odpowiednich zadań, takich jak aktywowanie, zatwierdzanie lub odrzucanie żądania.

Poniższy zrzut ekranu przedstawia wiadomość e-mail wysłaną przez usługę PIM. E-mail informuje Patti, że Alex zaktualizował przypisanie roli Emily.

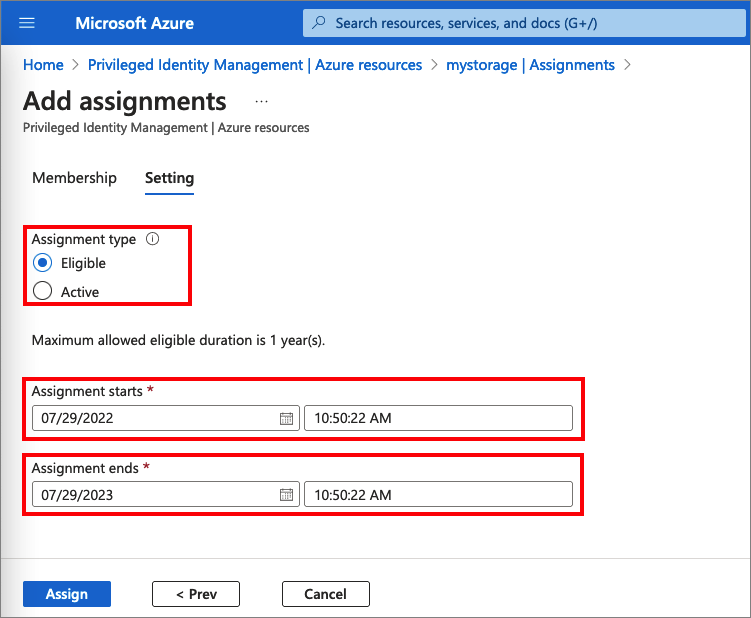

Przypisywanie

Proces przypisywania rozpoczyna się od przypisania ról do członków. Aby udzielić dostępu do zasobu, administrator przypisuje role użytkownikom, grupom, jednostkom usługi lub tożsamościom zarządzanym. Przypisanie zawiera następujące dane:

- Członkowie lub właściciele, którzy mają przypisać rolę.

- Zakres przypisania. Zakres ogranicza przypisaną rolę do określonego zestawu zasobów.

- Typ przypisania

- Kwalifikujące się przypisania wymagają, aby członek roli wykonał akcję w celu użycia roli. Akcje mogą obejmować aktywację lub żądanie zatwierdzenia od wyznaczonych osób zatwierdzających.

- Aktywne przypisania nie wymagają od członka wykonania żadnej akcji w celu użycia roli. Członkowie przypisani jako aktywni mają przypisane uprawnienia do roli.

- Czas trwania przypisania przy użyciu dat rozpoczęcia i zakończenia lub stałej. W przypadku kwalifikujących się przypisań członkowie mogą aktywować lub żądać zatwierdzenia podczas dat rozpoczęcia i zakończenia. W przypadku aktywnych przypisań członkowie mogą używać roli przypisywania w tym okresie.

Poniższy zrzut ekranu przedstawia sposób przypisywania roli przez administratora do członków.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami: Przypisywanie ról firmy Microsoft Entra, Przypisywanie ról zasobów platformy Azure i Przypisywanie uprawnień do usługi PIM dla grup

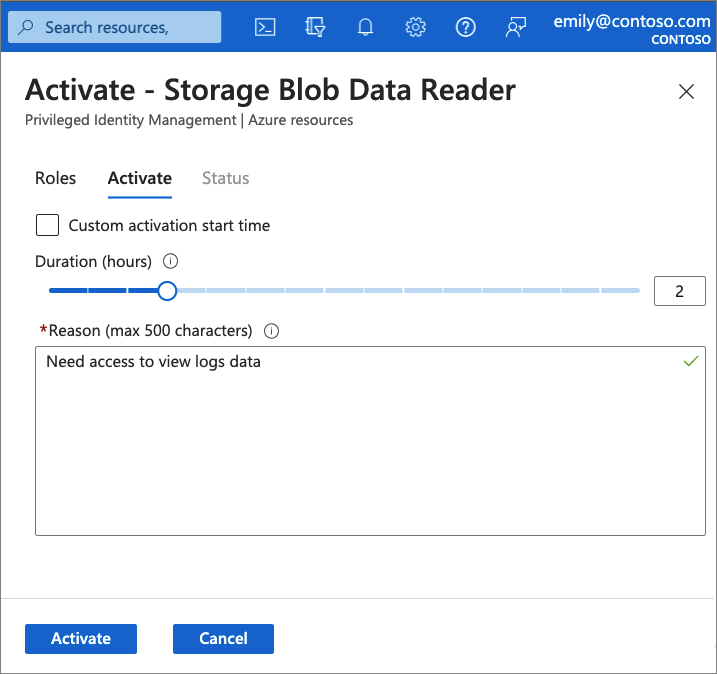

Uaktywnij

Jeśli użytkownicy zostali uprawnieni do roli, muszą aktywować przypisanie roli przed użyciem roli. Aby aktywować rolę, użytkownicy wybierają określony czas trwania aktywacji w ramach maksymalnej wartości (skonfigurowanej przez administratorów) i przyczynę żądania aktywacji.

Poniższy zrzut ekranu przedstawia sposób aktywowania roli przez członków do ograniczonego czasu.

Jeśli rola wymaga zatwierdzenia , w prawym górnym rogu przeglądarki użytkownika zostanie wyświetlone powiadomienie informujące o tym, że żądanie oczekuje na zatwierdzenie. Jeśli zatwierdzenie nie jest wymagane, członek może rozpocząć korzystanie z roli.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami: Aktywowanie ról usługi Microsoft Entra, Aktywowanie ról zasobów platformy Azure i Aktywowanie usługi PIM dla ról grup

Zatwierdzanie lub odrzucanie

Osoby zatwierdzające delegowane otrzymują powiadomienia e-mail, gdy żądanie roli oczekuje na zatwierdzenie. Osoby zatwierdzające mogą wyświetlać, zatwierdzać lub odrzucać te oczekujące żądania w usłudze PIM. Po zatwierdzeniu żądania członek może rozpocząć korzystanie z roli. Jeśli na przykład użytkownik lub grupa została przypisana z rolą Współtworzenie do grupy zasobów, może zarządzać określoną grupą zasobów.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami: Zatwierdzanie lub odrzucanie żądań dotyczących ról usługi Microsoft Entra, Zatwierdzanie lub odrzucanie żądań dotyczących ról zasobów platformy Azure oraz Zatwierdzanie żądań aktywacji dla usługi PIM dla grup

Rozszerzanie i odnawianie przypisań

Po skonfigurowaniu przez administratorów przypisań właściciela lub członka związane z czasem pierwsze pytanie może się zdarzyć, jeśli przydział wygaśnie? W tej nowej wersji udostępniamy dwie opcje dla tego scenariusza:

- Extend — gdy przypisanie roli zbliża się do wygaśnięcia, użytkownik może użyć usługi Privileged Identity Management, aby zażądać rozszerzenia dla przypisania roli

- Odnów — gdy przypisanie roli już wygasło, użytkownik może użyć usługi Privileged Identity Management, aby zażądać odnowienia przypisania roli

Obie akcje inicjowane przez użytkownika wymagają zatwierdzenia od administratora globalnego lub administratora ról uprzywilejowanych. Administratorzy nie muszą być w firmie zarządzania wygasaniami przydziałów. Możesz po prostu poczekać na odebranie żądań rozszerzenia lub odnowienia w celu uzyskania prostego zatwierdzenia lub odmowy.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami: Rozszerzanie lub odnawianie przypisań ról firmy Microsoft Entra, Rozszerzanie lub odnawianie przypisań ról zasobów platformy Azure oraz Rozszerzanie lub odnawianie usługi PIM dla przypisań grup

Scenariusze

Usługa Privileged Identity Management obsługuje następujące scenariusze:

Uprawnienia administratora ról uprzywilejowanych

- Włączanie zatwierdzeń dla określonych ról

- Określanie użytkowników lub grup osoby zatwierdzającej do zatwierdzania żądań

- Wyświetlanie historii żądań i zatwierdzeń dla wszystkich ról uprzywilejowanych

Uprawnienia osoby zatwierdzającej

- Wyświetlanie oczekujących zatwierdzeń (żądań)

- Zatwierdzanie lub odrzucanie żądań podniesienia uprawnień roli (pojedyncze i zbiorcze)

- Podaj uzasadnienie mojej zgody lub odrzucenia

Kwalifikujące się uprawnienia użytkownika roli

- Żądanie aktywacji roli wymagającej zatwierdzenia

- Wyświetlanie stanu żądania uaktywnienia

- Ukończ zadanie w identyfikatorze Entra firmy Microsoft, jeśli aktywacja została zatwierdzona

Interfejsy API programu Microsoft Graph

Usługi Privileged Identity Management można używać programowo za pomocą następujących interfejsów API programu Microsoft Graph: