Uprzywilejowane role i uprawnienia w usłudze Microsoft Entra ID (wersja zapoznawcza)

Ważne

Etykieta dla ról uprzywilejowanych i uprawnień jest obecnie dostępna w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Identyfikator Entra firmy Microsoft ma role i uprawnienia, które są identyfikowane jako uprzywilejowane. Te role i uprawnienia mogą służyć do delegowania zarządzania zasobami katalogu do innych użytkowników, modyfikowania poświadczeń, zasad uwierzytelniania lub autoryzacji lub uzyskiwania dostępu do ograniczonych danych. Przypisania ról uprzywilejowanych mogą prowadzić do podniesienia uprawnień, jeśli nie są używane w bezpieczny i zamierzony sposób. W tym artykule opisano uprzywilejowane role i uprawnienia oraz najlepsze rozwiązania dotyczące sposobu używania.

Które role i uprawnienia są uprzywilejowane?

Aby uzyskać listę ról i uprawnień uprzywilejowanych, zobacz Wbudowane role firmy Microsoft Entra. Możesz również użyć centrum administracyjnego microsoft Entra, programu Microsoft Graph PowerShell lub interfejsu API programu Microsoft Graph do identyfikowania ról, uprawnień i przypisań ról, które są identyfikowane jako uprzywilejowane.

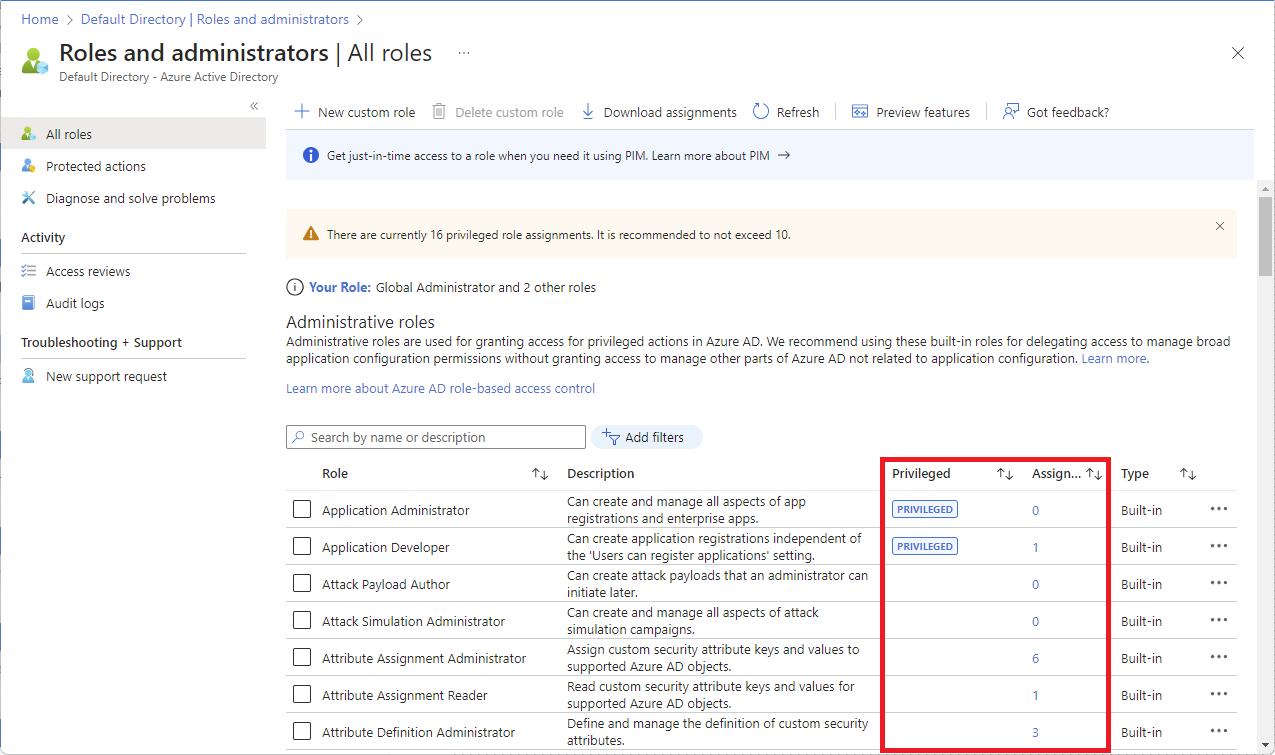

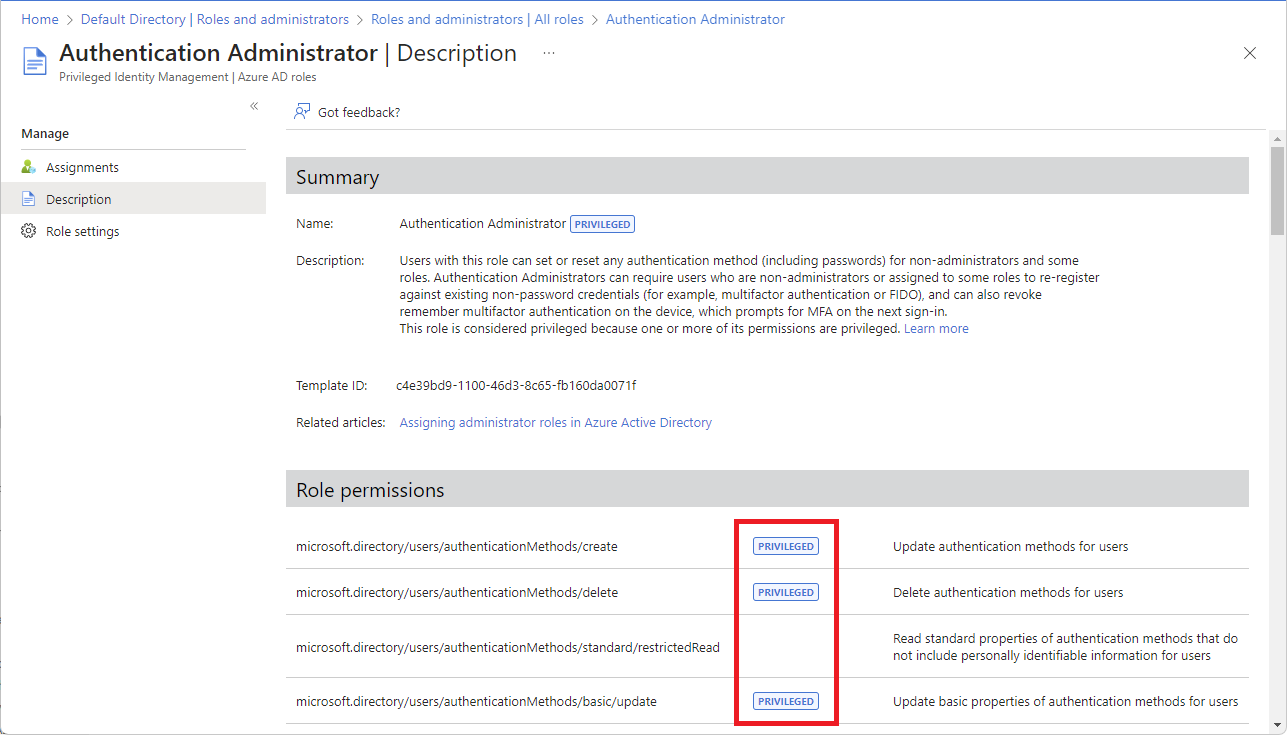

W centrum administracyjnym firmy Microsoft Entra wyszukaj etykietę PRIVILEGED .

Na stronie Role i administratorzy role uprzywilejowane są identyfikowane w kolumnie Privileged. W kolumnie Przypisania jest wyświetlana liczba przypisań ról. Możesz również filtrować role uprzywilejowane.

Podczas wyświetlania uprawnień dla roli uprzywilejowanej można zobaczyć, które uprawnienia są uprzywilejowane. Jeśli wyświetlisz uprawnienia jako użytkownik domyślny, nie będzie można zobaczyć, które uprawnienia są uprzywilejowane.

Podczas tworzenia roli niestandardowej można zobaczyć, które uprawnienia są uprzywilejowane, a rola niestandardowa zostanie oznaczona jako uprzywilejowana.

Najlepsze rozwiązania dotyczące używania ról uprzywilejowanych

Poniżej przedstawiono kilka najlepszych rozwiązań dotyczących używania ról uprzywilejowanych.

- Stosowanie zasady najniższych uprawnień

- Udzielanie dostępu just in time za pomocą usługi Privileged Identity Management

- Włączanie uwierzytelniania wieloskładnikowego dla wszystkich kont administratorów

- Konfigurowanie cyklicznych przeglądów dostępu w celu odwołania niepotrzebnych uprawnień w czasie

- Ogranicz liczbę globalnych Administracja istratorów do mniejszej niż 5

- Ogranicz liczbę przypisań ról uprzywilejowanych do mniejszej niż 10

Aby uzyskać więcej informacji, zobacz Najlepsze rozwiązania dotyczące ról firmy Microsoft Entra.

Uprawnienia uprzywilejowane a akcje chronione

Uprawnienia uprzywilejowane i akcje chronione to funkcje związane z zabezpieczeniami, które mają różne cele. Uprawnienia z etykietą PRIVILEGED ułatwiają identyfikowanie uprawnień, które mogą prowadzić do podniesienia uprawnień, jeśli nie są używane w bezpieczny i zamierzony sposób. Chronione akcje to uprawnienia roli, które zostały przypisane zasady dostępu warunkowego dla dodanych zabezpieczeń, takich jak wymaganie uwierzytelniania wieloskładnikowego. Wymagania dostępu warunkowego są wymuszane, gdy użytkownik wykonuje chronioną akcję. Akcje chronione są obecnie w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Co to są akcje chronione w usłudze Microsoft Entra ID?.

| Możliwość | Uprawnienie uprzywilejowane | Akcja chroniona |

|---|---|---|

| Identyfikowanie uprawnień, które powinny być używane w bezpieczny sposób | ✅ | |

| Wymaganie dodatkowych zabezpieczeń w celu wykonania akcji | ✅ |

Terminologia

Aby zrozumieć uprzywilejowane role i uprawnienia w identyfikatorze Entra firmy Microsoft, warto poznać niektóre z poniższych terminów.

| Termin | Definicja |

|---|---|

| action | Działanie podmiotu zabezpieczeń może wykonywać na typie obiektu. Czasami określane jako operacja. |

| Uprawnienia | Definicja określająca działanie, które podmiot zabezpieczeń może wykonywać na typie obiektu. Uprawnienie obejmuje co najmniej jedną akcję. |

| uprawnienie uprzywilejowane | W usłudze Microsoft Entra ID uprawnienia, które mogą służyć do delegowania zarządzania zasobami katalogu do innych użytkowników, modyfikowania poświadczeń, zasad uwierzytelniania lub autoryzacji lub uzyskiwania dostępu do ograniczonych danych. |

| rola uprzywilejowana | Wbudowana lub niestandardowa rola, która ma co najmniej jedno uprawnienie uprzywilejowane. |

| przypisanie ról uprzywilejowanych | Przypisanie roli, które używa roli uprzywilejowanej. |

| podniesienie uprawnień | Gdy podmiot zabezpieczeń uzyskuje więcej uprawnień niż przypisana rola początkowo zapewniana przez personifikację innej roli. |

| akcja chroniona | Uprawnienia z dostępem warunkowym zastosowane do dodanych zabezpieczeń. |

Jak zrozumieć uprawnienia roli

Schemat uprawnień luźno jest zgodny z formatem REST programu Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Na przykład:

microsoft.directory/applications/credentials/update

| Element uprawnienia | opis |

|---|---|

| namespace | Produkt lub usługa, która uwidacznia zadanie i jest poprzedzana elementem microsoft. Na przykład wszystkie zadania w identyfikatorze Entra firmy Microsoft używają microsoft.directory przestrzeni nazw. |

| podmiot | Funkcja logiczna lub składnik uwidoczniony przez usługę w programie Microsoft Graph. Na przykład identyfikator Entra firmy Microsoft uwidacznia użytkowników i grupy, program OneNote uwidacznia notatki, a program Exchange uwidacznia skrzynki pocztowe i kalendarze. Istnieje specjalne allEntities słowo kluczowe służące do określania wszystkich jednostek w przestrzeni nazw. Jest to często używane w rolach, które udzielają dostępu do całego produktu. |

| propertySet | Określone właściwości lub aspekty jednostki, dla której jest udzielany dostęp. Na przykład microsoft.directory/applications/authentication/read daje możliwość odczytywania adresu URL odpowiedzi, adresu URL wylogowywania i niejawnej właściwości przepływu w obiekcie aplikacji w identyfikatorze Entra firmy Microsoft.

|

| action | Przyznawana operacja, zazwyczaj tworzenie, odczytywanie, aktualizowanie lub usuwanie (CRUD). Istnieje specjalne allTasks słowo kluczowe służące do określania wszystkich powyższych możliwości (tworzenie, odczytywanie, aktualizowanie i usuwanie). |

Porównanie ról uwierzytelniania

W poniższej tabeli porównaliśmy możliwości ról związanych z uwierzytelnianiem.

| Rola | Zarządzanie metodami uwierzytelniania użytkownika | Zarządzanie uwierzytelnianiem wieloskładnikowym dla poszczególnych użytkowników | Zarządzanie ustawieniami uwierzytelniania wieloskładnikowego | Zarządzanie zasadami metody uwierzytelniania | Zarządzanie zasadami ochrony hasłem | Aktualizowanie właściwości poufnych | Usuwanie i przywracanie użytkowników |

|---|---|---|---|---|---|---|---|

| Administracja istrator uwierzytelniania | Tak dla niektórych użytkowników | Tak dla niektórych użytkowników | Nie | Nie. | Nie | Tak dla niektórych użytkowników | Tak dla niektórych użytkowników |

| Administracja istrator uwierzytelniania uprzywilejowanego | Tak dla wszystkich użytkowników | Tak dla wszystkich użytkowników | Nie | Nie. | Nie | Tak dla wszystkich użytkowników | Tak dla wszystkich użytkowników |

| Administracja istrator zasad uwierzytelniania | Nie | Nie. | Tak | Tak | Tak | Nie. | Nie |

| Administrator użytkowników | Nie | Nie. | Nie. | Nie. | Nie | Tak dla niektórych użytkowników | Tak dla niektórych użytkowników |

KtoTo może resetować hasła

W poniższej tabeli kolumny zawierają listę ról, które mogą resetować hasła i unieważniać tokeny odświeżania. Wiersze zawierają listę ról, dla których można zresetować hasło. Na przykład Administracja istrator haseł może zresetować hasło dla czytelników katalogu, osoby zapraszania gościa, Administracja istratora haseł i użytkowników bez roli administratora. Jeśli użytkownik ma przypisaną inną rolę, Administracja istrator haseł nie może zresetować hasła.

Poniższa tabela zawiera role przypisane w zakresie dzierżawy. W przypadku ról przypisanych w zakresie jednostki administracyjnej obowiązują dalsze ograniczenia.

| Rola, którą można zresetować przy użyciu hasła | Administracja haseł | Administrator pomocy technicznej | Uwierzytelnianie Administracja | Administracja użytkownika | Administracja uwierzytelniania uprzywilejowanego | Administrator globalny |

|---|---|---|---|---|---|---|

| Uwierzytelnianie Administracja | ✅ | ✅ | ✅ | |||

| Czytelnicy katalogów | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrator globalny | ✅ | ✅* | ||||

| Grupy Administracja | ✅ | ✅ | ✅ | |||

| Osoba zapraszana gościa | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrator pomocy technicznej | ✅ | ✅ | ✅ | ✅ | ||

| Czytelnik Centrum wiadomości | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Administracja haseł | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administracja uwierzytelniania uprzywilejowanego | ✅ | ✅ | ||||

| Administracja ról uprzywilejowanych | ✅ | ✅ | ||||

| Czytelnik raportów | ✅ | ✅ | ✅ | ✅ | ✅ | |

| User (brak roli administratora) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| User (brak roli administratora, ale członek lub właściciel grupy z możliwością przypisania roli) |

✅ | ✅ | ||||

| Użytkownik z rolą w zakresie jednostki administracyjnej zarządzania z ograniczeniami | ✅ | ✅ | ||||

| Administracja użytkownika | ✅ | ✅ | ✅ | |||

| Czytelnik raportów podsumowania użycia | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Wszystkie role niestandardowe | ✅ | ✅ |

Ważne

Rola pomoc techniczna w warstwie Partner2 może resetować hasła i unieważniać tokeny odświeżania dla wszystkich administratorów i administratorów (w tym administratorów globalnych Administracja istratorów). Rola Pomoc techniczna w warstwie Partner1 może resetować hasła i unieważniać tokeny odświeżania tylko dla innych niż administratorzy. Te role nie powinny być używane, ponieważ są przestarzałe.

Możliwość zresetowania hasła obejmuje możliwość aktualizowania następujących poufnych właściwości wymaganych do samoobsługowego resetowania hasła:

- business Telefon s

- mobilePhone

- otherMails

KtoTo może wykonywać poufne akcje

Niektórzy administratorzy mogą wykonywać następujące poufne akcje dla niektórych użytkowników. Wszyscy użytkownicy mogą odczytywać poufne właściwości.

| Akcja wrażliwa | Nazwa właściwości poufnej |

|---|---|

| Wyłączanie lub włączanie użytkowników | accountEnabled |

| Aktualizowanie telefonu służbowego | businessPhones |

| Aktualizowanie telefonu komórkowego | mobilePhone |

| Aktualizowanie lokalnego niezmiennego identyfikatora | onPremisesImmutableId |

| Aktualizowanie innych wiadomości e-mail | otherMails |

| Aktualizowanie profilu hasła | passwordProfile |

| Aktualizowanie głównej nazwy użytkownika | userPrincipalName |

| Usuwanie lub przywracanie użytkowników | Nie dotyczy |

W poniższej tabeli kolumny zawierają listę ról, które mogą wykonywać poufne akcje. Wiersze zawierają listę ról, dla których można wykonać akcję wrażliwą.

Poniższa tabela zawiera role przypisane w zakresie dzierżawy. W przypadku ról przypisanych w zakresie jednostki administracyjnej obowiązują dalsze ograniczenia.

| Rolę, na którą można wykonać akcję wrażliwą | Uwierzytelnianie Administracja | Administracja użytkownika | Administracja uwierzytelniania uprzywilejowanego | Administrator globalny |

|---|---|---|---|---|

| Uwierzytelnianie Administracja | ✅ | ✅ | ✅ | |

| Czytelnicy katalogów | ✅ | ✅ | ✅ | ✅ |

| Administrator globalny | ✅ | ✅ | ||

| Grupy Administracja | ✅ | ✅ | ✅ | |

| Osoba zapraszana gościa | ✅ | ✅ | ✅ | ✅ |

| Administrator pomocy technicznej | ✅ | ✅ | ✅ | |

| Czytelnik Centrum wiadomości | ✅ | ✅ | ✅ | ✅ |

| Administracja haseł | ✅ | ✅ | ✅ | ✅ |

| Administracja uwierzytelniania uprzywilejowanego | ✅ | ✅ | ||

| Administracja ról uprzywilejowanych | ✅ | ✅ | ||

| Czytelnik raportów | ✅ | ✅ | ✅ | ✅ |

| User (brak roli administratora) |

✅ | ✅ | ✅ | ✅ |

| User (brak roli administratora, ale członek lub właściciel grupy z możliwością przypisania roli) |

✅ | ✅ | ||

| Użytkownik z rolą w zakresie jednostki administracyjnej zarządzania z ograniczeniami | ✅ | ✅ | ||

| Administracja użytkownika | ✅ | ✅ | ✅ | |

| Czytelnik raportów podsumowania użycia | ✅ | ✅ | ✅ | ✅ |

| Wszystkie role niestandardowe | ✅ | ✅ |