Połączenia w usłudze Azure AI Studio

Połączenia w usłudze Azure AI Studio to sposób uwierzytelniania i korzystania zarówno z zasobów firmy Microsoft, jak i innych niż Microsoft w projektach programu AI Studio. Na przykład połączenia mogą służyć do obsługi przepływu monitów, danych szkoleniowych i wdrożeń. Połączenia można tworzyć wyłącznie dla jednego projektu lub współużytkować ze wszystkimi projektami w tym samym centrum.

Połączenia z usługami azure AI

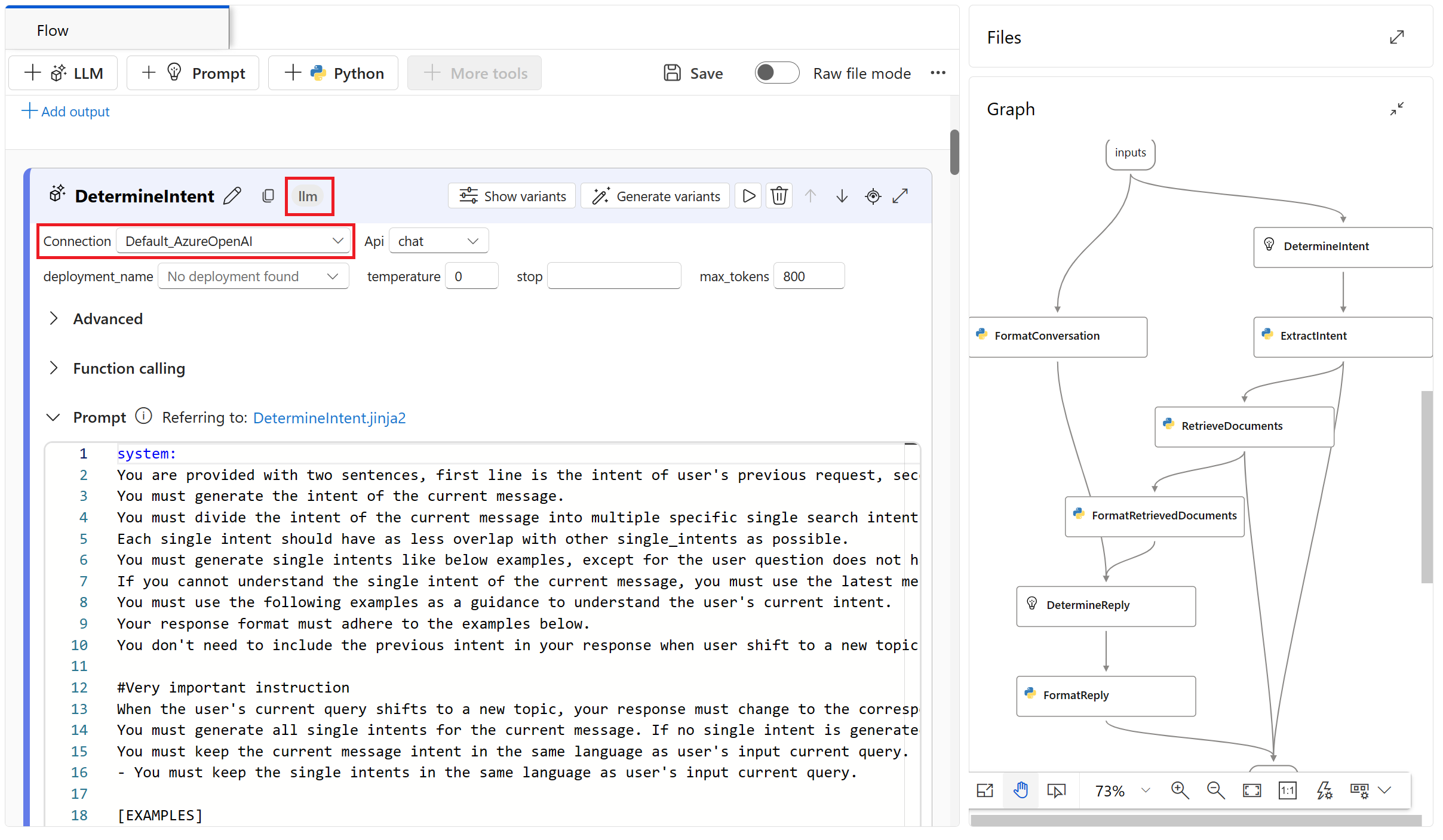

Możesz tworzyć połączenia z usługami azure AI, takimi jak Azure OpenAI i Azure AI Content Safety. Następnie możesz użyć połączenia w narzędziu przepływu monitu, takim jak narzędzie LLM.

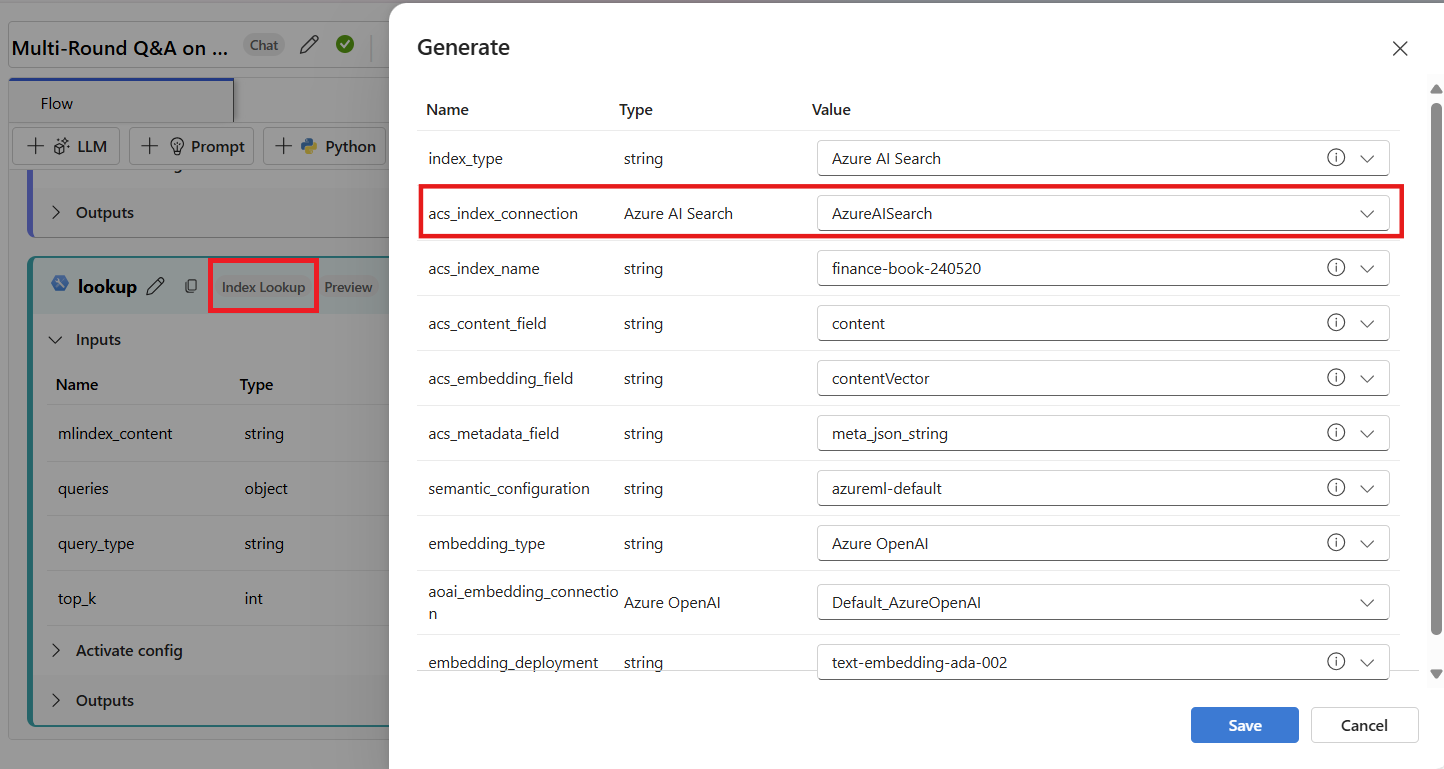

W innym przykładzie możesz utworzyć połączenie z zasobem usługi Azure AI Search. Połączenie może być następnie używane przez narzędzia przepływu monitów, takie jak narzędzie odnośnika indeksu.

Połączenia z nie usługi firmy Microsoft

Usługa Azure AI Studio obsługuje połączenia z innymi niż usługi firmy Microsoft, w tym następujące:

- Połączenie klucza interfejsu API obsługuje uwierzytelnianie do określonego obiektu docelowego indywidualnie. Jest to najczęściej spotykany typ połączenia innego niż Microsoft.

- Połączenie niestandardowe umożliwia bezpieczne przechowywanie kluczy dostępu i przechowywanie powiązanych właściwości, takich jak obiekty docelowe i wersje. Połączenia niestandardowe są przydatne, gdy masz wiele obiektów docelowych lub przypadków, w których nie potrzebujesz poświadczeń dostępu. Scenariusze langChain to dobry przykład użycia niestandardowych połączeń usług. Połączenia niestandardowe nie zarządzają uwierzytelnianiem, więc musisz samodzielnie zarządzać uwierzytelnianiem.

Połączenia z magazynami danych

Ważne

Połączenia danych nie mogą być współużytkowane przez projekty. Są one tworzone wyłącznie w kontekście jednego projektu.

Utworzenie połączenia danych umożliwia dostęp do danych zewnętrznych bez kopiowania ich do projektu. Zamiast tego połączenie zapewnia odwołanie do źródła danych.

Połączenie danych oferuje następujące korzyści:

- Typowy, łatwy w użyciu interfejs API, który współdziała z różnymi typami magazynu, takimi jak Microsoft OneLake, Azure Blob i Azure Data Lake Gen2.

- Łatwiejsze odnajdywanie przydatnych połączeń w operacjach zespołowych.

- W przypadku dostępu opartego na poświadczeniach (jednostki usługi/sygnatury dostępu współdzielonego/klucza) połączenie programu AI Studio zabezpiecza informacje o poświadczeniach. W ten sposób nie trzeba umieszczać tych informacji w skryptach.

Podczas tworzenia połączenia z istniejącym kontem usługi Azure Storage można wybrać między dwiema różnymi metodami uwierzytelniania:

Oparte na poświadczeniach: uwierzytelnianie dostępu do danych przy użyciu jednostki usługi, tokenu sygnatury dostępu współdzielonego (SAS) lub klucza konta. Użytkownicy z uprawnieniami projektu Czytelnik mogą uzyskiwać dostęp do poświadczeń.

Oparte na tożsamości: użyj identyfikatora Entra firmy Microsoft lub tożsamości zarządzanej do uwierzytelniania dostępu do danych.

Napiwek

W przypadku korzystania z połączenia opartego na tożsamości kontrola dostępu oparta na rolach (RBAC) platformy Azure służy do określania, kto może uzyskać dostęp do połączenia. Aby móc korzystać z połączenia, musisz przypisać odpowiednie role RBAC platformy Azure deweloperom. Aby uzyskać więcej informacji, zobacz Scenariusz: połączenia przy użyciu identyfikatora Entra firmy Microsoft.

W poniższej tabeli przedstawiono obsługiwane usługi magazynu oparte na chmurze platformy Azure i metody uwierzytelniania:

| Obsługiwana usługa magazynu | Uwierzytelnianie na podstawie poświadczeń | Uwierzytelnianie na podstawie tożsamości |

|---|---|---|

| Azure Blob Container | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

Identyfikator URI (Uniform Resource Identifier) reprezentuje lokalizację magazynu na komputerze lokalnym, usłudze Azure Storage lub publicznie dostępnej lokalizacji http lub https. W poniższych przykładach pokazano identyfikatory URI dla różnych opcji magazynu:

| Lokalizacja usługi Storage | Przykłady identyfikatorów URI |

|---|---|

| Połączenie usługi Azure AI Studio | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| Pliki lokalne | ./home/username/data/my_data |

| Publiczny serwer http lub https | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Blob storage | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Magazyny kluczy i wpisy tajne

Połączenia umożliwiają bezpieczne przechowywanie poświadczeń, uwierzytelnianie dostępu oraz korzystanie z danych i informacji. Wpisy tajne skojarzone z połączeniami są bezpiecznie utrwalane w odpowiedniej usłudze Azure Key Vault, przestrzegając niezawodnych standardów zabezpieczeń i zgodności. Jako administrator możesz przeprowadzać inspekcję połączeń udostępnionych i połączeń w zakresie projektu na poziomie centrum (link do rbac połączenia).

Połączenia platformy Azure służą jako serwery proxy magazynu kluczy, a interakcje z połączeniami są bezpośrednimi interakcjami z magazynem kluczy platformy Azure. Połączenia usługi Azure AI Studio bezpiecznie przechowują klucze interfejsu API jako wpisy tajne w magazynie kluczy. Kontrola dostępu oparta na rolach (RBAC) magazynu kluczy platformy Azure kontroluje dostęp do tych zasobów połączenia. Połączenie odwołuje się do poświadczeń z lokalizacji magazynu kluczy do dalszego użycia. Nie trzeba bezpośrednio zajmować się poświadczeniami po ich przechowywaniu w magazynie kluczy centrum. Istnieje możliwość przechowywania poświadczeń w pliku YAML. Polecenie interfejsu wiersza polecenia lub zestaw SDK mogą je zastąpić. Zalecamy unikanie przechowywania poświadczeń w pliku YAML, ponieważ naruszenie zabezpieczeń może prowadzić do wycieku poświadczeń.