Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Aby skonfigurować wzajemne uwierzytelnianie z klientem lub uwierzytelnianie klienta, usługa Application Gateway wymaga przesłania zaufanego łańcucha certyfikatów klienta CA do bramy. Jeśli masz wiele łańcuchów certyfikatów, musisz utworzyć łańcuchy oddzielnie i przekazać je jako różne pliki w usłudze Application Gateway. Z tego artykułu dowiesz się, jak wyeksportować łańcuch certyfikatów zaufanego urzędu certyfikacji klienta, którego można użyć w konfiguracji uwierzytelniania klientów na Twojej bramie.

Wymagania wstępne

Istniejący certyfikat klienta jest wymagany do wygenerowania łańcucha certyfikatów klienta zaufanego urzędu certyfikacji (CA).

Eksport zaufanego certyfikatu klienta CA

Do uwierzytelniania klienta na bramie aplikacyjnej wymagany jest zaufany certyfikat CA klienta. W tym przykładzie używamy certyfikatu TLS/SSL dla certyfikatu klienta, wyeksportujemy jego klucz publiczny, a następnie wyeksportujemy certyfikaty urzędu certyfikacji z klucza publicznego, aby uzyskać certyfikaty zaufanego urzędu certyfikacji klienta. Następnie połączymy wszystkie certyfikaty urzędu certyfikacji klienta z jednym zaufanym łańcuchem certyfikatów urzędu certyfikacji klienta.

Poniższe kroki ułatwiają eksportowanie pliku pem lub .cer dla certyfikatu:

Eksportowanie certyfikatu publicznego

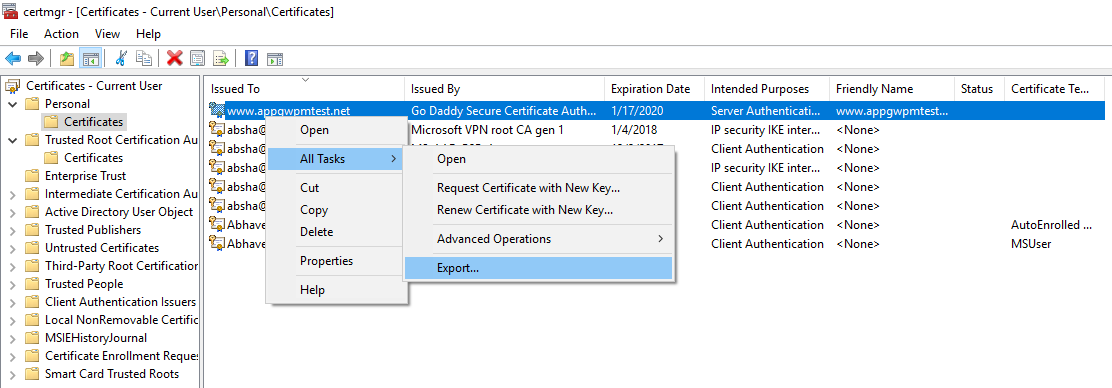

Aby uzyskać plik .cer z certyfikatu, otwórz pozycję Zarządzaj certyfikatami użytkowników. Znajdź certyfikat, zazwyczaj w folderze "Certyfikaty — bieżący użytkownik\Osobisty\Certyfikaty", a następnie kliknij prawym przyciskiem myszy. Kliknij pozycję Wszystkie zadania, a następnie kliknij przycisk Eksportuj. Spowoduje to otwarcie Kreatora eksportu certyfikatów. Jeśli nie możesz znaleźć certyfikatu w obszarze Bieżący użytkownik\Osobiste\Certyfikaty, być może przypadkowo otwarto "Certyfikaty — komputer lokalny", a nie "Certyfikaty — bieżący użytkownik"). Jeśli chcesz otworzyć Menedżera certyfikatów w bieżącym zakresie użytkownika przy użyciu programu PowerShell, wpisz certmgr w oknie konsoli.

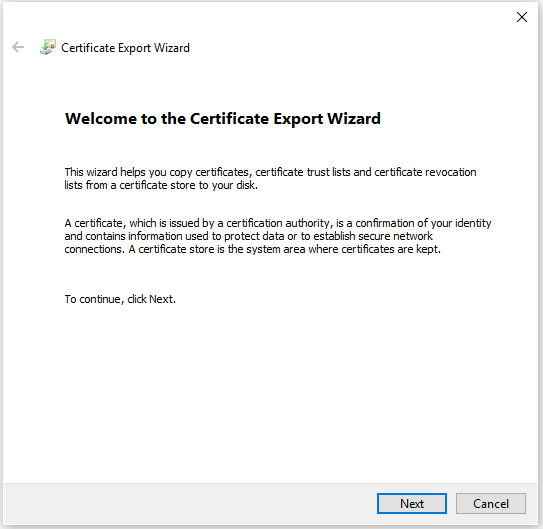

W Kreatorze kliknij Dalej.

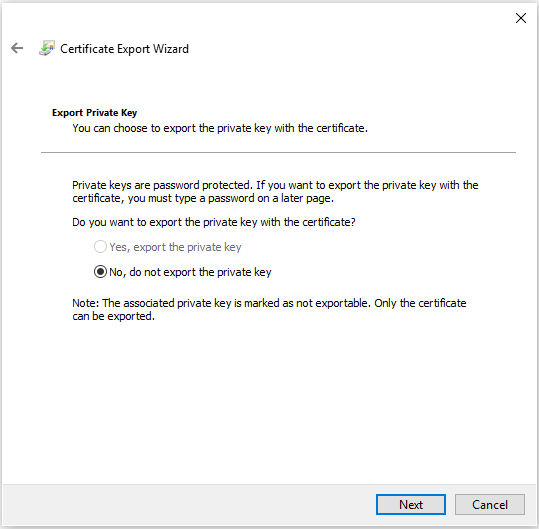

Wybierz pozycję Nie, nie eksportuj klucza prywatnego, a następnie kliknij przycisk Dalej.

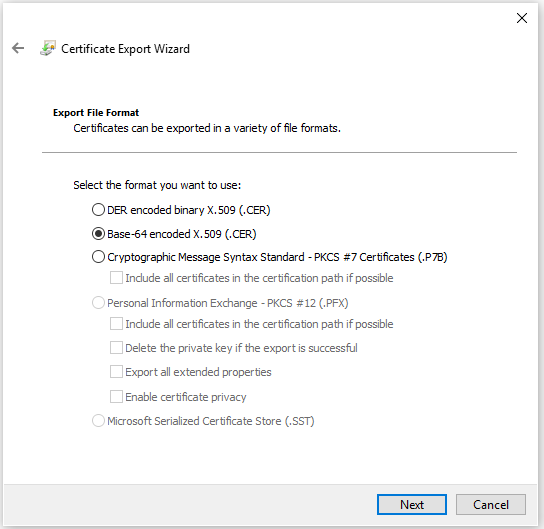

Na stronie Eksportuj format pliku wybierz pozycję X.509 zakodowany w formacie Base-64 (. CER)., a następnie kliknij przycisk Dalej.

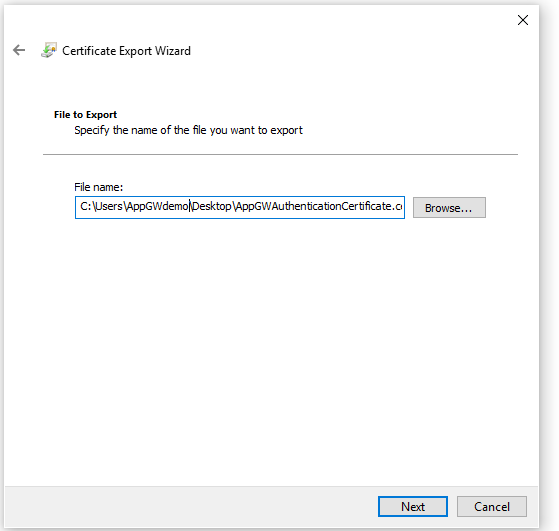

Dla Plik do eksportu, przejdź do lokalizacji, do której chcesz wyeksportować certyfikat. Do pola Nazwa pliku wprowadź nazwę pliku certyfikatu. Następnie kliknij przycisk Dalej.

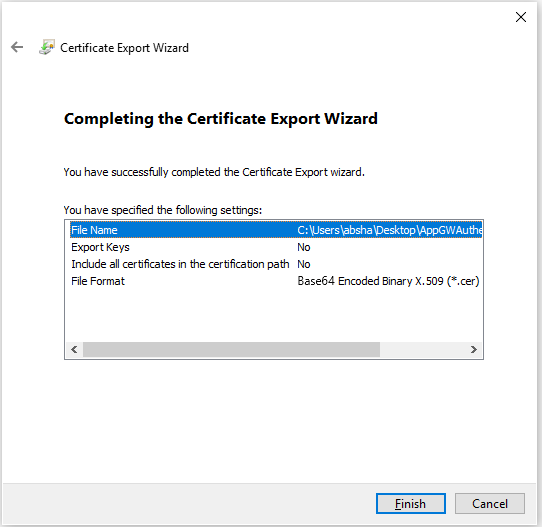

Kliknij przycisk Zakończ, aby wyeksportować certyfikat.

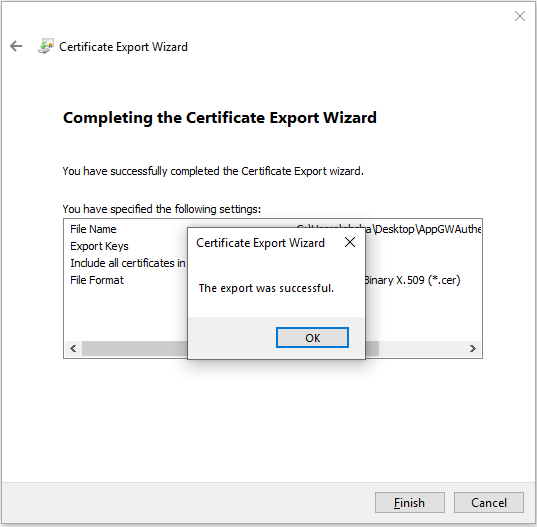

Certyfikat został pomyślnie wyeksportowany.

Wyeksportowany certyfikat wygląda podobnie do następującego:

Eksportowanie certyfikatów urzędu certyfikacji z certyfikatu publicznego

Po wyeksportowaniu certyfikatu publicznego, musisz teraz wyeksportować certyfikat(y) urzędu certyfikacji z tego certyfikatu publicznego. Jeśli masz tylko główny urząd certyfikacji, musisz wyeksportować tylko ten certyfikat. Jeśli jednak masz więcej niż jeden pośredni urząd certyfikacji, musisz wyeksportować każdy z nich.

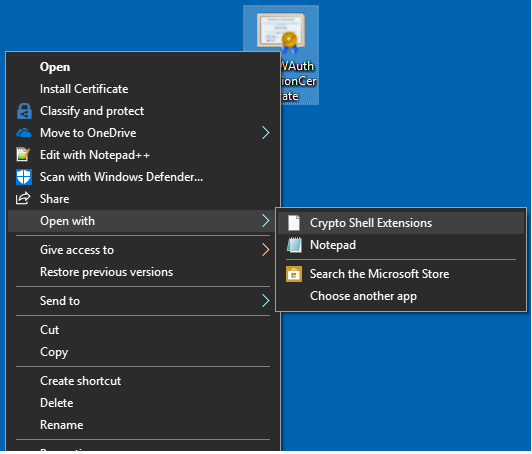

Po wyeksportowaniu klucza publicznego otwórz plik.

Wybierz kartę Ścieżka certyfikacji, aby wyświetlić urząd certyfikacji.

Wybierz certyfikat główny i kliknij pozycję Wyświetl certyfikat.

Powinny zostać wyświetlone szczegóły certyfikatu głównego.

Wybierz kartę Szczegóły i kliknij przycisk Kopiuj do pliku...

W tym momencie wyodrębniono szczegóły certyfikatu głównego urzędu certyfikacji z certyfikatu publicznego. Widzisz Kreatora eksportu certyfikatów. Wykonaj kroki 2–7 z poprzedniej sekcji (Eksportuj certyfikat publiczny), aby ukończyć pracę Kreatora eksportu certyfikatów.

Teraz powtórz kroki od 2 do 6 z tej bieżącej sekcji (Eksportuj certyfikaty urzędu certyfikacji z certyfikatu publicznego) dla wszystkich pośrednich urzędów certyfikacji, aby wyeksportować wszystkie certyfikaty pośredniego urzędu certyfikacji w zakodowanym formacie Base-64 X.509(. Format CER).

Na przykład powtórz kroki 2–6 z tej sekcji w pośrednim urzędzie certyfikacji MSIT CAZ2 , aby wyodrębnić go jako własny certyfikat.

Łączenie wszystkich certyfikatów urzędu certyfikacji w jeden plik

Uruchom następujące polecenie z wszystkimi wyodrębnionymi wcześniej certyfikatami urzędu certyfikacji.

Windows:

type intermediateCA.cer rootCA.cer > combined.cerLinux:

cat intermediateCA.cer rootCA.cer >> combined.cerTwój końcowy połączony certyfikat powinien wyglądać podobnie do następującego:

Następne kroki

Teraz masz łańcuch certyfikatów zaufanego urzędu certyfikacji klienta. Możesz dodać tę opcję do konfiguracji uwierzytelniania klienta w usłudze Application Gateway, aby umożliwić wzajemne uwierzytelnianie z bramą. Zobacz Konfigurowanie wzajemnego uwierzytelniania przy użyciu usługi Application Gateway z portalem lub konfigurowanie wzajemnego uwierzytelniania przy użyciu usługi Application Gateway przy użyciu programu PowerShell.