Zarządzanie tożsamościami i dostępem (IAM) to struktura procesów, zasad i technologii obejmująca zarządzanie tożsamościami i dostępem. Zarządzanie dostępem i tożsamościami obejmuje składniki obsługujące uwierzytelnianie i autoryzację użytkowników i innych kont w systemie.

Każdy składnik systemu IAM może powodować zakłócenia. Odporność zarządzania dostępem i tożsamościami to możliwość zakłóceń w składnikach systemu zarządzania dostępem i tożsamościami oraz odzyskiwanie przy minimalnym wpływie na działalność biznesową, użytkowników, klientów i operacje. W tym przewodniku opisano sposoby tworzenia odpornego systemu IAM.

Aby promować odporność na zarządzanie dostępem i tożsamościami:

- Załóżmy, że wystąpią zakłócenia i zaplanuj je.

- Zmniejsz zależności, złożoność i pojedyncze punkty awarii.

- Zapewnij kompleksową obsługę błędów.

Rozpoznawanie i planowanie awaryjnych jest ważne. Jednak dodanie większej liczby systemów tożsamości z ich zależnościami i złożonością może zmniejszyć, a nie zwiększyć odporności.

Deweloperzy mogą pomóc w zarządzaniu odpornością na zarządzanie dostępem i tożsamościami i tożsamościami zarządzanymi w usłudze Microsoft Entra wszędzie tam, gdzie to możliwe. Aby uzyskać więcej informacji, zobacz Zwiększanie odporności aplikacji uwierzytelniania i autoryzacji, które tworzysz.

Podczas planowania odporności rozwiązania IAM należy wziąć pod uwagę następujące elementy:

- Aplikacje, które korzystają z systemu IAM.

- Publiczne infrastruktury, których używa uwierzytelnianie, w tym:

- Firmy telekomunikacyjne.

- Dostawcy usług internetowych.

- Dostawcy kluczy publicznych.

- Dostawcy tożsamości w chmurze i lokalnie.

- Inne usługi, które korzystają z usługi IAM i interfejsów API łączących usługi.

- Wszystkie inne składniki lokalne w systemie.

Architektura

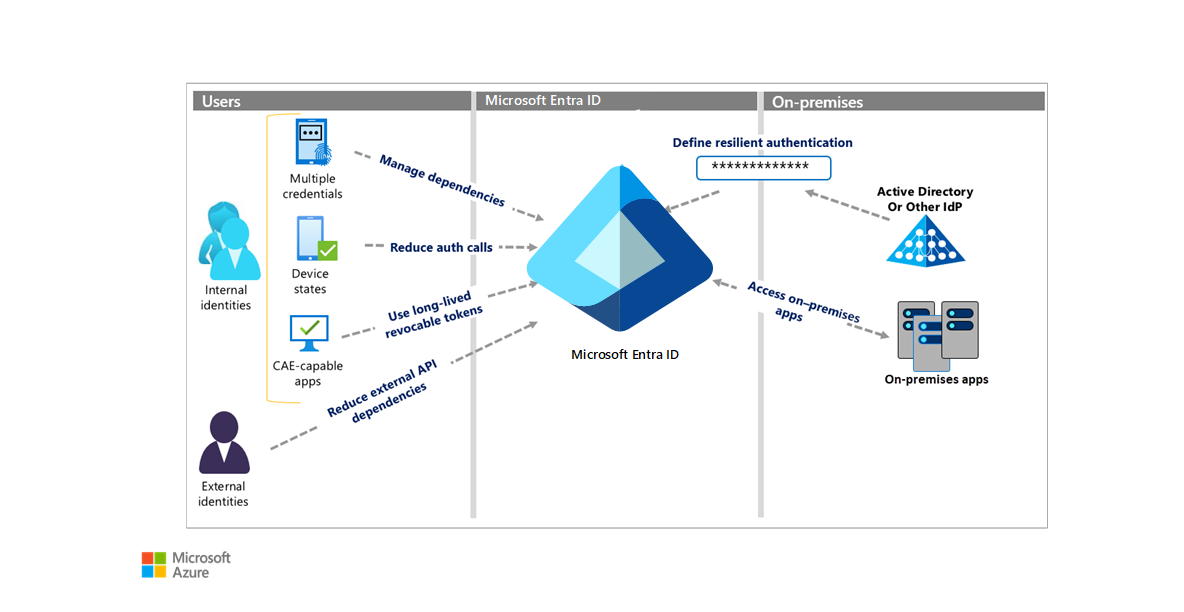

Ten diagram przedstawia kilka sposobów zwiększenia odporności na zarządzanie dostępem i tożsamościami. Połączone artykuły szczegółowo wyjaśniają metody.

Zarządzanie zależnościami i zmniejszanie liczby wywołań uwierzytelniania

Każde wywołanie uwierzytelniania podlega przerwom w działaniu, jeśli którykolwiek składnik wywołania zakończy się niepowodzeniem. Gdy uwierzytelnianie jest zakłócane z powodu błędów składników bazowych, użytkownicy nie mogą uzyskać dostępu do swoich aplikacji. Dlatego zmniejszenie liczby wywołań uwierzytelniania i liczba zależności w tych wywołaniach jest niezbędna dla odporności.

- Zarządzanie zależnościami. Budowanie odporności za pomocą zarządzania poświadczeniami.

- Zmniejsz liczbę wywołań uwierzytelniania. Budować odporność przy użyciu stanów urządzeń.

- Zmniejsz zależności zewnętrznego interfejsu API.

Używanie długotrwałych tokenów, które można odwołać

W systemie uwierzytelniania opartego na tokenach, takiego jak Microsoft Entra ID, aplikacja kliencka użytkownika musi uzyskać token zabezpieczający z systemu tożsamości, zanim będzie mógł uzyskać dostęp do aplikacji lub innego zasobu. W okresie ważności tokenu klient może wielokrotnie prezentować ten sam token, aby uzyskać dostęp do aplikacji.

Jeśli okres ważności wygaśnie podczas sesji użytkownika, aplikacja odrzuci token, a klient musi uzyskać nowy token z identyfikatora Entra firmy Microsoft. Uzyskanie nowego tokenu potencjalnie wymaga interakcji użytkownika, takiej jak monity o poświadczenia lub inne wymagania. Zmniejszenie częstotliwości wywołań uwierzytelniania z dłuższymi tokenami zmniejsza niepotrzebne interakcje. Należy jednak zrównoważyć okres życia tokenu z ryzykiem utworzonym przez mniejszą liczbę ocen zasad.

- Używaj długotrwałych tokenów, które można odwołać.

- Odporność kompilacji przy użyciu oceny ciągłego dostępu (CAE).

Aby uzyskać więcej informacji na temat zarządzania okresami istnienia tokenów, zobacz Optymalizowanie monitów o ponowne uwierzytelnianie i omówienie okresu istnienia sesji dla uwierzytelniania wieloskładnikowego firmy Microsoft.

Odporność hybrydowa i lokalna

- Tworzenie odporności w architekturze hybrydowej w celu zdefiniowania odpornego uwierzytelniania od lokalna usługa Active Directory lub innych dostawców tożsamości (IDP).

- Aby zarządzać tożsamościami zewnętrznymi, utwórz odporność w uwierzytelnianiu użytkowników zewnętrznych.

- Aby uzyskać dostęp do aplikacji lokalnych, możesz budować odporność dostępu do aplikacji za pomocą serwer proxy aplikacji.

Następne kroki

- Zwiększanie odporności opracowywanych aplikacji uwierzytelniania i autoryzacji

- Budowanie odporności w infrastrukturze zarządzania dostępem i tożsamościami

- Tworzenie odporności w systemach aplikacji przeznaczonych dla klientów (CIAM) za pomocą usługi Azure Active Directory B2C