Integrowanie domen lokalna usługa Active Directory z identyfikatorem Entra firmy Microsoft

Microsoft Entra ID to oparta na chmurze usługa katalogowa i tożsamości. Ta architektura referencyjna przedstawia najlepsze rozwiązania dotyczące integrowania domen lokalna usługa Active Directory z identyfikatorem Entra firmy Microsoft w celu zapewnienia uwierzytelniania tożsamości opartego na chmurze.

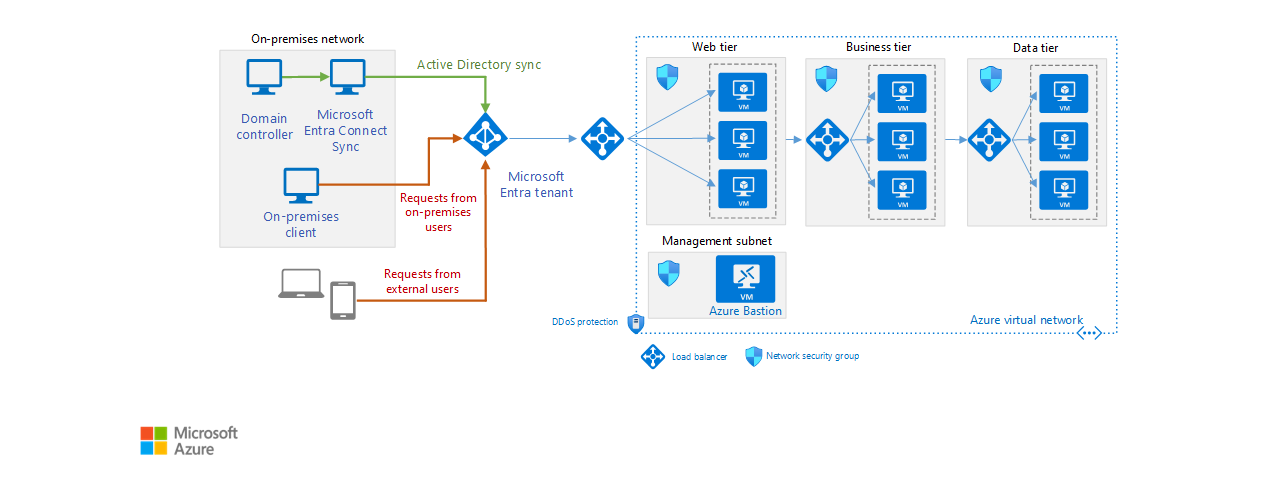

Architektura

Uzyskaj dostęp do diagramu programu Visio w trybie online za pośrednictwem platformy Microsoft 365. Pamiętaj, że aby uzyskać dostęp do tego diagramu, musisz mieć licencję programu Visio. Możesz też pobrać plik programu Visio z tej architektury (zobacz kartę Visio "Microsoft Entra ID").

Uwaga

Dla uproszczenia ten diagram przedstawia tylko połączenia bezpośrednio związane z identyfikatorem Entra firmy Microsoft, a nie ruch związany z protokołem, który może wystąpić w ramach federacji uwierzytelniania i tożsamości. Na przykład aplikacja internetowa może przekierować przeglądarkę internetową w celu uwierzytelnienia żądania za pomocą identyfikatora Entra firmy Microsoft. Po uwierzytelnieniu żądanie może zostać przekazane z powrotem do aplikacji internetowej wraz z odpowiednimi informacjami o tożsamości.

Aby uzyskać dodatkowe informacje, zobacz Choose a solution for integrating on-premises Active Directory with Azure (Wybieranie rozwiązania do integracji lokalnej usługi Active Directory z platformą Azure).

Składniki

Architektura ma następujące składniki.

Dzierżawa firmy Microsoft Entra. Wystąpienie identyfikatora Entra firmy Microsoft utworzonego przez organizację. Pełni rolę usługi katalogowej dla aplikacji w chmurze, przechowując obiekty skopiowane z lokalnej usługi Active Directory i zapewnia usługi zarządzania tożsamościami.

Podsieć warstwy internetowej. Ta podsieć przechowuje maszyny wirtualne, które obsługują aplikacje internetowe. Identyfikator Entra firmy Microsoft może pełnić rolę brokera tożsamości dla tej aplikacji.

Lokalny serwer AD DS. Lokalna usługa katalogów i tożsamości. Katalog usług AD DS można zsynchronizować z identyfikatorem Entra firmy Microsoft, aby umożliwić mu uwierzytelnianie użytkowników lokalnych.

Microsoft Entra Connect Sync Server. Komputer lokalny z uruchomioną usługą synchronizacji Microsoft Entra Connect . Ta usługa synchronizuje informacje przechowywane w lokalna usługa Active Directory z identyfikatorem Entra firmy Microsoft. Na przykład w przypadku aprowizacji lub anulowania aprowizacji grup i użytkowników w środowisku lokalnym te zmiany są propagowane do identyfikatora Entra firmy Microsoft.

Uwaga

Ze względów bezpieczeństwa identyfikator Entra firmy Microsoft przechowuje hasła użytkownika jako skrót. Jeśli użytkownik wymaga zresetowania hasła, należy to wykonać lokalnie, a nowy skrót musi zostać wysłany do identyfikatora Entra firmy Microsoft. Wersje Microsoft Entra ID P1 lub P2 zawierają funkcje, które mogą zezwalać na wprowadzanie zmian haseł w chmurze, a następnie zapisywać je z powrotem w lokalnych usługach AD DS.

Maszyny wirtualne dotyczące aplikacji n-warstwowej. Aby uzyskać więcej informacji na temat tych zasobów, zobacz Architektura N-warstwowa na maszynach wirtualnych.

Szczegóły scenariusza

Potencjalne przypadki użycia

Typowe zastosowania tej architektury referencyjnej obejmują:

- Aplikacje internetowe wdrożone na platformie Azure, które zapewniają dostęp do zdalnych użytkowników należących do Twojej organizacji.

- Wdrażanie samoobsługowych funkcji dla użytkowników końcowych, takich jak resetowanie haseł i delegowanie zarządzania grupami. Wymaga to wydania Microsoft Entra ID P1 lub P2.

- Architektury, w których sieć lokalna i sieć wirtualna platformy Azure aplikacji nie są połączone przy użyciu tunelu sieci VPN ani obwodu usługi ExpressRoute.

Uwaga

Identyfikator Entra firmy Microsoft może uwierzytelniać tożsamość użytkowników i aplikacji, które istnieją w katalogu organizacji. Niektóre aplikacje i usługi, takie jak SQL Server, mogą wymagać uwierzytelniania komputera, więc w takim przypadku to rozwiązanie nie jest odpowiednie.

Zalecenia

Poniższe zalecenia dotyczą większości scenariuszy. Należy się do nich stosować, jeśli nie ma konkretnych wymagań, które byłyby z nimi sprzeczne.

Konfigurowanie usługi Microsoft Entra Connect Sync

Usługa Microsoft Entra Connect Sync zapewnia, że informacje o tożsamości przechowywane w chmurze są spójne z informacjami o tożsamości przechowywanymi lokalnie. Ta usługa jest instalowana przy użyciu oprogramowania Microsoft Entra Connect.

Przed wdrożeniem usługi Microsoft Entra Connect Sync określ wymagania dotyczące synchronizacji organizacji. Na przykład: co synchronizować, z których domen i jak często. Aby uzyskać więcej informacji, zobacz Determine directory synchronization requirements (Określanie wymagań dotyczących synchronizacji katalogu).

Usługę Microsoft Entra Connect Sync można uruchomić na maszynie wirtualnej lub komputerze hostowanym lokalnie. W zależności od zmienności informacji w katalogu usługi Active Directory obciążenie usługi Microsoft Entra Connect Sync jest mało prawdopodobne, aby było wysokie po początkowej synchronizacji z identyfikatorem Entra firmy Microsoft. Uruchamianie usługi na maszynie wirtualnej ułatwia skalowanie serwera, gdy zajdzie taka potrzeba. Aby ustalić, czy skalowanie jest konieczne, należy monitorować aktywność na maszynie wirtualnej, zgodnie z opisem w sekcji Zagadnienia dotyczące monitorowania.

Jeśli masz wiele domen lokalnych w lesie, zalecamy przechowywanie i synchronizowanie informacji dla całego lasu z jedną dzierżawą firmy Microsoft Entra. Filtruj informacje o tożsamościach, które występują w więcej niż jednej domenie, tak aby każda tożsamość była wyświetlana tylko raz w identyfikatorze Entra firmy Microsoft, zamiast duplikować. Duplikowanie może doprowadzić do niespójności podczas synchronizacji danych. Aby uzyskać więcej informacji, zobacz sekcję opisującą topologię.

Użyj filtrowania, aby tylko niezbędne dane są przechowywane w identyfikatorze Entra firmy Microsoft. Na przykład organizacja może nie chcieć przechowywać informacji o nieaktywnych kontach w identyfikatorze Entra firmy Microsoft. Filtrowanie może być oparte na grupie, domenie, jednostce organizacyjnej (OU) lub atrybucie. W celu wygenerowania bardziej złożonych zasad możliwe jest łączenie ze sobą kilku filtrów. Można na przykład zsynchronizować obiekty przechowywane w domenie, które mają określoną wartość w wybranym atrybucie. Aby uzyskać szczegółowe informacje, zobacz Microsoft Entra Connect Sync: Configure Filtering (Synchronizacja programu Microsoft Entra Connect: Konfigurowanie filtrowania).

Aby zaimplementować wysoką dostępność usługi synchronizacji programu AD Connect, należy uruchomić dodatkowy serwer przejściowy. Aby uzyskać więcej informacji, zobacz sekcję opisującą zalecenia dotyczące topologii.

Uwaga

Microsoft Entra Connect cloud sync to nowa oferta firmy Microsoft przeznaczona do realizacji celów tożsamości hybrydowej na potrzeby synchronizacji użytkowników, grup i kontaktów z identyfikatorem Entra firmy Microsoft. Dzięki synchronizacji z chmurą microsoft Entra Connect aprowizacja z usługi AD do identyfikatora Entra firmy Microsoft jest organizowana w usługach Microsoft Online Services.

Weryfikowanie konfiguracji i zasad zabezpieczeń

Zarządzanie hasłami użytkowników. Wersje Microsoft Entra ID P1 lub P2 obsługują zapisywanie zwrotne haseł, umożliwiając użytkownikom lokalnym wykonywanie samoobsługowych resetowania haseł z poziomu witryny Azure Portal. Ta funkcja powinna być włączona tylko po przejrzeniu zasad zabezpieczeń haseł w organizacji. Można na przykład ograniczyć liczbę użytkowników, którzy mogą zmieniać hasła, oraz dostosować sposób zarządzania hasłami. Aby uzyskać więcej informacji, zobacz Customizing Password Management to fit your organization's needs (Dostosowanie zarządzania hasłami zgodnie z potrzebami organizacji).

Zabezpieczanie lokalnych aplikacji, do których można uzyskać dostęp z zewnętrz. Użyj serwera proxy aplikacji Microsoft Entra, aby zapewnić kontrolowany dostęp do lokalnych aplikacji internetowych użytkownikom spoza sieci za pośrednictwem identyfikatora Entra firmy Microsoft. Tylko użytkownicy, którzy mają prawidłowe poświadczenia w katalogu platformy Azure, są uprawnieni do korzystania z aplikacji. Aby uzyskać więcej informacji, zobacz artykuł Enable Application Proxy in the Azure portal (Włączanie serwera proxy aplikacji w witrynie Azure Portal).

Aktywnie monitoruj identyfikator Entra firmy Microsoft pod kątem oznak podejrzanych działań. Rozważ użycie wersji Microsoft Entra ID P2, która obejmuje Ochrona tożsamości Microsoft Entra. Usługa Identity Protection używa adaptacyjnych algorytmów uczenia maszynowego i algorytmów heurystycznych na potrzeby wykrywania anomalii i podejrzanych zdarzeń, które mogą wskazywać na naruszenia tożsamości. Może na przykład wykryć potencjalnie nietypową aktywność, w tym nieregularne działania związane z logowaniem, logowania z nieznanych źródeł lub adresów IP o podejrzanej aktywności lub logowania z urządzeń, które mogą być zainfekowane. Usługa Identity Protection używa tych danych do generowania raportów i alertów, które umożliwiają badanie tych zdarzeń o podwyższonym ryzyku i podejmowanie odpowiednich działań. Aby uzyskać więcej informacji, zobacz Ochrona tożsamości Microsoft Entra.

Funkcja raportowania identyfikatora Entra firmy Microsoft w witrynie Azure Portal umożliwia monitorowanie działań związanych z zabezpieczeniami występujących w systemie. Aby uzyskać więcej informacji na temat korzystania z tych raportów, zobacz Przewodnik raportowania identyfikatorów firmy Microsoft.

Weryfikowanie topologii sieci

Skonfiguruj program Microsoft Entra Connect, aby zaimplementować topologię, która najlepiej odpowiada wymaganiom organizacji. Topologie obsługiwane przez program Microsoft Entra Connect obejmują:

Pojedynczy las, pojedynczy katalog Microsoft Entra. W tej topologii program Microsoft Entra Connect synchronizuje obiekty i informacje o tożsamości z co najmniej jednej domeny w jednym lesie lokalnym w jednej dzierżawie firmy Microsoft Entra. Ta topologia jest domyślną implementacją instalacji ekspresowej programu Microsoft Entra Connect.

Uwaga

Nie używaj wielu serwerów microsoft Entra Connect Sync do łączenia różnych domen w tym samym lesie lokalnym z tą samą dzierżawą firmy Microsoft Entra, chyba że używasz serwera w trybie przejściowym, opisanym poniżej.

Wiele lasów, pojedynczy katalog Microsoft Entra. W tej topologii program Microsoft Entra Connect synchronizuje obiekty i informacje o tożsamości z wielu lasów do jednej dzierżawy firmy Microsoft Entra. Z tej topologii należy korzystać, gdy organizacja ma więcej niż jeden lokalny las. Informacje o tożsamości można skonsolidować, aby każdy unikatowy użytkownik był reprezentowany raz w katalogu Microsoft Entra, nawet jeśli użytkownik istnieje w więcej niż jednym lesie. Wszystkie lasy używają tego samego serwera microsoft Entra Connect Sync. Serwer microsoft Entra Connect Sync nie musi być częścią żadnej domeny, ale musi być dostępny ze wszystkich lasów.

Uwaga

W tej topologii nie używaj oddzielnych serwerów microsoft Entra Connect Sync do łączenia każdego lasu lokalnego z jedną dzierżawą firmy Microsoft Entra. Może to spowodować zduplikowane informacje o tożsamości w identyfikatorze Entra firmy Microsoft, jeśli użytkownicy znajdują się w więcej niż jednym lesie.

Wiele lasów, oddzielne topologie. Ta topologia scala informacje o tożsamościach z oddzielnych lasów w jedną dzierżawę firmy Microsoft Entra, traktując wszystkie lasy jako oddzielne jednostki. Ta topologia jest przydatna, jeśli łączysz lasy z różnych organizacji, a informacje o tożsamości dla każdego użytkownika są przechowywane tylko w jednym lesie.

Uwaga

Jeśli synchronizowane są globalne listy adresowe w każdym lesie, użytkownik z jednego lasu może być obecny w innym jako kontakt. Może się to zdarzyć, jeśli organizacja wdrożyła rozwiązanie GALSync za pomocą programu Forefront Identity Manager 2010 lub Microsoft Identity Manager 2016. W tym scenariuszu można sprecyzować, aby użytkownicy byli definiowani przez atrybut Mail. Można także dopasować tożsamości za pomocą atrybutów ObjectSID i msExchMasterAccountSID. Jest to przydatne w przypadku co najmniej jednego lasu zasobów z wyłączonymi kontami.

Serwer przejściowy. W tej konfiguracji uruchomisz drugie wystąpienie serwera synchronizacji Programu Microsoft Entra Connect równolegle z pierwszym. Ta struktura obsługuje scenariusze, takie jak:

Wysoka dostępność.

Testowanie i wdrażanie nowej konfiguracji serwera microsoft Entra Connect Sync.

Wprowadzenie nowego serwera i likwidowanie starej konfiguracji.

W tych scenariuszach drugie wystąpienie jest uruchamiane w trybie przejściowym. Serwer rejestruje zaimportowane obiekty i dane synchronizacji w bazie danych, ale nie przekazuje danych do identyfikatora Entra firmy Microsoft. Jeśli wyłączysz tryb przejściowy, serwer zacznie zapisywać dane w identyfikatorze Entra firmy Microsoft, a także rozpoczyna zapisywanie zwrotne haseł w katalogach lokalnych, jeśli jest to konieczne. Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect Sync: zadania operacyjne i zagadnienia.

Wiele katalogów firmy Microsoft Entra. Zazwyczaj tworzysz pojedynczy katalog Microsoft Entra dla organizacji, ale mogą wystąpić sytuacje, w których należy podzielić informacje na partycje w oddzielnych katalogach firmy Microsoft Entra. W takim przypadku należy unikać problemów z synchronizacją i zapisywaniem zwrotnym haseł, upewniając się, że każdy obiekt z lasu lokalnego jest wyświetlany tylko w jednym katalogu Microsoft Entra. Aby zaimplementować ten scenariusz, skonfiguruj oddzielne serwery usługi Microsoft Entra Connect Sync dla każdego katalogu firmy Microsoft Entra i użyj filtrowania, aby każdy serwer microsoft Entra Connect Sync działał na wzajemnie wykluczającym się zestawie obiektów.

Aby uzyskać więcej informacji na temat tych topologii, zobacz Topologies for Microsoft Entra Connect (Topologie dla programu Microsoft Entra Connect).

Konfigurowanie metody uwierzytelniania użytkownika

Domyślnie serwer microsoft Entra Connect Sync konfiguruje synchronizację skrótów haseł między domeną lokalną a identyfikatorem Entra firmy Microsoft. Usługa Microsoft Entra zakłada, że użytkownicy uwierzytelniają się, podając to samo hasło, które używają lokalnie. W przypadku wielu organizacji ta strategia jest odpowiednia, ale należy wziąć pod uwagę istniejące zasady i infrastrukturę organizacji. Na przykład:

- Zasady zabezpieczeń organizacji mogą uniemożliwiać synchronizowanie skrótów haseł z chmurą. W takim przypadku organizacja powinna rozważyć uwierzytelnianie przekazywane.

- Podczas uzyskiwania dostępu do zasobów w chmurze z komputerów przyłączonych do domeny w sieci korporacyjnej użytkownik może być zmuszony do użycia funkcji bezproblemowego logowania jednokrotnego.

- Twoja organizacja może już mieć wdrożone usługi Active Directory Federation Services (AD FS) lub dostawcę federacyjnego innej firmy. Możesz skonfigurować identyfikator Entra firmy Microsoft, aby używać tej infrastruktury do implementowania uwierzytelniania i logowania jednokrotnego, a nie przy użyciu informacji o hasłach przechowywanych w chmurze.

Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect User Sign-on options (Opcje logowania użytkownika programu Microsoft Entra Connect).

Konfigurowanie serwera proxy aplikacji Entra firmy Microsoft

Użyj identyfikatora Entra firmy Microsoft, aby zapewnić dostęp do aplikacji lokalnych.

Uwidaczniaj lokalne aplikacje internetowe przy użyciu łączników serwera proxy aplikacji zarządzanych przez składnik serwera proxy aplikacji Firmy Microsoft Entra. Łącznik serwera proxy aplikacji otwiera wychodzące połączenie sieciowe z serwerem proxy aplikacji Firmy Microsoft Entra. Żądania użytkowników zdalnych są kierowane z powrotem z identyfikatora Entra firmy Microsoft za pośrednictwem tego połączenia serwera proxy z aplikacjami internetowymi. Ta konfiguracja eliminuje konieczność otwierania portów przychodzących w zaporze lokalnej i zmniejsza ryzyko ataku narażone przez organizację.

Aby uzyskać więcej informacji, zobacz Publikowanie aplikacji przy użyciu serwera proxy aplikacji Firmy Microsoft Entra.

Konfigurowanie synchronizacji obiektów Entra firmy Microsoft

Domyślna konfiguracja programu Microsoft Entra Connect synchronizuje obiekty z lokalnego katalogu usługi Active Directory na podstawie reguł określonych w artykule Microsoft Entra Connect Sync: Opis konfiguracji domyślnej. Obiekty spełniające te reguły są synchronizowane, a wszystkie pozostałe są ignorowane. Oto kilka przykładowych reguł:

- Obiekty użytkownika muszą mieć unikatowy atrybut sourceAnchor, natomiast atrybut accountEnabled musi być wypełniony.

- Obiekty użytkownika muszą mieć atrybut sAMAccountName i nie mogą zaczynać się od tekstu Azure AD_ lub MSOL_.

Program Microsoft Entra Connect stosuje kilka reguł do obiektów User, Contact, Group, ForeignSecurityPrincipal i Computer. Jeśli chcesz zmodyfikować domyślny zestaw reguł, użyj edytora reguł synchronizacji zainstalowanego w programie Microsoft Entra Connect. Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect Sync: Understanding the default configuration (Synchronizacja programu Microsoft Entra Connect: opis konfiguracji domyślnej).

Istnieje również możliwość definiowania własnych filtrów w celu ograniczenia liczby obiektów, które mają być synchronizowane przez domenę lub jednostkę organizacyjną. Alternatywnie można zaimplementować bardziej złożone filtrowanie niestandardowe, takie jak opisane w temacie Microsoft Entra Connect Sync: Konfigurowanie filtrowania.

Konfigurowanie agentów monitorowania

Monitorowanie kondycji jest wykonywane przez następujących agentów zainstalowanych lokalnie:

- Program Microsoft Entra Connect instaluje agenta, który przechwytuje informacje o operacjach synchronizacji. Użyj bloku Microsoft Entra Connect Health w witrynie Azure Portal, aby monitorować jego kondycję i wydajność. Aby uzyskać więcej informacji, zobacz Using Microsoft Entra Connect Health for sync (Używanie programu Microsoft Entra Connect Health do celów synchronizacji).

- Aby monitorować kondycję domen i katalogów usług AD DS z platformy Azure, zainstaluj program Microsoft Entra Connect Health dla agenta usług AD DS na maszynie w domenie lokalnej. Aby monitorować kondycję, użyj bloku Microsoft Entra Connect Health w witrynie Azure Portal. Aby uzyskać więcej informacji, zobacz Using Microsoft Entra Connect Health with AD DS (Używanie programu Microsoft Entra Connect Health z usługami AD DS)

- Zainstaluj program Microsoft Entra Connect Health dla agenta usług AD FS, aby monitorować kondycję usług działających lokalnie i używać bloku Microsoft Entra Connect Health w witrynie Azure Portal do monitorowania usług AD FS. Aby uzyskać więcej informacji, zobacz Using Microsoft Entra Connect Health with AD FS (Używanie programu Microsoft Entra Connect Health z usługami AD FS)

Aby uzyskać więcej informacji na temat instalowania agentów programu AD Connect Health i ich wymagań, zobacz Instalacja agenta programu Microsoft Entra Connect Health.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Niezawodność

Niezawodność zapewnia, że aplikacja może spełnić zobowiązania podjęte przez klientów. Aby uzyskać więcej informacji, zobacz

Usługa Microsoft Entra jest rozproszona geograficznie i działa w wielu centrach danych rozmieszczonych na całym świecie z automatycznym trybem failover. Jeśli centrum danych stanie się niedostępne, identyfikator Entra firmy Microsoft gwarantuje, że dane katalogu są dostępne na przykład w co najmniej dwóch centrach danych rozproszonych w regionie.

Uwaga

Umowa dotycząca poziomu usług (SLA) dla warstwy Aplikacje Microsoft 365 AD i usług Premium gwarantuje dostępność co najmniej 99,9%. Nie ma umowy SLA dla warstwy Bezpłatna identyfikatora entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz umowa SLA dla identyfikatora entra firmy Microsoft.

Rozważ aprowizowanie drugiego wystąpienia serwera microsoft Entra Connect Sync w trybie przejściowym, aby zwiększyć dostępność, jak opisano w sekcji zaleceń dotyczących topologii.

Jeśli nie używasz wystąpienia sql Server Express LocalDB dostarczanego z programem Microsoft Entra Connect, rozważ użycie klastra SQL w celu uzyskania wysokiej dostępności. Rozwiązania takie jak dublowanie i zawsze włączone nie są obsługiwane przez program Microsoft Entra Connect.

Aby uzyskać dodatkowe uwagi dotyczące osiągnięcia wysokiej dostępności serwera microsoft Entra Connect Sync, a także sposobu odzyskiwania po awarii, zobacz Microsoft Entra Connect Sync: zadania operacyjne i zagadnienia — Odzyskiwanie po awarii.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotyczącazabezpieczeń.

Użyj kontroli dostępu warunkowego, aby odmówić żądań uwierzytelniania z nieoczekiwanych źródeł:

Wyzwól uwierzytelnianie wieloskładnikowe firmy Microsoft (MFA), jeśli użytkownik próbuje nawiązać połączenie z niezaufanej lokalizacji, takiej jak internet, zamiast zaufanej sieci.

Użyj typu platformy urządzeń użytkownika (iOS, Android, Windows Mobile, Windows), aby określić zasady dostępu do aplikacji i funkcji.

Zapisz stan włączenia/wyłączenia urządzeń użytkowników i zastosuj te informacje do zasad kontroli dostępu. Na przykład ewentualna utrata lub kradzież telefonu użytkownika powinna być zarejestrowana jako stan wyłączenia, aby uniemożliwić uzyskanie do niego dostępu.

Kontroluj dostęp użytkowników do zasobów w oparciu o członkostwo w grupach. Użyj reguł członkostwa dynamicznego Firmy Microsoft Entra, aby uprościć administrowanie grupami. Aby uzyskać krótki opis sposobu działania, zobacz Introduction to Dynamic Memberships for Groups (Wprowadzenie do członkostwa dynamicznego w grupach).

Użyj zasad opartych na ryzyku dostępu warunkowego z usługą Microsoft Entra ID Protection, aby zapewnić zaawansowaną ochronę na podstawie nietypowych działań logowania lub innych zdarzeń.

Aby uzyskać więcej informacji, zobacz Dostęp warunkowy firmy Microsoft Entra.

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dlaoptymalizacji kosztów.

Koszty możesz szacować za pomocą kalkulatora cen platformy Azure.

Zagadnienia dotyczące kosztów obejmują:

Microsoft Entra Connect — funkcja synchronizacji programu Microsoft Entra Connect jest dostępna we wszystkich wersjach programu Microsoft Entra ID.

W ramach subskrypcji platformy Azure nie ma żadnych dodatkowych wymagań licencyjnych dotyczących korzystania z programu Microsoft Entra Connect.

Aby uzyskać informacje o cenach wersji identyfikatora Entra firmy Microsoft, zobacz Cennik firmy Microsoft Entra.

Maszyny wirtualne dla aplikacji N-warstwowej — aby uzyskać informacje o kosztach tych zasobów, zobacz Najlepsze rozwiązania dotyczące architektury dla maszyn wirtualnych i zestawów skalowania.

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotycząca doskonałości operacyjnej.

Możliwości zarządzania

Istnieją dwa aspekty zarządzania identyfikatorem Entra firmy Microsoft:

- Administrowanie identyfikatorem Entra firmy Microsoft w chmurze.

- Obsługa serwerów synchronizacji programu Microsoft Entra Connect.

Identyfikator Entra firmy Microsoft udostępnia następujące opcje zarządzania domenami i katalogami w chmurze:

- Moduł programu PowerShell programu Microsoft Graph — służy do tworzenia skryptów typowych zadań administracyjnych firmy Microsoft, takich jak zarządzanie użytkownikami, zarządzanie domenami i konfigurowanie logowania jednokrotnego.

- Blok zarządzania microsoft Entra w witrynie Azure Portal — udostępnia interaktywny widok zarządzania katalogiem i umożliwia kontrolowanie i konfigurowanie większości aspektów identyfikatora Entra firmy Microsoft.

Program Microsoft Entra Connect instaluje następujące narzędzia, aby obsługiwać usługi Microsoft Entra Connect Sync z maszyn lokalnych:

- Konsola programu Microsoft Entra Connect — umożliwia modyfikowanie konfiguracji serwera synchronizacji usługi Azure AD, dostosowywanie sposobu synchronizacji, włączanie lub wyłączanie trybu przejściowego oraz przełączanie trybu logowania użytkownika. Możesz włączyć logowanie usługi Active Directory FS przy użyciu infrastruktury lokalnej.

- Menedżer usług synchronizacji — użyj karty Operacje w tym narzędziu, aby zarządzać procesem synchronizacji i wykrywać, czy jakiekolwiek części procesu nie powiodły się. To narzędzie pozwala na ręczne uruchomienie synchronizacji. Karta Łączniki umożliwia sterowanie połączeniami dla domen z dołączonym aparatem synchronizacji.

- Edytor reguł synchronizacji — umożliwia dostosowanie sposobu przekształcania obiektów podczas ich kopiowania między katalogiem lokalnym i identyfikatorem Entra firmy Microsoft. To narzędzie umożliwia określenie dodatkowych atrybutów i obiektów na potrzeby synchronizacji, a następnie wykonuje filtry w celu określenia, które obiekty powinny lub nie powinny być synchronizowane. Aby uzyskać więcej informacji, zobacz sekcję Edytor reguł synchronizacji w dokumencie Microsoft Entra Connect Sync: Understanding the default configuration (Edytor reguł synchronizacji) w dokumencie Microsoft Entra Connect Sync: Understanding the default configuration (Opis konfiguracji domyślnej).

Aby uzyskać więcej informacji i porady dotyczące zarządzania programem Microsoft Entra Connect, zobacz Microsoft Entra Connect Sync: najlepsze rozwiązania dotyczące zmieniania konfiguracji domyślnej.

Metodyka DevOps

Aby zapoznać się z zagadnieniami dotyczącymi metodyki DevOps, zobacz Doskonałość operacyjna w rozszerzaniu usług domena usługi Active Directory (AD DS) na platformę Azure.

Efektywność operacyjna

Wydajność to zdolność obciążenia do zaspokojenia wymagań, które są na nim nakładane przez użytkowników w wydajny sposób. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu pod kątem wydajności.

Usługa Microsoft Entra obsługuje skalowalność na podstawie replik z jedną repliką podstawową, która obsługuje operacje zapisu oraz wiele replik pomocniczych tylko do odczytu. Identyfikator Entra firmy Microsoft w sposób przezroczysty przekierowuje próby zapisu względem replik pomocniczych do replik podstawowej i zapewnia spójność ostateczną. Wszystkie zmiany wprowadzone w replice podstawowej są przekazywane do replik pomocniczych. Ta architektura jest skalowana dobrze, ponieważ większość operacji względem identyfikatora Entra firmy Microsoft jest odczytami, a nie zapisami. Aby uzyskać więcej informacji, zobacz Co to jest architektura firmy Microsoft Entra?

W przypadku serwera microsoft Entra Connect Sync określ, ile obiektów prawdopodobnie będzie synchronizowanych z katalogu lokalnego. Jeśli masz mniej niż 100 000 obiektów, możesz użyć domyślnego oprogramowania SQL Server Express LocalDB dostarczonego z programem Microsoft Entra Connect. Jeśli masz większą liczbę obiektów, należy zainstalować wersję produkcyjną programu SQL Server i wykonać niestandardową instalację programu Microsoft Entra Connect, określając, że powinno używać istniejącego wystąpienia programu SQL Server.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Eric Woodruff | Specjalista techniczny produktu

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Przejrzyj artykuł Topologies for Microsoft Entra Connect (Topologie dla programu Microsoft Entra Connect ), aby upewnić się, że topologia hybrydowa dla programu Microsoft Entra Connect jest wdrożona w obsługiwanej konfiguracji.

- Dowiedz się więcej o korzystaniu z dostępu warunkowego w celu ochrony dostępu do aplikacji przy użyciu planu wdrożenia dostępu warunkowego.

- Aby uzyskać więcej informacji na temat udostępniania usług AD DS na platformie Azure jako infrastruktury, zobacz Integrowanie lokalnej usługi AD z platformą Azure.

- Zapoznaj się z serwerem proxy aplikacji Microsoft Entra, jeśli zamierzasz zapewnić integrację firmy Microsoft z aplikacjami IaaS w środowisku lokalnym lub w chmurze.

- Ponieważ tożsamość jest nową płaszczyzną sterowania na potrzeby zabezpieczeń, zapoznaj się z artykułem Identity Management Best Practices (Najlepsze rozwiązania dotyczące zarządzania tożsamościami).

- Ponadto, ponieważ wdrożenie tego rozwiązania wymaga kont z wysokimi uprawnieniami, zapoznaj się z artykułem Zabezpieczanie uprzywilejowanego dostępu, aby poznać mechanizmy kontroli zabezpieczeń dla kont uprzywilejowanych.