W tym artykule opisano zagadnienia dotyczące klastra usługi Azure Kubernetes Service (AKS), który uruchamia obciążenie zgodnie z standardem Payment Card Industry Data Security Standard (PCI-DSS 3.2.1).

Ten artykuł jest częścią serii. Przeczytaj wprowadzenie.

Ważne

Wskazówki i towarzyszące implementacje bazują na architekturze punktu odniesienia usługi AKS. Ta architektura oparta na topologii piasty i szprych. Sieć wirtualna piasty zawiera zaporę do kontrolowania ruchu wychodzącego, ruchu bramy z sieci lokalnych i trzeciej sieci na potrzeby konserwacji. Sieć wirtualna będące szprychą zawiera klaster AKS, który zapewnia środowisko danych karty (CDE) i hostuje obciążenie PCI DSS.

GitHub: Klaster bazowy usługi Azure Kubernetes Service (AKS) dla obciążeń regulowanych demonstruje środowisko regulowane. Implementacja ilustruje użycie dzienników inspekcji za pomocą różnych funkcji usługi Azure Monitor. Zawiera przykłady punktów testów sieciowych w klastrze i zasobach, które współdziałają z podsiecią klastra.

GitHub: Klaster bazowy usługi Azure Kubernetes Service (AKS) dla obciążeń regulowanych demonstruje środowisko regulowane. Implementacja ilustruje użycie dzienników inspekcji za pomocą różnych funkcji usługi Azure Monitor. Zawiera przykłady punktów testów sieciowych w klastrze i zasobach, które współdziałają z podsiecią klastra.

Regularne monitorowanie i testowanie sieci

Wymaganie 10 — śledzenie i monitorowanie całego dostępu do zasobów sieciowych i danych karty

Obsługa funkcji usługi AKS

Platforma Azure udostępnia funkcję Container Insights, która monitoruje kontenery, w tym klastry usługi AKS. Aby uzyskać więcej informacji, zobacz Omówienie usługi Container Insights.

Usługa AKS udostępnia dzienniki inspekcji na wielu poziomach, które mogą być przydatne w proaktywnej ochronie systemu i danych. Dzienniki aktywności zawierają informacje o operacjach związanych z zarządzaniem kontem i wpisami tajnymi, zarządzaniem ustawieniami diagnostycznymi, zarządzaniem serwerem i innymi operacjami dostępu do zasobów. Wszystkie dzienniki są rejestrowane przy użyciu daty, godziny, tożsamości i innych szczegółowych informacji. Możesz również uzyskać dostęp do wszystkich rekordów chronologicznych wszystkich wywołań interfejsu API wykonanych w klastrze usługi AKS. Dzienniki zawierają informacje o obiekcie wywołującym, czas, kiedy zostało wykonane wywołanie, oraz źródło, w którym zainicjowano wywołanie. Aby uzyskać więcej informacji, zobacz AKS control plane/resource logs (Płaszczyzna sterowania usługi AKS/dzienniki zasobów).

Kontrola dostępu oparta na rolach (kontrola dostępu oparta na rolach) może służyć do zarządzania zasadami dostępu do zasobów jako standardową praktyką na platformie Azure.

Wszystkie dzienniki powinny być przechowywane na koncie magazynu należącym do klienta lub w dziennikach usługi Azure Monitor. Dzięki temu możesz szybko wygenerować szczegółowe informacje na podstawie dużej ilości danych. Wszystkie dzienniki są przechowywane z co najmniej trzema kopiami w regionie. Możesz mieć więcej kopii, włączając tworzenie kopii zapasowych lub replikację między regionami. Wszystkie wpisy dziennika są dostępne tylko za pośrednictwem zabezpieczonych kanałów HTTP.

Platforma alertów platformy Azure umożliwia konfigurowanie alertów w celu wykrywania podejrzanego dostępu. Możesz ustawić alerty, które muszą zostać wyzwolone i zdarzenia. Użytkownicy mogą również ręcznie sprawdzić pełny dziennik przy użyciu usługi Log Analytics z możliwością filtrowania na podstawie typu działania, zawartości działania lub obiektu wywołującego działanie.

Twoje obowiązki

| Wymaganie | Odpowiedzialność |

|---|---|

| Wymaganie 10.1 | Zaimplementuj ścieżki inspekcji, aby połączyć cały dostęp do składników systemu z poszczególnymi użytkownikami. |

| Wymaganie 10.2 | Zaimplementuj automatyczne ścieżki inspekcji dla wszystkich składników systemu w celu odtworzenia następujących zdarzeń: |

| Wymaganie 10.3 | Zarejestruj co najmniej następujące wpisy dziennika inspekcji dla wszystkich składników systemowych dla każdego zdarzenia: |

| Wymaganie 10.4 | Korzystając z technologii synchronizacji czasu, zsynchronizuj wszystkie krytyczne zegary systemowe i czasy i upewnij się, że następujące elementy są implementowane do uzyskiwania, dystrybucji i przechowywania czasu. |

| Wymaganie 10.5 | Zabezpieczanie dzienników inspekcji, dzięki czemu nie można ich zmienić. |

| Wymaganie 10.6 | Przejrzyj dzienniki i zdarzenia zabezpieczeń dla wszystkich składników systemu, aby zidentyfikować anomalie lub podejrzane działania. |

| Wymaganie 10.7 | Zachowaj historię dziennika inspekcji przez co najmniej jeden rok, a co najmniej trzy miesiące są natychmiast dostępne do analizy (na przykład online, zarchiwizowane lub przywracalne z kopii zapasowej). |

| Wymaganie 10.8 | Dodatkowe wymaganie tylko dla dostawców usług: reagowanie na błędy wszelkich krytycznych mechanizmów kontroli zabezpieczeń w odpowiednim czasie. Procesy reagowania na błędy w mechanizmach kontroli zabezpieczeń muszą obejmować |

| Wymaganie 10.9 | Upewnij się, że zasady zabezpieczeń i procedury operacyjne dotyczące monitorowania całego dostępu do zasobów sieciowych i danych karty są udokumentowane, używane i znane wszystkim stronom, których dotyczy problem. |

Wymaganie 11 — Regularne testowanie systemów zabezpieczeń i procesów

Obsługa funkcji usługi AKS

Usługa AKS jest zintegrowana z usługami monitorowania platformy Azure:

Usługa Microsoft Defender for Containers udostępnia wiele funkcji skanowania zabezpieczeń. Na przykład usługa Defender for Containers skanuje obrazy ściągane, wypychane i importowane do rejestrów kontenerów oraz udostępnia zalecenia. Aby uzyskać szczegółowe informacje, zobacz Ocena luk w zabezpieczeniach.

Usługa Azure Monitor może służyć do ustawiania alertów na podstawie typu zdarzenia w celu ochrony integralności i zabezpieczeń systemu. Jeśli w węzłach usługi AKS wystąpią jakiekolwiek oczekiwane awarie systemu, usługa AKS automatycznie rozsyła zasób w odpowiednim czasie bez przerwy w przetwarzaniu systemu.

Klastry usługi AKS są chronione przez usługę aplikacja systemu Azure Gateway za pomocą zapory aplikacji internetowej (WAF) i można je skonfigurować w trybie wykrywania w celu rejestrowania alertów i zagrożeń. Lepiej jest używać trybu zapobiegania , który aktywnie blokuje wykryte włamania i ataki. Aby uzyskać szczegółowe informacje, zobacz Najlepsze rozwiązania dotyczące łączności sieciowej i zabezpieczeń w usłudze Azure Kubernetes Service (AKS).

Twoje obowiązki

| Wymaganie | Odpowiedzialność |

|---|---|

| Wymaganie 11.1 | Zaimplementuj procesy do testowania obecności punktów dostępu bezprzewodowego (802.11) i wykrywać i identyfikować wszystkie autoryzowane i nieautoryzowane punkty dostępu bezprzewodowego co kwartał. |

| Wymaganie 11.2 | Uruchamianie wewnętrznych i zewnętrznych luk w zabezpieczeniach sieci co najmniej co kwartał i po każdej znaczącej zmianie sieci (takich jak nowe instalacje składników systemu, zmiany topologii sieci, modyfikacje reguł zapory, uaktualnienia produktów). |

| Wymaganie 11.3 | Zaimplementuj metodologię testowania penetracyjnego, która obejmuje następujące elementy: |

| Wymaganie 11.4 | Użyj technik wykrywania nieautoryzowanego dostępu i/lub zapobiegania włamaniom do sieci. |

| Wymaganie 11.5 | Wdróż mechanizm wykrywania zmian (na przykład narzędzia do monitorowania integralności plików) w celu powiadamiania personelu o nieautoryzowanej modyfikacji (w tym zmian, dodatków i usuwania) krytycznych plików systemowych, plików konfiguracji lub plików zawartości; i skonfigurować oprogramowanie do przeprowadzania krytycznych porównań plików co najmniej co tydzień. |

| Wymaganie 11.6 | Upewnij się, że zasady zabezpieczeń i procedury operacyjne na potrzeby monitorowania i testowania zabezpieczeń są udokumentowane, używane i znane wszystkim stronom, których dotyczy problem. |

Wymaganie 10.1

Zaimplementuj ścieżki inspekcji, aby połączyć cały dostęp do składników systemu z poszczególnymi użytkownikami.

Twoje obowiązki

Zalecamy przeprowadzanie inspekcji operacji wykonywanych na każdym składniku przy użyciu następujących metod:

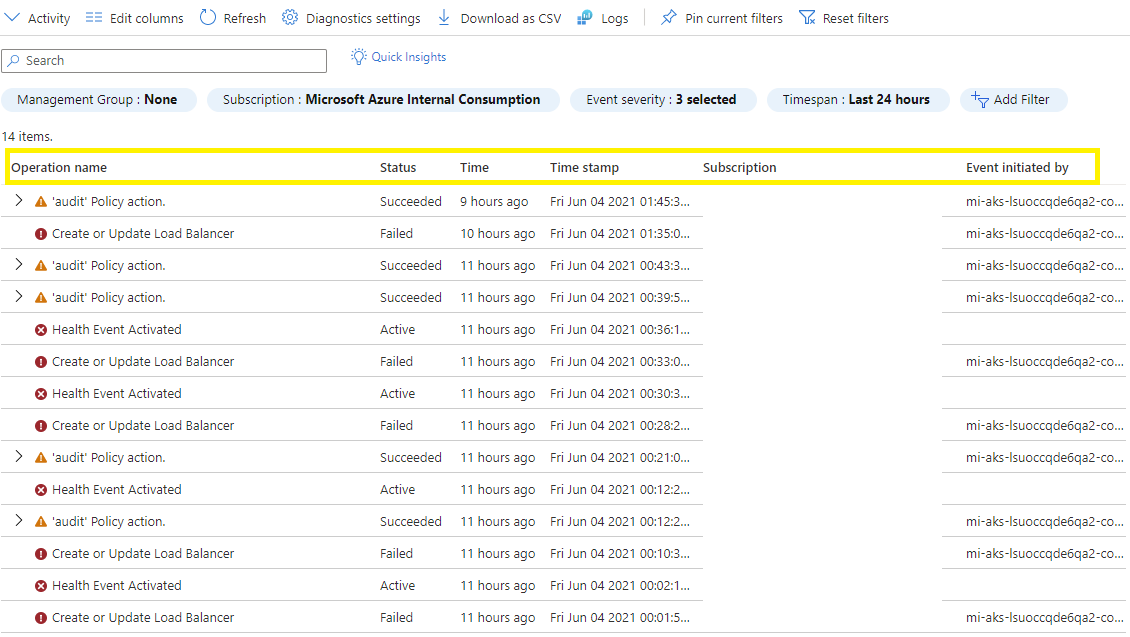

Dziennik aktywności usługi Azure Monitor. Dziennik aktywności zawiera informacje o typie i czasie operacji zasobów platformy Azure. Rejestruje również tożsamość, która rozpoczęła operację. Jest ona domyślnie włączona, a informacje są zbierane natychmiast po zakończeniu operacji zasobu. Dziennik inspekcji jest niezmienny i nie można go usunąć.

Dane są przechowywane przez 90 dni. W przypadku opcji dłuższego przechowywania rozważ wysłanie wpisów dziennika aktywności do dzienników usługi Azure Monitor i skonfigurowanie zasad przechowywania i archiwizacji.

Ustawienia diagnostyczne platformy Azure. Ustawienia diagnostyczne udostępniają informacje diagnostyczne i inspekcji zasobów platformy Azure oraz platformę, do której ma zastosowanie ustawienie. Zalecamy włączenie ustawień diagnostycznych usługi AKS i innych składników w systemie, takich jak Azure Blob Storage i Key Vault. Na podstawie typu zasobu można wybrać typ dzienników i danych metryk do wysłania do miejsca docelowego. Miejsce docelowe diagnostyki musi spełniać wymagane okresy przechowywania.

Z podanych kategorii usługi AKS włącz dzienniki inspekcji platformy Kubernetes. Ustawienia diagnostyczne obejmują

kube-auditlub ,kube-audit-adminiguard.Włącz

kube-audit-admin, aby wyświetlić wywołania serwera interfejsu API opartego na dzienniku, które mogą modyfikować stan klastra. Jeśli potrzebujesz dziennika inspekcji wszystkich interakcji serwera interfejsu API (w tym zdarzeń niezmodyfikujących takich żądań odczytu), włączkube-auditzamiast tego. Te zdarzenia mogą być płodne, tworzyć szumy i zwiększać koszty zużycia. Te dzienniki zawierają informacje o nazwie dostępu i tożsamości użytej do wykonania żądania.Włącz

guarddzienniki, aby śledzić zarządzane inspekcje kontroli dostępu opartej na rolach (RBAC) firmy Microsoft i identyfikatora Entra firmy Microsoft.Oprócz dzienników opartych na użytkownikach rozważ dzienniki z płaszczyzny sterowania kubernetes, w tym

kube-apiserverikube-controller-manager. Te dzienniki nie są zwykle skojarzone z użytkownikiem, ale mogą pomóc w skorelowania zmian systemowych, które wprowadzili użytkownicy.Aby uzyskać więcej informacji, zobacz Wyświetlanie dzienników składników płaszczyzny sterowania.

Ta implementacja referencyjna

cluster-autoscalerumożliwia przekazywanie dzienników ,kube-controller-manager,kube-audit-adminiguarddo obszaru roboczego usługi Log Analytics. Okres przechowywania obszaru roboczego jest ustawiony na 90 dni.

Diagnostyka usługi Azure Kubernetes Service (AKS) pomaga wykrywać i rozwiązywać problemy z klastrem, takie jak błędy węzłów. Obejmuje również dane diagnostyczne specyficzne dla sieci, które nie generują dodatkowych opłat. Te dane nie są zwykle skojarzone z aktywnością użytkownika, ale mogą pomóc, jeśli trzeba zrozumieć skutki wprowadzonych przez użytkowników zmian systemowych. Aby uzyskać informacje, zobacz Diagnostyka usługi Azure Kubernetes Service.

Poprzednie mechanizmy dziennika inspekcji powinny być implementowane w momencie wdrażania zasobów. Usługa Azure Policy powinna być również aktywna, aby upewnić się, że te konfiguracje nie są przypadkowo lub złośliwie wyłączone w usłudze CDE.

Wymaganie 10.2

Zaimplementuj automatyczne ścieżki inspekcji dla wszystkich składników systemu w celu odtworzenia następujących zdarzeń:

- 10.2.1 Wszyscy użytkownicy indywidualni uzyskują dostęp do danych posiadaczy kart

- 10.2.2 Wszystkie akcje podejmowane przez każdą osobę z uprawnieniami administratora lub administratora

- 10.2.3 Dostęp do wszystkich dzienników inspekcji

- 10.2.4 Nieprawidłowe próby dostępu logicznego

- 10.2.5 Korzystanie z mechanizmów identyfikacji i uwierzytelniania oraz ich zmiany — w tym tworzenie nowych kont i podniesienie uprawnień — oraz wszystkie zmiany, dodatki lub usunięcia kont z uprawnieniami głównymi lub administracyjnymi

- 10.2.6 Inicjowanie, zatrzymywanie lub wstrzymanie dzienników inspekcji

- 10.2.7 Tworzenie i usuwanie obiektów na poziomie systemu

Twoje obowiązki

Usługa AKS udostępnia dzienniki inspekcji na wielu poziomach, zgodnie z opisem w temacie Wymaganie 10.1. Oto kilka kluczowych kwestii:

- Domyślnie dzienniki aktywności zawierają informacje o krytycznych operacjach zasobów platformy Azure. Wszystkie dzienniki obejmują stan, czas i tożsamość, która rozpoczęła operację.

- Włącz ustawienia diagnostyczne, aby uzyskać dostęp do wszystkich rekordów wszystkich wywołań interfejsu API wykonanych w klastrze usługi AKS. Dzienniki zawierają szczegółowe informacje o żądaniu, sygnaturze czasowej, źródle żądania i zawartości żądania. Przechowuj dzienniki w obszarze roboczym usługi Log Analytics z odpowiednim okresem przechowywania. Włącz rejestrowanie obszaru roboczego usługi Log Analytics, aby upewnić się, że jest rejestrowany nawet dostęp do dziennika inspekcji.

- Włącz zbieranie dzienników systemowych za pomocą usługi Container Insights , aby przechwycić dzienniki zdarzeń systemu operacyjnego i kondycji na poziomie węzła usługi AKS w obszarze roboczym usługi Log Analytics. Te dzienniki powinny być również pozyskiwane do rozwiązania SIEM.

- Uwzględnij rejestrowanie inspekcji systemu operacyjnego i użycia dla innych obliczeń, takich jak agenci kompilacji i pola przesiadkowe. Wyłącz dostęp do systemów bezpośrednio jako katalog główny. Sprawdź, czy wszystkie akcje są wykonywane w ramach określonej tożsamości.

- Rejestrowanie nieudanych prób dostępu. Obejmuje to żądania dostępu do składników, takich jak Azure Storage, Azure Key Vault, serwer interfejsu API usługi AKS i dowolny dostęp za pomocą protokołu RDP/SSH w innych systemach.

- Skorzystaj z funkcji oferowanych przez agentów zabezpieczeń innych firm, aby ułatwić analizowanie wzorców użytkowników w klastrze usługi AKS. Te funkcje mogą być przydatne w przypadku danych inspekcji dostępu użytkowników.

Wymaganie 10.3

Zarejestruj co najmniej następujące wpisy dziennika inspekcji dla wszystkich składników systemowych dla każdego zdarzenia:

- 10.3.1 Identyfikacja użytkownika

- 10.3.2 Typ zdarzenia

- 10.3.3 Data i godzina

- 10.3.4 Oznaczenie powodzenia lub niepowodzenia

- 10.3.5 Pochodzenie zdarzenia

- 10.3.6 Tożsamość lub nazwa danych, których dotyczy problem, składnik systemu lub zasób.

Twoje obowiązki

Zgodnie z opisem w temacie Wymaganie 10.2 można pobrać dzienniki inspekcji z klastra, włączając ustawienie diagnostyczne usługi AKS. Dzienniki zawierają szczegółowe informacje o pobieraniu, wyświetlaniu listy, tworzeniu, aktualizowaniu, usuwaniu, poprawianiu i ogłaszaniu zdarzeń. Dzienniki zawierają informacje określone w wymaganiach. Zapisz dzienniki na koncie magazynu, aby można było wykonywać zapytania dotyczące informacji.

Na przykład chcesz wyświetlić poprzedni zestaw informacji dla zdarzeń kube-audit-admin, uruchamiając następujące zapytanie:

AzureDiagnostics

| where Category == 'kube-audit-admin'

| project TimeGenerated, ResourceId, log_s, pod_s

| top 200 by TimeGenerated desc

Zestaw wyników przedstawia informacje w ramach pola log_s.

| Wymagane informacje | Schemat |

|---|---|

| Identyfikacja użytkownika | Źródłowe adresy IP |

| Typ zdarzenia | czasownik |

| Data i godzina | requestReceivedTimestamp |

| Wskazanie powodzenia lub niepowodzenia | responseStatus |

| Pochodzenie zdarzenia | Użytkownik |

| Tożsamość lub nazwa danych, których dotyczy problem, składnik systemu lub zasób | objectRef |

Aby uzyskać informacje na temat dzienników płaszczyzny sterowania, zobacz AKS control plane/resource logs (Dzienniki płaszczyzny sterowania/zasobów usługi AKS).

Wymaganie 10.4

Użyj technologii synchronizacji czasu, aby zsynchronizować wszystkie krytyczne zegary i czasy systemu oraz sprawdzić, czy następujące elementy są implementowane do uzyskiwania, dystrybucji i przechowywania czasu.

- 10.4.1 Systemy krytyczne mają prawidłowy i spójny czas.

- Dane czasu 10.4.2 są chronione.

- 10.4.3 Ustawienia czasu są odbierane ze źródeł czasu akceptowanych przez branżę.

Uwaga: Jednym z przykładów technologii synchronizacji czasu jest protokół NTP (Network Time Protocol).

Twoje obowiązki

Usługa AKS korzysta z NTP z bazowych hostów platformy Azure i nie wymaga żadnych wychodzących limitów ruchu sieciowego w celu obsługi protokołu NTP. Inne maszyny wirtualne dodawane do usługi CDE mogą używać zewnętrznych serwerów NTP, takich jak ntp.ubuntu.org (i jego pula) jako źródła synchronizacji czasu. Dodatkowe zasoby obliczeniowe wprowadzane do usługi CDE powinny jawnie używać wybranego źródła NTP i powinny być udokumentowane.

Wymaganie 10.5

Ogranicz wyświetlanie dzienników inspekcji tylko do osób wymagających pracy.

- 10.5.1 Ogranicz wyświetlanie dzienników inspekcji do osób wymagających pracy.

- 10.5.2 Ochrona plików dziennika inspekcji przed nieautoryzowanymi modyfikacjami.

- 10.5.3 Natychmiast utwórz kopię zapasową plików dziennika inspekcji na scentralizowanym serwerze dziennika lub nośniku, który jest trudny do zmiany.

- 10.5.4 Zapisywanie dzienników dla technologii zewnętrznych na bezpiecznym, scentralizowanym, wewnętrznym serwerze dzienników lub urządzeniu multimedialnym.

- 10.5.5 Używaj oprogramowania do monitorowania integralności plików lub wykrywania zmian w dziennikach, aby upewnić się, że istniejące dane dziennika nie mogą zostać zmienione bez generowania alertów (chociaż dodawane nowe dane nie powinny powodować alertu).

Twoje obowiązki

Posiadanie wielu ujściów rejestrowania zwiększa nakład pracy na zabezpieczanie, przeglądanie, analizowanie i wykonywanie zapytań dotyczących danych dziennika inspekcji. Zaplanuj topologie dziennika inspekcji, aby zrównoważyć kompromisy między pełną izolacją dziennika inspekcji i problemami z zarządzaniem.

Jeśli to możliwe, zintegruj dzienniki. Zaletą jest możliwość wydajnego przeglądania, analizowania i wykonywania zapytań dotyczących danych. Platforma Azure oferuje kilka opcji technologicznych. Szczegółowe informacje o kontenerze usługi Azure Monitor umożliwiają zapisywanie dzienników w obszarze roboczym usługi Log Analytics. Inną opcją jest zintegrowanie danych z rozwiązaniami do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takimi jak Microsoft Sentinel. Inne popularne opcje innych firm to Splunk, QRadar i ArcSight. Microsoft Defender dla Chmury i Azure Monitor obsługują wszystkie te rozwiązania. Te rozwiązania to ujścia danych tylko do dołączania, aby upewnić się, że nie można zmienić szlaku.

Defender dla Chmury może eksportować wyniki w skonfigurowanych interwałach. Aby uzyskać więcej informacji, zobacz Eksport ciągły.

Wszystkie dzienniki są przechowywane z co najmniej trzema kopiami w jednym regionie. W ramach strategii tworzenia kopii zapasowych można mieć więcej kopii, włączając tworzenie kopii zapasowych lub replikację między regionami. Wszystkie wpisy dziennika są dostępne tylko za pośrednictwem zabezpieczonych kanałów HTTP.

Usługi Log Analytics i Microsoft Sentinel obsługują różne mechanizmy kontroli dostępu oparte na rolach w celu zarządzania dostępem do dziennika inspekcji. Upewnij się, że role są mapowane na role i obowiązki organizacji.

Upewnij się, że obszar roboczy usługi Log Analytics obsługuje zarówno operacje, jak i wymagania dotyczące zgodności. Rozważ dedykowany obszar roboczy dla klastrów w zakresie, który jest przekazywany do rozwiązania SIEM.

Większość logowania w usłudze AKS będzie pochodzić z stdout/stderr i będzie zbierana przez usługę Azure Monitor Container Insights. Jeśli masz inne ręcznie utworzone dzienniki, rozważ emitowanie danych w sposób, który jest wysyłany do zaufanego strumienia przesyłania dalej i nie podlega manipulacji.

Wymaganie 10.6

Przejrzyj dzienniki i zdarzenia zabezpieczeń dla wszystkich składników systemu, aby zidentyfikować anomalie lub podejrzane działania.

- 10.6.1 Przejrzyj następujące elementy co najmniej codziennie:

- Wszystkie zdarzenia zabezpieczeń

- Dzienniki wszystkich składników systemowych, które przechowują, przetwarzają lub przesyłają CHD i/lub SAD

- Dzienniki wszystkich krytycznych składników systemu

- Dzienniki wszystkich serwerów i składników systemu, które wykonują funkcje zabezpieczeń (na przykład zapory, systemy wykrywania włamań/systemy zapobiegania włamaniom (IDS/IPS), serwery uwierzytelniania, serwery przekierowania do handlu elektronicznego itp.).

- 10.6.2 Przegląd dzienników wszystkich innych składników systemu okresowo na podstawie zasad organizacji i strategii zarządzania ryzykiem, zgodnie z roczną oceną ryzyka organizacji.

- 10.6.3 Kontynuacja wyjątków i anomalii zidentyfikowanych podczas procesu przeglądu.

Twoje obowiązki

Usługi monitorowania platformy Azure, Azure Monitor i Microsoft Defender dla Chmury mogą generować powiadomienia lub alerty w przypadku wykrycia nietypowych działań. Te alerty obejmują informacje kontekstowe, takie jak ważność, stan i czas działania.

W miarę generowania alertów masz strategię korygowania i przejrzyj postęp. Jednym ze sposobów jest śledzenie oceny zabezpieczeń w Microsoft Defender dla Chmury i porównywanie ich z wynikami historycznymi.

Scentralizowanie danych w jednym widoku przy użyciu rozwiązań SIEM, takich jak Microsoft Sentinel. Integrowanie danych może zapewnić rozbudowany kontekst alertu.

Możesz też ręcznie sprawdzić pełny dziennik w magazynie. Na przykład w dziennikach usługi Azure Monitor można użyć funkcji filtrowania na podstawie typu działania, zawartości działania lub obiektu wywołującego działanie.

Zasady organizacji umożliwiają regularne przeglądanie alertów i zdarzeń oraz planowanie inicjatyw z określonymi celami poprawy. Użyj niestandardowych zapisanych zapytań w usłudze Log Analytics, aby udokumentować zamierzone zapytania dziennika i ułatwić wykonywanie zapytań. Dzięki temu zespół wie, co jest ważne do przeglądu w odniesieniu do wersji 10.6, oraz że wszystkie ręczne działania związane z tym procesem są zgodne z spójnym przepływem pracy.

Wymaganie 10.7

Zachowaj historię dziennika inspekcji przez co najmniej jeden rok, a co najmniej trzy miesiące są natychmiast dostępne do analizy (na przykład online, zarchiwizowane lub przywracalne z kopii zapasowej).

Twoje obowiązki

Domyślnie dzienniki nie są zachowywane przez czas nieokreślony. Upewnij się, że skonfigurowano dzienniki aktywności platformy Azure i ustawienia diagnostyczne, aby były zachowywane w sposób, który można wykonywać zapytania. Określ okres przechowywania trzech miesięcy po włączeniu ustawień diagnostycznych dla zasobów. Dzienniki usługi Azure Monitor obsługują długoterminowe archiwizowanie, dzięki czemu mogą być używane do inspekcji lub analizy offline. Zaimplementuj długoterminowe rozwiązanie do archiwizacji, aby dopasować się do zasady zapisu raz, odczytać wiele.

Wymaganie 10.8

10.8.1 Dodatkowe wymaganie tylko dla dostawców usług: Reagowanie na błędy wszelkich krytycznych mechanizmów kontroli zabezpieczeń w odpowiednim czasie. Procesy reagowania na błędy w mechanizmach kontroli zabezpieczeń muszą obejmować:

- Przywracanie funkcji zabezpieczeń

- Identyfikowanie i dokumentowanie czasu trwania (data i godzina zakończenia) błędu zabezpieczeń

- Identyfikowanie i dokumentowanie przyczyn awarii, w tym głównej przyczyny i dokumentowanie korygowania wymaganych do rozwiązania głównej przyczyny

- Identyfikowanie i rozwiązywanie wszelkich problemów z zabezpieczeniami, które wystąpiły podczas awarii

- Przeprowadzanie oceny ryzyka w celu ustalenia, czy w wyniku niepowodzenia zabezpieczeń są wymagane dalsze działania

- Implementowanie kontrolek, aby zapobiec ponownemu wystąpieniu awarii

- Wznawianie monitorowania mechanizmów kontroli zabezpieczeń

Twoje obowiązki

Gdy jest to praktyczne, mają alerty wskazujące istnienie krytycznych mechanizmów kontroli zabezpieczeń. W przeciwnym razie upewnij się, że proces inspekcji może wykryć brak oczekiwanej kontroli zabezpieczeń w odpowiednim czasie. Rozważ mechanizmy kontroli, takie jak agenci zabezpieczeń uruchomioni w klastrze usługi AKS i kontrolach dostępu (zarządzanie dostępem i siecią) w zasobach platformy Azure. Uwzględnij ustawienia, aby sprawdzić, czy klaster usługi AKS jest klastrem prywatnym, w przypadku punktów ekspozycji sieci za pośrednictwem reguł sieciowej grupy zabezpieczeń lub sprawdź nieoczekiwane publiczne adresy IP. Uwzględnij również nieoczekiwane zmiany w systemie DNS, routingu sieci, zaporze i identyfikatorze Entra firmy Microsoft.

Wymaganie 10.9

Upewnij się, że zasady zabezpieczeń i procedury operacyjne dotyczące monitorowania całego dostępu do zasobów sieciowych i danych karty są udokumentowane, używane i znane wszystkim stronom, których dotyczy problem.

Twoje obowiązki

Ważne jest, aby zachować szczegółową dokumentację procesów i zasad. Zachowaj dokumentację dotyczącą wymuszanych zasad. W ramach działań związanych z monitorowaniem osoby muszą być przeszkolone w zakresie włączania i wyświetlania dzienników inspekcji oraz identyfikowania i korygowania typowych zagrożeń. Jest to ważne dla osób, które są częścią procesu zatwierdzania z perspektywy zasad.

Wymaganie 11.1

Zaimplementuj procesy do testowania obecności punktów dostępu bezprzewodowego (802.11) i wykrywać i identyfikować wszystkie autoryzowane i nieautoryzowane punkty dostępu bezprzewodowego co kwartał.

Sieci zewnętrzne są poza zakresem tej dokumentacji i muszą być oceniane oddzielnie.

Twoje obowiązki

Ta architektura i jego implementacja nie są przeznaczone do obsługi transakcji lokalnych lub firmowych sieci do chmury za pośrednictwem połączeń bezprzewodowych. Aby wziąć pod uwagę uwagi, zapoznaj się ze wskazówkami w oficjalnym standardzie PCI-DSS 3.2.1.

Wymaganie 11.2

Uruchom wewnętrzne i zewnętrzne skanowanie luk w zabezpieczeniach sieci co najmniej co najmniej co kwartał i po wszelkich znaczących zmianach sieci, takich jak:

- Nowe instalacje składników systemowych

- Zmiany topologii sieci

- Modyfikacje reguły zapory

- Uaktualnienia produktów

Aby uzyskać więcej informacji, zobacz Payment Card Industry (PCI) Data Security Standard Approved Scanning Vendor(Standard Approved Scanning Vendor).

Twoje obowiązki

Proces sprawdzania zmian w klastrze usługi AKS, konfiguracji sieci, rejestrach kontenerów i innych składnikach architektury.

Jeśli w sieci występują zmiany, proces powinien ocenić, czy skanowanie jest konieczne. Na przykład czy klaster jest teraz udostępniany publicznemu Internetowi? Czy nowe reguły zapory są nadmiernie permissive? Czy w klastrze istnieją luki w zabezpieczeniach między zasobnikami?

Jasne i uzgodnione definicje znaczących zmian w odniesieniu do infrastruktury. Niektóre przykłady:

- Konfiguracja reguł sieciowej grupy zabezpieczeń lub usługi Azure Firewall

- Komunikacja równorzędna sieci wirtualnych

- Ustawienia DNS

- Konfiguracje usługi Azure Private Link

- Inne składniki sieciowe

DOTYCZY WERSJI 11.2.1

Kwartalne skanowanie pod kątem luk w zabezpieczeniach musi być uruchamiane przez wykwalifikowanych pracowników z dogłębnym zrozumieniem pojęć związanych z siecią platformy Azure i siecią Kubernetes. Zamapuj wyniki na wymaganie 6.1 z poziomami ważności i rozwiąż elementy o wysokim priorytecie. Jeśli istnieją istotne zmiany, uruchom skanowanie przed zaplanowanym kwartalne skanowaniem. Ułatwia to wykrywanie nowych luk w zabezpieczeniach, dzięki czemu można aktywnie rozwiązywać problemy.

To skanowanie musi również obejmować sieci w klastrze (zasobnik-zasobnik).

DOTYCZY WERSJI 11.2.2

Wybierz zatwierdzonego dostawcę skanowania (ASV), który ma szerokie doświadczenie w zakresie sieci platformy Azure i platformy Kubernetes. Zapewnia to szczegółowość i specyfikę sugerowanego korygowania.

Wymaganie 11.3

Zaimplementuj metodologię testowania penetracyjnego, która obejmuje następujące elementy:

- Opiera się na przyjętych przez branżę podejściach do testowania penetracyjnego (na przykład NIST SP800-115)

- Obejmuje pokrycie całego obwodu i krytycznych systemów CDE

- Obejmuje testowanie zarówno wewnątrz, jak i poza siecią

- Obejmuje testowanie w celu zweryfikowania wszystkich kontrolek segmentacji i redukcji zakresu

- Definiuje testy penetracyjne warstwy aplikacji, które mają obejmować co najmniej luki w zabezpieczeniach wymienione w wymaganiach 6.5

- Definiuje testy penetracyjne warstwy sieciowej w celu uwzględnienia składników obsługujących funkcje sieciowe i systemy operacyjne

- Obejmuje przegląd i uwzględnienie zagrożeń i luk w zabezpieczeniach w ciągu ostatnich 12 miesięcy

- Określa przechowywanie wyników testów penetracyjnych i wyników działań korygujących.

Twoje obowiązki

Przeprowadź testy penetracyjne, aby znaleźć luki w zabezpieczeniach, zbierając informacje, analizując luki w zabezpieczeniach i raportując. Zalecamy, aby postępować zgodnie z wytycznymi branżowymi podanymi w standardzie PTES (Pen Testing Execution Standard), aby rozwiązać typowe scenariusze i działania wymagane do ustanowienia punktu odniesienia.

Praktykujący test penetracyjny powinien mieć dogłębną wiedzę na temat sieci lokalnych i sieci platformy Azure w celu zapewnienia, że testy segmentacji rocznej są szeroko omówione. Rozszerz metodologię testowania na sieci w klastrze. Ta osoba wymaga silnego doświadczenia z pojęciami dotyczącymi sieci platformy Kubernetes.

Testy muszą obejmować warstwy aplikacji i danych uruchomione w usłudze CDE.

W ćwiczeniu testowania penetracyjnego praktycy mogą potrzebować dostępu do poufnych danych dla całej organizacji. Postępuj zgodnie z regułami zaangażowania, aby upewnić się, że dostęp i intencja nie są niewłaściwie wykorzystywane. Aby uzyskać wskazówki dotyczące planowania i wykonywania symulowanych ataków, zobacz Reguły testowania penetracyjnego zakontraktowania.

Wymaganie 11.4

Użyj technik wykrywania nieautoryzowanego dostępu i/lub zapobiegania włamaniom do sieci. Monitoruj cały ruch w obwodzie środowiska danych posiadaczy kart i w krytycznych punktach w środowisku danych posiadaczy kart. Powiadamianie pracowników o podejrzanych naruszeniach.

Twoje obowiązki

Chroń klaster usługi AKS, sprawdzając ruch przychodzący przy użyciu zapory aplikacji internetowej (WAF). W tej architekturze usługa aplikacja systemu Azure Gateway ze zintegrowanym zaporą aplikacji internetowej uniemożliwia włamanie. Użyj trybu zapobiegania , aby aktywnie zablokować wykryte włamania i ataki. Nie używaj tylko trybu wykrywania . Aby uzyskać więcej informacji, zobacz Najlepsze rozwiązania dotyczące łączności sieciowej i zabezpieczeń w usłudze Azure Kubernetes Service (AKS).

Alternatywną opcją jest użycie funkcji wykrywania nieautoryzowanego dostępu i/lub zapobiegania włamaniom w usłudze Azure Firewall — wersja Premium. Aby uzyskać więcej informacji, zobacz IDPS.

Inną opcją jest włączenie usługi Azure Monitor Network Insights, która zapewnia dostęp do funkcji monitorowania sieci, takich jak Monitor połączenia, rejestrowanie przepływów dla sieciowych grup zabezpieczeń i analiza ruchu.

Włącz plany usługi Microsoft Defender w miarę ich stosowania do różnych składników usługi CDE. Jeśli na przykład usługa Azure SQL jest używana do przechowywania danych CHD, usługa Microsoft Defender for SQL upewni się, że wykryto włamania do warstwy danych.

Ponadto wykrywaj anomalie we wzorcach ruchu, łącząc dzienniki przepływu sieciowej grupy zabezpieczeń z scentralizowanym rozwiązaniem SIEM, takim jak Microsoft Sentinel. W tej implementacji referencyjnej dzienniki są w trybie tylko do dołączania, co minimalizuje śledzenie zmian w dziennikach inspekcji. Jednak nie można modyfikować wszystkich dzienników wysyłanych do zewnętrznych ujść magazynu długoterminowego. Muszą postępować zgodnie z podejściem "jeden raz do zapisu/do odczytu". Upewnij się, że rozwiązanie do monitorowania integralności plików (FIM) obejmuje te jednostki zewnętrzne w celu wykrywania zmian.

Wymaganie 11.5

Wdróż rozwiązanie do śledzenia zmian (na przykład rozwiązanie do monitorowania integralności plików) w celu powiadamiania personelu o nieautoryzowanej modyfikacji krytycznych plików systemowych, plików konfiguracji lub plików zawartości. Skonfiguruj produkt do przeprowadzania co najmniej cotygodniowych porównań plików krytycznych.

Twoje obowiązki

W klastrze uruchom rozwiązanie do monitorowania integralności plików (FIM) razem z agentem zabezpieczeń obsługującym platformę Kubernetes, aby wykryć dostęp na poziomie plików i systemu, który może spowodować zmiany na poziomie węzła. Podczas wybierania rozwiązania FIM należy jasno zrozumieć jego funkcje i głębokość wykrywania. Rozważ oprogramowanie opracowane przez zaufanych dostawców.

Ważne

Implementacja referencyjna udostępnia wdrożenie zastępcze DaemonSet do uruchamiania agenta ochrony przed złośliwym kodem rozwiązania FIM. Agent zostanie uruchomiony na każdej maszynie wirtualnej węzła w klastrze. W tym wdrożeniu należy wybrać oprogramowanie chroniące przed złośliwym kodem.

Sprawdź wszystkie ustawienia domyślne narzędzia FIM, aby upewnić się, że wartości wykrywają scenariusze, które chcesz uwzględnić, i odpowiednio dostosuj te ustawienia.

Włącz rozwiązanie do wysyłania dzienników do rozwiązania do monitorowania lub rozwiązania SIEM, aby mogły generować alerty. Należy pamiętać o zmianach schematu dziennika lub przegap alerty krytyczne.

Wszystkie inne obliczenia w usłudze CDE powinny mieć włączone śledzenie zmian.

Wymaganie 11.6

Upewnij się, że zasady zabezpieczeń i procedury operacyjne na potrzeby monitorowania i testowania zabezpieczeń są udokumentowane, używane i znane wszystkim stronom, których dotyczy problem.

Twoje obowiązki

Ważne jest, aby zachować szczegółową dokumentację procesów i zasad. Zachowaj dokumentację dotyczącą wymuszanych zasad. W ramach wysiłków związanych z testowaniem uwzględnij cykl przeglądów i kryteria przeglądu. Upewnij się, że zespół rozumie aspekty testów penetracyjnych. Udokumentowany plan korygowania w celu ograniczenia wykrytych zagrożeń.

Jest to ważne dla osób, które są częścią procesu zatwierdzania z perspektywy zasad.

Następne kroki

Zachowaj zasady, które dotyczą zabezpieczeń informacji dla wszystkich pracowników.