Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

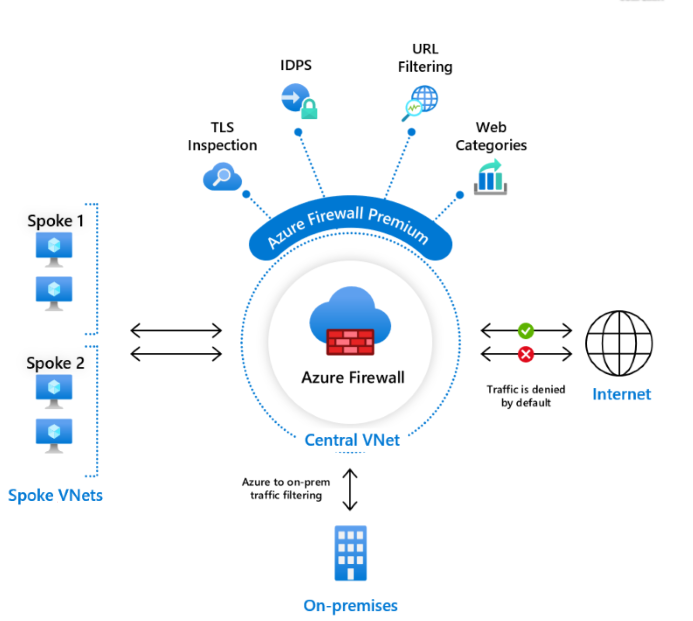

Usługa Azure Firewall Premium oferuje zaawansowaną ochronę przed zagrożeniami odpowiednią dla wysoce wrażliwych i regulowanych środowisk, takich jak płatności i branże opieki zdrowotnej.

Ten przewodnik zawiera szczegółowe informacje o implementacji funkcji usługi Azure Firewall Premium. Aby zapoznać się z ogólnym porównaniem wszystkich funkcji usługi Azure Firewall w jednostkach SKU, zobacz Funkcje usługi Azure Firewall według jednostki SKU.

Organizacje mogą korzystać z funkcji SKU Premium, takich jak IDPS i inspekcja TLS, aby zapobiec rozprzestrzenianiu się złośliwego oprogramowania i wirusów w sieciach. Aby spełnić zwiększone wymagania dotyczące wydajności tych funkcji, usługa Azure Firewall Premium korzysta z bardziej wydajnej jednostki SKU maszyny wirtualnej. Podobnie jak w przypadku jednostki SKU w warstwie Standard, jednostka SKU w warstwie Premium może być skalowana do 100 Gbps i integrować się ze strefami dostępności, aby zapewniać 99,99% dostępności zgodnie z umową SLA. Jednostka SKU Premium spełnia wymagania standardu PCI DSS (Payment Card Industry Data Security Standard).

Usługa Azure Firewall Premium obejmuje następujące funkcje zaawansowane:

- Inspekcja protokołu TLS: odszyfrowuje ruch wychodzący, przetwarza go, a następnie ponownie szyfruje i wysyła do miejsca docelowego.

- IDPS: monitoruje działania sieciowe pod kątem złośliwych działań, rejestruje informacje, zgłasza je i opcjonalnie blokuje.

- Filtrowanie adresów URL: rozszerza działanie filtrowania nazw FQDN, aby uwzględnić cały adres URL, włączając każdą dodatkową ścieżkę.

- Kategorie sieci Web: umożliwia lub odmawia użytkownikowi dostępu do kategorii witryn internetowych, takich jak hazard lub media społecznościowe.

Aby uzyskać pełne porównanie funkcji we wszystkich jednostkach SKU usługi Azure Firewall, zobacz Funkcje usługi Azure Firewall według jednostki SKU.

Inspekcja protokołu TLS

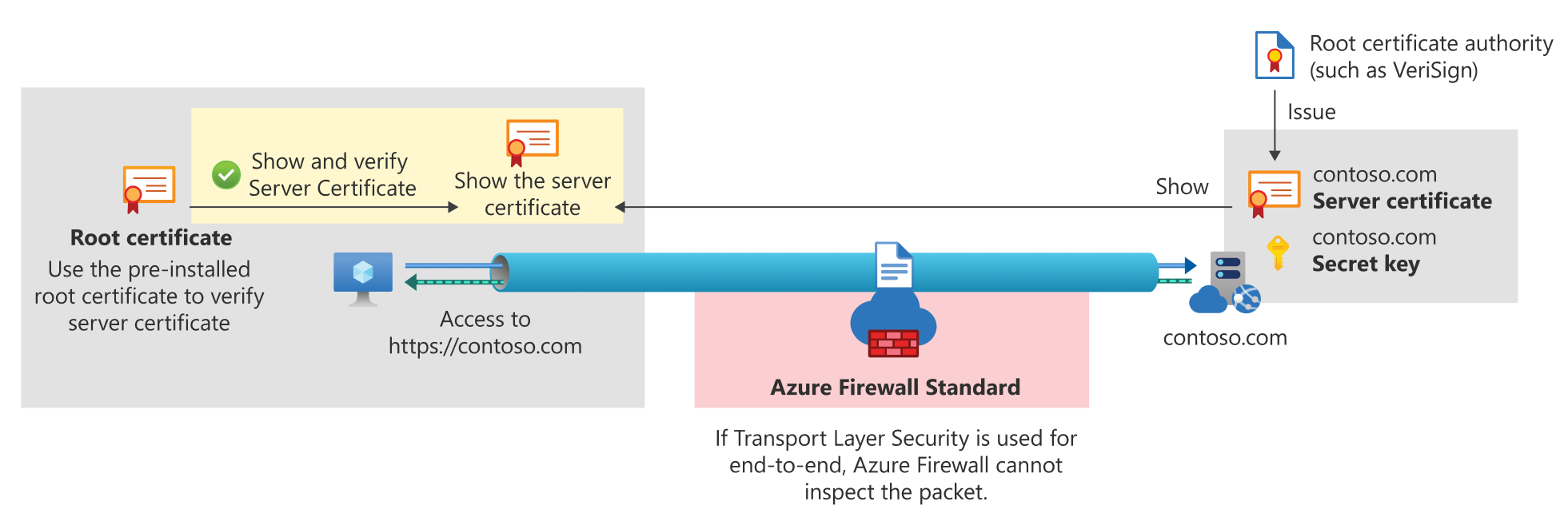

Protokół TLS (Transport Layer Security) zapewnia kryptografię prywatności, integralności i autentyczności przy użyciu certyfikatów między komunikującymi się aplikacjami. Szyfruje ruch HTTP, który może ukrywać nielegalną aktywność użytkownika i złośliwy ruch.

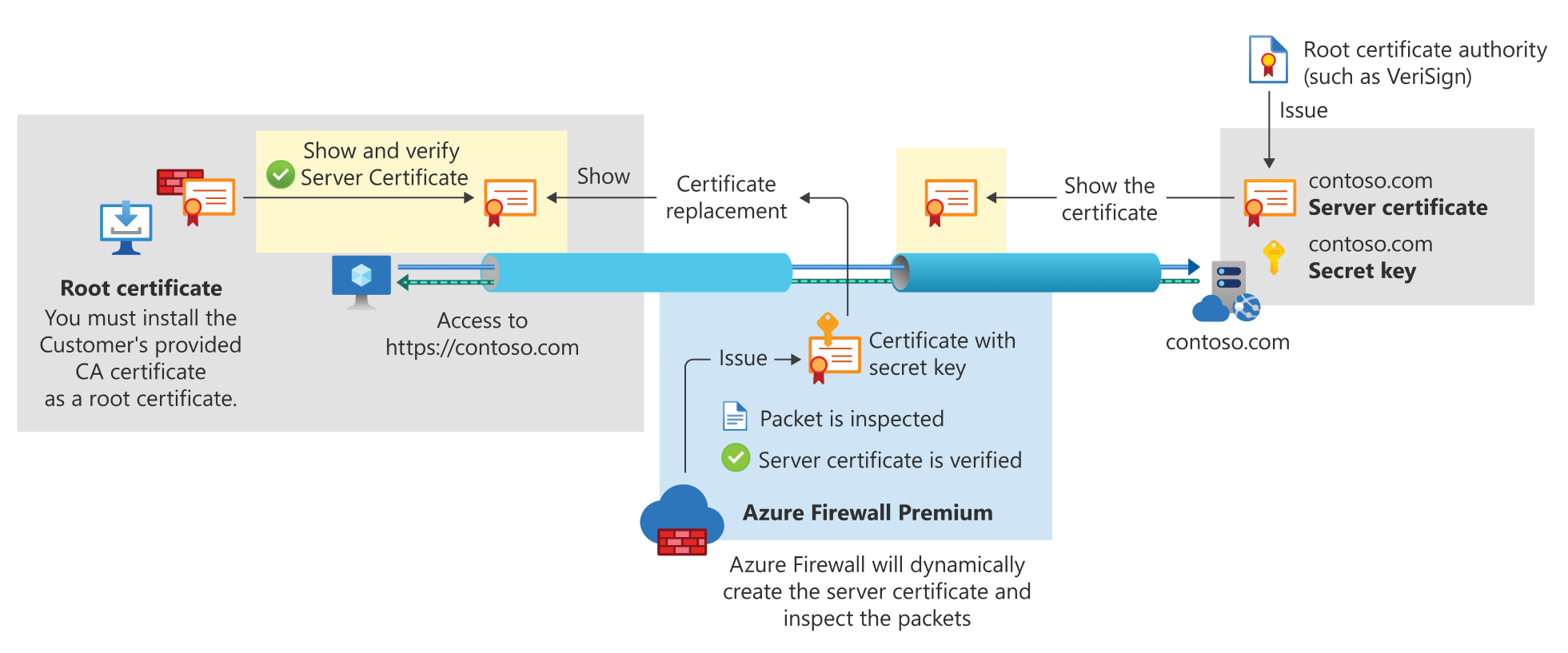

Bez inspekcji protokołu TLS usługa Azure Firewall nie może zobaczyć danych w szyfrowanym tunelu TLS, ograniczając możliwości ochrony. Usługa Azure Firewall Premium kończy jednak i sprawdza połączenia TLS w celu wykrywania, zgłaszania alertów i ograniczania złośliwych działań w protokole HTTPS. Tworzy dwa połączenia TLS: jedno z serwerem internetowym, a drugie z klientem. Przy użyciu certyfikatu urzędu certyfikacji dostarczonego przez klienta generuje tymczasowy certyfikat w celu zastąpienia certyfikatu serwera internetowego i udostępnia go klientowi do nawiązania połączenia TLS.

Usługa Azure Firewall bez inspekcji protokołu TLS:

Usługa Azure Firewall z inspekcją protokołu TLS:

Następujące przypadki użycia są obsługiwane w usłudze Azure Firewall:

- Inspekcja wychodzącego protokołu TLS: chroni przed złośliwym ruchem wysyłanym z wewnętrznego klienta hostowanego na platformie Azure do Internetu.

- East-West Inspekcja TLS: Chroni działania w Azure przed potencjalnym złośliwym ruchem wysyłanym w obrębie Azure, w tym ruch do/z sieci lokalnej.

Następujący przypadek użycia jest obsługiwany przez Zapora aplikacji internetowej Azure na platformie Azure Application Gateway:

- Inspekcja przychodzącego protokołu TLS: chroni wewnętrzne serwery lub aplikacje hostowane na platformie Azure przed złośliwymi żądaniami przychodzącymi z Internetu lub sieci zewnętrznej. Usługa Application Gateway zapewnia kompleksowe szyfrowanie.

Aby uzyskać powiązane informacje, zobacz:

Napiwek

Protokoły TLS 1.0 i 1.1 są przestarzałe i nie będą obsługiwane. Stwierdzono, że te wersje są podatne na zagrożenia. Mimo że nadal działają w celu zapewnienia zgodności z poprzednimi wersjami, nie są one zalecane. Przeprowadź migrację do protokołu TLS 1.2 tak szybko, jak to możliwe.

Aby dowiedzieć się więcej o wymaganiach dotyczących certyfikatów pośredniego urzędu certyfikacji usługi Azure Firewall w warstwie Premium, zobacz Certyfikaty usługi Azure Firewall w warstwie Premium.

Aby dowiedzieć się więcej na temat inspekcji protokołu TLS, zobacz Tworzenie dowodu koncepcji na potrzeby inspekcji protokołu TLS w usłudze Azure Firewall.

System Wykrywania i Zapobiegania Włamaniom (IDPS)

System wykrywania i zapobiegania włamaniom do sieci monitoruje sieć pod kątem złośliwych działań, rejestruje informacje, zgłasza je i opcjonalnie blokuje.

Usługa Azure Firewall Premium oferuje system wykrywania i zapobiegania włamaniom (IDPS) oparty na sygnaturach, który umożliwia szybkie wykrywanie ataków przez identyfikowanie określonych wzorców, takich jak sekwencje bajtów w ruchu sieciowym lub znane szkodliwe sekwencje poleceń używane przez złośliwe oprogramowanie. Te podpisy IDPS mają zastosowanie zarówno do ruchu aplikacji, jak i ruchu na poziomie sieci (warstwy 3–7). Są one w pełni zarządzane i stale aktualizowane. Systemy wykrywania i zapobiegania włamaniom (IDPS) mogą być stosowane do ruchu przychodzącego, między szprychami (East-West), i wychodzącego, w tym ruchu do/z sieci lokalnej. Możesz skonfigurować zakresy prywatnych adresów IP swojego systemu IDPS, korzystając z funkcji Zakresy prywatnych adresów. Aby uzyskać więcej informacji, zobacz Prywatne zakresy adresów IP IDPS.

Podpisy/zestawy reguł usługi Azure Firewall obejmują:

- Skoncentruj się na identyfikowaniu rzeczywistego złośliwego oprogramowania, poleceń i kontroli, zestawów wykorzystujących luki w zabezpieczeniach i złośliwych działań nieodebranych przez tradycyjne metody.

- Ponad 67 000 reguł w ponad 50 kategoriach, w tym komendy i kontrola złośliwego oprogramowania, phishing, trojany, botnety, zdarzenia informacyjne, exploity, luki w zabezpieczeniach, protokoły sieciowe SCADA i aktywność zestawów exploitów.

- Od 20 do 40 nowych reguł wydanych codziennie.

- Niska liczba wyników fałszywie dodatnich przy użyciu zaawansowanych technik wykrywania złośliwego oprogramowania, takich jak globalna pętla sprzężenia zwrotnego sieci czujników.

Usługa IDPS wykrywa ataki na wszystkie porty i protokoły dla ruchu niezaszyfrowanego. W przypadku inspekcji ruchu HTTPS usługa Azure Firewall może użyć możliwości inspekcji protokołu TLS w celu odszyfrowania ruchu i lepszego wykrywania złośliwych działań.

Uwaga / Notatka

Aby uzyskać wskazówki dotyczące zastępowania trybów podpisów i ważnych ograniczeń, aby uniknąć przerywania dyskretnego, zobacz Zastępowanie zachowania i ograniczeń.

Lista pomijania IDPS umożliwia wykluczenie określonych adresów IP, zakresów i podsieci z filtrowania. Należy pamiętać, że lista pomijania nie ma na celu zwiększenia wydajności przepustowości, ponieważ wydajność zapory nadal podlega sposobom użycia. Aby uzyskać więcej informacji, zobacz Wydajność usługi Azure Firewall.

Prywatne zakresy adresów IP IDPS

W usłudze Azure Firewall — premium IDPS zakresy prywatnych adresów IP są używane do określania, czy ruch jest przychodzący, wychodzący lub wewnętrzny (East-West). Każdy podpis jest stosowany do określonych kierunków ruchu, jak wskazano w tabeli zasad podpisu. Domyślnie tylko zakresy zdefiniowane przez IANA RFC 1918 są uznawane za prywatne adresy IP. Ruch między zakresami prywatnych adresów IP jest uważany za wewnętrzny. W razie potrzeby można łatwo edytować, usuwać lub dodawać zakresy prywatnych adresów IP.

Reguły sygnatur IDPS

Reguły sygnatur systemu IDPS umożliwiają:

- Dostosuj podpisy, zmieniając ich tryb na Wyłączone, Alert lub Alert i Odmów. Możesz dostosować maksymalnie 10 000 reguł systemu wykrywania i zapobiegania włamaniom.

- Na przykład, jeśli uzasadnione żądanie zostanie zablokowane z powodu błędnego podpisu, możesz wyłączyć ten podpis, używając jego ID z dzienników reguł sieciowych, aby rozwiązać problem fałszywie pozytywny.

- Dostosuj sygnatury, które generują nadmierne alerty o niskim priorytcie, aby zwiększyć widoczność alertów o wysokim priorytcie.

- Wyświetl wszystkie 67 000 podpisów.

- Użyj funkcji wyszukiwania inteligentnego, aby znaleźć podpisy według atrybutów, takich jak CVE-ID.

Reguły sygnatury systemu zapobiegania i wykrywania włamań (IDPS) mają następujące właściwości:

| Kolumna | opis |

|---|---|

| Identyfikator podpisu | Wewnętrzny identyfikator dla każdego podpisu widoczny również w dziennikach reguł sieci usługi Azure Firewall. |

| Tryb | Wskazuje, czy sygnatura jest aktywna i czy zapora ogniowa przepuszcza lub uruchamia alerty dla dopasowanego ruchu. Tryby: - Wyłączone: podpis nie jest włączony. - Alert: Alerty dotyczące podejrzanego ruchu. - Alarmuj i odmawiaj: alarmuje i blokuje podejrzany ruch. Niektóre podpisy są domyślnie ustawione na "Tylko ostrzeżenie", ale można je dostosować do opcji "Ostrzeżenie i odmowa". Tryb podpisu jest określany przez: 1. Tryb Polityki — pochodzący z trybu IDPS danej polityki. 2. Polityka nadrzędna — pochodząca z trybu IDPS polityki nadrzędnej. 3. Nadpisane — dostosowane przez użytkownika. 4. System — ustawiony na „Tylko alert” przez system ze względu na jego kategorię, ale może zostać zastąpiony. Alerty IDPS są dostępne w portalu za pośrednictwem zapytania z dziennika reguł sieciowych. |

| Ważność | Wskazuje prawdopodobieństwo, że podpis jest rzeczywistym atakiem: - Niski (priorytet 3): Niskie prawdopodobieństwo, zdarzenia informacyjne. - Średni (priorytet 2): Podejrzany, wymaga badania. - Wysoki (priorytet 1): Poważny atak, wysokie prawdopodobieństwo. |

| Kierunek | Kierunek ruchu, dla którego jest stosowany podpis: - Ruch przychodzący: z Internetu do prywatnego zakresu adresów IP. - Ruch wychodzący: z prywatnego zakresu IP do Internetu. - Wewnętrzne: w ramach twojego zakresu prywatnych adresów IP. - Ruch wewnętrzny/przychodzący: z zakresu prywatnych adresów IP lub z Internetu do prywatnych adresów IP. - Ruch wewnętrzny/wychodzący: z zakresu prywatnych adresów IP do zakresu prywatnych adresów IP lub Internetu. - Dowolna: zastosowana do dowolnego kierunku ruchu. |

| Grupa | Nazwa grupy, do której należy podpis. |

| opis | Zawiera: - Nazwa kategorii: kategoria podpisu. - Ogólny opis. - CVE-ID (opcjonalnie): Skojarzona luka CVE. |

| Protokół | Protokół skojarzony z podpisem. |

| Porty źródłowe/docelowe | Porty skojarzone z podpisem. |

| Ostatnia aktualizacja | Data ostatniego wprowadzenia lub zmodyfikowania podpisu. |

Aby uzyskać więcej informacji na temat Systemu wykrywania i zapobiegania włamaniom (IDPS), zobacz Uruchamianie testowe Azure Firewall IDPS.

Filtrowanie adresów URL

Filtrowanie adresów URL rozszerza funkcję filtrowania nazw FQDN usługi Azure Firewall, aby uwzględnić cały adres URL, na przykład www.contoso.com/a/c zamiast tylko www.contoso.com.

Filtrowanie adresów URL można zastosować zarówno do ruchu HTTP, jak i HTTPS. Podczas inspekcji ruchu HTTPS usługa Azure Firewall Premium używa funkcji inspekcji protokołu TLS do odszyfrowania ruchu, wyodrębniania docelowego adresu URL i sprawdzania, czy dostęp jest dozwolony. Inspekcja protokołu TLS musi być włączona na poziomie reguły aplikacji. Po włączeniu adresy URL mogą służyć do filtrowania ruchu HTTPS.

Kategorie internetowe

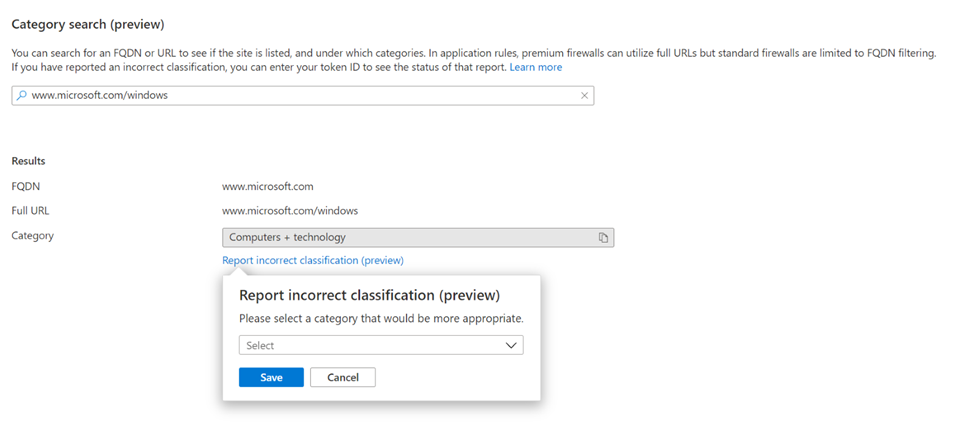

Kategorie sieci Web umożliwiają administratorom zezwolenie lub odmowę dostępu użytkowników do określonych kategorii witryn internetowych, takich jak hazard lub media społecznościowe. Chociaż ta funkcja jest dostępna zarówno w usłudze Azure Firewall w warstwie Standardowa, jak i Premium, jednostka SKU w warstwie Premium oferuje bardziej szczegółową kontrolę dzięki dopasowywaniu kategorii na podstawie całego adresu URL zarówno dla ruchu HTTP, jak i HTTPS.

Kategorie internetowe usługi Azure Firewall Premium są dostępne tylko w zasadach zapory. Upewnij się, że SKU Twojej polityki zgadza się z SKU wystąpienia zapory. Na przykład instancja Zapory Premium wymaga polityki Zapory Premium.

Jeśli na przykład usługa Azure Firewall przechwytuje żądanie HTTPS dla elementu www.google.com/news:

- Zapora w warstwie Standardowa sprawdza tylko nazwę FQDN, klasyfikowaną

www.google.comjako wyszukiwarka. - Zapora Premium sprawdza pełny adres URL, kategoryzując

www.google.com/newsje jako Wiadomości.

Kategorie są zorganizowane według ważności w zakresie odpowiedzialności, wysokiej przepustowości, użycia biznesowego, utraty produktywności, ogólnego surfingu i bez kategorii. Aby uzyskać szczegółowe opisy, zobacz Kategorie sieci Web usługi Azure Firewall.

Rejestrowanie kategorii internetowych

Ruch filtrowany według kategorii internetowych jest rejestrowany w dziennikach aplikacji. Pole Kategorie sieci Web jest wyświetlane tylko wtedy, gdy jest jawnie skonfigurowane w zasadach reguł aplikacji zapory. Jeśli na przykład żadna reguła jawnie nie odrzuca aparatów wyszukiwania i użytkownik żąda żądania www.bing.com, zostanie wyświetlony tylko domyślny komunikat odmowy.

Wyjątki kategorii

Wyjątki dla reguł kategorii sieci Web można tworzyć, konfigurując oddzielne kolekcje reguł zezwalania lub odmowy o wyższym priorytcie. Na przykład zezwól na www.linkedin.com z priorytetem 100 i odmów Sieci społecznościowych z priorytetem 200, aby utworzyć wyjątek dla kategorii Sieci społecznościowych.

Wyszukiwanie kategorii sieci Web

Zidentyfikuj kategorię nazwy FQDN lub adresu URL przy użyciu funkcji Sprawdzanie kategorii sieci Web w obszarze Ustawienia zasad zapory. Pomaga to zdefiniować reguły aplikacji dla ruchu docelowego.

Ważne

Aby korzystać z funkcji Sprawdzania kategorii sieci Web , użytkownik musi mieć dostęp Microsoft.Network/azureWebCategories/* na poziomie subskrypcji.

Zmiana kategorii

Na karcie Kategorie sieci Web w ustawieniach zasad zapory możesz zażądać zmiany kategorii, jeśli uważasz, że nazwa FQDN lub adres URL powinna znajdować się w innej kategorii lub zawierać sugestię dotyczącą niekategoryzowanej nazwy FQDN lub adresu URL. Po przesłaniu raportu zmiany kategorii otrzymasz token w celu śledzenia stanu żądania.

Kategorie sieci Web, które nie obsługują kończenia żądań protokołu TLS

Niektórych ruchów internetowych, takich jak dane dotyczące kondycji pracowników, nie można odszyfrować przy użyciu zakończenia protokołu TLS ze względu na prywatność i zgodność. Następujące kategorie sieci Web nie obsługują kończenia żądań protokołu TLS:

- Education

- Finance

- Instytucje rządowe

- Zdrowie i medycyna

Aby obsługiwać kończenie żądań protokołu TLS dla określonych adresów URL, ręcznie dodaj je do reguł aplikacji. Na przykład, dodaj www.princeton.edu, aby zezwolić na tę witrynę internetową.

Obsługiwane regiony

Aby uzyskać listę regionów, w których jest dostępna usługa Azure Firewall, zobacz Dostępność produktów platformy Azure według regionów.