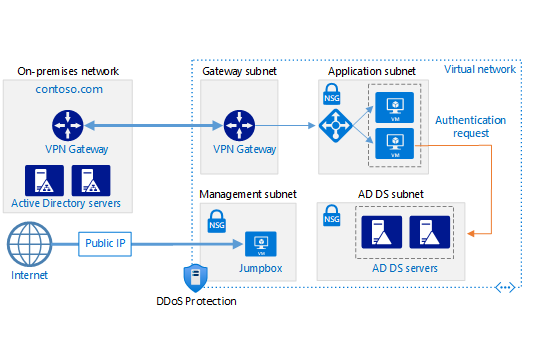

Ta architektura pokazuje, jak rozszerzyć domenę lokalna usługa Active Directory na platformę Azure w celu zapewnienia rozproszonych usług uwierzytelniania.

Architektura

Pobierz plik programu Visio z tą architekturą.

Ta architektura rozszerza architekturę sieci hybrydowej pokazaną w temacie Łączenie sieci lokalnej z platformą Azure przy użyciu bramy sieci VPN.

Przepływ pracy

- Sieć lokalna. Sieć lokalna obejmuje serwery lokalne usługi Active Directory, które mogą realizować uwierzytelnianie i autoryzowanie dla składników znajdujących się w sieci lokalnej.

- Serwery usługi Active Directory. Te serwery to kontrolery domeny implementowane usługi katalogowe (AD DS) działające jako maszyny wirtualne w chmurze. Mogą one zapewnić uwierzytelnianie składników uruchomionych w sieci wirtualnej platformy Azure.

- Podsieć usługi Active Directory. Serwery usług domena usługi Active Directory (AD DS) są hostowane w oddzielnej podsieci. Reguły sieciowych grup zabezpieczeń chronią serwery usług AD DS i zapewniają zaporę dla ruchu z nieoczekiwanych źródeł.

- Synchronizacja usługi Azure VPN Gateway i usługi Active Directory. Usługa VPN Gateway zapewnia połączenie między siecią lokalną a siecią wirtualną platformy Azure. To połączenie może być połączeniem sieci VPN lub za pośrednictwem usługi Azure ExpressRoute. Przez bramę przechodzą wszystkie żądania synchronizacji między serwerami usługi Active Directory w chmurze i lokalnymi. Routing dla ruchu lokalnego kierowanego na platformę Azure obsługują trasy zdefiniowane przez użytkownika.

Składniki

- Microsoft Entra ID to usługa tożsamości przedsiębiorstwa, która zapewnia logowanie jednokrotne, uwierzytelnianie wieloskładnikowe i dostęp warunkowy.

- VPN Gateway to usługa, która używa bramy sieci wirtualnej do wysyłania zaszyfrowanego ruchu między siecią wirtualną platformy Azure i lokalizacjami lokalnymi za pośrednictwem publicznego Internetu.

- Usługa ExpressRoute umożliwia rozszerzanie sieci lokalnych na chmurę firmy Microsoft za pośrednictwem połączenia prywatnego z pomocą dostawcy łączności.

- Sieć wirtualna to podstawowy blok konstrukcyjny dla sieci prywatnych na platformie Azure. Służy do włączania zasobów platformy Azure, takich jak maszyny wirtualne, do komunikowania się ze sobą, z Internetem i sieciami lokalnymi.

Szczegóły scenariusza

Jeśli aplikacja jest hostowana częściowo lokalnie i częściowo na platformie Azure, replikowanie usług AD DS na platformie Azure może być bardziej wydajne. Ta replikacja może zmniejszyć opóźnienie spowodowane wysyłaniem żądań uwierzytelniania z chmury z powrotem do usług AD DS działających lokalnie.

Aby uzyskać więcej uwagi, zobacz Wybieranie rozwiązania do integracji lokalna usługa Active Directory z platformą Azure.

Potencjalne przypadki użycia

Ta architektura jest często używana, gdy połączenie sieci VPN lub usługi ExpressRoute łączy lokalne i sieci wirtualne platformy Azure. Ta architektura obsługuje również replikację dwukierunkową, co oznacza, że można wprowadzać zmiany lokalnie lub w chmurze, a oba źródła pozostaną spójne. Typowe zastosowania tej architektury obejmują aplikacje hybrydowe, w których funkcje są dystrybuowane między środowiskiem lokalnym a platformą Azure oraz aplikacjami i usługami, które wykonują uwierzytelnianie przy użyciu usługi Active Directory.

Zalecenia

Poniższe zalecenia dotyczą większości scenariuszy. Należy się do nich stosować, jeśli nie ma konkretnych wymagań, które byłyby z nimi sprzeczne.

Zalecenia dotyczące maszyny wirtualnej

Określ wymagania dotyczące rozmiaru maszyn wirtualnych na podstawie oczekiwanej liczby żądań uwierzytelnienia. Użyj specyfikacji maszyn hostowania usług AD DS lokalnie jako punktu początkowego i dopasuj je do rozmiarów maszyn wirtualnych platformy Azure. Po wdrożeniu monitoruj wykorzystanie i skaluj w górę lub w dół na podstawie rzeczywistego obciążenia na maszynach wirtualnych. Aby uzyskać więcej informacji na temat dobierania rozmiarów kontrolerów domeny usług AD DS, zobacz Capacity Planning for Active Directory Domain Services (Planowanie pojemności dla usług Active Directory Domain Services).

Utwórz oddzielny dysk danych wirtualnych do przechowywania bazy danych, dzienników i folderu sysvol dla usługi Active Directory. Nie przechowuj tych elementów na tym samym dysku co system operacyjny. Domyślnie dyski danych są dołączane do maszyny wirtualnej przy użyciu buforowania zapisu. Jednak ta forma buforowania może powodować konflikt z wymaganiami usług AD DS. Z tego powodu skonfiguruj dla ustawienia Host Cache Preference (Preferencje pamięci podręcznej hosta) na dysku danych wartość None (Brak).

Wdróż co najmniej dwie maszyny wirtualne z usługami AD DS jako kontrolery domeny i dodaj je do różnych stref dostępności. Jeśli nie jest dostępny w regionie, wdróż go w zestawie dostępności.

Zalecenia dotyczące sieci

Skonfiguruj kartę sieciową maszyny wirtualnej dla każdego serwera usług AD DS za pomocą statycznego prywatnego adresu IP w celu zapewnienia pełnej obsługi usługi DNS. Aby uzyskać więcej informacji, zobacz How to set a static private IP address in the Azure portal (Jak skonfigurować statyczny prywatny adres IP w witrynie Azure Portal).

Uwaga

Nie konfiguruj karty sieciowej maszyny wirtualnej dla żadnych usług AD DS z publicznym adresem IP. Aby uzyskać więcej szczegółów, zobacz Zagadnienia dotyczące zabezpieczeń.

Sieciowa grupa zabezpieczeń podsieci usługi Active Directory wymaga reguł zezwalania na ruch przychodzący z ruchu lokalnego i wychodzącego do środowiska lokalnego. Aby uzyskać szczegółowe informacje dotyczące portów używanych przez usługi AD DS, zobacz Active Directory and Active Directory Domain Services Port Requirements (Wymagania dotyczące portów usług Active Directory i Active Directory Domain Services).

Jeśli nowe maszyny wirtualne kontrolera domeny mają również rolę serwerów DNS, zalecamy skonfigurowanie ich jako niestandardowych serwerów DNS na poziomie sieci wirtualnej, zgodnie z opisem w temacie Zmienianie serwerów DNS. Należy to zrobić w przypadku sieci wirtualnej obsługującej nowe kontrolery domeny i sieci równorzędne, w których inne maszyny wirtualne muszą rozpoznawać nazwy domen usługi Active Directory. Aby uzyskać więcej informacji na temat konfigurowania hybrydowego rozpoznawania nazw DNS, zobacz Rozpoznawanie nazw dla zasobów w sieciach wirtualnych platformy Azure.

W przypadku konfiguracji początkowej może być konieczne dostosowanie interfejsu sieciowego jednego z kontrolerów domeny na platformie Azure, aby wskazać kontroler domeny lokalnie jako podstawowe źródło DNS.

Włączenie adresu IP na liście serwerów DNS zwiększa wydajność i zwiększa dostępność serwerów DNS. Jednak opóźnienie uruchamiania może spowodować, że serwer DNS jest również kontrolerem domeny i wskazuje tylko na siebie lub wskazuje na siebie pierwszy w celu rozpoznawania nazw. Z tego powodu należy zachować ostrożność podczas konfigurowania adresu sprzężenia zwrotnego na karcie, jeśli serwer jest również kontrolerem domeny.

Może to oznaczać zastąpienie ustawień DNS interfejsu sieciowego na platformie Azure w celu wskazania innego kontrolera domeny hostowanego na platformie Azure lub lokalnie dla podstawowego serwera DNS. Adres sprzężenia zwrotnego powinien być skonfigurowany tylko jako pomocniczy lub trzeci serwer DNS na kontrolerze domeny.

Lokacja usługi Active Directory

W usługach AD DS lokacja reprezentuje lokalizację fizyczną, sieć lub kolekcję urządzeń. Lokacje usług AD DS służą do zarządzania replikacją bazy danych usług AD DS przez grupowanie obiektów usług AD DS znajdujących się blisko siebie i połączonych przez sieć o dużej szybkości. Usługi AD DS obejmują logikę, aby wybrać najlepszą strategię replikacji bazy danych usług AD DS między lokacjami.

Zalecamy utworzenie lokacji usług AD DS, w tym podsieci zdefiniowanych dla aplikacji na platformie Azure. Następnie można skonfigurować połączenie lokacji między lokalnymi lokacjami usług AD DS, a usługi AD DS będą automatycznie wykonywać najbardziej wydajną replikację bazy danych. Ta replikacja bazy danych wymaga niewiele więcej niż początkowa konfiguracja.

Wzorzec operacji usługi Active Directory

Rolę wzorca operacji można przypisać do kontrolerów domeny usług AD DS w celu obsługi sprawdzania spójności między wystąpieniami replikowanych baz danych usług AD DS. Istnieją pięć ról wzorca operacji (FSMO): wzorzec schematu, wzorzec nazewnictwa domeny, wzorzec identyfikatora względnego, podstawowy emulator główny kontrolera domeny i wzorzec infrastruktury. Aby uzyskać więcej informacji na temat tych ról, zobacz Planowanie umieszczania roli wzorca operacji. Zalecane jest również nadanie co najmniej dwóch nowych kontrolerów domeny platformy Azure roli wykazu globalnego (GC). Więcej szczegółów na temat umieszczania GC można znaleźć tutaj.

Monitorowanie

Monitoruj zasoby maszyn wirtualnych kontrolera domeny i usług AD DS oraz utwórz plan szybkiego rozwiązywania wszelkich problemów. Aby uzyskać więcej informacji, zobacz Monitoring Active Directory (Monitorowanie usługi Active Directory). Możesz także zainstalować narzędzia, takie jak Microsoft Systems Center, na serwerze monitorowania (zobacz diagram architektury), aby ułatwić wykonywanie tych zadań.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary platformy Azure Well-Architected Framework, która jest zestawem wytycznych, których można użyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Niezawodność

Niezawodność gwarantuje, że aplikacja może spełnić twoje zobowiązania wobec klientów. Aby uzyskać więcej informacji, zobacz Omówienie filaru niezawodności.

Wdróż maszyny wirtualne z usługami AD DS w co najmniej dwóch strefach dostępności. Jeśli strefy dostępności nie są dostępne w regionie, użyj zestawów dostępności. Ponadto należy rozważyć przypisanie roli wzorca operacji rezerwowych do co najmniej jednego serwera i ewentualnie więcej w zależności od wymagań. Wzorzec operacji rezerwowych jest aktywną kopią wzorca operacji, który może zastąpić serwer główny operacji podstawowych podczas pracy w trybie failover.

Zabezpieczenia

Bezpieczeństwo zapewnia celowe ataki i nadużycie cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

Serwery usług AD DS zapewniają usługi uwierzytelniania i stanowią atrakcyjny cel ataków. Aby je zabezpieczyć, zapobiegaj bezpośredniej łączności z Internetem, umieszczając serwery usług AD DS w oddzielnej podsieci z sieciową grupą zabezpieczeń jako zaporą. Zamknij wszystkie porty na serwerach usług AD DS z wyjątkiem tych, które są niezbędne do uwierzytelniania, autoryzacji i synchronizacji serwerów. Aby uzyskać więcej informacji, zobacz Active Directory and Active Directory Domain Services Port Requirements (Wymagania dotyczące portów usług Active Directory i Active Directory Domain Services).

Zaszyfruj dysk hostujący bazę danych usług AD DS za pomocą funkcji BitLocker lub usługi Azure Disk Encryption.

Usługa Azure DDoS Protection w połączeniu z najlepszymi rozwiązaniami dotyczącymi projektowania aplikacji zapewnia ulepszone funkcje ograniczania ryzyka ataków DDoS w celu zapewnienia większej ochrony przed atakami DDoS. Należy włączyć usługę Azure DDOS Protection w dowolnej sieci wirtualnej obwodowej.

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają i utrzymują działanie aplikacji w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Omówienie filaru doskonałości operacyjnej.

Skorzystaj z praktyk infrastruktury jako kodu (IaC), aby aprowizować i konfigurować infrastrukturę sieci i zabezpieczeń. Jedną z opcji jest szablony usługi Azure Resource Manager.

Izolowanie obciążeń w celu umożliwienia metodyce DevOps ciągłej integracji i ciągłego dostarczania (CI/CD), ponieważ każde obciążenie jest skojarzone i zarządzane przez odpowiedni zespół DevOps.

W tej architekturze cała sieć wirtualna obejmująca różne warstwy aplikacji, serwer przesiadkowy zarządzania i usługi Microsoft Entra Domain Services są identyfikowane jako pojedyncze izolowane obciążenie.

Maszyny wirtualne są konfigurowane przy użyciu rozszerzeń maszyn wirtualnych i innych narzędzi, takich jak Desired State Configuration (DSC), używanych do konfigurowania usług AD DS na maszynach wirtualnych.

Rozważ zautomatyzowanie wdrożeń przy użyciu usługi Azure DevOps lub innych rozwiązań ciągłej integracji/ciągłego wdrażania. Usługa Azure Pipelines jest zalecanym składnikiem usługi Azure DevOps Services, który zapewnia automatyzację kompilacji i wdrożeń rozwiązań oraz wysoce zintegrowany z ekosystemem platformy Azure.

Użyj usługi Azure Monitor , aby przeanalizować wydajność infrastruktury. Umożliwia również monitorowanie i diagnozowanie problemów z siecią bez logowania się do maszyn wirtualnych. Usługa Application Insights udostępnia zaawansowane metryki i dzienniki w celu zweryfikowania stanu infrastruktury.

Aby uzyskać więcej informacji, zobacz sekcję DevOps w witrynie Microsoft Azure Well-Architected Framework.

Możliwości zarządzania

Regularnie twórz kopie zapasowe usług AD DS. Nie kopiuj plików VHD kontrolerów domeny zamiast wykonywania regularnych kopii zapasowych, ponieważ plik bazy danych usług AD DS na dysku VHD może nie być spójny podczas kopiowania, co uniemożliwia ponowne uruchomienie bazy danych.

Nie zalecamy zamykania maszyny wirtualnej kontrolera domeny przy użyciu witryny Azure Portal. Zamiast tego zamknij i uruchom ponownie system operacyjny gościa. Zamknięcie za pośrednictwem witryny Azure Portal powoduje cofnięcie przydziału maszyny wirtualnej, co powoduje następujące skutki po ponownym uruchomieniu maszyny wirtualnej kontrolera domeny:

- Resetuje i

VM-GenerationIDinvocationIDrepozytorium usługi Active Directory - Odrzuca bieżącą pulę identyfikatora względnego usługi Active Directory (RID)

- Oznacza folder sysvol jako nieautorytatywne

Pierwszy problem jest stosunkowo łagodny. Powtarzające się resetowanie invocationID spowoduje niewielkie dodatkowe użycie przepustowości podczas replikacji, ale zwykle nie jest to istotne.

Drugi problem może przyczynić się do wyczerpania puli RID w domenie, zwłaszcza jeśli rozmiar puli RID został skonfigurowany jako większy niż wartość domyślna. Należy wziąć pod uwagę, że jeśli domena była już przez długi czas lub jest używana do przepływów pracy wymagających powtarzalnego tworzenia i usuwania kont, domena może już zbliżać się do wyczerpania puli RID. Monitorowanie domeny pod kątem zdarzeń ostrzegawczych dotyczących wyczerpania puli RID jest dobrym rozwiązaniem — zobacz artykuł Zarządzanie wystawianiem identyfikatorów RID.

Trzeci problem jest stosunkowo łagodny, o ile autorytatywny kontroler domeny jest dostępny po ponownym uruchomieniu maszyny wirtualnej kontrolera domeny na platformie Azure. Jeśli wszystkie kontrolery domeny w domenie są uruchomione na platformie Azure i wszystkie są jednocześnie zamykane i cofnięto przydział, po ponownym uruchomieniu każdy kontroler domeny nie będzie mógł odnaleźć repliki autorytatywnej. Naprawienie tego warunku wymaga ręcznej interwencji — zobacz artykuł How to force authoritative and non-authoritative synchronization for DFSR-replicationd sysvol replication (Jak wymusić autorytatywną i nieautorytatywną synchronizację dla replikacji folderu sysvol z replikacją dfSR).

Efektywność wydajności

Wydajność to możliwość skalowania obciążenia w celu zaspokojenia wymagań, które są na nim nakładane przez użytkowników. Aby uzyskać więcej informacji, zobacz Omówienie filaru wydajności.

Usługi AD DS zaprojektowano pod kątem skalowalności. Nie trzeba konfigurować modułu równoważenia obciążenia ani kontrolera ruchu, aby przekierowywać żądania do kontrolerów domeny usług AD DS. Jedyną kwestią do rozważenia jest skonfigurowanie maszyn wirtualnych z usługami AD DS z poprawnym rozmiarem dla wymagań dotyczących obciążenia sieciowego, monitorowanie obciążenia maszyn wirtualnych i skalowanie w górę lub w dół w razie potrzeby.

Optymalizacja kosztów

Optymalizacja kosztów polega na zmniejszeniu niepotrzebnych wydatków i poprawie wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Omówienie filaru optymalizacji kosztów.

Koszty możesz szacować za pomocą kalkulatora cen platformy Azure. Inne zagadnienia zostały opisane w sekcji Koszt w witrynie Microsoft Azure Well-Architected Framework.

Poniżej przedstawiono zagadnienia dotyczące kosztów usług używanych w tej architekturze.

Usługi domenowe AD

Rozważ użycie usług domena usługi Active Directory jako usługi udostępnionej używanej przez wiele obciążeń, aby obniżyć koszty. Aby uzyskać więcej informacji, zobacz cennik usług domena usługi Active Directory.

VPN Gateway

Głównym składnikiem tej architektury jest usługa bramy sieci VPN. Opłaty są naliczane na podstawie czasu aprowizacji i dostępności bramy.

Cały ruch przychodzący jest bezpłatny i opłaty są naliczane za cały ruch wychodzący. Opłaty za przepustowość internetową są naliczane za ruch wychodzący sieci VPN.

Aby uzyskać więcej informacji, zobacz Cennik usługi VPN Gateway.

Virtual Network

Sieć wirtualna jest bezpłatna. Każda subskrypcja może tworzyć maksymalnie 1000 sieci wirtualnych we wszystkich regionach. Cały ruch w granicach sieci wirtualnej jest wolny, więc komunikacja między dwiema maszynami wirtualnymi w tej samej sieci wirtualnej jest bezpłatna.

Następne kroki

- Czym jest usługa Microsoft Entra ID?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Wymagania dotyczące portów usług Active Directory i domena usługi Active Directory Services

- Konfiguracja żądanego stanu (DSC)

- Łączenie sieci lokalnej z platformą Azure przy użyciu bramy sieci VPN