Rozszerzanie lokalnych usług AD FS na platformę Azure

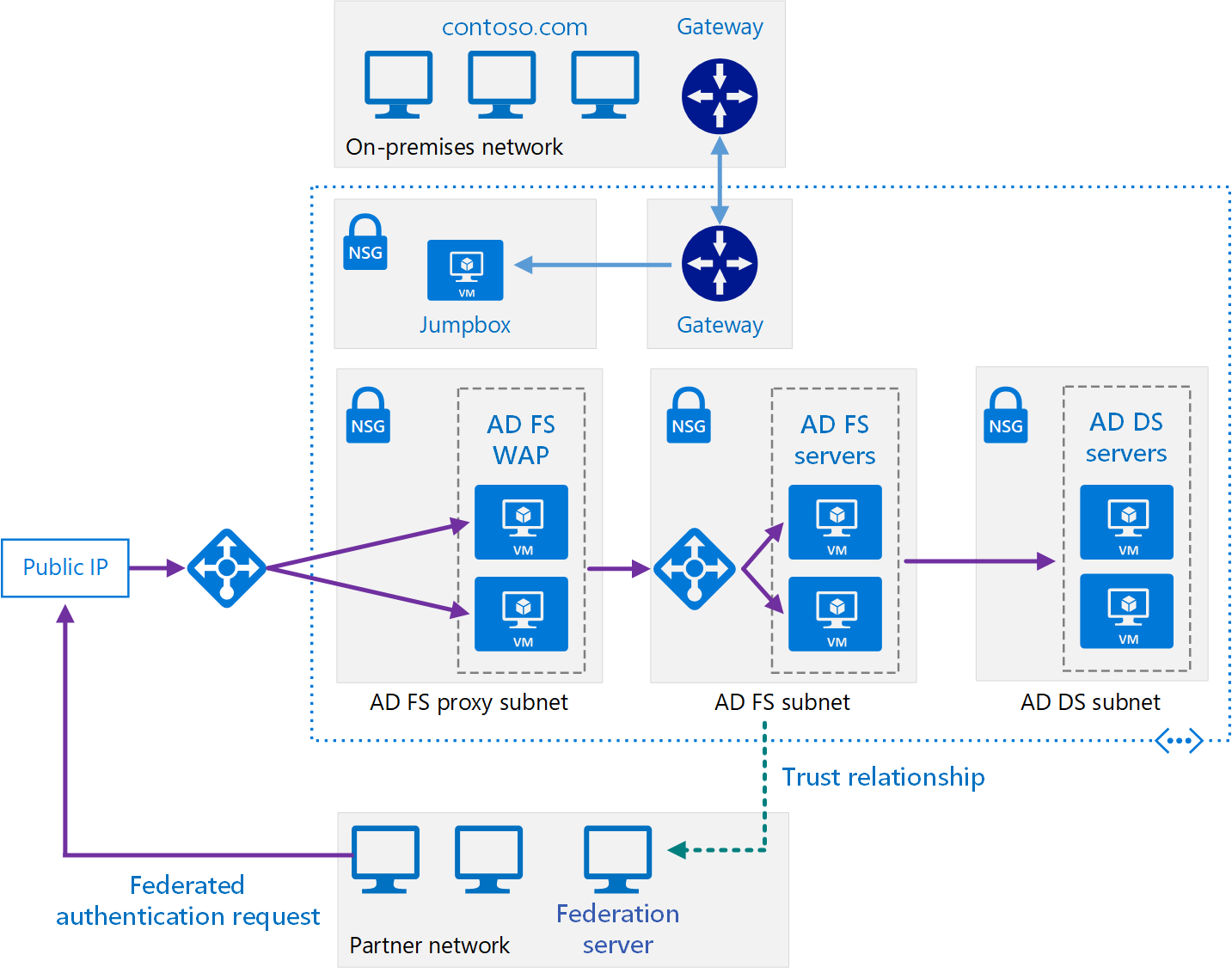

Ta architektura referencyjna służy do implementowania bezpiecznej sieci hybrydowej, która rozszerza sieć lokalną na platformę Azure oraz używa usług Active Directory Federation Services (AD FS) do przeprowadzania uwierzytelniania federacyjnego i autoryzacji składników działających na platformie Azure.

Architektura

Pobierz plik programu Visio z tą architekturą.

Uwaga

Plik programu Visio zawiera 4 karty diagramów. Wybierz kartę usług AD FS, aby wyświetlić odpowiedni diagram architektury dla tego artykułu.

Przepływ pracy

Podsieć usług AD DS. Serwery usług AD DS znajdują się w swojej własnej podsieci, gdzie reguły sieciowej grupy zabezpieczeń działają jako zapora.

Serwery usług AD DS. Kontrolery domeny działające jako maszyny wirtualne na platformie Azure. Te serwery zapewniają uwierzytelnianie tożsamości lokalnych w domenie.

Podsieć usług AD FS. Serwery usług AD FS znajdują się w swojej własnej podsieci, gdzie reguły sieciowej grupy zabezpieczeń działają jako zapora.

Serwery usług AD FS. Serwery usług AD FS udostępniają autoryzację federacyjną i uwierzytelnianie. W ramach tej architektury wykonują następujące zadania:

Odbierają tokeny zabezpieczające zawierające oświadczenia wprowadzone przez serwer federacyjny partnera w imieniu użytkownika organizacji partnerskiej. Usługi AD FS sprawdzają prawidłowość tokenów przed przekazaniem oświadczeń do aplikacji internetowej działającej na platformie Azure w celu autoryzowania żądania.

Aplikacja działająca na platformie Azure jest stroną uzależnioną. Serwer federacyjny partnera musi wystawiać oświadczenia, które są zrozumiałe dla aplikacji internetowej. Serwery federacyjne partnerów są określane jako partnerzy kont, ponieważ przesyłają one żądania dostępu w imieniu uwierzytelnionego konta w organizacji partnerskiej. Serwery usług AD FS są nazywane partnerami zasobów, ponieważ zapewniają dostęp do zasobów (aplikacji internetowej).

Za pomocą usług AD DS i usługi rejestracji urządzeń w usłudze Active Directory uwierzytelniają i autoryzują żądania przychodzące od użytkowników zewnętrznych korzystających z przeglądarki internetowej lub urządzenia, które wymaga dostępu do aplikacji internetowej.

Serwery usług AD FS są konfigurowane jako farmy, do których dostęp jest uzyskiwany za pośrednictwem modułu równoważenia obciążenia platformy Azure. Ta implementacja zwiększa dostępność i skalowalność. Serwery usług AD FS nie są widoczne bezpośrednio w Internecie. Cały ruch internetowy jest filtrowany za pośrednictwem serwerów proxy aplikacji internetowej usług AD FS i strefy DMZ (zwanej także siecią obwodową).

Aby uzyskać więcej informacji na temat działania usług AD FS, zobacz Active Directory Federation Services Overview (Usługi Active Directory Federation Services — omówienie). Ponadto artykuł Wdrażanie usług Active Directory Federation Services na platformie Azure zawiera szczegółowe instrukcje dotyczące implementacji.

Podsieć serwera proxy usług AD FS. Serwery proxy usług AD FS mogą być zawarte w obrębie ich własnej podsieci, gdzie ochronę zapewniają reguły sieciowej grupy zabezpieczeń. Serwery w tej podsieci są połączone z Internetem za pomocą zestawu sieciowych urządzeń wirtualnych zapewniających zaporę między siecią wirtualną platformy Azure i Internetem.

Serwery proxy (WAP) aplikacji internetowej usług AD FS Te maszyny wirtualne pełnią rolę serwerów usług AD FS dla żądań przychodzących od organizacji partnerskich i urządzeń zewnętrznych. Serwery WAP pełnią rolę filtrów, chroniąc serwery usług AD FS przed bezpośrednim dostępem do Internetu. Podobnie jak w przypadku serwerów usług AD FS wdrażanie serwerów WAP w farmie z modułem równoważenia obciążenia zapewnia większą dostępność i skalowalność niż wdrażanie kolekcji serwerów autonomicznych.

Uwaga

Aby uzyskać szczegółowe informacje na temat instalowania serwerów WAP, zobacz Install and Configure the Web Application Proxy Server (Instalowanie i konfigurowanie serwera proxy aplikacji internetowej)

Organizacja partnerska. Rozumiana jest jako organizacja partnerska używająca aplikacji internetowej, która żąda dostępu do aplikacji internetowej działającej na platformie Azure. Serwer federacyjny w organizacji partnerskiej służy do lokalnego uwierzytelniania żądań i przesyłania tokenów zabezpieczających zawierających oświadczenia do usług AD FS działających na platformie Azure. Usługi AD FS na platformie Azure weryfikują tokeny zabezpieczające. Jeśli są one prawidłowe, mogą przesyłać oświadczenia do aplikacji internetowej działającej na platformie Azure w celu ich autoryzacji.

Uwaga

Można również skonfigurować tunel VPN przy użyciu bramy platformy Azure, aby umożliwić zaufanym partnerom bezpośredni dostęp do usług AD FS. Żądania otrzymane od tych partnerów nie są przekazywane za pośrednictwem serwerów WAP.

Składniki

Ta architektura rozszerza implementację opisaną w artykule Rozszerzanie usług AD DS na platformę Azure. Zawiera następujące składniki.

- Podsieć usług AD DS

- Serwery usług AD DS

- Podsieć usług AD FS

- Serwery usług AD FS

- Podsieć serwera proxy usług AD FS

- Serwery serwera proxy aplikacji internetowej usług AD FS (WAP)

Szczegóły scenariusza

Usługi AD FS mogą być hostowane lokalnie, ale jeśli aplikacja jest hybrydą, w której niektóre części są implementowane na platformie Azure, może być bardziej wydajne replikowanie usług AD FS w chmurze.

Na poprzednim diagramie przedstawiono następujące scenariusze:

- Kod aplikacji z organizacji partnerskiej uzyskuje dostęp do aplikacji internetowej hostowanej wewnątrz sieci wirtualnej platformy Azure.

- Zewnętrzny zarejestrowany użytkownik z poświadczeniami przechowywanymi w usługach Active Directory Domain Services uzyskuje dostęp do aplikacji internetowej hostowanej wewnątrz sieci wirtualnej platformy Azure.

- Użytkownik podłączony do sieci wirtualnej przy użyciu urządzenia autoryzowanego wykonuje aplikację internetową hostowaną wewnątrz sieci wirtualnej platformy Azure.

Ta architektura referencyjna koncentruje się na uwierzytelnianiu pasywnym w ramach federacji, w którym to serwery federacyjne decydują, w jaki sposób i kiedy przeprowadzić uwierzytelnianie użytkownika. Użytkownik udostępnia informacje logowania po uruchomieniu aplikacji. Ten mechanizm jest najczęściej używany przez przeglądarki internetowe i dotyczy protokołu, który przekierowuje przeglądarki do strony, na której użytkownik jest uwierzytelniany. Usługi AD FS obsługują również uwierzytelnianie aktywne w ramach federacji, w którym to aplikacja przejmuje odpowiedzialność za wprowadzanie poświadczeń bez dalszej interwencji użytkownika, ale ten scenariusz jest poza zakresem niniejszej architektury.

Aby zapoznać się z innymi zagadnieniami, zobacz Wybieranie rozwiązania do integracji lokalna usługa Active Directory z platformą Azure.

Potencjalne przypadki użycia

Przykładowe typowe zastosowania tej architektury:

- Aplikacje hybrydowe, w których obciążenia są uruchamiane częściowo lokalnie i częściowo na platformie Azure.

- Rozwiązania używające federacyjnej autoryzacji do obsługi aplikacji internetowych na potrzeby organizacji partnerskich.

- Systemy, które obsługują dostęp z poziomu przeglądarek internetowych działających poza zaporą używaną w organizacji.

- Systemy, które umożliwiają użytkownikom na dostęp do aplikacji internetowych poprzez nawiązanie połączenia z autoryzowanych urządzeń zewnętrznych, takich jak komputery zdalne i inne urządzenia przenośne.

Zalecenia

Poniższe zalecenia dotyczą większości scenariuszy. Należy się do nich stosować, jeśli nie ma konkretnych wymagań, które byłyby z nimi sprzeczne.

Zalecenia dotyczące sieci

Skonfiguruj interfejsy sieciowe poszczególnych maszyn wirtualnych hostujących serwery usług AD FS i WAP ze statycznym prywatnym adresem IP.

Nie udostępniaj publicznych adresów IP maszyn wirtualnych usług AD FS. Aby uzyskać więcej informacji, zobacz sekcję Zagadnienia dotyczące zabezpieczeń.

Określ adres IP preferowanych i dodatkowych serwerów usługi DNS dla interfejsów sieciowych każdej maszyny wirtualnej usług AD FS i WAP w celu odwołania się do maszyn wirtualnych usług Active Directory DS. Maszyny wirtualne usług Active Directory DS powinny mieć uruchomiony system DNS. Ten krok jest niezbędny, aby umożliwić dołączenie poszczególnych maszyn wirtualnych do domeny.

Instalowanie usług AD FS

Artykuł Wdrażanie usług Active Directory Federation Services na platformie Azure zawiera szczegółowe instrukcje dotyczące instalowania i konfigurowania usług AD FS. Przed skonfigurowaniem pierwszego serwera usług AD FS w farmie należy wykonać następujące zadania:

Uzyskać publicznie zaufany certyfikat w celu przeprowadzenia uwierzytelniania serwera. Nazwa podmiotu musi zawierać nazwę używaną przez klientów w celu uzyskania dostępu do usługi federacyjnej. Może to być nazwa DNS zarejestrowana dla modułu równoważenia obciążenia, na przykład

adfs.contoso.com(unikaj używania nazw symboli wieloznacznych, takich jak*.contoso.com, ze względów bezpieczeństwa). Użyj tego samego certyfikatu na wszystkich maszynach wirtualnych serwera usług AD FS. Możesz kupić certyfikat od zaufanego urzędu certyfikacji, ale jeśli Twoja organizacja korzysta z usługi certyfikatów Active Directory, możesz utworzyć własny.Alternatywna nazwa podmiotu jest używana przez usługę rejestrowania urządzeń, aby umożliwić dostęp urządzeniom zewnętrznym. Powinien to być formularz

enterpriseregistration.contoso.com.Aby uzyskać więcej informacji, zobacz Obtain and Configure a Secure Sockets Layer (SSL) Certificate for AD FS (Uzyskiwanie i konfigurowanie certyfikatu Secure Sockets Layer usług AD FS).

Wygenerować na kontrolerze domeny nowy klucz główny usługi dystrybucji kluczy. Ustaw czas działania na bieżący czas minus 10 godzin (taka konfiguracja ogranicza opóźnienia w dystrybucji i synchronizacji kluczy w domenie). Ten krok jest niezbędny do obsługi tworzenia konta usługi grupy, który jest używany do uruchamiania usług AD FS. Następujące polecenie programu PowerShell pokazuje w jaki sposób można to zrobić:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Dodaj wszystkie maszyny wirtualne serwera usług AD FS do domeny.

Uwaga

W celu zainstalowania usług AD FS kontroler domeny z uruchomioną rolą FSMO na emulatorze podstawowego kontrolera domeny musi być uruchomiony i dostępny z poziomu maszyn wirtualnych usług AD FS.

Relacja zaufania usług AD FS

Ustanów relację zaufania federacji między instalacją usług AD FS i serwerami federacyjnymi w dowolnej organizacji partnerskiej. Skonfiguruj dowolne wymagane oświadczenia filtrowania i mapowania.

- Pracownicy działu DevOps w każdej organizacji partnerskiej muszą dodać zaufane relacje jednostki uzależnionej dla aplikacji internetowych, do których można uzyskać dostęp za pośrednictwem serwerów usług AD FS.

- Pracownicy działu DevOps w Twojej organizacji muszą skonfigurować zaufanie dostawcy oświadczeń, aby serwery usług AD FS mogły zaufać oświadczeniom dostarczanym przez organizacje partnerskie.

- Pracownicy działu DevOps w Twojej organizacji muszą również skonfigurować usługi AD FS w celu przekazywania oświadczeń do aplikacji internetowych organizacji.

Aby uzyskać więcej informacji, zobacz Establishing Federation Trust (Ustanawianie relacji zaufania federacji).

Opublikuj aplikacje internetowe swojej organizacji i udostępnij je partnerom zewnętrznym przy użyciu wstępnego uwierzytelniania serwerów WAP. Aby uzyskać więcej informacji, zobacz Publish Applications using AD FS Preauthentication (Publikowanie aplikacji przy użyciu wstępnego uwierzytelniania usług AD FS)

Usługi AD FS obsługują transformację i rozszerzenia tokenu. Identyfikator Entra firmy Microsoft nie udostępnia tej funkcji. Podczas konfigurowania relacji zaufania za pomocą usług AD FS można wykonać następujące czynności:

- Skonfigurować przekształcenia oświadczeń dla reguł autoryzacji. Na przykład można mapować zabezpieczenia grupy z reprezentacji używanej przez organizację partnerów firmy innej niż Microsoft na coś, co usługa Active Directory DS może autoryzować w organizacji.

- Przekształcić oświadczenia z jednego formatu na inny. Można na przykład mapować z języka SAML 2.0 na język SAML 1.1, jeśli Twoja aplikacja obsługuje wyłącznie oświadczenia języka SAML 1.1.

Monitorowanie usług AD FS

Pakiet administracyjny Microsoft System Center 2012 R2 dotyczący usług Active Directory Federation Services zapewnia aktywne i reaktywne monitorowanie wdrożenia serwera federacyjnego usług AD FS. Ten pakiet administracyjny monitoruje następujące elementy:

- Zdarzenia rejestrowane przez usługi AD FS w dziennikach zdarzeń.

- Dane dotyczące wydajności zbierane przez liczniki wydajności usług AD FS.

- Ogólną kondycję systemu AD FS i aplikacji internetowych (jednostki zależne), a także zapewnia alerty dotyczące problemów krytycznych i ostrzeżeń.

Inną opcją jest monitorowanie usług AD FS przy użyciu programu Microsoft Entra Connect Health. Program Microsoft Entra Connect Health zapewnia niezawodne monitorowanie lokalnej infrastruktury tożsamości. Umożliwia utrzymanie niezawodnego połączenia z usługami Microsoft 365 i Microsoft Online Services. Ta niezawodność wynika z dodania funkcji monitorowania kluczowych składników tożsamości. Zapewnia także łatwy dostęp do kluczowych punktów danych dotyczących tych składników.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Niezawodność

Niezawodność zapewnia, że aplikacja może spełnić zobowiązania podjęte przez klientów. Aby uzyskać więcej informacji, zobacz

Utwórz farmy usług AD FS z co najmniej dwoma serwerami w celu zwiększenia dostępności usługi. Użyj różnych kont magazynu dla każdej maszyny wirtualnej usług AD FS w farmie. Takie podejście pomaga zagwarantować, że awaria na jednym koncie magazynu nie sprawi, że cała farma będzie niedostępna.

Utwórz oddzielne zestawy dostępności platformy Azure dla maszyn wirtualnych usług AD FS i WAP. Upewnij się, że w każdym zestawie znajdują się co najmniej dwie maszyny wirtualne. Każdy zestaw dostępności musi mieć co najmniej dwie domeny aktualizacji i dwie domeny błędów.

Skonfiguruj moduły równoważenia obciążenia dla maszyn wirtualnych usług AD FS i WAP w następujący sposób:

Użyj modułu równoważenia obciążenia platformy Azure, aby zapewnić dostęp zewnętrzny do maszyn wirtualnych WAP oraz wewnętrznego modułu równoważenia obciążenia w celu rozłożenia obciążenia na serwerach usług AD FS w farmie.

Przekaż do serwerów usług AD FS/WAP wyłącznie ruch na porcie 443 (HTTPS).

Przypisz statyczny adres IP do modułu równoważenia obciążenia.

Utwórz sondę kondycji przy użyciu protokołu HTTP względem

/adfs/probe. Aby uzyskać więcej informacji, zobacz Hardware Load Balancer Health Checks and Web serwer proxy aplikacji / AD FS 2012 R2.Uwaga

Serwery usług AD FS używają protokołu oznaczania nazwy serwera (SNI), więc próby sondowania przy użyciu punktu końcowego HTTPS z poziomu modułu równoważenia obciążenia kończą się niepowodzeniem.

Dodaj rekordy A DNS do domeny w ramach modułu równoważenia obciążenia usług AD FS. Określ adres IP modułu równoważenia obciążenia i nadaj mu nazwę w domenie (na przykład

adfs.contoso.com). Jest to nazwa używana przez klientów i serwery WAP w celu uzyskania dostępu do farmy serwerów usług AD FS.

Do przechowywania informacji o konfiguracji usług AD FS możesz używać zarówno usługi SQL Server, jak i wewnętrznej bazy danych systemu Windows. Wewnętrzna baza danych systemu Windows zapewnia podstawową nadmiarowość. Zmiany są zapisywane bezpośrednio w tylko jednej z baz danych usług AD FS klastra AD FS, podczas gdy inne serwery w celu zachowania aktualności swoich baz danych używają replikacji puli. Dzięki usłudze SQL Server możliwe jest zapewnienie pełnej nadmiarowości bazy danych i wysokiej dostępności za pomocą klastrów trybu failover lub dublowania.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotyczącazabezpieczeń.

Usługi AD FS używają protokołu HTTPS, dlatego upewnij się, że reguły sieciowej grupy zabezpieczeń dla podsieci zawierającej maszyny wirtualne warstwy internetowej zezwalają na żądania HTTPS. Te żądania mogą pochodzić z sieci lokalnej, podsieci zawierających warstwę internetową, warstwę biznesową lub warstwę danych, prywatnej strefy DMZ, publicznej strefy DMZ i podsieci zawierającej serwery usług AD FS.

Zapobiegaj przed nawiązywaniem bezpośredniego połączenia serwerów usług AD FS z Internetem. Serwery usług AD FS to komputery przyłączone do domeny, które mają pełną autoryzację do przydzielania tokenów zabezpieczających. Jeśli serwer zostanie naruszony, złośliwy użytkownik może wystawić tokeny pełnego dostępu do wszystkich aplikacji internetowych i wszystkich serwerów federacyjnych chronionych przez usługi AD FS. Jeśli system musi obsługiwać żądania od użytkowników zewnętrznych nie nawiązujących połączenia z witrynami zaufanych partnerów, należy użyć serwerów WAP do obsługi tych żądań. Aby uzyskać więcej informacji, zobacz Where to Place a Federation Server Proxy (Gdzie umieścić federacyjny serwer proxy).

Umieść serwery usług AD FS i WAP w oddzielnych podsieciach z ich własnymi zaporami. Do zdefiniowania reguł zapory możesz użyć reguł sieciowej grupy zabezpieczeń. Wszystkie zapory powinny zezwalać na ruch na porcie 443 (HTTPS).

Ogranicz bezpośredni dostęp logowania do serwerów usług AD FS i WAP. Tylko pracownicy działu DevOps powinni mieć możliwość nawiązania połączenia. Nie dołączaj serwerów WAP do domeny.

Należy rozważyć użycie zestawu sieciowych urządzeń wirtualnych, który rejestruje szczegółowe informacje o ruchu przechodzącym przez krawędź sieci wirtualnej na potrzeby inspekcji.

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dlaoptymalizacji kosztów.

Poniżej przedstawiono zagadnienia dotyczące kosztów usług używanych w tej architekturze.

Usługi domenowe AD

Rozważ skonfigurowanie usługi Active Directory Domain Services jako usługi udostępnionej, która jest używana przez wiele obciążeń, aby obniżyć koszty. Aby uzyskać więcej informacji, zobacz cennik usług domena usługi Active Directory.

Usługi Active Directory Federation Services

Aby uzyskać informacje na temat wersji oferowanych przez microsoft Entra ID, zobacz Cennik firmy Microsoft Entra. Funkcja usług AD Federation Services jest dostępna we wszystkich wersjach.

Sprawność operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotycząca doskonałości operacyjnej.

Pracownicy działu DevOps powinni być przygotowani do wykonywania następujących zadań:

- Zarządzanie serwerami federacyjnymi, w tym zarządzanie farmą usług AD FS, zarządzanie zasadami zaufania na serwerach federacyjnych i zarządzanie certyfikatami używanymi przez usługi federacyjne.

- Zarządzanie serwerami WAP, w tym zarządzanie farmą i certyfikatami WAP.

- Zarządzanie aplikacjami internetowymi, w tym konfigurowanie jednostek uzależnionych, metod uwierzytelniania i mapowań oświadczeń.

- Tworzenie kopii zapasowych składników usług AD FS.

Aby zapoznać się z innymi zagadnieniami dotyczącymi metodyki DevOps, zobacz DevOps: rozszerzanie usług domena usługi Active Directory (AD DS) na platformę Azure.

Efektywność operacyjna

Wydajność to zdolność obciążenia do zaspokojenia wymagań, które są na nim nakładane przez użytkowników w wydajny sposób. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu pod kątem wydajności.

Przedstawione poniżej zagadnienia, podsumowane w artykule Planowanie wdrożenia usług AD FS, stanowią punkt wyjścia do analizy rozmiarów farm usług AD FS:

- Jeśli masz mniej niż 1000 użytkowników, nie twórz dedykowanych serwerów, ale zamiast tego zainstaluj usługi AD FS na każdym z serwerów usług Active Directory DS w chmurze. W celu zapewnienia dostępności upewnij się, że masz co najmniej dwa serwery Active Directory DS. Utwórz pojedynczy serwer WAP.

- Jeśli masz od 1000 do 15 000 użytkowników, utwórz dwa dedykowane serwery usług AD FS i dwa dedykowane serwery WAP.

- Jeśli masz od 15 000 do 60 000 użytkowników, utwórz od trzech do pięciu dedykowanych serwerów usług AD FS i co najmniej dwóch dedykowanych serwerów WAP.

W tych zagadnieniach założono, że używasz dwóch czterordzeniowych maszyn wirtualnych (w warstwie Standardowa D4_v2 lub lepszej) na platformie Azure.

Jeśli używasz wewnętrzna baza danych systemu Windows do przechowywania danych konfiguracji usług AD FS, możesz ograniczyć do ośmiu serwerów usług AD FS w farmie. Jeśli przewidujesz, że potrzebujesz więcej w przyszłości, użyj programu SQL Server. Aby uzyskać więcej informacji, zobacz The Role of the AD FS Configuration Database (Rola bazy danych konfiguracji usług AD FS).

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Sarah Parkes | Starszy architekt rozwiązań w chmurze

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Dalsze kroki

- Dokumentacja Microsoft Entra ID

- Zarządzanie tożsamością w aplikacjach wielodostępnych

- Zabezpieczenia zarządzania tożsamościami

- Azure Firewall