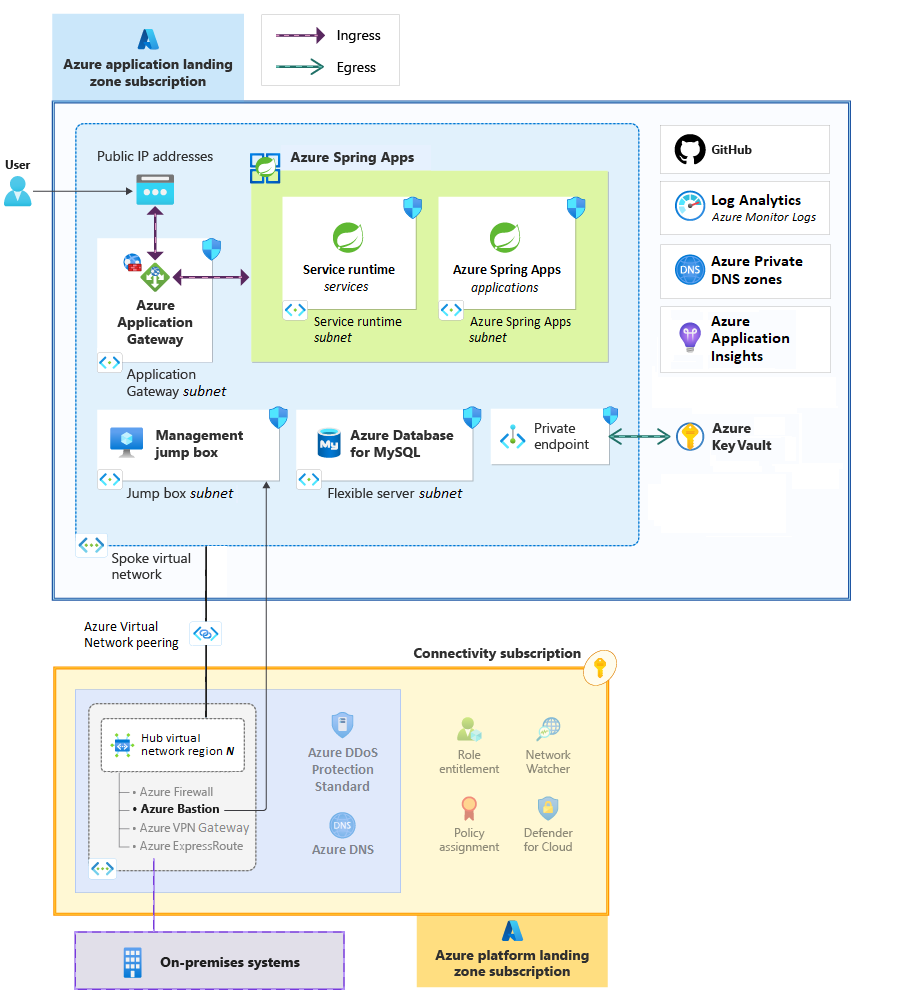

Ta architektura referencyjna wdraża architekturę bazową usługi Azure Spring Apps w strefach docelowych platformy Azure.

W tym scenariuszu organizacja oczekuje, że obciążenie będzie korzystać z zasobów federacyjnych zarządzanych przez centralne zespoły (platformy) Przykłady scentralizowanego zarządzania obejmują sieci dla łączności lokalnej, zarządzania dostępem do tożsamości i zasad. W tych wskazówkach założono, że organizacja przyjęła strefy docelowe platformy Azure w celu zastosowania spójnego ładu i oszczędzania kosztów w wielu obciążeniach.

Ważne

Ta architektura referencyjna jest częścią wskazówek akceleratora strefy docelowej usługi Azure Spring Apps. Najlepsze rozwiązania są przeznaczone dla właściciela obciążenia, który chce spełnić powyższe oczekiwania.

Obciążenie jest wdrażane w subskrypcji strefy docelowej aplikacji platformy Azure aprowizowanej przez organizację. Jako właściciel obciążenia jesteś właścicielem zasobów w tej subskrypcji.

Obciążenie zależy od subskrypcji stref docelowych platformy Azure dla zasobów udostępnionych. Zespoły platformy posiadają te zasoby. Jednak odpowiadasz za wymagania dotyczące wymagań związanych z tym zespołem, aby obciążenie działało zgodnie z oczekiwaniami. Te wskazówki dodają adnotacje do tych wymagań jako zespół platformy.

Zdecydowanie zalecamy zrozumienie koncepcji stref docelowych platformy Azure.

Wybory projektowe dokonane w tej architekturze są omówione w kluczowych obszarach projektowych technicznych dla tego akceleratora. Aby uzyskać więcej informacji, zobacz Akcelerator strefy docelowej usługi Azure Spring Apps.

Napiwek

Architektura jest wspierana przez przykładową implementację w usłudze GitHub, która ilustruje niektóre wybory projektowe. Rozważ wdrożenie jako pierwszy krok w kierunku produkcji.

Architektura

Na poniższym diagramie przedstawiono architekturę dla tego podejścia:

Przykładowe typowe zastosowania tej architektury:

- Aplikacje prywatne: aplikacje wewnętrzne wdrożone w środowiskach chmury hybrydowej.

- Aplikacje publiczne: aplikacje dostępne zewnętrznie.

Te przypadki użycia są podobne z wyjątkiem konfiguracji reguł zabezpieczeń i ruchu sieciowego.

Elementy

W poniższych sekcjach opisano składniki tej architektury. Składniki są podzielone zgodnie z obowiązkami własności, aby ułatwić określenie, co należy udostępnić zespołom platformy w organizacji. Aby uzyskać dokumentację produktu dotyczącą usług platformy Azure, zobacz sekcję Powiązane zasoby .

Zasoby należące do zespołu aplikacji

Twój zespół jest odpowiedzialny za tworzenie i utrzymywanie następujących zasobów.

Usługa Azure Spring Apps Standard hostuje aplikacje Java Spring Boot na platformie Azure.

aplikacja systemu Azure Gateway Standard_v2 to zwrotny serwer proxy, który kieruje przychodzący ruch internetowy do usługi Azure Spring Apps. Ta jednostka SKU zintegrowała zaporę aplikacji internetowej platformy Azure, która sprawdza ruch pod kątem luk w zabezpieczeniach open Web Application Security Project (OWASP).

Usługa Azure Virtual Machines działa jako serwer przesiadkowy na potrzeby operacji zarządzania.

Usługa Azure Database for MySQL przechowuje dane aplikacji.

Usługa Azure Key Vault przechowuje wpisy tajne i konfiguracje, takie jak parametry połączenia do bazy danych.

Log Analytics to funkcja usługi Azure Monitor, która jest również nazywana dziennikami usługi Azure Monitor. Log Analytics to ujście monitorowania, który przechowuje dzienniki i metryki z aplikacji i usług platformy Azure.

aplikacja systemu Azure Szczegółowe informacje jest używany jako narzędzie do zarządzania wydajnością aplikacji (APM) do zbierania wszystkich danych monitorowania aplikacji i przechowywania ich bezpośrednio w usłudze Log Analytics.

Zasoby należące do zespołu platformy

Ta architektura zakłada, że istnieją już następujące zasoby. Centralne zespoły organizacji są właścicielami i utrzymują te zasoby. Aplikacja zależy od tych usług, aby zmniejszyć nakład pracy operacyjnej i zoptymalizować koszty.

Usługa Azure Firewall sprawdza i ogranicza ruch wychodzący.

Usługa Azure Bastion zapewnia bezpieczny dostęp do serwera przesiadkowego zarządzania.

Usługa Azure ExpressRoute zapewnia prywatną łączność ze środowiska lokalnego do infrastruktury platformy Azure.

Usługa Azure DNS zapewnia rozpoznawanie nazw między środowiskami lokalnymi.

Usługa Azure VPN Gateway łączy aplikację z zespołami zdalnymi w sieci lokalnej.

Zagadnienia dotyczące aplikacji

Implementacja referencyjna zawiera przykładową aplikację, która ilustruje typową aplikację mikrousług hostowaną w wystąpieniu usługi Azure Spring Apps. Poniższe sekcje zawierają szczegółowe informacje o hostowanej aplikacji. Aby uzyskać więcej informacji, zobacz Przykładowy sklep PetClinic.

Odnajdywanie usług

We wzorcu mikrousług funkcja rejestru usług musi być obsługiwana w przypadku routingu żądań użytkowników i komunikacji między usługami.

Usługi powinny mieć możliwość komunikowania się z innymi usługami. Po utworzeniu nowych wystąpień są one dodawane do rejestru, aby można je było dynamicznie odnaleźć. W tej architekturze usługa Managed Spring Cloud Service Registry (OSS) jest włączona dla usługi Azure Spring Apps. Ta usługa obsługuje rejestr wystąpień aplikacji na żywo, umożliwia równoważenie obciążenia po stronie klienta i oddzielenie dostawców usług od klientów bez polegania na usłudze nazw domen (DNS).

Wystąpienie usługi Azure Spring Apps implementuje wzorzec routingu bramy, który zapewnia pojedynczy punkt wejścia dla ruchu zewnętrznego. Brama kieruje żądania przychodzące do aktywnych wystąpień usługi znalezionych w rejestrze. W tym projekcie wzorzec jest implementowany przy użyciu implementacji typu open source usługi Spring Cloud Gateway. Oferuje zestaw funkcji, który obejmuje uwierzytelnianie i autoryzację, funkcje odporności i ograniczanie szybkości.

Serwer konfiguracji

W przypadku mikrousług dane konfiguracji muszą być oddzielone od kodu. W tej architekturze serwer konfiguracji usługi Azure Spring Apps umożliwia zarządzanie zasobami za pośrednictwem połączonego repozytorium obsługującego magazyn lokalny i repozytoria Git.

Nadmiarowość

Strefy dostępności można używać podczas tworzenia wystąpienia usługi Azure Spring Apps.

Dzięki tej funkcji usługa Azure Spring Apps automatycznie dystrybuuje podstawowe zasoby w logicznych sekcjach podstawowej infrastruktury platformy Azure. Ta dystrybucja zapewnia wyższy poziom dostępności i chroni przed awariami sprzętowymi lub zdarzeniami planowanej konserwacji.

Nadmiarowość strefy zapewnia równomierną dystrybucję podstawowych węzłów maszyn wirtualnych we wszystkich strefach dostępności. Jednak nadmiarowość strefowa nie gwarantuje równomiernej dystrybucji wystąpień aplikacji. Jeśli wystąpienie aplikacji ulegnie awarii, ponieważ jej zlokalizowana strefa ulegnie awarii, usługa Azure Spring Apps utworzy nowe wystąpienie aplikacji dla tej aplikacji w węźle w innej strefie dostępności.

Jeśli włączysz własny zasób w usłudze Azure Spring Apps, na przykład własny magazyn trwały, włącz nadmiarowość stref dla zasobu. Aby uzyskać więcej informacji, zobacz Jak włączyć własny magazyn trwały w usłudze Azure Spring Apps.

Strefy dostępności nie są obsługiwane we wszystkich regionach. Aby zobaczyć, które regiony obsługują strefy dostępności, zobacz Regiony świadczenia usługi Azure z obsługą stref dostępności.

Skalowalność

Usługa Azure Spring Apps oferuje gotowe funkcje skalowania automatycznego , które umożliwiają aplikacjom skalowanie na podstawie progów metryk lub w określonym przedziale czasu. Skalowanie automatyczne jest zalecane, gdy aplikacje muszą skalować w górę lub skalować w poziomie w odpowiedzi na zmieniające się zapotrzebowanie.

Usługa Azure Spring Apps obsługuje również ręczne skalowanie aplikacji przez dostosowanie procesora CPU, pamięci/GB na wystąpienie i liczby wystąpień aplikacji. Ten typ skalowania jest odpowiedni dla jednorazowego działania skalowania, które można wykonać w przypadku niektórych aplikacji. Dostosuj wartości, aby spełniały potrzeby skalowania aplikacji, i upewnij się, że ustawienia mieszczą się w maksymalnych limitach dla każdego atrybutu.

Ważne

Ręczne skalowanie aplikacji przez dostosowanie ustawień różni się od opcji skalowania ręcznego dla ustawienia automatycznego skalowania w witrynie Azure Portal.

Zagadnienia dotyczące pracy w sieci

W tym projekcie obciążenie jest zależne od zasobów należących do zespołu platformy w celu uzyskiwania dostępu do zasobów lokalnych, kontrolowania ruchu wychodzącego itd. Aby uzyskać więcej informacji, zobacz Akcelerator strefy docelowej usługi Azure Spring Apps: topologia sieci i łączność.

Topologia sieci

Zespół platformy określa topologię sieci. W tej architekturze przyjmuje się topologię piasty i szprych.

Sieć wirtualna koncentratora

Subskrypcja łączności zawiera sieć wirtualną koncentratora współużytkowanego przez całą organizację. Sieć zawiera zasoby sieciowe należące do zespołu platformy i obsługiwane przez niego. Następujące zasoby zespołu platformy są w zakresie tej architektury:

- Usługa Azure Firewall kontroluje ruch wychodzący do Internetu.

- Usługa Azure Bastion zabezpiecza dostęp do serwera przesiadkowego zarządzania.

Sieć wirtualna szprychy

Strefa docelowa aplikacji ma co najmniej jedną wstępnie aprowizowaną sieć wirtualną równorzędną do sieci koncentratora. Jesteś właścicielem zasobów w tej sieci, takich jak moduł równoważenia obciążenia, który kieruje i chroni przychodzące połączenia HTTP/s z usługą Azure Spring Apps z Internetu.

Wstępnie aprowizowana sieć wirtualna i komunikacja równorzędna muszą mieć możliwość obsługi oczekiwanego wzrostu obciążenia. Szacowanie rozmiaru sieci wirtualnej i regularne ocenianie wymagań przez zespół platformy. Aby uzyskać informacje, zobacz Wymagania dotyczące sieci wirtualnej.

Ważne

Zespół platformy

- Przypisz prawa dostawcy

Ownerzasobów usługi Azure Spring Apps w utworzonej sieci wirtualnej. - Podaj różne adresy dla sieci wirtualnych, które uczestniczą w komunikacji równorzędnej.

- Przydziel przestrzenie adresowe IP, które są wystarczająco duże, aby zawierały zasoby środowiska uruchomieniowego i wdrożeń usługi, a także obsługują skalowalność.

Iniekcja i podsieć sieci wirtualnej

Usługa Azure Spring Apps jest wdrażana w sieci za pośrednictwem procesu iniekcji sieci wirtualnej. Ten proces izoluje aplikację od Internetu, systemów w sieciach prywatnych, innych usługach platformy Azure, a nawet w środowisku uruchomieniowym usługi. Ruch przychodzący i wychodzący z aplikacji jest dozwolony lub blokowany na podstawie reguł sieci.

Izolacja jest osiągana za pośrednictwem podsieci. Odpowiadasz za przydzielanie podsieci w sieci wirtualnej będącej szprychą. Usługa Azure Spring Apps wymaga dwóch dedykowanych podsieci dla środowiska uruchomieniowego usługi i aplikacji Java Spring Boot.

Podsieci muszą być dedykowane dla pojedynczego wystąpienia usługi Azure Spring Apps. Wiele wystąpień nie może współużytkować tych samych podsieci.

Minimalny rozmiar każdej podsieci to /28. Rzeczywisty rozmiar zależy od liczby wystąpień aplikacji, które mogą obsługiwać usługa Azure Spring Apps. Aby uzyskać więcej informacji, zobacz Using smaller subnet ranges (Używanie mniejszych zakresów podsieci).

Ostrzeżenie

Rozmiar wybranej podsieci nie może nakładać się na istniejącą przestrzeń adresową sieci wirtualnej. Rozmiar nie powinien również pokrywać się z żadnymi zakresami adresów podsieci równorzędnej ani lokalnymi.

Formanty sieciowe

aplikacja systemu Azure Gateway z zaporą aplikacji internetowej ogranicza ruch przychodzący do sieci wirtualnej będącej szprychą z Internetu. Reguły zapory aplikacji internetowej zezwalają na połączenia HTTP/s lub zezwalają na nie.

Ruch w sieci jest kontrolowany przy użyciu sieciowych grup zabezpieczeń w podsieciach. Sieciowe grupy zabezpieczeń filtrować ruch zgodnie ze skonfigurowanymi adresami IP i portami. W tym projekcie sieciowe grupy zabezpieczeń są umieszczane we wszystkich podsieciach. Podsieć usługi Azure Bastion umożliwia ruch HTTPS z Internetu, usług bramy, modułów równoważenia obciążenia i sieci wirtualnej. Tylko komunikacja RDP i SSH z sieciami wirtualnymi jest dozwolona z podsieci.

Łącza prywatne służą do kontrolowania łączności między usługą Azure Spring Apps i innymi usługami platformy Azure, takimi jak dostęp do magazynu kluczy i bazy danych. Prywatne punkty końcowe są umieszczane w oddzielnej podsieci.

Rekordy DNS hosta aplikacji powinny być przechowywane w usłudze Azure Prywatna strefa DNS, aby zapewnić ciągłą dostępność podczas awarii geograficznej.

Mimo że subskrypcja łączności ma prywatne strefy DNS, utwórz własne strefy usługi Azure Prywatna strefa DNS, aby obsługiwać usługi dostępne przez prywatne punkty końcowe.

Ważne

Zespół platformy

- Delegowanie stref Prywatna strefa DNS platformy Azure do zespołu aplikacji.

- W sieci piasty ustaw wartość serwera DNS na Wartość domyślna (zapewniana przez platformę Azure), aby obsługiwać prywatne strefy DNS zarządzane przez zespół aplikacji.

Ruch wychodzący z sieci wirtualnej musi być ograniczony, aby zapobiec atakom eksfiltracji danych. Ten ruch jest kierowany przez scentralizowaną usługę Azure Firewall (następny przeskok), która zezwala na przepływ lub blokuje go przy użyciu w pełni kwalifikowanej nazwy domeny (FQDN).

Ważne

Zespół platformy

- Tworzenie tras zdefiniowanych przez użytkownika dla tras niestandardowych.

- Przypisz zasady platformy Azure, aby zablokować zespołowi aplikacji tworzenie podsieci, które nie mają nowej tabeli tras.

- Nadaj odpowiednie uprawnienia kontroli dostępu opartej na rolach (RBAC) zespołowi aplikacji, aby umożliwić rozszerzanie tras na podstawie wymagań dotyczących obciążenia.

Zarządzanie tożsamościami i dostępem

Implementacja tożsamości obciążenia musi być zgodna z najlepszymi rozwiązaniami organizacji, aby upewnić się, że aplikacja nie narusza granic zabezpieczeń organizacji ani ładu. Aby uzyskać więcej informacji, zobacz Akcelerator strefy docelowej usługi Azure Spring Apps: zarządzanie tożsamościami i dostępem.

Identyfikator Entra firmy Microsoft jest zalecany do uwierzytelniania użytkowników i usług korzystających z wystąpienia usługi Azure Spring Apps.

Zalecaną metodą jest włączenie tożsamości zarządzanych firmy Microsoft dla zasobów platformy Azure dla aplikacji w celu umożliwienia aplikacji samodzielnego uwierzytelniania w innych usługach. W tej architekturze tożsamości zarządzane przypisane przez system są używane w celu ułatwienia zarządzania.

W przypadku autoryzacji użyj kontroli dostępu opartej na rolach (RBAC) platformy Azure, stosując zasadę najniższych uprawnień podczas udzielania uprawnień.

Zagadnienia dotyczące monitorowania

Platforma strefy docelowej platformy Azure zapewnia współużytkowane zasoby umożliwiające obserwowanie w ramach subskrypcji zarządzania. Jednak aprowizowanie własnych zasobów monitorowania jest zalecane, aby uprościć ogólne zarządzanie obciążeniem. Aby uzyskać więcej informacji, zobacz Akcelerator strefy docelowej usługi Azure Spring Apps: Monitorowanie operacji.

Ta architektura tworzy następujące zasoby:

- aplikacja systemu Azure Szczegółowe informacje to rozwiązanie Application monitor wydajności ing (APM) i jest w pełni zintegrowane z usługą za pośrednictwem agenta Java. Ten agent zapewnia wgląd we wszystkie wdrożone aplikacje i zależności bez konieczności dodatkowego kodu.

- Obszar roboczy usługi Azure Log Analytics to ujednolicony ujście dla wszystkich dzienników i metryk zebranych z usług platformy Azure i aplikacji.

Skonfiguruj wystąpienie usługi Azure Spring Apps w celu wysyłania dzienników diagnostycznych z aplikacji do aprowizowanego obszaru roboczego usługi Log Analytics. Aby uzyskać więcej informacji, zobacz Monitorowanie kompleksowej aplikacji.

Zbieranie dzienników i metryk dla innych usług platformy Azure. Diagnostyka rozruchu jest włączona dla serwera przesiadkowego, dzięki czemu można przechwytywać zdarzenia podczas rozruchu maszyny wirtualnej.

Skonfiguruj ustawienia diagnostyczne, aby wysyłać dzienniki zasobów dla wszystkich innych zasobów platformy Azure do obszaru roboczego usługi Log Analytics. Dzienniki zasobów nie są zbierane, dopóki nie zostaną przekierowane do miejsca docelowego. Każdy zasób platformy Azure wymaga własnego ustawienia diagnostycznego.

Korelacja danych z wielu obszarów roboczych

Dzienniki i metryki generowane przez obciążenie i jego składniki infrastruktury są zapisywane w obszarze roboczym usługi Log Analytics obciążenia. Jednak dzienniki i metryki generowane przez scentralizowane usługi, takie jak Active Directory i Azure Firewall, są zapisywane w centralnym obszarze roboczym usługi Log Analytics zarządzanym przez zespoły platformy. Korelowanie danych z różnych ujść może prowadzić do złożoności.

Rozważ scenariusz przepływu użytkownika, w którym obciążenie ma zależności od scentralizowanych usług. Część danych może być zbierana na poziomie obciążenia i eksportowana do centralnego obszaru roboczego usługi Log Analytics, w którym jest skorelowana z dziennikami platformy.

Jednak inne wpisy mogą istnieć tylko w obszarze roboczym obciążenia z powodu problemów, takich jak wolumin danych, współdziałanie formatu lub ograniczenia zabezpieczeń. Niezakorkowane wpisy dziennika, które istnieją w co najmniej dwóch obszarach roboczych dla jednego przepływu użytkownika, mogą utrudnić rozwiązywanie niektórych problemów. Te dodatkowe złożoności wymagają współpracy zespołów w celu rozwiązywania problemów ze zdarzeniami aplikacji.

Aby ułatwić współpracę tego typu, zapoznaj się z procedurami skonfigurowanymi przez organizację. W przypadku wystąpienia zdarzenia zabezpieczeń administratorzy na poziomie obciążenia mogą zostać poproszeni o przejrzenie dzienników systemów pod kątem oznak złośliwej aktywności lub udostępnienie kopii dzienników do procedur obsługi zdarzeń w celu dalszej analizy. Gdy administratorzy obciążeń rozwiązywają problemy z aplikacjami, mogą potrzebować pomocy administratorów platformy w celu skorelowania wpisów dziennika z sieci, zabezpieczeń lub innych usług platformy w przedsiębiorstwie.

Ważne

Zespół platformy

- Udzielanie kontroli dostępu opartej na rolach w celu wykonywania zapytań i odczytywania ujścia dzienników dla odpowiednich zasobów platformy.

- Włącz dzienniki dla

AzureFirewallApplicationRule,AzureFirewallNetworkRuleiAzureFirewallDnsProxy. Zespół aplikacji musi monitorować przepływy ruchu z aplikacji i żądania do serwera DNS. - Nadaj zespołowi aplikacji wystarczające uprawnienia do wykonywania swoich operacji.

Aby uzyskać więcej informacji, zobacz Akcelerator strefy docelowej usługi Azure Spring Apps: Monitorowanie operacji.

Sondy kondycji

aplikacja systemu Azure Gateway używa sond kondycji, aby upewnić się, że ruch przychodzący jest kierowany do dynamicznych wystąpień zaplecza. Zalecane są sondy Gotowości, Liveness i Startup usługi Azure Spring Apps. Jeśli wystąpi awaria, te sondy mogą pomóc w bezproblemowym zakończeniu. Aby uzyskać więcej informacji, zobacz Jak skonfigurować sondy kondycji.

Zagadnienia dotyczące zabezpieczeń

Scentralizowane zespoły zapewniają mechanizmy kontroli sieci i tożsamości w ramach platformy. Jednak obciążenie powinno mieć dostępność zabezpieczeń, aby zmniejszyć obszar ataków. Aby uzyskać więcej informacji, zobacz Akcelerator strefy docelowej usługi Azure Spring Apps: Zabezpieczenia.

Dane magazynowane

Dane magazynowane powinny być szyfrowane. Sama aplikacja jest bezstanowa. Wszystkie dane są utrwalane w zewnętrznej bazie danych, w której ta architektura korzysta z usługi Azure Database for MySQL. Ta usługa szyfruje dane, w tym kopie zapasowe i pliki tymczasowe utworzone podczas uruchamiania zapytań.

Dane przesyłane

Dane przesyłane powinny być szyfrowane. Ruch między przeglądarką użytkownika a bramą aplikacja systemu Azure musi być zaszyfrowany, aby zapewnić, że dane pozostaną niezmienione podczas przesyłania. W tej architekturze brama aplikacja systemu Azure akceptuje tylko ruch HTTPS i negocjuje uzgadnianie protokołu TLS. Ta kontrola jest wymuszana za pomocą reguł sieciowej grupy zabezpieczeń w podsieci usługi Application Gateway. Certyfikat TLS jest ładowany bezpośrednio podczas wdrażania.

Ruch z usługi Application Gateway do wystąpienia usługi Azure Spring Apps jest ponownie szyfrowany, aby zapewnić, że tylko bezpieczny ruch dociera do aplikacji. Środowisko uruchomieniowe usługi Azure Spring Apps odbiera ten ruch i działa jako punkt zakończenia protokołu TLS. Od tego momentu komunikacja między usługami w aplikacji nie jest szyfrowana. Jednak komunikacja z innymi usługami PaaS platformy Azure i środowiskiem uruchomieniowym usługi odbywa się za pośrednictwem protokołu TLS.

Możesz zaimplementować kompleksową komunikację TLS za pośrednictwem usługi Azure Spring Apps. Rozważmy kompromisy. Może to mieć negatywny wpływ na opóźnienia i operacje.

Dane przesyłane powinny być sprawdzane pod kątem luk w zabezpieczeniach. Zapora aplikacji internetowej jest zintegrowana z usługą Application Gateway i dodatkowo sprawdza, czy ruch blokuje luki w zabezpieczeniach OWASP. Zaporę aplikacji internetowej można skonfigurować do wykrywania, monitorowania i rejestrowania alertów zagrożeń. Możesz też skonfigurować usługę w celu blokowania włamań i ataków wykrytych przez reguły.

Ochrona przed atakami DDoS

Rozproszona odmowa usługi (DDoS) może zdejmować system, przeciążając go żądaniami. Podstawowa ochrona przed atakami DDoS jest włączona na poziomie infrastruktury dla wszystkich usług platformy Azure w celu obrony przed takimi atakami. Rozważ uaktualnienie do usługi Azure DDoS Protection , aby skorzystać z funkcji, takich jak monitorowanie, alerty, progi zestawu możliwości dla aplikacji. Aby uzyskać więcej informacji, zobacz Azure DDoS Protection Service — często zadawane pytania.

Zarządzanie wpisami tajnymi

Podejście zabezpieczeń Zero Trust firmy Microsoft wymaga przechowywania w bezpiecznym magazynie wpisów tajnych, certyfikatów i poświadczeń. Zalecana usługa to Azure Key Vault.

Istnieją alternatywne sposoby przechowywania wpisów tajnych w zależności od usługi i intencji platformy Azure. Ta architektura implementuje następujące podejście:

- Certyfikaty są ładowane podczas wdrażania.

- Połączenie z bazą danych MySQL jest implementowane przy użyciu Połączenie usługi.

Strategie dotyczące optymalizacji kosztów

Ze względu na charakter projektowania systemu rozproszonego rozrastanie infrastruktury jest rzeczywistością. Ta rzeczywistość powoduje nieoczekiwane i niekontrolowane koszty. Usługa Azure Spring Apps jest kompilowana przy użyciu składników skalowanych w celu zaspokojenia zapotrzebowania i optymalizacji kosztów. Podstawą tej architektury jest usługa Azure Kubernetes Service (AKS). Usługa została zaprojektowana tak, aby zmniejszyć złożoność i nakład pracy związany z zarządzaniem platformą Kubernetes i uwzględniać wydajność w kosztach operacyjnych klastra.

Różne aplikacje i typy aplikacji można wdrożyć w jednym wystąpieniu usługi Azure Spring Apps. Usługa obsługuje skalowanie automatyczne aplikacji wyzwalanych przez metryki lub harmonogramy, które mogą zwiększyć wykorzystanie i wydajność kosztów.

Możesz również użyć usługi Application Szczegółowe informacje i Usługi Azure Monitor, aby obniżyć koszty operacyjne. Dzięki widoczności zapewnianej przez kompleksowe rozwiązanie do rejestrowania można zaimplementować automatyzację w celu skalowania składników systemu w czasie rzeczywistym. Możesz również analizować dane dziennika, aby ujawnić nieefektywność w kodzie aplikacji, który można rozwiązać, aby poprawić ogólny koszt i wydajność systemu.

Wdrożenie scenariusza

Wdrożenie tej architektury referencyjnej jest dostępne w witrynie Azure Spring Apps Landing Zone Accelerator w witrynie GitHub. Wdrożenie korzysta z szablonów programu Terraform.

Artefakty w tym repozytorium stanowią podstawę, którą można dostosować dla danego środowiska. Implementacja tworzy sieć piasty z udostępnionymi zasobami, takimi jak usługa Azure Firewall, na potrzeby ilustracyjne. To grupowanie można mapować na oddzielne subskrypcje strefy docelowej, aby zachować oddzielne funkcje obciążenia i platformy.

Aby wdrożyć architekturę, postępuj zgodnie z instrukcjami krok po kroku.

Obsługa oprogramowania VMware w warstwie Enterprise

Jeśli chcesz, aby zarządzana obsługa programu VMware Tanzu® dla wdrożenia na żywo, rozważ uaktualnienie do warstwy Azure Spring Apps Enterprise. Rejestr usługi VMware Tanzu® jest zintegrowany z usługą Azure Spring Apps, co umożliwia odnajdywanie i rejestrację usług.

W przypadku routingu bramy można przełączyć się na bramę VMware Spring Cloud Gateway. Oferuje zestaw funkcji, który obejmuje uwierzytelnianie i autoryzację, funkcje odporności i ograniczanie szybkości.

W warstwie Enterprise usługa Application Configuration Service for Tanzu® umożliwia zarządzanie natywnymi zasobami ConfigMap platformy Kubernetes wypełnionymi właściwościami zdefiniowanymi w co najmniej jednym repozytorium Git.

W tej warstwie są obsługiwane inne usługi VMware. Aby uzyskać więcej informacji, zobacz Warstwa przedsiębiorstwa w witrynie Azure Marketplace.

Implementacja referencyjna obsługuje jednostkę SKU usługi Azure Spring Apps Enterprise jako opcję wdrożenia. W tej opcji wprowadzono pewne zmiany architektury. Korzysta z wystąpienia serwera elastycznego usługi Azure Database for PostgreSQL wdrożonego z integracją usługi Azure Virtual Network i usługą Azure Cache for Redis z prywatnym punktem końcowym. Przykładowa aplikacja to aplikacja ze sklepu Fitness Store.

Następne kroki

- Przejrzyj obszary projektowe akceleratora strefy docelowej usługi Azure Spring Apps.

Powiązane zasoby

Aby uzyskać dokumentację produktu dotyczącą usług platformy Azure używanych w tej architekturze, zobacz następujące artykuły:

- Azure Spring Apps Enterprise

- aplikacja systemu Azure Gateway w wersji 2

- Azure Database for MySQL

- Azure Key Vault

- Azure Virtual Network

- Tabele tras

Inne scenariusze implementacji można znaleźć w następujących artykułach: