Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

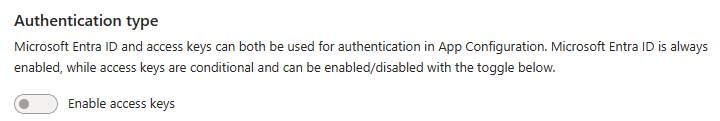

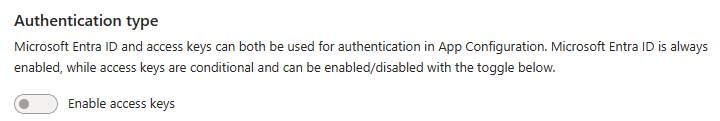

Każde żądanie do zasobu konfiguracji aplikacja systemu Azure musi być uwierzytelnione. Domyślnie żądania mogą być uwierzytelniane przy użyciu poświadczeń firmy Microsoft Entra lub przy użyciu klucza dostępu. Spośród tych dwóch typów schematów uwierzytelniania identyfikator Entra firmy Microsoft zapewnia lepsze zabezpieczenia i łatwość korzystania z kluczy dostępu i jest zalecana przez firmę Microsoft. Aby wymagać od klientów używania identyfikatora Entra firmy Microsoft do uwierzytelniania żądań, możesz wyłączyć użycie kluczy dostępu dla zasobu aplikacja systemu Azure Configuration. Jeśli chcesz używać kluczy dostępu do uwierzytelniania żądania, zaleca się okresowe obracanie kluczy dostępu w celu zwiększenia bezpieczeństwa. Zobacz zalecenia dotyczące ochrony wpisów tajnych aplikacji, aby dowiedzieć się więcej.

Włączanie uwierzytelniania za pomocą klucza dostępu

Klucz dostępu jest domyślnie włączony. W kodzie można używać kluczy dostępu do uwierzytelniania żądań.

Aby zezwolić na uwierzytelnianie klucza dostępu dla zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal.

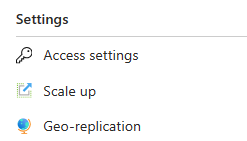

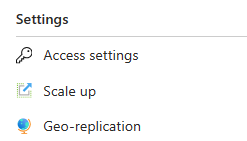

Znajdź ustawienie Ustawienia dostępu w obszarze Ustawienia.

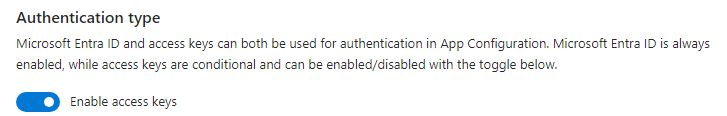

Ustaw przełącznik Włącz klucze dostępu na wartość Włączone.

Sprawdź, czy włączono uwierzytelnianie za pomocą klucza dostępu

Aby sprawdzić, czy jest włączone uwierzytelnianie za pomocą klucza dostępu, sprawdź, czy możesz uzyskać listę kluczy dostępu tylko do odczytu i odczytu i zapisu. Ta lista będzie istnieć tylko wtedy, gdy jest włączone uwierzytelnianie za pomocą klucza dostępu.

Aby sprawdzić, czy dla zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal włączono uwierzytelnianie klucza dostępu, wykonaj następujące kroki:

Przejdź do zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal.

Znajdź ustawienie Ustawienia dostępu w obszarze Ustawienia.

Sprawdź, czy są wyświetlane klucze dostępu i czy jest włączony stan włączonego włączania kluczy dostępu.

Wyłączanie uwierzytelniania za pomocą klucza dostępu

Wyłączenie uwierzytelniania klucza dostępu spowoduje usunięcie wszystkich kluczy dostępu. Jeśli jakiekolwiek uruchomione aplikacje używają kluczy dostępu do uwierzytelniania, rozpocznie się niepowodzenie po wyłączeniu uwierzytelniania klucza dostępu. Pomyślnie powiedzie się tylko żądania uwierzytelnione przy użyciu identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji na temat korzystania z identyfikatora Entra firmy Microsoft, zobacz Autoryzowanie dostępu do konfiguracji aplikacja systemu Azure przy użyciu identyfikatora Entra firmy Microsoft. Ponowne włączenie uwierzytelniania za pomocą klucza dostępu spowoduje wygenerowanie nowego zestawu kluczy dostępu, a wszystkie aplikacje próbujące użyć starych kluczy dostępu nadal kończą się niepowodzeniem.

Ostrzeżenie

Jeśli klienci uzyskują obecnie dostęp do danych w zasobie aplikacja systemu Azure Configuration przy użyciu kluczy dostępu, firma Microsoft zaleca przeprowadzenie migracji tych klientów do identyfikatora Entra firmy Microsoft przed wyłączeniem uwierzytelniania klucza dostępu.

Aby nie zezwalać na uwierzytelnianie klucza dostępu dla zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal.

Znajdź ustawienie Ustawienia dostępu w obszarze Ustawienia.

Ustaw przełącznik Włącz klucze dostępu na wartość Wyłączone.

Sprawdź, czy uwierzytelnianie klucza dostępu jest wyłączone

Aby sprawdzić, czy uwierzytelnianie klucza dostępu nie jest już dozwolone, można wysłać żądanie, aby wyświetlić listę kluczy dostępu dla zasobu aplikacja systemu Azure Configuration. Jeśli uwierzytelnianie klucza dostępu jest wyłączone, nie będzie żadnych kluczy dostępu, a operacja listy zwróci pustą listę.

Aby sprawdzić, czy uwierzytelnianie klucza dostępu jest wyłączone dla zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal.

Znajdź ustawienie Ustawienia dostępu w obszarze Ustawienia.

Sprawdź, czy nie są wyświetlane klucze dostępu, a włączony stan Włącz klucze dostępu jest wyłączony.

Uprawnienia do zezwalania na uwierzytelnianie za pomocą klucza dostępu lub ich niedozwolonego

Aby zmodyfikować stan uwierzytelniania klucza dostępu dla zasobu konfiguracji aplikacja systemu Azure, użytkownik musi mieć uprawnienia do tworzenia zasobów konfiguracji aplikacja systemu Azure i zarządzania nimi. Role kontroli dostępu opartej na rolach (RBAC) platformy Azure, które zapewniają te uprawnienia, obejmują akcję Microsoft.AppConfiguration/configurationStores/write lub Microsoft.AppConfiguration/configurationStores/* . Wbudowane role z tą akcją obejmują:

- Rola właściciela w usłudze Azure Resource Manager

- Rola współautora w usłudze Azure Resource Manager

Te role nie zapewniają dostępu do danych w zasobie konfiguracji aplikacja systemu Azure za pośrednictwem identyfikatora Entra firmy Microsoft. Obejmują one jednak uprawnienie Microsoft.AppConfiguration/configurationStores/listKeys/action , które przyznaje dostęp do kluczy dostępu zasobu. Za pomocą tego uprawnienia użytkownik może użyć kluczy dostępu, aby uzyskać dostęp do wszystkich danych w zasobie.

Przypisania ról muszą być ograniczone do poziomu zasobu aplikacja systemu Azure Configuration lub nowszego, aby umożliwić użytkownikowi zezwolenie na uwierzytelnianie klucza dostępu dla zasobu lub uniemożliwienie mu dostępu. Aby uzyskać więcej informacji na temat zakresu ról, zobacz Omówienie zakresu kontroli dostępu opartej na rolach platformy Azure.

Należy zachować ostrożność, aby ograniczyć przypisywanie tych ról tylko do tych użytkowników, którzy wymagają możliwości utworzenia zasobu usługi App Configuration lub zaktualizowania jego właściwości. Użyj zasady najniższych uprawnień, aby upewnić się, że użytkownicy mają najmniejsze uprawnienia, których potrzebują do wykonania swoich zadań. Aby uzyskać więcej informacji na temat zarządzania dostępem za pomocą kontroli dostępu opartej na rolach platformy Azure, zobacz Najlepsze rozwiązania dotyczące kontroli dostępu opartej na rolach platformy Azure.

Uwaga

Role klasycznego administratora subskrypcji Administrator usługi i Współadministrator obejmują odpowiednik roli właściciela usługi Azure Resource Manager. Rola Właściciel zawiera wszystkie akcje, więc użytkownik z jedną z tych ról administracyjnych może również tworzyć zasoby usługi App Configuration i zarządzać nimi. Aby uzyskać więcej informacji, zobacz Role platformy Azure, Role firmy Microsoft Entra i klasyczne role administratora subskrypcji.

Uwaga

Gdy uwierzytelnianie klucza dostępu jest wyłączone, a tryb uwierzytelniania usługi ARM magazynu app Configuration jest lokalny, możliwość odczytu/zapisu wartości kluczy w szablonie usługi ARM również zostanie wyłączona. Dzieje się tak, ponieważ dostęp do zasobu Microsoft.AppConfiguration/configurationStores/keyValues używanego w szablonach usługi ARM wymaga uwierzytelniania klucza dostępu za pomocą lokalnego trybu uwierzytelniania usługi ARM. Zaleca się używanie trybu uwierzytelniania z przekazywaniem usługi ARM. Aby uzyskać więcej informacji, zobacz Omówienie wdrażania.

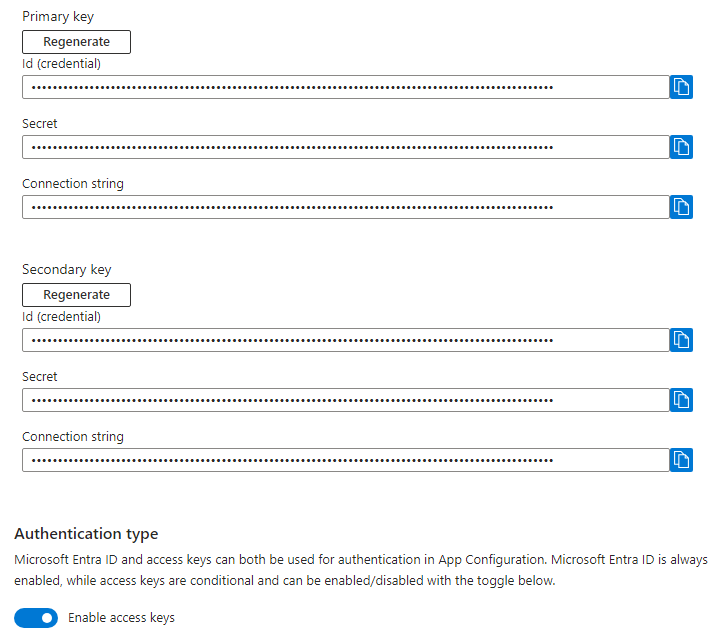

Wymiana kluczy dostępu

Firma Microsoft zaleca okresową rotację kluczy dostępu, aby ograniczyć ryzyko wystąpienia wektorów ataków przed wyciekiem wpisów tajnych. Każdy zasób aplikacja systemu Azure Configuration zawiera dwa klucze dostępu tylko do odczytu i dwa klucze dostępu do odczytu i zapisu, wyznaczone jako klucze podstawowe i pomocnicze, aby ułatwić bezproblemową rotację wpisów tajnych. Ta konfiguracja umożliwia korzystanie z alternatywnych kluczy dostępu w aplikacjach bez powodowania przestojów.

Klucze można obracać przy użyciu następującej procedury:

Jeśli używasz obu kluczy w środowisku produkcyjnym, zmień kod tak, aby używany był tylko jeden klucz dostępu. W tym przykładzie załóżmy, że zdecydujesz się nadal używać klucza podstawowego sklepu. Musisz mieć tylko jeden klucz w kodzie, ponieważ podczas ponownego generowania klucza pomocniczego starsza wersja tego klucza przestanie działać natychmiast, powodując, że klienci używający starszego klucza mogą uzyskać błędy odmowy dostępu 401.

Gdy klucz podstawowy jest jedynym kluczem używanym, można wygenerować ponownie klucz pomocniczy.

Przejdź do strony zasobu w witrynie Azure Portal, otwórz menu Ustawienia> dostępu i wybierz pozycję Wygeneruj ponownie w obszarze Klucz pomocniczy.

Następnie zaktualizuj kod, aby używał nowo wygenerowanego klucza pomocniczego. Zaleca się przejrzenie dzienników aplikacji w celu potwierdzenia, że wszystkie wystąpienia aplikacji przeszły z używania klucza podstawowego do klucza pomocniczego przed przejściem do następnego kroku.

Na koniec możesz unieważnić klucze podstawowe, regenerując je ponownie. Następnym razem możesz alternatywnych kluczy dostępu między kluczami pomocniczymi i podstawowymi przy użyciu tego samego procesu.