Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zakres to zestaw zasobów, do których ma zastosowanie dostęp. Podczas przypisywania roli ważne jest, aby zrozumieć zakres, aby można było przyznać podmiotowi zabezpieczeń tylko dostęp, którego potrzebuje. Ograniczając zakres, ograniczasz, jakie zasoby są zagrożone, jeśli podmiot zabezpieczeń kiedykolwiek zostanie naruszony.

Poziomy zakresu

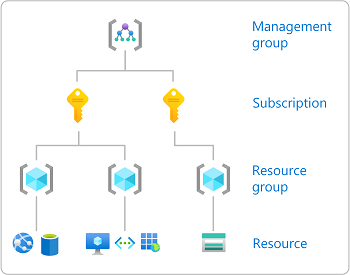

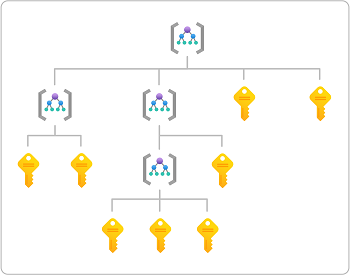

Na platformie Azure można określić zakres na czterech poziomach: grupa zarządzania, subskrypcja, grupa zasobów i zasób. Scopes are structured in a parent-child relationship. Każdy poziom hierarchii sprawia, że zakres jest bardziej szczegółowy. Role można przypisywać na dowolnym z tych poziomów zakresu. Wybrany poziom określa, jak szeroko jest stosowana rola. Lower levels inherit role permissions from higher levels.

Management groups are a level of scope above subscriptions, but management groups support more complex hierarchies. Na poniższym diagramie przedstawiono przykład hierarchii grup zarządzania i subskrypcji, które można zdefiniować. Aby uzyskać więcej informacji na temat grup zarządzania, zobacz Co to są grupy zarządzania platformy Azure?.

Scope format

Jeśli przypiszesz role przy użyciu wiersza polecenia, musisz określić zakres. For command-line tools, scope is a potentially long string that identifies the exact scope of the role assignment. W witrynie Azure Portal ten zakres jest zazwyczaj wyświetlany jako identyfikator zasobu.

Zakres składa się z serii identyfikatorów oddzielonych ukośnikiem (/). Ten ciąg można traktować jako wyrażający następującą hierarchię, gdzie tekst bez symboli zastępczych ({}) są stałymi identyfikatorami:

/subscriptions

/{subscriptionId}

/resourcegroups

/{resourceGroupName}

/providers

/{providerName}

/{resourceType}

/{resourceSubType1}

/{resourceSubType2}

/{resourceName}

-

{subscriptionId}is the ID of the subscription to use (a GUID). -

{resourceGroupName}to nazwa zawierającej grupy zasobów. -

{providerName}to nazwa dostawcy zasobów, który obsługuje zasób, a{resourceType}następnie{resourceSubType*}identyfikuje dalsze poziomy w ramach tego dostawcy zasobów. -

{resourceName}jest ostatnią częścią ciągu, która identyfikuje określony zasób.

Grupy zarządzania są poziomem wyższym niż subskrypcje i mają najszerszy (najmniej konkretny) zakres. Role assignments at this level apply to subscriptions within the management group. Zakres grupy zarządzania ma następujący format:

/providers

/Microsoft.Management

/managementGroups

/{managementGroupName}

Przykłady zakresu

| Zakres | Przykład |

|---|---|

| Grupa zarządzania | /providers/Microsoft.Management/managementGroups/marketing-group |

| Subskrypcja | /subscriptions/00000000-0000-0000-0000-000000000000 |

| Grupa zasobów | /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/Example-Storage-rg |

/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/pharma-sales |

|

| Resource | /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/Example-Storage-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01 |

/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyVirtualNetworkResourceGroup/providers/Microsoft.Network/virtualNetworks/MyVirtualNetwork12345 |

Jak określić zakres zasobu

Dość proste jest określenie zakresu grupy zarządzania, subskrypcji lub grupy zasobów. Wystarczy znać nazwę i identyfikator subskrypcji. Jednak określenie zakresu zasobu wymaga nieco więcej pracy. Poniżej przedstawiono kilka sposobów określania zakresu zasobu.

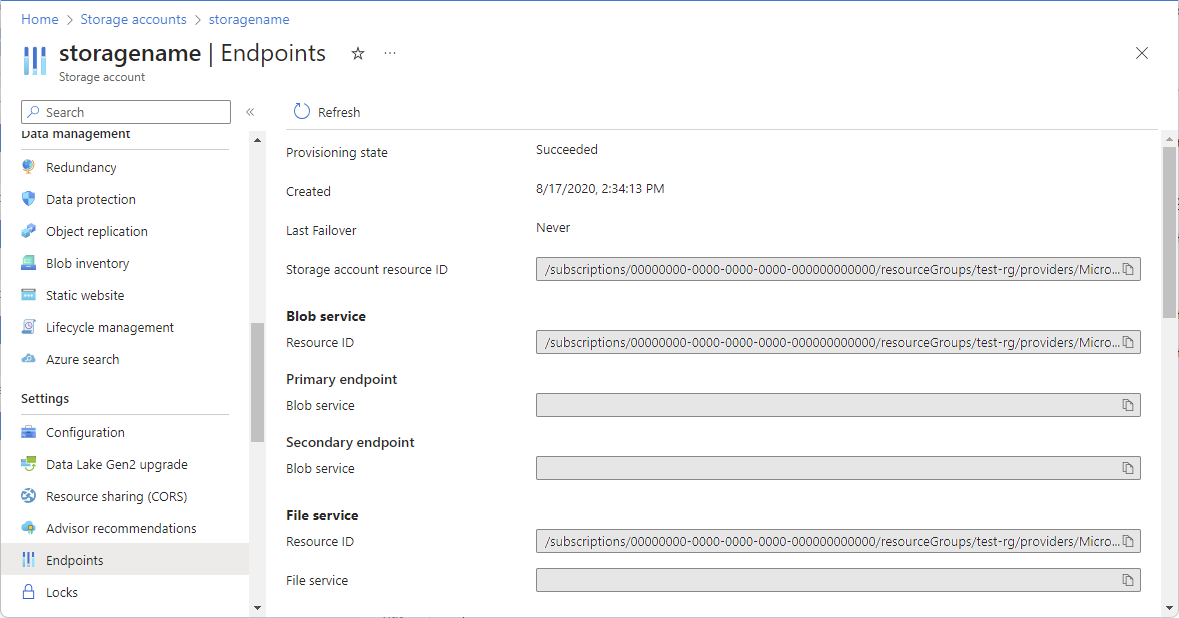

W witrynie Azure Portal otwórz zasób, a następnie przyjrzyj się właściwościom. Zasób powinien wymieniać identyfikator zasobu, na podstawie którego można określić zakres. Na przykład poniżej przedstawiono identyfikatory zasobów dla konta magazynu.

Innym sposobem jest użycie witryny Azure Portal do tymczasowego przypisania roli w zakresie zasobów, a następnie użycie programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure w celu wyświetlenia listy przypisań ról. W danych wyjściowych zakres zostanie wyświetlony jako właściwość.

RoleAssignmentId : /subscriptions/<subscriptionId>/resourceGroups/test-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01/pro viders/Microsoft.Authorization/roleAssignments/<roleAssignmentId> Scope : /subscriptions/<subscriptionId>/resourceGroups/test-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01 DisplayName : User SignInName : user@contoso.com RoleDefinitionName : Storage Blob Data Reader RoleDefinitionId : 2a2b9908-6ea1-4ae2-8e65-a410df84e7d1 ObjectId : <principalId> ObjectType : User CanDelegate : False Description : ConditionVersion : Condition :{ "canDelegate": null, "condition": null, "conditionVersion": null, "description": null, "id": "/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId}", "name": "{roleAssignmentId}", "principalId": "{principalId}", "principalName": "user@contoso.com", "principalType": "User", "resourceGroup": "test-rg", "roleDefinitionId": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1", "roleDefinitionName": "Storage Blob Data Reader", "scope": "/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg/providers/Microsoft.Storage/storageAccounts/azurestorage12345/blobServices/default/containers/blob-container-01", "type": "Microsoft.Authorization/roleAssignments" }

Scope and ARM templates

Przypisanie roli jest specjalnym typem zasobu w usłudze Azure Resource Manager nazywanym zasobem rozszerzenia. Zasób rozszerzenia to zasób, który dodaje możliwości innego zasobu. Zawsze istnieją jako rozszerzenie (jak dziecko) innego zasobu. For example, a role assignment at subscription scope is an extension resource of the subscription. Nazwa przypisania roli jest zawsze nazwą zasobu, który rozszerzasz, oraz /Microsoft.Authorization/roleAssignments/{roleAssignmentId}. Podczas przypisywania ról przy użyciu szablonu usługi Azure Resource Manager (szablonu usługi ARM) zwykle nie trzeba podawać zakresu. Przyczyną jest to, że pole zakresu zawsze jest identyfikatorem rozszerzanego zasobu. Zakres można określić na podstawie identyfikatora przypisania roli. W poniższej tabeli przedstawiono przykłady identyfikatora przypisania roli i odpowiadający mu zakres:

| Identyfikator przypisania roli | Zakres |

|---|---|

/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId} |

/subscriptions/{subscriptionId} |

/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId} |

/subscriptions/{subscriptionId}/resourceGroups/Example-Storage-rg |

Aby uzyskać więcej informacji na temat zakresu i szablonów usługi ARM, zobacz Przypisywanie ról platformy Azure przy użyciu szablonów usługi Azure Resource Manager. Aby uzyskać pełną listę typów zasobów rozszerzeń, zobacz Typy zasobów, które rozszerzają możliwości innych zasobów.