Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym dokumencie wyjaśniono, jak przygotować się do wdrożenia usług danych z obsługą usługi Azure Arc przy użyciu uwierzytelniania usługi Active Directory (AD). W szczególności w artykule opisano obiekty usługi Active Directory, które należy skonfigurować przed wdrożeniem zasobów platformy Kubernetes.

Wprowadzenie opisuje dwa różne tryby integracji:

- Tryb zarządzania systemowego keytab pozwala systemowi na tworzenie i zarządzanie kontami Active Directory dla każdego wystąpienia zarządzanego SQL.

- Tryb klucza zarządzany przez klienta umożliwia tworzenie kont AD oraz zarządzanie nimi dla każdego wystąpienia zarządzanego SQL.

Wymagania i zalecenia różnią się w przypadku dwóch trybów integracji.

| Obiekt usługi Active Directory | Klucz zarządzany przez klienta | Keytab zarządzany przez system |

|---|---|---|

| Jednostka organizacyjna (OU) | Zalecane | Wymagany |

| Konto usługi domenowej Active Directory (DSA) dla łącznika usługi Active Directory | Niewymagane | Wymagane |

| Konto usługi Active Directory dla usługi SQL Managed Instance | Utworzone dla każdego wystąpienia zarządzanego | System tworzy konto AD dla każdego zarządzanego wystąpienia. |

Konto DSA — tryb kart kluczy zarządzany przez system

Aby można było automatycznie utworzyć wszystkie wymagane obiekty w usłudze Active Directory, łącznik usługi AD wymaga konta usługi domenowej (DSA). DSA to konto usługi Active Directory, które ma określone uprawnienia do tworzenia kont użytkowników, zarządzania nimi i usuwania ich w ramach podanej jednostki organizacyjnej. W tym artykule wyjaśniono, jak skonfigurować uprawnienia tego konta usługi Active Directory. Przykłady używają konta arcdsa DSA jako przykładu w tym artykule.

Automatycznie generowane obiekty usługi Active Directory

Wdrożenie usługi SQL Managed Instance z obsługą Arc automatycznie generuje konta w trybie systemowo zarządzanym keytab. Każde z kont reprezentuje wystąpienie zarządzane SQL i będzie zarządzane przez system przez cały okres istnienia bazy danych SQL. Te konta są właścicielami głównych nazw usług (SPN) wymaganych przez poszczególne bazy danych SQL.

W poniższych krokach przyjęto założenie, że masz już kontroler domeny usługi Active Directory. Jeśli nie masz kontrolera domeny, poniższy przewodnik zawiera kroki, które mogą być przydatne.

Tworzenie obiektów usługi Active Directory

Przed wdrożeniem wystąpienia zarządzanego SQL z obsługą Arc i uwierzytelnianiem AD wykonaj następujące czynności:

- Utwórz jednostkę organizacyjną (OU) dla wszystkich obiektów usługi AD związanych z SQL Managed Instance z obsługą Arc. Alternatywnie możesz wybrać istniejącą jednostkę organizacyjną podczas wdrażania.

- Utwórz konto AD dla łącznika AD lub użyj istniejącego konta i przyznaj temu kontu odpowiednie uprawnienia do jednostki organizacyjnej utworzonej w poprzednim kroku.

Utwórz jednostkę organizacyjną

Tryb kart kluczy zarządzanych przez system wymaga wyznaczonej jednostki organizacyjnej. W przypadku trybu tab kluczy zarządzanych przez klienta zalecana jest jednostka organizacyjna.

Na kontrolerze domeny otwórz Użytkownicy i komputery usługi Active Directory. Na panelu po lewej stronie kliknij prawym przyciskiem myszy katalog, w którym chcesz utworzyć jednostkę organizacyjną, a następnie wybierz pozycję Nowa>jednostka organizacyjna, a następnie postępuj zgodnie z monitami kreatora, aby utworzyć jednostkę organizacyjną. Alternatywnie możesz utworzyć jednostkę organizacyjną za pomocą programu PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Przykłady w tym artykule są używane arcou dla nazwy jednostki organizacyjnej.

Tworzenie konta usługi domeny (DSA)

W przypadku trybu kart kluczy zarządzanych przez system potrzebne jest konto usługi domenowej AD.

Utwórz użytkownika usługi Active Directory, który będzie używany jako konto usługi domeny. To konto wymaga określonych uprawnień. Upewnij się, że masz istniejące konto usługi Active Directory lub utwórz nowe konto, którego usługa SQL Managed Instance z obsługą usługi Arc może użyć do skonfigurowania niezbędnych obiektów.

Aby utworzyć nowego użytkownika w usłudze AD, możesz kliknąć prawym przyciskiem myszy domenę lub jednostkę organizacyjną i wybrać pozycję Nowy>użytkownik:

To konto będzie nazywane arcdsa w tym artykule.

Ustawianie uprawnień dla DSA

W przypadku trybu plików kluczy zarządzanym przez system należy ustawić uprawnienia dla DSA.

Niezależnie od tego, czy utworzono nowe konto dla dsa, czy też używasz istniejącego konta użytkownika usługi Active Directory, istnieją pewne uprawnienia, które musi mieć konto. DSA musi mieć możliwość tworzenia użytkowników, grup i kont komputerów w jednostce organizacyjnej. W poniższych krokach nazwa konta usługi domenowej usługi SQL Managed Instance z obsługą ARC to arcdsa.

Ważne

Możesz wybrać dowolną nazwę dla DSA, ale nie zalecamy zmiany nazwy konta po wdrożeniu AD Connector.

Na kontrolerze domeny otwórz Użytkownicy i komputery usługi Active Directory, kliknij pozycję Widok, wybierz pozycję Funkcje zaawansowane

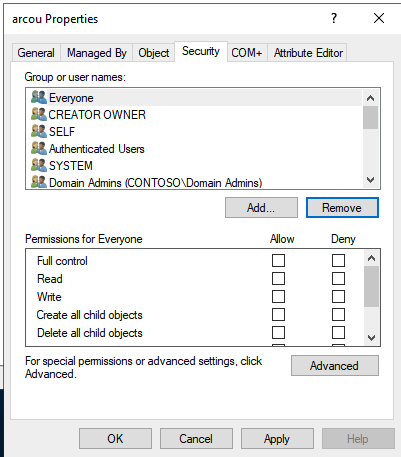

W panelu po lewej stronie przejdź do swojej domeny, a następnie przejdź do jednostki organizacyjnej, której

arcoubędą używaćKliknij prawym przyciskiem myszy OU i wybierz polecenie Właściwości.

Uwaga

Upewnij się, że wybrano Zaawansowane funkcje, klikając prawym przyciskiem myszy na jednostce organizacyjnej i wybierając Widok

Przejdź do karty Zabezpieczenia. Wybierz pozycję Zaawansowane funkcje, kliknij prawym przyciskiem myszy na OU, a następnie wybierz pozycję Wyświetl.

Wybierz pozycję Dodaj... i dodaj użytkownika arcdsa .

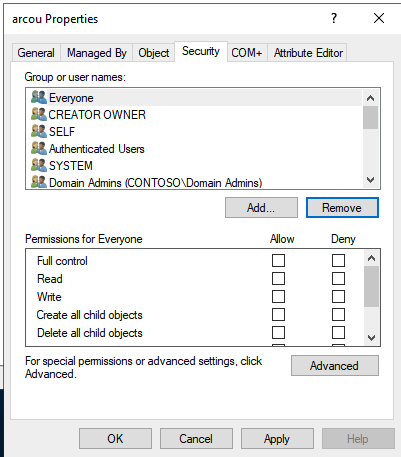

Wybierz użytkownika arcdsa i wyczyść wszystkie uprawnienia, a następnie wybierz pozycję Zaawansowane.

Wybierz Dodaj

Wybierz Wybierz główny, wstaw arcdsa, a następnie wybierz OK.

Ustaw wartość Typ na Zezwalaj.

Ustaw Dotyczy na ten obiekt i wszystkie obiekty potomne.

Przewiń w dół do dołu i wybierz pozycję Wyczyść wszystko.

Przewiń z powrotem do góry i wybierz:

- Odczytywanie wszystkich właściwości

- Zapisz wszystkie właściwości

- Tworzenie obiektów użytkownika

- Usuwanie obiektów użytkownika

Wybierz przycisk OK.

Wybierz Dodaj.

Wybierz Wybierz nadrzędnego podmiot, wstaw arcdsa, a następnie wybierz OK.

Ustaw wartość Typ na Zezwalaj.

Ustaw dotyczy obiektów użytkownika podrzędnego.

Przewiń w dół do dołu i wybierz pozycję Wyczyść wszystko.

Przewiń z powrotem do góry i wybierz pozycję Resetuj hasło.

Wybierz przycisk OK.

- Wybierz przycisk OK dwa razy więcej, aby zamknąć otwarte okna dialogowe.

Powiązana zawartość

- Wdrażanie łącznika usługi Active Directory (AD) zarządzanego przez klienta

- Wdrażanie łącznika usługi Active Directory (AD) zarządzanego przez system

- Wdrażanie zarządzanej instancji SQL włączonej przez Azure Arc w usłudze Active Directory (AD)

- Nawiązywanie połączenia z wystąpieniem zarządzanym SQL włączonym przez usługę Azure Arc przy użyciu uwierzytelniania usługi Active Directory