Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Usługa Azure Cache for Redis ogłosiła harmonogram wycofania wszystkich SKU. Zalecamy przeniesienie istniejących wystąpień usługi Azure Cache for Redis do usługi Azure Managed Redis tak szybko, jak to możliwe.

Aby uzyskać więcej informacji na temat przejścia na emeryturę:

Zarządzanie dostępem do instancji Azure Redis Cache jest kluczowe dla zapewnienia, że odpowiedni użytkownicy mają dostęp do właściwego zestawu danych i poleceń. Usługa Redis w wersji 6 wprowadziła listę kontroli dostępu (ACL), która zawiera listę kluczy, do których mogą uzyskiwać dostęp konkretni użytkownicy, oraz polecenia, które mogą wykonywać. Na przykład można uniemożliwić określonym użytkownikom używanie polecenia DEL do usuwania kluczy w pamięci podręcznej.

Usługa Azure Cache for Redis integruje tę funkcjonalność ACL z Microsoft Entra, aby umożliwić konfigurowanie i przypisywanie zasad dostępu do danych dla użytkowników aplikacji, obiektu głównego usługi i tożsamości zarządzanej. Usługa Azure Cache for Redis oferuje trzy wbudowane zasady dostępu, które można przypisać za pośrednictwem kontroli dostępu opartej na rolach (RBAC): właściciel danych, współautor danych i czytelnik danych.

Jeśli wbudowane zasady dostępu nie spełniają wymagań dotyczących ochrony danych i izolacji, możesz utworzyć i użyć własnych niestandardowych zasad dostępu do danych. W tym artykule opisano konfigurowanie niestandardowych zasad dostępu do danych dla usługi Azure Cache for Redis oraz włączanie RBAC poprzez uwierzytelnianie Microsoft Entra.

Zakres dostępności

| Warstwa | Podstawowa, Standardowa i Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Dostępność | Tak | Nie. |

Ograniczenia

- Konfigurowanie zasad dostępu do danych nie jest obsługiwane w warstwach Enterprise i Enterprise Flash.

- ACL Redis i zasady dostępu do danych nie są obsługiwane w instancjach Azure Redis uruchomionych z Redis w wersji 4.

- Uwierzytelnianie i autoryzacja firmy Microsoft Entra są obsługiwane tylko w przypadku połączeń Secure Socket Layer (SSL).

- Niektóre polecenia usługi Redis są blokowane w usłudze Azure Cache for Redis. Aby uzyskać więcej informacji, zobacz Polecenia usługi Redis nieobsługiwane w usłudze Azure Cache for Redis.

Uprawnienia ACL Redis

Lista ACL usługi Redis w wersji 6.0 umożliwia konfigurowanie uprawnień dostępu dla trzech obszarów: kategorii poleceń, poleceń i kluczy.

Kategorie poleceń

Usługa Redis utworzyła kategorie poleceń, takie jak polecenia administracyjne i niebezpieczne polecenia, aby ułatwić ustawianie uprawnień do grupy poleceń. W ciągu ciągu uprawnień użyj +@<category>, aby zezwolić na kategorię poleceń, lub -@<category>, aby uniemożliwić kategorię poleceń.

Usługa Redis obsługuje następujące przydatne kategorie poleceń. Aby uzyskać więcej informacji i pełną listę, patrz nagłówek Kategorie poleceń w dokumentacji ACL usługi Redis.

| Kategoria | Opis |

|---|---|

admin |

Polecenia administracyjne, takie jak MONITOR i SHUTDOWN. Normalne aplikacje nigdy nie muszą używać tych poleceń. |

dangerous |

Potencjalnie niebezpieczne polecenia, w tym FLUSHALL, RESTORE, SORT, KEYS, CLIENT, DEBUG, INFO i CONFIG. Trzeba rozważyć każdy z uwagą, z różnych powodów. |

keyspace |

Obejmuje DEL, RESTORE, DUMP, RENAME, EXISTS, DBSIZE, KEYS, EXPIRE, TTL i FLUSHALL. Zapisywanie lub odczytywanie z kluczy, baz danych lub ich metadanych w sposób niezależny od typu. Polecenia odczytujące tylko przestrzeń kluczy, klucz lub metadane mają kategorię read . Polecenia, które mogą modyfikować przestrzeń kluczy, klucz lub metadane, należą również do kategorii write . |

pubsub |

Polecenia związane z usługą PubSub. |

read |

Odczytywanie z kluczy, wartości lub metadanych. Polecenia, które nie wchodzą w interakcje z kluczami, nie mają ani read, ani write. |

set |

Typ danych: zestawy powiązane. |

sortedset |

Typ danych: posortowane zestawy powiązane. |

stream |

Typ danych: strumienie powiązane. |

string |

Typ danych: powiązane ciągi. |

write |

Zapisywanie wartości lub metadanych w kluczach. |

Uwaga / Notatka

Polecenia zablokowane dla usługi Azure Redis pozostają zablokowane w ramach kategorii.

Polecenia

Polecenia umożliwiają sterowanie określonymi poleceniami, które może uruchomić określony użytkownik usługi Redis. W ciągu uprawnień użyj +<command>, aby zezwolić na polecenie, lub -<command>, aby go zabronić.

Klucze

Klucze umożliwiają kontrolowanie dostępu do określonych kluczy lub grup kluczy przechowywanych w pamięci podręcznej. Użyj ~<pattern> w ciągu uprawnień, aby podać wzorzec kluczy. Użyj polecenia ~* lub allkeys , aby wskazać, że uprawnienia mają zastosowanie do wszystkich kluczy w pamięci podręcznej.

Konfigurowanie niestandardowych zasad dostępu do danych dla aplikacji

Aby skonfigurować niestandardowe zasady dostępu do danych, należy utworzyć ciąg znaków uprawnień do wykorzystania jako niestandardowe zasady dostępu i włączyć uwierzytelnianie Microsoft Entra dla pamięci podręcznej.

Określanie uprawnień

Skonfiguruj ciągi uprawnień zgodnie z wymaganiami. W poniższych przykładach przedstawiono ciągi uprawnień dla różnych scenariuszy:

| Kod uprawnień | Opis |

|---|---|

+@all allkeys |

Pozwól aplikacji na wykonywanie wszystkich poleceń we wszystkich klawiszach. |

+@read ~* |

Zezwalaj aplikacji na wykonywanie tylko read kategorii poleceń. |

+@read +set ~Az* |

Zezwalanie aplikacji na wykonywanie kategorii polecenia read, a także ustawianie polecenia na kluczach z prefiksem Az. |

Tworzenie niestandardowych zasad dostępu do danych

W witrynie Azure Portal wybierz pamięć podręczną Azure Redis Cache, w której chcesz utworzyć zasady dostępu do danych.

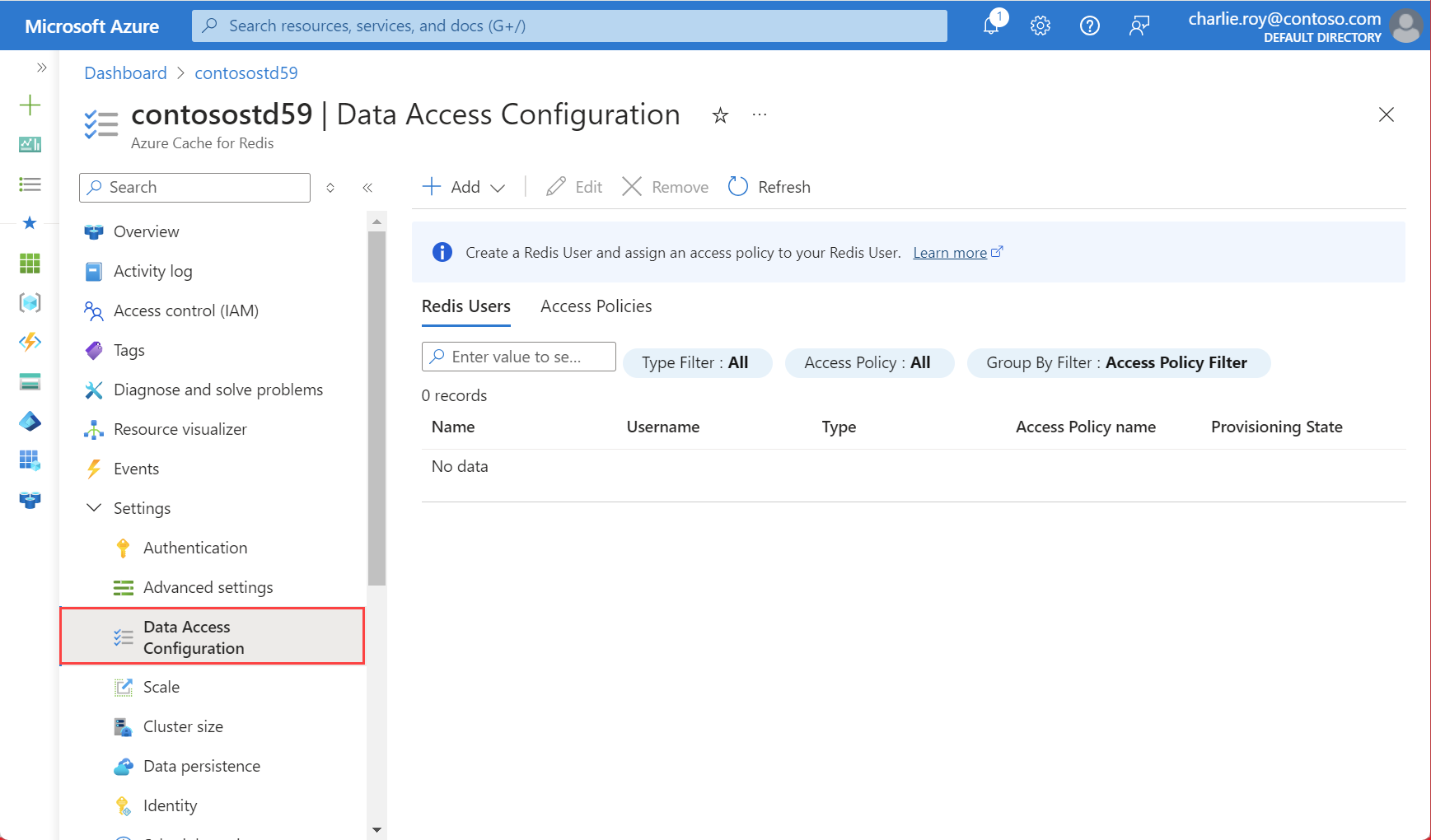

Wybierz pozycję Konfiguracja dostępu do danych w obszarze Ustawienia w menu nawigacji po lewej stronie.

Na stronie Konfiguracja dostępu do danych wybierz pozycję Dodaj>nowe zasady dostępu.

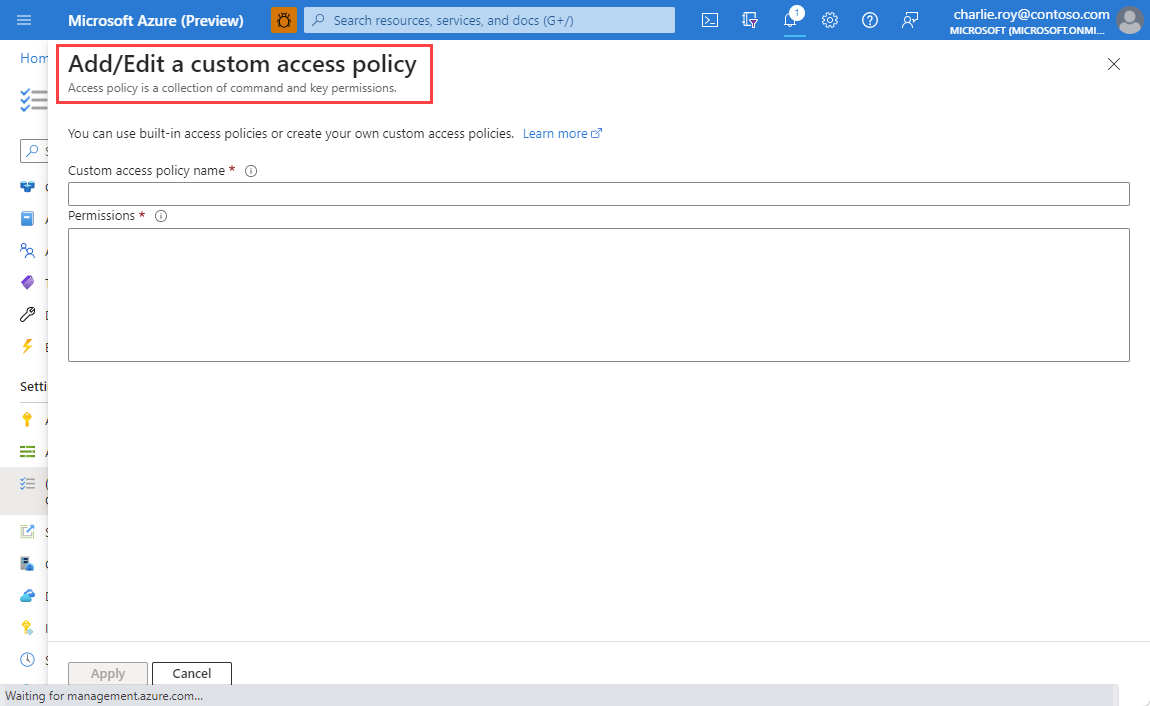

Na ekranie Dodawanie/Edytowanie niestandardowych zasad dostępu podaj nazwę zasad dostępu.

W obszarze Uprawnienia dodaj niestandardowy ciąg uprawnień, a następnie wybierz pozycję Zastosuj.

Zasady niestandardowe są teraz wyświetlane na karcie Zasady dostępu na stronie Konfiguracja dostępu do danych wraz z trzema wbudowanymi zasadami usługi Azure Redis.

Włącz uwierzytelnianie Microsoft Entra

Aby przypisać użytkownika do polityki dostępu używając Microsoft Entra, musisz mieć włączone uwierzytelnianie Microsoft Entra zamiast kluczy dostępu na buforze. Aby sprawdzić metodę uwierzytelniania, wybierz pozycję Uwierzytelnianie w obszarze Ustawienia w menu nawigacji po lewej stronie dla pamięci podręcznej.

Jeśli na ekranie Uwierzytelnianie jest zaznaczone ustawienie Wyłącz uwierzytelnianie kluczy dostępu i na ekranie nie są wyświetlane żadne klucze dostępu, pamięć podręczna używa już uwierzytelniania firmy Microsoft Entra. W przeciwnym razie zaznacz pole wyboru obok pozycji Wyłącz uwierzytelnianie kluczy dostępu , a następnie wybierz pozycję Zapisz.

Odpowiedz tak w oknie podręcznym z pytaniem, czy chcesz wyłączyć uwierzytelnianie kluczy dostępu.

Ważne

Po zakończeniu operacji włączania usługi Microsoft Entra węzły w wystąpieniu pamięci podręcznej są ponownie uruchamiane w celu załadowania nowej konfiguracji. Operacja może potrwać do 30 minut. Najlepiej wykonać tę operację w oknie konserwacji lub poza godzinami szczytu.

Konfigurowanie klienta usługi Redis do używania identyfikatora Entra firmy Microsoft

Większość klientów usługi Azure Cache for Redis zakłada, że hasło i klucz dostępu są używane do uwierzytelniania. Może być konieczne zaktualizowanie przepływu pracy klienta w celu obsługi uwierzytelniania i autoryzacji przy użyciu określonej nazwy użytkownika i hasła firmy Microsoft Entra. Aby dowiedzieć się, jak skonfigurować aplikację kliencką w celu nawiązania połączenia z wystąpieniem pamięci podręcznej jako określony użytkownik usługi Redis, zobacz Konfigurowanie klienta usługi Redis pod kątem używania identyfikatora Entra firmy Microsoft.