Ważne

Integracja przypisywania ról platformy Azure z usługą Privileged Identity Management jest obecnie dostępna w wersji zapoznawczej.

Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

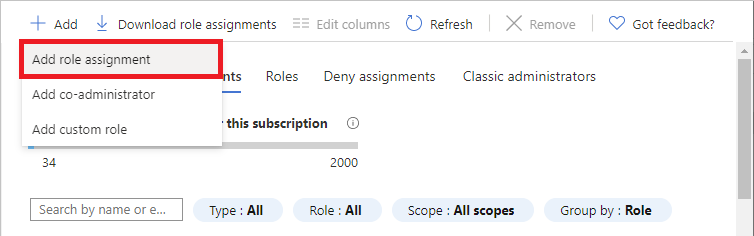

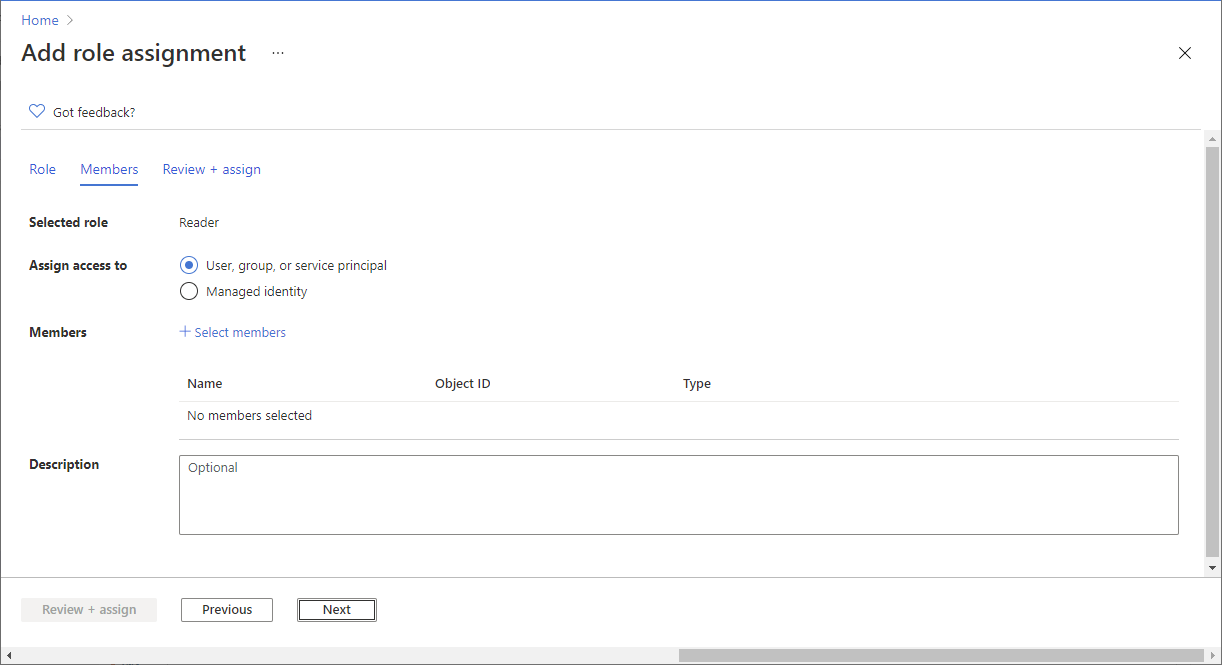

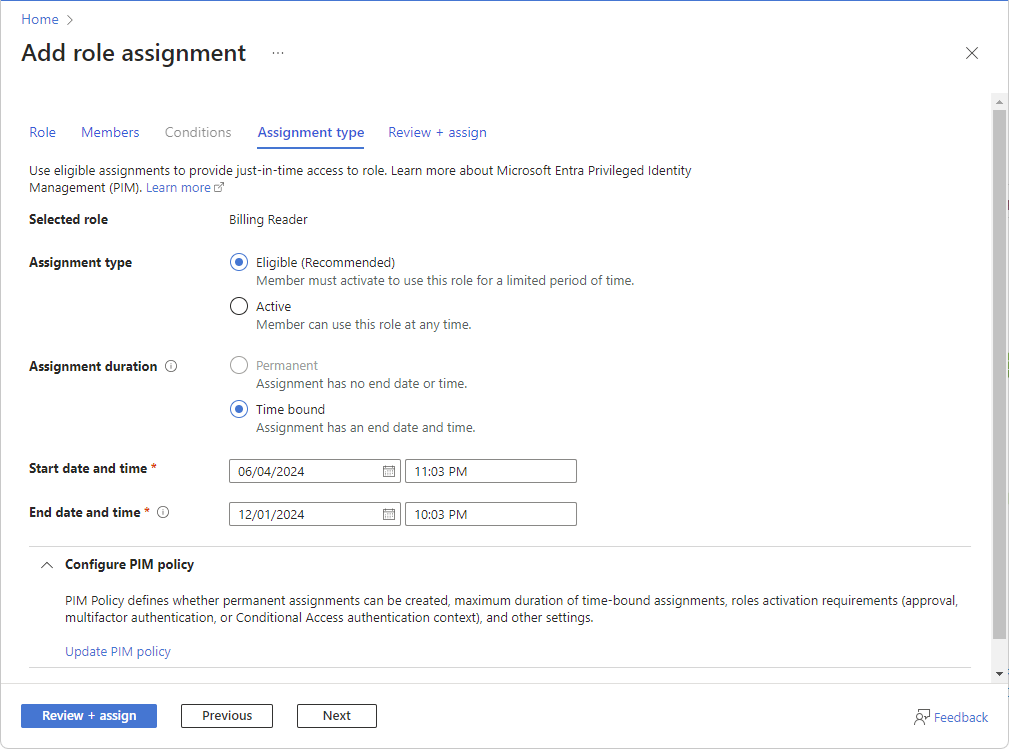

Jeśli masz licencję Microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra, zostanie wyświetlona karta Typ przypisania dla zakresów grupy zarządzania, subskrypcji i grupy zasobów. Użyj kwalifikujących się przypisań, aby zapewnić dostęp just in time do roli. Ta funkcja jest wdrażana na etapach, więc może nie być jeszcze dostępna w dzierżawie lub interfejs może wyglądać inaczej. Aby uzyskać więcej informacji, zobacz Integracja z usługą Privileged Identity Management (wersja zapoznawcza).

Jeśli nie chcesz używać funkcji PIM, wybierz opcje Aktywny typ przypisania i Czas trwania przypisania stałego. Te ustawienia tworzą przypisanie roli, w którym podmiot zabezpieczeń zawsze ma uprawnienia w roli.