Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Poniższy przewodnik dotyczy aplikacji hostowanej na serwerach internetowych, obsługuje wiele scenariuszy biznesowych i wdraża na serwerach internetowych. Aplikacja ma wymóg zapewnienia chronionych zasobów zabezpieczonych tylko użytkownikom firmy Microsoft Entra. Celem scenariusza jest umożliwienie aplikacji internetowej uwierzytelniania w identyfikatorze Entra firmy Microsoft i wywoływanie interfejsów API REST usługi Azure Maps w imieniu użytkownika.

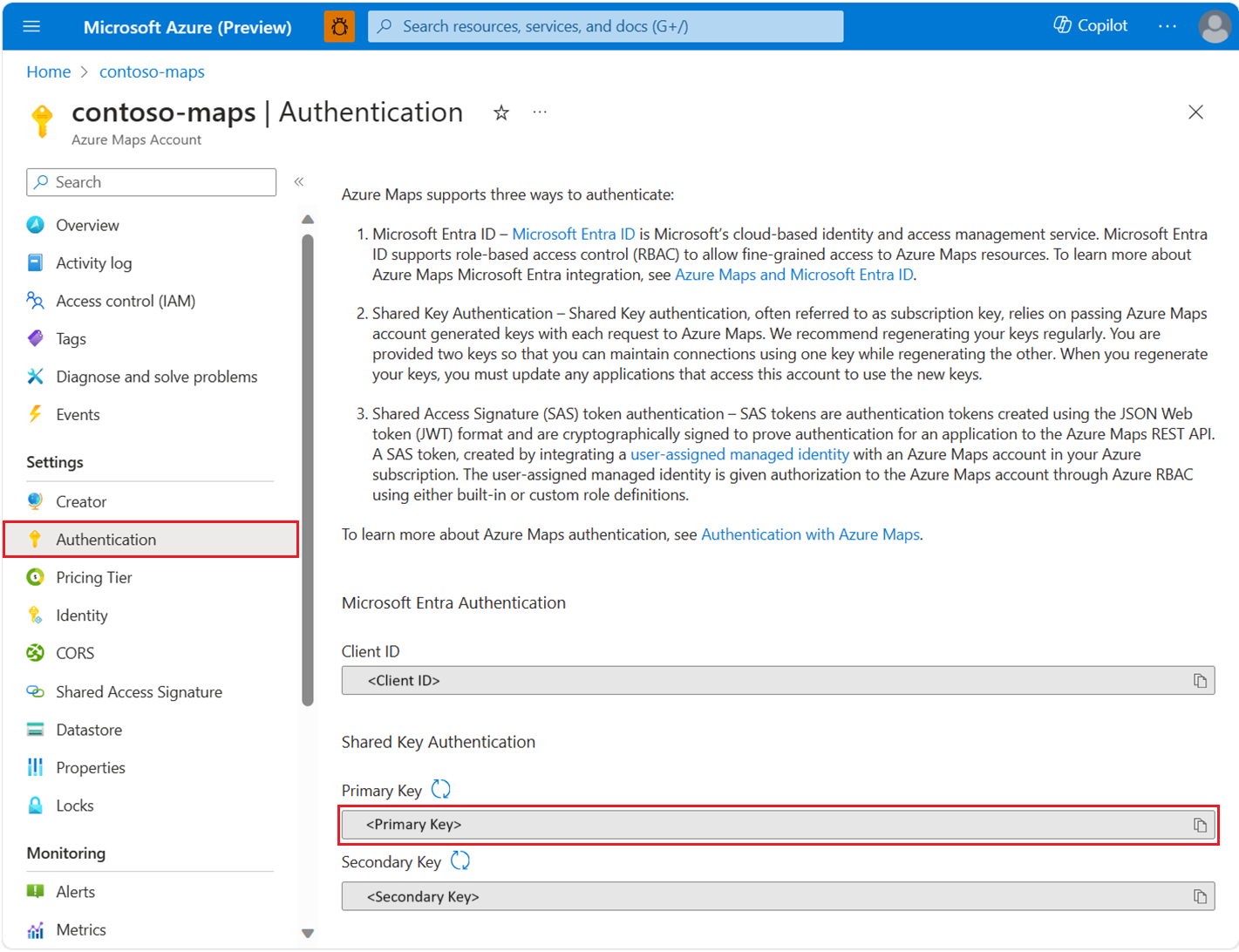

Aby wyświetlić szczegóły uwierzytelniania konta usługi Azure Maps w witrynie Azure Portal:

Zaloguj się w witrynie Azure Portal.

Przejdź do menu witryny Azure Portal. Wybierz pozycję Wszystkie zasoby, a następnie wybierz konto usługi Azure Maps.

W obszarze Ustawienia w okienku po lewej stronie wybierz pozycję Uwierzytelnianie.

Podczas tworzenia konta usługi Azure Maps są tworzone trzy wartości. Są one używane do obsługi dwóch typów uwierzytelniania w usłudze Azure Maps:

- Uwierzytelnianie Firmy Microsoft Entra:

Client IDreprezentuje konto, które ma być używane na potrzeby żądań interfejsu API REST. WartośćClient IDpowinna być przechowywana w konfiguracji aplikacji, a następnie należy ją pobrać przed wykonaniem żądań HTTP usługi Azure Maps korzystających z uwierzytelniania Microsoft Entra. - Uwierzytelnianie za pomocą klucza współdzielonego:

Primary Keyelement iSecondary Keyjest używany jako klucz subskrypcji do uwierzytelniania klucza współdzielonego. Uwierzytelnianie klucza współużytkowanego polega na przekazaniu klucza wygenerowanego przez konto usługi Azure Maps z każdym żądaniem do usługi Azure Maps. Zalecamy regularne ponowne generowanie kluczy. Aby zachować bieżące połączenia podczas rewitalizacji, dostępne są dwa klucze. Jeden klucz może być używany, a drugi jest ponownie wygenerowany. Po ponownym wygenerowaniu kluczy należy zaktualizować wszystkie aplikacje uzyskujące dostęp do tego konta pod kątem używania nowych kluczy. Aby uzyskać więcej informacji, zobacz Authentication with Azure Maps (Uwierzytelnianie za pomocą usługi Azure Maps)

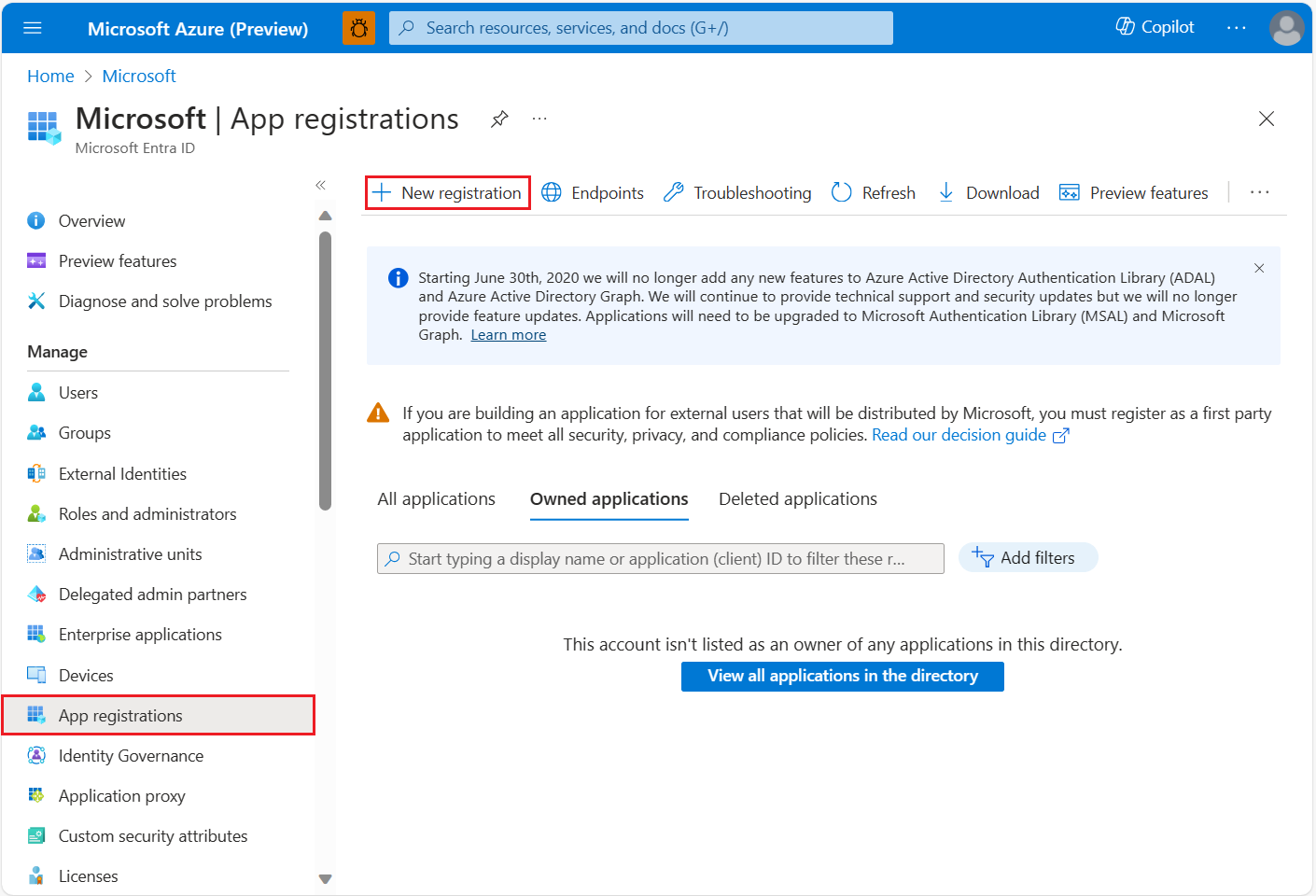

Tworzenie rejestracji aplikacji w usłudze Microsoft Entra ID

Aby użytkownicy logować się, musisz utworzyć aplikację internetową w identyfikatorze Entra firmy Microsoft. Następnie ta aplikacja internetowa deleguje dostęp użytkowników do interfejsów API REST usługi Azure Maps.

W witrynie Azure Portal na liście usług platformy Azure wybierz pozycję Microsoft Entra ID> Rejestracje aplikacji> Nowa rejestracja.

Wprowadź nazwę, wybierz typ konta pomocy technicznej, podaj identyfikator URI przekierowania reprezentujący adres URL, do którego identyfikator Entra firmy Microsoft wystawia token, czyli adres URL, w którym jest hostowana kontrolka mapy. Aby uzyskać więcej informacji, zobacz Microsoft Entra ID Scenario: Web app that log in users (Scenariusz identyfikatora entra firmy Microsoft: aplikacja internetowa, która loguje użytkowników). Wykonaj podane kroki w scenariuszu firmy Microsoft Entra.

Po zakończeniu rejestracji aplikacji upewnij się, że logowanie aplikacji działa dla użytkowników. Po zakończeniu logowania można udzielić aplikacji delegowanego dostępu do interfejsów API REST usługi Azure Maps.

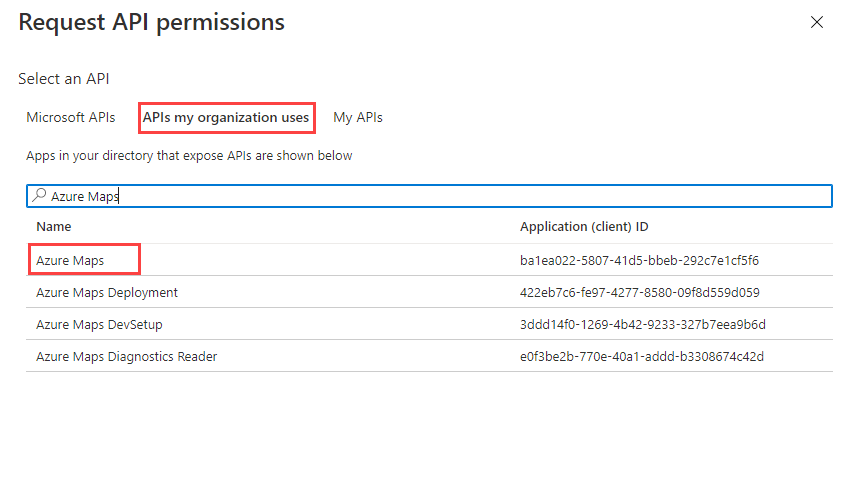

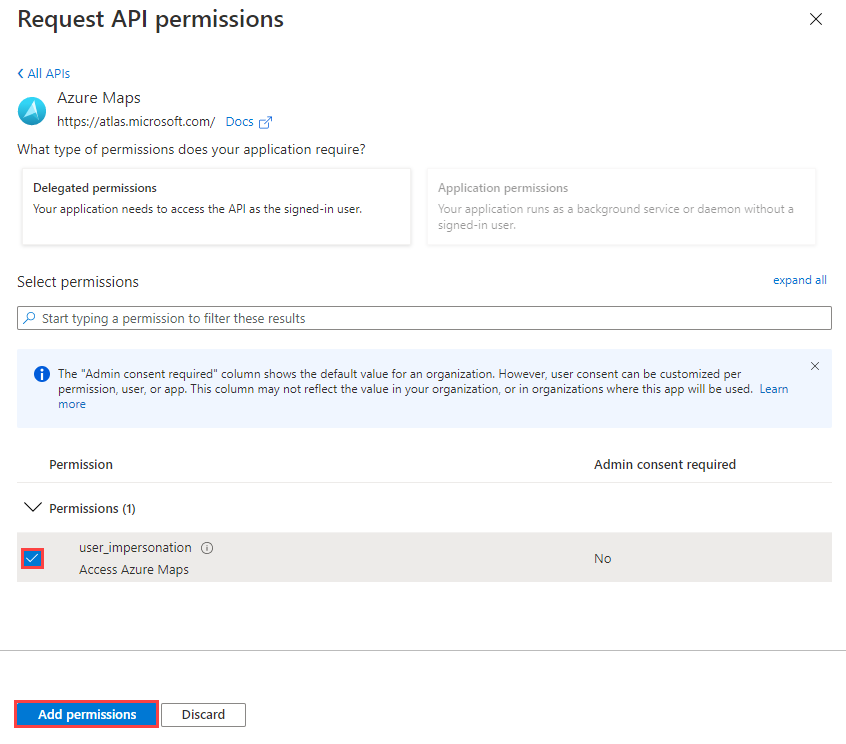

Aby przypisać delegowane uprawnienia interfejsu API do usługi Azure Maps, przejdź do aplikacji i wybierz pozycję Uprawnienia>interfejsu API Dodaj uprawnienie. wybierz pozycję Azure Maps w interfejsach API, których używa moja organizacja.

Zaznacz pole wyboru obok pozycji Dostęp do usługi Azure Maps, a następnie wybierz pozycję Dodaj uprawnienia.

Włącz aplikację internetową, aby wywoływać interfejsy API REST usługi Azure Maps, konfigurując rejestrację aplikacji przy użyciu wpisu tajnego aplikacji. Aby uzyskać szczegółowe instrukcje, zobacz Aplikacja internetowa, która wywołuje internetowe interfejsy API: Rejestracja aplikacji. Wpis tajny jest wymagany do uwierzytelniania w usłudze Microsoft Entra w imieniu użytkownika. Certyfikat rejestracji aplikacji lub wpis tajny powinny być przechowywane w bezpiecznym magazynie aplikacji internetowej w celu pobrania w celu uwierzytelnienia w usłudze Microsoft Entra ID.

- Ten krok może zostać pominięty, jeśli aplikacja ma już skonfigurowaną rejestrację aplikacji Microsoft Entra i wpis tajny.

Napiwek

Jeśli aplikacja jest hostowana w środowisku platformy Azure, zalecamy używanie tożsamości zarządzanych dla zasobów platformy Azure i wystąpienia usługi Azure Key Vault w celu uzyskania dostępu do wpisów tajnych przez uzyskanie tokenu dostępu do wpisów tajnych lub certyfikatów usługi Azure Key Vault. Aby nawiązać połączenie z usługą Azure Key Vault w celu pobrania wpisów tajnych, zobacz samouczek dotyczący nawiązywania połączenia za pośrednictwem tożsamości zarządzanej.

Zaimplementuj bezpieczny punkt końcowy tokenu dla zestawu SDK sieci Web usługi Azure Maps, aby uzyskać dostęp do tokenu.

- Aby zapoznać się z przykładowym kontrolerem tokenów, zobacz Przykłady identyfikatorów entra firmy Microsoft w usłudze Azure Maps.

- Aby uzyskać implementację inną niż AspNetCore lub inną, zobacz Uzyskiwanie tokenu dla aplikacji z dokumentacji firmy Microsoft Entra.

- Zabezpieczony punkt końcowy tokenu jest odpowiedzialny za zwrócenie tokenu dostępu dla uwierzytelnionego i autoryzowanego użytkownika w celu wywołania interfejsów API REST usługi Azure Maps.

Aby skonfigurować kontrolę dostępu opartą na rolach (RBAC) platformy Azure dla użytkowników lub grup, zobacz Udzielanie dostępu opartego na rolach dla użytkowników.

Skonfiguruj stronę aplikacji internetowej przy użyciu internetowego zestawu SDK usługi Azure Maps, aby uzyskać dostęp do punktu końcowego bezpiecznego tokenu.

var map = new atlas.Map("map", {

center: [-122.33, 47.64],

zoom: 12,

language: "en-US",

authOptions: {

authType: "anonymous",

clientId: "<insert>", // azure map account client id

getToken: function (resolve, reject, map) {

var xhttp = new XMLHttpRequest();

xhttp.open("GET", "/api/token", true); // the url path maps to the token endpoint.

xhttp.onreadystatechange = function () {

if (this.readyState === 4 && this.status === 200) {

resolve(this.responseText);

} else if (this.status !== 200) {

reject(this.responseText);

}

};

xhttp.send();

}

}

});

map.events.add("tokenacquired", function () {

console.log("token acquired");

});

map.events.add("error", function (err) {

console.log(JSON.stringify(err.error));

});

Udzielanie użytkownikom dostępu opartego na rolach do usługi Azure Maps

Kontrolę dostępu opartą na rolach (RBAC) platformy Azure można przyznać, przypisując grupę firmy Microsoft Entra lub podmiot zabezpieczeń do co najmniej jednej definicji roli usługi Azure Maps.

Aby wyświetlić dostępne definicje ról platformy Azure dla usługi Azure Maps, zobacz Wyświetlanie wbudowanych definicji ról usługi Azure Maps.

Aby uzyskać szczegółowe instrukcje dotyczące przypisywania dostępnej roli usługi Azure Maps do utworzonej tożsamości zarządzanej lub jednostki usługi, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal

Aby efektywnie zarządzać aplikacją usługi Azure Maps i dostępem do zasobów dużej liczby użytkowników, zobacz Grupy firmy Microsoft Entra.

Ważne

Aby użytkownicy mogli uwierzytelniać się w aplikacji, należy najpierw utworzyć użytkowników w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Dodawanie lub usuwanie użytkowników przy użyciu usługi Microsoft Entra ID.

Aby dowiedzieć się, jak skutecznie zarządzać dużym katalogiem dla użytkowników, zobacz Microsoft Entra ID.

Ostrzeżenie

Wbudowane definicje ról usługi Azure Maps zapewniają bardzo duży dostęp autoryzacji do wielu interfejsów API REST usługi Azure Maps. Aby ograniczyć dostęp interfejsów API do minimum, zobacz tworzenie niestandardowej definicji roli i przypisywanie tożsamości przypisanej przez system do niestandardowej definicji roli. Dzięki temu aplikacja może uzyskiwać dostęp do usługi Azure Maps z najniższymi uprawnieniami wymaganymi przez aplikację.

Następne kroki

Dalsze informacje na temat scenariusza aplikacji internetowej:

Znajdź metryki użycia interfejsu API dla konta usługi Azure Maps:

Zapoznaj się z przykładami pokazującymi, jak zintegrować identyfikator entra firmy Microsoft z usługą Azure Maps: