Definiowanie ustawień sieciowych agenta usługi Azure Monitor

Agent usługi Azure Monitor obsługuje nawiązywanie połączeń przy użyciu bezpośrednich serwerów proxy, bramy usługi Log Analytics i łączy prywatnych. W tym artykule wyjaśniono, jak zdefiniować ustawienia sieci i włączyć izolację sieci dla agenta usługi Azure Monitor.

Tagi usługi sieci wirtualnej

Agent usługi Azure Monitor obsługuje tagi usługi sieci wirtualnej platformy Azure. Wymagane są zarówno tagi AzureMonitor, jak i AzureResourceManager .

Tagi usługi sieci wirtualnej platformy Azure mogą służyć do definiowania mechanizmów kontroli dostępu do sieci w sieciowych grupach zabezpieczeń, usłudze Azure Firewall i trasach zdefiniowanych przez użytkownika. Używaj tagów usług zamiast określonych adresów IP podczas tworzenia reguł zabezpieczeń i tras. W przypadku scenariuszy, w których nie można używać tagów usługi sieci wirtualnej platformy Azure, wymagania dotyczące zapory są podane poniżej.

Wymagania dotyczące zapory

| Chmura | Punkt końcowy | Purpose | Port | Kierunek | Pominięcie inspekcji HTTPS | Przykład |

|---|---|---|---|---|---|---|

| Azure Commercial | global.handler.control.monitor.azure.com | Usługa kontroli dostępu | Port 443 | Wychodzące | Tak | - |

| Azure Commercial | <virtual-machine-region-name>.handler.control.monitor.azure.com |

Pobieranie reguł zbierania danych dla określonej maszyny | Port 443 | Wychodzące | Tak | westus2.handler.control.monitor.azure.com |

| Azure Commercial | <log-analytics-workspace-id>.ods.opinsights.azure.com |

Pozyskiwanie danych dzienników | Port 443 | Wychodzące | Tak | 1234a123-aa1a-123a-aaa1-a1a345aa6789.ods.opinsights.azure.com |

| Azure Commercial | management.azure.com | Wymagane tylko w przypadku wysyłania danych szeregów czasowych (metryk) do niestandardowej bazy danych metryk usługi Azure Monitor | Port 443 | Wychodzące | Tak | - |

| Azure Commercial | <virtual-machine-region-name>.monitoring.azure.com |

Wymagane tylko w przypadku wysyłania danych szeregów czasowych (metryk) do niestandardowej bazy danych metryk usługi Azure Monitor | Port 443 | Wychodzące | Tak | westus2.monitoring.azure.com |

| Azure Commercial | <data-collection-endpoint>.<virtual-machine-region-name>. ingest.monitor.azure.com |

Wymagane tylko w przypadku wysyłania danych do tabeli dzienników niestandardowych usługi Log Analytics | Port 443 | Wychodzące | Tak | 275test-01li.eastus2euap-1.canary.ingest.monitor.azure.com |

| Azure Government | Zastąp wartość ".com" powyżej ciągiem ".us" | Jak wyżej | Jak wyżej | Jak wyżej | Jak wyżej | |

| Platforma Microsoft Azure obsługiwana przez firmę 21Vianet | Zastąp element ".com" powyżej ciągiem ".cn" | Jak wyżej | Jak wyżej | Jak wyżej | Jak wyżej |

Uwaga

Jeśli używasz linków prywatnych na agencie, musisz dodać tylko prywatne punkty końcowe zbierania danych (DCE). Agent nie używa punktów końcowych innych niż prywatne wymienione powyżej podczas korzystania z prywatnych linków/punktów końcowych zbierania danych. Wersja zapoznawcza metryk usługi Azure Monitor (metryk niestandardowych) nie jest dostępna w usługach Azure Government i Azure obsługiwanych przez chmury 21Vianet.

Konfiguracja serwera proxy

Jeśli maszyna łączy się za pośrednictwem serwera proxy w celu komunikacji przez Internet, zapoznaj się z następującymi wymaganiami, aby zrozumieć wymaganą konfigurację sieci.

Rozszerzenia agenta usługi Azure Monitor dla systemów Windows i Linux mogą komunikować się za pośrednictwem serwera proxy lub bramy usługi Log Analytics do usługi Azure Monitor przy użyciu protokołu HTTPS. Użyj go dla maszyn wirtualnych platformy Azure, zestawów skalowania maszyn wirtualnych platformy Azure i usługi Azure Arc dla serwerów. Użyj ustawień rozszerzeń dla konfiguracji zgodnie z opisem w poniższych krokach. Obsługiwane są zarówno uwierzytelnianie anonimowe, jak i podstawowe przy użyciu nazwy użytkownika i hasła.

Ważne

Konfiguracja serwera proxy nie jest obsługiwana dla metryk usługi Azure Monitor (publiczna wersja zapoznawcza) jako miejsca docelowego. Jeśli wysyłasz metryki do tego miejsca docelowego, użyje publicznego Internetu bez żadnego serwera proxy.

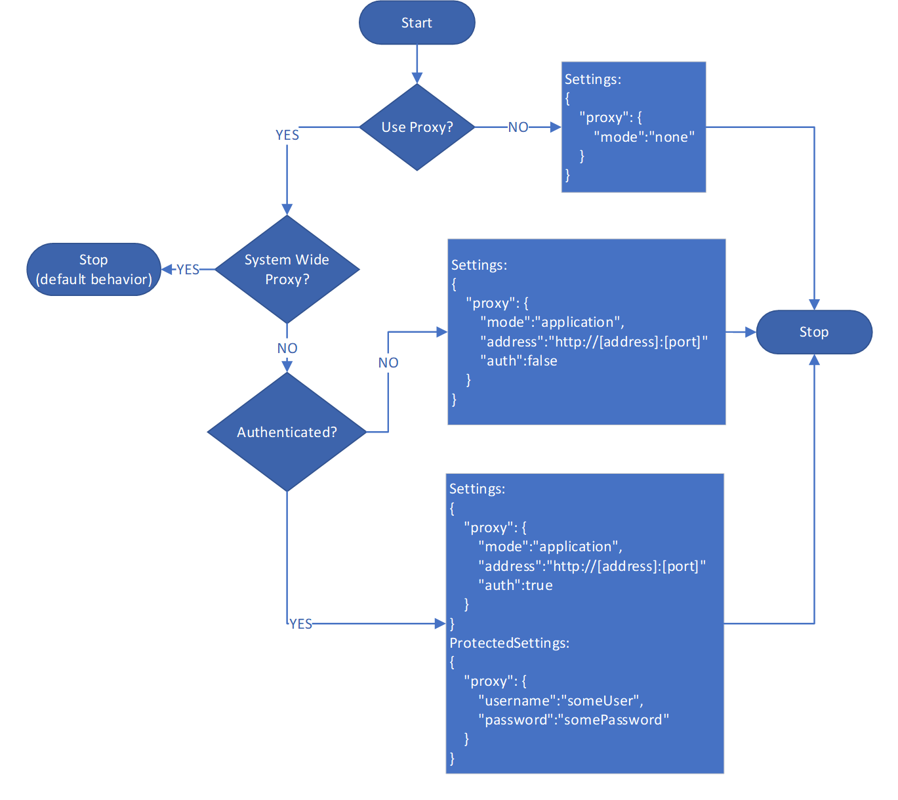

Użyj tego schematu blokowego, aby najpierw określić wartości parametrów

SettingsiProtectedSettings.Uwaga

Ustawianie serwera proxy systemu Linux za pomocą zmiennych środowiskowych, takich jak

http_proxyihttps_proxyjest obsługiwane tylko przy użyciu agenta usługi Azure Monitor dla systemu Linux w wersji 1.24.2 lub nowszej. W przypadku szablonu usługi ARM, jeśli masz konfigurację serwera proxy, postępuj zgodnie z poniższym przykładem szablonu usługi ARM deklarując ustawienie serwera proxy wewnątrz szablonu usługi ARM. Ponadto użytkownik może ustawić zmienne środowiskowe "globalne", które są pobierane przez wszystkie usługi systemd za pośrednictwem zmiennej DefaultEnvironment w pliku /etc/systemd/system.conf.Po określeniu wartości parametrów

SettingsiProtectedSettingspodaj te inne parametry podczas wdrażania agenta usługi Azure Monitor. Użyj poleceń programu PowerShell, jak pokazano w następujących przykładach:

- Maszyna wirtualna z systemem Windows

- Maszyna wirtualna z systemem Linux

- Serwer z obsługą usługi Windows Arc

- Serwer z obsługą usługi Linux Arc

- Przykład szablonu zasad usługi ARM

$settingsString = '{"proxy":{"mode":"application","address":"http://[address]:[port]","auth": "true"}}';

$protectedSettingsString = '{"proxy":{"username":"[username]","password": "[password]"}}';

Set-AzVMExtension -ExtensionName AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName <resource-group-name> -VMName <virtual-machine-name> -Location <location> -TypeHandlerVersion <type-handler-version> -SettingString $settingsString -ProtectedSettingString $protectedSettingsString

Konfiguracja bramy usługi Log Analytics

- Postępuj zgodnie z poprzednimi instrukcjami, aby skonfigurować ustawienia serwera proxy na agencie i podać adres IP i numer portu odpowiadający serwerowi bramy. Jeśli wdrożono wiele serwerów bramy za modułem równoważenia obciążenia, konfiguracja serwera proxy agenta to wirtualny adres IP modułu równoważenia obciążenia.

- Dodaj adres URL punktu końcowego konfiguracji, aby pobrać reguły zbierania danych do listy dozwolonych dla bramy

Add-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.comAdd-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.com. (Jeśli używasz linków prywatnych na agencie, musisz również dodać punkty końcowe zbierania danych). - Dodaj adres URL punktu końcowego pozyskiwania danych do listy dozwolonych dla bramy

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com. - Uruchom ponownie usługę bramy pakietu OMS, aby zastosować zmiany

Stop-Service -Name <gateway-name>iStart-Service -Name <gateway-name>.