Zabezpieczenia danych dzienników usługi Azure Monitor

W tym artykule wyjaśniono, jak usługa Azure Monitor zbiera, przetwarza i zabezpiecza dane dziennika oraz opisuje funkcje zabezpieczeń, których można użyć do dalszego zabezpieczania środowiska usługi Azure Monitor. Informacje zawarte w tym artykule są specyficzne dla dzienników usługi Azure Monitor i uzupełniają informacje w Centrum zaufania platformy Azure.

Dzienniki usługi Azure Monitor bezpiecznie zarządzają danymi opartymi na chmurze przy użyciu:

- Podział danych

- Przechowywanie danych

- Zabezpieczenia fizyczne

- Zarządzanie zdarzeniami

- Zgodność

- Certyfikaty standardów zabezpieczeń

Skontaktuj się z nami, aby uzyskać wszelkie pytania, sugestie lub problemy dotyczące dowolnych z poniższych informacji, w tym naszych zasad zabezpieczeń w pomoc techniczna platformy Azure opcji.

Bezpieczne wysyłanie danych przy użyciu protokołu TLS

Aby zapewnić bezpieczeństwo danych przesyłanych do usługi Azure Monitor, zdecydowanie zachęcamy do skonfigurowania agenta do korzystania z co najmniej protokołu Transport Layer Security (TLS) 1.3. Stwierdzono, że starsze wersje protokołu TLS/Secure Sockets Layer (SSL) są podatne na zagrożenia i mimo że nadal działają, aby umożliwić zgodność z poprzednimi wersjami, nie są zalecane, a branża szybko przechodzi do porzucenia obsługi tych starszych protokołów.

Rada Standardów Bezpieczeństwa PCI wyznaczyła termin 30 czerwca 2018 r., aby wyłączyć starsze wersje protokołu TLS/SSL i uaktualnić je do bezpieczniejszych protokołów. Po usunięciu starszej obsługi platformy Azure, jeśli agenci nie będą mogli komunikować się za pośrednictwem co najmniej protokołu TLS 1.3, nie będzie można wysyłać danych do dzienników usługi Azure Monitor.

Zalecamy, aby agent nie ustawiał jawnie tylko protokołu TLS 1.3, chyba że jest to konieczne. Preferowane jest umożliwienie agentowi automatycznego wykrywania, negocjowania i korzystania z przyszłych standardów zabezpieczeń. W przeciwnym razie możesz przegapić dodatkowe zabezpieczenia nowszych standardów i prawdopodobnie napotkać problemy, jeśli protokół TLS 1.3 jest kiedykolwiek przestarzały na rzecz tych nowszych standardów.

Wskazówki specyficzne dla platformy

| Platforma/język | Pomoc techniczna | Więcej informacji |

|---|---|---|

| Linux | Dystrybucje systemu Linux mają tendencję do polegania na protokole OpenSSL na potrzeby obsługi protokołu TLS 1.2. | Sprawdź dziennik zmian protokołu OpenSSL, aby potwierdzić, że jest obsługiwana twoja wersja protokołu OpenSSL. |

| Windows 8.0 – 10 | Obsługiwane i domyślnie włączone. | Aby potwierdzić, że nadal używasz ustawień domyślnych. |

| Windows Server 2012 – 2016 | Obsługiwane i domyślnie włączone. | Aby potwierdzić, że nadal używasz ustawień domyślnych |

| Windows 7 z dodatkiem SP1 i Windows Server 2008 R2 z dodatkiem SP1 | Obsługiwane, ale nie są domyślnie włączone. | Aby uzyskać szczegółowe informacje na temat sposobu włączania, zobacz stronę Ustawień rejestru protokołu Transport Layer Security (TLS). |

Podział danych

Po pozyskiwaniu danych przez usługę Azure Monitor dane są przechowywane logicznie oddzielnie dla każdego składnika w całej usłudze. Wszystkie dane są oznaczane na obszar roboczy. To tagowanie jest utrwalane w całym cyklu życia danych i jest wymuszane w każdej warstwie usługi. Dane są przechowywane w dedykowanej bazie danych w klastrze magazynu w wybranym regionie.

Przechowywanie danych

Indeksowane dane przeszukiwania dzienników są przechowywane i przechowywane zgodnie z planem cen. Aby uzyskać więcej informacji, zobacz Cennik usługi Log Analytics.

W ramach umowy dotyczącej subskrypcji firma Microsoft zachowuje dane zgodnie z warunkami umowy. Gdy dane klienta zostaną usunięte, żadne dyski fizyczne nie zostaną zniszczone.

W poniższej tabeli wymieniono niektóre z dostępnych rozwiązań i przedstawiono przykłady typu zbieranych danych.

| Rozwiązanie | Typy danych |

|---|---|

| Pojemność i wydajność | Dane wydajności i metadane |

| Zarządzanie aktualizacjami | Metadane i dane stanu |

| Zarządzanie dziennikami | Dzienniki zdarzeń zdefiniowane przez użytkownika, dzienniki zdarzeń systemu Windows i/lub dzienniki usług IIS |

| Śledzenie zmian | Spis oprogramowania, metadane demona systemu Windows i demona systemu Linux oraz metadane plików systemu Windows/Linux |

| Ocena sql i usługi Active Directory | Dane usługi WMI, dane rejestru, dane wydajności i dynamiczny widok zarządzania programu SQL Server |

W poniższej tabeli przedstawiono przykłady typów danych:

| Typ danych | Pola |

|---|---|

| Alerty | Nazwa alertu, Opis alertu, BaseManagedEntityId, Identyfikator problemu, IsMonitorAlert, RuleId, ResolutionState, Priority, Severity, Category, Owner, ResolvedBy, TimeRaised, TimeAdded, LastModified, LastModifiedBy, LastModifiedExceptRepeatCount, TimeResolved, TimeResolutionStateLastModified, TimeResolutionStateLastModifiedInDB, RepeatCount |

| Konfigurowanie | CustomerID, AgentID, EntityID, ManagedTypeID, ManagedTypePropertyID, CurrentValue, ChangeDate |

| Zdarzenie | EventId, EventOriginalID, BaseManagedEntityInternalId, RuleId, PublisherId, PublisherName, FullNumber, Number, Category, ChannelLevel, LoggingComputer, EventData, EventParameters, TimeGenerated, TimeAdded Uwaga: podczas pisania zdarzeń z polami niestandardowymi w dzienniku zdarzeń systemu Windows usługa Log Analytics je zbiera. |

| Metadane | BaseManagedEntityId, ObjectStatus, OrganizationalUnit, ActiveDirectoryObjectSid, PhysicalProcessors, NetworkName, IPAddress, ForestDNSName, NetbiosComputerName, VirtualMachineName, LastInventoryDate, HostServerNameIsVirtualMachine, IP Address, NetbiosDomainName, LogicalProcessors, DNSName, DisplayName, DomainDnsName, ActiveDirectorySite, PrincipalName, OffsetInMinuteFromGreenwichTimeTime |

| Wydajność | ObjectName, CounterName, PerfmonInstanceName, PerformanceDataId, PerformanceSourceInternalID, SampleValue, TimeSampled, TimeAdded |

| Stan | StateChangeEventId, StateId, NewHealthState, OldHealthState, Context, TimeGenerated, TimeAdded, StateId2, BaseManagedEntityId, MonitorId, HealthState, LastModified, LastGreenAlertGenerated, DatabaseTimeModified |

Zabezpieczenia fizyczne

Usługa Azure Monitor jest zarządzana przez personel firmy Microsoft, a wszystkie działania są rejestrowane i mogą być poddawane inspekcji. Usługa Azure Monitor jest obsługiwana jako usługa platformy Azure i spełnia wszystkie wymagania dotyczące zgodności i zabezpieczeń platformy Azure. Szczegółowe informacje o zabezpieczeniach fizycznych zasobów platformy Azure można wyświetlić na stronie 18 omówienie zabezpieczeń platformy Microsoft Azure. Prawa dostępu fizycznego do bezpiecznych obszarów są zmieniane w ciągu jednego dnia roboczego dla każdego, kto nie ponosi już odpowiedzialności za usługę Azure Monitor, w tym przenoszenie i kończenie pracy. Informacje o globalnej infrastrukturze fizycznej używanej w centrach danych firmy Microsoft można przeczytać.

Zarządzanie zdarzeniami

Usługa Azure Monitor ma proces zarządzania zdarzeniami, do którego są zgodne wszystkie usługi firmy Microsoft. Podsumowując:

- Użyj modelu wspólnej odpowiedzialności, w którym część odpowiedzialności za zabezpieczenia należy do firmy Microsoft, a część należy do klienta

- Zarządzanie zdarzeniami zabezpieczeń platformy Azure:

- Rozpocznij badanie po wykryciu zdarzenia

- Oceń wpływ i ważność zdarzenia przez członka zespołu reagowania na zdarzenia na wezwanie. Na podstawie dowodów ocena może lub nie może spowodować dalszej eskalacji do zespołu reagowania na zabezpieczenia.

- Diagnozowanie zdarzenia przez ekspertów ds. reagowania na zabezpieczenia w celu przeprowadzenia badania technicznego lub śledczego, zidentyfikowania ograniczania ryzyka i obejścia strategii. Jeśli zespół ds. zabezpieczeń uważa, że dane klientów mogły zostać ujawnione bezprawnemu lub nieautoryzowanemu użytkownikowi, równoległe wykonywanie procesu powiadamiania o zdarzeniu klienta rozpoczyna się równolegle.

- Ustabilizować i odzyskać po incydencie. Zespół reagowania na zdarzenia tworzy plan odzyskiwania w celu rozwiązania problemu. Etapy ograniczania kryzysu, takie jak kwarantowanie systemów dotkniętych kwarantanną, mogą wystąpić natychmiast i równolegle z diagnozą. Można zaplanować długoterminowe środki zaradcze, które występują po upłynięciu natychmiastowego ryzyka.

- Zamknij incydent i przeprowadź pośmiertnie. Zespół reagowania na zdarzenia tworzy pośmiertnie, który przedstawia szczegóły zdarzenia, z zamiarem przeglądu zasad, procedur i procesów, aby zapobiec cyklowi zdarzenia.

- Powiadamianie klientów o zdarzeniach zabezpieczeń:

- Określ zakres klientów, których dotyczy ten wpływ, i podaj każdemu, kto ma wpływ na jak najszczegół, jak to możliwe

- Utwórz powiadomienie, aby udostępnić klientom wystarczająco szczegółowe informacje, aby mogli przeprowadzić badanie na ich końcu i spełnić wszelkie zobowiązania, które podjęli wobec użytkowników końcowych, nie opóźniając procesu powiadamiania.

- Potwierdź i zadeklaruj zdarzenie w razie potrzeby.

- Powiadamianie klientów o powiadomieniu o zdarzeniu bez nieuzasadnionego opóźnienia i zgodnie z wszelkimi zobowiązaniami prawnymi lub umownymi. Powiadomienia o zdarzeniach zabezpieczeń są dostarczane do jednego lub większej liczby administratorów klienta w dowolny sposób wybiera firma Microsoft, w tym za pośrednictwem poczty e-mail.

- Przeprowadzanie gotowości i szkolenia zespołu:

- Personel firmy Microsoft jest wymagany do ukończenia szkoleń dotyczących zabezpieczeń i świadomości, co ułatwia im identyfikowanie i zgłaszanie podejrzanych problemów z zabezpieczeniami.

- Operatorzy pracujący nad usługą platformy Microsoft Azure mają dodatkowe obowiązki szkoleniowe związane z dostępem do poufnych systemów hostowania danych klientów.

- Pracownicy ds. reagowania na zabezpieczenia firmy Microsoft otrzymują specjalistyczne szkolenia dotyczące swoich ról

Chociaż rzadko, firma Microsoft powiadamia każdego klienta w ciągu jednego dnia, jeśli wystąpi znaczna utrata danych klienta.

Aby uzyskać więcej informacji na temat reagowania firmy Microsoft na zdarzenia zabezpieczeń, zobacz Microsoft Azure Security Response in the Cloud (Reagowanie na zabezpieczenia platformy Microsoft Azure w chmurze).

Zgodność

Program zabezpieczeń informacji i ładu w zespole ds. oprogramowania usługi Azure Monitor obsługuje wymagania biznesowe i spełnia wymagania biznesowe zgodnie z przepisami i regulacjami opisanymi w temacie Microsoft Azure Trust Center i Microsoft Trust Center Compliance. Sposób, w jaki dzienniki usługi Azure Monitor ustanawiają wymagania dotyczące zabezpieczeń, identyfikują mechanizmy kontroli zabezpieczeń, zarządzają i monitorują również tam zagrożenia. Co roku przeglądamy zasady, standardy, procedury i wytyczne.

Każdy członek zespołu deweloperów otrzymuje formalne szkolenia w zakresie zabezpieczeń aplikacji. Wewnętrznie używamy systemu kontroli wersji do tworzenia oprogramowania. Każdy projekt oprogramowania jest chroniony przez system kontroli wersji.

Firma Microsoft ma zespół ds. zabezpieczeń i zgodności, który nadzoruje i ocenia wszystkie usługi w firmie Microsoft. Funkcjonariusze ds. zabezpieczeń informacji tworzą zespół i nie są powiązani z zespołami inżynieryjnymi tworzącymi usługę Log Analytics. Funkcjonariusze ds. bezpieczeństwa mają własny łańcuch zarządzania i przeprowadzają niezależne oceny produktów i usług w celu zapewnienia bezpieczeństwa i zgodności.

Rada dyrektorów firmy Microsoft jest powiadamiana corocznym raportem o wszystkich programach zabezpieczeń informacji w firmie Microsoft.

Zespół ds. tworzenia oprogramowania i obsługi w usłudze Log Analytics aktywnie współpracuje z zespołami firmy Microsoft ds. prawnych i zgodności oraz innymi partnerami branżowymi w celu uzyskania różnych certyfikatów.

Certyfikaty i zaświadczania

Usługa Azure Log Analytics spełnia następujące wymagania:

- ISO/IEC 27001

- ISO/IEC 27018:2014

- ISO 22301

- Payment Card Industry (PCI Compliant) Data Security Standard (PCI DSS) przez Pci Security Standards Council.

- Kontrolki organizacji usług (SOC) 1 typ 1 i zgodne z soc 2 typ 1

- HIPAA i HITECH dla firm, które mają umowę HIPAA Business Associate Agreement

- Typowe kryteria inżynierii systemu Windows

- Wiarygodne technologie komputerowe firmy Microsoft (witryna może być w języku angielskim)

- Jako usługa platformy Azure składniki używane przez usługę Azure Monitor są zgodne z wymaganiami dotyczącymi zgodności platformy Azure. Więcej informacji można przeczytać na stronie Zgodność Centrum zaufania Firmy Microsoft.

Uwaga

W niektórych certyfikatach/zaświadczaniach dzienniki usługi Azure Monitor są wymienione pod jej poprzednią nazwą Operational Insights.

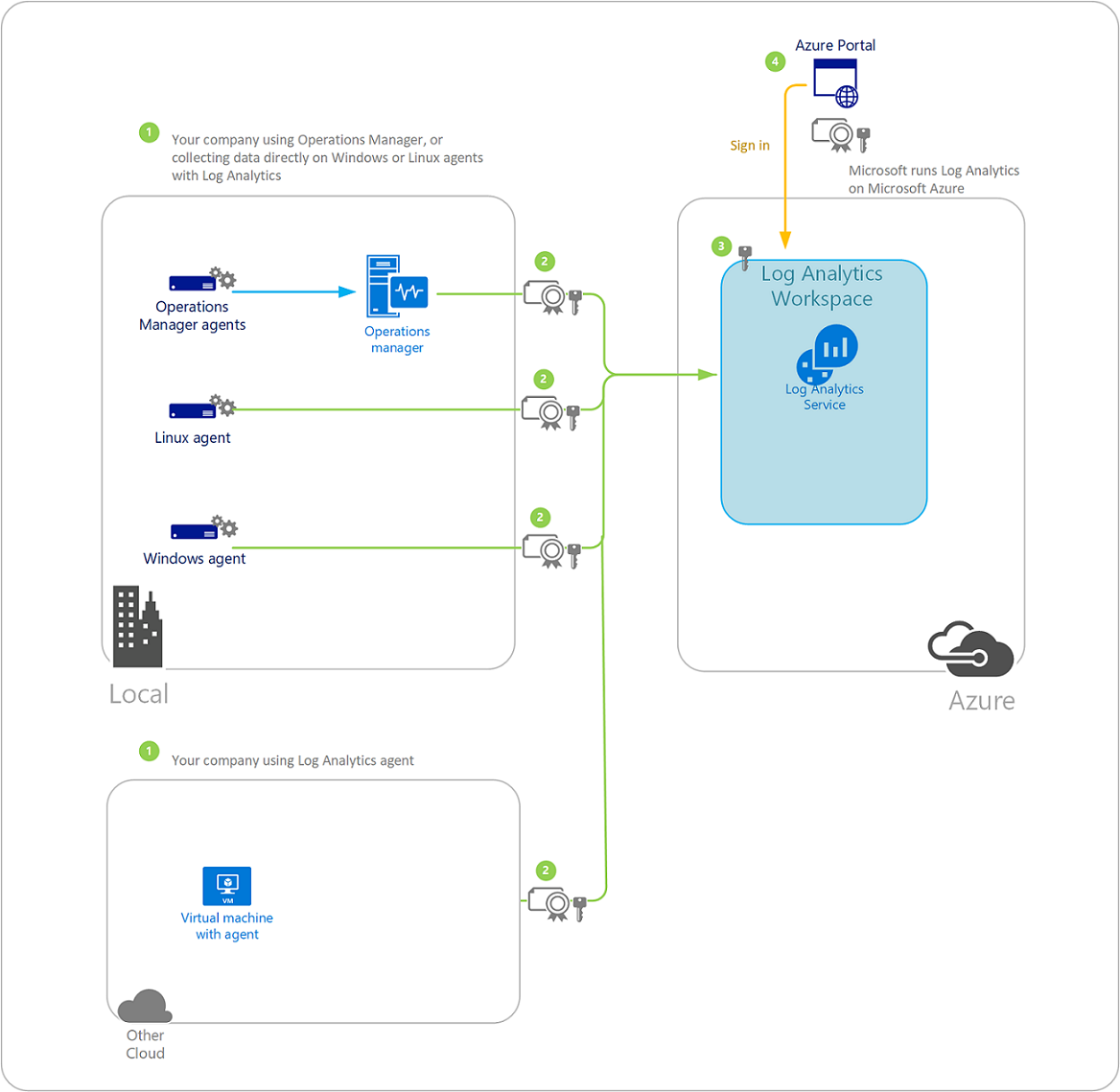

Przepływ danych zabezpieczeń przetwarzania w chmurze

Na poniższym diagramie przedstawiono architekturę zabezpieczeń w chmurze jako przepływ informacji z firmy i sposób ich zabezpieczania, ponieważ jest on ostatecznie wyświetlany w witrynie Azure Monitor. Więcej informacji na temat każdego kroku znajduje się na diagramie.

1. Zarejestruj się w usłudze Azure Monitor i zbierz dane

Aby organizacja wysyłała dane do dzienników usługi Azure Monitor, należy skonfigurować agenta systemu Windows lub Linux uruchomionego na maszynach wirtualnych platformy Azure lub na komputerach wirtualnych lub fizycznych w środowisku lub u innego dostawcy usług w chmurze. Jeśli używasz programu Operations Manager, z grupy zarządzania skonfigurujesz agenta programu Operations Manager. Użytkownicy (którzy mogą być użytkownikiem, innymi użytkownikami lub grupą osób) tworzą jeden lub więcej obszarów roboczych usługi Log Analytics i rejestrują agentów przy użyciu jednego z następujących kont:

Obszar roboczy usługi Log Analytics to miejsce, w którym dane są zbierane, agregowane, analizowane i prezentowane. Obszar roboczy jest używany głównie jako środek do partycjonowania danych, a każdy obszar roboczy jest unikatowy. Na przykład możesz chcieć zarządzać danymi produkcyjnymi przy użyciu jednego obszaru roboczego i danych testowych zarządzanych przy użyciu innego obszaru roboczego. Obszary robocze ułatwiają również administratorowi kontrolowanie dostępu użytkowników do danych. Każdy obszar roboczy może mieć skojarzone wiele kont użytkowników, a każde konto użytkownika może uzyskiwać dostęp do wielu obszarów roboczych usługi Log Analytics. Obszary robocze są tworzone na podstawie regionu centrum danych.

W przypadku programu Operations Manager grupa zarządzania programu Operations Manager ustanawia połączenie z usługą Azure Monitor. Następnie należy skonfigurować, które systemy zarządzane przez agenta w grupie zarządzania mogą zbierać i wysyłać dane do usługi. W zależności od włączonego rozwiązania dane z tych rozwiązań są wysyłane bezpośrednio z serwera zarządzania programu Operations Manager do usługi Azure Monitor lub z powodu ilości danych zebranych przez system zarządzany przez agenta, są wysyłane bezpośrednio z agenta do usługi. W przypadku systemów, które nie są monitorowane przez program Operations Manager, każda z nich łączy się bezpiecznie z usługą Azure Monitorservice bezpośrednio.

Cała komunikacja między połączonymi systemami a usługą Azure Monitor jest szyfrowana. Protokół TLS (HTTPS) jest używany do szyfrowania. Następnie następuje proces SDL firmy Microsoft, aby upewnić się, że usługa Log Analytics jest aktualna wraz z najnowszymi postępami w protokołach kryptograficznych.

Każdy typ agenta zbiera dane dziennika dla usługi Azure Monitor. Typ zebranych danych zależy od konfiguracji obszaru roboczego i innych funkcji usługi Azure Monitor.

2. Wysyłanie danych z agentów

Rejestrujesz wszystkie typy agentów przy użyciu klucza rejestracji, a bezpieczne połączenie jest ustanawiane między agentem a usługą Azure Monitor przy użyciu uwierzytelniania opartego na certyfikatach i protokołu TLS z portem 443. Usługa Azure Monitor używa magazynu wpisów tajnych do generowania i obsługi kluczy. Klucze prywatne są obracane co 90 dni i są przechowywane na platformie Azure i są zarządzane przez operacje platformy Azure, które przestrzegają rygorystycznych praktyk prawnych i zgodności.

W programie Operations Manager grupa zarządzania zarejestrowana w obszarze roboczym usługi Log Analytics ustanawia bezpieczne połączenie HTTPS z serwerem zarządzania programu Operations Manager.

W przypadku agentów systemu Windows lub Linux działających na maszynach wirtualnych platformy Azure klucz magazynu tylko do odczytu służy do odczytywania zdarzeń diagnostycznych w tabelach platformy Azure.

W przypadku dowolnego raportowania agenta do grupy zarządzania programu Operations Manager zintegrowanej z usługą Azure Monitor, jeśli serwer zarządzania nie może komunikować się z usługą z jakiegokolwiek powodu, zebrane dane są przechowywane lokalnie w tymczasowej pamięci podręcznej na serwerze zarządzania. Próbują ponownie wysłać dane co osiem minut przez dwie godziny. W przypadku danych pomijających serwer zarządzania i wysyłanych bezpośrednio do usługi Azure Monitor zachowanie jest zgodne z agentem systemu Windows.

Dane buforowane przez agenta systemu Windows lub serwera zarządzania są chronione przez magazyn poświadczeń systemu operacyjnego. Jeśli usługa nie może przetworzyć danych po dwóch godzinach, agenci będą kolejkować dane. Jeśli kolejka stanie się pełna, agent zacznie usuwać typy danych, począwszy od danych wydajności. Limit kolejki agenta jest kluczem rejestru, dzięki czemu można go zmodyfikować w razie potrzeby. Zebrane dane są kompresowane i wysyłane do usługi, pomijając bazy danych grup zarządzania programu Operations Manager, dzięki czemu nie są one ładowane. Po wysłaniu zebranych danych zostaną one usunięte z pamięci podręcznej.

Jak opisano powyżej, dane z serwera zarządzania lub agentów połączonych bezpośrednio są wysyłane za pośrednictwem protokołu TLS do centrów danych platformy Microsoft Azure. Opcjonalnie możesz użyć usługi ExpressRoute, aby zapewnić dodatkowe zabezpieczenia danych. Usługa ExpressRoute to sposób bezpośredniego nawiązywania połączenia z platformą Azure z istniejącej sieci WAN, takiej jak sieć VPN przełączania etykiet wielodytowych (MPLS) zapewniana przez dostawcę usług sieciowych. Aby uzyskać więcej informacji, zobacz ExpressRoute and Does my agent traffic use my Azure ExpressRoute connection? (Czy ruch agenta używa połączenia usługi Azure ExpressRoute?).

3. Usługa Azure Monitor odbiera i przetwarza dane

Usługa Azure Monitor zapewnia, że dane przychodzące pochodzą z zaufanego źródła, sprawdzając certyfikaty i integralność danych przy użyciu uwierzytelniania platformy Azure. Nieprzetworzone nieprzetworzone dane pierwotne są następnie przechowywane w usłudze Azure Event Hubs w regionie, w którym dane zostaną ostatecznie zapisane. Typ przechowywanych danych zależy od typów rozwiązań, które zostały zaimportowane i użyte do zbierania danych. Następnie usługa Azure Monitor przetwarza nieprzetworzone dane i pozyskiwa je do bazy danych.

Okres przechowywania zebranych danych przechowywanych w bazie danych zależy od wybranego planu cenowego. W przypadku warstwy Bezpłatna zebrane dane są dostępne przez siedem dni. W przypadku warstwy Płatne zebrane dane są domyślnie dostępne przez 31 dni, ale można je przedłużyć do 730 dni. Dane są przechowywane zaszyfrowane w spoczynku w usłudze Azure Storage, aby zapewnić poufność danych, a dane są replikowane w regionie lokalnym przy użyciu magazynu lokalnie nadmiarowego (LRS) lub magazynu strefowo nadmiarowego (ZRS) w obsługiwanych regionach. Ostatnie dwa tygodnie danych są również przechowywane w pamięci podręcznej opartej na dyskach SSD, a ta pamięć podręczna jest szyfrowana.

Nie można zmienić danych w magazynie bazy danych po pozyskiwaniu, ale można je usunąć za pośrednictwem ścieżki interfejsu API przeczyszczania. Chociaż nie można zmienić danych, niektóre certyfikaty wymagają, aby dane były niezmienne i nie można ich zmieniać ani usuwać w magazynie. Niezmienność danych można osiągnąć przy użyciu eksportu danych do konta magazynu skonfigurowanego jako niezmienny magazyn.

4. Uzyskiwanie dostępu do danych przy użyciu usługi Azure Monitor

Aby uzyskać dostęp do obszaru roboczego usługi Log Analytics, zaloguj się do witryny Azure Portal przy użyciu konta organizacyjnego lub konta Microsoft skonfigurowanego wcześniej. Cały ruch między portalem a usługą Azure Monitor jest wysyłany za pośrednictwem bezpiecznego kanału HTTPS. W przypadku korzystania z portalu identyfikator sesji jest generowany na kliencie użytkownika (przeglądarce internetowej), a dane są przechowywane w lokalnej pamięci podręcznej do momentu zakończenia sesji. Po zakończeniu pamięć podręczna zostanie usunięta. Pliki cookie po stronie klienta, które nie zawierają danych osobowych, nie są automatycznie usuwane. Pliki cookie sesji są oznaczone jako HTTPOnly i są zabezpieczone. Po wstępnie określonym okresie bezczynności sesja witryny Azure Portal zostanie zakończona.

Klucze zabezpieczeń zarządzane przez klienta

Dane w usłudze Azure Monitor są szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Klucze szyfrowania zarządzane przez klienta umożliwiają ochronę danych i zapisanych zapytań w obszarach roboczych. Klucze zarządzane przez klienta w usłudze Azure Monitor zapewniają większą elastyczność zarządzania mechanizmami kontroli dostępu do dzienników.

Po skonfigurowaniu nowe dane pozyskane z połączonych obszarów roboczych są szyfrowane przy użyciu klucza przechowywanego w usłudze Azure Key Vault lub zarządzanego przez usługę Azure Key Vault "HSM".

Magazyn prywatny

Dzienniki usługi Azure Monitor korzystają z usługi Azure Storage w określonych scenariuszach. Użyj magazynu prywatnego/zarządzanego przez klienta, aby zarządzać osobistym zaszyfrowanym kontem magazynu.

Sieci usługi Private Link

Sieć usługi Azure Private Link umożliwia bezpieczne łączenie usług Platformy jako usługi (PaaS) platformy Azure, w tym usługi Azure Monitor, z siecią wirtualną przy użyciu prywatnych punktów końcowych.

Funkcja Skrytka klienta dla platformy Microsoft Azure

Skrytka klienta dla platformy Microsoft Azure udostępnia interfejs umożliwiający przeglądanie i zatwierdzanie lub odrzucanie żądań dostępu do danych klientów. Jest on używany, gdy inżynier firmy Microsoft musi uzyskiwać dostęp do danych klientów, niezależnie od tego, czy jest on odpowiedzią na bilet pomocy technicznej zainicjowany przez klienta, czy problem zidentyfikowany przez firmę Microsoft. Aby włączyć blokadę klienta, potrzebujesz dedykowanego klastra.

Manipulowanie i niezmienność

Usługa Azure Monitor to platforma danych tylko do dołączania, ale zawiera aprowidy do usuwania danych na potrzeby zgodności. Możesz ustawić blokadę w obszarze roboczym usługi Log Analytics, aby zablokować wszystkie działania, które mogą usuwać dane: przeczyszczanie, usuwanie tabel i zmiany przechowywania danych na poziomie tabeli lub obszaru roboczego. Jednak nadal można usunąć tę blokadę.

Aby w pełni przetestować rozwiązanie do monitorowania, zalecamy wyeksportowanie danych do niezmienialnego rozwiązania magazynu.

Często zadawane pytania

Ta sekcja zawiera odpowiedzi na typowe pytania.

Czy ruch agenta korzysta z mojego połączenia usługi Azure ExpressRoute?

Ruch do usługi Azure Monitor używa obwodu usługi ExpressRoute komunikacji równorzędnej firmy Microsoft. Zobacz dokumentację usługi ExpressRoute, aby uzyskać opis różnych typów ruchu usługi ExpressRoute.