Inspekcja przy użyciu tożsamości zarządzanej

Dotyczy: Azure SQL Database

Azure Synapse Analytics

Inspekcja dla usługi Azure SQL Database można skonfigurować do używania konta magazynu z dwiema metodami uwierzytelniania:

- Tożsamość zarządzana

- Klucze dostępu do magazynu

Tożsamość zarządzana może być tożsamością zarządzaną przypisaną przez system (SMI) lub tożsamością zarządzaną przypisaną przez użytkownika (UMI).

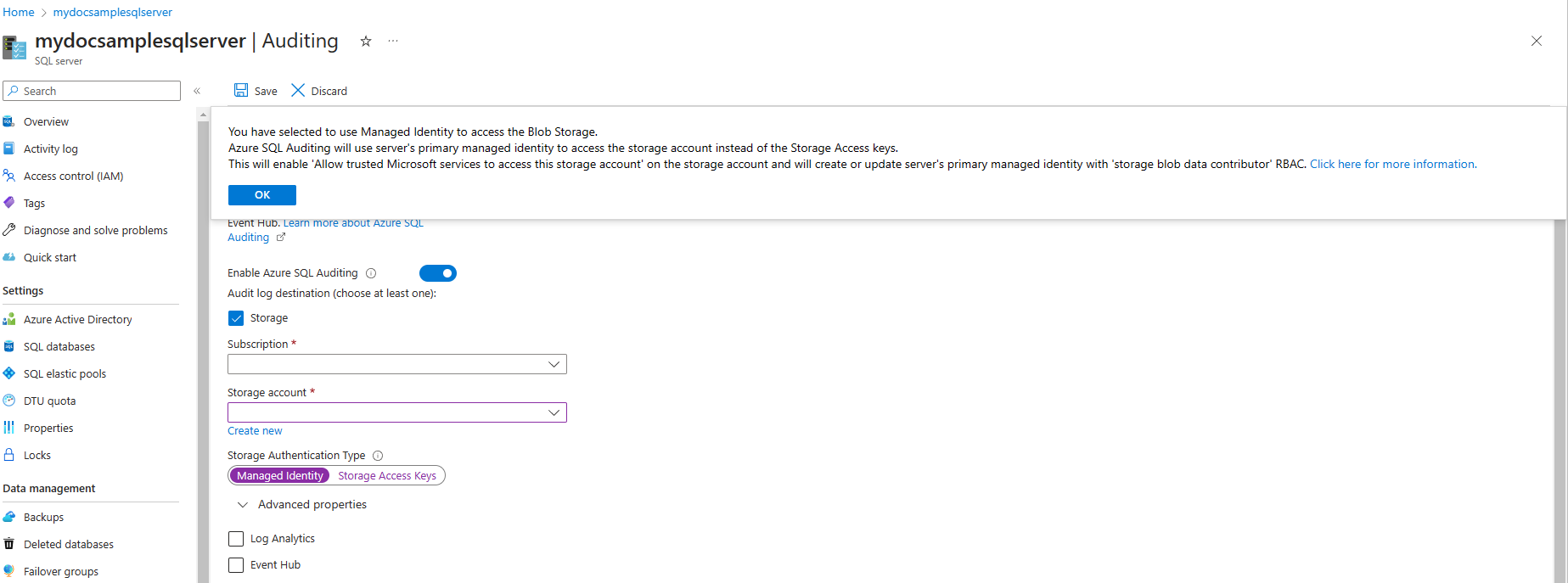

Aby skonfigurować zapisywanie dzienników inspekcji na koncie magazynu, przejdź do witryny Azure Portal i wybierz zasób serwera logicznego dla usługi Azure SQL Database. Wybierz pozycję Magazyn w menu Inspekcja . Wybierz konto usługi Azure Storage, na którym zostaną zapisane dzienniki.

Domyślnie używana tożsamość jest podstawową tożsamością użytkownika przypisaną do serwera. Jeśli nie ma tożsamości użytkownika, serwer tworzy tożsamość zarządzaną przypisaną przez system i używa jej do uwierzytelniania.

Wybierz okres przechowywania, otwierając właściwości Zaawansowane. Następnie wybierz opcję Zapisz. Dzienniki starsze niż okres przechowywania są usuwane.

Uwaga

Aby skonfigurować inspekcję opartą na tożsamości zarządzanej w usłudze Azure Synapse Analytics, zobacz sekcję Konfigurowanie tożsamości zarządzanej przypisanej przez system dla inspekcji usługi Azure Synapse Analytics w dalszej części tego artykułu.

Tożsamość zarządzana przypisana przez użytkownika

Funkcja UMI zapewnia użytkownikom elastyczność tworzenia i obsługi własnego interfejsu użytkownika dla danej dzierżawy. Usługa UMI może służyć jako tożsamości serwera dla usługi Azure SQL. Interfejs użytkownika jest zarządzany przez użytkownika w porównaniu z tożsamością zarządzaną przypisaną przez system, która tożsamość jest unikatowo zdefiniowana na serwer i przypisana przez system.

Aby uzyskać więcej informacji na temat interfejsu użytkownika, zobacz Tożsamości zarządzane w usłudze Microsoft Entra ID dla usługi Azure SQL.

Konfigurowanie tożsamości zarządzanej przypisanej przez użytkownika na potrzeby inspekcji usługi Azure SQL Database

Aby można było skonfigurować inspekcję w celu wysyłania dzienników do konta magazynu, tożsamość zarządzana przypisana do serwera musi mieć przypisanie roli Współautor danych obiektu blob usługi Storage. To przypisanie jest wymagane, jeśli konfigurujesz inspekcję przy użyciu programu PowerShell, interfejsu wiersza polecenia platformy Azure, interfejsu API REST lub szablonów usługi ARM. Przypisanie roli odbywa się automatycznie podczas konfigurowania inspekcji w witrynie Azure Portal, dlatego poniższe kroki są niepotrzebne, jeśli konfigurujesz inspekcję za pośrednictwem witryny Azure Portal.

Przejdź do portalu Azure Portal.

Utwórz tożsamość zarządzaną przypisaną przez użytkownika, jeśli jeszcze tego nie zrobiono. Aby uzyskać więcej informacji, zobacz Tworzenie tożsamości zarządzanej przypisanej przez użytkownika.

Przejdź do konta magazynu, które chcesz skonfigurować na potrzeby inspekcji.

Wybierz menu Kontrola dostępu (IAM).

Wybierz pozycję Dodaj>Dodaj przypisanie roli.

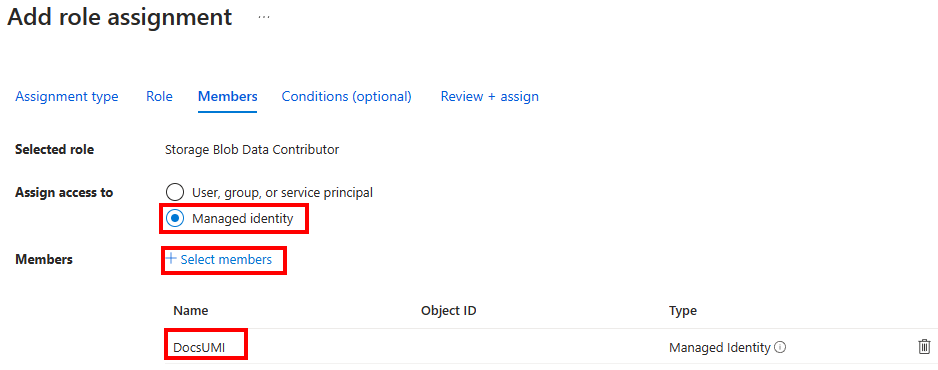

Na karcie Rola wyszukaj i wybierz pozycję Współautor danych obiektu blob usługi Storage. Wybierz Dalej.

Na karcie Członkowie wybierz pozycję Tożsamość zarządzana w sekcji Przypisz dostęp do, a następnie wybierz członków. Możesz wybrać tożsamość zarządzaną utworzoną dla serwera.

Wybierz Przejrzyj + przypisz.

Aby uzyskać więcej informacji, zobacz Przypisywanie ról platformy Azure przy użyciu portalu.

Aby skonfigurować inspekcję przy użyciu tożsamości zarządzanej przypisanej przez użytkownika, wykonaj następujące czynności:

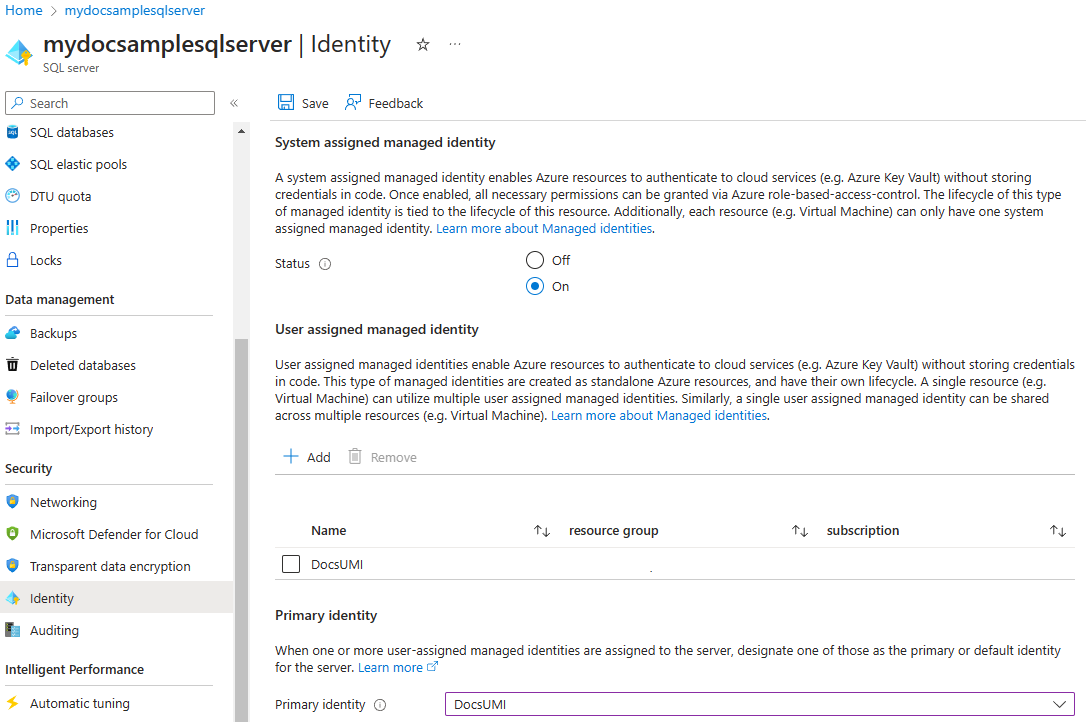

Przejdź do menu Tożsamość dla serwera. W sekcji Tożsamość zarządzana przypisana przez użytkownika dodaj tożsamość zarządzaną.

Następnie możesz wybrać dodaną tożsamość zarządzaną jako tożsamość podstawową serwera.

Przejdź do menu Inspekcja dla serwera. Wybierz pozycję Tożsamość zarządzana jako typ uwierzytelniania magazynu podczas konfigurowania magazynu dla serwera.

Konfigurowanie tożsamości zarządzanej przypisanej przez system na potrzeby inspekcji usługi Azure Synapse Analytics

Nie można użyć uwierzytelniania opartego na interfejsie użytkownika do konta magazynu na potrzeby inspekcji. Tylko tożsamość zarządzana przypisana przez system (SMI) może być używana w usłudze Azure Synapse Analytics. Aby uwierzytelnianie SMI działało, tożsamość zarządzana musi mieć przypisaną rolę Współautor danych obiektu blob usługi Storage w ustawieniach kontroli dostępu konta magazynu. Ta rola jest dodawana automatycznie, jeśli witryna Azure Portal jest używana do konfigurowania inspekcji.

W witrynie Azure Portal dla usługi Azure Synapse Analytics nie ma możliwości jawnego wybrania klucza SAS lub uwierzytelniania SMI, tak jak w przypadku usługi Azure SQL Database.

Jeśli konto magazynu znajduje się za siecią wirtualną lub zaporą, inspekcja jest automatycznie konfigurowana przy użyciu uwierzytelniania SMI.

Jeśli konto magazynu nie znajduje się za siecią wirtualną lub zaporą, inspekcja jest automatycznie konfigurowana przy użyciu uwierzytelniania opartego na kluczu SAS. Nie można jednak używać tożsamości zarządzanej, jeśli konto magazynu nie znajduje się za siecią wirtualną lub zaporą.

Aby wymusić użycie uwierzytelniania SMI, niezależnie od tego, czy konto magazynu znajduje się za siecią wirtualną, czy zaporą, użyj interfejsu API REST lub programu PowerShell w następujący sposób:

W przypadku korzystania z interfejsu API REST pomiń

StorageAccountAccessKeypole jawnie w treści żądania.Aby uzyskać więcej informacji, zobacz:

W przypadku korzystania z programu PowerShell przekaż

UseIdentityparametr jakotrue.Aby uzyskać więcej informacji, zobacz: