Samouczek: przypisywanie roli Czytelnicy katalogu do grupy Entra firmy Microsoft i zarządzanie przypisaniami ról

Dotyczy: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Ten artykuł przeprowadzi Cię przez proces tworzenia grupy w usłudze Microsoft Entra ID (dawniej Azure Active Directory) i przypisywania tej grupy roli Czytelnicy katalogu. Uprawnienia Czytelników katalogu umożliwiają właścicielom grupy dodawanie dodatkowych członków do grupy, takich jak tożsamość zarządzana usługi Azure SQL Database, azure SQL Managed Instance i Azure Synapse Analytics. Spowoduje to obejście konieczności przypisania roli Czytelników katalogu bezpośrednio dla każdej tożsamości serwera logicznego w dzierżawie przez administratora globalnego lub administratora ról uprzywilejowanych.

Uwaga

Microsoft Entra ID był wcześniej znany jako Azure Active Directory (Azure AD).

W tym samouczku użyto funkcji wprowadzonej w temacie Używanie grup firmy Microsoft Entra do zarządzania przypisaniami ról.

Aby uzyskać więcej informacji na temat korzyści związanych z przypisywaniem roli Czytelników katalogów do grupy Microsoft Entra dla usługi Azure SQL, zobacz Rola Czytelników katalogów w usłudze Microsoft Entra ID dla usługi Azure SQL.

Uwaga

Dzięki obsłudze programu Microsoft Graph dla usługi Azure SQL rola Czytelników katalogów może zostać zastąpiona przy użyciu uprawnień niższego poziomu. Aby uzyskać więcej informacji, zobacz Tożsamość zarządzana przypisana przez użytkownika w usłudze Microsoft Entra ID dla usługi Azure SQL.

Wymagania wstępne

- Dzierżawa firmy Microsoft Entra. Więcej informacji można znaleźć w temacie Konfigurowanie uwierzytelniania usługi Microsoft Entra i zarządzanie nim za pomocą usługi Azure SQL.

- Usługa SQL Database, wystąpienie zarządzane SQL lub usługa Azure Synapse.

Przypisywanie roli Czytelników katalogów przy użyciu witryny Azure Portal

Tworzenie nowej grupy i przypisywanie właścicieli i roli

Do tej początkowej konfiguracji wymagany jest użytkownik z uprawnieniami administratora globalnego lub administratora ról uprzywilejowanych.

Zaloguj się do witryny Azure Portal przez uprzywilejowanego użytkownika.

Przejdź do zasobu Microsoft Entra ID . W obszarze Zarządzane przejdź do pozycji Grupy. Wybierz pozycję Nowa grupa , aby utworzyć nową grupę.

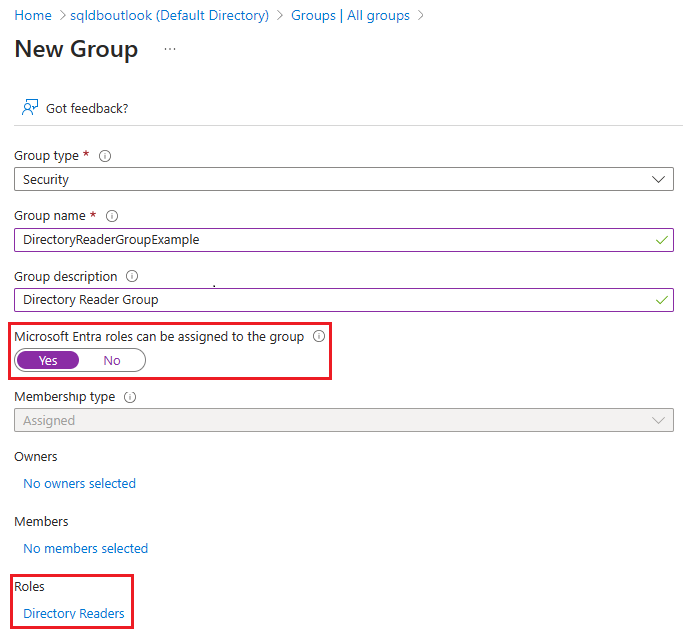

Wybierz pozycję Zabezpieczenia jako typ grupy i wypełnij pozostałe pola. Upewnij się, że ustawienie Role Entra firmy Microsoft można przypisać do grupy , jest przełączane na wartość Tak. Następnie przypisz do grupy rolę czytelników katalogu Entra ID firmy Microsoft.

Przypisz użytkowników firmy Microsoft Entra jako właścicieli do utworzonej grupy. Właściciel grupy może być zwykłym użytkownikiem usługi AD bez przypisanej żadnej roli administracyjnej firmy Microsoft Entra. Właściciel powinien być użytkownikiem zarządzającym usługą SQL Database, wystąpieniem zarządzanym SQL lub usługą Azure Synapse.

Wybierz pozycję Utwórz

Sprawdzanie utworzonej grupy

Uwaga

Upewnij się, że typ grupy to Zabezpieczenia. Grupy platformy Microsoft 365 nie są obsługiwane w przypadku usługi Azure SQL.

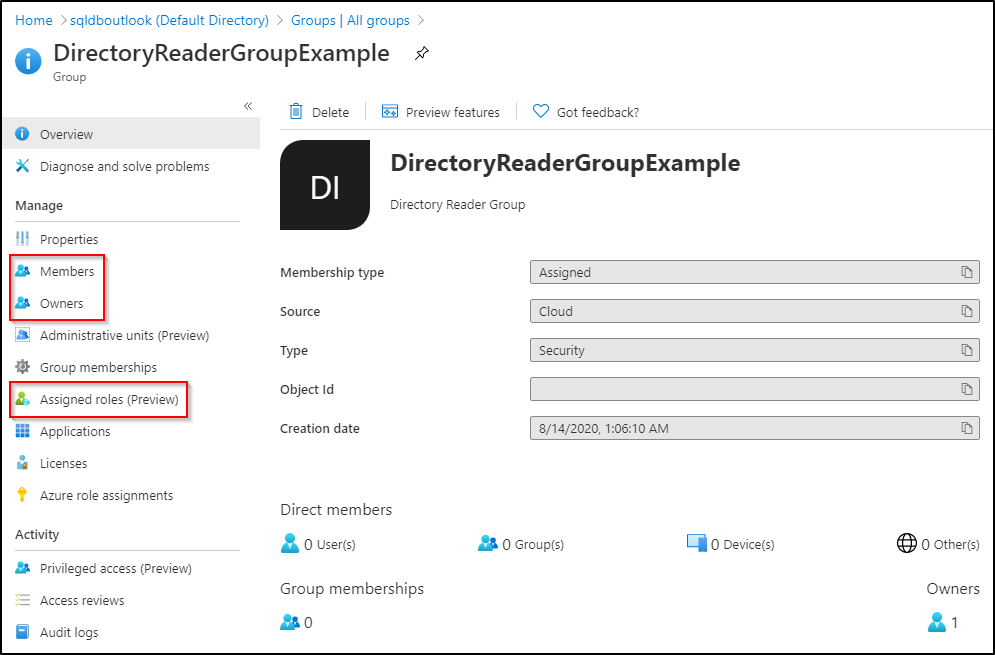

Aby sprawdzić utworzoną grupę i zarządzać nią, wróć do okienka Grupy w witrynie Azure Portal i wyszukaj nazwę grupy. Dodatkowi właściciele i członkowie można dodać w menu Właściciele i członkowie ustawienia Zarządzaj po wybraniu grupy. Możesz również przejrzeć przypisane role dla grupy.

Dodawanie tożsamości zarządzanej usługi Azure SQL do grupy

Uwaga

W tym przykładzie używamy usługi SQL Managed Instance, ale podobne kroki można zastosować dla usługi SQL Database lub Azure Synapse, aby uzyskać te same wyniki.

W kolejnych krokach użytkownik administratora globalnego lub administratora ról uprzywilejowanych nie jest już potrzebny.

Zaloguj się w witrynie Azure Portal jako użytkownik zarządzający usługą SQL Managed Instance i jest właścicielem utworzonej wcześniej grupy.

Znajdź nazwę zasobu wystąpienia zarządzanego SQL w witrynie Azure Portal.

Podczas aprowizacji usługi SQL Managed Instance dla twojego wystąpienia jest tworzona tożsamość firmy Microsoft Entra, rejestrując ją jako aplikację firmy Microsoft Entra. Tożsamość ma taką samą nazwę jak prefiks nazwy wystąpienia zarządzanego SQL. Tożsamość (znaną również jako jednostka usługi) dla wystąpienia zarządzanego SQL można znaleźć, wykonując następujące kroki:

- Przejdź do zasobu Microsoft Entra ID . W obszarze Zarządzaj ustawienie wybierz pozycję Aplikacje dla przedsiębiorstw. Identyfikator obiektu to tożsamość wystąpienia.

Przejdź do zasobu Microsoft Entra ID . W obszarze Zarządzane przejdź do pozycji Grupy. Wybierz utworzoną grupę. W obszarze Ustawienia zarządzane grupy wybierz pozycję Członkowie. Wybierz pozycję Dodaj członków i dodaj jednostkę usługi SQL Managed Instance jako członka grupy, wyszukując nazwę znalezioną powyżej.

Uwaga

Propagacja uprawnień jednostki usługi za pośrednictwem systemu Platformy Azure może potrwać kilka minut i zezwolić na dostęp do interfejsu API programu Microsoft Graph. Może być konieczne odczekanie kilku minut przed aprowizację administratora usługi Microsoft Entra dla usługi SQL Managed Instance.

Uwagi

W przypadku usług SQL Database i Azure Synapse tożsamość serwera można utworzyć podczas tworzenia serwera logicznego lub po utworzeniu serwera. Aby uzyskać więcej informacji na temat tworzenia lub ustawiania tożsamości serwera w usłudze SQL Database lub Azure Synapse, zobacz Włączanie jednostek usługi w celu tworzenia użytkowników usługi Microsoft Entra.

W przypadku usługi SQL Managed Instance rola Czytelnicy katalogu musi być przypisana do tożsamości wystąpienia zarządzanego, zanim będzie można skonfigurować administratora usługi Microsoft Entra dla wystąpienia zarządzanego.

Przypisanie roli Czytelników katalogu do tożsamości serwera nie jest wymagane w przypadku usługi SQL Database ani Usługi Azure Synapse podczas konfigurowania administratora usługi Microsoft Entra dla serwera logicznego. Jednak aby włączyć tworzenie obiektów Entra firmy Microsoft w usłudze SQL Database lub Azure Synapse w imieniu aplikacji Firmy Microsoft Entra, wymagana jest rola Czytelnicy katalogu. Jeśli rola nie jest przypisana do tożsamości serwera logicznego, tworzenie użytkowników usługi Microsoft Entra w usłudze Azure SQL zakończy się niepowodzeniem. Aby uzyskać więcej informacji, zobacz Microsoft Entra service principal with Azure SQL (Jednostka usługi Microsoft Entra w usłudze Azure SQL).

Przypisywanie roli Czytelników katalogów przy użyciu programu PowerShell

Ważne

Administrator globalny lub administrator ról uprzywilejowanych musi wykonać te początkowe kroki. Oprócz programu PowerShell identyfikator entra firmy Microsoft oferuje interfejs API programu Microsoft Graph do tworzenia grupy z możliwością przypisania ról w identyfikatorze Entra firmy Microsoft.

Pobierz moduł Programu PowerShell programu Microsoft Graph przy użyciu następujących poleceń. Może być konieczne uruchomienie programu PowerShell jako administrator.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationPołącz się z dzierżawą firmy Microsoft Entra.

Connect-MgGraphUtwórz grupę zabezpieczeń, aby przypisać rolę Czytelnicy katalogu.

DirectoryReaderGroup,Directory Reader GroupiDirReadmożna zmienić zgodnie z preferencjami.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupPrzypisz czytelnikom katalogów rolę do grupy.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentPrzypisz właścicieli do grupy.

- Zastąp element

<username>użytkownikiem, którego chcesz być właścicielem tej grupy. Kilka właścicieli można dodać, powtarzając te kroki.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdSprawdź właścicieli grupy:

Get-MgGroupOwner -GroupId $group.IdMożesz również zweryfikować właścicieli grupy w witrynie Azure Portal. Wykonaj kroki opisane w artykule Sprawdzanie utworzonej grupy.

- Zastąp element

Przypisywanie jednostki usługi jako członka grupy

W kolejnych krokach użytkownik administratora globalnego lub administratora ról uprzywilejowanych nie jest już potrzebny.

Korzystając z właściciela grupy, która zarządza również zasobem usługi Azure SQL, uruchom następujące polecenie, aby nawiązać połączenie z identyfikatorem Entra firmy Microsoft.

Connect-MgGraphPrzypisz jednostkę usługi jako członka utworzonej grupy.

- Zastąp

<ServerName>ciąg nazwą serwera logicznego lub wystąpienia zarządzanego. Aby uzyskać więcej informacji, zobacz sekcję Dodawanie tożsamości usługi Azure SQL do grupy

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdNastępujące polecenie zwróci identyfikator obiektu jednostki usługi wskazujący, że został dodany do grupy:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Zastąp