Odnajdywanie i klasyfikacja danych

Dotyczy: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Odnajdywanie i klasyfikacja danych jest wbudowane w usługi Azure SQL Database, Azure SQL Managed Instance i Azure Synapse Analytics. Funkcja zapewnia podstawowe możliwości w zakresie odnajdywania, klasyfikowania, etykietowania i raportowania danych poufnych w bazach danych.

Najbardziej poufne dane mogą obejmować dane biznesowe, finansowe, opieki zdrowotnej lub dane osobowe. Może to stanowić infrastrukturę dla następujących działań:

- Pomoc w spełnieniu standardów dotyczących prywatności danych i wymagań dotyczących zgodności z przepisami.

- Różne scenariusze zabezpieczeń, takie jak monitorowanie (inspekcja) dostępu do poufnych danych.

- Kontrolowanie dostępu do i wzmacnianie zabezpieczeń baz danych zawierających wysoce poufne dane.

Uwaga

Aby uzyskać informacje na temat lokalnego programu SQL Server, zobacz Odnajdywanie i klasyfikacja danych SQL.

Napiwek

Ochrona dostępu oparta na etykietach przy użyciu zasad usługi Microsoft Purview Information Protection jest teraz dostępna w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Włączanie kontroli dostępu dla poufnych danych przy użyciu zasad usługi Microsoft Purview Information Protection (publiczna wersja zapoznawcza).

Co to jest odnajdywanie i klasyfikacja danych?

Odnajdywanie i klasyfikacja danych obsługuje obecnie następujące możliwości:

Odnajdywanie i zalecenia: aparat klasyfikacji skanuje bazę danych i identyfikuje kolumny zawierające potencjalnie poufne dane. Następnie zapewnia łatwy sposób przeglądania i stosowania zalecanej klasyfikacji za pośrednictwem witryny Azure Portal.

Etykietowanie: etykiety poufności można trwale stosować do kolumn przy użyciu nowych atrybutów metadanych, które zostały dodane do aparatu bazy danych programu SQL Server. Te metadane mogą być następnie używane w scenariuszach inspekcji opartych na poufności.

Czułość zestawu wyników zapytania: czułość zestawu wyników zapytania jest obliczana w czasie rzeczywistym na potrzeby inspekcji.

Widoczność: stan klasyfikacji bazy danych można wyświetlić na szczegółowym pulpicie nawigacyjnym w witrynie Azure Portal. Ponadto możesz pobrać raport w formacie programu Excel, aby użyć go do celów zgodności i inspekcji oraz innych potrzeb.

Odnajdywanie, klasyfikowanie i etykietowanie kolumn poufnych

W tej sekcji opisano kroki dla:

- Odnajdywanie, klasyfikowanie i etykietowanie kolumn zawierających poufne dane w bazie danych.

- Wyświetlanie bieżącego stanu klasyfikacji bazy danych i eksportowanie raportów.

Klasyfikacja zawiera dwa atrybuty metadanych:

- Etykiety: główne atrybuty klasyfikacji używane do definiowania poziomu poufności danych przechowywanych w kolumnie.

- Typy informacji: atrybuty, które zapewniają bardziej szczegółowe informacje o typie danych przechowywanych w kolumnie.

Zasady usługi Information Protection

Usługa Azure SQL oferuje zarówno zasady usługi SQL Information Protection, jak i zasady usługi Microsoft Information Protection w klasyfikacji danych. W zależności od wymagań można wybrać jedną z tych dwóch zasad.

Zasady usługi SQL Information Protection

Odnajdywanie i klasyfikacja danych zawiera wbudowany zestaw etykiet poufności i typów informacji z logiką odnajdywania natywną dla serwera logicznego SQL. Możesz nadal używać etykiet ochrony dostępnych w domyślnym pliku zasad lub dostosować tę taksonomię. Możesz zdefiniować zestaw i klasyfikację konstrukcji klasyfikacji specjalnie dla danego środowiska.

Definiowanie i dostosowywanie taksonomii klasyfikacji

Definiujesz i dostosowujesz taksonomię klasyfikacji w jednym centralnym miejscu dla całej organizacji platformy Azure. Ta lokalizacja znajduje się w Microsoft Defender dla Chmury w ramach zasad zabezpieczeń. To zadanie może wykonać tylko osoba z uprawnieniami administracyjnymi w głównej grupie zarządzania organizacji.

W ramach zarządzania zasadami można zdefiniować etykiety niestandardowe, sklasyfikować je i skojarzyć z wybranym zestawem typów informacji. Możesz również dodać własne niestandardowe typy informacji i skonfigurować je za pomocą wzorców ciągów. Wzorce są dodawane do logiki odnajdywania na potrzeby identyfikowania tego typu danych w bazach danych.

Aby uzyskać więcej informacji, zobacz Dostosowywanie zasad ochrony informacji SQL w Microsoft Defender dla Chmury (wersja zapoznawcza).

Po zdefiniowaniu zasad dla całej organizacji można kontynuować klasyfikowanie poszczególnych baz danych przy użyciu dostosowanych zasad.

Klasyfikowanie bazy danych w trybie zasad usługi SQL Information Protection

Uwaga

W poniższym przykładzie użyto usługi Azure SQL Database, ale należy wybrać odpowiedni produkt, który chcesz skonfigurować odnajdywanie i klasyfikację danych.

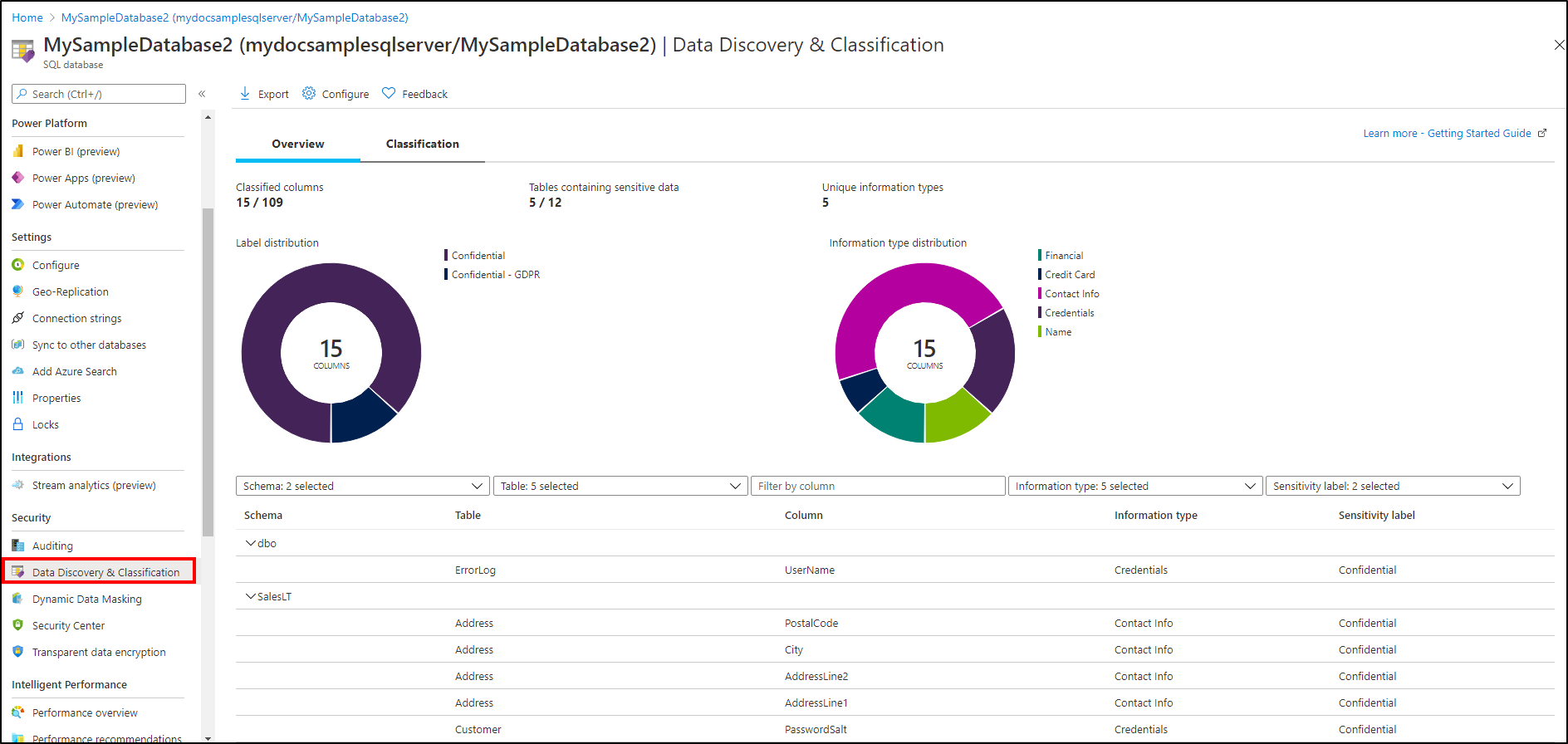

Przejdź do portalu Azure Portal.

Przejdź do pozycji Odnajdywanie i klasyfikacja danych w obszarze nagłówka Zabezpieczenia w okienku usługi Azure SQL Database. Karta Przegląd zawiera podsumowanie bieżącego stanu klasyfikacji bazy danych. Podsumowanie zawiera szczegółową listę wszystkich kolumn sklasyfikowanych, które można również filtrować, aby wyświetlić tylko określone części schematu, typy informacji i etykiety. Jeśli jeszcze nie sklasyfikowano żadnych kolumn, przejdź do kroku 4.

Aby pobrać raport w formacie programu Excel, wybierz pozycję Eksportuj w górnym menu okienka.

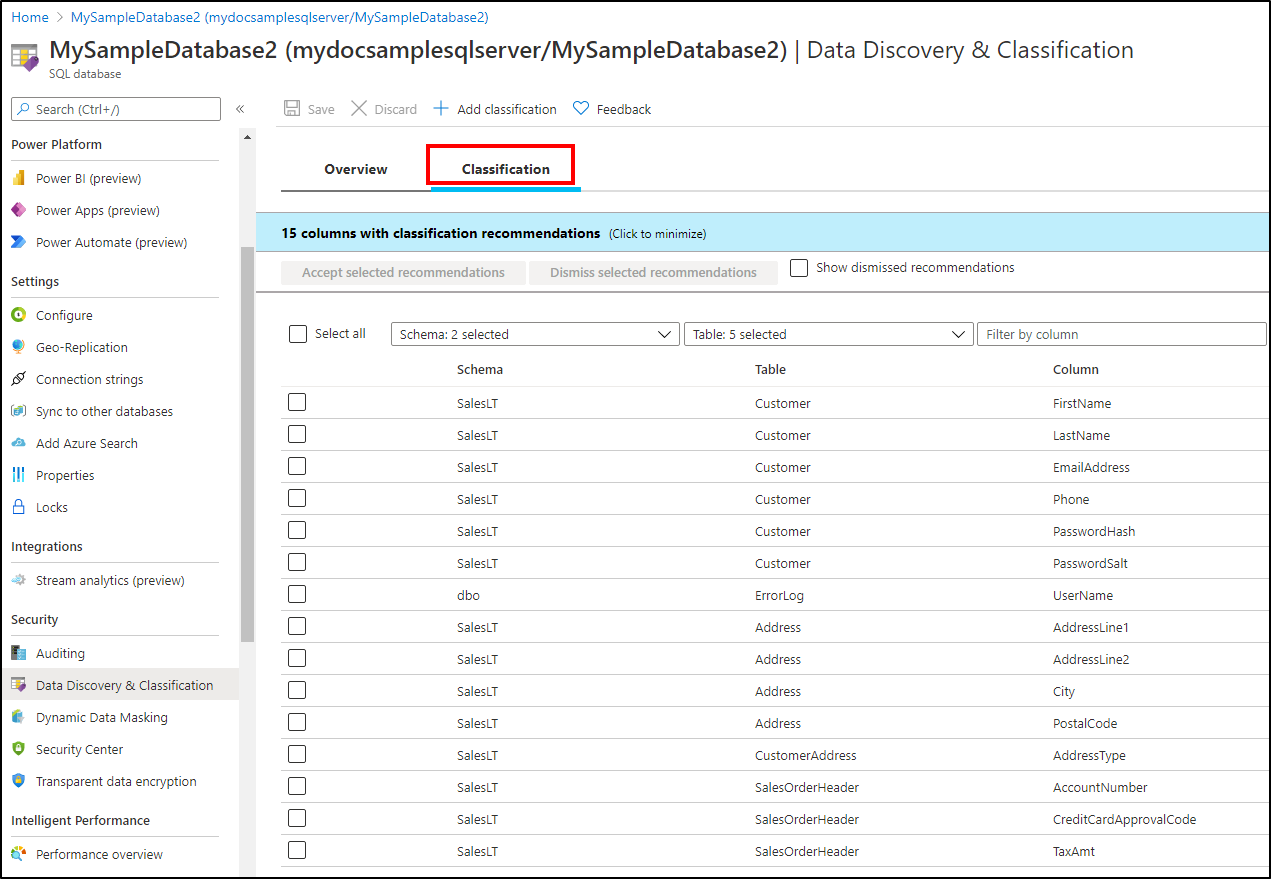

Aby rozpocząć klasyfikowanie danych, wybierz kartę Klasyfikacja na stronie Odnajdywanie i klasyfikacja danych.

Aparat klasyfikacji skanuje bazę danych pod kątem kolumn zawierających potencjalnie poufne dane i udostępnia listę zalecanych klasyfikacji kolumn.

Wyświetlanie i stosowanie zaleceń dotyczących klasyfikacji:

Aby wyświetlić listę zalecanych klasyfikacji kolumn, wybierz panel rekomendacji w dolnej części okienka.

Aby zaakceptować zalecenie dla określonej kolumny, zaznacz pole wyboru w lewej kolumnie odpowiedniego wiersza. Aby oznaczyć wszystkie zalecenia jako zaakceptowane, zaznacz najbardziej lewe pole wyboru w nagłówku tabeli zaleceń.

Aby zastosować wybrane zalecenia, wybierz pozycję Zaakceptuj wybrane rekomendacje.

Uwaga

Aparat rekomendacji, który automatycznie odnajduje dane i udostępnia zalecenia dotyczące kolumn poufnych, jest wyłączony, gdy jest używany tryb zasad usługi Microsoft Purview Information Protection.

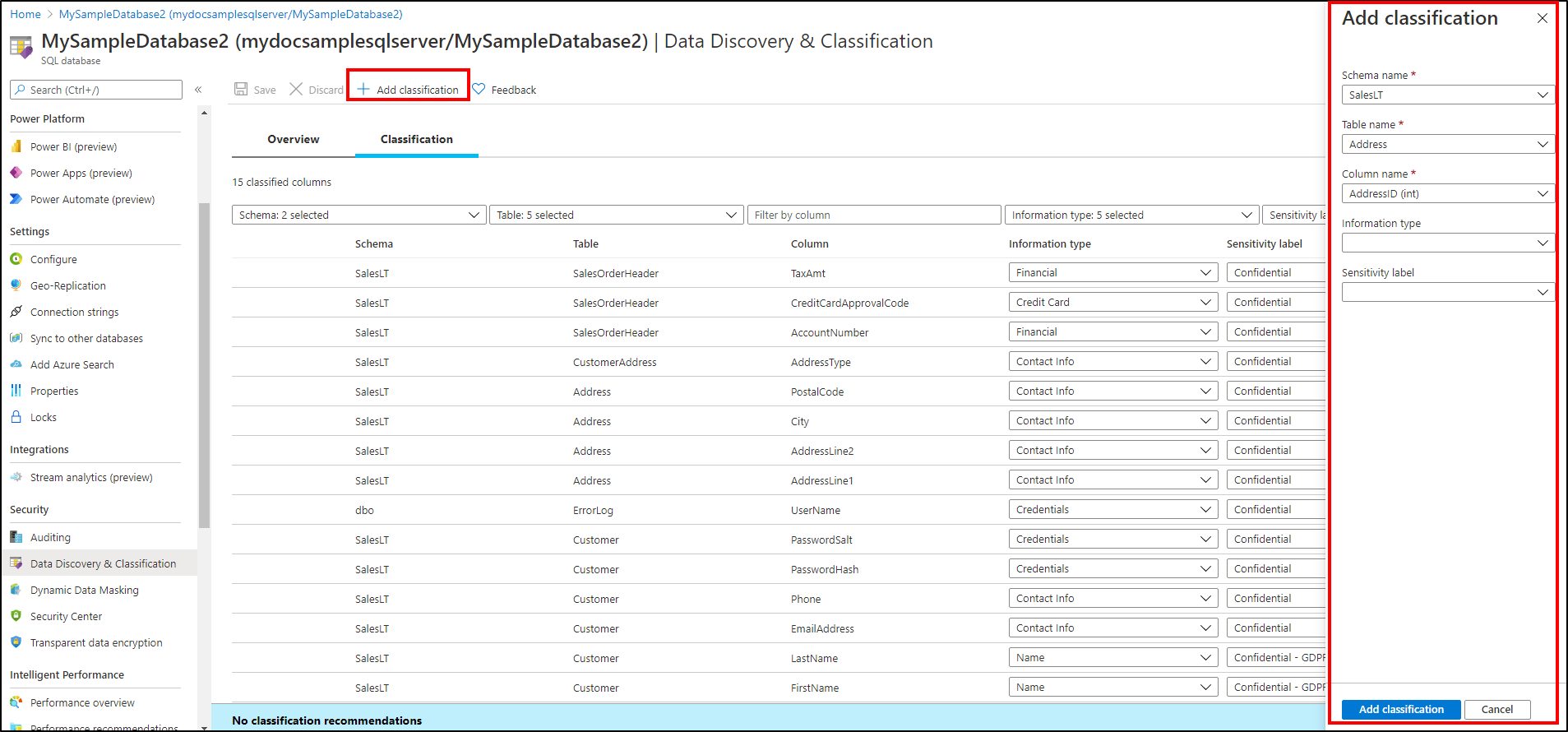

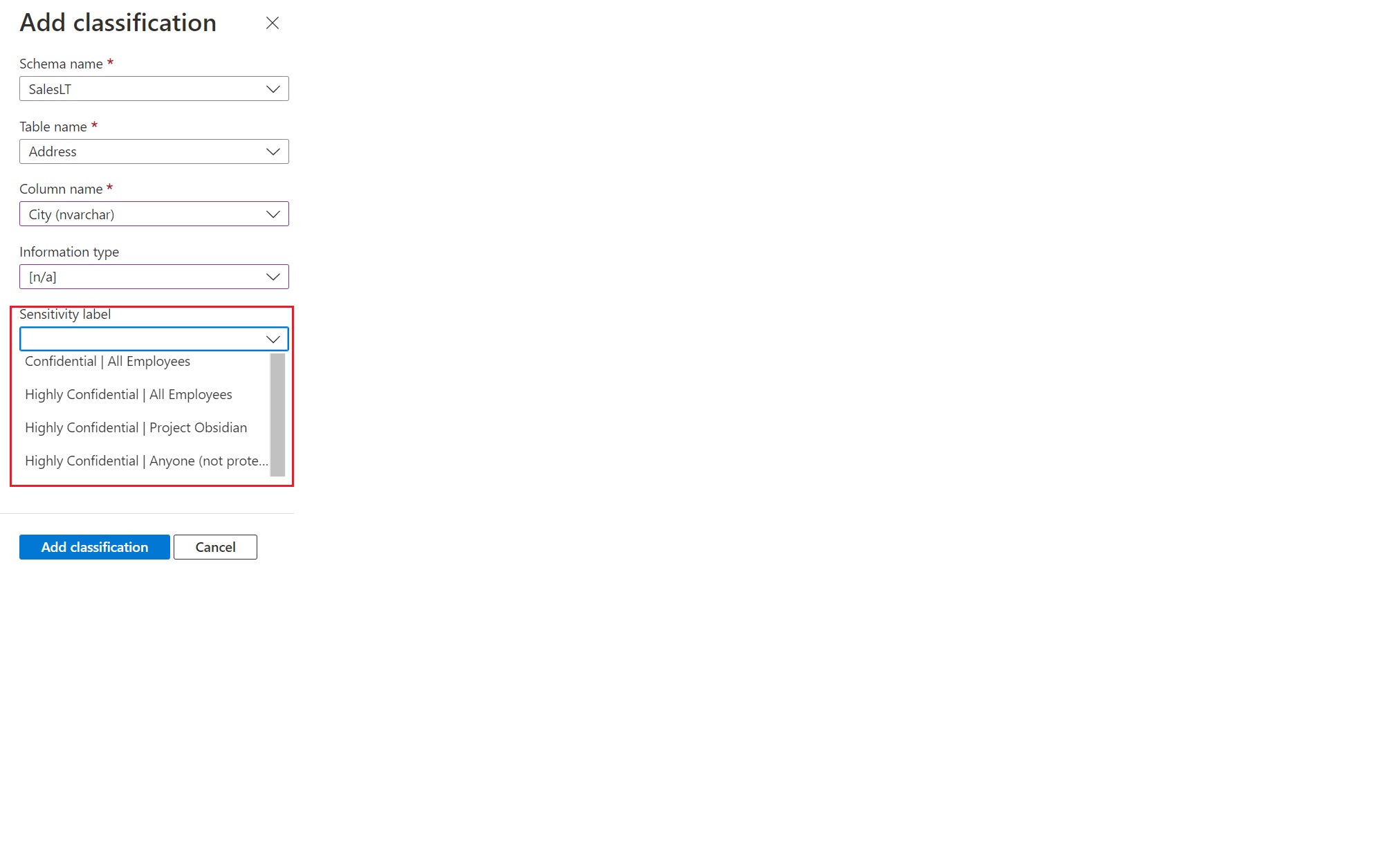

Kolumny można również klasyfikować ręcznie, jako alternatywę lub oprócz klasyfikacji opartej na rekomendacjach:

Wybierz pozycję Dodaj klasyfikację w górnym menu okienka.

W wyświetlonym oknie kontekstowym wybierz schemat, tabelę i kolumnę, którą chcesz sklasyfikować, oraz typ informacji i etykietę poufności.

Wybierz pozycję Dodaj klasyfikację w dolnej części okna kontekstu.

Aby ukończyć klasyfikację i trwale oznaczyć kolumny bazy danych przy użyciu nowych metadanych klasyfikacji, wybierz pozycję Zapisz na stronie Klasyfikacja .

Zasady usługi Microsoft Purview Information Protection

Uwaga

Program Microsoft Information Protection (MIP) został przemianowany na Microsoft Purview Information Protection. Zarówno "MIP" i "Microsoft Purview Information Protection" są używane zamiennie w tym dokumencie, ale zapoznaj się z tą samą koncepcją.

Etykiety usługi Microsoft Purview Information Protection zapewniają prosty i jednolity sposób klasyfikowania poufnych danych w różnych aplikacjach firmy Microsoft. Etykiety poufności usługi MIP są tworzone i zarządzane w portal zgodności Microsoft Purview. Aby dowiedzieć się, jak tworzyć i publikować etykiety poufne miP w portal zgodności Microsoft Purview, zobacz Tworzenie i publikowanie etykiet poufności.

Wymagania wstępne dotyczące przełączania się do zasad usługi Microsoft Purview Information Protection

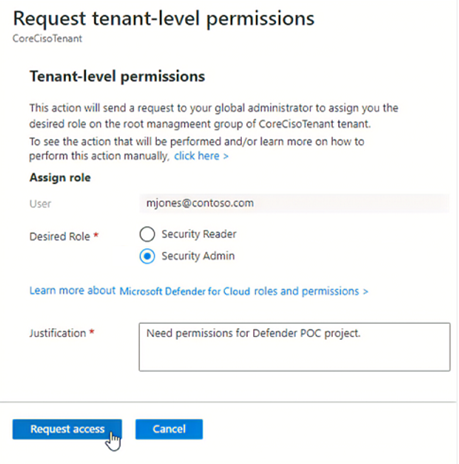

- Ustawienie/zmiana zasad ochrony informacji w usłudze Azure SQL Database ustawia odpowiednie zasady ochrony informacji dla wszystkich baz danych w dzierżawie. Użytkownik lub osoba musi mieć uprawnienia administratora zabezpieczeń dla całej dzierżawy, aby zmienić zasady ochrony informacji z zasad usługi SQL Information Protection na zasady MIP lub na odwrót.

- Użytkownik lub osoba mająca uprawnienia administratora zabezpieczeń dla całej dzierżawy może stosować zasady na poziomie głównej grupy zarządzania dzierżawy. Aby uzyskać więcej informacji, zobacz Udzielanie uprawnień dla całej dzierżawy samodzielnie.

- Dzierżawa ma aktywną subskrypcję platformy Microsoft 365 i masz etykiety opublikowane dla bieżącego użytkownika. Aby uzyskać więcej informacji, zobacz Tworzenie i konfigurowanie etykiet poufności i ich zasady.

Klasyfikowanie bazy danych w trybie zasad usługi Microsoft Purview Information Protection

Przejdź do portalu Azure Portal.

Przejdź do bazy danych w usłudze Azure SQL Database

Przejdź do pozycji Odnajdywanie i klasyfikacja danych w obszarze nagłówka Zabezpieczenia w okienku bazy danych.

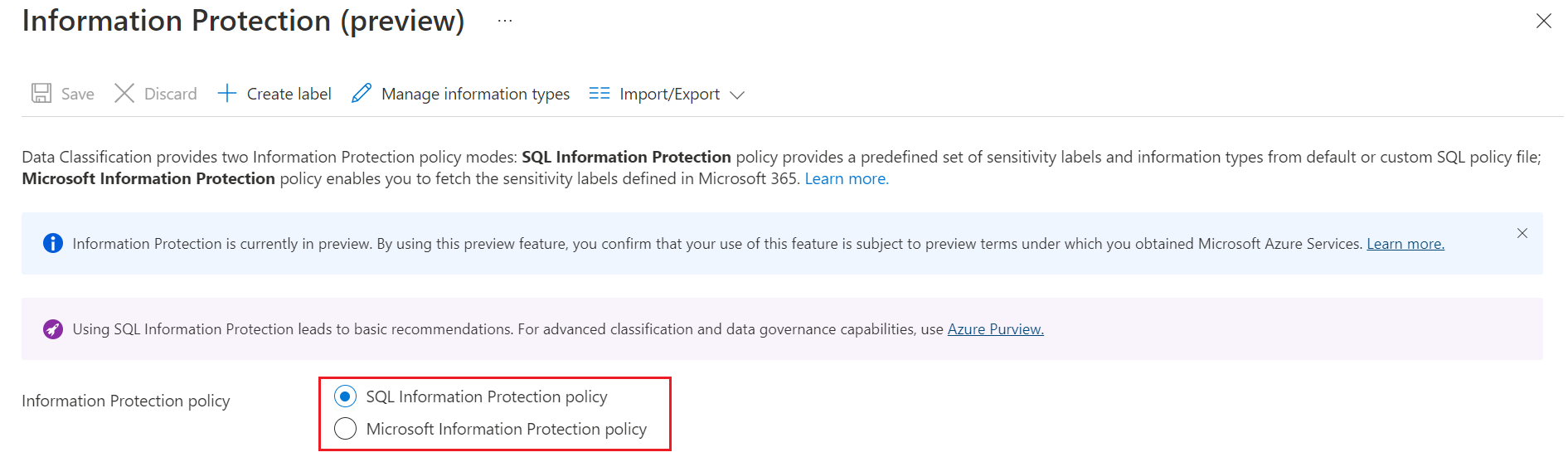

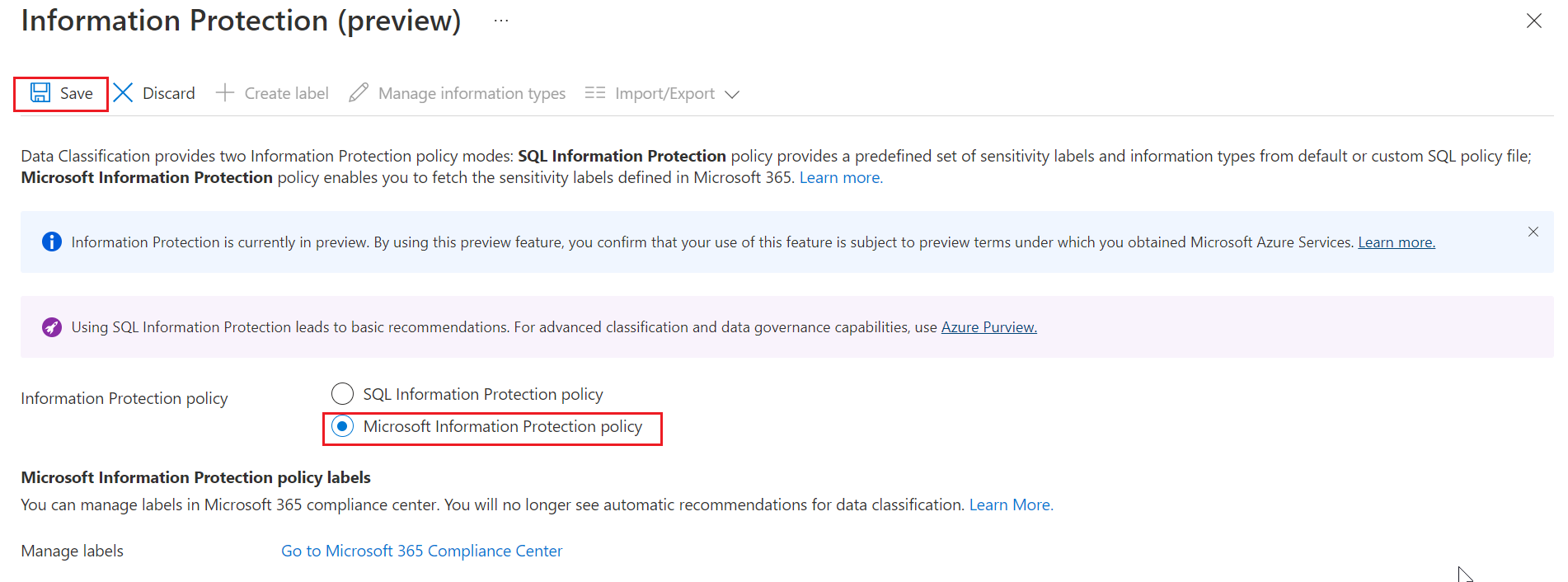

Aby wybrać zasady usługi Microsoft Information Protection, wybierz kartę Przegląd i wybierz pozycję Konfiguruj.

Wybierz pozycję Zasady usługi Microsoft Information Protection w opcjach zasad usługi Information Protection, a następnie wybierz pozycję Zapisz.

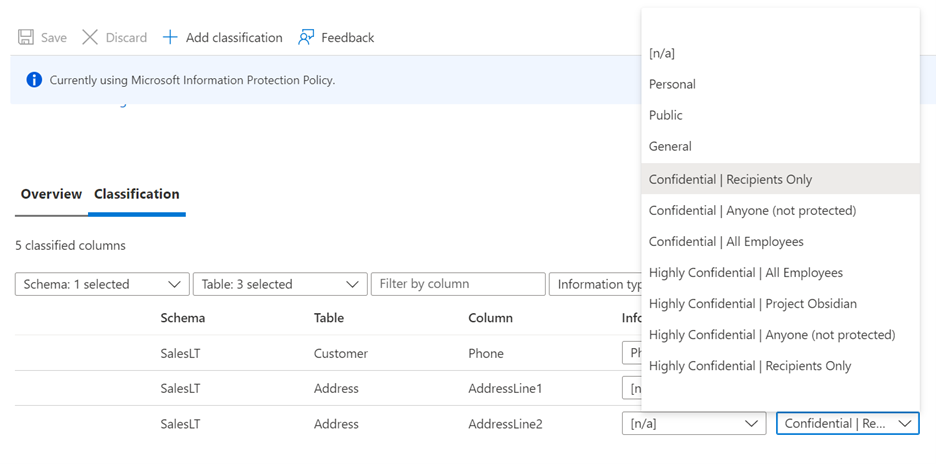

Jeśli przejdziesz do karty Klasyfikacja lub wybierzesz pozycję Dodaj klasyfikację, zobaczysz teraz etykiety poufności platformy Microsoft 365 wyświetlane na liście rozwijanej Etykieta poufności.

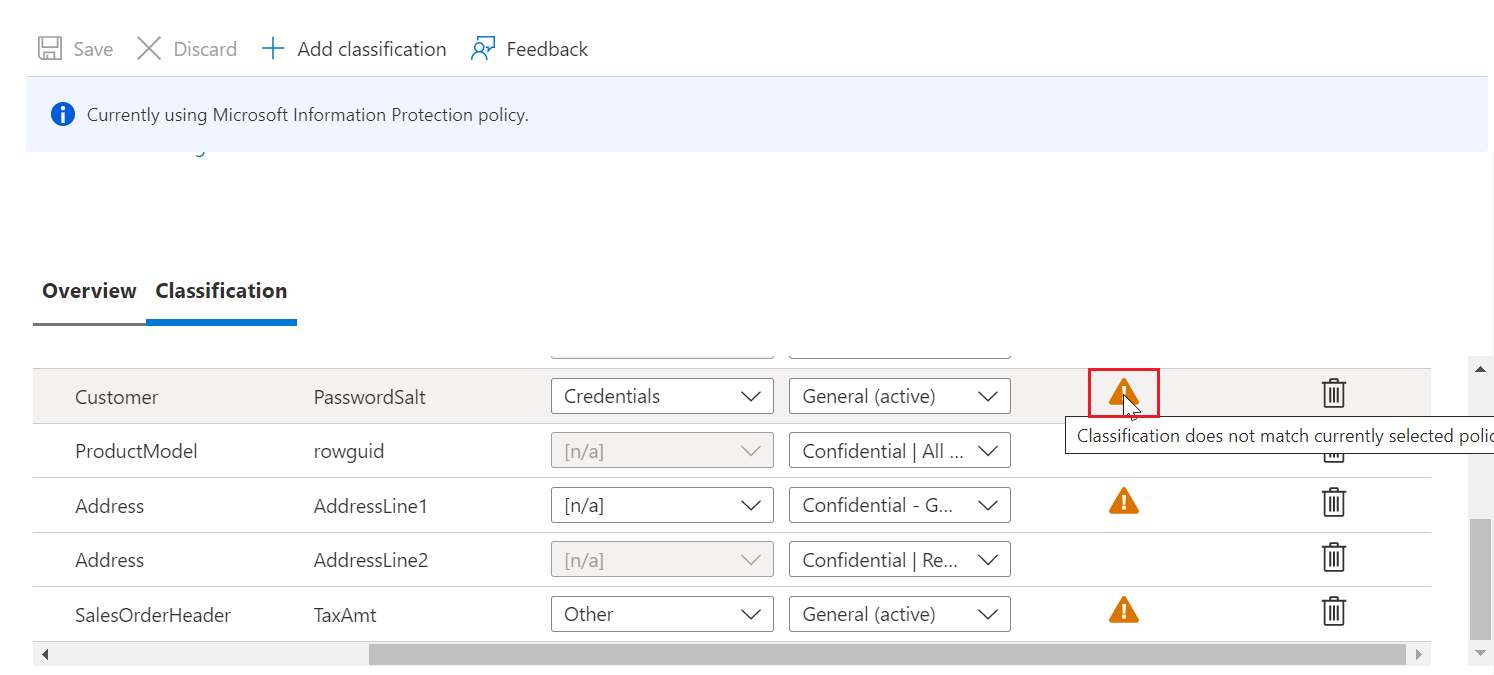

Typ informacji jest

[n/a]w trybie zasad miP, a automatyczne odnajdywanie danych i zalecenia pozostają wyłączone.Ikona ostrzeżenia może pojawić się w kolumnie już sklasyfikowanej, jeśli kolumna została sklasyfikowana przy użyciu innych zasad usługi Information Protection niż obecnie aktywne zasady. Jeśli na przykład kolumna została sklasyfikowana z etykietą przy użyciu zasad usługi SQL Information Protection wcześniej, a teraz jesteś w trybie zasad usługi Microsoft Information Protection. Zobaczysz ikonę ostrzeżenia dla tej konkretnej kolumny. Ta ikona ostrzeżenia nie wskazuje żadnego problemu, ale jest używana tylko do celów informacyjnych.

Włączanie kontroli dostępu do poufnych danych przy użyciu zasad usługi Microsoft Purview Information Protection (publiczna wersja zapoznawcza)

Usługa Azure SQL Database obsługuje możliwość wymuszania kontroli dostępu do kolumn z danymi poufnymi, które zostały oznaczone przy użyciu etykiet poufności usługi Microsoft Purview Information Protection (MIP) przy użyciu zasad dostępu usługi Microsoft Purview Information Protection.

Zasady dostępu w usłudze Purview umożliwiają organizacjom ochronę poufnych danych w swoich źródłach danych. Umożliwiają one osobom takim jak administratorzy zabezpieczeń przedsiębiorstwa/zgodności konfigurowanie i wymuszanie akcji kontroli dostępu na poufnych danych w bazach danych, zapewniając, że poufne dane nie mogą być dostępne dla nieautoryzowanych użytkowników dla określonej etykiety poufności. Zasady dostępu usługi Purview są wymuszane na poziomie kolumny szczegółowości dla bazy danych Azure SQL Database, dzięki czemu ochrona poufnych danych bez blokowania dostępu do niewrażliwych kolumn danych w tabelach bazy danych.

Aby skonfigurować i wymusić zasady dostępu usługi Purview, użytkownik musi mieć prawidłową licencję platformy Microsoft 365, a baza danych musi być zarejestrowana w mapie danych usługi Purview i skanowana, aby etykiety poufności usługi MIP zostały przypisane przez usługę Purview do kolumn bazy danych zawierających poufne dane. Po przypisaniu etykiet poufności użytkownik może skonfigurować zasady dostępu usługi Purview w celu wymuszania akcji odmowy w kolumnach bazy danych z określoną etykietą poufności, ograniczając dostęp do poufnych danych w tych kolumnach tylko do dozwolonego użytkownika lub grupy użytkowników.

Konfigurowanie i włączanie zasad dostępu w usłudze Purview dla bazy danych Azure SQL Database

Wykonaj poniższą listę kroków, aby skonfigurować i użyć zasad dostępu usługi Purview dla usługi Azure SQL Database:

- Upewnij się, że masz wymagane wymagania wstępne dotyczące licencji dla platform Microsoft 365 i Usługi Purview.

- Konfigurowanie ról i uprawnień dla użytkowników.

- Tworzenie lub rozszerzanie etykiet poufności w usłudze Purview do usługi Azure SQL Database. Upewnij się również, że publikujesz etykiety poufności dla wymaganych użytkowników w organizacji.

- Zarejestruj i przeskanuj bazę danych Azure SQL Database, aby automatycznie zastosować etykiety poufności.

- Tworzenie i konfigurowanie zasad kontroli dostępu w usłudze Purview dla usługi Azure SQL Database.

Po skonfigurowaniu i opublikowaniu zasad dostępu w usłudze Purview każda próba nieautoryzowanego użytkownika uruchomienia zapytania T-SQL w celu uzyskania dostępu do kolumn w bazie danych SQL z etykietą poufności w zakresie zasad zakończy się niepowodzeniem. Jeśli to samo zapytanie nie zawiera kolumn poufnych, zapytanie powiedzie się.

Ograniczenia

Podczas tworzenia repliki geograficznej lub kopiowania bazy danych etykiety poufności przypisane do kolumn w podstawowej bazie danych nie będą automatycznie przepływać do nowej/pomocniczej bazy danych, a zasady kontroli dostępu usługi Purview nie będą automatycznie stosowane do nowej/pomocniczej bazy danych. Aby włączyć kontrolę dostępu w nowej/pomocniczej bazie danych, zarejestruj ją i przeskanuj ją oddzielnie w usłudze Purview. Następnie skonfiguruj wszystkie zasady dostępu, aby uwzględnić również nową/pomocniczą bazę danych.

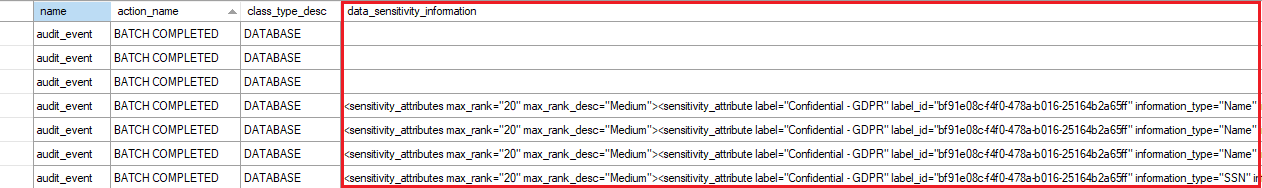

Inspekcja dostępu do poufnych danych

Ważnym aspektem klasyfikacji jest możliwość monitorowania dostępu do poufnych danych. Inspekcja usługi Azure SQL została ulepszona w celu uwzględnienia nowego pola w dzienniku inspekcji o nazwie data_sensitivity_information. To pole rejestruje klasyfikacje poufności (etykiety) danych zwróconych przez zapytanie. Oto przykład:

Są to działania, które są rzeczywiście poddawane inspekcji przy użyciu informacji o poufności:

- ALTER TABLE ... UPUŚĆ KOLUMNĘ

- Instrukcja BULK INSERT

- SELECT

- DELETE

- INSERT

- POŁĄCZYĆ

- UPDATE

- UPDATETEXT

- TEKST ZAPISU

- DROP TABLE

- KOPIA ZAPASOWA

- DBCC CloneDatabase

- WYBIERZ DO

- WSTAW DO PLIKU EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Użyj sys.fn_get_audit_file , aby zwrócić informacje z pliku inspekcji przechowywanego na koncie usługi Azure Storage.

Uprawnienia

Te wbudowane role mogą odczytywać klasyfikację danych bazy danych:

- Właściciel

- Czytelnik

- Współautor

- Menedżer zabezpieczeń SQL

- Administrator dostępu użytkowników

Są to akcje wymagane do odczytania klasyfikacji danych bazy danych:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Te wbudowane role mogą modyfikować klasyfikację danych bazy danych:

- Właściciel

- Współautor

- Menedżer zabezpieczeń SQL

Jest to akcja wymagana do zmodyfikowania klasyfikacji danych bazy danych:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Dowiedz się więcej o uprawnieniach opartych na rolach w usłudze Azure RBAC.

Uwaga

Wbudowane role usługi Azure SQL w tej sekcji dotyczą dedykowanej puli SQL (dawniej SQL DW), ale nie są dostępne dla dedykowanych pul SQL i innych zasobów SQL w obszarach roboczych usługi Azure Synapse. W przypadku zasobów SQL w obszarach roboczych usługi Azure Synapse użyj dostępnych akcji klasyfikacji danych, aby utworzyć niestandardowe role platformy Azure zgodnie z potrzebami w celu etykietowania. Aby uzyskać więcej informacji na Microsoft.Synapse/workspaces/sqlPools temat operacji dostawcy, zobacz Microsoft.Synapse.

Klasyfikacje zarządzania

Do zarządzania klasyfikacjami można użyć języka T-SQL, interfejsu API REST lub programu PowerShell.

Korzystanie z języka T-SQL

Za pomocą języka T-SQL można dodawać lub usuwać klasyfikacje kolumn oraz pobierać wszystkie klasyfikacje dla całej bazy danych.

Uwaga

W przypadku używania języka T-SQL do zarządzania etykietami nie ma walidacji, że etykiety dodawane do kolumny istnieją w zasadach ochrony informacji organizacji (zestaw etykiet wyświetlanych w zaleceniach portalu). Dlatego należy to zweryfikować.

Aby uzyskać informacje na temat używania języka T-SQL do klasyfikacji, zobacz następujące odwołania:

- Aby dodać lub zaktualizować klasyfikację co najmniej jednej kolumny: DODAJ KLASYFIKACJĘ POUFNOŚCI

- Aby usunąć klasyfikację z co najmniej jednej kolumny: DROP SENSITIVITY CLASSIFICATION

- Aby wyświetlić wszystkie klasyfikacje w bazie danych: sys.sensitivity_classifications

Korzystanie z poleceń cmdlet programu PowerShell

Zarządzanie klasyfikacjami i zaleceniami dotyczącymi usług Azure SQL Database i Azure SQL Managed Instance przy użyciu programu PowerShell.

Polecenia cmdlet programu PowerShell dla usługi Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Polecenia cmdlet programu PowerShell dla usługi Azure SQL Managed Instance

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Korzystanie z interfejsu API REST

Interfejs API REST umożliwia programowe zarządzanie klasyfikacjami i zaleceniami. Opublikowany interfejs API REST obsługuje następujące operacje:

- Tworzenie lub aktualizowanie: tworzy lub aktualizuje etykietę poufności określonej kolumny.

- Usuń: usuwa etykietę poufności określonej kolumny.

- Wyłącz zalecenie: wyłącza rekomendacje dotyczące poufności w określonej kolumnie.

- Włącz zalecenie: włącza zalecenia dotyczące poufności w określonej kolumnie. (Zalecenia są domyślnie włączone we wszystkich kolumnach).

- Get: pobiera etykietę poufności określonej kolumny.

- Wyświetl bieżące według bazy danych: pobiera bieżące etykiety poufności określonej bazy danych.

- Lista zalecana przez bazę danych: pobiera zalecane etykiety poufności określonej bazy danych.

Pobieranie metadanych klasyfikacji przy użyciu sterowników SQL

Aby pobrać metadane klasyfikacji, można użyć następujących sterowników SQL:

- Microsoft.Data.SqlClient

- Sterownikiem ODBC

- Sterownik OLE DB

- Sterownikiem JDBC

- Sterowniki firmy Microsoft dla języka PHP dla programu SQL Server

Często zadawane pytania — zaawansowane możliwości klasyfikacji

Pytanie: Czy usługa Microsoft Purview zastąpi odnajdywanie i klasyfikację danych SQL, czy funkcja odnajdywania i klasyfikacji danych SQL zostanie wkrótce wycofana? Odpowiedź: Nadal obsługujemy odnajdywanie i klasyfikację danych SQL i zachęcamy do wdrożenia usługi Microsoft Purview , która ma bogatsze możliwości zaawansowanej klasyfikacji i ładu danych. Jeśli zdecydujemy się wycofać dowolną usługę, funkcję, interfejs API lub jednostkę SKU, otrzymasz powiadomienie z wyprzedzeniem, w tym ścieżkę migracji lub przejścia. Dowiedz się więcej o zasadach cyklu życia firmy Microsoft tutaj.

Następne kroki

- Rozważ skonfigurowanie inspekcji usługi Azure SQL na potrzeby monitorowania i inspekcji dostępu do niejawnych poufnych danych.

- Aby zapoznać się z prezentacją zawierającą odnajdywanie i klasyfikację danych, zobacz Odnajdywanie, klasyfikowanie, etykietowanie i ochrona danych SQL | Ujawnione dane.

- Aby sklasyfikować bazy danych Azure SQL Database i Azure Synapse Analytics przy użyciu etykiet usługi Microsoft Purview przy użyciu poleceń języka T-SQL, zobacz Klasyfikowanie danych usługi Azure SQL przy użyciu etykiet usługi Microsoft Purview.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla