Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zarządzanie dostępem do zasobów w chmurze jest krytyczną funkcją dla każdej organizacji korzystającej z chmury. Kontrola dostępu na podstawie ról platformy Azure ułatwia zarządzanie osobami mającymi dostęp do zasobów platformy Azure, czynnościami, jakie mogą wykonywać, oraz obszarami, do których mają dostęp.

Kontrola dostępu oparta na rolach platformy Azure to system autoryzacji zbudowany na usłudze Azure Resource Manager, który zapewnia filtrowane, szczegółowe zarządzanie dostępem do zasobów platformy Azure.

Ten film zawiera krótkie omówienie Azure RBAC.

Co mogę zrobić za pomocą kontroli dostępu opartej na rolach platformy Azure?

Oto kilka przykładów tego, co można zrobić za pomocą Azure RBAC:

- Zezwalanie jednemu użytkownikowi na zarządzanie maszynami wirtualnymi w subskrypcji i innym użytkownikiem na zarządzanie sieciami wirtualnymi

- Zezwalanie grupie administratorów baz danych na zarządzanie bazami danych SQL w subskrypcji

- Zezwalaj użytkownikowi na zarządzanie wszystkimi zasobami w grupie zasobów, takimi jak maszyny wirtualne, witryny internetowe i podsieci

- Zezwalanie aplikacji na dostęp do wszystkich zasobów w grupie zasobów

Jak działa Azure RBAC

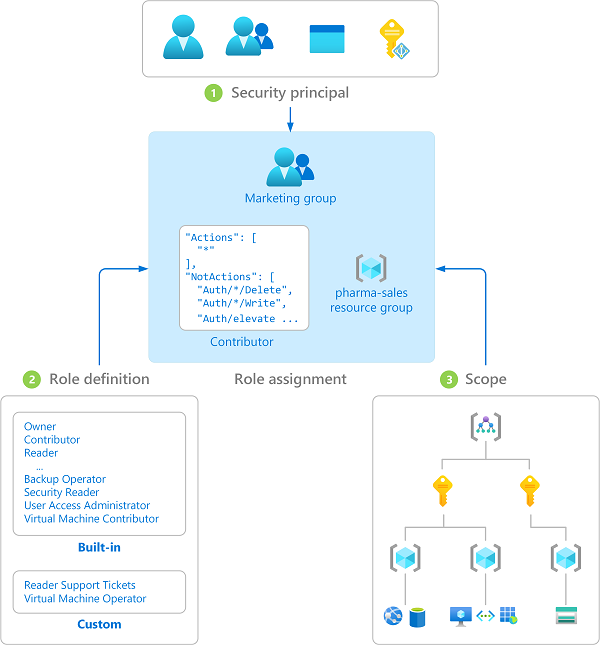

Sposobem kontrolowania dostępu do zasobów przy użyciu kontroli dostępu opartej na rolach platformy Azure jest przypisywanie ról platformy Azure. Jest to kluczowa koncepcja do zrozumienia — w jaki sposób są wymuszane uprawnienia. Przypisanie roli składa się z trzech elementów: podmiotu zabezpieczeń, definicji roli i zakresu.

Podmiot bezpieczeństwa

Podmiot zabezpieczeń to obiekt reprezentujący użytkownika, grupę, jednostkę usługi lub tożsamość zarządzaną żądającą dostępu do zasobów platformy Azure. Rolę można przypisać dowolnemu z tych zabezpieczeń.

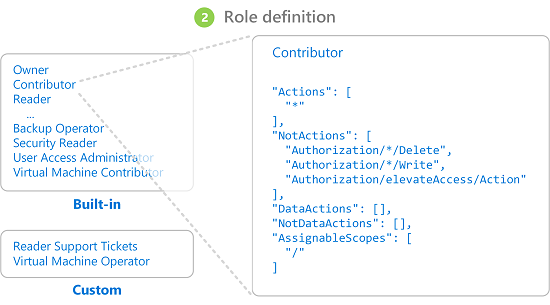

Definicja roli

Definicja roli jest kolekcją uprawnień. Zazwyczaj jest to rola nazywana tylko rolą. Definicja roli zawiera listę akcji, które można wykonać, takich jak odczyt, zapis i usuwanie. Role mogą być ogólne, takie jak właściciel lub konkretny, na przykład czytelnik maszyn wirtualnych.

Platforma Azure zawiera kilka wbudowanych ról , których można użyć. Na przykład rola Współautor maszyny wirtualnej umożliwia użytkownikowi tworzenie maszyn wirtualnych i zarządzanie nimi. Jeśli wbudowane role nie spełniają konkretnych potrzeb organizacji, możesz utworzyć własne role niestandardowe platformy Azure.

Ten film wideo zawiera krótkie omówienie wbudowanych ról i ról niestandardowych.

Platforma Azure ma akcje danych, które umożliwiają udzielanie dostępu do danych w obiekcie. Jeśli na przykład użytkownik ma dostęp do odczytu danych do konta magazynu, może odczytywać obiekty blob lub komunikaty na tym koncie magazynu.

Aby uzyskać więcej informacji, zobacz Omówienie definicji ról platformy Azure.

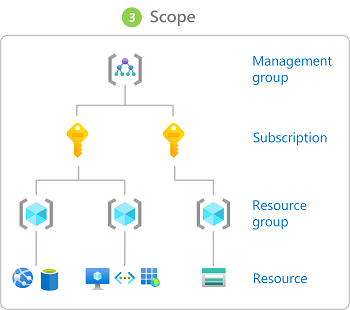

Scope

Zakres to zestaw zasobów, do których ma zastosowanie dostęp. Po przypisaniu roli można dodatkowo ograniczyć dozwolone akcje, definiując zakres. Jest to przydatne, jeśli chcesz, aby ktoś był współautorem witryny internetowej, ale tylko dla jednej grupy zasobów.

Na platformie Azure można określić zakres na czterech poziomach: grupa zarządzania, subskrypcja, grupa zasobów lub zasób. Zakresy są ustrukturyzowane w relacji nadrzędny-podrzędny. Role można przypisywać na dowolnym z tych poziomów zakresu.

Aby uzyskać więcej informacji na temat zakresu, zobacz Omówienie zakresu.

Przypisania ról

Przypisanie roli to proces dołączania definicji roli do użytkownika, grupy, jednostki usługi lub tożsamości zarządzanej w określonym zakresie w celu udzielenia dostępu. Dostęp jest udzielany poprzez utworzenie przypisania roli, a odwoływany poprzez usunięcie przypisania roli.

Na poniższym diagramie przedstawiono przykład przypisania roli. W tym przykładzie grupa Marketing została przypisana do roli Współtwórca dla grupy zasobów pharma-sales. Oznacza to, że użytkownicy w grupie Marketing mogą tworzyć dowolne zasoby platformy Azure w grupie zasobów pharma-sales lub zarządzać nimi. Użytkownicy marketingowi nie mają dostępu do zasobów spoza grupy zasobów pharma-sales, chyba że są częścią innego przydziału roli.

Role można przypisywać przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure, programu Azure PowerShell, zestawów AZURE SDK lub interfejsów API REST.

Aby uzyskać więcej informacji, zobacz Steps to assign an Azure role.

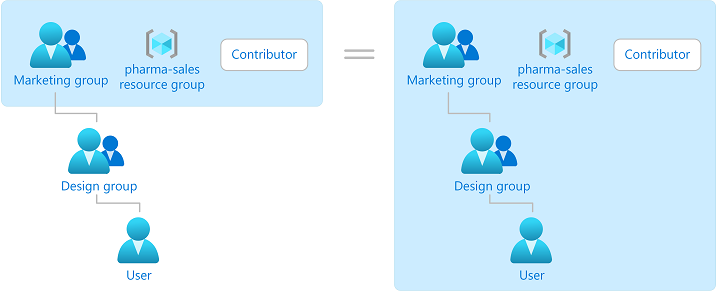

Groups

Przypisania ról są przechodnie dla grup, co oznacza, że jeśli użytkownik jest członkiem grupy, a ta grupa jest członkiem innej grupy, która ma przypisanie roli, użytkownik ma uprawnienia w przypisaniu roli.

Wiele przypisań ról

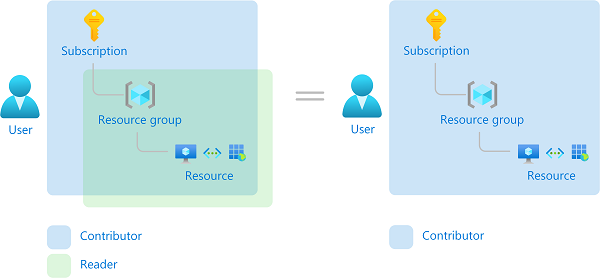

Co się stanie, jeśli masz wiele nakładających się przypisań ról? Kontrola dostępu oparta na rolach platformy Azure to model addytywny, więc efektywne uprawnienia stanowią sumę przypisań ról. Rozważmy następujący przykład, w którym użytkownik otrzymuje rolę Współtwórca na poziomie subskrypcji oraz rolę Czytelnik w grupie zasobów. Suma uprawnień Współautor i Uprawnienia czytelnika jest w rzeczywistości rolą Współautor dla subskrypcji. W związku z tym w tym przypadku przypisanie roli 'Czytelnik' nie ma wpływu.

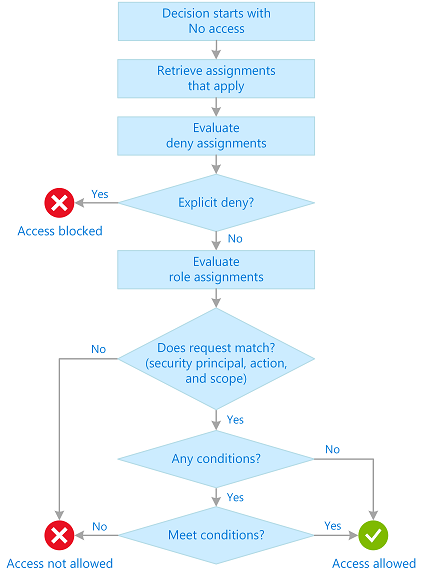

Jak Azure RBAC określa, czy użytkownik ma dostęp do zasobu

Poniżej przedstawiono ogólne kroki, które Azure RBAC stosuje, aby określić, czy masz dostęp do zasobu. Te kroki mają zastosowanie do Azure Resource Manager lub do usług płaszczyzny danych zintegrowanych z Azure RBAC. Jest to przydatne, aby zrozumieć, czy próbujesz rozwiązać problem z dostępem.

Użytkownik (lub jednostka usługi) uzyskuje token dla usługi Azure Resource Manager.

Token zawiera członkostwa użytkownika w grupach (w tym członkostwa w grupach przechodnich).

Użytkownik wykonuje wywołanie interfejsu API REST do usługi Azure Resource Manager z dołączonym tokenem.

Usługa Azure Resource Manager pobiera wszystkie przypisania ról i odmowy dostępu, które mają zastosowanie do zasobu, do którego odnoszą się wykonane akcje.

Jeśli przydział odmowy ma zastosowanie, dostęp zostanie zablokowany. W przeciwnym razie ocena będzie kontynuowana.

Usługa Azure Resource Manager zawęża przypisania ról, które mają zastosowanie do tego użytkownika lub ich grupy i określa, jakie role ma użytkownik dla tego zasobu.

Usługa Azure Resource Manager określa, czy akcja wywołania interfejsu API jest uwzględniona w rolach, które użytkownik ma dla tego zasobu. Jeśli role zawierają

Actionsz symbolem wieloznacznym (*), skuteczne uprawnienia są obliczane przez odjęcieNotActionsod dozwolonychActions. Podobnie to samo odejmowanie jest wykonywane dla wszelkich operacji na danych.Actions - NotActions = Effective management permissionsDataActions - NotDataActions = Effective data permissionsJeśli użytkownik nie ma roli umożliwiającej wykonanie danej akcji w danym zakresie, dostęp nie jest dozwolony. W przeciwnym razie zostaną ocenione wszystkie warunki.

Jeśli przypisanie roli zawiera warunki, są oceniane. W przeciwnym razie dostęp jest dozwolony.

Jeśli warunki są spełnione, dostęp jest dozwolony. W przeciwnym razie dostęp nie jest dozwolony.

Na poniższym diagramie przedstawiono podsumowanie logiki oceny.

Gdzie są przechowywane dane RBAC platformy Azure?

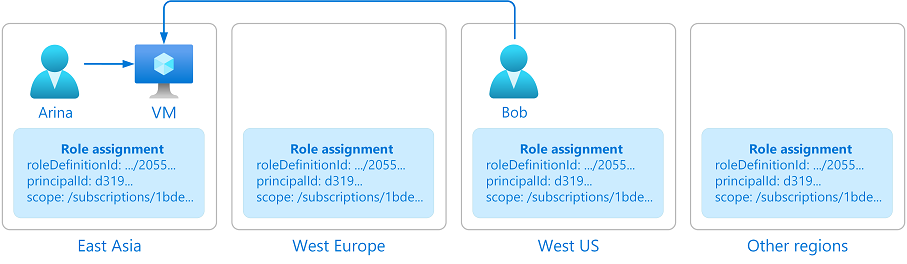

Definicje ról, przypisania ról oraz przydziały odmowy są przechowywane globalnie, aby zagwarantować użytkownikowi dostęp do zasobów bez względu na region, w którym zostały one utworzone.

Po usunięciu przypisania roli lub innych danych RBAC platformy Azure dane są globalnie usuwane. Jednostki, które miały dostęp do zasobu dzięki Azure RBAC, utracą dostęp.

Dlaczego dane RBAC platformy Azure są globalne?

Dane RBAC platformy Azure są globalne, aby zapewnić klientom możliwość terminowego uzyskiwania dostępu do zasobów niezależnie od tego, gdzie uzyskują dostęp. Azure RBAC jest wymuszany przez usługę Azure Resource Manager, która ma globalny punkt końcowy, a żądania są kierowane do najbliższego regionu w celu zapewnienia szybkości i odporności. W związku z tym rola Azure RBAC musi być wymuszana we wszystkich regionach, a dane są replikowane do wszystkich regionów. Aby uzyskać więcej informacji, zobacz Odporność usługi Azure Resource Manager.

Rozważmy poniższy przykład. Arina tworzy maszynę wirtualną w Azji Wschodniej. Bob, który jest członkiem zespołu Arina, pracuje w Stanach Zjednoczonych. Bob musi uzyskać dostęp do maszyny wirtualnej utworzonej w Azji Wschodniej. Aby umożliwić Bobowi szybki dostęp do maszyny wirtualnej, platforma Azure musi globalnie replikować przypisanie roli, które przyznaje Bobowi dostęp do maszyny wirtualnej z dowolnego miejsca, w którym się znajduje.

Wymagania licencyjne

Korzystanie z tej funkcji jest bezpłatne i uwzględnione w subskrypcji platformy Azure.