Reguły zapory dla ruchu wychodzącego dla usług Azure SQL Database i Azure Synapse Analytics

Dotyczy: Azure SQL Database

Azure Synapse Analytics (tylko dedykowane pule SQL)

Reguły zapory ruchu wychodzącego ograniczają ruch sieciowy z serwera logicznego Azure SQL do listy kont usługi Azure Storage i serwerów logicznych usługi Azure SQL. Każda próba uzyskania dostępu do kont magazynu lub baz danych, których nie ma na tej liście, zostanie odrzucona. Następujące funkcje usługi Azure SQL Database obsługują tę funkcję:

- Inspekcja

- Ocena luk w zabezpieczeniach

- Importowanie/eksportowanie usługi

- OPENROWSET

- Wstawianie zbiorcze

- sp_invoke_external_rest_endpoint

Ważne

- Ten artykuł dotyczy zarówno usługi Azure SQL Database, jak i dedykowanej puli SQL (dawniej SQL DW) w usłudze Azure Synapse Analytics. Te ustawienia dotyczą wszystkich baz danych usługi SQL Database i dedykowanej puli SQL (dawniej SQL DW) skojarzonych z serwerem. Dla uproszczenia termin "baza danych" odnosi się do obu baz danych w usługach Azure SQL Database i Azure Synapse Analytics. Podobnie wszystkie odwołania do "serwera" odwołują się do logicznego serwera SQL, który hostuje usługę Azure SQL Database i dedykowaną pulę SQL (dawniej SQL DW) w usłudze Azure Synapse Analytics. Ten artykuł nie dotyczy usługi Azure SQL Managed Instance ani dedykowanych pul SQL w obszarach roboczych usługi Azure Synapse Analytics.

- Reguły zapory ruchu wychodzącego są definiowane na serwerze logicznym. Replikacja geograficzna i grupy trybu failover wymagają zdefiniowania tego samego zestawu reguł dla podstawowych i wszystkich serwerów pomocniczych.

Ustawianie reguł zapory dla ruchu wychodzącego w witrynie Azure Portal

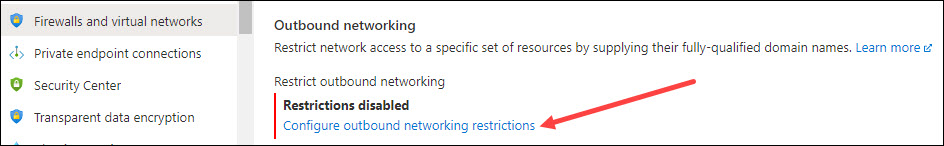

Przejdź do sekcji Sieć wychodząca w okienku Zapory i sieci wirtualne dla usługi Azure SQL Database, a następnie wybierz pozycję Konfiguruj ograniczenia dotyczące sieci wychodzącej.

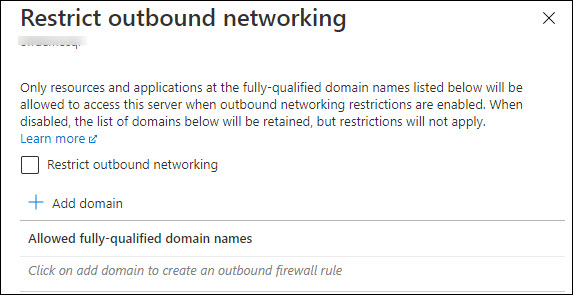

Spowoduje to otwarcie następującego okienka po prawej stronie:

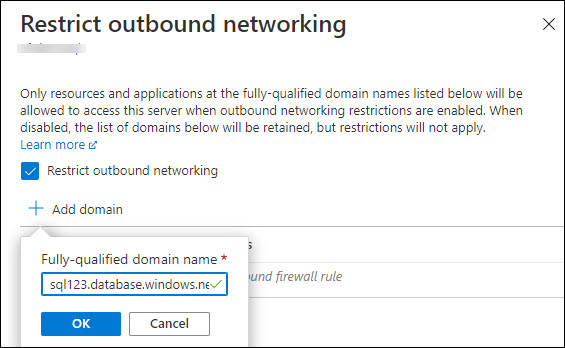

Zaznacz pole wyboru zatytułowane Ogranicz sieć wychodzącą, a następnie dodaj nazwę FQDN dla kont magazynu (lub baz danych SQL) przy użyciu przycisku Dodaj domenę.

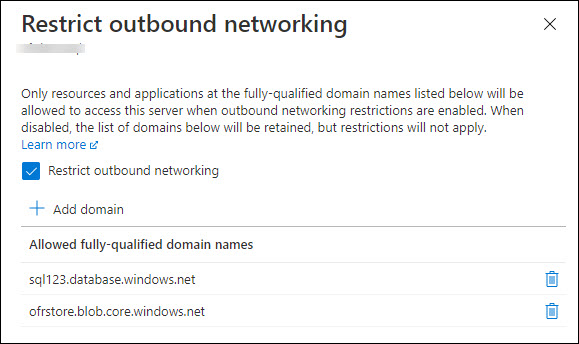

Po zakończeniu powinien zostać wyświetlony ekran podobny do poniższego. Wybierz przycisk OK , aby zastosować te ustawienia.

Ustawianie reguł zapory dla ruchu wychodzącego przy użyciu programu PowerShell

Ważne

Usługa Azure SQL Database nadal obsługuje moduł Azure Resource Manager programu PowerShell, ale wszystkie przyszłe programowanie dotyczy modułu Az.Sql. Aby uzyskać te polecenia cmdlet, zobacz AzureRM.Sql. Argumenty poleceń w module Az i modułach AzureRm są zasadniczo identyczne. Poniższy skrypt wymaga modułu Azure PowerShell.

Poniższy skrypt programu PowerShell pokazuje, jak zmienić ustawienie sieci wychodzącej (przy użyciu właściwości RestrictOutboundNetworkAccess ):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Użyj tych poleceń cmdlet programu PowerShell, aby skonfigurować reguły zapory dla ruchu wychodzącego

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Ustawianie reguł zapory dla ruchu wychodzącego przy użyciu interfejsu wiersza polecenia platformy Azure

Ważne

Wszystkie skrypty w tej sekcji wymagają interfejsu wiersza polecenia platformy Azure.

Interfejs wiersza polecenia platformy Azure w powłoce bash

Poniższy skrypt interfejsu wiersza polecenia pokazuje, jak zmienić ustawienie sieci wychodzącej (przy użyciu właściwości restrictOutboundNetworkAccess ) w powłoce powłoki bash:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Użyj tych poleceń interfejsu wiersza polecenia, aby skonfigurować reguły zapory dla ruchu wychodzącego

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Następne kroki

- Aby zapoznać się z omówieniem zabezpieczeń usługi Azure SQL Database, zobacz Zabezpieczanie bazy danych.

- Aby zapoznać się z omówieniem łączności z usługą Azure SQL Database, zobacz Architektura łączności usługi Azure SQL.

- Dowiedz się więcej na temat kontroli dostępu do sieci w usługach Azure SQL Database i Azure Synapse Analytics.

- Dowiedz się więcej o usłudze Azure Private Link dla usług Azure SQL Database i Azure Synapse Analytics.