Szyfrowanie danych kopii zapasowej przy użyciu kluczy zarządzanych przez klienta

Za pomocą usługi Azure Backup można szyfrować dane kopii zapasowej za pomocą kluczy zarządzanych przez klienta zamiast kluczy zarządzanych przez platformę (PMK), które są domyślnie włączone. Klucze do szyfrowania danych kopii zapasowej muszą być przechowywane w usłudze Azure Key Vault.

Klucz szyfrowania używany do szyfrowania kopii zapasowych może różnić się od klucza używanego dla źródła. Klucz szyfrowania danych oparty na protokole AES 256 (DEK) pomaga chronić dane. Klucze szyfrowania kluczy (KEK) z kolei pomagają chronić klucz szyfrowania kluczy. Masz pełną kontrolę nad danymi i kluczami.

Aby zezwolić na szyfrowanie, należy przyznać magazynowi usługi Backup uprawnienia dostępu do klucza szyfrowania w magazynie kluczy. Klucz można zmienić w razie potrzeby.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Utwórz magazyn usługi Recovery Services.

- Skonfiguruj magazyn usługi Recovery Services w celu zaszyfrowania danych kopii zapasowej przy użyciu zestawów CMKs.

- Utwórz kopię zapasową danych w magazynie zaszyfrowanym za pośrednictwem kluczy cmKs.

- Przywracanie danych z kopii zapasowych.

Kwestie wymagające rozważenia

Tej funkcji (za pomocą usługi Azure Backup można szyfrować dane kopii zapasowej za pośrednictwem cmks) w celu szyfrowania tylko nowych magazynów usługi Recovery Services. Każdy magazyn zawierający istniejące elementy zarejestrowane lub podjęto próbę zarejestrowania w nim, nie jest obsługiwany.

Po włączeniu szyfrowania przy użyciu zestawów CMKs dla magazynu usługi Recovery Services nie można powrócić do korzystania z zestawów PMKs (ustawienie domyślne). Możesz zmienić klucze szyfrowania, aby spełnić wymagania.

Ta funkcja obecnie nie obsługuje tworzenia kopii zapasowych za pośrednictwem agenta usług Microsoft Azure Recovery Services (MARS) i może nie być w stanie użyć magazynu szyfrowanego kluczem cmK do tworzenia kopii zapasowych za pośrednictwem agenta MARS. Agent MARS używa szyfrowania opartego na hasłach. Ta funkcja nie obsługuje również tworzenia kopii zapasowych maszyn wirtualnych utworzonych w klasycznym modelu wdrażania.

Ta funkcja nie jest powiązana z usługą Azure Disk Encryption, która korzysta z szyfrowania opartego na gościu dysku maszyny wirtualnej przy użyciu funkcji BitLocker dla systemu Windows i DM-Crypt dla systemu Linux.

Magazyn usługi Recovery Services można zaszyfrować tylko przy użyciu kluczy przechowywanych w usłudze Azure Key Vault i znajdujących się w tym samym regionie. Ponadto klucze muszą być obsługiwane przez klucze RSA i muszą być w stanie włączonym.

Przenoszenie magazynu usługi Recovery Services szyfrowanego kluczem cmK między grupami zasobów i subskrypcjami nie jest obecnie obsługiwane.

Po przeniesieniu magazynu usługi Recovery Services, który jest już zaszyfrowany za pośrednictwem kluczy sieciowych do nowej dzierżawy, należy zaktualizować magazyn usługi Recovery Services, aby ponownie utworzyć i ponownie skonfigurować tożsamość zarządzaną magazynu i klucz zarządzania kluczami zarządzania (który powinien znajdować się w nowej dzierżawie). Jeśli magazyn nie zostanie zaktualizowany, operacje tworzenia kopii zapasowej i przywracania zakończy się niepowodzeniem. Należy również ponownie skonfigurować wszystkie uprawnienia kontroli dostępu opartej na rolach (RBAC) platformy Azure skonfigurowane w ramach subskrypcji.

Tę funkcję można skonfigurować za pomocą witryny Azure Portal i programu PowerShell. Użyj modułu Az w wersji 5.3.0 lub nowszej, aby używać zestawów CMKs do tworzenia kopii zapasowych w magazynie usługi Recovery Services.

Ostrzeżenie

Jeśli używasz programu PowerShell do zarządzania kluczami szyfrowania dla usługi Backup, nie zalecamy aktualizowania kluczy z portalu. Jeśli zaktualizujesz klucze z portalu, nie możesz użyć programu PowerShell do dalszej aktualizacji kluczy, dopóki nie będzie dostępna aktualizacja programu PowerShell do obsługi nowego modelu. Można jednak nadal aktualizować klucze w witrynie Azure Portal.

Jeśli magazyn usługi Recovery Services nie został utworzony i skonfigurowany, zobacz ten artykuł.

Konfigurowanie magazynu do szyfrowania przy użyciu kluczy zarządzanych przez klienta

Aby skonfigurować magazyn, wykonaj następujące akcje w sekwencji:

Włącz tożsamość zarządzaną dla magazynu usługi Recovery Services.

Przypisz uprawnienia do magazynu usługi Recovery Services, aby uzyskać dostęp do klucza szyfrowania w usłudze Azure Key Vault.

Włącz ochronę przed usuwaniem nietrwałym i przeczyszczanie w usłudze Azure Key Vault.

Przypisz klucz szyfrowania do magazynu usługi Recovery Services.

W poniższych sekcjach omówiono szczegółowo każdą z tych akcji.

Włączanie tożsamości zarządzanej dla magazynu usługi Recovery Services

Usługa Azure Backup używa tożsamości zarządzanych przypisanych przez system i tożsamości zarządzanych przypisanych przez użytkownika do uwierzytelniania magazynu usługi Recovery Services w celu uzyskania dostępu do kluczy szyfrowania przechowywanych w usłudze Azure Key Vault. Możesz wybrać tożsamość zarządzaną do użycia.

Uwaga

Po włączeniu tożsamości zarządzanej nie można jej wyłączyć (nawet tymczasowo). Wyłączenie tożsamości zarządzanej może prowadzić do niespójnego zachowania.

Włączanie tożsamości zarządzanej przypisanej przez system dla magazynu

Wybierz klienta:

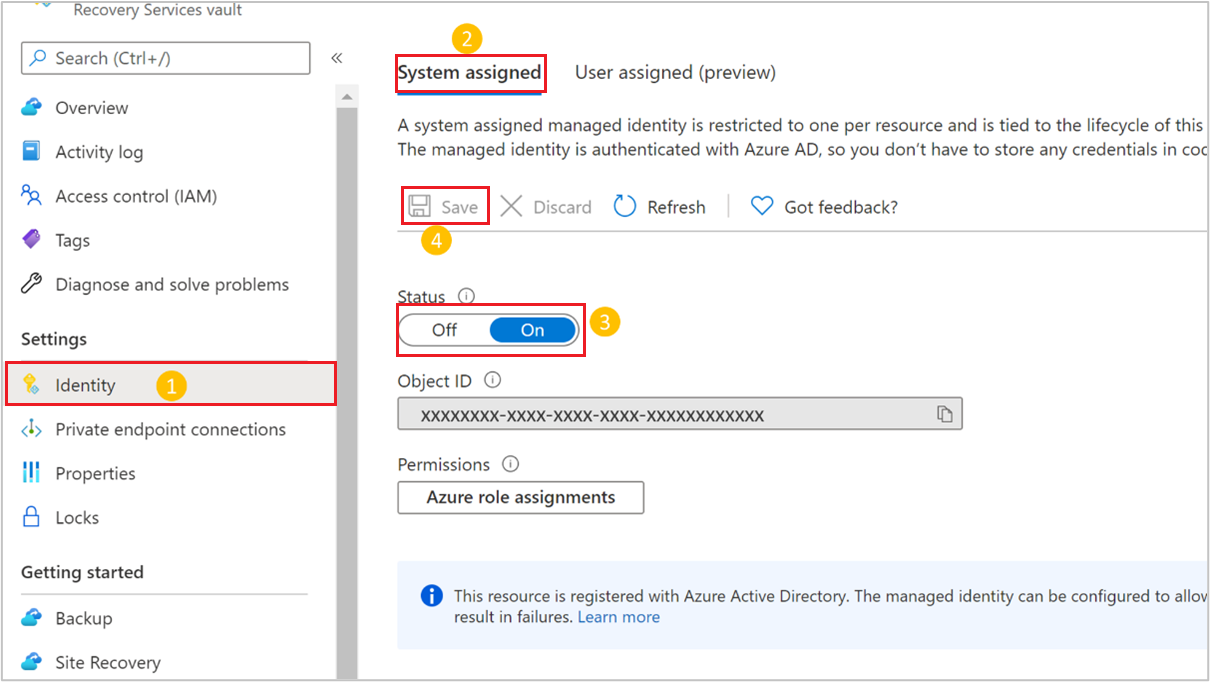

Przejdź do tożsamości magazynu> usługi Recovery Services.

Wybierz kartę Przypisane przez system.

Zmień stan na Włączone.

Wybierz pozycję Zapisz , aby włączyć tożsamość magazynu.

Powyższe kroki generują identyfikator obiektu, który jest przypisaną przez system tożsamością zarządzaną magazynu.

Przypisywanie tożsamości zarządzanej przypisanej przez użytkownika do magazynu (w wersji zapoznawczej)

Uwaga

Magazyny korzystające z tożsamości zarządzanych przypisanych przez użytkownika na potrzeby szyfrowania CMK nie obsługują używania prywatnych punktów końcowych dla kopii zapasowej.

Magazyny kluczy, które ograniczają dostęp do określonych sieci, nie są jeszcze obsługiwane do użycia z tożsamościami zarządzanymi przypisanymi przez użytkownika na potrzeby szyfrowania klucza zarządzanego przez użytkownika.

Aby przypisać tożsamość zarządzaną przypisaną przez użytkownika dla magazynu usługi Recovery Services, wybierz klienta:

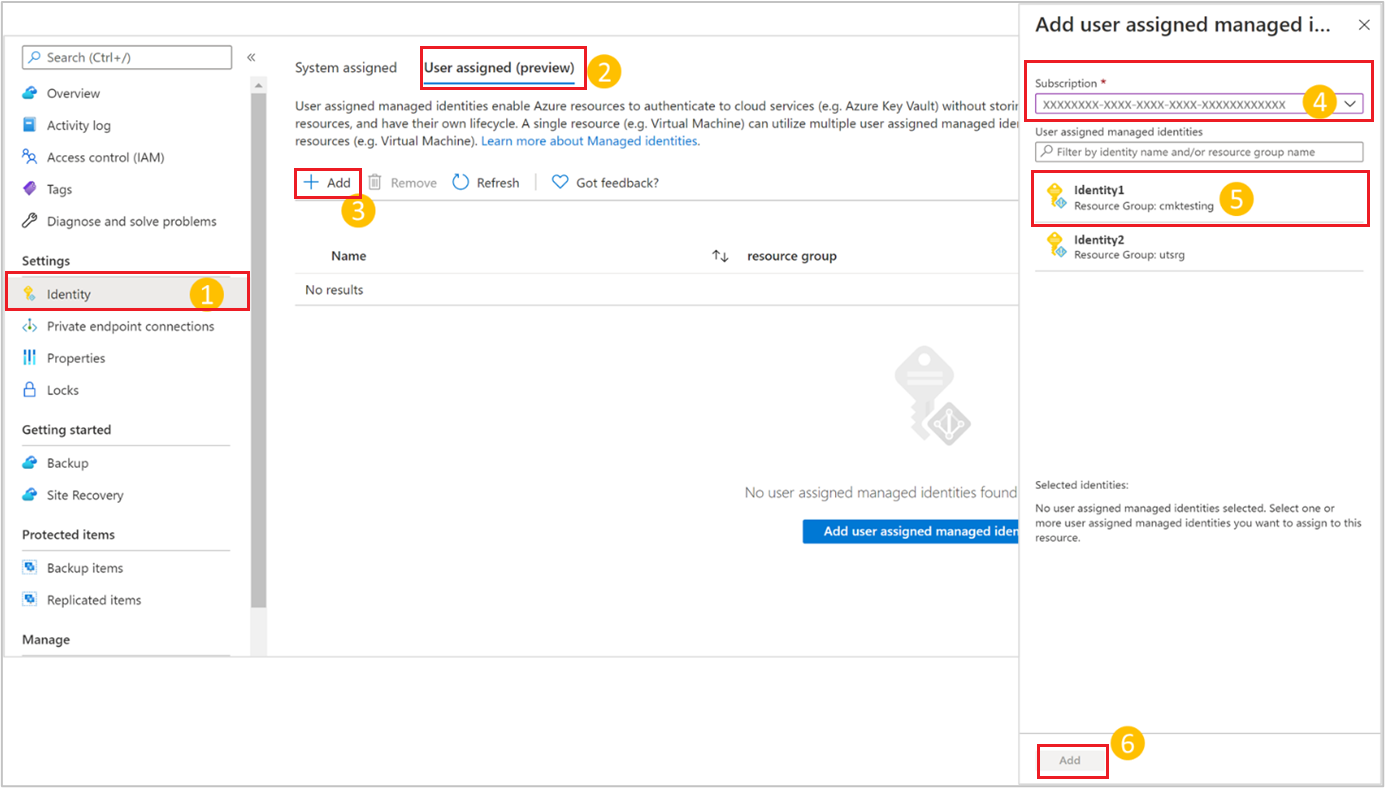

Przejdź do tożsamości magazynu> usługi Recovery Services.

Wybierz kartę Użytkownik przypisany (wersja zapoznawcza).

Wybierz pozycję +Dodaj , aby dodać tożsamość zarządzaną przypisaną przez użytkownika.

Na panelu Dodawanie tożsamości zarządzanej przypisanej przez użytkownika wybierz subskrypcję tożsamości.

Wybierz tożsamość z listy. Możesz również filtrować według nazwy tożsamości lub grupy zasobów.

Wybierz pozycję Dodaj , aby zakończyć przypisywanie tożsamości.

Przypisywanie uprawnień do magazynu usługi Recovery Services w celu uzyskania dostępu do klucza szyfrowania w usłudze Azure Key Vault

Teraz musisz zezwolić tożsamości zarządzanej magazynu usługi Recovery Services na dostęp do magazynu kluczy zawierającego klucz szyfrowania.

Jeśli używasz tożsamości przypisanej przez użytkownika, musisz przypisać do niej te same uprawnienia.

Wybierz klienta:

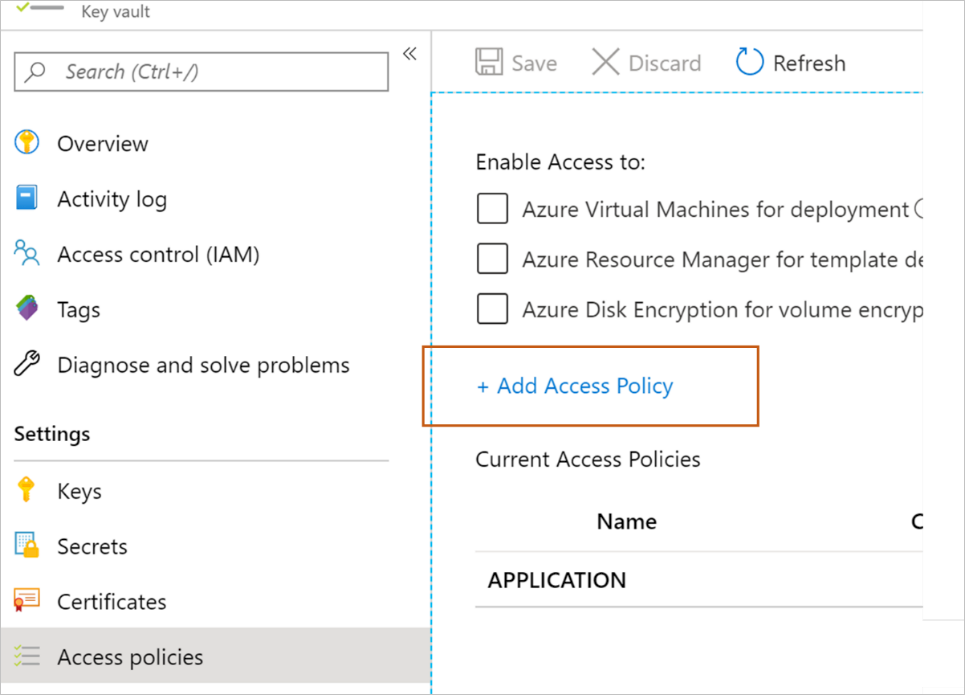

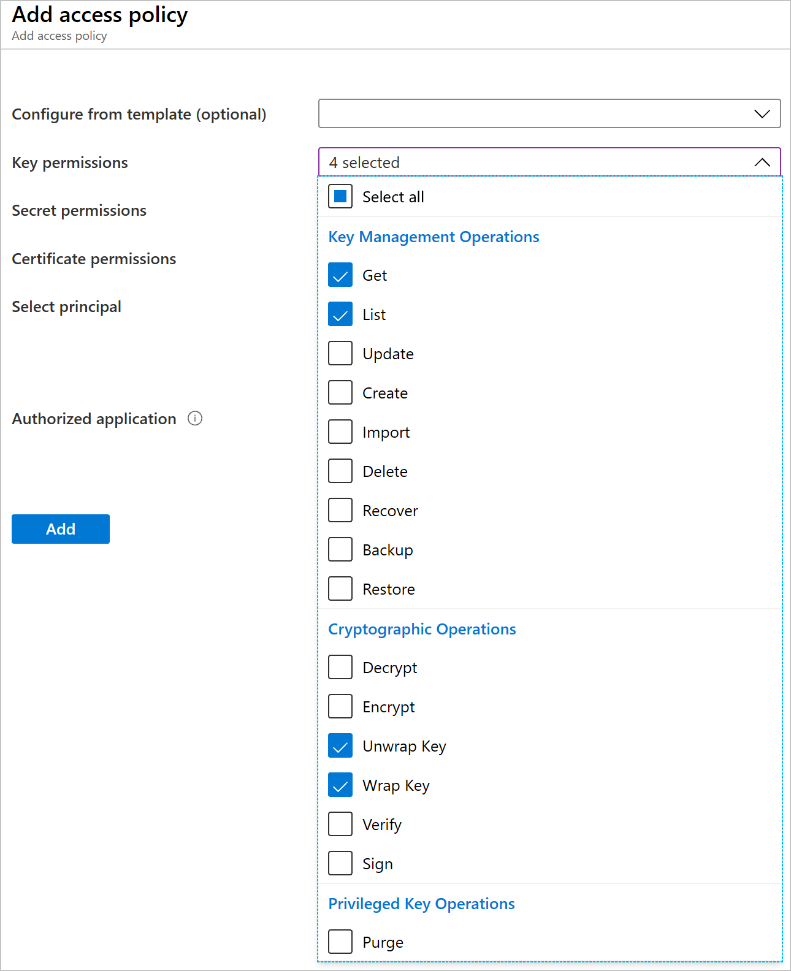

Przejdź do zasad dostępu magazynu>kluczy. Wybierz pozycję +Dodaj zasady dostępu.

Określ akcje, które mają być zezwalane na klucz. W obszarze Uprawnienia klucza wybierz operacje Pobierz, Lista, Odpakuj klucz i Zawijanie klucza.

Przejdź do pozycji Wybierz podmiot zabezpieczeń i wyszukaj magazyn w polu wyszukiwania przy użyciu jego nazwy lub tożsamości zarządzanej. Po wyświetleniu magazynu wybierz go, a następnie wybierz pozycję Wybierz w dolnej części panelu.

Wybierz pozycję Dodaj , aby dodać nowe zasady dostępu.

Wybierz pozycję Zapisz , aby zapisać zmiany wprowadzone w zasadach dostępu magazynu kluczy.

Rolę RBAC można również przypisać do magazynu usługi Recovery Services, który zawiera wymienione wcześniej uprawnienia, takie jak rola crypto officer usługi Key Vault. Ta rola może zawierać dodatkowe uprawnienia.

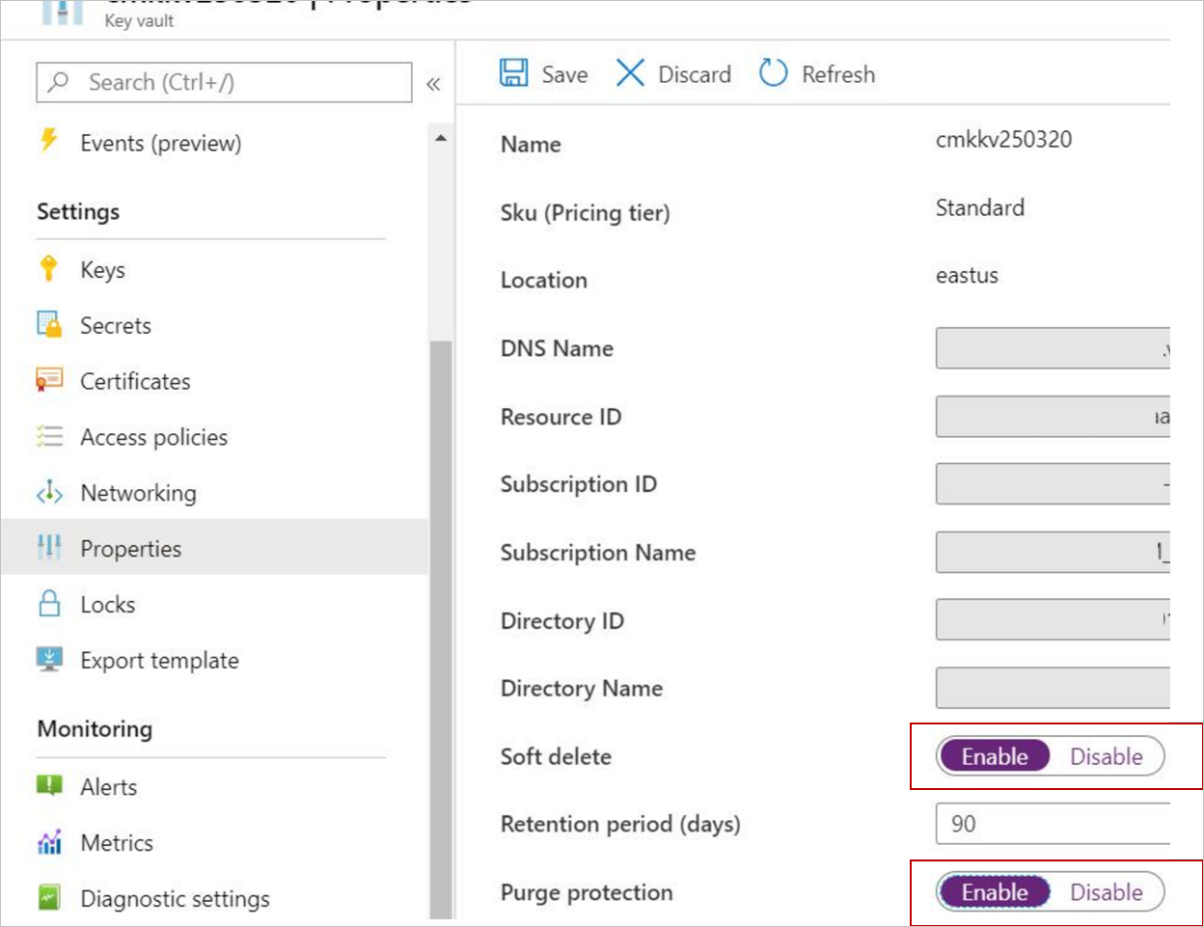

Włączanie usuwania nietrwałego i przeczyszczania w usłudze Azure Key Vault

Należy włączyć ochronę usuwania nietrwałego i przeczyszczania w magazynie kluczy, który przechowuje klucz szyfrowania.

Wybierz klienta:

Możesz włączyć usuwanie nietrwałe i przeczyszczanie z poziomu interfejsu usługi Azure Key Vault, jak pokazano na poniższym zrzucie ekranu. Alternatywnie można ustawić te właściwości podczas tworzenia magazynu kluczy. Dowiedz się więcej o tych właściwościach usługi Key Vault.

Przypisywanie klucza szyfrowania do magazynu usługi Recovery Services

Przed wybraniem klucza szyfrowania dla magazynu upewnij się, że pomyślnie wykonasz następujące czynności:

- Włączono tożsamość zarządzaną magazynu usługi Recovery Services i przypisano do niego wymagane uprawnienia.

- Włączono ochronę przed usuwaniem nietrwałym i przeczyszczaniem magazynu kluczy.

- Nie ma żadnych elementów chronionych ani zarejestrowanych w magazynie usługi Recovery Services, dla którego chcesz włączyć szyfrowanie CMK.

Aby przypisać klucz i wykonać kroki, wybierz klienta:

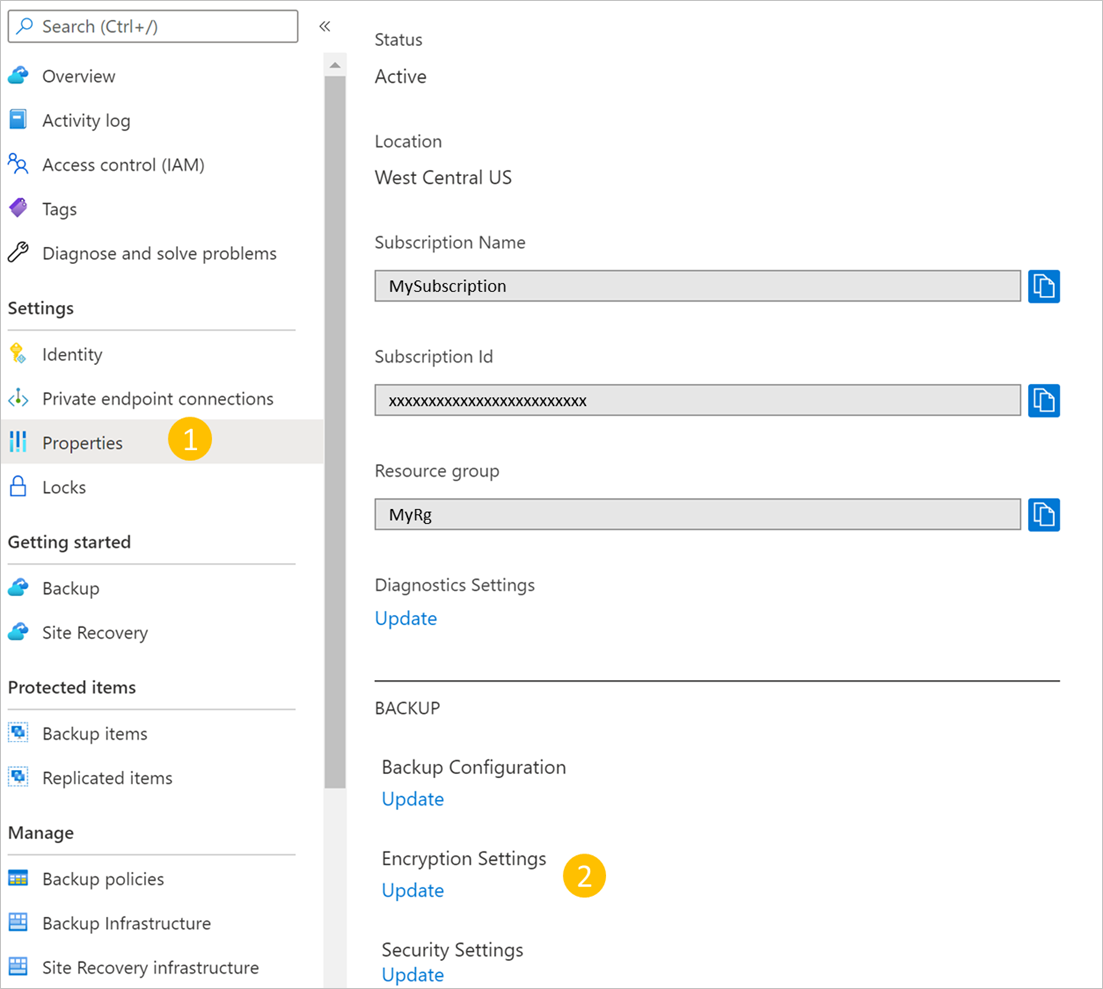

Przejdź do obszaru Właściwości magazynu>usługi Recovery Services.

W obszarze Ustawienia szyfrowania wybierz pozycję Aktualizuj.

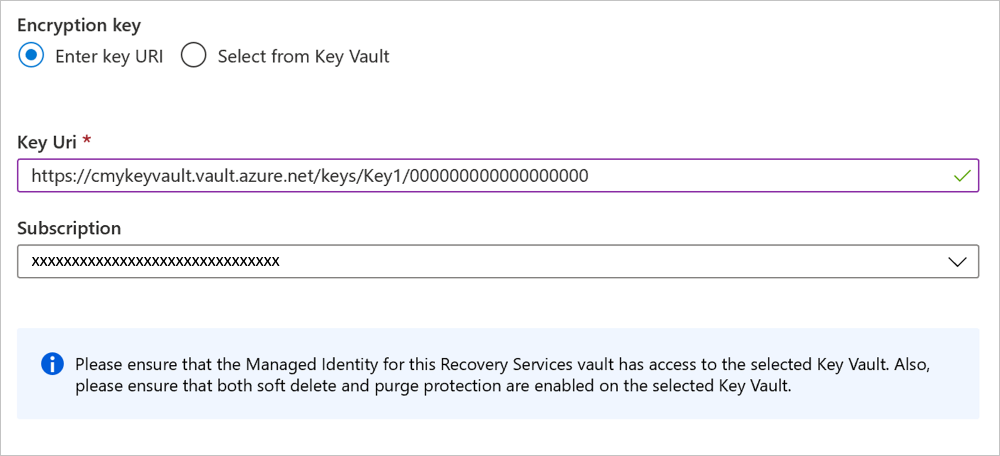

W okienku Ustawienia szyfrowania wybierz pozycję Użyj własnego klucza , a następnie określ klucz przy użyciu jednej z następujących opcji. Pamiętaj, aby użyć klucza RSA, który jest w stanie włączonym.

Wybierz pozycję Wprowadź identyfikator URI klucza. W polu Identyfikator URI klucza wprowadź identyfikator URI klucza, którego chcesz użyć do szyfrowania danych w tym magazynie usługi Recovery Services. Możesz również pobrać ten identyfikator URI klucza z odpowiedniego klucza w magazynie kluczy. W polu Subskrypcja określ subskrypcję magazynu kluczy, który zawiera ten klucz.

Pamiętaj, aby poprawnie skopiować identyfikator URI klucza. Zalecamy użycie przycisku Kopiuj do schowka dostarczonego za pomocą identyfikatora klucza.

W przypadku określania klucza szyfrowania przy użyciu pełnego identyfikatora URI klucza ze składnikiem wersji klucz nie zostanie automatycznieotyzowany. Klucze należy zaktualizować ręcznie, określając nowy klucz lub wersję, jeśli jest to wymagane. Alternatywnie usuń składnik wersji identyfikatora URI klucza, aby uzyskać automatyczną rotację.

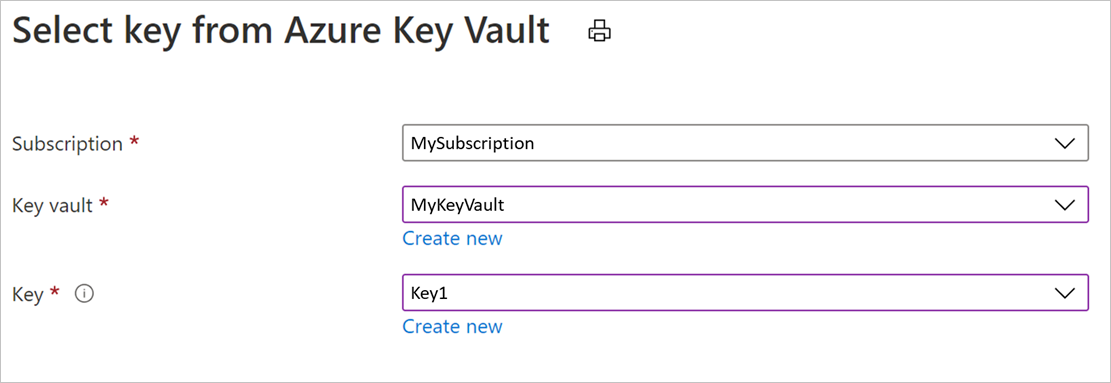

Wybierz pozycję Wybierz z usługi Key Vault. W okienku Selektor kluczy przejdź do i wybierz klucz z magazynu kluczy.

Po określeniu klucza szyfrowania przy użyciu okienka selektora kluczy klucz zostanie automatycznieotyzowany za każdym razem, gdy zostanie włączona nowa wersja klucza. Dowiedz się więcej o włączaniu autorotacji kluczy szyfrowania.

Wybierz pozycję Zapisz.

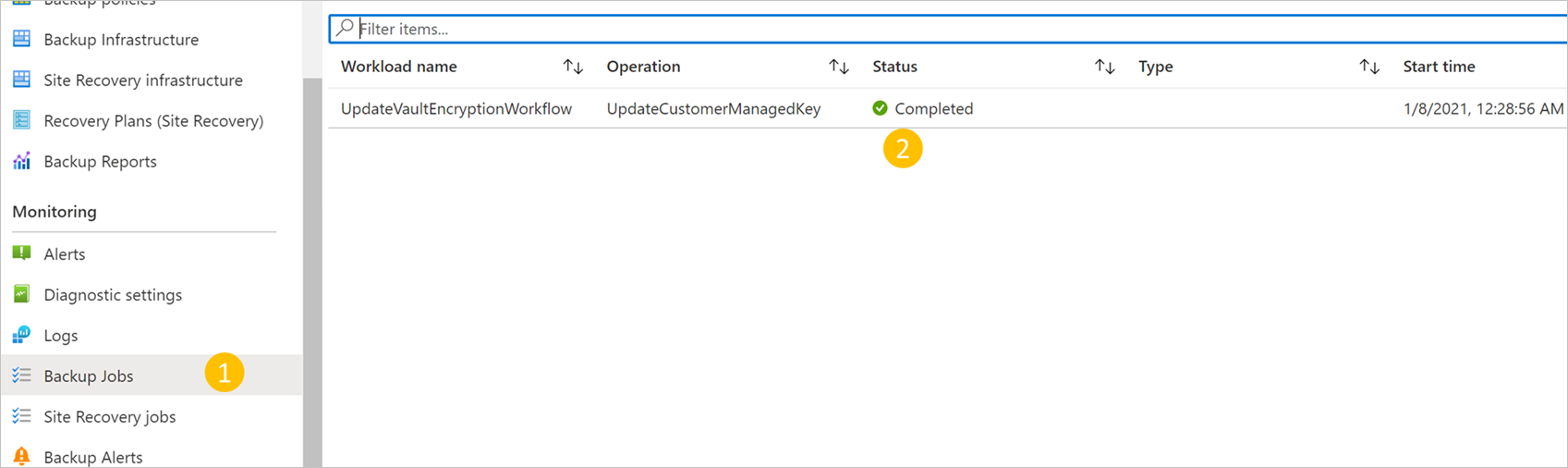

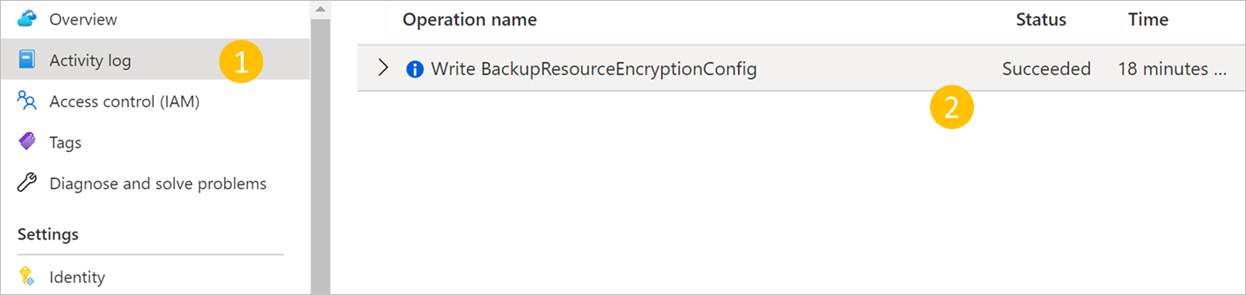

Śledzenie postępu i stanu przypisania klucza szyfrowania przy użyciu widoku Zadania kopii zapasowej w menu po lewej stronie. Stan powinien wkrótce ulec zmianie na Ukończono. Magazyn będzie teraz szyfrować wszystkie dane przy użyciu określonego klucza jako klucza KEK.

Aktualizacje klucza szyfrowania są również rejestrowane w dzienniku aktywności magazynu.

Tworzenie kopii zapasowej danych w magazynie zaszyfrowanym za pomocą kluczy zarządzanych przez klienta

Przed skonfigurowaniem ochrony kopii zapasowej upewnij się, że pomyślnie wykonasz następujące czynności:

- Utworzono magazyn usługi Recovery Services.

- Włączono tożsamość zarządzaną przypisaną przez system magazynu usługi Recovery Services lub przypisano tożsamość zarządzaną przypisaną przez użytkownika do magazynu.

- Przypisane uprawnienia do magazynu usługi Recovery Services (lub tożsamości zarządzanej przypisanej przez użytkownika) w celu uzyskania dostępu do kluczy szyfrowania z magazynu kluczy.

- Włączono ochronę przed usuwaniem nietrwałym i przeczyszczaniem magazynu kluczy.

- Przypisano prawidłowy klucz szyfrowania dla magazynu usługi Recovery Services.

Ta lista kontrolna jest ważna, ponieważ po skonfigurowaniu (lub próbie skonfigurowania) elementu w celu utworzenia kopii zapasowej w magazynie zaszyfrowanym bez klucza CMK nie można włączyć na nim szyfrowania cmK. Nadal korzysta z zestawów PMKs.

Proces konfigurowania i wykonywania kopii zapasowych w magazynie usługi Recovery Services, który jest szyfrowany za pośrednictwem zestawów CMK, jest taki sam jak proces konfigurowania i wykonywania kopii zapasowych w magazynie korzystającym z kluczy PMK. Nie ma żadnych zmian w środowisku. Ta instrukcja dotyczy kopii zapasowych maszyn wirtualnych platformy Azure i tworzenia kopii zapasowych obciążeń uruchomionych na maszynie wirtualnej (na przykład baz danych SAP HANA lub SQL Server ).

Przywracanie danych z kopii zapasowej

Przywracanie danych z kopii zapasowej maszyny wirtualnej

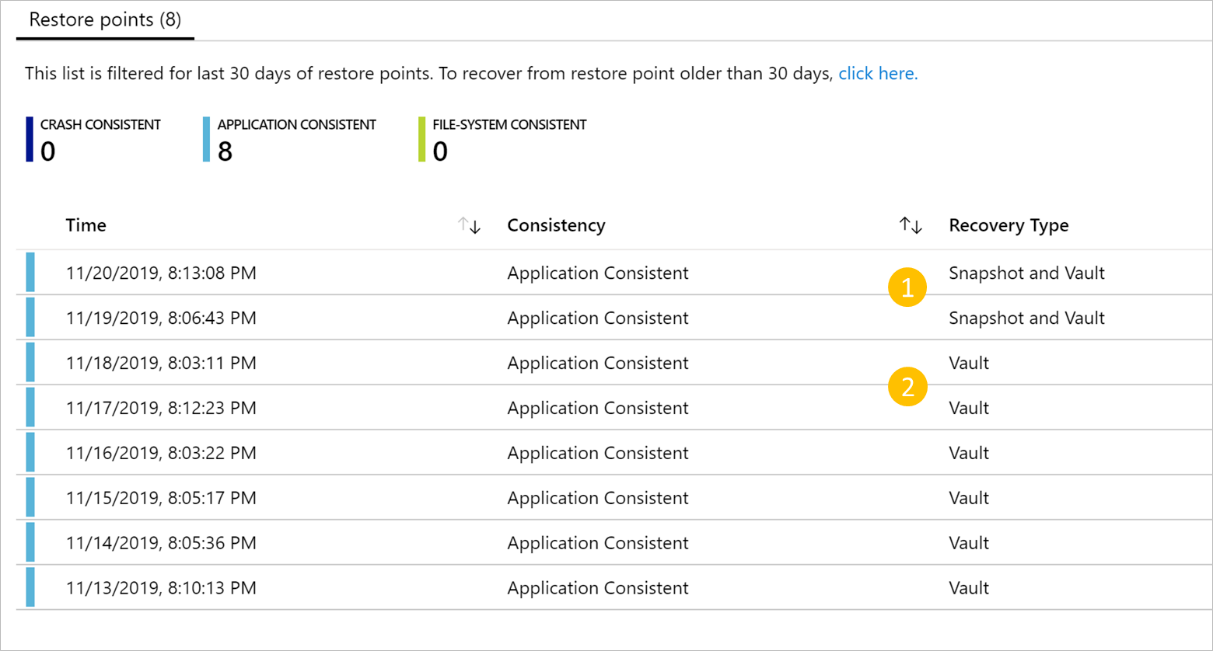

Dane przechowywane w magazynie usługi Recovery Services można przywrócić zgodnie z krokami opisanymi w tym artykule. Podczas przywracania z magazynu usługi Recovery Services zaszyfrowanego za pośrednictwem kluczy sieciowych można wybrać szyfrowanie przywróconych danych przy użyciu zestawu szyfrowania dysków (DES).

Środowisko opisane w tej sekcji ma zastosowanie tylko w przypadku przywracania danych z magazynów zaszyfrowanych za pomocą klucza cmK. Podczas przywracania danych z magazynu, który nie korzysta z szyfrowania CMK, przywrócone dane są szyfrowane za pośrednictwem zestawów PMKs. W przypadku przywracania z migawki natychmiastowego odzyskiwania przywrócone dane są szyfrowane za pośrednictwem mechanizmu używanego do szyfrowania dysku źródłowego.

Przywracanie dysku lub maszyny wirtualnej

Po odzyskaniu dysku lub maszyny wirtualnej z punktu odzyskiwania migawki przywrócone dane są szyfrowane przy użyciu des, który został użyty do szyfrowania dysków źródłowej maszyny wirtualnej.

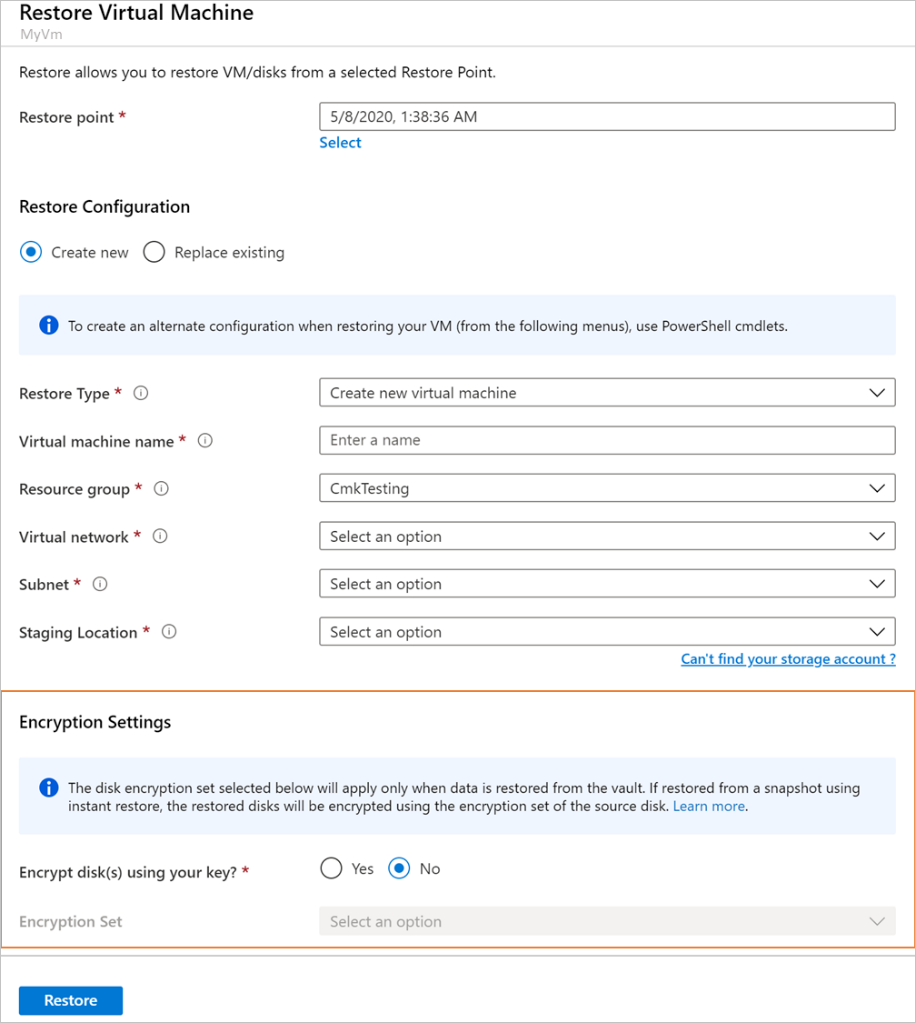

Podczas przywracania dysku lub maszyny wirtualnej z punktu odzyskiwania z typem odzyskiwania jako magazyn można wybrać szyfrowanie przywróconych danych przy użyciu określonego des. Alternatywnie można kontynuować przywracanie danych bez określania des. W takim przypadku jest stosowane ustawienie szyfrowania na maszynie wirtualnej.

Podczas przywracania między regionami maszyny wirtualne platformy Azure z obsługą klucza zarządzanego przez klienta (które nie są kopiami zapasowymi w magazynie usługi Recovery Services z włączoną obsługą klucza cmK) są przywracane jako maszyny wirtualne z obsługą klucza cmK w regionie pomocniczym.

Po zakończeniu przywracania można zaszyfrować przywrócony dysk lub maszynę wirtualną niezależnie od wybranego wyboru, który został wykonany podczas uruchamiania przywracania.

Wybieranie zestawu szyfrowania dysku podczas przywracania z punktu odzyskiwania magazynu

Wybierz klienta:

Aby określić des w obszarze Ustawienia szyfrowania w okienku przywracania, wykonaj następujące kroki:

W polu Szyfruj dyski przy użyciu klucza? wybierz pozycję Tak.

Z listy rozwijanej Zestaw szyfrowania wybierz des, którego chcesz użyć dla przywróconych dysków. Upewnij się, że masz dostęp do des.

Uwaga

Możliwość wybrania des podczas przywracania jest obsługiwana, jeśli wykonujesz przywracanie między regionami. Jednak obecnie nie jest obsługiwana, jeśli przywracasz maszynę wirtualną korzystającą z usługi Azure Disk Encryption.

Przywracanie plików

Podczas przywracania pliku przywrócone dane są szyfrowane przy użyciu klucza użytego do zaszyfrowania lokalizacji docelowej.

Przywracanie baz danych SAP HANA/SQL na maszynach wirtualnych platformy Azure

Po przywróceniu z kopii zapasowej bazy danych SAP HANA lub SQL Server działającej na maszynie wirtualnej platformy Azure przywrócone dane są szyfrowane za pomocą klucza szyfrowania używanego w docelowej lokalizacji magazynu. Może to być klucz CMK lub klucz PMK używany do szyfrowania dysków maszyny wirtualnej.

Tematy dodatkowe

Włączanie szyfrowania przy użyciu kluczy zarządzanych przez klienta podczas tworzenia magazynu (w wersji zapoznawczej)

Włączenie szyfrowania podczas tworzenia magazynu przy użyciu zestawów CMKs jest w ograniczonej publicznej wersji zapoznawczej i wymaga listy dozwolonych subskrypcji. Aby zarejestrować się w celu uzyskania wersji zapoznawczej, wypełnij formularz i napisz do nas pod adresem AskAzureBackupTeam@microsoft.com.

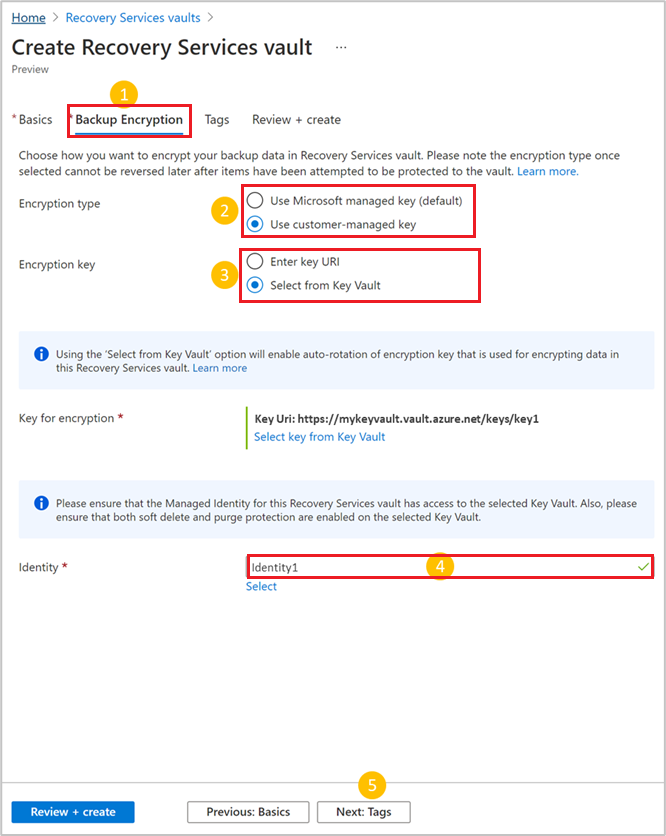

Po wyświetleniu listy dozwolonych subskrypcji zostanie wyświetlona karta Szyfrowanie kopii zapasowej. Ta karta służy do włączania szyfrowania kopii zapasowej przy użyciu zestawów CMKs podczas tworzenia nowego magazynu usługi Recovery Services.

Aby włączyć szyfrowanie, wykonaj następujące kroki:

Na karcie Szyfrowanie kopii zapasowej określ klucz szyfrowania i tożsamość do użycia na potrzeby szyfrowania. Ustawienia dotyczą tylko kopii zapasowej i są opcjonalne.

W polu Typ szyfrowania wybierz pozycję Użyj klucza zarządzanego przez klienta.

Aby określić klucz do użycia do szyfrowania, wybierz odpowiednią opcję dla klucza szyfrowania. Możesz podać identyfikator URI klucza szyfrowania lub przejrzeć i wybrać klucz.

Jeśli określisz klucz przy użyciu opcji Wybierz z usługi Key Vault , autorotacja klucza szyfrowania zostanie włączona automatycznie. Dowiedz się więcej o autorotacji.

W polu Tożsamość określ tożsamość zarządzaną przypisaną przez użytkownika do zarządzania szyfrowaniem przy użyciu certyfikatów CMKs. Wybierz pozycję Wybierz , aby przejść do i wybrać wymaganą tożsamość.

Dodaj tagi (opcjonalnie) i kontynuuj tworzenie magazynu.

Włącz autorotytację kluczy szyfrowania

Aby określić klucz cmK do szyfrowania kopii zapasowych, użyj jednej z następujących opcji:

- Wprowadź identyfikator URI klucza

- Wybieranie z usługi Key Vault

Użycie opcji Wybierz z usługi Key Vault umożliwia autorotytację wybranego klucza. Ta opcja eliminuje nakład pracy ręcznej w celu aktualizacji do następnej wersji. Jednak w przypadku korzystania z tej opcji:

- Zastosowanie aktualizacji do wersji klucza może potrwać do godziny.

- Po wprowadzeniu aktualizacji klucza stara wersja powinna być również dostępna (w stanie włączonym) dla co najmniej jednego kolejnego zadania tworzenia kopii zapasowej.

Po określeniu klucza szyfrowania przy użyciu pełnego identyfikatora URI klucza klucz nie zostanie automatycznie obrócony. Należy ręcznie wykonać aktualizacje kluczy, określając nowy klucz, jeśli jest to wymagane. Aby włączyć rotację automatyczną, usuń składnik wersji identyfikatora URI klucza.

Używanie usługi Azure Policy do przeprowadzania inspekcji i wymuszania szyfrowania za pośrednictwem kluczy zarządzanych przez klienta (w wersji zapoznawczej)

Usługa Azure Backup umożliwia przeprowadzanie inspekcji i wymuszania szyfrowania danych w magazynie usługi Recovery Services przy użyciu zestawów CMKs. Zasady inspekcji można używać do przeprowadzania inspekcji zaszyfrowanych magazynów przy użyciu zestawów CMKs, które zostały włączone po 1 kwietnia 2021 r.

W przypadku magazynów z włączonym szyfrowaniem CMK przed 1 kwietnia 2021 r. zasady mogą nie być stosowane lub mogą pokazywać wyniki fałszywie ujemne. Oznacza to, że te magazyny mogą być zgłaszane jako niezgodne, mimo że włączono szyfrowanie CMK.

Aby użyć zasad inspekcji dla magazynów inspekcji z włączonym szyfrowaniem CMK przed 1 kwietnia 2021 r., użyj witryny Azure Portal, aby zaktualizować klucz szyfrowania. Takie podejście ułatwia uaktualnienie do nowego modelu. Jeśli nie chcesz zmieniać klucza szyfrowania, ponownie podaj ten sam klucz za pomocą identyfikatora URI klucza lub opcji wyboru klucza.

Ostrzeżenie

Jeśli używasz programu PowerShell do zarządzania kluczami szyfrowania dla kopii zapasowej, nie zalecamy aktualizowania klucza szyfrowania z portalu. Jeśli zaktualizujesz klucz z portalu, nie możesz użyć programu PowerShell do zaktualizowania klucza szyfrowania, dopóki nie będzie dostępna aktualizacja programu PowerShell do obsługi nowego modelu. Można jednak kontynuować aktualizowanie klucza z portalu.

Często zadawane pytania

Czy mogę zaszyfrować istniejący magazyn usługi Backup przy użyciu kluczy zarządzanych przez klienta?

L.p. Szyfrowanie cmK można włączyć tylko dla nowych magazynów. Magazyn nigdy nie musi mieć żadnych chronionych elementów. W rzeczywistości przed włączeniem szyfrowania przy użyciu kluczy cmks nie można próbować chronić żadnych elementów w magazynie.

Próbowałem chronić element w magazynie, ale nie powiodło się, a magazyn nadal nie zawiera żadnych chronionych elementów. Czy mogę włączyć szyfrowanie CMK dla tego magazynu?

L.p. Magazyn nie może mieć żadnych prób ochrony żadnych elementów w przeszłości.

Mam magazyn korzystający z szyfrowania CMK. Czy mogę później przywrócić szyfrowanie PMK, nawet jeśli mam elementy kopii zapasowej chronione w magazynie?

L.p. Po włączeniu szyfrowania CMK nie można powrócić do korzystania z zestawów PMKs. Klucze można zmienić zgodnie z wymaganiami.

Czy szyfrowanie cmK dla usługi Azure Backup ma zastosowanie również do usługi Azure Site Recovery?

L.p. W tym artykule omówiono szyfrowanie tylko danych kopii zapasowej. W przypadku usługi Azure Site Recovery należy ustawić właściwość oddzielnie jako dostępną z poziomu usługi.

Pominięto jeden z kroków opisanych w tym artykule i kontynuuję ochronę źródła danych. Czy nadal mogę używać szyfrowania CMK?

Jeśli nie wykonasz kroków opisanych w artykule i przejdziesz do ochrony elementów, magazyn może nie być w stanie użyć szyfrowania CMK. Zalecamy użycie tej listy kontrolnej przed ochroną elementów.

Czy użycie szyfrowania CMK zwiększa koszt tworzenia kopii zapasowych?

Korzystanie z szyfrowania CMK dla kopii zapasowej nie wiąże się z żadnymi dodatkowymi kosztami. Możesz jednak nadal ponosić koszty związane z używaniem magazynu kluczy, w którym jest przechowywany klucz.