Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano, jak skonfigurować autoryzację wielu użytkowników (MUA) dla usługi Azure Backup, aby zwiększyć bezpieczeństwo krytycznych operacji w sejfach usługi Recovery Services. Obejmuje on tworzenie funkcji Resource Guard w oddzielnej dzierżawie w celu zapewnienia maksymalnej ochrony i pokazuje, jak żądać i zatwierdzać dostęp krytyczny do operacji przy użyciu usługi Microsoft Entra Privileged Identity Management w dzierżawie hostowanej przez usługę Resource Guard. Alternatywnie można użyć innych metod do zarządzania uprawnieniami just in time (JIT) na podstawie konfiguracji organizacji.

Uwaga

- Autoryzacja wielu użytkowników dla usługi Azure Backup jest dostępna we wszystkich globalnych regionach świadczenia usługi Azure.

- Autoryzacja wielu użytkowników przy użyciu funkcji Resource Guard dla magazynu kopii zapasowych jest teraz ogólnie dostępna. Dowiedz się więcej.

Wymagania wstępne

Przed skonfigurowaniem autoryzacji wielu użytkowników dla magazynu usług Recovery Services, upewnij się, że spełnione są następujące wymagania wstępne:

- Ochrona zasobów i magazyn usług odzyskiwania muszą znajdować się w tym samym regionie Azure.

- Administrator kopii zapasowej nie może mieć uprawnień współautora, administratora MUA kopii zapasowej ani operatora MUA kopii zapasowej w funkcji Resource Guard. Możesz wybrać usługę Resource Guard w innej subskrypcji tego samego katalogu lub w innym katalogu, aby zapewnić maksymalną izolację.

- Subskrypcje zawierające magazyn usługi Recovery Services oraz funkcję Resource Guard (w różnych subskrypcjach lub dzierżawach) muszą być zarejestrowane w celu korzystania z dostawców — Microsoft.RecoveryServices i Microsoft.DataProtection . Aby uzyskać więcej informacji, zobacz Dostawcy zasobów i typy platformy Azure.

Dowiedz się więcej o różnych scenariuszach użycia MUA.

Tworzenie funkcji Resource Guard

Administrator zabezpieczeń tworzy funkcję Resource Guard. Zalecamy utworzenie jej w innej subskrypcji lub innej dzierżawie jako magazynu. Jednak powinien znajdować się w tym samym regionie co magazyn. Administrator kopii zapasowej nie może mieć dostępu współautora, administratora mua kopii zapasowej lub operatora MUA kopii zapasowej w funkcji Resource Guard lub subskrypcji, która ją zawiera.

Wybieranie klienta

Aby utworzyć usługę Resource Guard w dzierżawie innej niż dzierżawa magazynu, wykonaj następujące kroki:

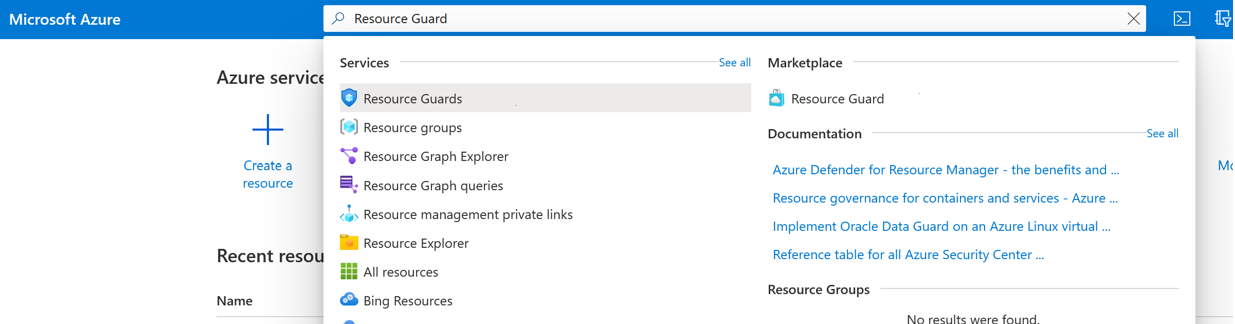

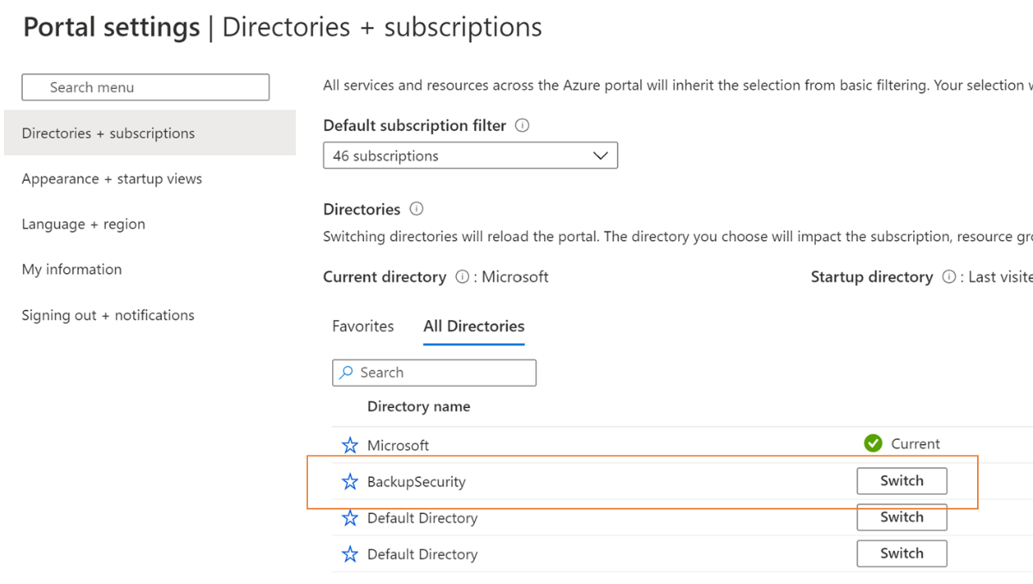

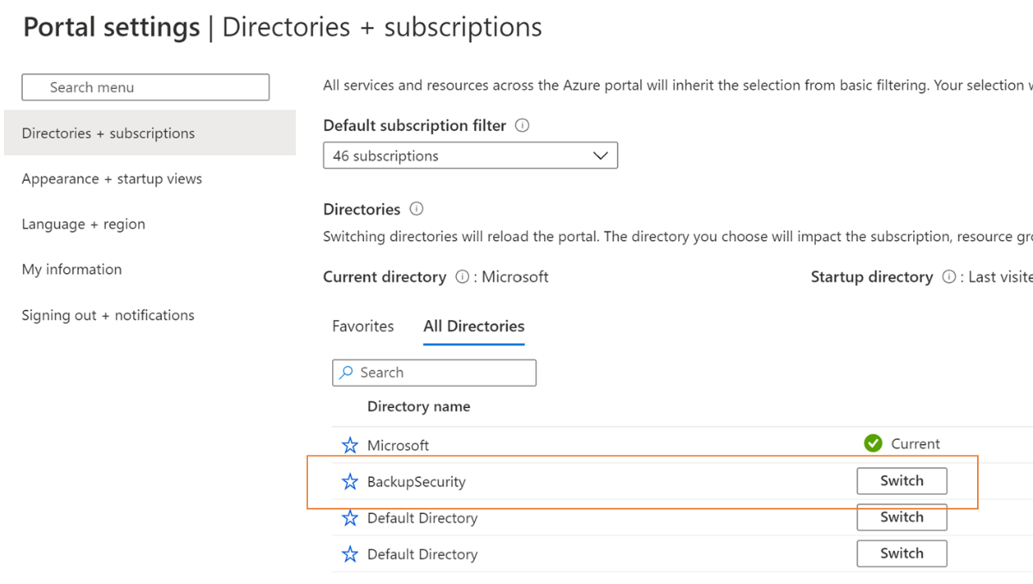

W witrynie Azure Portal przejdź do katalogu, w którym chcesz utworzyć usługę Resource Guard.

Wyszukaj pozycję Resource Guards na pasku wyszukiwania, a następnie wybierz odpowiedni element z listy rozwijanej.

- Wybierz pozycję Utwórz , aby rozpocząć tworzenie funkcji Resource Guard.

- W okienku Tworzenie wypełnij wymagane szczegóły funkcji Resource Guard.

- Upewnij się, że funkcja Resource Guard znajduje się w tych samych regionach świadczenia usługi Azure co magazyn usługi Recovery Services.

- Warto również dodać opis sposobu uzyskiwania lub żądania dostępu do wykonywania akcji w skojarzonych magazynach w razie potrzeby. Ten opis będzie również wyświetlany w skojarzonych magazynach, aby kierować administratorem kopii zapasowej w celu uzyskania wymaganych uprawnień. W razie potrzeby możesz edytować opis później, ale zaleca się posiadanie dobrze zdefiniowanego opisu.

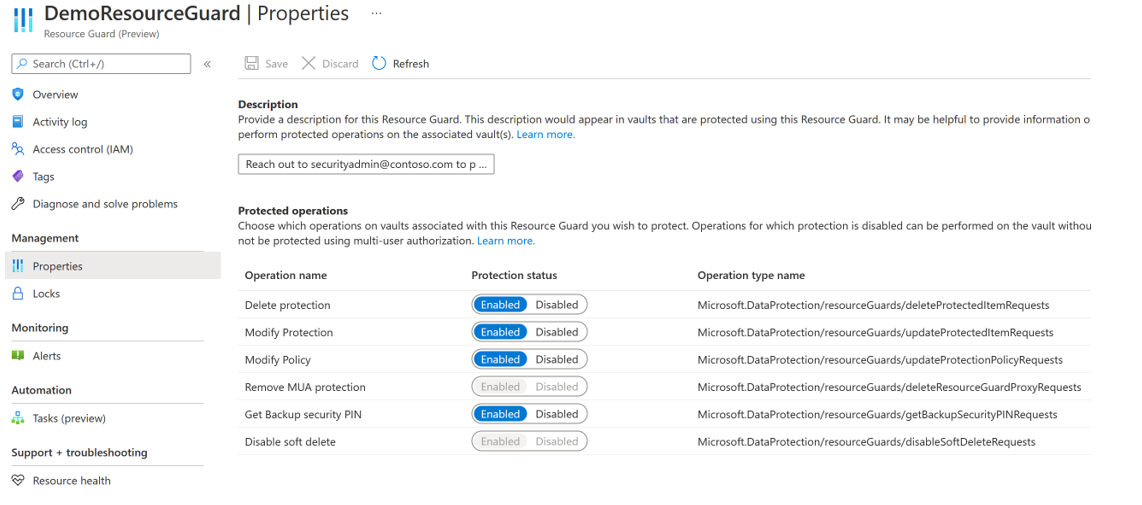

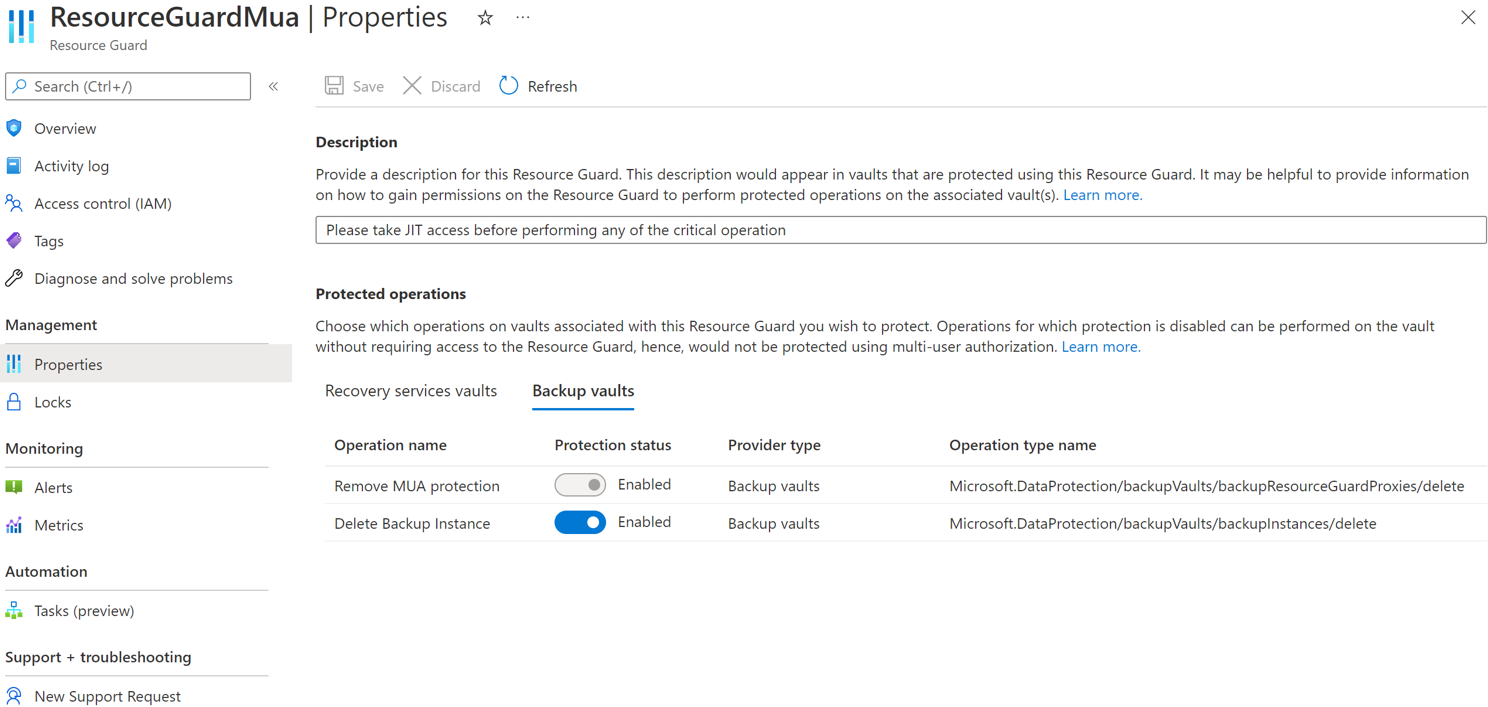

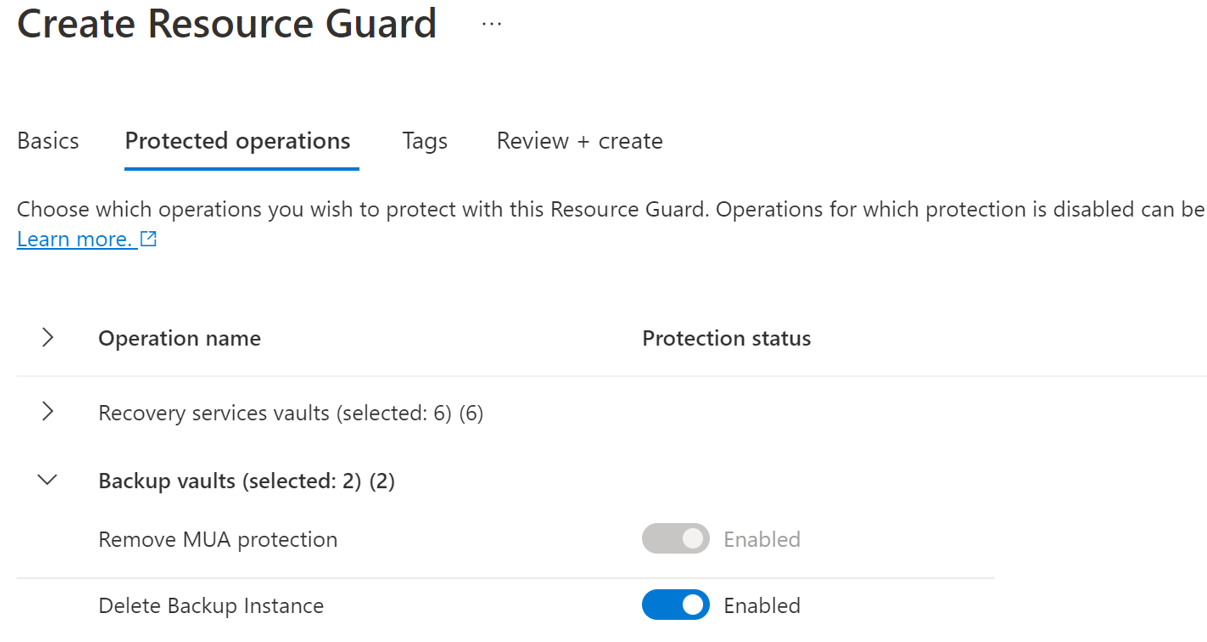

Na karcie Chronione operacje wybierz operacje, które chcesz chronić przy użyciu tej funkcji ochrony zasobów.

Możesz również wybrać operacje ochrony po utworzeniu funkcji Resource Guard.

Opcjonalnie dodaj tagi do funkcji Resource Guard zgodnie z wymaganiami

Wybierz pozycję Przejrzyj i utwórz i postępuj zgodnie z powiadomieniami o stanie i pomyślnym utworzeniu funkcji Resource Guard.

Wybieranie operacji do ochrony przy użyciu funkcji Resource Guard

Wybierz operacje, które chcesz chronić za pomocą funkcji Resource Guard ze wszystkich obsługiwanych operacji krytycznych. Domyślnie wszystkie obsługiwane operacje krytyczne są włączone. Jednak użytkownik (jako administrator zabezpieczeń) może wykluczyć niektóre operacje z objęcia kontrolą MUA przy użyciu funkcji Resource Guard.

Wybieranie klienta

Aby wykluczyć operacje, wykonaj następujące kroki:

W utworzonej powyżej funkcji Resource Guard przejdź do karty Magazyn usługi Recovery Services.>

Wybierz pozycję Wyłącz dla operacji, które chcesz wykluczyć z autoryzacji przy użyciu funkcji Resource Guard.

Uwaga

Nie można wyłączyć chronionych operacji — wyłącz usuwanie nietrwałe i usuń ochronę MUA.

Opcjonalnie możesz również zaktualizować opis funkcji Resource Guard przy użyciu tego okienka.

Wybierz pozycję Zapisz.

Przypisywanie uprawnień do administratora kopii zapasowej w funkcji Resource Guard w celu włączenia usługi MUA

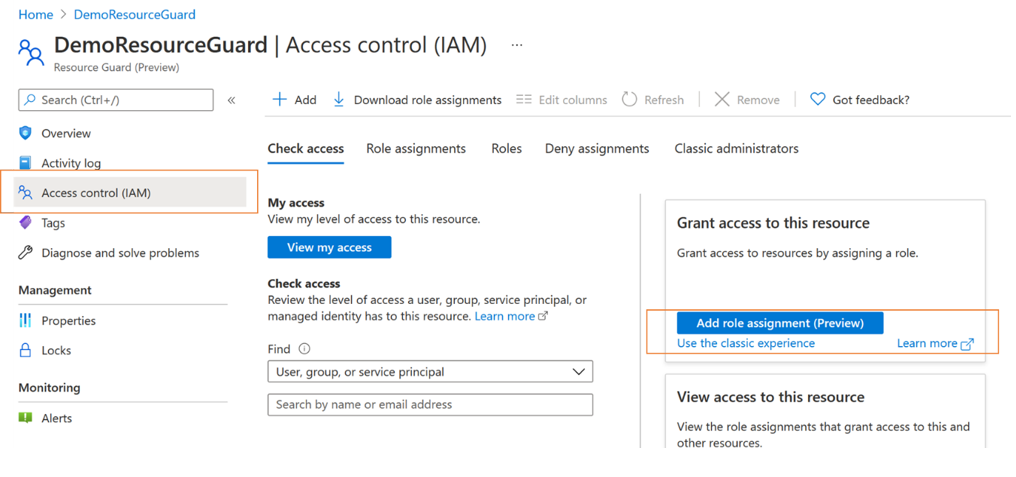

Aby włączyć usługę MUA w magazynie, administrator magazynu musi mieć rolę Czytelnik w funkcji Resource Guard lub subskrypcji zawierającej funkcję Resource Guard. Aby przypisać rolę Czytelnik w funkcji Resource Guard:

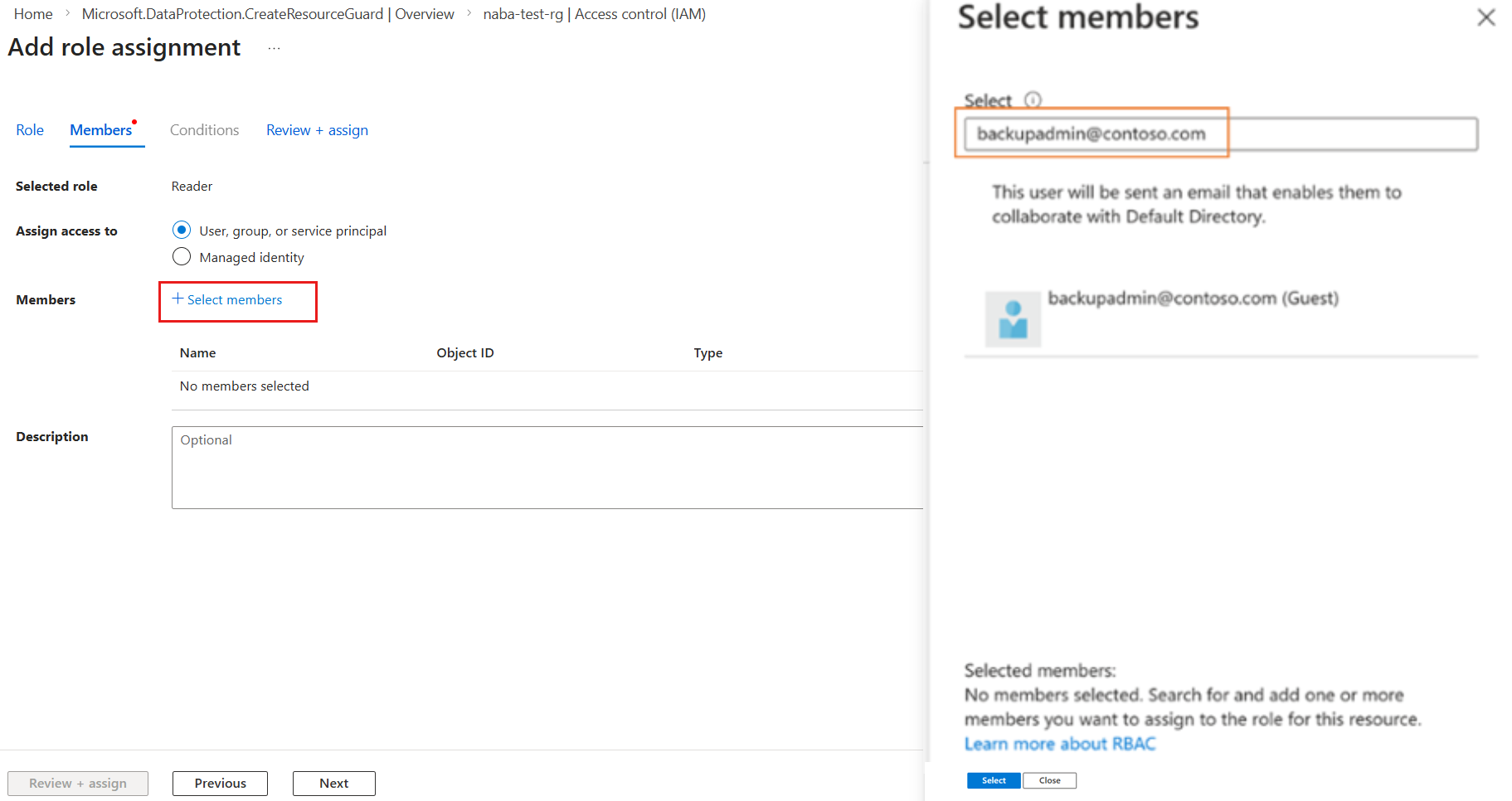

W utworzonym powyżej w Resource Guard przejdź do panelu Kontrola dostępu (IAM), a następnie przejdź do opcji Dodaj przypisanie roli.

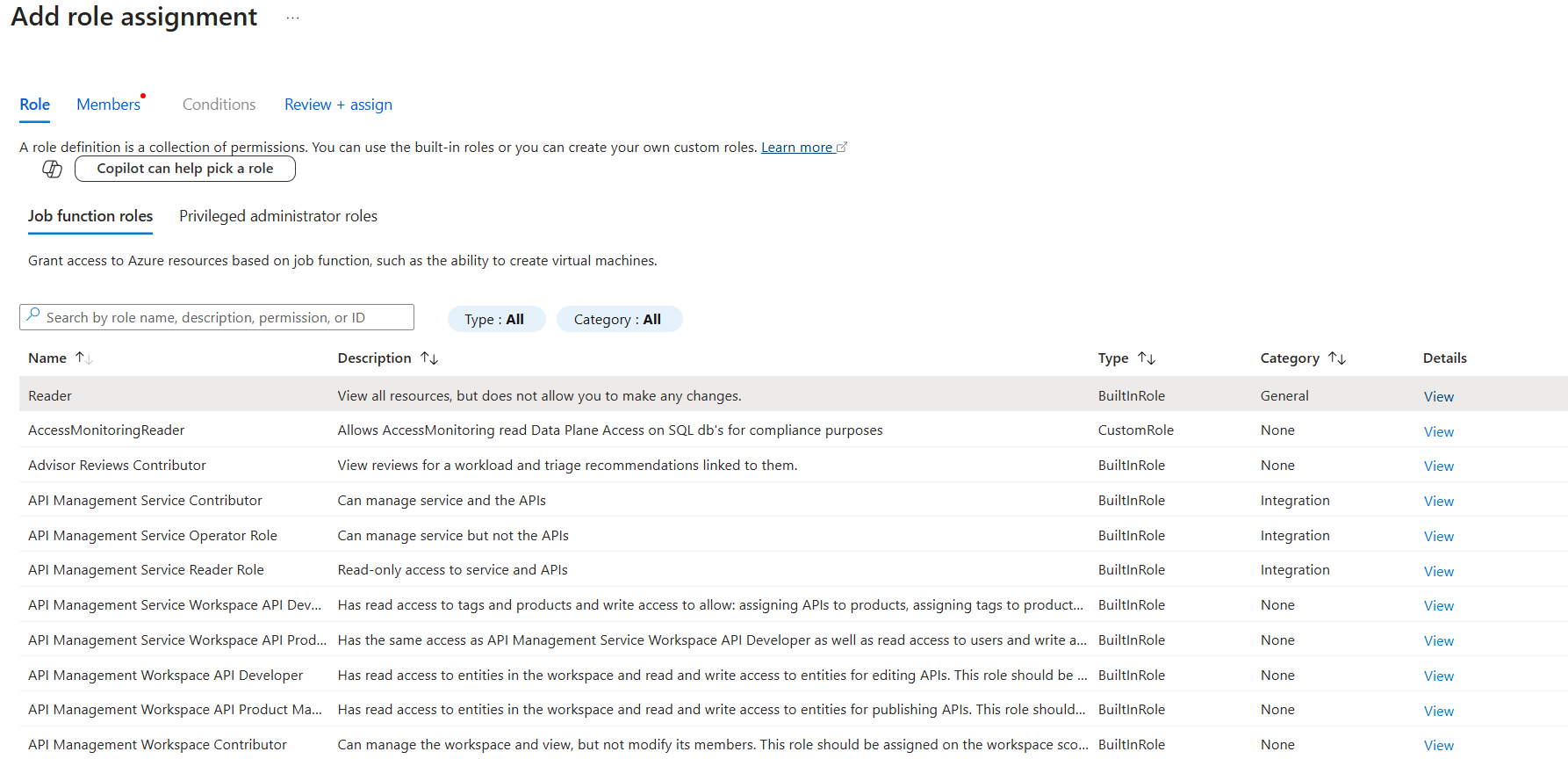

Wybierz pozycję Czytelnik z listy wbudowanych ról, a następnie wybierz pozycję Dalej.

Kliknij pozycję Wybierz członków i dodaj identyfikator e-mail administratora kopii zapasowej, aby dodać je jako czytelnika. Ponieważ administrator kopii zapasowej znajduje się w innej dzierżawie w tym przypadku, zostaną dodani jako goście do dzierżawy zawierającej funkcję Resource Guard.

Kliknij pozycję Wybierz , a następnie przejdź do pozycji Przejrzyj i przypisz, aby ukończyć przypisanie roli.

Włączanie usługi MUA w magazynie usługi Recovery Services

Po zakończeniu przypisywania roli Czytelnik w funkcji Resource Guard włącz autoryzację dla wielu użytkowników w magazynach (jako administrator kopii zapasowej), którymi zarządzasz.

Wybieranie klienta

Aby włączyć usługę MUA w magazynach, wykonaj następujące kroki.

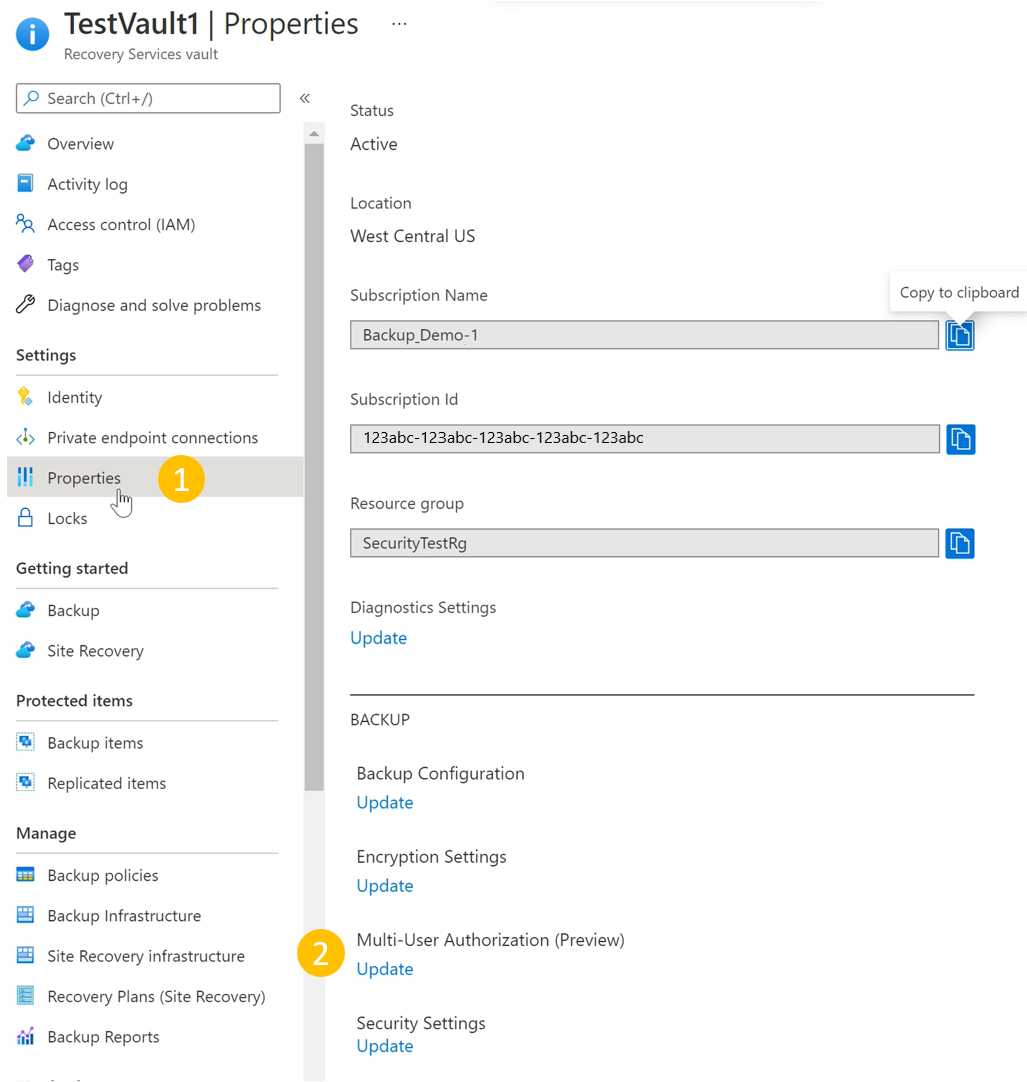

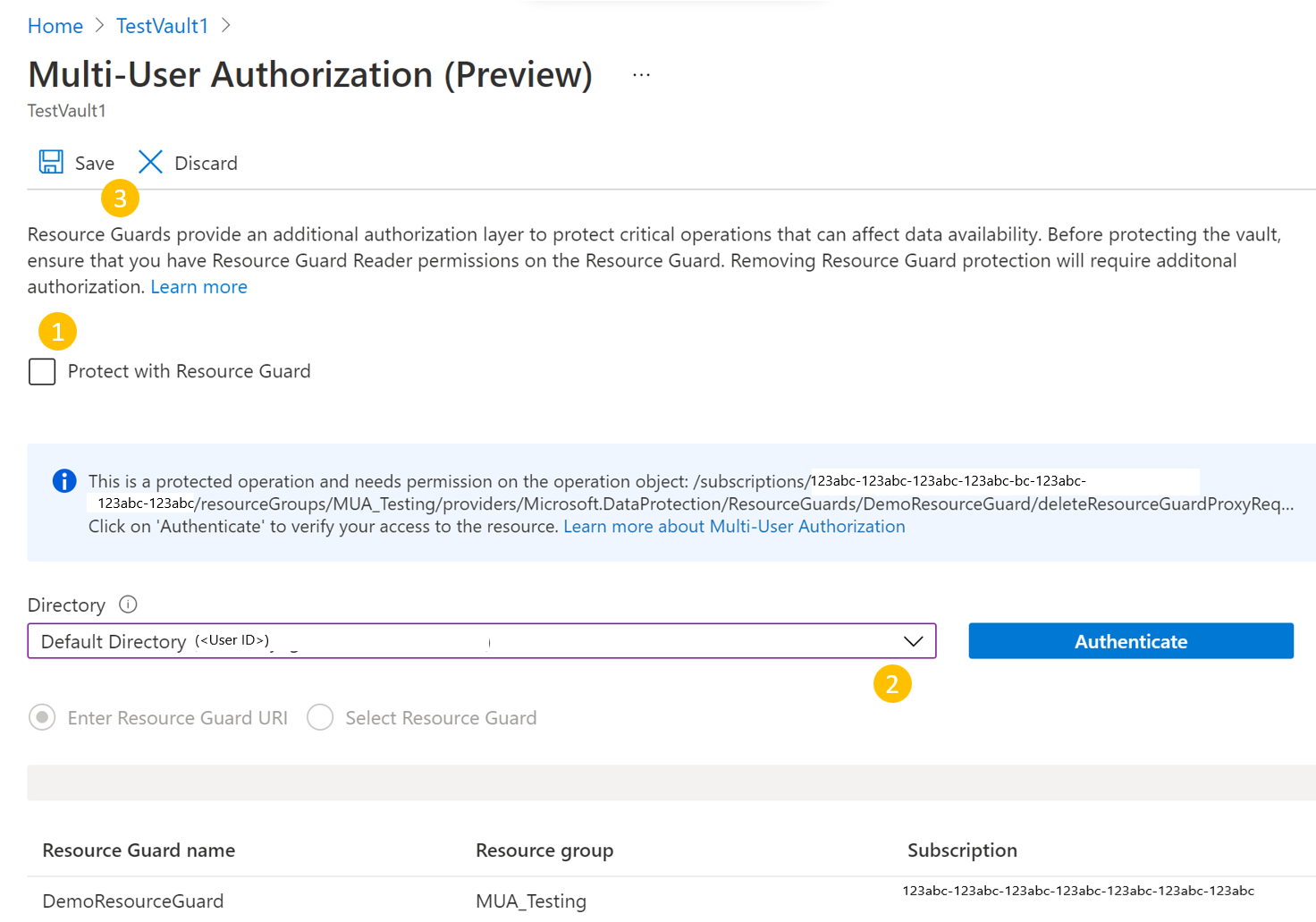

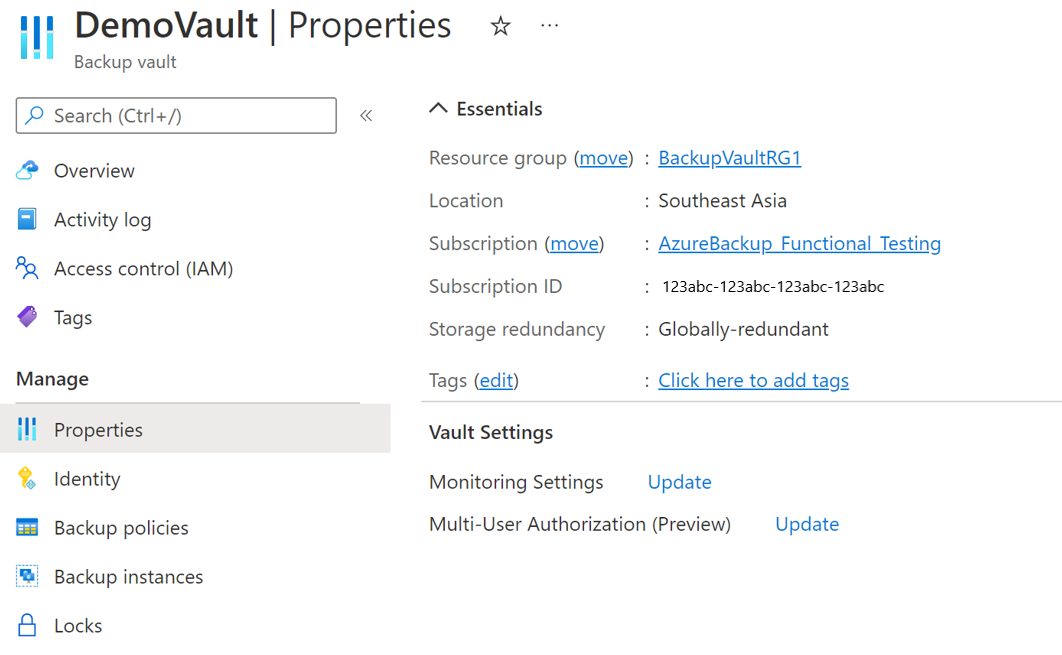

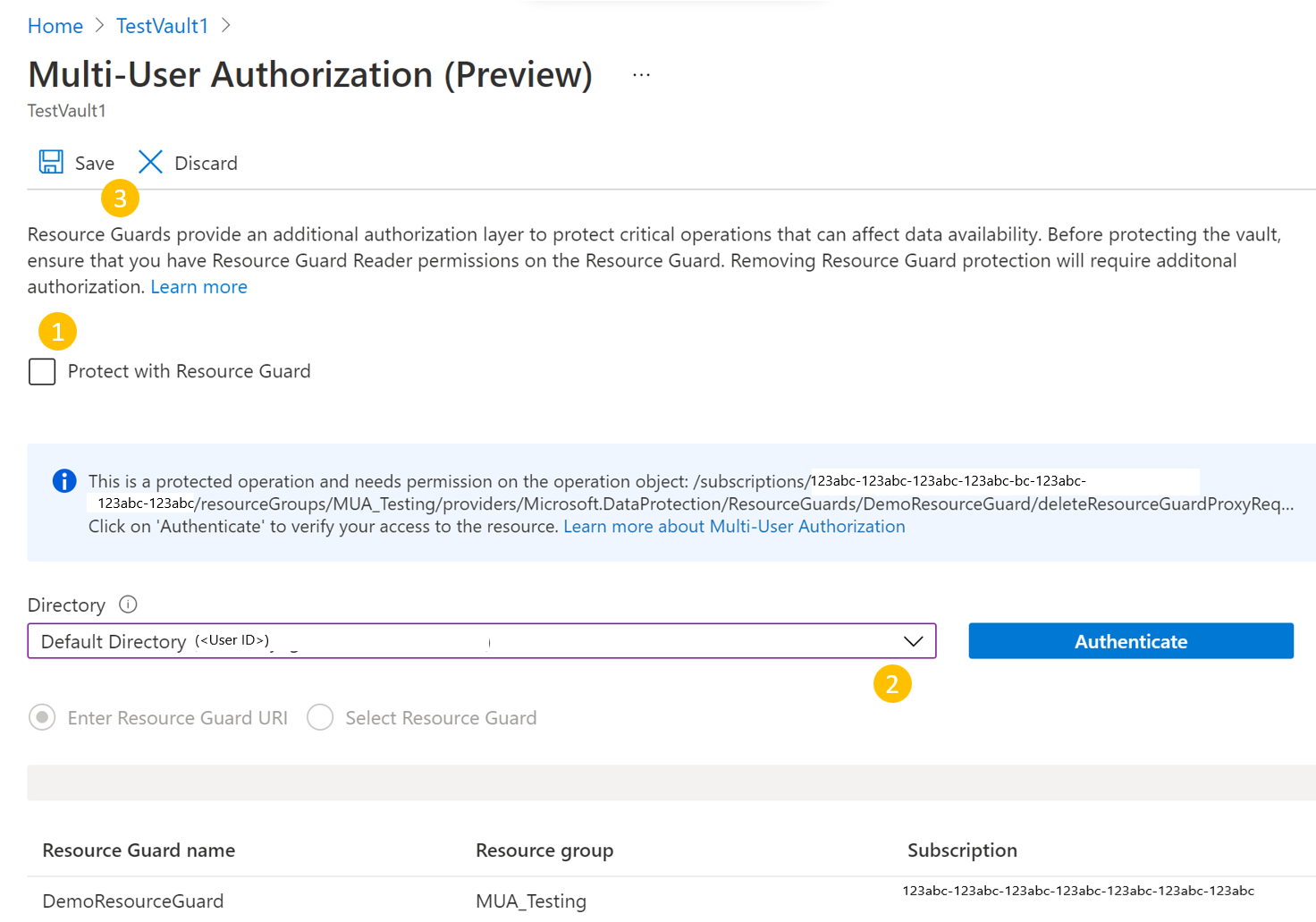

Przejdź do magazynu usługi Recovery Services. Przejdź do pozycji Właściwości w panelu nawigacyjnym po lewej stronie, a następnie wybierz pozycję Autoryzacja wielu użytkowników i wybierz pozycję Aktualizuj.

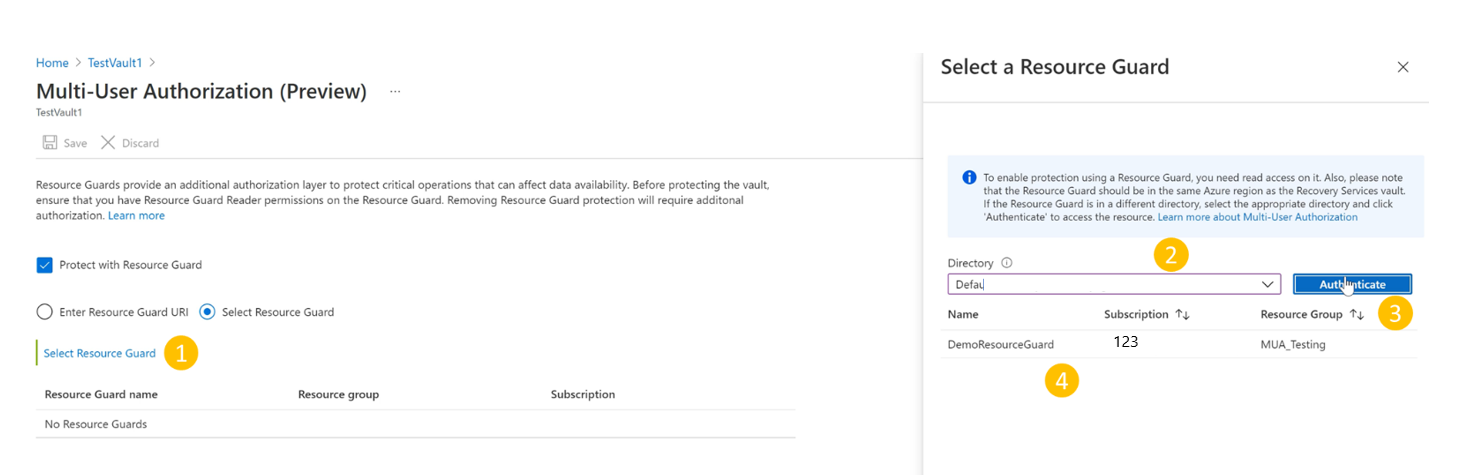

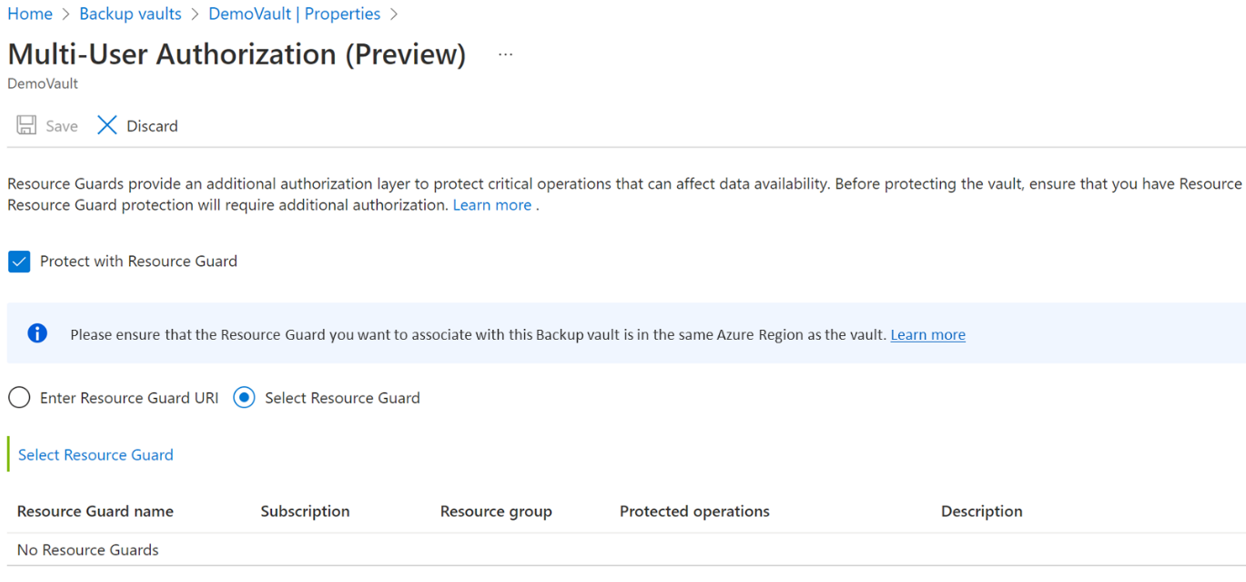

Teraz zostanie wyświetlona opcja włączenia usługi MUA i wybranie funkcji Resource Guard przy użyciu jednego z następujących sposobów:

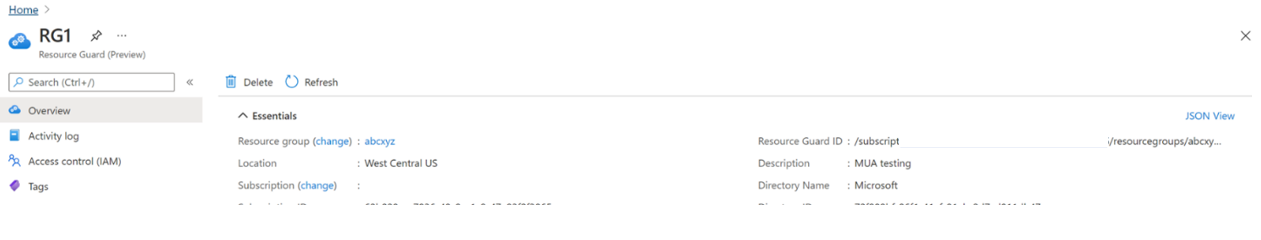

Możesz określić identyfikator URI funkcji Resource Guard, upewnij się, że określono identyfikator URI funkcji Resource Guard, do której masz dostęp Czytelnik , i który jest tym samym regionem co magazyn. Identyfikator URI (identyfikator funkcji Resource Guard) funkcji Resource Guard można znaleźć na ekranie Przegląd :

Możesz też wybrać pozycję Resource Guard z listy funkcji Resource Guard, do których masz dostęp Czytelnik , oraz tych dostępnych w regionie.

- Kliknij pozycję Wybierz pozycję Resource Guard

- Wybierz listę rozwijaną, a następnie wybierz katalog, w ramach których znajduje się funkcja Resource Guard.

- Wybierz pozycję Uwierzytelnij, aby zweryfikować tożsamość i dostęp.

- Po uwierzytelnieniu wybierz pozycję Resource Guard z wyświetlonej listy.

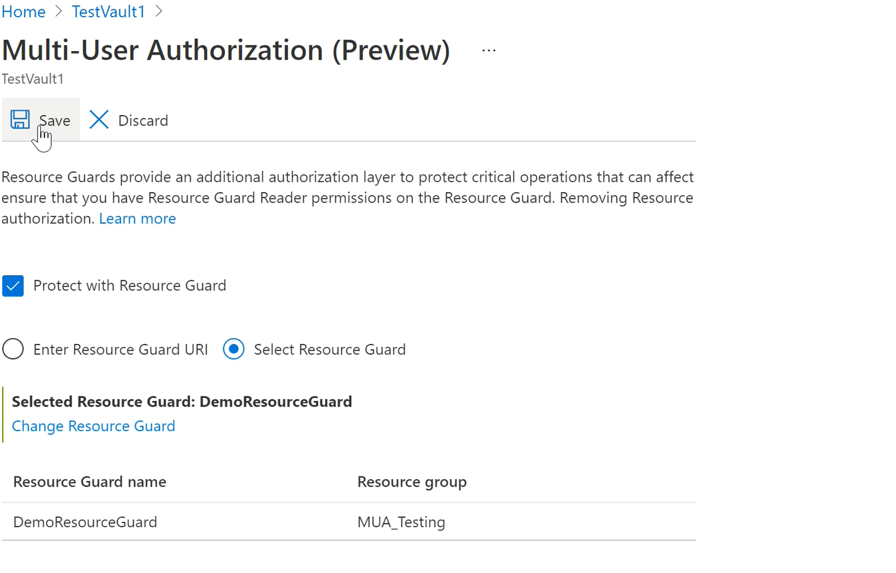

Wybierz pozycję Zapisz po zakończeniu, aby włączyć usługę MUA.

Operacje chronione przy użyciu usługi MUA

Po włączeniu funkcji MUA operacje w zakresie będą ograniczone w magazynie, jeśli administrator kopii zapasowej spróbuje je wykonać bez posiadania wymaganej roli (czyli roli Operator MUA kopii zapasowej) w funkcji Resource Guard.

Uwaga

Zdecydowanie zalecamy przetestowanie konfiguracji po włączeniu usługi MUA, aby upewnić się, że chronione operacje są blokowane zgodnie z oczekiwaniami i upewnić się, że usługa MUA jest poprawnie skonfigurowana.

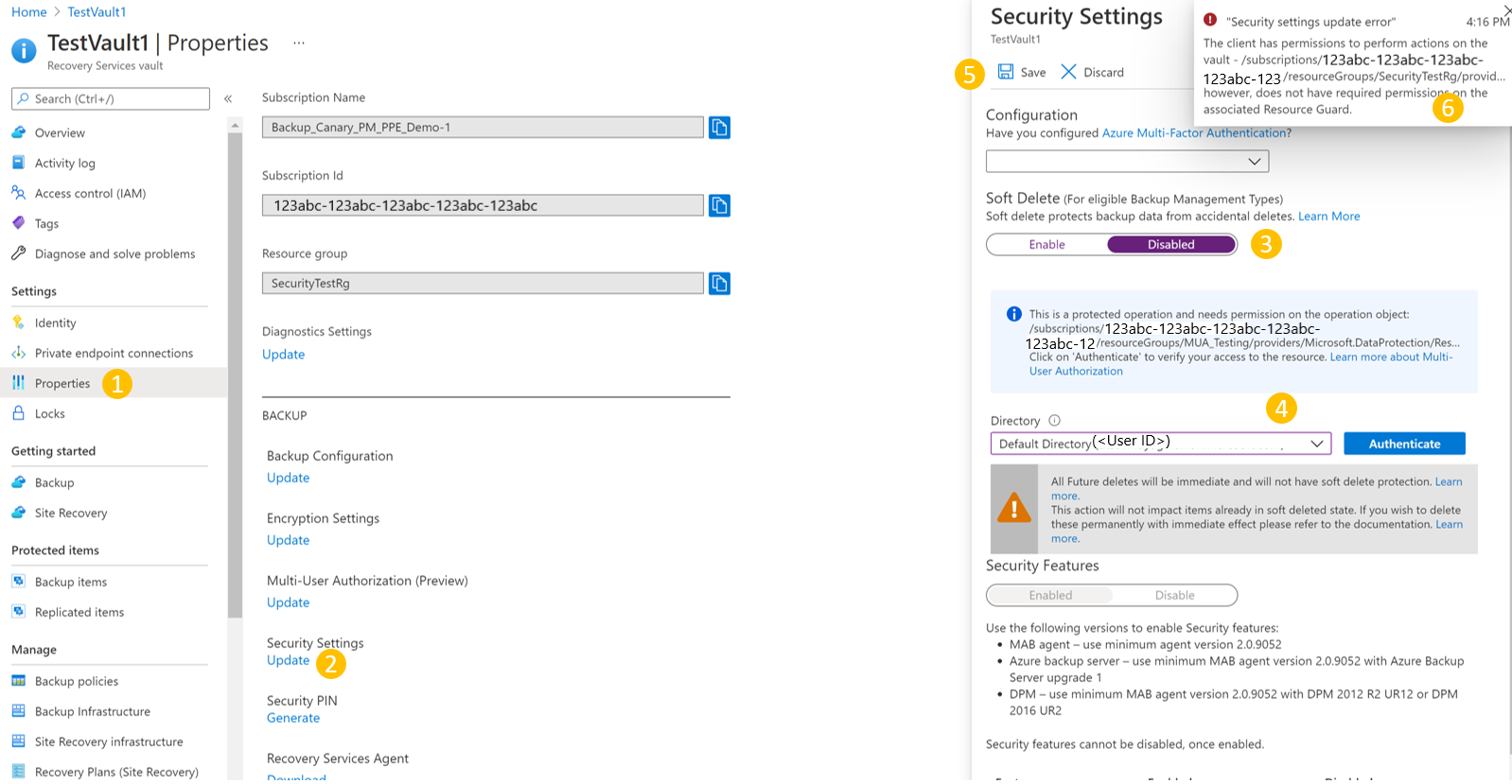

Poniżej przedstawiono ilustrację tego, co się dzieje, gdy administrator kopii zapasowej próbuje wykonać taką chronioną operację (na przykład tutaj przedstawiono wyłączenie niezmienności. Inne chronione operacje mają podobny przebieg). Poniższe kroki są wykonywane przez administratora kopii zapasowej bez wymaganych uprawnień.

Aby wyłączyć niezmienność, wykonaj następujące kroki:

Przejdź do magazynu usług Recovery Services>Właściwości.

W okienku Właściwości w obszarze Magazyn niezmienny wybierz pozycję Ustawienia.

W okienku Schron niezmienny wyłącz niezmienność, odznaczając pole wyboru Włącz niezmienność schronu.

Otrzymasz informację, że jest to operacja chroniona i musisz zweryfikować ich dostęp do funkcji Resource Guard.

Wybierz katalog zawierający funkcję Resource Guard i uwierzytelnij się samodzielnie.

Uwaga

Ta akcja nie jest wymagana, jeśli Resource Guard znajduje się w tym samym katalogu co skarbiec.

Wybierz i zastosuj.

Żądanie kończy się niepowodzeniem z powodu błędu: nie masz wystarczających uprawnień na Resource Guard, by wykonać tę operację.

Autoryzowanie krytycznych (chronionych) operacji przy użyciu usługi Microsoft Entra Privileged Identity Management

W poniższych sekcjach omówiono autoryzowanie tych żądań przy użyciu usługi PIM. Istnieją przypadki, w których może być konieczne wykonanie krytycznych operacji na kopiach zapasowych, a usługa MUA może pomóc w upewnieniu się, że są one wykonywane tylko wtedy, gdy istnieją odpowiednie zatwierdzenia lub uprawnienia. Jak wspomniano wcześniej, administrator kopii zapasowej musi mieć rolę Operator MUA kopii zapasowej w funkcji Resource Guard, aby wykonywać operacje krytyczne, które znajdują się w zakresie funkcji Resource Guard. Jednym z sposobów zezwalania na wykonywanie takich operacji just in time jest użycie usługi Microsoft Entra Privileged Identity Management.

Uwaga

Chociaż użycie usługi Microsoft Entra PIM jest zalecane, można użyć metod ręcznych lub niestandardowych do zarządzania dostępem administratora kopii zapasowej w funkcji Resource Guard. Aby ręcznie zarządzać dostępem do funkcji Resource Guard, użyj ustawienia "Kontrola dostępu (zarządzanie dostępem i tożsamościami) na lewym pasku nawigacyjnym funkcji Resource Guard i przyznaj roli Operator MUA kopii zapasowej administratorowi kopii zapasowej.

Utwórz kwalifikujące się przypisanie administratora kopii zapasowej (jeśli korzystasz z usługi Microsoft Entra Privileged Identity Management)

Administrator zabezpieczeń może użyć usługi PIM do utworzenia kwalifikującego się przypisania administratora kopii zapasowej i udostępnienia roli Operator MUA kopii zapasowej do funkcji Resource Guard. Dzięki temu administrator kopii zapasowej może zgłosić żądanie (dla roli Operator MUA kopii zapasowej), gdy będzie musiał wykonać chronioną operację. W tym celu administrator zabezpieczeń wykonuje następujące czynności:

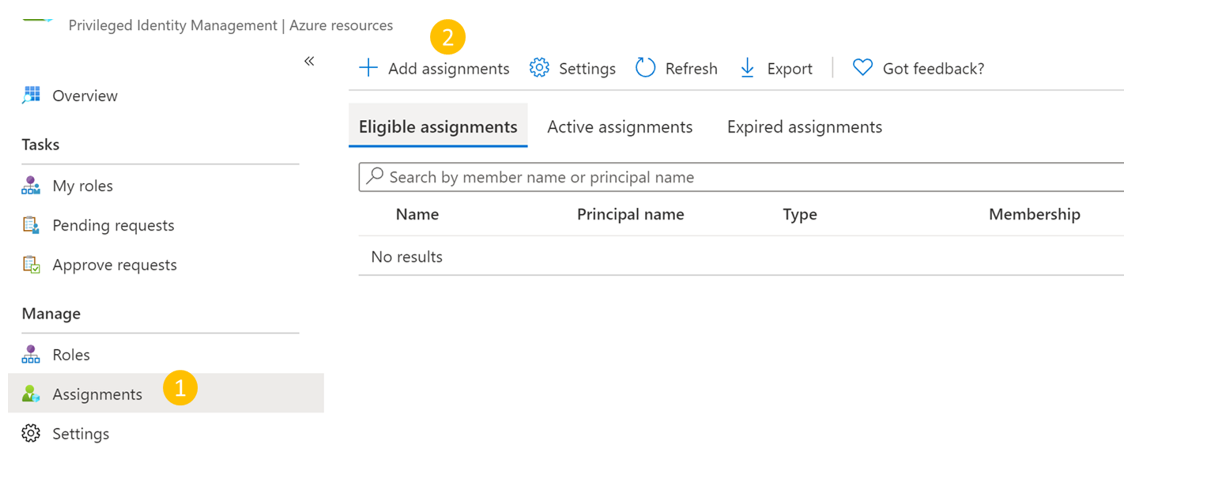

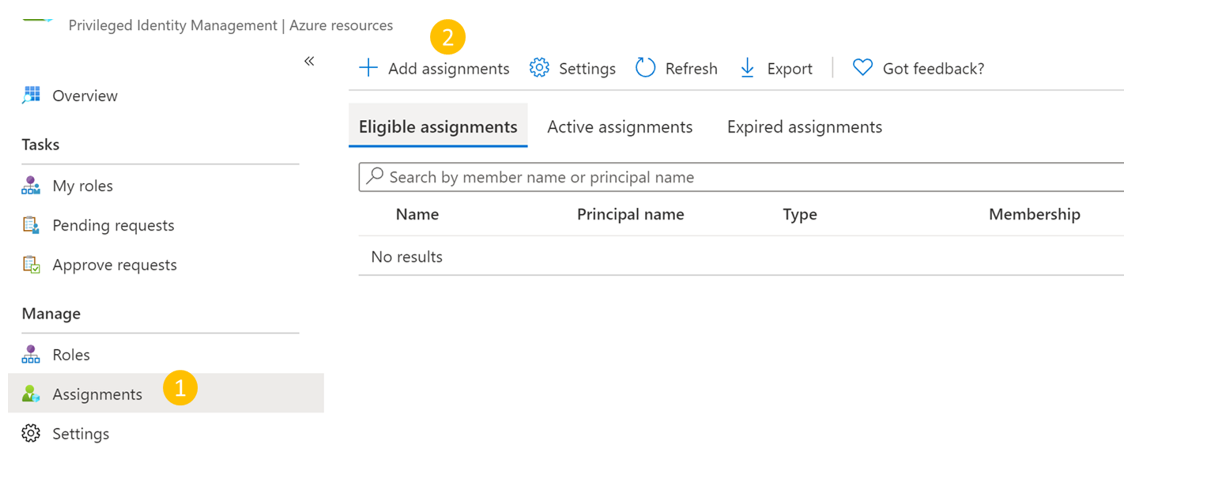

W dzierżawie zabezpieczeń (która zawiera usługę Resource Guard) przejdź do pozycji Privileged Identity Management (wyszukaj je na pasku wyszukiwania w witrynie Azure Portal), a następnie przejdź do pozycji Zasoby platformy Azure (w obszarze Zarządzanie w menu po lewej stronie).

Wybierz zasób (Zasób Guard lub zawierającą subskrypcję/grupę zasobów), do którego chcesz przypisać rolę Operator MUA kopii zapasowej.

Jeśli nie widzisz odpowiedniego zasobu na liście zasobów, upewnij się, że dodasz zawierającą subskrypcję do zarządzania przez usługę PIM.

W wybranym zasobie przejdź do pozycji Przypisania (w obszarze Zarządzaj w menu po lewej stronie) i przejdź do pozycji Dodaj przypisania.

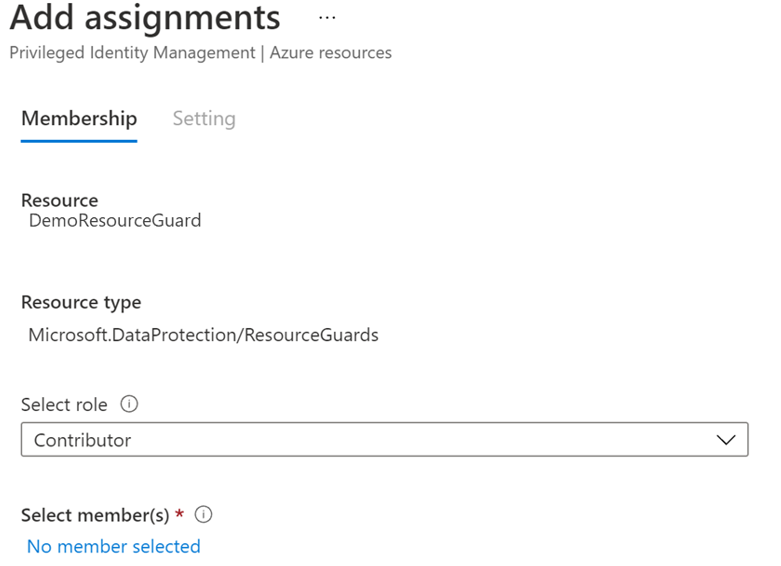

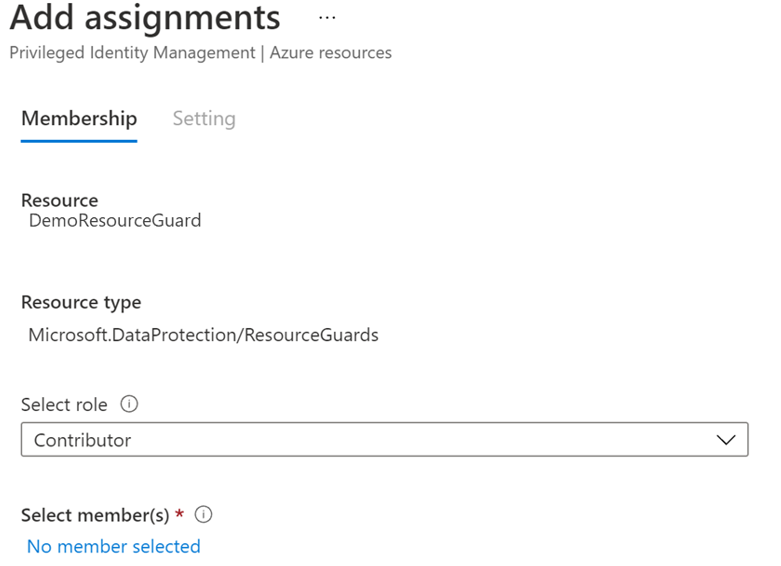

W obszarze Dodawanie przypisań:

- Wybierz rolę jako Operator MUA kopii zapasowej.

- Przejdź do pozycji Wybierz członków i dodaj nazwę użytkownika (lub identyfikatory e-mail) administratora kopii zapasowej.

- Wybierz Dalej.

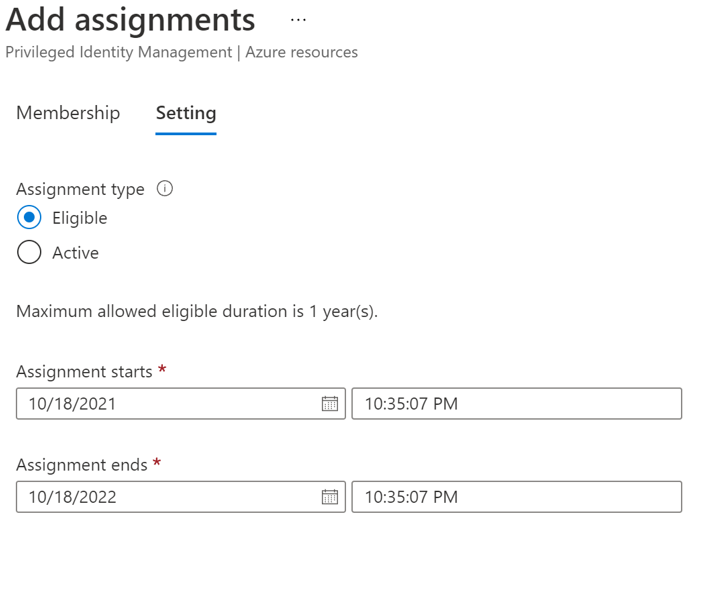

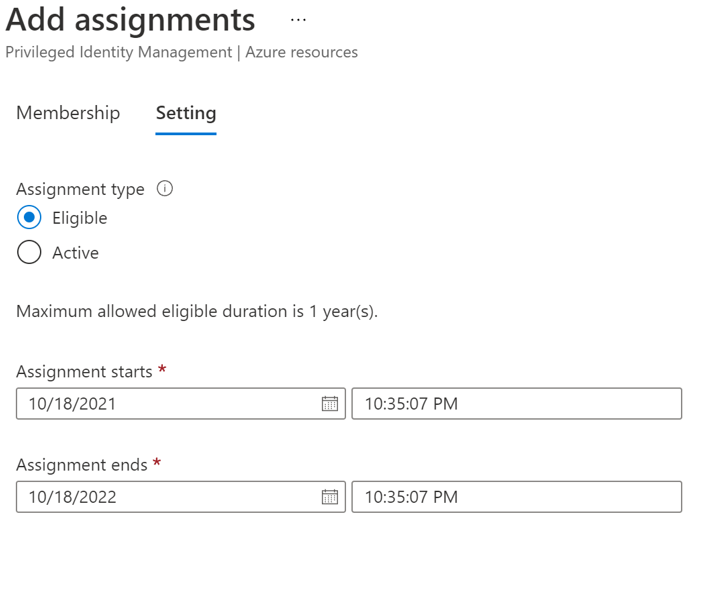

Na następnym ekranie:

- W obszarze Typ przypisania wybierz pozycję Kwalifikujące.

- Określ czas trwania, dla którego kwalifikujące się uprawnienie jest prawidłowe.

- Wybierz pozycję Przypisz , aby zakończyć tworzenie kwalifikującego się przypisania.

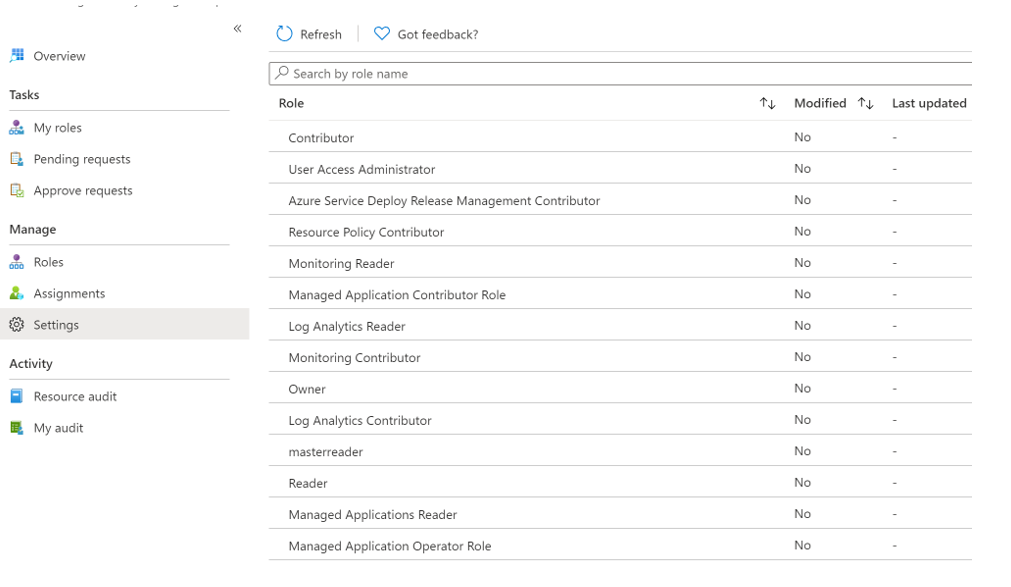

Konfigurowanie osób zatwierdzających na potrzeby aktywowania roli operatora MUA kopii zapasowej

Domyślnie powyższa konfiguracja może nie mieć osoby zatwierdzającej (i wymagania dotyczące przepływu zatwierdzania) skonfigurowanej w usłudze PIM. Aby upewnić się, że osoby zatwierdzające mają rolę Operatora MUA kopii zapasowej do zatwierdzenia żądania, administrator zabezpieczeń musi wykonać następujące kroki:

Uwaga

Jeśli ta konfiguracja nie jest skonfigurowana, wszystkie żądania zostaną automatycznie zatwierdzone bez przechodzenia przez administratorów zabezpieczeń lub przeglądu wyznaczonego osoby zatwierdzającej. Więcej informacji na ten temat można znaleźć tutaj

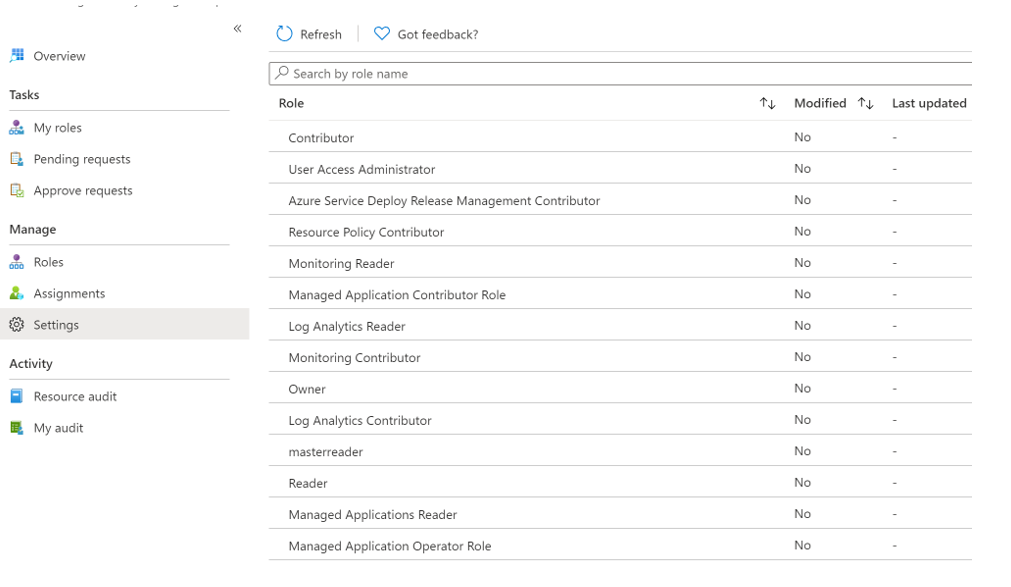

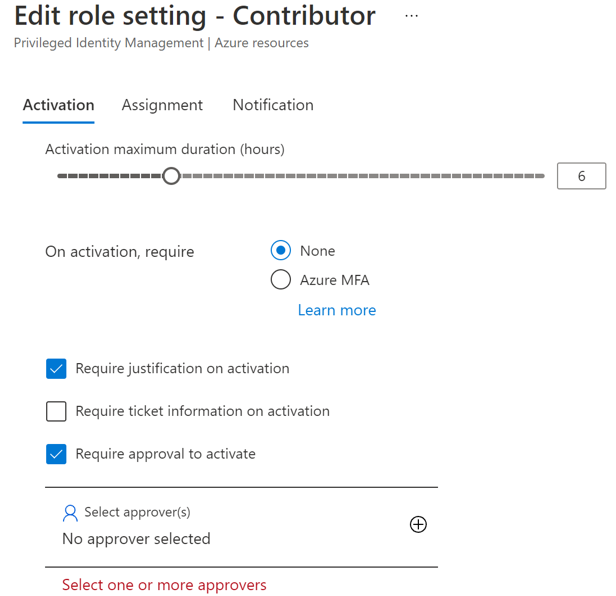

W usłudze Microsoft Entra PIM wybierz pozycję Zasoby platformy Azure na lewym pasku nawigacyjnym i wybierz swoją usługę Resource Guard.

Przejdź do pozycji Ustawienia , a następnie przejdź do roli Operator MUA kopii zapasowej.

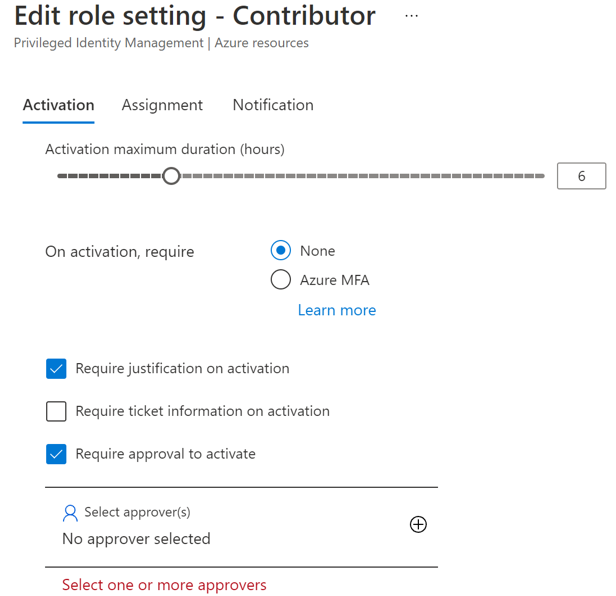

Wybierz pozycję Edytuj , aby dodać recenzentów, którzy muszą przejrzeć i zatwierdzić żądanie aktywacji dla roli Operatora MUA kopii zapasowej, jeśli okaże się, że osoby zatwierdzające zawierają wartość Brak lub wyświetlają niepoprawne osoby zatwierdzające.

Na karcie Aktywacja wybierz pozycję Wymagaj zatwierdzenia, aby aktywować i dodać osoby zatwierdzające, które muszą zatwierdzić każde żądanie.

Wybierz opcje zabezpieczeń, takie jak uwierzytelnianie wieloskładnikowe (MFA), bilet mandatingu, aby aktywować rolę operatora MUA kopii zapasowej.

Wybierz odpowiednie opcje na kartach Przypisania i Powiadomienia zgodnie z potrzebami.

Wybierz pozycję Aktualizuj , aby ukończyć konfigurację osób zatwierdzających, aby aktywować rolę Operator MUA kopii zapasowej.

Żądanie aktywacji kwalifikującego się przypisania w celu wykonania operacji krytycznych

Po utworzeniu kwalifikującego się przypisania przez administratora zabezpieczeń administrator kopii zapasowej musi aktywować przypisanie roli Operator MUA kopii zapasowej, aby móc wykonywać chronione akcje.

Aby aktywować przypisanie roli, wykonaj następujące kroki:

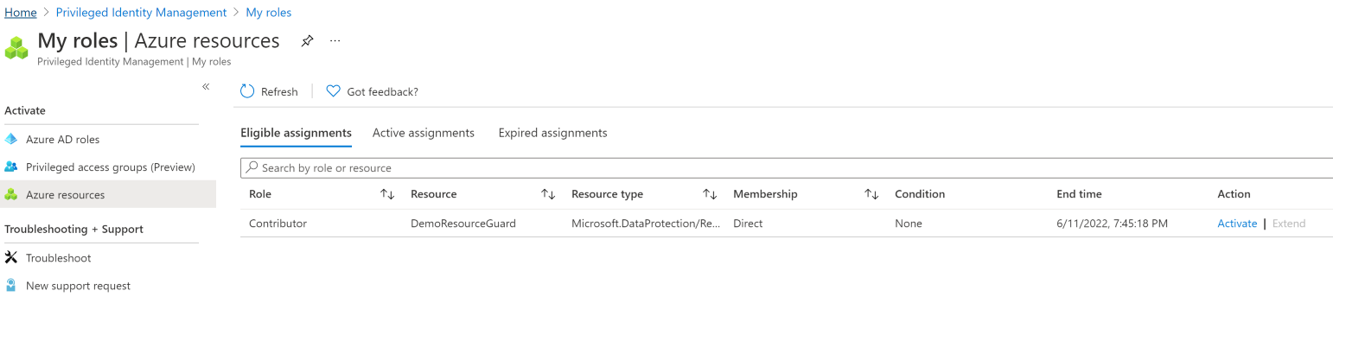

Przejdź do usługi Microsoft Entra Privileged Identity Management. Jeśli usługa Resource Guard znajduje się w innym katalogu, przejdź do tego katalogu, a następnie przejdź do usługi Microsoft Entra Privileged Identity Management.

Przejdź do obszaru Moje role>zasoby platformy Azure w menu po lewej stronie.

Wybierz pozycję Aktywuj , aby aktywować kwalifikujące się przypisanie dla roli Operator MUA kopii zapasowej.

Zostanie wyświetlone powiadomienie informujące o wysłaniu żądania do zatwierdzenia.

Zatwierdzanie aktywacji żądań w celu wykonania operacji krytycznych

Gdy administrator kopii zapasowej zgłosi żądanie aktywowania roli Operator MUA kopii zapasowej, żądanie ma zostać przejrzene i zatwierdzone przez administratora zabezpieczeń.

- W dzierżawie zabezpieczeń przejdź do usługi Microsoft Entra Privileged Identity Management.

- Przejdź do pozycji Zatwierdź żądania.

- W obszarze Zasoby platformy Azure można zobaczyć żądanie zgłoszone przez administratora kopii zapasowej żądającego aktywacji jako operator MUA kopii zapasowej.

- Przejrzyj żądanie. Jeśli jest prawdziwe, wybierz żądanie i wybierz pozycję Zatwierdź , aby je zatwierdzić.

- Administrator kopii zapasowej jest informowany pocztą e-mail (lub innymi mechanizmami alertów organizacji), że żądanie zostało zatwierdzone.

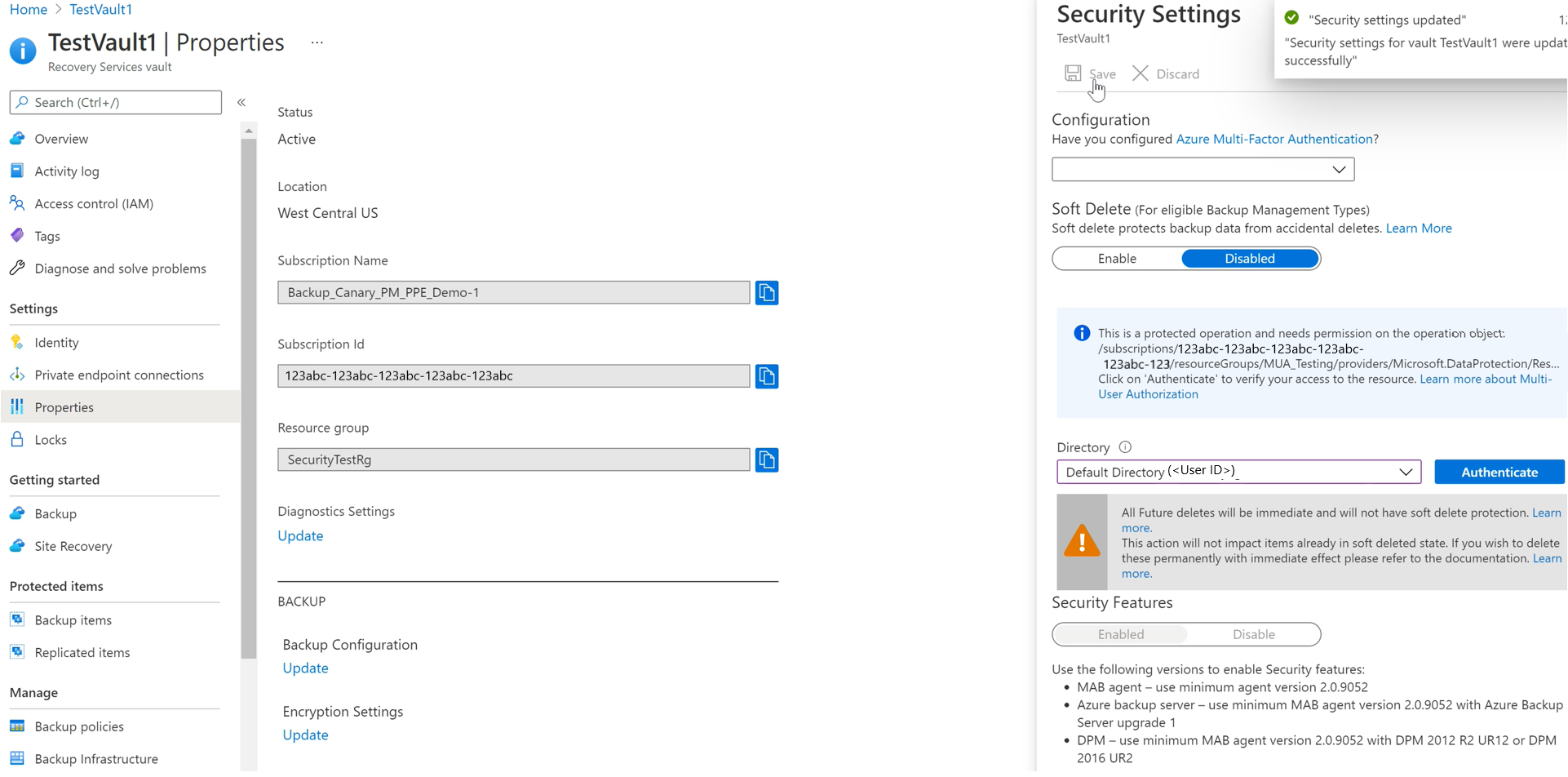

- Po zatwierdzeniu administrator kopii zapasowej może wykonywać chronione operacje dla żądanego okresu.

Wykonywanie chronionej operacji po zatwierdzeniu

Po zatwierdzeniu żądania administratora kopii zapasowej na rolę Operatora MUA kopii zapasowej w funkcji Resource Guard, mogą oni wykonywać chronione operacje w powiązanym magazynie. Jeśli funkcja Resource Guard znajduje się w innym katalogu, administrator kopii zapasowej musi uwierzytelnić się samodzielnie.

Uwaga

Jeśli dostęp został przypisany przy użyciu mechanizmu JIT, rola Operator MUA kopii zapasowej zostanie wycofana na koniec zatwierdzonego okresu. W przeciwnym razie administrator zabezpieczeń ręcznie usuwa rolę Operatora MUA kopii zapasowej przypisaną do administratora kopii zapasowej w celu wykonania operacji krytycznej.

Wyłączanie usługi MUA w magazynie usługi Recovery Services

Wyłączenie funkcji MUA jest operacją chronioną, dlatego magazyny są chronione przy użyciu usługi MUA. Jeśli (administrator kopii zapasowej) chce wyłączyć usługę MUA, musisz mieć wymaganą rolę operatora MUA kopii zapasowej w funkcji Resource Guard.

Wybieranie klienta

Aby wyłączyć usługę MUA w magazynie, wykonaj następujące kroki:

Administrator kopii zapasowej żąda roli Administratora zabezpieczeń dla operatora MUA kopii zapasowej w funkcji Resource Guard. Mogą poprosić o użycie metod zatwierdzonych przez organizację, takich jak procedury JIT, takie jak Microsoft Entra Privileged Identity Management, lub inne wewnętrzne narzędzia i procedury.

Administrator zabezpieczeń zatwierdza żądanie (jeśli okaże się, że warto je zatwierdzić) i informuje administratora kopii zapasowej. Teraz administrator kopii zapasowej ma rolę Operator MUA kopii zapasowej w funkcji Resource Guard.

Administrator kopii zapasowej przechodzi do magazynu >Właściwości>autoryzacji wielu użytkowników.

Wybierz Aktualizuj.

- Wyczyść pole wyboru Chroń za pomocą funkcji Resource Guard .

- Wybierz katalog zawierający usługę Resource Guard i sprawdź dostęp przy użyciu przycisku Uwierzytelnij (jeśli ma to zastosowanie).

- Po uwierzytelnieniu wybierz pozycję Zapisz. Po odpowiednim dostępie żądanie powinno zostać ukończone pomyślnie.

Identyfikator dzierżawy jest wymagany, jeśli strażnik zasobów istnieje w innej dzierżawie.

Przykład:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

W tym artykule opisano, jak skonfigurować autoryzację wielu użytkowników (MUA) dla usługi Azure Backup, aby zwiększyć bezpieczeństwo krytycznych operacji w składnicach kopii zapasowych. Obejmuje on tworzenie funkcji Resource Guard w oddzielnej dzierżawie w celu zapewnienia maksymalnej ochrony i pokazuje, jak żądać i zatwierdzać dostęp krytyczny do operacji przy użyciu usługi Microsoft Entra Privileged Identity Management w dzierżawie hostowanej przez usługę Resource Guard. Alternatywnie można użyć innych metod do zarządzania uprawnieniami just in time (JIT) na podstawie konfiguracji organizacji.

Uwaga

- Autoryzacja wielu użytkowników przy użyciu funkcji Resource Guard dla magazynu kopii zapasowych jest teraz ogólnie dostępna.

- Autoryzacja wielu użytkowników dla usługi Azure Backup jest dostępna we wszystkich globalnych regionach świadczenia usługi Azure.

Wymagania wstępne

Przed skonfigurowaniem autoryzacji dla wielu użytkowników dla magazynu Backup upewnij się, że zostały spełnione następujące wymagania wstępne:

- Funkcja Resource Guard i magazyn usługi Backup muszą znajdować się w tym samym regionie świadczenia usługi Azure.

- Administrator kopii zapasowej nie może mieć uprawnień współautora, administratora MUA kopii zapasowej ani operatora MUA kopii zapasowej w funkcji Resource Guard. Możesz wybrać usługę Resource Guard w innej subskrypcji tego samego katalogu lub w innym katalogu, aby zapewnić maksymalną izolację.

- Subskrypcje zawierające magazyn kopii zapasowych oraz Resource Guard (niezależnie od tego, czy znajdują się w różnych subskrypcjach lub dzierżawach) muszą być zarejestrowane, aby korzystać z dostawcy Microsoft.DataProtection4. Aby uzyskać więcej informacji, zobacz Dostawcy zasobów i typy platformy Azure.

Dowiedz się więcej o różnych scenariuszach użycia MUA.

Tworzenie funkcji Resource Guard

Administrator zabezpieczeń tworzy funkcję Resource Guard. Zalecamy utworzenie jej w innej subskrypcji lub innej dzierżawie jako magazynu. Jednak powinien znajdować się w tym samym regionie co magazyn.

Administrator kopii zapasowej nie może mieć dostępu współautora, administratora mua kopii zapasowej lub operatora MUA kopii zapasowej w funkcji Resource Guard lub subskrypcji, która ją zawiera.

Aby utworzyć funkcję Resource Guard w dzierżawie innej niż dzierżawa magazynu jako administrator zabezpieczeń, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do katalogu, w którym chcesz utworzyć usługę Resource Guard.

Wyszukaj pozycję Resource Guards na pasku wyszukiwania, a następnie wybierz odpowiedni element z listy rozwijanej.

- Wybierz pozycję Utwórz , aby utworzyć zasób Guard.

- W okienku Tworzenie wypełnij wymagane szczegóły dla tej funkcji Resource Guard.

- Upewnij się, że funkcja Resource Guard znajduje się w tym samym regionie świadczenia usługi Azure co magazyn usługi Backup.

- Dodaj opis sposobu żądania dostępu do wykonywania akcji w skojarzonych magazynach w razie potrzeby. Ten opis jest wyświetlany w skojarzonych magazynach, aby pokierować administratorem kopii zapasowej, jak uzyskać wymagane uprawnienia.

Na karcie Chronione operacje wybierz operacje, które należy chronić przy użyciu tej funkcji resource Guard na karcie Magazyn kopii zapasowych.

Obecnie karta Chronione operacje zawiera tylko opcję Usuń wystąpienie kopii zapasowej do wyłączenia.

Możesz również wybrać operacje ochrony po utworzeniu funkcji Resource Guard.

Opcjonalnie dodaj tagi do funkcji Resource Guard zgodnie z wymaganiami.

Wybierz pozycję Przejrzyj i utwórz , a następnie postępuj zgodnie z powiadomieniami, aby monitorować stan i pomyślne utworzenie funkcji Resource Guard.

Wybieranie operacji do ochrony przy użyciu funkcji Resource Guard

Po utworzeniu magazynu administrator zabezpieczeń może również wybrać operacje ochrony przy użyciu funkcji Resource Guard we wszystkich obsługiwanych operacjach krytycznych. Domyślnie wszystkie obsługiwane operacje krytyczne są włączone. Jednak administrator zabezpieczeń może wykluczyć niektóre operacje z stosowania funkcji MUA przy użyciu funkcji Resource Guard.

Aby wybrać operacje ochrony, wykonaj następujące kroki:

W utworzonej funkcji Resource Guard przejdź do .

Wybierz pozycję Wyłącz dla operacji, które chcesz wykluczyć z autoryzacji.

Nie można wyłączyć opcji Usuń ochronę MUA i Wyłącz operacje usuwania nietrwałego.

Opcjonalnie na karcie Magazyny kopii zapasowych zaktualizuj opis funkcji Resource Guard.

Wybierz pozycję Zapisz.

Przypisywanie uprawnień do administratora kopii zapasowej w funkcji Resource Guard w celu włączenia usługi MUA

Administrator kopii zapasowej musi mieć rolę Czytelnik w funkcji Resource Guard lub subskrypcji zawierającej funkcję Resource Guard, aby włączyć usługę MUA w magazynie. Administrator zabezpieczeń musi przypisać tę rolę administratorowi kopii zapasowej.

Aby przypisać rolę Czytelnik w funkcji Resource Guard, wykonaj następujące kroki:

W utworzonym powyżej w Resource Guard przejdź do panelu Kontrola dostępu (IAM), a następnie przejdź do opcji Dodaj przypisanie roli.

Wybierz pozycję Czytelnik z listy wbudowanych ról, a następnie wybierz pozycję Dalej.

Kliknij pozycję Wybierz członków i dodaj identyfikator e-mail administratora kopii zapasowej, aby przypisać rolę Czytelnik .

Ponieważ administratorzy kopii zapasowych znajdują się w innej dzierżawie, zostaną dodani jako goście do dzierżawy zawierającej funkcję Resource Guard.

Kliknij pozycję Wybierz pozycję>Przejrzyj i przypisz, aby ukończyć przypisanie roli.

Włączanie usługi MUA w magazynie kopii zapasowych

Gdy administrator kopii zapasowej ma rolę Czytelnik w funkcji Resource Guard, może włączyć autoryzację dla wielu użytkowników w magazynach zarządzanych przez następujące kroki:

Przejdź do magazynu kopii zapasowych, dla którego chcesz skonfigurować usługę MUA.

Na panelu po lewej stronie wybierz pozycję Właściwości.

Przejdź do pozycji Autoryzacja wielu użytkowników i wybierz pozycję Aktualizuj.

Aby włączyć usługę MUA i wybrać funkcję Resource Guard, wykonaj jedną z następujących akcji:

Możesz określić identyfikator URI funkcji Resource Guard. Upewnij się, że określono identyfikator URI funkcji Resource Guard, do której masz dostęp Czytelnik , i znajduje się on w tym samym regionie co magazyn. Identyfikator URI (identyfikator funkcji Resource Guard) funkcji Resource Guard można znaleźć na stronie Przegląd .

Możesz też wybrać pozycję Resource Guard z listy funkcji Resource Guard, do których masz dostęp Czytelnik , oraz tych dostępnych w regionie.

- Kliknij pozycję Wybierz pozycję Resource Guard.

- Wybierz listę rozwijaną i wybierz katalog, w ramach których znajduje się funkcja Resource Guard.

- Wybierz pozycję Uwierzytelnij, aby zweryfikować tożsamość i dostęp.

- Po uwierzytelnieniu wybierz pozycję Resource Guard z wyświetlonej listy.

Wybierz pozycję Zapisz , aby włączyć usługę MUA.

Operacje chronione przy użyciu usługi MUA

Gdy administrator kopii zapasowej włączy usługę MUA, operacje w zakresie będą ograniczone w magazynie, a operacje kończą się niepowodzeniem, jeśli administrator kopii zapasowej spróbuje wykonać je bez posiadania roli Operator MUA kopii zapasowej w funkcji Resource Guard.

Uwaga

Zdecydowanie zalecamy przetestowanie konfiguracji po włączeniu usługi MUA, aby upewnić się, że:

- Operacje chronione są blokowane zgodnie z oczekiwaniami.

- Usługa MUA jest poprawnie skonfigurowana.

Aby wykonać operację chronioną (wyłączając funkcję MUA), wykonaj następujące kroki:

Przejdź do obszaru Właściwości magazynu >w okienku po lewej stronie.

Wyczyść pole wyboru, aby wyłączyć usługę MUA.

Otrzymasz powiadomienie, że jest to operacja chroniona i musisz mieć dostęp do funkcji Resource Guard.

Wybierz katalog zawierający funkcję Resource Guard i uwierzytelnij się samodzielnie.

Ten krok może nie być wymagany, jeśli funkcja Resource Guard znajduje się w tym samym katalogu co magazyn.

Wybierz pozycję Zapisz.

Żądanie kończy się niepowodzeniem z powodu błędu, który nie ma wystarczających uprawnień do wykonania tej operacji przez funkcję Resource Guard.

Autoryzowanie krytycznych (chronionych) operacji przy użyciu usługi Microsoft Entra Privileged Identity Management

Istnieją scenariusze, w których może być konieczne wykonanie krytycznych operacji na kopiach zapasowych i wykonanie ich przy użyciu odpowiednich zatwierdzeń lub uprawnień za pomocą usługi MUA. W poniższych sekcjach opisano sposób autoryzacji krytycznych żądań operacji przy użyciu usługi Privileged Identity Management (PIM).

Administrator kopii zapasowej musi mieć rolę Operator MUA kopii zapasowej w funkcji Resource Guard, aby wykonywać operacje krytyczne w zakresie funkcji Resource Guard. Jednym ze sposobów zezwalania na operacje just in time (JIT) jest użycie usługi Microsoft Entra Privileged Identity Management.

Uwaga

Zalecamy korzystanie z usługi Microsoft Entra PIM. Można jednak również użyć metod ręcznych lub niestandardowych, aby zarządzać dostępem administratora kopii zapasowej w funkcji Resource Guard. Aby ręcznie zarządzać dostępem do funkcji Resource Guard, użyj ustawienia Kontrola dostępu (IAM) w okienku po lewej stronie funkcji Resource Guard i przyznaj roli Operator MUA kopii zapasowej administratorowi kopii zapasowej.

Tworzenie kwalifikującego się przypisania administratora kopii zapasowej przy użyciu usługi Microsoft Entra Privileged Identity Management

Administrator zabezpieczeń może użyć usługi PIM do utworzenia kwalifikującego się przypisania administratora kopii zapasowej jako operatora MUA kopii zapasowej do funkcji Resource Guard. Dzięki temu administrator kopii zapasowej może zgłosić żądanie (dla roli Operator MUA kopii zapasowej), gdy będzie musiał wykonać chronioną operację.

Aby utworzyć kwalifikujące się przypisanie, wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

Przejdź do dzierżawy zabezpieczeń usługi Resource Guard, a w wyszukiwaniu wprowadź privileged Identity Management.

W okienku po lewej stronie wybierz pozycję Zarządzaj i przejdź do pozycji Zasoby platformy Azure.

Wybierz zasób (Zasób Guard lub zawierającą subskrypcję/grupę zasobów), do którego chcesz przypisać rolę Operator MUA kopii zapasowej.

Jeśli nie znajdziesz żadnych odpowiednich zasobów, dodaj zawierającą subskrypcję zarządzaną przez usługę PIM.

Wybierz zasób i przejdź do > Dodaj przypisania.

W obszarze Dodawanie przypisań:

- Wybierz rolę jako Operator MUA kopii zapasowej.

- Przejdź do pozycji Wybierz członków i dodaj nazwę użytkownika (lub identyfikatory e-mail) administratora kopii zapasowej.

- Wybierz Dalej.

W obszarze Przypisanie wybierz pozycję Kwalifikujące się i określ ważność czasu trwania kwalifikujących się uprawnień.

Wybierz pozycję Przypisz , aby ukończyć tworzenie kwalifikującego się przypisania.

Konfigurowanie osób zatwierdzających na potrzeby aktywowania roli Współautor

Domyślnie powyższa konfiguracja może nie mieć osoby zatwierdzającej (i wymagania dotyczące przepływu zatwierdzania) skonfigurowanej w usłudze PIM. Aby upewnić się, że osoby zatwierdzające mają rolę Współautor do zatwierdzenia żądania, administrator zabezpieczeń musi wykonać następujące kroki:

Uwaga

Jeśli konfiguracja osoby zatwierdzającej nie jest skonfigurowana, żądania są automatycznie zatwierdzane bez przechodzenia przez administratorów zabezpieczeń lub przeglądu wyznaczonego osoby zatwierdzającej. Dowiedz się więcej.

W usłudze Microsoft Entra PIM wybierz pozycję Zasoby platformy Azure w okienku po lewej stronie i wybierz swoją usługę Resource Guard.

Przejdź do pozycji Ustawienia>Rola współautora.

Wybierz pozycję Edytuj , aby dodać recenzentów, którzy muszą przejrzeć i zatwierdzić żądanie aktywacji dla roli Współautor , jeśli okaże się, że osoby zatwierdzające zawierają wartość Brak lub wyświetlają niepoprawne osoby zatwierdzające.

Na karcie Aktywacja wybierz pozycję Wymagaj zatwierdzenia, aby aktywować, aby dodać osoby zatwierdzające, które muszą zatwierdzić każde żądanie.

Wybierz opcje zabezpieczeń, takie jak uwierzytelnianie wieloskładnikowe (MFA), bilet mandatingu, aby aktywować rolę Współautor .

Wybierz odpowiednie opcje na kartach Przypisania i Powiadomienia zgodnie z wymaganiami.

Wybierz pozycję Aktualizuj , aby ukończyć konfigurację osób zatwierdzających, aby aktywować rolę Współautor .

Żądanie aktywacji kwalifikującego się przypisania w celu wykonania operacji krytycznych

Po utworzeniu kwalifikującego się przypisania przez administratora zabezpieczeń administrator kopii zapasowej musi aktywować przypisanie roli Współautor w celu wykonania chronionych akcji.

Aby aktywować przypisanie roli, wykonaj następujące kroki:

Przejdź do usługi Microsoft Entra Privileged Identity Management. Jeśli usługa Resource Guard znajduje się w innym katalogu, przejdź do tego katalogu, a następnie przejdź do usługi Microsoft Entra Privileged Identity Management.

Przejdź do obszaru Moje role>zasoby platformy Azure w okienku po lewej stronie.

Wybierz pozycję Aktywuj , aby aktywować kwalifikujące się przypisanie roli Współautor .

Zostanie wyświetlone powiadomienie informujące o wysłaniu żądania do zatwierdzenia.

Zatwierdzanie żądań aktywacji w celu wykonania operacji krytycznych

Gdy administrator kopii zapasowej zgłosi żądanie aktywowania roli Współautor, administrator zabezpieczeń musi przejrzeć i zatwierdzić żądanie.

Aby przejrzeć i zatwierdzić żądanie, wykonaj następujące kroki:

W dzierżawie zabezpieczeń przejdź do usługi Microsoft Entra Privileged Identity Management.

Przejdź do pozycji Zatwierdź żądania.

W obszarze Zasoby platformy Azure można zobaczyć żądanie oczekujące na zatwierdzenie.

Wybierz pozycję Zatwierdź , aby przejrzeć i zatwierdzić prawdziwe żądanie.

Po zatwierdzeniu administrator kopii zapasowej otrzymuje powiadomienie za pośrednictwem poczty e-mail lub innych wewnętrznych opcji alertów, które żądanie zostanie zatwierdzone. Teraz administrator kopii zapasowej może wykonywać chronione operacje dla żądanego okresu.

Wykonywanie chronionej operacji po zatwierdzeniu

Gdy administrator zabezpieczeń zatwierdzi żądanie administratora kopii zapasowej dla roli Operator MUA kopii zapasowej w funkcji Resource Guard, może wykonywać operacje chronione w skojarzonym magazynie. Jeśli funkcja Resource Guard znajduje się w innym katalogu, administrator kopii zapasowej musi się uwierzytelnić.

Uwaga

Jeśli dostęp został przypisany przy użyciu mechanizmu JIT, rola Operator MUA kopii zapasowej zostanie wycofana na koniec zatwierdzonego okresu. W przeciwnym razie administrator zabezpieczeń ręcznie usuwa rolę Operatora MUA kopii zapasowej przypisaną do administratora kopii zapasowej w celu wykonania operacji krytycznej.

Poniższy zrzut ekranu przedstawia przykład wyłączania usuwania nietrwałego dla magazynu z włączoną usługą MUA.

Wyłączanie usługi MUA w magazynie kopii zapasowych

Wyłączenie usługi MUA jest operacją chronioną, która musi być wykonywana tylko przez administratora kopii zapasowej. Aby to zrobić, administrator kopii zapasowej musi mieć wymaganą rolę Operatora MUA kopii zapasowej w funkcji Resource Guard. Aby uzyskać to uprawnienie, administrator kopii zapasowej musi najpierw zażądać administratora zabezpieczeń roli Operator MUA kopii zapasowej w funkcji Resource Guard przy użyciu procedury just in time (JIT), takiej jak Microsoft Entra Privileged Identity Management lub narzędzia wewnętrzne.

Następnie administrator zabezpieczeń zatwierdzi żądanie, jeśli jest on prawdziwy i aktualizuje administratora kopii zapasowej, który ma teraz rolę Operator MUA kopii zapasowej w funkcji Resource Guard. Dowiedz się więcej o tym, jak uzyskać tę rolę.

Aby wyłączyć usługę MUA, administratorzy kopii zapasowych muszą wykonać następujące kroki:

Przejdź do obszaru Właściwości>Autoryzacja dla wielu użytkowników.

Zaznacz pole wyboru Aktualizuj i wyczyść pole wyboru Chroń za pomocą funkcji Resource Guard .

Wybierz pozycję Uwierzytelnij (jeśli dotyczy), aby wybrać katalog zawierający usługę Resource Guard i zweryfikować dostęp.

Wybierz pozycję Zapisz , aby ukończyć proces wyłączania mua.

Następne kroki

Dowiedz się więcej o autoryzacji wielu użytkowników przy użyciu funkcji Resource Guard.