Omówienie i pojęcia dotyczące prywatnych punktów końcowych (środowisko w wersji 1) dla usługi Azure Backup

Usługa Azure Backup umożliwia bezpieczne tworzenie kopii zapasowych i przywracanie danych z magazynów usługi Recovery Services przy użyciu prywatnych punktów końcowych. Prywatne punkty końcowe używają co najmniej jednego prywatnego adresu IP z sieci wirtualnej platformy Azure, efektywnie przenosząc usługę do sieci wirtualnej.

Ten artykuł pomoże ci zrozumieć, jak działają prywatne punkty końcowe dla usługi Azure Backup i scenariusze, w których korzystanie z prywatnych punktów końcowych pomaga zachować bezpieczeństwo zasobów.

Uwaga

Usługa Azure Backup udostępnia teraz nowe środowisko tworzenia prywatnych punktów końcowych. Dowiedz się więcej.

Przed rozpoczęciem

- Prywatne punkty końcowe można tworzyć tylko dla nowych magazynów usługi Recovery Services (które nie mają żadnych elementów zarejestrowanych w magazynie). Dlatego przed podjęciem próby ochrony wszystkich elementów w magazynie należy utworzyć prywatne punkty końcowe. Jednak prywatne punkty końcowe nie są obecnie obsługiwane w przypadku magazynów usługi Backup.

- Jedna sieć wirtualna może zawierać prywatne punkty końcowe dla wielu magazynów usługi Recovery Services. Ponadto jeden magazyn usługi Recovery Services może mieć prywatne punkty końcowe w wielu sieciach wirtualnych. Maksymalna liczba prywatnych punktów końcowych, które można utworzyć dla magazynu, wynosi 12.

- Jeśli dostęp do sieci publicznej dla magazynu ma ustawioną wartość Zezwalaj ze wszystkich sieci, magazyn zezwala na tworzenie kopii zapasowych i przywracanie z dowolnego komputera zarejestrowanego w magazynie. Jeśli dostęp do sieci publicznej dla magazynu ma wartość Odmów, magazyn zezwala tylko na tworzenie kopii zapasowych i przywracanie z maszyn zarejestrowanych w magazynie, które żądają kopii zapasowych/przywracania za pośrednictwem prywatnych adresów IP przydzielonych do magazynu.

- Połączenie prywatnego punktu końcowego dla kopii zapasowej używa łącznie 11 prywatnych adresów IP w podsieci, w tym tych używanych przez usługę Azure Backup dla magazynu. Ta liczba może być wyższa w przypadku niektórych regionów świadczenia usługi Azure. Dlatego sugerujemy, że masz wystarczającą liczbę prywatnych adresów IP (/26) dostępnych podczas próby utworzenia prywatnych punktów końcowych dla kopii zapasowej.

- Magazyn usługi Recovery Services jest używany zarówno przez usługę Azure Backup, jak i usługę Azure Site Recovery, ale w tym artykule omówiono używanie prywatnych punktów końcowych tylko dla usługi Azure Backup.

- Prywatne punkty końcowe kopii zapasowej nie obejmują dostępu do identyfikatora Entra firmy Microsoft i należy zapewnić to samo oddzielnie. W związku z tym adresy IP i nazwy FQDN wymagane do działania identyfikatora Entra firmy Microsoft w regionie będą wymagały dostępu wychodzącego z zabezpieczonej sieci podczas wykonywania kopii zapasowych baz danych na maszynach wirtualnych platformy Azure i tworzenia kopii zapasowych przy użyciu agenta MARS. Możesz również użyć tagów sieciowej grupy zabezpieczeń i tagów usługi Azure Firewall, aby umożliwić dostęp do identyfikatora entra firmy Microsoft zgodnie z wymaganiami.

- Musisz ponownie zarejestrować dostawcę zasobów usługi Recovery Services w ramach subskrypcji, jeśli zarejestrowano go przed 1 maja 2020 r. Aby ponownie zarejestrować dostawcę, przejdź do subskrypcji w witrynie Azure Portal, przejdź do pozycji Dostawca zasobów na pasku nawigacyjnym po lewej stronie, a następnie wybierz pozycję Microsoft.RecoveryServices i wybierz pozycję Zarejestruj ponownie.

- Przywracanie między regionami kopii zapasowych baz danych SQL i SAP HANA nie jest obsługiwane, jeśli magazyn ma włączone prywatne punkty końcowe.

- W przypadku przenoszenia magazynu usługi Recovery Services już przy użyciu prywatnych punktów końcowych do nowej dzierżawy należy zaktualizować magazyn usługi Recovery Services, aby ponownie utworzyć i ponownie skonfigurować tożsamość zarządzaną magazynu i utworzyć nowe prywatne punkty końcowe zgodnie z potrzebami (co powinno znajdować się w nowej dzierżawie). Jeśli nie zostanie to zrobione, operacje tworzenia i przywracania kopii zapasowej zaczną się kończyć niepowodzeniem. Ponadto wszystkie uprawnienia kontroli dostępu opartej na rolach (RBAC) platformy Azure skonfigurowane w ramach subskrypcji będą musiały zostać ponownie skonfigurowane.

Zalecane i obsługiwane scenariusze

Prywatne punkty końcowe są włączone dla magazynu, ale są używane tylko do tworzenia kopii zapasowych i przywracania obciążeń SQL i SAP HANA na maszynie wirtualnej platformy Azure, kopii zapasowej agenta MARS i programu DPM. Możesz również użyć magazynu do tworzenia kopii zapasowych innych obciążeń (nie będą one jednak wymagały prywatnych punktów końcowych). Oprócz tworzenia kopii zapasowych obciążeń SQL i SAP HANA oraz tworzenia kopii zapasowych przy użyciu agenta MARS prywatne punkty końcowe są również używane do odzyskiwania plików na potrzeby tworzenia kopii zapasowych maszyn wirtualnych platformy Azure. Aby uzyskać więcej informacji, zobacz następującą tabelę:

| Scenariusze | Zalecenia |

|---|---|

| Tworzenie kopii zapasowych obciążeń na maszynie wirtualnej platformy Azure (SQL, SAP HANA), tworzenie kopii zapasowych przy użyciu agenta MARS, serwera DPM. | Zaleca się używanie prywatnych punktów końcowych, aby umożliwić tworzenie kopii zapasowych i przywracanie bez konieczności dodawania do listy dozwolonych adresów IP/nazw FQDN dla usługi Azure Backup lub Azure Storage z sieci wirtualnych. W tym scenariuszu upewnij się, że maszyny wirtualne hostujące bazy danych SQL mogą uzyskiwać dostęp do adresów IP firmy Microsoft lub nazw FQDN. |

| Kopia zapasowa maszyny wirtualnej platformy Azure | Tworzenie kopii zapasowej maszyny wirtualnej nie wymaga zezwolenia na dostęp do żadnych adresów IP ani nazw FQDN. Dlatego nie wymaga prywatnych punktów końcowych do tworzenia kopii zapasowych i przywracania dysków. Jednak odzyskiwanie plików z magazynu zawierającego prywatne punkty końcowe byłoby ograniczone do sieci wirtualnych, które zawierają prywatny punkt końcowy dla magazynu. W przypadku korzystania z dysków niezarządzanych listy ACL upewnij się, że konto magazynu zawierające dyski zezwala na dostęp do zaufanych usługi firmy Microsoft, jeśli jest to lista ACL. |

| Kopia zapasowa usługi Azure Files | Kopie zapasowe usługi Azure Files są przechowywane na lokalnym koncie magazynu. Nie wymaga to więc prywatnych punktów końcowych na potrzeby tworzenia kopii zapasowych i przywracania. |

Uwaga

Prywatne punkty końcowe są obsługiwane tylko w programie DPM Server 2022, MABS w wersji 4 i nowszych.

Różnica w połączeniach sieciowych z powodu prywatnych punktów końcowych

Jak wspomniano powyżej, prywatne punkty końcowe są szczególnie przydatne w przypadku tworzenia kopii zapasowych obciążeń (SQL, SAP HANA) na maszynach wirtualnych platformy Azure i kopiach zapasowych agenta MARS.

We wszystkich scenariuszach (z prywatnymi punktami końcowymi lub bez tych punktów końcowych) zarówno rozszerzenia obciążenia (na potrzeby tworzenia kopii zapasowych wystąpień SQL i SAP HANA działających wewnątrz maszyn wirtualnych platformy Azure), jak i agent MARS wykonuje wywołania połączenia z usługą Microsoft Entra ID (do nazw FQDN wymienionych w sekcjach 56 i 59 w usłudze Microsoft 365 Common and Office Online).

Oprócz tych połączeń, gdy rozszerzenie obciążenia lub agent MARS jest instalowany dla magazynu usługi Recovery Services bez prywatnych punktów końcowych, wymagana jest również łączność z następującymi domenami:

| Service | Nazwy domen | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Identyfikator usługi Microsoft Entra | *.login.microsoft.com Zezwalaj na dostęp do nazw FQDN w sekcjach 56 i 59. |

443 Zgodnie z obowiązującymi |

Po zainstalowaniu rozszerzenia obciążenia lub agenta MARS dla magazynu usługi Recovery Services z prywatnym punktem końcowym zostaną spełnione następujące punkty końcowe:

| Service | Nazwa domeny | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Identyfikator usługi Microsoft Entra | *.login.microsoft.com Zezwalaj na dostęp do nazw FQDN w sekcjach 56 i 59. |

443 Zgodnie z obowiązującymi |

Uwaga

W powyższym tekście <geo> odwołuje się do kodu regionu (na przykład eus dla wschodnich stanów USA i ne dla Europy Północnej). Zapoznaj się z następującymi listami kodów regionów:

W przypadku magazynu usługi Recovery Services z konfiguracją prywatnego punktu końcowego rozpoznawanie nazw FQDN (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) powinno zwrócić prywatny adres IP. Można to osiągnąć za pomocą:

- Prywatne strefy DNS platformy Azure

- Niestandardowe DNS

- Wpisy DNS w plikach hosta

- Warunkowe usługi przesyłania dalej do usługi Azure DNS lub stref usługi Azure Prywatna strefa DNS.

Prywatne punkty końcowe dla obiektów blob i kolejek są zgodne ze standardowym wzorcem nazewnictwa, zaczynają się od <nazwy prywatnego punktu końcowego_ecs lub <nazwy prywatnego punktu> końcowego>_prot i są sufiksowane odpowiednio _blob i _queue.

Uwaga

Zalecamy używanie stref usługi Azure Prywatna strefa DNS, które umożliwiają zarządzanie rekordami DNS dla obiektów blob i kolejek przy użyciu usługi Azure Backup. Tożsamość zarządzana przypisana do magazynu służy do automatyzowania dodawania rekordu DNS za każdym razem, gdy nowe konto magazynu zostanie przydzielone na potrzeby danych kopii zapasowej.

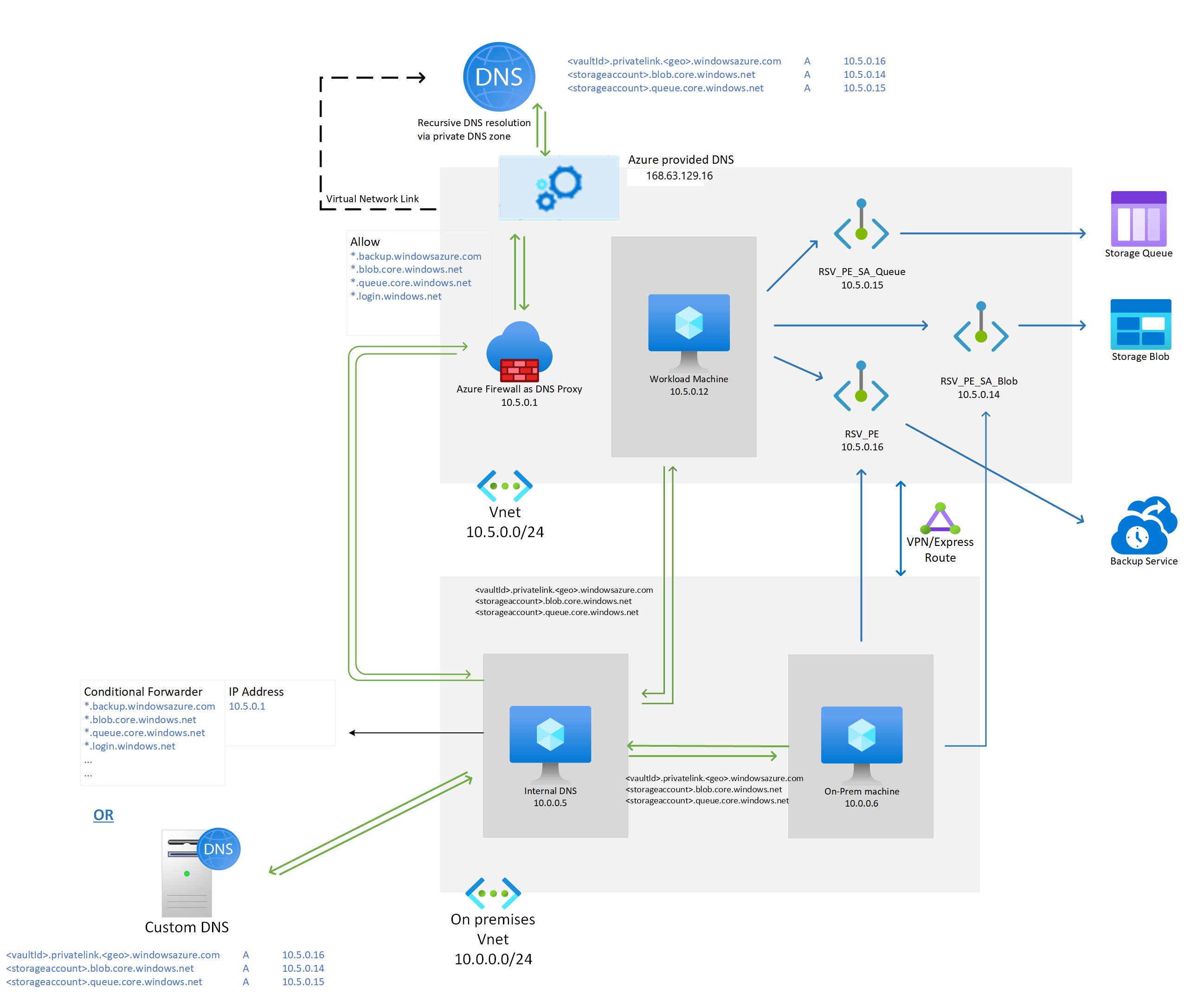

Jeśli skonfigurowano serwer proxy DNS przy użyciu serwerów proxy lub zapór innych firm, powyższe nazwy domen muszą być dozwolone i przekierowywane do niestandardowego systemu DNS (który zawiera rekordy DNS dla powyższych nazw FQDN) lub do 168.63.129.16 w sieci wirtualnej platformy Azure, która ma połączone prywatne strefy DNS.

Poniższy przykład przedstawia zaporę platformy Azure używaną jako serwer proxy DNS do przekierowywania zapytań nazw domen dla magazynu, obiektu blob, kolejek i identyfikatora Entra firmy Microsoft do wersji 168.63.129.16.

Aby uzyskać więcej informacji, zobacz Tworzenie i używanie prywatnych punktów końcowych.

Konfiguracja łączności sieciowej dla magazynu z prywatnymi punktami końcowymi

Prywatny punkt końcowy dla usług odzyskiwania jest skojarzony z interfejsem sieciowym (NIC). Aby połączenia prywatnego punktu końcowego działały, wymagane jest przekierowanie całego ruchu dla usługi platformy Azure do interfejsu sieciowego. Jest to osiągane przez dodanie mapowania DNS dla prywatnego adresu IP skojarzonego z interfejsem sieciowym względem adresu URL usługi/obiektu blob/kolejki .

Gdy rozszerzenia kopii zapasowej obciążenia są instalowane na maszynie wirtualnej zarejestrowanej w magazynie usługi Recovery Services z prywatnym punktem końcowym, rozszerzenie próbuje nawiązać połączenie pod prywatnym adresem URL usług <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comAzure Backup. Jeśli prywatny adres URL nie rozwiązuje problemu, podejmie próbę publicznego adresu URL <azure_backup_svc>.<geo>.backup.windowsazure.com.

Uwaga

W powyższym tekście <geo> odwołuje się do kodu regionu (na przykład eus dla wschodnich stanów USA i ne dla Europy Północnej). Zapoznaj się z następującymi listami kodów regionów:

Te prywatne adresy URL są specyficzne dla magazynu. Tylko rozszerzenia i agenci zarejestrowani w magazynie mogą komunikować się z usługą Azure Backup za pośrednictwem tych punktów końcowych. Jeśli dostęp do sieci publicznej dla magazynu usługi Recovery Services jest skonfigurowany na wartość Odmów, ogranicza to klientów, którzy nie są uruchomione w sieci wirtualnej, żądają kopii zapasowej i przywracania w magazynie. Zalecamy ustawienie dostępu do sieci publicznej na wartość Odmów wraz z konfiguracją prywatnego punktu końcowego. Ponieważ rozszerzenie i agent próbują początkowo podjąć prywatną próbę adresu URL, *.privatelink.<geo>.backup.windowsazure.com rozpoznawanie adresu URL powinno zwrócić odpowiedni prywatny adres IP skojarzony z prywatnym punktem końcowym.

Rozwiązania do rozpoznawania nazw DNS to:

- Prywatne strefy DNS platformy Azure

- Niestandardowe DNS

- Wpisy DNS w plikach hosta

- Warunkowe usługi przesyłania dalej do usług Azure DNS/Azure Prywatna strefa DNS stref.

Po utworzeniu prywatnego punktu końcowego dla magazynów usługi Recovery Services za pośrednictwem witryny Azure Portal z opcją integracji z prywatną strefą DNS wymagane wpisy DNS dla prywatnych adresów IP dla usług Azure Backup (*.privatelink.<geo>backup.windowsazure.com) są tworzone automatycznie po przydzieleniu zasobu. W innych rozwiązaniach należy ręcznie utworzyć wpisy DNS dla tych nazw FQDN w niestandardowym systemie DNS lub w plikach hosta.

Aby uzyskać ręczne zarządzanie rekordami DNS po odnajdaniu maszyny wirtualnej dla kanału komunikacji — obiekt blob/kolejka, zobacz Rekordy DNS dla obiektów blob i kolejek (tylko dla niestandardowych serwerów DNS/plików hosta) po pierwszej rejestracji. Aby uzyskać ręczne zarządzanie rekordami DNS po pierwszej kopii zapasowej dla obiektu blob konta magazynu kopii zapasowej, zobacz Rekordy DNS dla obiektów blob (tylko dla niestandardowych serwerów DNS/plików hosta) po pierwszej kopii zapasowej.

Prywatne adresy IP nazw FQDN można znaleźć w bloku prywatnego punktu końcowego dla prywatnego punktu końcowego utworzonego dla magazynu usługi Recovery Services.

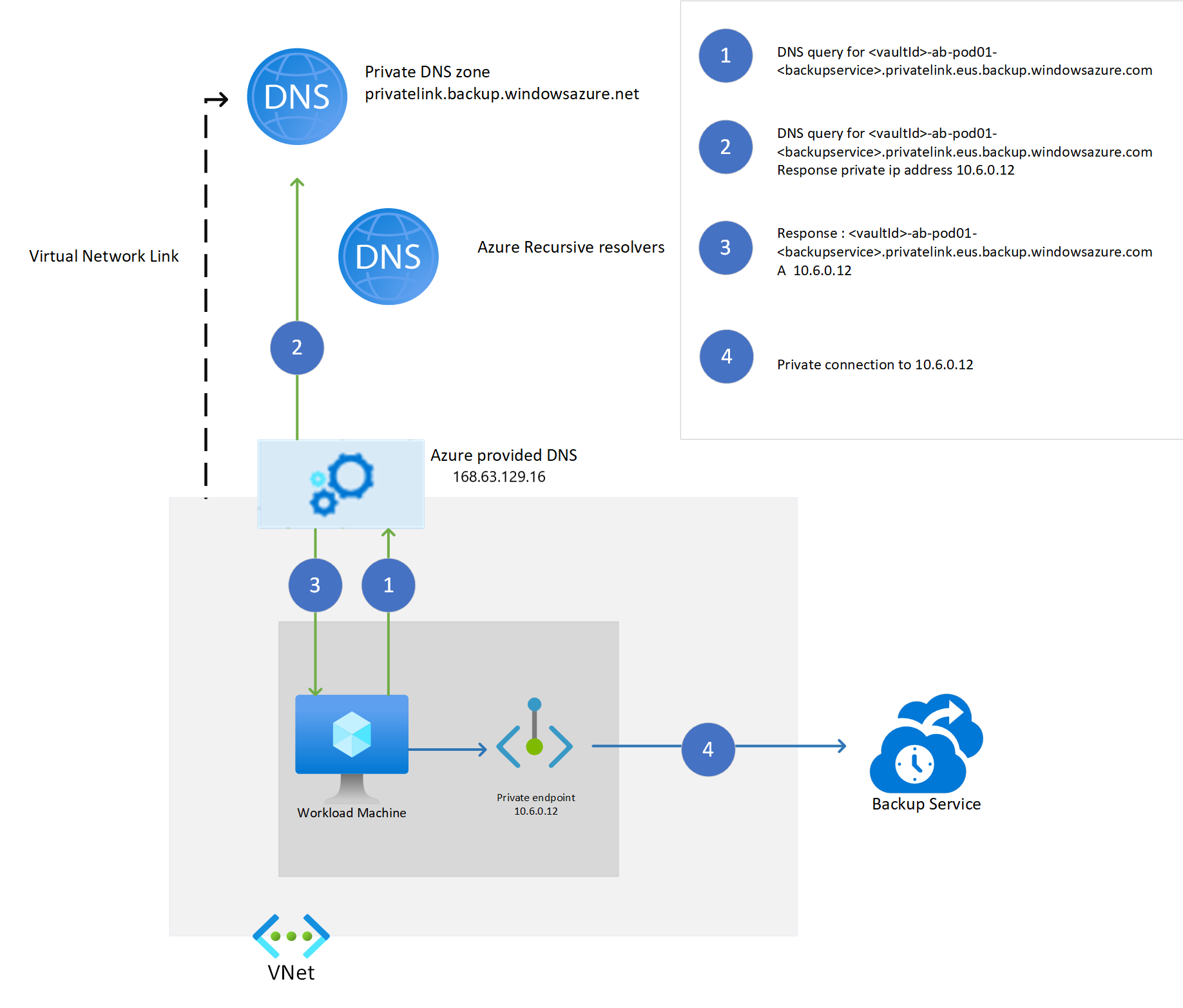

Na poniższym diagramie pokazano, jak działa rozpoznawanie podczas używania prywatnej strefy DNS do rozpoznawania tych nazw FQDN usługi prywatnej.

Rozszerzenie obciążenia uruchomione na maszynie wirtualnej platformy Azure wymaga połączenia z co najmniej dwoma kontami magazynu — pierwszy jest używany jako kanał komunikacyjny (za pośrednictwem komunikatów w kolejce) i drugi do przechowywania danych kopii zapasowej. Agent MARS wymaga dostępu do jednego konta magazynu używanego do przechowywania danych kopii zapasowej.

W przypadku magazynu z włączoną obsługą prywatnego punktu końcowego usługa Azure Backup tworzy prywatny punkt końcowy dla tych kont magazynu. Zapobiega to opuszczeniu sieci przez usługę Azure Backup (ruch płaszczyzny sterowania do usługi i tworzenie kopii zapasowych danych do obiektu blob magazynu). Oprócz usług w chmurze Azure Backup rozszerzenie obciążenia i agent wymagają łączności z kontami usługi Azure Storage i identyfikatorem Entra firmy Microsoft.

Jako warunek wstępny magazyn usługi Recovery Services wymaga uprawnień do tworzenia dodatkowych prywatnych punktów końcowych w tej samej grupie zasobów. Zalecamy również udostępnienie magazynu usługi Recovery Services uprawnień do tworzenia wpisów DNS w prywatnych strefach DNS (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). Magazyn usługi Recovery Services wyszukuje prywatne strefy DNS w grupach zasobów, w których tworzona jest sieć wirtualna i prywatny punkt końcowy. Jeśli ma uprawnienia do dodawania wpisów DNS w tych strefach, zostaną one utworzone przez magazyn; w przeciwnym razie należy je utworzyć ręcznie.

Uwaga

Integracja z prywatną strefą DNS w różnych subskrypcjach nie jest obsługiwana w tym środowisku.

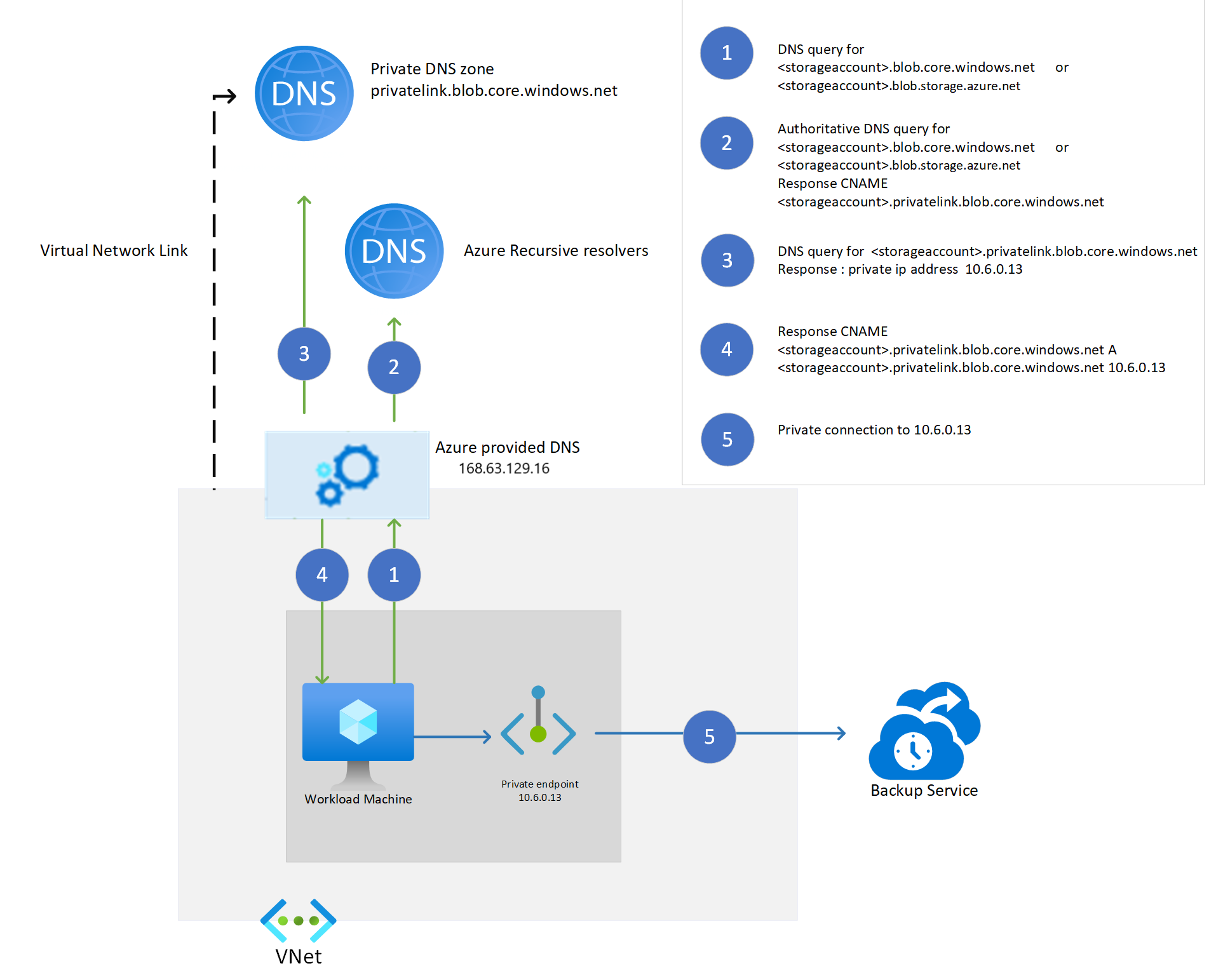

Na poniższym diagramie przedstawiono sposób działania rozpoznawania nazw dla kont magazynu przy użyciu prywatnej strefy DNS.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla