Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Topologia sieci jest krytycznym elementem architektury strefy docelowej, ponieważ definiuje sposób, w jaki aplikacje mogą komunikować się ze sobą. W tej sekcji omówiono technologie i podejścia topologii dla wdrożeń platformy Azure. Koncentruje się na dwóch podstawowych podejściach: topologiach opartych na usłudze Azure Virtual WAN i tradycyjnych topologiach.

Topologia sieci wirtualnej sieci WAN

Usługi Virtual WAN można użyć do spełnienia wymagań dotyczących dużej skali łączności. Virtual WAN to usługa zarządzana przez firmę Microsoft, która zmniejsza ogólną złożoność sieci i pomaga w modernizacji sieci organizacji. Użyj topologii usługi Virtual WAN, jeśli którekolwiek z następujących wymagań ma zastosowanie do organizacji:

Twoja organizacja zamierza wdrożyć zasoby w kilku regionach świadczenia usługi Azure i wymaga globalnej łączności między sieciami wirtualnymi w tych regionach platformy Azure i wielu lokalizacjach lokalnych.

Organizacja zamierza użyć wdrożenia sieci WAN definiowanej programowo (SD-WAN), aby zintegrować sieć oddziałów na dużą skalę bezpośrednio z platformą Azure lub wymaga więcej niż 30 lokalizacji oddziałów na potrzeby natywnego zakończenia protokołu IPSec.

Wymagany jest routing przechodni między wirtualną siecią prywatną (VPN) i usługą Azure ExpressRoute. Jeśli na przykład używasz sieci VPN typu lokacja-lokacja do łączenia zdalnych oddziałów lub sieci VPN typu punkt-lokacja w celu połączenia użytkowników zdalnych, może być konieczne połączenie sieci VPN z centrum danych połączonym z usługą ExpressRoute za pośrednictwem platformy Azure.

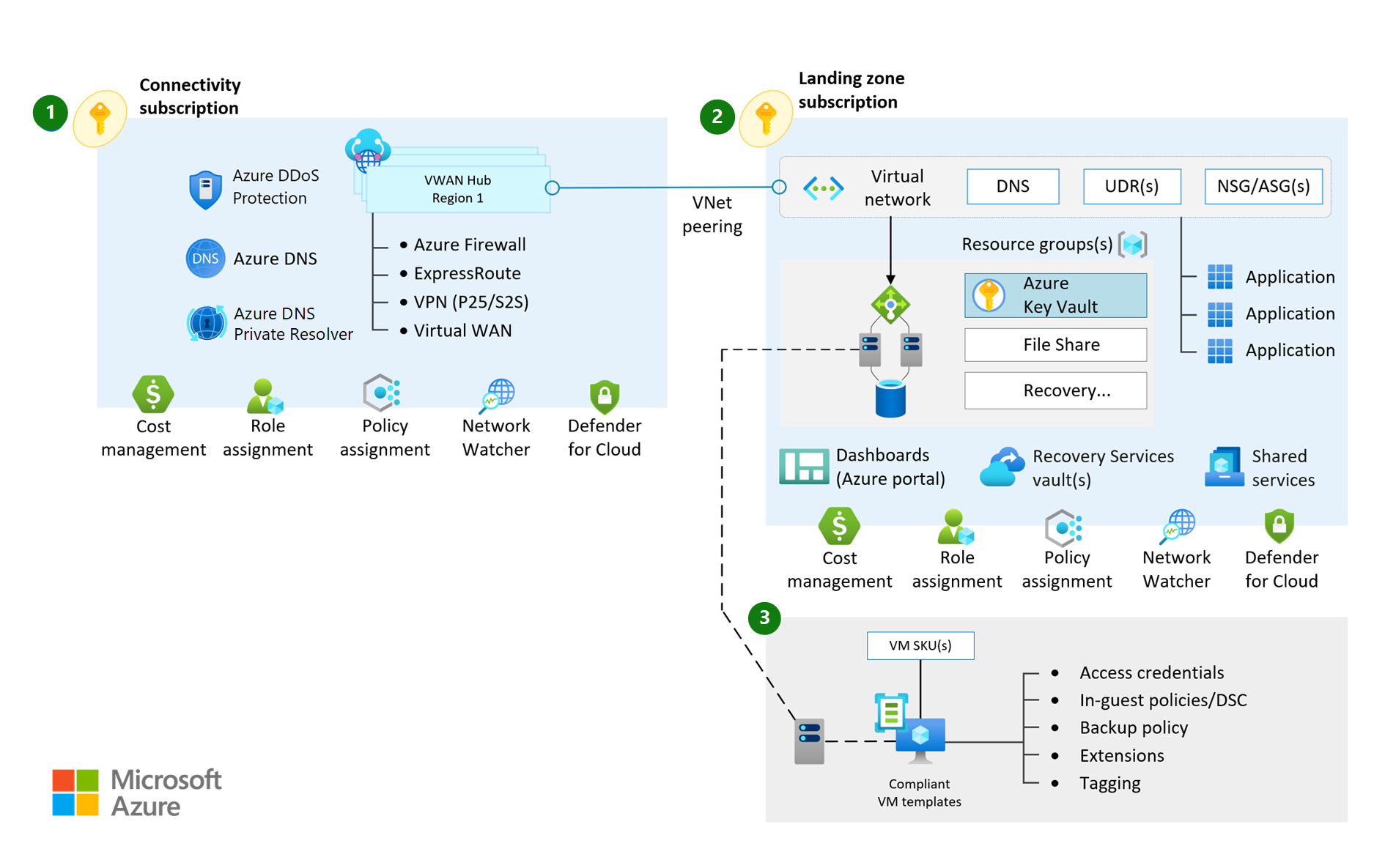

Na poniższym diagramie przedstawiono topologię sieci wirtualnej sieci WAN zarządzaną przez firmę Microsoft:

Diagram przedstawiający topologię sieci Virtual WAN.

Diagram przedstawiający topologię sieci Virtual WAN.

Tradycyjna topologia sieci platformy Azure

Tradycyjna topologia sieci piasty i szprych ułatwia tworzenie dostosowanych, rozszerzonych sieci na dużą skalę na platformie Azure. Dzięki tej topologii zarządzasz routingiem i zabezpieczeniami. Użyj tradycyjnej topologii, jeśli którekolwiek z następujących wymagań mają zastosowanie do organizacji:

Twoja organizacja zamierza wdrożyć zasoby w jednym lub kilku regionach świadczenia usługi Azure. Oczekujesz ruchu w różnych regionach świadczenia usługi Azure, takiego jak ruch między dwiema sieciami wirtualnymi w dwóch różnych regionach świadczenia usługi Azure, ale nie potrzebujesz sieci pełnej siatki we wszystkich regionach świadczenia usługi Azure.

Dla każdego regionu istnieje niewielka liczba lokalizacji zdalnych lub oddziałów i wymaga mniej niż 30 tuneli IPSec typu lokacja-lokacja.

Aby ręcznie skonfigurować zasady routingu sieciowego platformy Azure, musisz mieć pełną kontrolę i stopień szczegółowości.

Na poniższym diagramie przedstawiono tradycyjną topologię sieci platformy Azure: