Topologia sieci wirtualnej sieci WAN

Zapoznaj się z kluczowymi zagadnieniami i zaleceniami dotyczącymi wirtualnych sieci rozległej (Virtual WAN) na platformie Microsoft Azure.

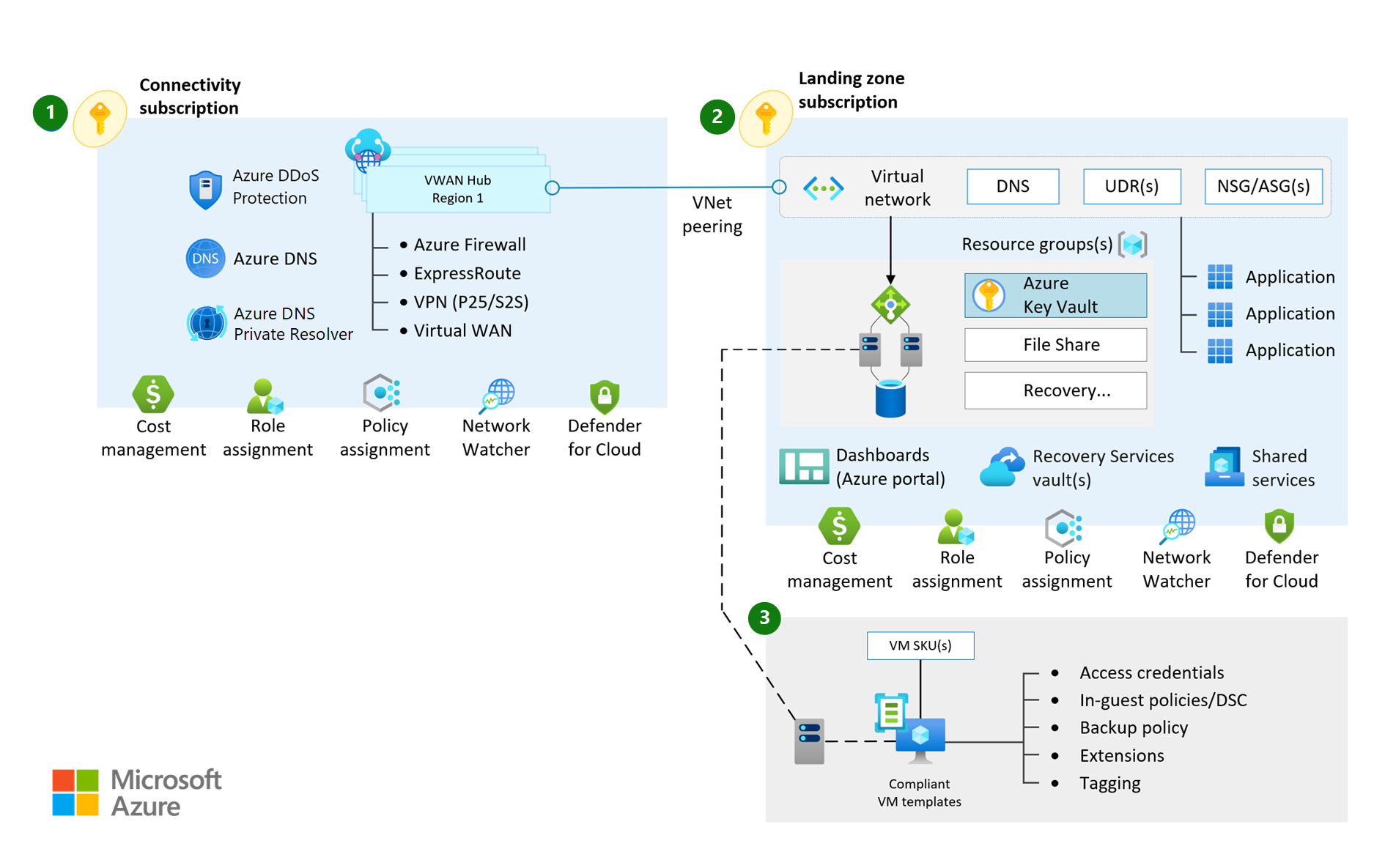

Rysunek 1. Topologia sieci wirtualnej sieci WAN. Pobierz plik programu Visio tej architektury.

Zagadnienia dotyczące projektowania sieci wirtualnej sieci WAN

Azure Virtual WAN to rozwiązanie zarządzane przez firmę Microsoft, które domyślnie zapewnia kompleksową, globalną i dynamiczną łączność tranzytową. Koncentratory usługi Virtual WAN eliminują potrzebę ręcznej konfiguracji łączności sieciowej. Na przykład nie musisz zarządzać trasami zdefiniowanymi przez użytkownika (UDR) ani wirtualnymi urządzeniami sieciowymi (WUS), aby umożliwić globalną łączność tranzytową.

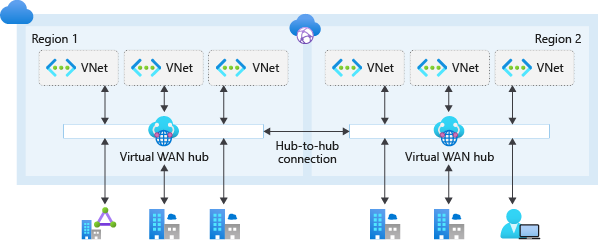

Usługa Azure Virtual WAN upraszcza kompleksową łączność sieciową na platformie Azure i z platformy Azure ze środowiska lokalnego, tworząc architekturę sieci piasty i szprych. Architektura jest łatwo skalowana w celu obsługi wielu regionów platformy Azure i lokalizacji lokalnych (łączność typu dowolna-dowolna), jak pokazano na poniższej ilustracji:

Rysunek 2. Globalna sieć tranzytowa z usługą Virtual WAN.

Usługa Azure Virtual WAN dowolna-dowolna łączność przechodnia obsługuje następujące ścieżki (w tym samym regionie i w różnych regionach):

- Sieć wirtualna do sieci wirtualnej

- Sieć wirtualna do gałęzi

- Odgałęzienie do sieci wirtualnej

- Rozgałęzij do gałęzi

Koncentratory usługi Azure Virtual WAN są ograniczone do wdrażania zasobów zarządzanych przez firmę Microsoft. Jedynymi zasobami, które można wdrożyć w centrach sieci WAN, są:

- Bramy sieci wirtualnej (sieć VPN typu punkt-lokacja, sieć VPN typu lokacja-lokacja i usługa Azure ExpressRoute)

- Usługa Azure Firewall za pośrednictwem usługi Firewall Manager

- Tabele tras

- Niektóre wirtualne urządzenia sieciowe (WUS) dla funkcji SD-WAN specyficznych dla dostawcy

Usługa Virtual WAN jest powiązana z limitami subskrypcji platformy Azure dla usługi Virtual WAN.

Łączność przechodnia między sieciami (w regionie i między regionami za pośrednictwem koncentratora do koncentratora) jest ogólnie dostępna.

Funkcja routingu zarządzanego przez firmę Microsoft, która jest częścią każdego koncentratora wirtualnego, umożliwia łączność tranzytową między sieciami wirtualnymi w standardowej wirtualnej sieci WAN. Każde centrum obsługuje zagregowaną przepływność do 50 Gb/s dla ruchu między sieciami wirtualnymi.

Pojedyncze centrum usługi Azure Virtual WAN obsługuje określoną maksymalną liczbę obciążeń maszyn wirtualnych we wszystkich bezpośrednio dołączonych sieciach wirtualnych. Aby uzyskać więcej informacji, zobacz Limity usługi Azure Virtual WAN.

W tym samym regionie można wdrożyć wiele koncentratorów usługi Azure Virtual WAN w celu skalowania poza limity pojedynczego koncentratora.

Usługa Virtual WAN integruje się z różnymi dostawcami SD-WAN.

Wielu zarządzanych dostawców usług oferuje usługi zarządzane dla usługi Virtual WAN.

Bramy sieci VPN użytkownika (punkt-lokacja) w wirtualnej sieci WAN są skalowane w górę do 20 Gb/s zagregowanej przepływności i 100 000 połączeń klienckich na koncentrator wirtualny. Aby uzyskać więcej informacji, zobacz Limity usługi Azure Virtual WAN.

Bramy sieci VPN typu lokacja-lokacja w usłudze Virtual WAN są skalowane w górę do 20 Gb/s zagregowanej przepływności.

Obwody usługi ExpressRoute można połączyć z koncentratorem usługi Virtual WAN przy użyciu jednostki SKU Local, Standard lub Premium.

Obwody usługi ExpressRoute w warstwie Standardowa lub Premium w lokalizacjach obsługiwanych przez usługę Azure ExpressRoute Global Reach mogą łączyć się z bramą usługi ExpressRoute usługi Virtual WAN. Mają one wszystkie możliwości tranzytowe usługi Virtual WAN (tranzyt vpn-to-VPN, VPN i ExpressRoute). Obwody usługi ExpressRoute w warstwie Standardowa lub Premium, które nie są obsługiwane przez usługę Global Reach, mogą łączyć się z zasobami platformy Azure, ale nie mogą korzystać z funkcji przesyłania usługi Virtual WAN.

Usługa Azure Firewall Manager obsługuje wdrażanie usługi Azure Firewall w koncentratorze usługi Virtual WAN nazywanym zabezpieczonym koncentratorem wirtualnym. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure Firewall Manager dla zabezpieczonych koncentratorów wirtualnych i najnowszych ograniczeń.

Ruch koncentratora usługi Virtual WAN za pomocą usługi Azure Firewall nie jest obecnie obsługiwany, gdy usługa Azure Firewall jest wdrażana wewnątrz samego koncentratora usługi Virtual WAN (zabezpieczone koncentrator wirtualny). W zależności od wymagań masz obejścia. Usługę Azure Firewall można umieścić w sieci wirtualnej będącej szprychą lub użyć sieciowych grup zabezpieczeń do filtrowania ruchu.

Środowisko portalu usługi Virtual WAN wymaga, aby wszystkie zasoby usługi Virtual WAN zostały wdrożone razem w tej samej grupie zasobów.

Plan usługi Azure DDoS Protection można udostępnić we wszystkich sieciach wirtualnych w jednej dzierżawie firmy Microsoft Entra, aby chronić zasoby za pomocą publicznych adresów IP. Aby uzyskać więcej informacji, zobacz Azure DDoS Protection.

Bezpieczne koncentratory wirtualne usługi Virtual WAN nie obsługują standardowych planów ochrony usługi Azure DDoS. Aby uzyskać więcej informacji, zobacz Znane problemy z usługą Azure Firewall Manager i Porównanie sieci wirtualnej koncentratora i zabezpieczonego koncentratora wirtualnego.

Plany usługi Azure DDoS Protection obejmują tylko zasoby z publicznymi adresami IP.

- Plan usługi Azure DDoS Protection obejmuje 100 publicznych adresów IP. Te publiczne adresy IP obejmują wszystkie chronione sieci wirtualne skojarzone z planem ochrony przed atakami DDoS. Wszelkie inne publiczne adresy IP, poza 100 dołączonymi do planu, są naliczane oddzielnie. Aby uzyskać więcej informacji na temat cennika usługi Azure DDoS Protection, zobacz stronę cennika lub często zadawane pytania.

Przejrzyj obsługiwane zasoby planów usługi Azure DDoS Protection.

Zalecenia dotyczące projektowania sieci wirtualnej sieci WAN

Zalecamy usługę Virtual WAN w przypadku nowych dużych lub globalnych wdrożeń sieciowych na platformie Azure, w których wymagana jest globalna łączność tranzytowa w regionach świadczenia platformy Azure i lokalizacjach lokalnych. Dzięki temu nie trzeba ręcznie konfigurować routingu przechodniego dla sieci platformy Azure.

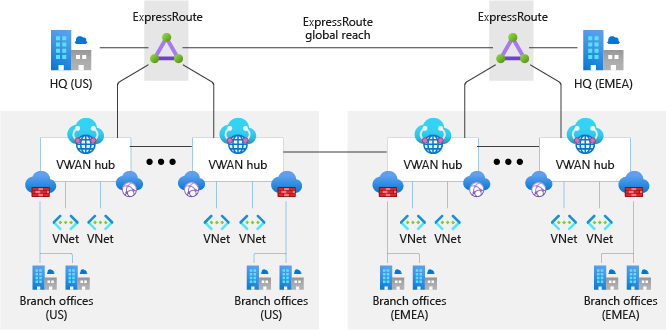

Na poniższej ilustracji przedstawiono przykładowe globalne wdrożenie przedsiębiorstwa z centrami danych rozmieszczonymi w Całej Europie i Stany Zjednoczone. Wdrożenie zawiera wiele oddziałów w obu regionach. Środowisko jest globalnie połączone za pośrednictwem usługi Azure Virtual WAN i ExpressRoute Global Reach.

Rysunek 3. Przykładowa topologia sieci.

Użyj koncentratora usługi Virtual WAN na region platformy Azure, aby połączyć wiele stref docelowych w różnych regionach platformy Azure za pomocą wspólnej globalnej sieci WAN platformy Azure.

Wdróż wszystkie zasoby usługi Virtual WAN w jednej grupie zasobów w subskrypcji łączności, w tym podczas wdrażania w wielu regionach.

Użyj funkcji routingu koncentratora wirtualnego, aby dodatkowo podzielić ruch między sieciami wirtualnymi i gałęziami.

Połączenie koncentratory usługi Virtual WAN do lokalnych centrów danych przy użyciu usługi ExpressRoute.

Wdróż wymagane usługi udostępnione, takie jak serwery DNS, w dedykowanej sieci wirtualnej będącej szprychą. Nie można wdrożyć zasobów udostępnionych wdrożonych przez klienta w samym koncentratorze usługi Virtual WAN.

Połączenie gałęzi i lokalizacji zdalnych do najbliższego koncentratora usługi Virtual WAN za pośrednictwem sieci VPN typu lokacja-lokacja lub włącz łączność gałęzi z usługą Virtual WAN za pośrednictwem rozwiązania partnerskiego SD-WAN.

Połączenie użytkowników do koncentratora usługi Virtual WAN za pośrednictwem sieci VPN typu punkt-lokacja.

Postępuj zgodnie z zasadą "ruch na platformie Azure pozostaje na platformie Azure", aby komunikacja między zasobami na platformie Azure odbywała się za pośrednictwem sieci szkieletowej firmy Microsoft, nawet jeśli zasoby znajdują się w różnych regionach.

W przypadku ochrony i filtrowania ruchu wychodzącego z Internetu rozważ wdrożenie usługi Azure Firewall w koncentratonie wirtualnym.

Zabezpieczenia zapewniane przez zapory urządzenia WUS. Klienci mogą również wdrażać urządzenia WUS w koncentratorze usługi Virtual WAN, które wykonują zarówno łączność SD-WAN, jak i zaporę nowej generacji. Klienci mogą łączyć urządzenia lokalne z urządzeniem WUS w centrum, a także używać tego samego urządzenia do inspekcji całego ruchu północno-południowego, wschodniego i internetowego.

Podczas wdrażania technologii sieciowych partnerów i urządzeń WUS postępuj zgodnie ze wskazówkami dostawcy partnera, aby upewnić się, że nie ma żadnych konfiguracji powodujących konflikt z siecią platformy Azure.

W przypadku scenariuszy brownfield, w których migrujesz z topologii sieci piasty i szprych nie opartej na usłudze Virtual WAN, zobacz Migrowanie do usługi Azure Virtual WAN.

Utwórz zasoby usługi Azure Virtual WAN i Azure Firewall w ramach subskrypcji łączności.

Nie twórz więcej niż 500 połączeń sieci wirtualnych na koncentrator wirtualny usługi Virtual WAN.

- Jeśli potrzebujesz więcej niż 500 połączeń sieci wirtualnych na koncentrator wirtualny usługi Virtual WAN, możesz wdrożyć inne koncentrator wirtualny usługi Virtual WAN. Wdróż go w tym samym regionie co część tej samej usługi Virtual WAN i grupy zasobów.

Starannie zaplanuj wdrożenie i upewnij się, że architektura sieci mieści się w granicach usługi Azure Virtual WAN.

Użyj szczegółowych informacji w usłudze Azure Monitor dla usługi Virtual WAN (wersja zapoznawcza), aby monitorować kompleksową topologię usługi Virtual WAN oraz stan i kluczowe metryki.

Wdróż pojedynczy plan ochrony usługi Azure DDoS w warstwie Standardowa w subskrypcji łączności.

- Wszystkie strefy docelowe i sieci wirtualne platformy powinny używać tego planu.