Włączanie łączności z rozwiązania Azure VMware Solution

Wprowadzenie

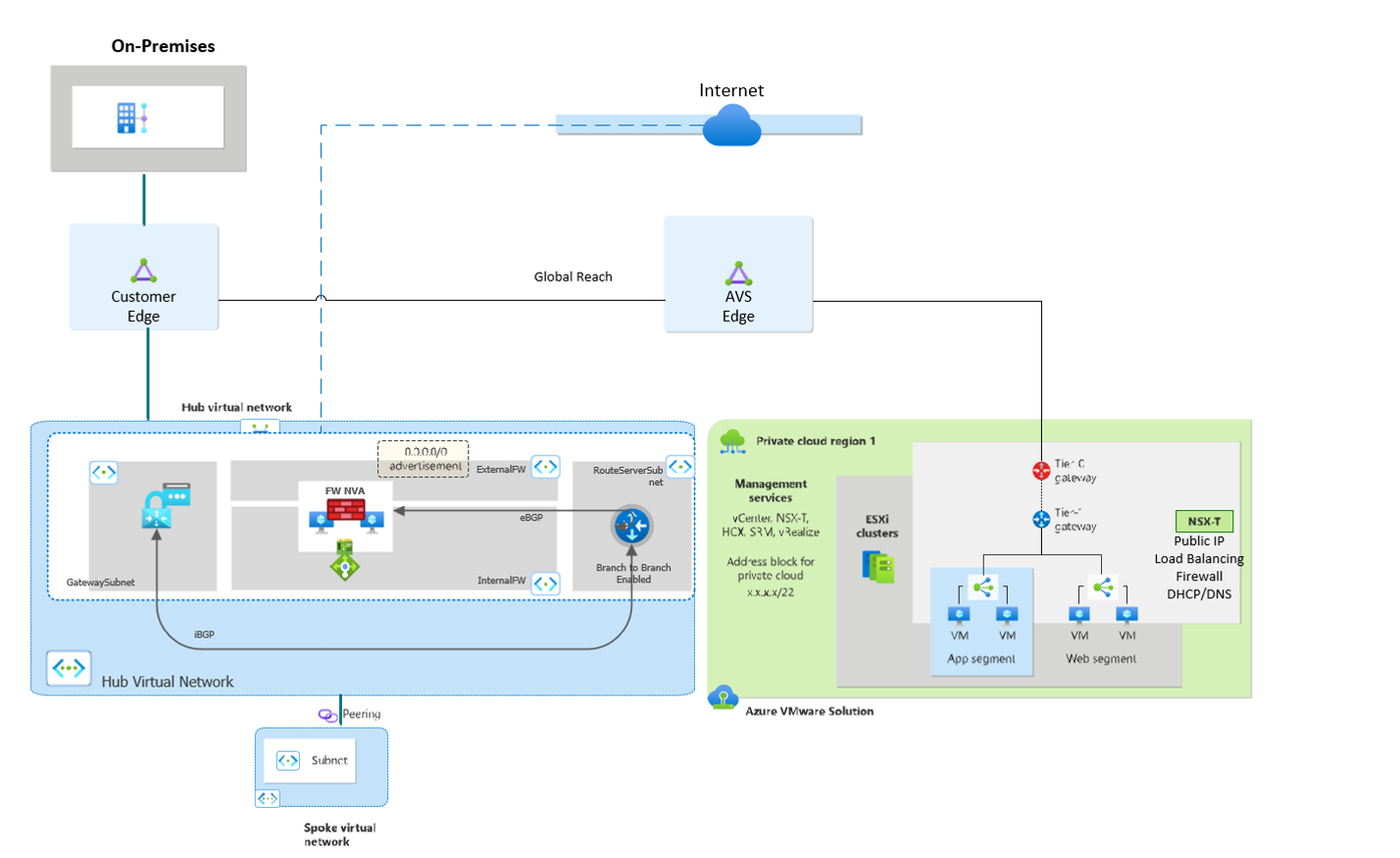

W tym wzorcu projektowym ruch ma dedykowaną ścieżkę w sieci szkieletowej firmy Microsoft z lokalnego centrum danych do chmury prywatnej usługi Azure VMware Solution (AVS). To połączenie odbywa się za pośrednictwem usługi ExpressRoute Global Reach, mechanizmu dostarczającego bezpośrednią ścieżkę między zarządzanym przez klienta, który może następnie łączyć się z dedykowanymi obwodami usługi ExpressRoute avS. Chmura prywatna ma również oddzielny izolowany podział z sieci NSX Edge do Internetu, dzięki czemu ten ruch nie przechodzi przez usługę ExpressRoute.

Ważne

Jeśli obecnie znajdujesz się w regionie, w którym usługa Global Reach nie jest obsługiwana, tranzyt z lokalnego do chmury prywatnej AVS jest możliwy przez wdrożenie bramy usługi ExpressRoute na platformie Azure. Aby zapewnić kompleksową przechodniość, potrzebne jest urządzenie wirtualne w sieci wirtualnej koncentratora. Zobacz sekcję Inspekcja ruchu i domyślne anonsowanie tras.

Profil klienta

Ta architektura jest idealna dla:

- Małe opóźnienia, ruch wychodzący natywnie z centrum danych SDDC usługi Azure VMware Solution (centrów danych zdefiniowanych programowo) do Internetu.

- Bezpośrednie kierowanie ruchu ze środowiska lokalnego do platformy Azure za pośrednictwem usługi ExpressRoute lub sieci VPN.

- Przychodzące usługi L4/L7 dla obciążeń w centrum danych SDDC, takich jak HTTPS

Ruch, który przepływa przez routery AVS NSX, omówiony w tym projekcie:

- Rozwiązanie Azure VMware Solution do natywnych sieci wirtualnych platformy Azure

- Usługa Azure VMware Solution do Internetu

- Usługa Azure VMware Solution do lokalnych centrów danych

Składniki architektury

Zaimplementuj ten scenariusz za pomocą następujących elementów:

- Zaawansowany moduł równoważenia obciążenia NSX

- Publiczny adres IP dla internetowego podziału z usługi Azure VMware Solution dla translacji adresów źródłowych i docelowych (SNAT/DNAT)

Uwaga

Chociaż zaawansowany moduł równoważenia obciążenia NSX (Avi) zapewnia możliwości ruchu przychodzącego bezpośrednio w NSX, ta funkcja jest również możliwa w przypadku zapory aplikacji internetowej lub usługi App Gateway w wersji 2 na platformie Azure.

Kluczowa decyzja

W tym dokumencie przyjęto założenie i zaleca się domyślne anonsowanie tras ze środowiska lokalnego lub avS. Jeśli potrzebujesz domyślnej trasy pochodzącej z platformy Azure, zapoznaj się z sekcją Traffic Inspection & Default Route Advertisement (Inspekcja ruchu i domyślna anons trasy).

Kwestie wymagające rozważenia

- Włącz publiczny adres IP w dół do przeglądarki NSX Edge w witrynie Azure Portal. Pozwala to na bezpośrednie połączenia z usługą Azure VMware Solution z małymi opóźnieniami oraz możliwość skalowania liczby połączeń wychodzących.

- Zastosuj tworzenie reguł zapory NSX.

- Użyj zaawansowanego modułu równoważenia obciążenia NSX, aby równomiernie dystrybuować ruch do obciążeń.

- Włącz ochronę przed powodziami (rozproszone i bramy).

Ruch wychodzący z usługi AVS przy użyciu serwera NSX-T lub urządzenia WUS

| Pokrycie inspekcji ruchu | Zalecany projekt rozwiązania | Kwestie wymagające rozważenia | Internet Breakout |

|---|---|---|---|

| - Ruch przychodzący z Internetu - Ruch wychodzący z Internetu — Ruch do lokalnego centrum danych i do lokalnego centrum danych — Ruch do usługi Azure Virtual Network — Ruch w rozwiązaniu Azure VMware |

Użyj zapory NSX-T lub innej firmy WUS w rozwiązaniu Azure VMware Solution. Użyj zaawansowanego modułu równoważenia obciążenia NSX-T dla protokołu HTTPs lub zapory NSX-T dla ruchu innego niż HTTPs. Publiczny adres IP dla internetowego podziału z usługi Azure VMware Solution, SNAT i DNAT. |

Wybierz tę opcję, 0.0.0.0/0 aby anonsować trasę z chmury prywatnej usługi Azure VMware Solution włącz publiczny adres IP w dół do usługi NSX Edge w witrynie Azure Portal. Ta opcja umożliwia nawiązywanie połączeń o małych opóźnieniach z platformą Azure oraz skalowanie liczby połączeń wychodzących. |

Rozwiązanie Azure VMware |

Ruch wychodzący z usługi Azure VMware Solution do anonsu 0.0.0.0/0 ze środowiska lokalnego

| Pokrycie inspekcji ruchu | Zalecany projekt rozwiązania | Kwestie wymagające rozważenia | Internet Breakout |

|---|---|---|---|

| - Ruch przychodzący z Internetu - Ruch wychodzący z Internetu - Do lokalnego centrum danych |

Użyj lokalnego urządzenia wirtualnego dla ruchu HTTP/S, użyj zaawansowanego modułu równoważenia obciążenia NSX lub usługi Application Gateway na platformie Azure. W przypadku ruchu innego niż HTTP/S użyj rozproszonej zapory NSX. Włącz publiczny adres IP w rozwiązaniu Azure VMware Solution. |

Wybierz tę opcję, aby anonsować 0.0.0.0/0 trasę z lokalnych centrów danych. |

Lokalne |

Ważne

Niektóre tradycyjne urządzenia VMware używają wstawiania usług do umieszczania urządzeń w routerze warstwy 0. Routery warstwy 0 są aprowizowane i zarządzane przez firmę Microsoft i nie są eksploatacyjne przez użytkowników końcowych. Wszystkie urządzenia sieciowe i moduły równoważenia obciążenia muszą być umieszczone w warstwie 1. W następnej sekcji omówiono propagację trasy domyślnej z urządzenia testowego w usłudze AVS.

Integracja urządzenia WUS innej firmy w usłudze AVS

Integracja z urządzeniami innych firm jest możliwa z ostrożnym uwzględnieniem. W tym projekcie urządzenia WUS innych firm znajdują się za co najmniej jednym routerem brzegowym T-1.

Jest to odpowiedzialność użytkowników za wprowadzenie licencji i zaimplementowanie wszelkich funkcji wysokiej dostępności natywnych dla urządzenia.

Należy pamiętać o limitach podczas wybierania tej implementacji. Istnieje na przykład limit do ośmiu wirtualnych kart sieciowych na maszynie wirtualnej. Aby uzyskać więcej informacji na temat umieszczenia urządzeń WUS w usłudze AVS, zobacz: Wzorce zapory NSX-T

Uwaga

Firma Microsoft nie obsługuje korzystania z sieci zoptymalizowanej pod kątem mobilności, gdy są używane urządzenia WUS innych firm.

Zagadnienia dotyczące strefy docelowej

Ta sekcja zawiera najlepsze rozwiązania dotyczące integrowania usługi AVS ze strefą docelową platformy Azure.

Azure Route Server

Serwer tras platformy Azure (ARS) służy do dynamicznego propagowania tras poznanych z usługi AVS i dostarczania łączności między oddziałami a bramami sieci VPN. Sieci wirtualne połączone za pomocą komunikacji równorzędnej z siecią wirtualną, w której mieszka usługa ARS, również dynamicznie uczą się tras, co oznacza, że można uczyć się tras z usług AVS do środowisk piasty i szprych na platformie Azure. Przypadki użycia serwera tras platformy Azure obejmują:

Propagacja tras dynamicznych:

- Poznaj konkretne trasy z usługi AVS do lokalnych sieci wirtualnych za pośrednictwem protokołu BGP (Border Gateway Protocol). Równorzędne sieci wirtualne mogą następnie poznać trasy.

- Integracja urządzenia WUS innej firmy

- Równorzędne usługi ARS z urządzeniami WUS, dzięki czemu nie potrzebujesz tras zdefiniowanych przez użytkownika dla każdego segmentu usługi AVS w celu filtrowania ruchu.

- Ruch powrotny z równorzędnych sieci wirtualnych wymaga trasy zdefiniowanej przez użytkownika z powrotem do interfejsu lokalnego mechanizmu tranzytowego zapory z usługi ExpressRoute do bram sieci VPN

- Brama sieci VPN musi być typu lokacja-lokacja i skonfigurowana w aktywne-aktywne

Aby korzystać z usługi Azure Route Server, musisz:

Włączanie gałęzi do gałęzi

Użyj podsumowania tras dla > 1000 tras lub użyj

NO_ADVERTISE BGP communitiesflagi refenced w usłudze Azure Route Server — często zadawane pytaniaRównorzędne urządzenie WUS z określonymi sieciami ASN spoza platformy Azure. Na przykład ponieważ usługa ARS używa wartości 65515, żadne inne urządzenie w sieci wirtualnej nie może używać tej nazwy ASN (numer systemu autonomicznego).

Brak obsługi protokołu IPV6

Integracja z usługą Azure NetApp Files

Usługa Azure NetApp Files (ANF) udostępnia magazyn danych dołączony do sieci za pośrednictwem protokołu NFS. Usługa ANF znajduje się w sieci wirtualnej platformy Azure i łączy się z obciążeniami w usłudze AVS. Korzystając z magazynów danych NFS wspieranych przez usługę Azure NetApp Files, możesz rozszerzyć magazyn zamiast skalować klastry.

- Tworzenie woluminów usługi Azure NetApp Files przy użyciu funkcji sieci w warstwie Standardowa w celu włączenia zoptymalizowanej łączności z chmury prywatnej AVS za pośrednictwem usługi ExpressRoute FastPath

- Wdrażanie usługi ANF w delegowanej podsieci

- Wdrożenie piasty i szprych obsługuje jednostkę SKU bramy ER o rozmiarze do 10 Gb/s

- Jednostka SKU Ultra &ErGw3AZ jest wymagana do pomijania limitów szybkości portów bramy

- Odczyt ruchu przychodzącego i zapisu jest wychodzący przez usługę ExpressRoute. Ruch wychodzący przez obwody usługi ExpressRoute pomija bramę i przechodzi bezpośrednio do routera brzegowego

- Opłaty za ruch przychodzący/wychodzący są pomijane z usługi AVS, jednak w przypadku danych przechodzących przez równorzędne sieci wirtualne są naliczane opłaty za ruch wychodzący.

- Obecnie obsługiwany jest tylko system plików NFS w wersji 3.

Jeśli widzisz nieoczekiwane opóźnienie, upewnij się, że chmura prywatna AVS i wdrożenie usługi ANF są przypięte do tego samego modułu AZ (Azure Strefy dostępności). Aby uzyskać wysoką dostępność, utwórz woluminy ANF w oddzielnych strefach AZ i włącz Cross Zone Replication

Ważne

Firma Microsoft nie obsługuje funkcji Fastpath dla zabezpieczonego koncentratora VWAN platformy Azure, gdzie maksymalna możliwa szybkość portu to 20 Gb/s. Rozważ użycie sieci wirtualnej piasty i szprych, jeśli wymagana jest większa przepływność. Zobacz, jak dołączać magazyny danych usługi Azure Netapp Files do hostów usługi Azure VMware Solution tutaj

Łączność sieci VPN ze środowiska lokalnego

Chociaż zalecany jest obwód usługi ExpressRoute, nawiązywanie połączenia z usługą AVS ze środowiska lokalnego przy użyciu protokołu IPSEC przy użyciu sieci wirtualnej koncentratora tranzytowego na platformie Azure jest również możliwe. Ten scenariusz wymaga bramy sieci VPN i usługi Azure Route Server. Jak wspomniano wcześniej, usługa Azure Route Server umożliwia przechodniość między bramą sieci VPN a bramą usługi ExpressRoute AVS.

Inspekcja ruchu

Jak widać wcześniej, domyślne anonsowanie tras odbywa się z usługi AVS z publicznym adresem IP w dół do opcji NSX Edge, ale można również kontynuować anonsowanie trasy domyślnej ze środowiska lokalnego. Kompleksowe filtrowanie ruchu z lokalnego do usługi AVS jest możliwe z zaporą umieszczoną w jednym z tych punktów końcowych.

Domyślne anonsowanie tras z platformy Azure jest możliwe w przypadku urządzenia WUS innej firmy w sieci wirtualnej koncentratora lub w przypadku korzystania z wirtualnej sieci azure vWAN. W przypadku wdrożenia piasty i szprych usługa Azure Firewall nie jest możliwa, ponieważ nie mówi protokołu BGP, jednak użycie urządzenia obsługującego protokół BGP innej firmy będzie działać. Ten scenariusz działa w przypadku inspekcji ruchu z

- Lokalnie na platformie Azure

- Azure do Internetu

- Usługa AVS do Internetu

- AvS na platformę Azure

Urządzenie WUS innej firmy w sieci wirtualnej koncentratora sprawdza ruch między usługami AVS i Internetem oraz między usługami AVS i Sieciami wirtualnymi platformy Azure

| Wymagania dotyczące inspekcji ruchu | Zalecany projekt rozwiązania | Kwestie wymagające rozważenia | Internet Breakout |

|---|---|---|---|

| - Ruch przychodzący z Internetu — Ruch wychodzący z Internetu — do lokalnego centrum danych — Do sieci wirtualnej platformy Azure |

Użyj rozwiązań zapory innych firm w sieci wirtualnej koncentratora z usługą Azure Route Server. W przypadku ruchu HTTP/S użyj aplikacja systemu Azure Gateway. W przypadku ruchu innego niż HTTP/S należy użyć urządzenia WUS zapory innej firmy na platformie Azure. Użyj lokalnego wirtualnego urządzenia sieciowego zapory innej firmy. Wdrażanie rozwiązań zapory innych firm w sieci wirtualnej koncentratora za pomocą usługi Azure Route Server. |

Wybierz tę opcję, aby anonsować 0.0.0.0/0 trasę z urządzenia WUS w sieci wirtualnej centrum platformy Azure do rozwiązania Azure VMware Solution. |

Azure |

Dodatkowe informacje

- Dostęp do programu vCenter przy użyciu maszyny wirtualnej Bastion + Jumpbox — jeśli uzyskujesz dostęp do programu vCenter ze środowiska lokalnego, upewnij się, że masz trasę z sieci lokalnych do sieci zarządzania /22 AVS. Sprawdź, czy trasa w interfejsie wiersza polecenia jest wpisywana

Test-NetConnection x.x.x.2 -port 443 - Zagadnienia dotyczące systemu DNS — w przypadku korzystania z prywatnych punktów końcowych postępuj zgodnie ze wskazówkami opisanymi tutaj: Konfiguracja usługi DNS prywatnego punktu końcowego platformy Azure | Microsoft Learn

Następne kroki

- Aby uzyskać więcej informacji na temat sposobu przesyłania z lokalnej sieci VPN do usługi Azure VMware Solution, zobacz następujący artykuł dotyczący przesyłania danych vpn do usługi ExR:

- Aby uzyskać więcej informacji na temat rozwiązania Azure VMware Solution w sieciach piasty i szprych, zobacz Integrowanie rozwiązania Azure VMware Solution w architekturze piasty i szprych.

- Aby uzyskać więcej informacji na temat segmentów sieciowych centrum danych VMware NSX-T, zobacz Konfigurowanie składników sieciowych centrum danych NSX-T przy użyciu rozwiązania Azure VMware Solution.

- Aby uzyskać więcej informacji na temat serwera routerów platformy Azure, zobacz omówienie produktu Co to jest usługa Azure Route Server?

Następnie zapoznaj się z innymi wzorcami projektowymi dotyczącymi nawiązywania łączności z rozwiązaniem Azure VMware Solution

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla