Łączność sieciowa dla SQL Managed Instance z obsługą usługi Azure Arc

Usługi danych z obsługą usługi Azure Arc obsługują dwa różne tryby łączności. Tryby połączone bezpośrednio i pośrednio połączone wdrażają SQL Managed Instance z obsługą usługi Azure Arc w klastrach Kubernetes z włączoną usługą Azure Arc za pomocą płaszczyzny sterowania usługi Azure Arc.

Składniki usług danych z obsługą usługi Arc to:

- Kontroler danych usługi Azure Arc

- Łącznik usługi Azure Arc Active Directory

- SQL Managed Instance z obsługą usługi Azure Arc

Te składniki komunikują się z punktami końcowymi usługi Azure Arc, kontrolerami domeny usługi Active Directory i serwerami systemu nazw domen (DNS), które działają lokalnie i w innych środowiskach w chmurze.

W tym artykule opisano architekturę sieci, zagadnienia dotyczące projektowania i zalecenia projektowe dotyczące nawiązywania połączenia z płaszczyzną sterowania platformy Azure ze środowiska lokalnego lub innej infrastruktury w chmurze. Dowiesz się, jak zarządzać usługami danych z obsługą usługi Arc i obsługiwać je oraz z obsługą usługi Arc SQL Managed Instance działające w klastrach Kubernetes z obsługą usługi Arc w środowiskach lokalnych i innych środowiskach w chmurze.

Architektura

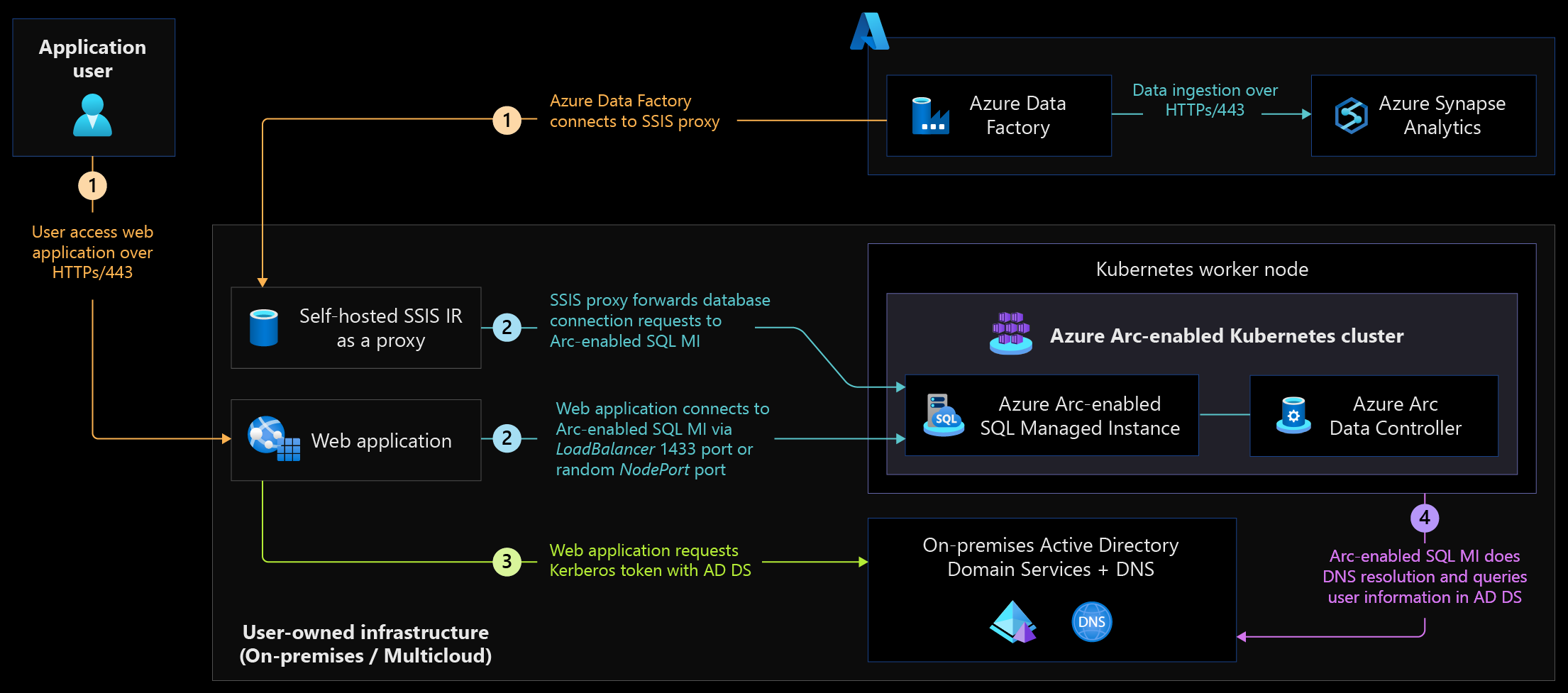

Na poniższym diagramie przedstawiono architekturę sieciową usług danych z obsługą usługi Arc, która obsługuje bezpośrednio połączone i pośrednio połączone tryby sieciowe.

Na poniższym diagramie scenariusza przedstawiono przykład różnych usług konsumenckich, które bezpiecznie uzyskują dostęp do SQL Managed Instance z obsługą usługi Arc.

Zagadnienia dotyczące projektowania

Zapoznaj się z obszarem projektowania topologii sieci i łączności stref docelowych platformy Azure, aby dopasować łączność sieciową usług danych z obsługą usługi Arc do przyjętego projektu strefy docelowej w organizacji.

Zapoznaj się z tematem Łączność sieciowa dla platformy Kubernetes z obsługą usługi Azure Arc, aby poznać architekturę sieci i zalecenia dotyczące podejmowania odpowiednich decyzji projektowych dotyczących wdrażania i obsługi usług danych z obsługą usługi Arc w klastrze Kubernetes z obsługą usługi Arc. Usługi danych z obsługą usługi Arc korzystają z łączności sieciowej Kubernetes z obsługą usługi Azure Arc na potrzeby wdrażania i operacji usługi.

Zapoznaj się z dostępnością funkcji usług danych z obsługą usługi Arc, korzystając z trybu łączności i wymagań sieciowych dla usług danych z obsługą usługi Azure Arc. Zdecyduj, czy tryb połączony bezpośrednio lub pośrednio połączony jest najlepszy z zasadami zabezpieczeń sieci organizacji sieci lokalnej lub innymi dostawcami usług w chmurze.

Tryb bezpośrednio połączony wymaga bezpośredniego połączenia z platformą Azure i zapewnia inne korzyści wynikające z tej łączności. Należy wziąć pod uwagę kompromisy wymagane do włączenia tego bezpośredniego połączenia na podstawie wymagań organizacji dotyczących zabezpieczeń i zgodności.

W zależności od tego, gdzie działa klaster Kubernetes z obsługą usługi Arc, rozważ użycie typu Kubernetes LoadBalancer lub NodePort. Te usługi uwidaczniają usługi danych z obsługą usługi Arc, takie jak kontroler danych i SQL Managed Instance. Moduł równoważenia obciążenia obsługuje ten sam numer portu w wielu wystąpieniach, natomiast port węzła wymaga różnych numerów portów dla każdego SQL Managed Instance z obsługą usługi Arc.

W przypadku usługi SQL Managed Instance z obsługą usługi Arc rozważ wdrożenie typów modułów równoważenia obciążenia oprogramowania, takich jak MetalLB w środowiskach lokalnych i wewnętrznych modułów równoważenia obciążenia w środowiskach opartych na chmurze. Moduły równoważenia obciążenia zapewniają spójne adresy IP i porty programu SQL Server, takie jak 1433 lub niestandardowe porty i węzły równoważenia obciążenia w klastrze Kubernetes. Adresy IP węzłów zmieniają się w klastrach skalowania automatycznego. Nie zapewniają wysokiej dostępności, gdy zasobniki przechodzą z jednego węzła roboczego Kubernetes do innego. Na przykład podczas pracy w trybie failover, uaktualnień i konserwacji klastrów Kubernetes, kontrolerów danych i SQL Managed Instance z obsługą usługi Arc.

Rozważ użycie portów protokołu Transport Layer Security (TLS), takich jak 636 i 3269, a porty inne niż TLS 389 i 3268 z Active Directory Domain Services. Porty TLS zapewniają bezpieczeństwo połączeń podczas korzystania z uwierzytelniania usługi AD w SQL Managed Instance z obsługą usługi Azure Arc.

Jeśli używasz usługi Azure Key Vault do ochrony wpisów tajnych platformy Kubernetes w SQL Managed Instance z obsługą usługi Arc na potrzeby uwierzytelniania usługi AD, rozważ użycie prywatnych punktów końcowych platformy Azure Key Vault w celu zachowania prywatnych połączeń. Zobacz Rozszerzenie dostawcy usługi Azure Key Vault Secrets, aby dowiedzieć się, jak pobierać wpisy tajne do klastrów Kubernetes z obsługą usługi Azure Arc i uzyskać więcej informacji na temat korzystania z usługi Azure Key Vault z klastrami Kubernetes z obsługą usługi Arc.

Ocena publicznych i prywatnych punktów końcowych w przypadku korzystania z obiektu blob archiwum konta usługi Azure Storage w celu zachowania plików kopii zapasowych bazy danych z obsługą usługi Arc SQL Managed Instance w celu przechowywania długoterminowego.

Zalecenia dotyczące projektowania

Zapoznaj się z zaleceniami dotyczącymi projektowania sieci platformy Kubernetes z włączoną usługą Azure Arc, ponieważ usługa Arc jest włączona SQL Managed Instance wdrożona w istniejącym klastrze Kubernetes z obsługą usługi Arc.

Użyj trybu łączności bezpośredniej zamiast wdrożenia trybu łączności pośredniej usług danych z obsługą usługi Arc i SQL Managed Instance z obsługą usługi Arc, aby uzyskać korzyści wynikające z bezpośredniego wdrażania trybu połączonego.

Wybierz typ usługi Kubernetes LoadBalancer powyżej typu usługi NodePort dla usług danych z obsługą usługi Arc, takich jak kontroler danych, pulpity nawigacyjne i SQL Managed Instance z obsługą usługi Arc. Typ modułu LoadBalancer zapewnia odporność między awariami węzłów Kubernetes, ponownym uruchamianiem węzła i usuwaniem węzłów podczas uaktualniania i konserwacji klastrów Kubernetes.

Używaj wewnętrznych modułów równoważenia obciążenia za pośrednictwem zewnętrznych modułów równoważenia obciążenia podczas korzystania z infrastruktury chmury publicznej na potrzeby wdrażania usług danych z obsługą usługi Arc. Wewnętrzny moduł równoważenia obciążenia przypisuje prywatne adresy IP z sieci wirtualnej i utrzymuje prywatny ruch bazy danych do sieci wewnętrznej.

W przypadku wdrożenia lokalnego użyj konteneryzowanego modułu równoważenia obciążenia, takiego jak MetalLB , aby obsługiwać typ usługi modułu równoważenia obciążenia. Konteneryzowany moduł równoważenia obciążenia upraszcza reguły zapory przy użyciu standardowego portu SQL 1433. Łatwiej jest pamiętać, a nie używać losowych portów z typem usługi NodePort . Pamiętaj, aby przydzielić rozmiar CIDR podsieci do obsługi liczby wystąpień zarządzanych SQL z obsługą usługi Arc wdrożonych w klastrze Kubernetes z obsługą usługi Azure Arc.

W przypadku korzystania z uwierzytelniania usługi AD dla SQL Managed Instance z obsługą usługi Arc w trybach kart kluczy zarządzanych przez system lub zarządzanych przez klienta należy zautomatyzować rejestrację DNS dla punktów końcowych SQL Managed Instance z obsługą usługi Arc. Automatyzacja ułatwia odnajdywanie usług przy użyciu lokalnych lub innych serwerów DNS w chmurze. Eliminuje również nakład pracy i automatycznie aktualizuje adresy IP podczas ich zmiany lub usuwania wystąpienia usługi.

Użyj reguł zapory, aby ograniczyć dostęp sieciowy do SQL Managed Instance z obsługą usługi Arc, kontrolera danych i punktów końcowych pulpitów nawigacyjnych, aby uniemożliwić dostęp do niezaufanych źródeł. Reguły zapory zmniejszają powierzchnię ataków SQL Managed Instance z obsługą usługi Arc i uniemożliwiają eksfiltrację danych.

W przypadku korzystania z prywatnych punktów końcowych platformy Azure dla Rejestr Artefaktów Microsoft (znanej również jako Microsoft Container Registry lub MCR) usługa Azure Key Vault, usługa Azure Log Analytics i konta magazynu, skonfiguruj lokalne serwery DNS w celu przekazywania zapytań DNS do usługi przesyłania dalej DNS na platformie Azure. Takie podejście umożliwia automatyczne odnajdywanie tych prywatnych punktów końcowych przy użyciu nazw DNS i eliminuje konieczność używania wpisów hosta lub rejestracji wpisu DNS na lokalnych serwerach DNS.

Uwierzytelnianie usługi AD dla SQL Managed Instance z obsługą usługi Arc wymaga połączenia z Active Directory Domain Services. Skonfiguruj łączność z kontrolerami domeny w lokacjach podstawowych i odzyskiwania po awarii w celu zapewnienia wysokiej dostępności. Jak wiele przedsiębiorstw wdraża lasy odzyskiwania lokacji w różnych lokalizacjach geograficznych, użyj najbliższej lokacji, aby zmniejszyć opóźnienie sieci do kontrolerów domeny. Aby uzyskać więcej wskazówek, zapoznaj się z usługą Arc z obsługą usługi Arc SQL Managed Instance ciągłości działania i odzyskiwania po awarii.

Następne kroki

Aby uzyskać więcej informacji na temat chmury hybrydowej i wielochmurowej, zobacz następujące artykuły:

- Przejrzyj tryby łączności i wymagania dotyczące usług danych z obsługą usługi Azure Arc.

- Przejrzyj uwierzytelnianie usługi Active Directory.

- Zapoznaj się z artykułem Łączność sieciowa dla platformy Kubernetes z obsługą usługi Azure Arc.

- Użyj scenariuszy zautomatyzowanych z obsługą usługi Arc SQL Managed Instance z usługą Azure Arc Jumpstart.

- Zapoznaj się ze ścieżką szkoleniową usługi Azure Arc w witrynie Microsoft Learn.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla