Zarządzanie tożsamościami i dostępem dla platformy Kubernetes z obsługą usługi Azure Arc

Platforma Kubernetes z obsługą usługi Azure Arc obsługuje lokalne i inne środowiska w chmurze zintegrowane z różnymi systemami zarządzania tożsamościami i dostępem. Oprócz istniejącej kontroli dostępu opartej na rolach klastra Kubernetes (RBAC) platforma Kubernetes z obsługą usługi Azure Arc obsługuje kontrolę dostępu na podstawie ról platformy Azure w celu ujednolicenia zarządzania dostępem w klastrach Kubernetes i zminimalizowania obciążeń operacyjnych.

Kombinacja modeli RBAC, których organizacja powinna używać, zależy od tego, jakie użycie ma Twoja organizacja. Przykłady to:

- Dołączanie klastra Kubernetes do usługi Azure Arc

- Zarządzanie klastrem Kubernetes z obsługą usługi Arc

- Instalowanie rozszerzeń klastra usługi Azure Arc

- Uruchamianie aplikacji w klastrze Kubernetes z obsługą usługi Arc

- Uzyskiwanie dostępu do zasobów platformy Azure przy użyciu kontroli dostępu opartej na rolach platformy Azure

Zrozumienie potrzeb organizacji i możliwości platformy Kubernetes z obsługą usługi Azure Arc pozwala wybrać najlepsze modele kontroli dostępu opartej na rolach dla określonej infrastruktury, zabezpieczeń i ładu podczas tworzenia klastra Kubernetes z obsługą usługi Arc.

W tym artykule opisano architekturę zarządzania tożsamościami i dostępem (IAM) z obsługą usługi Azure Arc, zagadnienia dotyczące projektowania, zalecenia i mechanizmy kontroli dostępu oparte na rolach w różnych scenariuszach.

Architektura

Aby zaprojektować odpowiednią architekturę dla organizacji, musisz poznać tryby łączności platformy Kubernetes z obsługą usługi Arc. Kontrola dostępu oparta na rolach platformy Azure jest obsługiwana tylko w trybie w pełni połączonym, a nie w trybie częściowo połączonym.

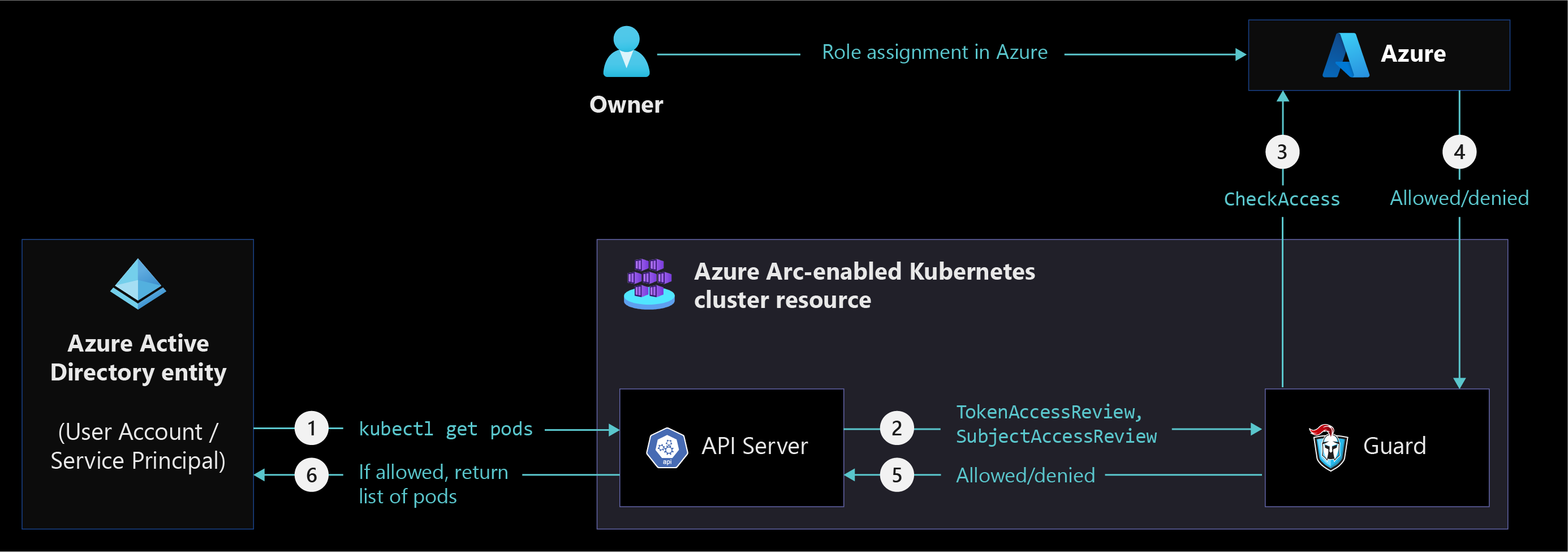

Kontrola dostępu na podstawie ról platformy Azure w klastrze Kubernetes z obsługą usługi Azure Arc

Na poniższym diagramie przedstawiono różne składniki platformy Kubernetes z obsługą usługi Azure Arc oraz sposób interakcji, gdy kontrola dostępu oparta na rolach platformy Azure jest używana do zarządzania klastrem Kubernetes.

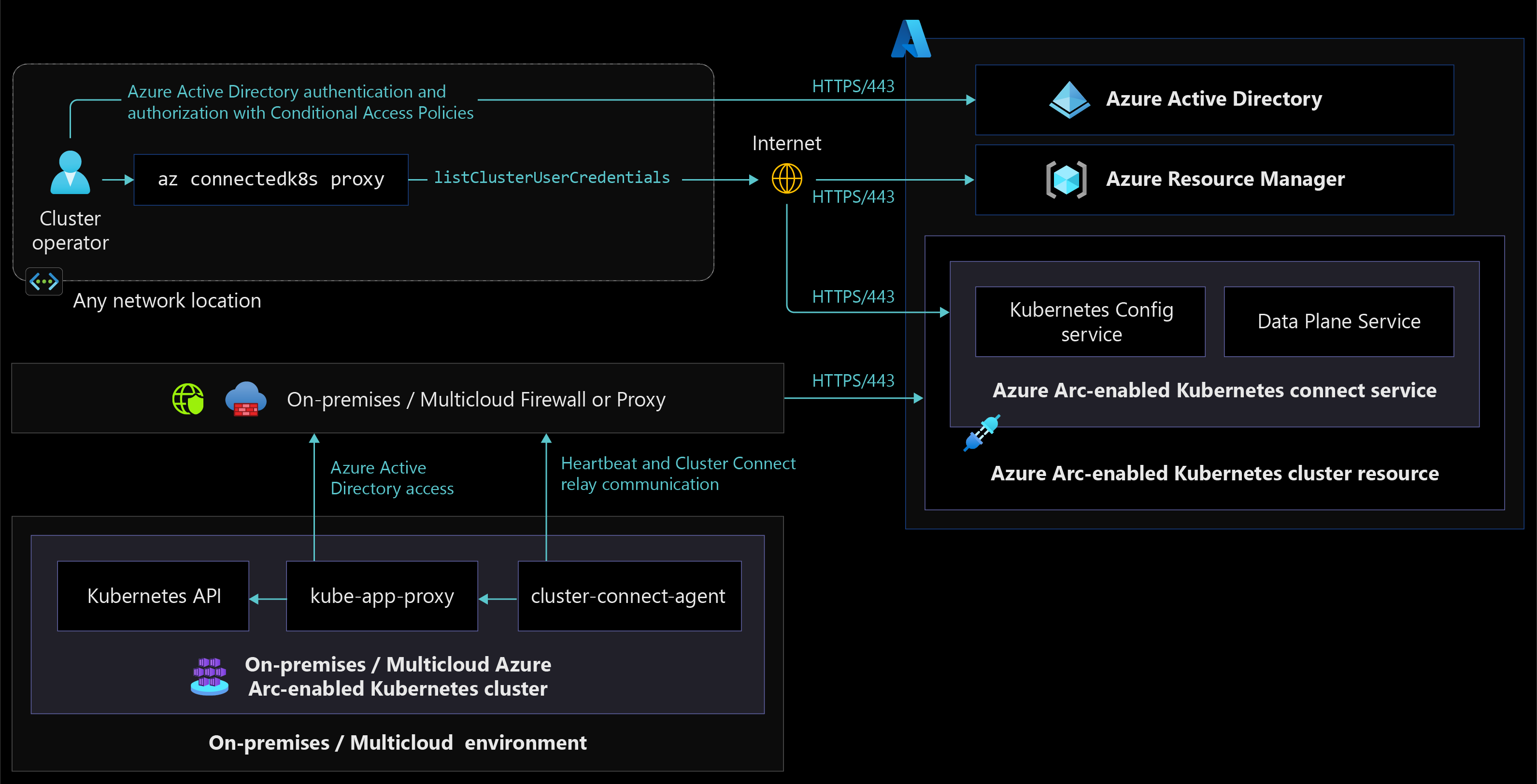

Bezpieczny dostęp do klastra Kubernetes z obsługą usługi Azure Arc z dowolnego miejsca

Na poniższym diagramie przedstawiono dostęp do klastra Kubernetes z włączoną usługą Azure Arc z dowolnego miejsca i pokazuje, jak składniki współdziałają ze sobą w celu zarządzania klastrem przy użyciu kontroli dostępu opartej na rolach platformy Azure.

Uwagi dotyczące projektowania

Przejrzyj obszar projektowania zarządzania tożsamościami i dostępem w strefach docelowych platformy Azure, aby ocenić wpływ platformy Kubernetes z obsługą usługi Azure Arc na ogólną tożsamość i model dostępu.

W przypadku dołączania klastra Kubernetes:

- Zdecyduj między użytkownikiem firmy Microsoft Entra (w przypadku ręcznego dołączania pojedynczego klastra) a jednostką usługi (w przypadku dołączania skryptowego i bezgłowego dołączania wielu klastrów) do dołączania klastrów Kubernetes do usługi Azure Arc pojedynczo lub na dużą skalę. Aby uzyskać więcej szczegółów implementacji, zapoznaj się z obszarem projektowania krytycznego dla dziedzin automatyzacji.

- Tożsamość jednostki dołączania musi mieć klaster-admin ClusterRoleBinding w klastrze. Zdecyduj, czy używasz użytkownika z lokalnego lub innego dostawcy tożsamości w chmurze, czy też konta usługi Kubernetes z rolą administratora klastra.

W przypadku zarządzania klastrem Kubernetes:

- Ponieważ platforma Kubernetes z włączoną usługą Azure Arc zapewnia uwierzytelnianie microsoft Entra i kontrolę dostępu opartą na rolach platformy Azure do środowiska lokalnego lub innych środowisk Kubernetes w chmurze, musisz zdecydować, czy istniejące zarządzanie dostępem kubernetes a kontrolą dostępu na podstawie ról platformy Azure zależy od wymagań dotyczących zabezpieczeń i ładu w organizacji.

- Ustal, czy klaster Kubernetes z włączoną usługą Azure Arc Połączenie zapewnia elastyczność zarządzania klastrem Kubernetes bez otwierania portów zapory dla ruchu przychodzącego do sieci lokalnych lub innych sieci w chmurze.

- Ustal, czy kontrola dostępu oparta na rolach platformy Azure jest właściwym wyborem, jeśli masz wiele klastrów Kubernetes działających w środowiskach lokalnych i innych środowiskach w chmurze i musisz uprościć administrowanie klastrem we wszystkich klastrach Kubernetes.

Zalecenia dotyczące projektowania

W przypadku dołączania klastra Kubernetes:

- Użyj grup zabezpieczeń firmy Microsoft Entra, aby udzielić ról RBAC klastra Kubernetes z włączoną usługą Azure Arc na potrzeby dołączania klastrów Kubernetes z włączoną obsługą usługi Azure Arc i zarządzania nimi.

W przypadku zarządzania klastrem Kubernetes:

Jeśli tożsamości lokalne są synchronizowane z identyfikatorem Entra firmy Microsoft, użyj tych samych tożsamości podczas korzystania z kontroli dostępu opartej na rolach platformy Azure na potrzeby zarządzania klastrem.

Uprość zarządzanie dostępem, tworząc grupy zabezpieczeń i mapując je na role RBAC platformy Azure obsługiwane przez platformę Kubernetes z obsługą usługi Azure Arc. Przypisz uprawnienia do tych grup zabezpieczeń na poziomie grupy zasobów lub subskrypcji w zależności od wymagań organizacji zasobów i ładu. Aby uzyskać więcej informacji, zobacz obszar projektowania krytycznego dla organizacji zasobów.

Uwaga

Platforma Kubernetes z obsługą usługi Azure Arc nie obsługuje użytkowników z ponad 200 członkostwem w grupach zabezpieczeń i zamiast tego wystąpi błąd uwierzytelniania.

Unikaj bezpośredniego przypisywania użytkowników do ról RBAC platformy Azure, ponieważ zarządzanie dostępem jest trudne.

Zdecentralizowanie i delegowanie zadań zarządzania dostępem i inspekcji przez przypisanie właścicieli grup zabezpieczeń.

Włącz okresowe przeglądy dostępu w identyfikatorze Entra firmy Microsoft, aby usunąć użytkowników, którzy nie potrzebują już dostępu do klastrów Kubernetes.

Utwórz zasady dostępu warunkowego w przypadku używania kontroli dostępu opartej na rolach platformy Azure na potrzeby zarządzania klastrem, aby wymusić różne warunki spełniające zasady zabezpieczeń i ładu.

Kontrola dostępu oparta na rolach

Platforma Kubernetes z włączoną usługą Azure Arc zarządza klastrami Kubernetes przy użyciu kontroli dostępu opartej na rolach platformy Azure i obsługuje następujące role do dołączania klastrów Kubernetes do usługi Azure Arc.

| Rola | opis |

|---|---|

| Rola użytkownika klastra Kubernetes z włączoną usługą Azure Arc | Umożliwia pobranie pliku kubeconfig opartego na klastrze Połączenie w celu zarządzania klastrami z dowolnego miejsca. |

| Usługa Azure Arc Kubernetes Administracja | Umożliwia zarządzanie wszystkimi zasobami w obszarze klastra/przestrzeni nazw, z wyjątkiem aktualizowania lub usuwania przydziałów zasobów i przestrzeni nazw. |

| Administracja klastra Kubernetes usługi Azure Arc | Umożliwia zarządzanie wszystkimi zasobami w klastrze. |

| Podgląd platformy Kubernetes w usłudze Azure Arc | Umożliwia wyświetlenie wszystkich zasobów w klastrze/przestrzeni nazw, z wyjątkiem wpisów tajnych. |

| Składnik zapisywania platformy Kubernetes w usłudze Azure Arc | Umożliwia aktualizowanie wszystkich elementów w klastrze/przestrzeni nazw, z wyjątkiem ról (klastra) i powiązań ról (klastra). |

| Klaster Kubernetes — dołączanie do usługi Azure Arc | Definicja roli umożliwia autoryzowanie dowolnego użytkownika/usługi w celu utworzenia połączonych zasobów klastrów |

Następne kroki

Aby uzyskać więcej informacji na temat podróży chmury hybrydowej i wielochmurowej, zobacz następujące artykuły:

- Zapoznaj się z wymaganiami wstępnymi dotyczącymi platformy Kubernetes z obsługą usługi Azure Arc.

- Przejrzyj zweryfikowane dystrybucje platformy Kubernetes dla platformy Kubernetes z obsługą usługi Azure Arc.

- Zapoznaj się z artykułem Zarządzanie środowiskami hybrydowymi i wielochmurowymi.

- Zapoznaj się z typowymi zasadami dostępu warunkowego, które mają być stosowane podczas korzystania z kontroli dostępu opartej na rolach platformy Azure dla klastra Kubernetes z obsługą usługi Azure Arc.

- Organizacja zasobów może ułatwić planowanie i stosowanie ładu i zabezpieczeń przy użyciu kontroli dostępu opartej na rolach platformy Azure.

- Dowiedz się, jak zintegrować identyfikator entra firmy Microsoft z klastrami Kubernetes z włączoną usługą Azure Arc.

- Dowiedz się, jak bezpiecznie uzyskiwać dostęp do klastra z dowolnego miejsca przy użyciu połączenia klastra.

- Zapoznaj się ze strefami docelowymi platformy Azure — obszar projektowania zarządzania tożsamościami i dostępem na platformie Azure.

- Zapoznaj się z metodologią Cloud Adoption Framework — Access Control .

- Poznaj zautomatyzowane scenariusze platformy Kubernetes z obsługą usługi Azure Arc dzięki usłudze Azure Arc Jumpstart.

- Dowiedz się więcej o usłudze Azure Arc za pośrednictwem ścieżki szkoleniowej usługi Azure Arc.

- Zapoznaj się z często zadawanymi pytaniami — usługa Azure Arc z obsługą usługi Azure Arc zawiera odpowiedzi na najczęściej zadawane pytania.