Definiowanie strategii zabezpieczeń

Ostateczne cele organizacji zabezpieczeń nie zmieniają się wraz z wdrożeniem usług w chmurze, ale sposób osiągnięcia tych celów zmieni się. Zespoły ds. zabezpieczeń muszą nadal skupić się na zmniejszeniu ryzyka biznesowego związanego z atakami i pracą w celu uzyskania poufności, integralności i zapewnienia dostępności wbudowanych we wszystkie systemy informacyjne i dane.

Modernizowanie strategii zabezpieczeń

Zespoły ds. zabezpieczeń muszą zmodernizować strategie, architektury i technologie, ponieważ organizacja wdraża chmurę i z czasem je obsługuje. Chociaż rozmiar i liczba zmian mogą początkowo wydawać się trudne, modernizacja programu zabezpieczeń pozwala bezpieczeństwa rzucić pewne bolesne obciążenia związane ze starszymi podejściami. Organizacja może tymczasowo działać ze starszą strategią i narzędziami, ale takie podejście jest trudne do utrzymania w tempie zmian w chmurze i środowisku zagrożeń:

- Zespoły ds. zabezpieczeń mogą zostać pominięte w podejmowaniu decyzji o wdrożeniu chmury, jeśli przyjmują starszy sposób myślenia o zabezpieczeniach "o długości broni", w których odpowiedź zawsze zaczyna się od "nie" (zamiast współpracować z zespołami IT i biznesowymi w celu zmniejszenia ryzyka przy jednoczesnym włączeniu firmy).

- Zespoły ds. zabezpieczeń będą miały trudny czas na wykrywanie i obronę przed atakami w chmurze, jeśli używają tylko starszych narzędzi lokalnych i przestrzegają wyłącznie doktryny tylko obwodowej sieci dla wszystkich obrony i monitorowania.

Monitorowanie i ochrona w skali chmury

Obrona w skali chmury to znaczny nakład pracy w zakresie transformacji, nakazujący korzystanie z natywnych dla chmury funkcji wykrywania i automatyzacji oraz wprowadzenie obwodu tożsamości w celu ułatwienia monitorowania i ochrony zasobów chmurowych i mobilnych.

- Platforma tożsamości Microsoft ułatwia włączenie nowoczesnych mechanizmów uwierzytelniania i autoryzacji do aplikacji.

- Usługa Microsoft Sentinel zapewnia natywną dla chmury analizę zabezpieczeń i analizę zagrożeń w całej organizacji, umożliwiając ulepszone wykrywanie zagrożeń, które korzysta z dużych repozytoriów analizy zagrożeń, oraz niemal nieograniczone możliwości przetwarzania i przechowywania w chmurze.

Zalecamy, aby zespoły ds. zabezpieczeń zwinne podejście do modernizacji zabezpieczeń — szybko modernizowały najbardziej krytyczne aspekty strategii, stale ulepszając przyrosty, przechodząc do przodu.

Zabezpieczenia chmury i z chmury

Gdy Organizacja wdraża usługi w chmurze, zespoły ds. zabezpieczeń będą pracować nad dwoma głównymi celami:

- Zabezpieczenia chmury (zabezpieczanie zasobów w chmurze): zabezpieczenia należy zintegrować z planowaniem i działaniem usług w chmurze, aby zapewnić spójne stosowanie tych podstawowych gwarancji zabezpieczeń we wszystkich zasobach.

- Zabezpieczenia z chmury (przy użyciu chmury do przekształcania zabezpieczeń): zabezpieczenia powinny natychmiast rozpocząć planowanie i myślenie o tym, jak korzystać z technologii w chmurze w celu modernizacji narzędzi i procesów zabezpieczeń, szczególnie natywnie zintegrowanych narzędzi zabezpieczeń. Narzędzia zabezpieczeń są coraz częściej hostowane w chmurze — zapewniając możliwości, które są trudne lub niemożliwe do wykonania w środowisku lokalnym.

Zabezpieczanie zdefiniowanych programowo centrów danych

Wiele organizacji zaczyna od traktowania zasobów w chmurze jako innego wirtualnego centrum danych, efektywnego punktu wyjścia dla bezpieczeństwa chmury. W miarę modernizacji organizacji przy użyciu zabezpieczeń z chmury większość szybko przerasta ten model myślenia. Zabezpieczanie centrum danych zdefiniowanego programowo umożliwia korzystanie z możliwości poza możliwościami oferowanymi przez modele lokalne. Narzędzia zabezpieczeń hostowane w chmurze oferują:

- Szybkie włączanie i skalowanie możliwości zabezpieczeń.

- Wysoce efektywny spis zasobów i higiena konfiguracji zabezpieczeń.

Wdrażanie Microsoft Defender dla chmury umożliwia ciągłą ocenę stanu zabezpieczeń i mechanizmów kontroli w organizacji. Zwiększa ona poziom zabezpieczeń zasobów w chmurze i dzięki zintegrowanym planom Microsoft Defender usługa Defender for Cloud chroni obciążenia uruchomione na platformie Azure, hybrydowej i innych platformach w chmurze. Dowiedz się więcej o Microsoft Defender for Cloud.

Uwaga

Azure Security Center i Azure Defender są teraz nazywane Microsoft Defender for Cloud. Zmieniliśmy również nazwę planów usługi Azure Defender na plany Microsoft Defender. Na przykład usługa Azure Defender for Storage jest teraz Microsoft Defender dla usługi Storage.

Dowiedz się więcej o najnowszej zmianie nazwy usług zabezpieczeń firmy Microsoft.

Odpowiedni poziom problemów z zabezpieczeniami

Zabezpieczenia naturalnie tworzą problemy, które spowalniają procesy, ma kluczowe znaczenie dla zidentyfikowania, które elementy są w dobrej kondycji w procesach DevOps i IT, a które nie są:

- Zdrowe tarcie: Podobnie jak opór w ćwiczeniach sprawia, że mięśnie są silniejsze, integrując odpowiedni poziom tarcia bezpieczeństwa wzmacnia system lub aplikację, zmuszając krytyczne myślenie we właściwym czasie. Zwykle jest to związane z rozważaniem, w jaki sposób i dlaczego osoba atakująca może próbować naruszyć zabezpieczenia aplikacji lub systemu podczas projektowania (nazywane modelowaniem zagrożeń) oraz przeglądać, identyfikować i najlepiej naprawiać potencjalne luki w zabezpieczeniach, które osoba atakująca może wykorzystać w kodzie oprogramowania, konfiguracjach lub praktykach operacyjnych.

- Problemy w złej kondycji: Utrudnia większą wartość niż chroni. Dzieje się tak często, gdy błędy zabezpieczeń generowane przez narzędzia mają wysoki współczynnik wyników fałszywie dodatnich (np. fałszywe alarmy) lub gdy próba odnalezienia lub rozwiązania problemów z zabezpieczeniami znacznie przekracza potencjalny wpływ ataku.

Autonomiczne i zintegrowane obowiązki

Zapewnienie poufności, integralności i zapewnienia dostępności wymaga od ekspertów ds. zabezpieczeń wykonywania dedykowanych funkcji zabezpieczeń i ścisłej współpracy z innymi zespołami w organizacji:

- Unikatowe funkcje zabezpieczeń: Zespoły ds. zabezpieczeń wykonują niezależne funkcje, które nie znajdują się w innym miejscu w organizacji, takie jak operacje zabezpieczeń, zarządzanie lukami w zabezpieczeniach (takie jak maszyny wirtualne, kontenery) i inne funkcje.

- Integrowanie zabezpieczeń z innymi funkcjami: Zespoły ds. zabezpieczeń służą również ekspertom w danej dziedzinie innym zespołom i funkcjom w organizacji, którzy kierują inicjatywami biznesowymi, oceniają ryzyko, projektują lub opracowują aplikacje oraz systemy IT. Zespoły ds. zabezpieczeń doradzają tym zespołom z wiedzą i kontekstem na osoby atakujące, metody ataków i trendy, luki w zabezpieczeniach, które mogą umożliwić nieautoryzowany dostęp, oraz opcje kroków zaradczych lub obejść oraz ich potencjalnych korzyści lub pułapek. Ta funkcja zabezpieczeń przypomina funkcję jakości, ponieważ będzie ona tkana w wielu miejscach dużych i małych pod względem pojedynczego wyniku.

Wykonywanie tych obowiązków przy jednoczesnym szybkim tempie zmian w chmurze i transformacji biznesowej wymaga od zespołów ds. zabezpieczeń modernizacji swoich narzędzi, technologii i procesów.

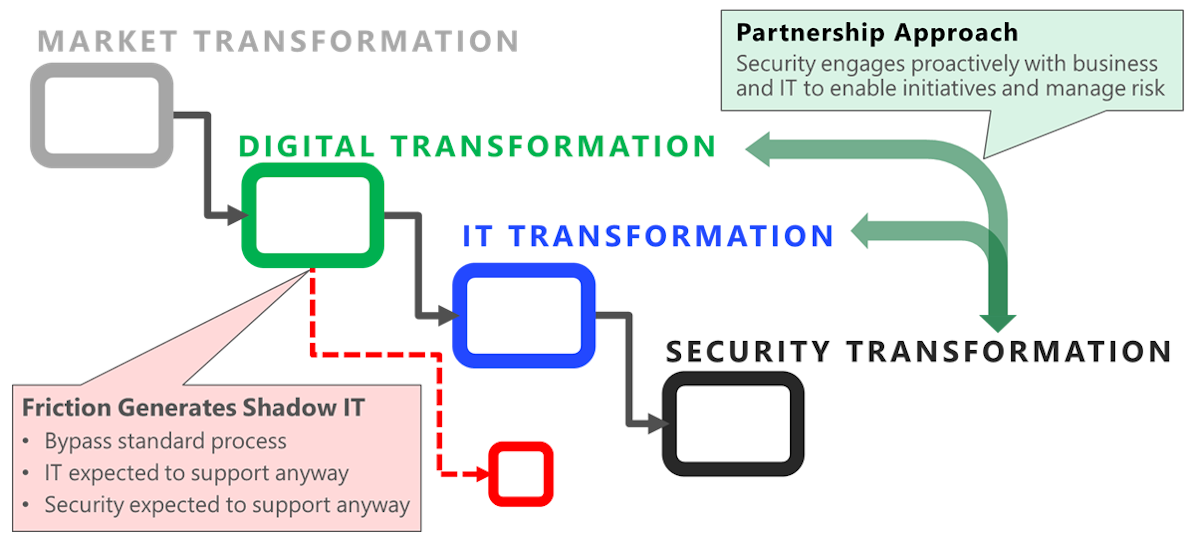

Przekształcenia, zestawy umysłów i oczekiwania

Wiele organizacji zarządza łańcuchem wielu równoczesnych przekształceń w organizacji. Te przekształcenia wewnętrzne zwykle zaczynają się, ponieważ prawie wszystkie rynki zewnętrzne przekształcają się w celu spełnienia nowych preferencji klientów dotyczących technologii mobilnych i chmurowych. Organizacje często stoją w obliczu zagrożenia konkurencyjnego dla nowych startupów i cyfrowej transformacji tradycyjnych konkurentów, którzy mogą zakłócić rynek.

Proces transformacji wewnętrznej zwykle obejmuje:

- Cyfrowa transformacja firmy w celu zdobycia nowych możliwości i utrzymania konkurencji wobec cyfrowych natywnych startupów.

- Transformacja technologiczna organizacji IT w celu wspierania inicjatywy za pomocą usług w chmurze, zmodernizowanych praktyk programistycznych i powiązanych zmian.

- Transformacja zabezpieczeń w celu dostosowania do chmury i jednoczesnego reagowania na coraz bardziej zaawansowane środowisko zagrożeń.

Konflikt wewnętrzny może być kosztowny

Zmiana powoduje stres i konflikt, co może spowodować zatrzymanie decyzji. Jest to szczególnie istotne w przypadku zabezpieczeń, gdy odpowiedzialność za ryzyko bezpieczeństwa jest często błędnie umieszczana w ekspertach w danej dziedzinie (zespołach ds. zabezpieczeń), a nie w przypadku właścicieli zasobów (właścicieli firm), które są odpowiedzialne za wyniki biznesowe i wszystkie inne typy ryzyka. Ta zagubiona odpowiedzialność często występuje, ponieważ wszyscy uczestnicy projektu nieprawidłowo postrzegają bezpieczeństwo jako problem techniczny lub absolutny, który należy rozwiązać, zamiast dynamicznego trwającego ryzyka, takiego jak szpiegostwo korporacyjne i inne tradycyjne działania przestępcze.

W tym czasie transformacji kierownictwo wszystkich zespołów musi aktywnie współpracować w celu zmniejszenia konfliktów, które mogą wykoleić krytyczne projekty i zachęcić zespoły do obejścia ograniczania ryzyka bezpieczeństwa. Konflikt między zespołami może spowodować:

- Zwiększone ryzyko bezpieczeństwa , takie jak możliwe do uniknięcia zdarzenia zabezpieczeń lub zwiększone szkody biznesowe przed atakami (szczególnie gdy zespoły są sfrustrowane zabezpieczeniami i pomijają normalne procesy lub gdy przestarzałe podejścia zabezpieczeń są łatwo pomijane przez osoby atakujące).

- Negatywny wpływ na działalność biznesową lub misję , na przykład wtedy, gdy procesy biznesowe nie są włączone lub aktualizowane wystarczająco szybko, aby zaspokoić potrzeby rynkowe (często wtedy, gdy procesy zabezpieczeń przechowują kluczowe inicjatywy biznesowe).

Ważne jest, aby zachować świadomość kondycji relacji w obrębie i między zespołami, aby pomóc im poruszać się po zmieniającym się krajobrazie, który może pozostawić cennych członków zespołu niepewnych i niespokojnych. Cierpliwość, empatia i edukacja na tych umysłach i pozytywny potencjał przyszłości pomoże zespołom lepiej poruszać się w tym okresie, co prowadzi do dobrych wyników bezpieczeństwa dla organizacji.

Liderzy mogą pomóc w prowadzeniu zmian kultury przy użyciu konkretnych proaktywnych kroków, takich jak:

- Publicznie modelując zachowanie, którego oczekują od swoich zespołów.

- Brak przejrzystości w wyzwaniach związanych ze zmianami, w tym podkreślanie własnych trudności w dostosowywaniu się.

- Regularnie przypominanie zespołom o pilności i znaczeniu modernizacji i integracji zabezpieczeń.

Odporność cyberbezpieczeństwa

Wiele klasycznych strategii zabezpieczeń koncentruje się wyłącznie na zapobieganiu atakom, czyli podejściu, które jest niewystarczające dla nowoczesnych zagrożeń. Zespoły ds. zabezpieczeń muszą zapewnić, że ich strategia wykracza poza to, a także umożliwia szybkie wykrywanie ataków, reagowanie i odzyskiwanie w celu zwiększenia odporności. Organizacje muszą zakładać, że osoby atakujące naruszyą niektóre zasoby (czasami nazywane naruszeniem zabezpieczeń) i pracują nad zapewnieniem równowagi zasobów i projektów technicznych między zapobieganiem atakom a zarządzaniem atakami (a nie typowym domyślnym podejściem tylko do zapobiegania atakom).

Wiele organizacji jest już w tej podróży, ponieważ zarządza stałym wzrostem liczby ataków i wyrafinowania w ostatnich latach. Ta podróż często zaczyna się od pierwszego poważnego incydentu, który może być emocjonalnym wydarzeniem, w którym ludzie tracą wcześniejsze poczucie nieuważności i bezpieczeństwa. Chociaż nie tak poważne jak utrata życia, to wydarzenie może wywołać podobne emocje, począwszy od odmowy i ostatecznie kończąc na akceptacji. To założenie "niepowodzenia" może być trudne dla niektórych do zaakceptowania na początku, ale ma silne podobieństwa do dobrze ustalonej "bezpiecznej" zasady inżynierii, a założenie pozwala zespołom skupić się na lepszej definicji sukcesu: odporności.

Funkcje struktury cyberbezpieczeństwa NIST służą jako przydatny przewodnik dotyczący równoważenia inwestycji między uzupełniającymi się działaniami identyfikacji, ochrony, wykrywania, reagowania i odzyskiwania w odpornej strategii.

Więcej informacji na temat odporności cyberbezpieczeństwa i ostatecznych celów mechanizmów kontroli cyberbezpieczeństwa omówiono w temacie How do you keep your organization's risk down (Jak można obniżyć ryzyko w organizacji).

Jak chmura zmienia zabezpieczenia

Przejście do chmury pod kątem zabezpieczeń to coś więcej niż prosta zmiana technologii. Jest to zmiana pokoleniowa technologii, która jest podobny do przejścia z komputerów mainframe na komputery stacjonarne i serwery przedsiębiorstwa. Pomyślne nawigowanie po tej zmianie wymaga fundamentalnych zmian w oczekiwaniach i myślenia zespołów ds. zabezpieczeń. Przyjęcie odpowiednich zestawów umysłów i oczekiwań zmniejsza konflikt w organizacji i zwiększa skuteczność zespołów ds. zabezpieczeń.

Chociaż mogą one być częścią dowolnego planu modernizacji zabezpieczeń, szybkie tempo zmian w chmurze sprawia, że wdrożenie ich jest pilnym priorytetem.

Współpraca z wspólnymi celami. W tym wieku szybkich decyzji i ciągłej ewolucji procesów bezpieczeństwo nie może już przyjąć "długości broni" podejście do zatwierdzania lub odmowy zmian w środowisku. Zespoły ds. zabezpieczeń muszą ściśle współpracować z zespołami biznesowymi i INFORMATYCZNymi, aby ustalić wspólne cele dotyczące produktywności, niezawodności i bezpieczeństwa oraz wspólnie współpracować z tymi partnerami, aby je osiągnąć.

To partnerstwo jest ostateczną formą "przesunięcia w lewo" — zasada integracji zabezpieczeń wcześniej w procesach, aby ułatwić i bardziej skuteczne rozwiązywanie problemów z zabezpieczeniami. Wymaga to zmiany kulturowej przez wszystkich zaangażowanych (bezpieczeństwo, biznes i IT), wymagając od każdej z nich poznania kultury i norm innych grup, jednocześnie ucząc innych osób o własnych.

Zespoły ds. zabezpieczeń muszą:

- Poznaj cele biznesowe i informatyczne oraz dlaczego każda z nich jest ważna i jak myślą o ich osiągnięciu w miarę ich transformacji.

- Podziel się , dlaczego bezpieczeństwo jest ważne w kontekście tych celów biznesowych i zagrożeń, co inne zespoły mogą zrobić, aby osiągnąć cele zabezpieczeń i jak powinny to zrobić.

Chociaż nie jest to łatwe zadanie, ważne jest, aby trwale zabezpieczyć organizację i jej zasoby. To partnerstwo prawdopodobnie doprowadzi do zdrowych kompromisów, w których początkowo mogą zostać osiągnięte tylko minimalne cele w zakresie bezpieczeństwa, działalności biznesowej i niezawodności, ale przyrostowo poprawić się w miarę upływu czasu.

Bezpieczeństwo jest ciągłym zagrożeniem, a nie problemem. Nie można "rozwiązać" przestępstwa. Bezpieczeństwo jest po prostu dyscypliną zarządzania ryzykiem, która koncentruje się na złośliwych działaniach ludzi, a nie na zdarzeniach naturalnych. Podobnie jak wszystkie zagrożenia, zabezpieczenia nie są problemem, który można rozwiązać za pomocą rozwiązania, jest to połączenie prawdopodobieństwa i wpływu uszkodzenia z negatywnego zdarzenia, ataku. Jest to najbardziej porównywalne z tradycyjnym szpiegostwom korporacyjnym i działaniami przestępczymi, w których organizacje stoją w obliczu zmotywowanych osób atakujących ludzi, którzy mają zachętę finansową do pomyślnego ataku na organizację.

Powodzenie w produktywności lub bezpieczeństwie wymaga obu tych elementów. Organizacja musi skupić się zarówno na bezpieczeństwie, jak i produktywności w dzisiejszym środowisku "innowacji lub stać się nieistotne". Jeśli organizacja nie jest produktywna i napędza nowe innowacje, może utracić konkurencyjność na platformie handlowej, która powoduje osłabienie finansowe lub ostatecznie niepowodzenie. Jeśli organizacja nie jest bezpieczna i traci kontrolę nad aktywami atakującym, może utracić konkurencyjność na platformie handlowej, która powoduje osłabienie finansowe i ostatecznie niepowodzenie.

Nikt nie jest doskonały. Żadna organizacja nie jest idealna do wdrażania chmury, nawet firmy Microsoft. Zespoły it i bezpieczeństwa firmy Microsoft zmagają się z wieloma takimi samymi wyzwaniami, jakie robią nasi klienci, takie jak ustalenie, jak dobrze strukturę programów, równoważenie obsługi starszego oprogramowania poprzez wspieranie najnowszych innowacji, a nawet luk technologicznych w usługach w chmurze. W miarę jak zespoły te uczą się, jak lepiej działać i zabezpieczać chmurę, aktywnie udostępniają wnioski zdobyte za pośrednictwem takich dokumentów wraz z innymi osobami w witrynie prezentacji IT, a jednocześnie stale przesyłają opinie naszym zespołom inżynierów i dostawcom zewnętrznym w celu ulepszania ofert.

Na podstawie naszego doświadczenia zalecamy, aby zespoły zajmowały się standardem ciągłego uczenia się i poprawy, a nie standardem doskonałości.

Szansa w transformacji. Ważne jest, aby postrzegać transformację cyfrową jako pozytywną szansę na bezpieczeństwo. Chociaż łatwo jest zobaczyć potencjalne wady i ryzyko tej zmiany, łatwo przegapić ogromną szansę na ponowne wynalezienie roli zabezpieczeń i zarobić miejsce przy stole, w którym podejmowane są decyzje. Współpraca z firmą może spowodować zwiększenie finansowania zabezpieczeń, zmniejszenie marnujących powtarzających się wysiłków w zakresie bezpieczeństwa i zwiększenie możliwości pracy w zakresie bezpieczeństwa, ponieważ będą one bardziej połączone z misją organizacji.

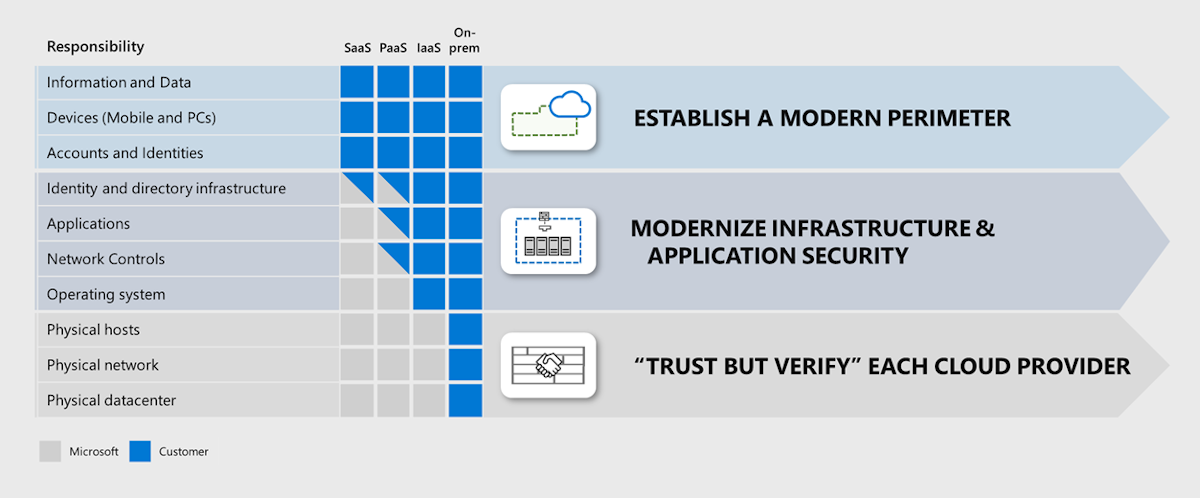

Przyjęcie modelu wspólnej odpowiedzialności

Hosting usług IT w chmurze dzieli obowiązki operacyjne i związane z zabezpieczeniami obciążeń między dostawcą usług w chmurze a dzierżawą klienta, tworząc de facto partnerstwo ze wspólnymi obowiązkami. Wszystkie zespoły ds. zabezpieczeń muszą zbadać i zrozumieć ten wspólny model odpowiedzialności, aby dostosować swoje procesy, narzędzia i zestawy umiejętności do nowego świata. Pomoże to uniknąć nieumyślnego tworzenia luk lub nakładania się na stan zabezpieczeń, co powoduje ryzyko bezpieczeństwa lub marnowane zasoby.

Na tym diagramie pokazano, jak obowiązki związane z zabezpieczeniami będą dystrybuowane między dostawcami usług w chmurze i organizacjami klientów w chmurze w sposób de facto:

Ponieważ istnieją różne modele usług w chmurze, obowiązki poszczególnych obciążeń będą się różnić w zależności od tego, czy jest hostowana w oprogramowaniu jako usłudze (SaaS), platformie jako usłudze (PaaS), infrastrukturze jako usłudze (IaaS) lub w lokalnym centrum danych.

Tworzenie inicjatyw dotyczących zabezpieczeń

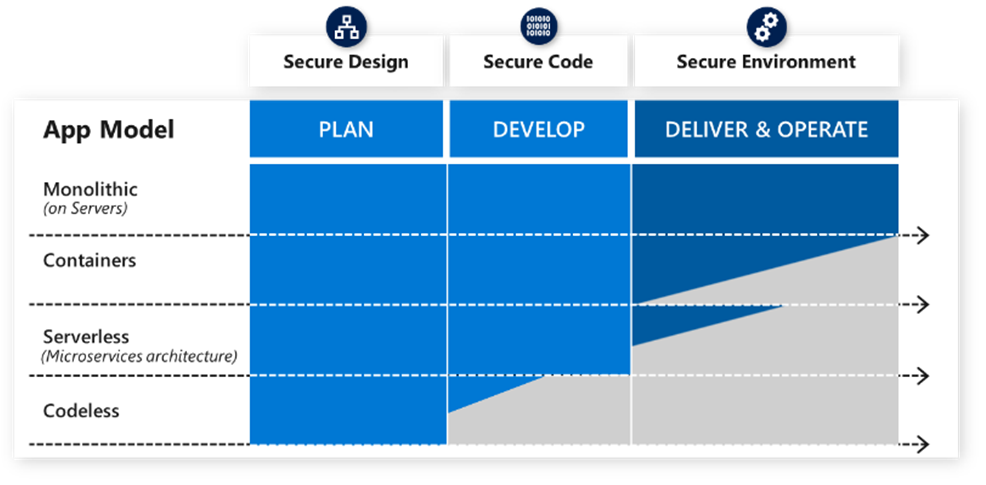

Na tym diagramie przedstawiono trzy główne inicjatywy zabezpieczeń, które większość programów zabezpieczeń powinna stosować w celu dostosowania strategii zabezpieczeń i celów programu zabezpieczeń dla chmury:

Tworzenie odpornego stanu zabezpieczeń w chmurze wymaga kilku równoległych metod uzupełniających:

Ufaj, ale sprawdzaj: W przypadku obowiązków wykonywanych przez dostawcę usług w chmurze organizacje powinny przyjąć podejście "zaufanie, ale zweryfikować". Organizacje powinny ocenić praktyki w zakresie zabezpieczeń dostawców usług w chmurze i oferowane przez nie mechanizmy kontroli zabezpieczeń, aby upewnić się, że dostawca usług w chmurze spełnia potrzeby organizacji w zakresie zabezpieczeń.

Modernizacja infrastruktury i zabezpieczeń aplikacji: W przypadku elementów technicznych objętych kontrolą organizacji należy określić priorytety modernizacji narzędzi zabezpieczeń i skojarzonych zestawów umiejętności, aby zminimalizować luki pokrycia w celu zabezpieczenia zasobów w chmurze. Składa się to z dwóch różnych działań uzupełniających:

Zabezpieczenia infrastruktury: Organizacje powinny korzystać z chmury, aby zmodernizować swoje podejście do ochrony i monitorowania typowych składników używanych przez wiele aplikacji, takich jak systemy operacyjne, sieci i infrastruktura kontenerów. Te możliwości chmury mogą często uwzględniać zarządzanie składnikami infrastruktury w środowiskach IaaS i lokalnych. Optymalizacja tej strategii jest ważna, ponieważ ta infrastruktura jest zależnością aplikacji i danych, które są na niej uruchamiane, co często umożliwia krytyczne procesy biznesowe i przechowywanie krytycznych danych biznesowych.

Zabezpieczenia aplikacji: Organizacje powinny również zmodernizować sposób zabezpieczania unikatowych aplikacji i technologii opracowanych przez organizację lub dla nich. Ta dyscyplina szybko zmienia się wraz z wdrożeniem procesów Agile DevOps, coraz większym wykorzystaniem składników typu open source oraz wprowadzeniem interfejsów API w chmurze i usług w chmurze w celu zastąpienia składników aplikacji lub wzajemnie połączonych aplikacji.

Uzyskanie tego prawa ma kluczowe znaczenie, ponieważ te aplikacje często umożliwiają krytyczne procesy biznesowe i przechowują krytyczne dane biznesowe.

Nowoczesny obwód: Organizacje powinny mieć kompleksowe podejście do ochrony danych we wszystkich obciążeniach, organizacje powinny ustanowić nowoczesny obwód spójnych, centralnie zarządzanych mechanizmów kontroli tożsamości w celu ochrony danych, urządzeń i kont. Ma to duży wpływ na strategię zerowego zaufania omówiona szczegółowo w module 3 warsztatów CISO.

Zabezpieczenia i zaufanie

Użycie słowa zaufanie do zabezpieczeń może być mylące. Ta dokumentacja odwołuje się do niej na dwa sposoby, które ilustrują przydatne zastosowania tej koncepcji:

- Zero trust to wspólny termin branżowy dla strategicznego podejścia do zabezpieczeń, które zakłada, że sieć firmowa lub intranetowa jest wroga (godna zerowego zaufania) i odpowiednio projektuje zabezpieczenia.

- Zaufanie, ale weryfikacja jest wyrażeniem, które przechwytuje istotę dwóch różnych organizacji pracujących razem w kierunku wspólnego celu, mimo że niektóre inne potencjalnie rozbieżne interesy. W ten sposób przechwytuje wiele niuansów wczesnych etapów współpracy z komercyjnym dostawcą usług w chmurze dla organizacji.

Dostawca usług w chmurze i jego praktyki i procesy mogą być odpowiedzialny za spełnienie wymagań umownych i regulacyjnych oraz może zarobić lub stracić zaufanie. Sieć jest nieobliczalnym połączeniem, które nie może stawić czoła konsekwencjom, jeśli jest on używany przez osoby atakujące (podobnie jak w przypadku braku możliwości pociągnięcia do odpowiedzialności za drogę lub samochód odpowiedzialny za korzystanie z nich przez przestępców).

Jak chmura zmienia relacje zabezpieczeń i obowiązki

Podobnie jak w przypadku wcześniejszych przejść do nowej generacji technologii, takiej jak przetwarzanie komputerów stacjonarnych i przetwarzanie serwerów w przedsiębiorstwie, przejście na przetwarzanie w chmurze zakłóca długotrwałe relacje, role, obowiązki i zestawy umiejętności. Opisy zadań, do których przyzwyczailiśmy się w ciągu ostatnich kilku dekad, nie są dokładnie mapowane na przedsiębiorstwo, które obejmuje teraz możliwości chmury. Ponieważ branża wspólnie pracuje nad normalizacją nowego modelu, organizacje będą musiały skupić się na zapewnieniu jak największej jasności, aby pomóc w zarządzaniu niepewnością niejednoznaczności w tym okresie zmian.

Zespoły ds. zabezpieczeń mają wpływ na te zmiany w firmie i technologii, które obsługują, a także na własne wewnętrzne wysiłki związane z modernizacją, aby lepiej orientować podmioty zagrażające zagrożeniom. Osoby atakujące aktywnie ewoluują, aby stale szukać najłatwiejszych słabych punktów do wykorzystania w ludziach, procesie i technologii organizacji oraz bezpieczeństwa, muszą rozwijać możliwości i umiejętności w celu rozwiązania tych kątów.

W tej sekcji opisano kluczowe relacje, które często zmieniają się podczas podróży do chmury, w tym wnioski na temat minimalizowania ryzyka i wykorzystywania możliwości poprawy:

Między uczestnikami zabezpieczeń i firm: Kierownictwo ds. zabezpieczeń będzie musiało coraz bardziej współpracować z liderami biznesowymi, aby umożliwić organizacjom zmniejszenie ryzyka. Liderzy ds. zabezpieczeń powinni wspierać podejmowanie decyzji biznesowych jako ekspert w dziedzinie zabezpieczeń (MŚP) i powinni dążyć do rozwoju zaufanych doradców dla tych liderów biznesowych. Ta relacja pomoże zapewnić liderom biznesowym rozważenie ryzyka związanego z bezpieczeństwem podczas podejmowania decyzji biznesowych, informowania o bezpieczeństwie priorytetów biznesowych i zapewniania, że inwestycje w zabezpieczenia są odpowiednio priorytetowe wraz z innymi inwestycjami.

Między kierownictwem ds. zabezpieczeń a członkami zespołu: Kierownictwo ds. zabezpieczeń powinno podjąć te szczegółowe informacje od kierownictwa biznesowego z powrotem do swoich zespołów, aby kierować swoimi priorytetami inwestycyjnymi.

Ustanawiając ton współpracy z liderami biznesu i ich zespołami, a nie klasycznymi relacjami o długości broni, liderzy bezpieczeństwa mogą uniknąć niepożądanej dynamiki, która utrudnia zarówno cele bezpieczeństwa, jak i produktywności.

Liderzy ds. zabezpieczeń powinni dążyć do zapewnienia zespołowi przejrzystości w zakresie zarządzania codziennymi decyzjami dotyczącymi kompromisów w zakresie produktywności i bezpieczeństwa, ponieważ może to być nowe dla wielu zespołów.

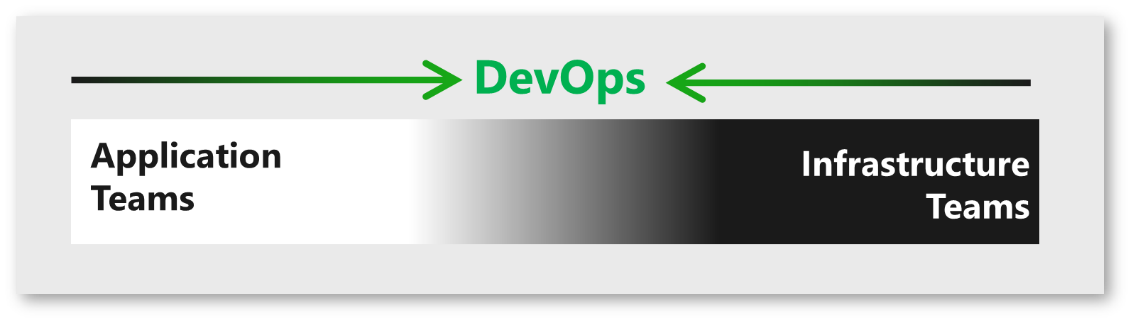

Między zespołami aplikacji i infrastruktury (a dostawcami usług w chmurze): Ta relacja jest w trakcie istotnych zmian ze względu na wiele trendów w branży IT i zabezpieczeń mających na celu zwiększenie szybkości innowacji i produktywności deweloperów.

Stare normy i funkcje organizacyjne zostały zakłócone, ale wciąż pojawiają się nowe normy i funkcje, dlatego zalecamy zaakceptowanie niejednoznaczności, nadążanie za bieżącym myśleniem i eksperymentowanie z tym, co działa dla Twoich organizacji, dopóki nie zostanie to przeprowadzone. Nie zalecamy przyjęcia w tym obszarze podejścia do oczekiwania i zobaczenia, ponieważ może to spowodować, że twoja organizacja będzie w niekorzystnej sytuacji konkurencyjnej.

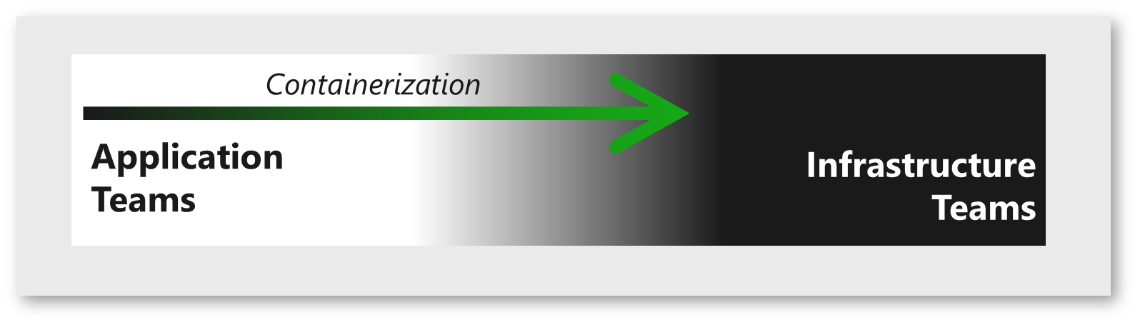

Te trendy stanowią wyzwanie dla tradycyjnych norm dotyczących ról i relacji aplikacji i infrastruktury:

- Metodyka DevOps łącząca dyscypliny: W idealnym stanie tworzy to jeden wysoce funkcjonalny zespół, który łączy ze sobą oba zestawy wiedzy specjalistycznej w celu szybkiego wprowadzania innowacji, wydawania aktualizacji i rozwiązywania problemów (zabezpieczeń i w inny sposób). Chociaż ten idealny stan zajmie trochę czasu, aby osiągnąć, a obowiązki w środku są nadal niejednoznaczne, organizacje już czerpają pewne korzyści z szybkich wydań z powodu tego podejścia kooperatywnego. Firma Microsoft zaleca zintegrowanie zabezpieczeń z tym cyklem, aby pomóc nauczyć się tych kultur, dzielić się naukami o zabezpieczeniach i pracować nad wspólnym celem szybkiego udostępniania bezpiecznych i niezawodnych aplikacji.

- Konteneryzacja staje się typowym składnikiem infrastruktury: Aplikacje są coraz częściej hostowane i orkiestrowane przez technologie, takie jak Docker, Kubernetes i podobne technologie. Te technologie upraszczają opracowywanie i wydawanie przez abstrakcję wielu elementów konfiguracji i konfiguracji podstawowego systemu operacyjnego.

Kontenery zaczęły się jako technologia tworzenia aplikacji zarządzana przez zespoły programistyczne, ale staje się ona częstym składnikiem infrastruktury, który coraz częściej przenosi się do zespołów infrastruktury. To przejście jest nadal w toku w wielu organizacjach, ale jest to naturalny i pozytywny kierunek, w którym wiele bieżących wyzwań zostanie najlepiej rozwiązanych przy użyciu tradycyjnych zestawów umiejętności infrastruktury, takich jak sieć, magazyn i zarządzanie pojemnością.

Zespoły ds. infrastruktury i członkowie zespołu ds. zabezpieczeń, którzy je obsługują, powinni być dostarczani za pomocą szkoleń, procesów i narzędzi, aby ułatwić zarządzanie tą technologią, ich monitorowanie i zabezpieczanie.

Usługi aplikacji bezserwerowych i w chmurze: Jednym z dominujących trendów w branży jest obecnie zmniejszenie ilości czasu i prac programistycznych wymaganych do tworzenia lub aktualizowania aplikacji.

Deweloperzy coraz częściej używają usług w chmurze do:

- Uruchom kod zamiast hostować aplikacje na maszynach wirtualnych i serwerach.

- Udostępnianie funkcji aplikacji zamiast tworzenia własnych składników. Doprowadziło to do modelu bezserwerowego , który używa istniejących usług w chmurze dla typowych funkcji. Liczba i różnorodność usług w chmurze (i ich tempo innowacji) również przekroczyła możliwość oceny i zatwierdzenia korzystania z tych usług przez zespoły ds. zabezpieczeń, pozostawiając je do wyboru między zezwoleniem deweloperom na korzystanie z dowolnej usługi, próbą uniemożliwienia zespołom deweloperów korzystania z niezatwierdzonych usług lub próbą znalezienia lepszego sposobu.

- Aplikacje bez kodu i usługa Power Apps: Innym pojawiającym się trendem jest użycie technologii bez użycia kodu, takich jak Microsoft Power Apps. Ta technologia umożliwia osobom bez umiejętności kodowania tworzenie aplikacji, które osiągają wyniki biznesowe. Ze względu na to niskie tarcie i potencjał wysokiej wartości, ten trend ma potencjał do szybkiego wzrostu popularności, a specjaliści ds. zabezpieczeń będą mądrzy, aby szybko zrozumieć jego konsekwencje. Działania związane z zabezpieczeniami powinny być skoncentrowane na obszarach, w których człowiek może popełnić błąd w aplikacji, a mianowicie projekt aplikacji i uprawnień zasobów za pośrednictwem modelowania zagrożeń składników aplikacji, interakcji/relacji i uprawnień roli.

Między deweloperami a autorami składników open source: Deweloperzy zwiększają również wydajność dzięki używaniu składników i bibliotek typu open source zamiast tworzenia własnych składników. Przynosi to wartość dzięki wydajności, ale także wprowadza zagrożenia bezpieczeństwa przez utworzenie zależności zewnętrznej i wymaganie prawidłowego utrzymania i stosowania poprawek tych składników. Deweloperzy skutecznie zakładają ryzyko związane z zabezpieczeniami i innymi usterkami podczas korzystania z tych składników i muszą zapewnić, że istnieje plan ograniczenia ich w tych samych standardach co kod, który będzie opracowywany.

Między aplikacjami i danymi: Granica między bezpieczeństwem danych a aplikacjami staje się zacierana w miejscach, a nowe przepisy tworzą potrzebę ściślejszej współpracy między zespołami ds. danych/prywatności a zespołami ds. zabezpieczeń:

Algorytmy uczenia maszynowego: Algorytmy uczenia maszynowego są podobne do aplikacji, w których są przeznaczone do przetwarzania danych w celu utworzenia wyniku. Kluczowe różnice są następujące:

Uczenie maszynowe o wysokiej wartości: Uczenie maszynowe często daje znaczną przewagę konkurencyjną i jest często uważane za wrażliwą własność intelektualną i tajemnicę handlową.

Odcisk poufności: Nadzorowane uczenie maszynowe jest dostrojone przy użyciu zestawów danych, które podsycią charakterystykę zestawu danych w algorytmie. Z tego powodu algorytm dostrajania może być uznawany za poufny ze względu na zestaw danych używany do jego trenowania. Na przykład trenowanie algorytmu uczenia maszynowego w celu znalezienia tajnych baz armii na mapie przy użyciu zestawu danych tajnych baz armii uczyniłoby go poufnym zasobem.

Uwaga

Nie wszystkie przykłady są oczywiste, dlatego ważne jest, aby połączyć zespół z odpowiednimi uczestnikami projektu z zespołów nauki o danych, uczestnikami projektu biznesowego, zespołami ds. zabezpieczeń, zespołami ochrony prywatności i innymi osobami. Zespoły te powinny mieć obowiązek sprostać wspólnym celom innowacji i odpowiedzialności. Powinny one rozwiązywać typowe problemy, takie jak sposób i miejsce przechowywania kopii danych w niezabezpieczonych konfiguracjach, sposób klasyfikowania algorytmów, a także wszelkie problemy organizacji.

Firma Microsoft opublikowała nasze zasady odpowiedzialnego używania sztucznej inteligencji , aby kierować naszymi zespołami i naszymi klientami.

- Własność i prywatność danych: Przepisy, takie jak RODO, zwiększyły widoczność problemów z danymi i aplikacji. Zespoły aplikacji mają teraz możliwość kontrolowania, ochrony i śledzenia poufnych danych na poziomie porównywalnym do śledzenia danych finansowych przez banki i instytucje finansowe. Właściciele danych i zespoły aplikacji muszą stworzyć rozbudowane informacje o tym, jakie aplikacje danych przechowują i jakie kontrolki są wymagane.

Między organizacjami a dostawcami usług w chmurze: Ponieważ organizacje hostują obciążenia w chmurze, wchodzą w relacje biznesowe z każdym z tych dostawców chmury. Korzystanie z usług w chmurze często przynosi wartość biznesową, taką jak:

Przyspieszanie inicjatyw związanych z transformacją cyfrową dzięki skróceniu czasu na wprowadzanie na rynek nowych możliwości.

Zwiększenie wartości działań IT i zabezpieczeń dzięki uwolnieniu zespołów od skoncentrowania się na działaniach o wyższej wartości (dostosowanej do działalności biznesowej), a nie na zadaniach towarowych niższego poziomu, które są dostarczane wydajniej przez usługi w chmurze w ich imieniu.

Zwiększona niezawodność i czas odpowiedzi: Większość nowoczesnych chmur ma również wysoki czas pracy w porównaniu z tradycyjnymi lokalnymi centrami danych i wykazały, że mogą szybko skalować (na przykład podczas pandemii COVID-19) i zapewnić odporność po naturalnych zdarzeniach, takich jak uderzenia pioruna (które utrzymywałyby wiele lokalnych odpowiedników przez znacznie dłużej).

Chociaż korzystne, ta zmiana w chmurę nie jest bez ryzyka. Ponieważ organizacje wdrażają usługi w chmurze, powinny rozważyć potencjalne obszary ryzyka, w tym:

Ciągłość działalności biznesowej i odzyskiwanie po awarii: Czy dostawca usług w chmurze jest w dobrej kondycji finansowo dzięki modelowi biznesowemu, który może przetrwać i rozwijać się podczas korzystania z usługi w organizacji? Czy dostawca usług w chmurze wprowadził przepisy, aby umożliwić ciągłość klienta, jeśli dostawca doświadcza finansowych lub innych awarii, takich jak dostarczanie kodu źródłowego klientom lub udostępnianie go typu open source?

Aby uzyskać więcej informacji i dokumentów dotyczących kondycji finansowej firmy Microsoft, zobacz Relacje inwestorów firmy Microsoft.

Zabezpieczeń: Czy dostawca usług w chmurze stosuje najlepsze rozwiązania branżowe dotyczące zabezpieczeń? Czy zostało to zweryfikowane przez niezależne organy regulacyjne?

- Microsoft Defender for Cloud Apps umożliwia odnajdywanie użycia ponad 16 000 aplikacji w chmurze, które są klasyfikowane i oceniane na podstawie ponad 70 czynników ryzyka, aby zapewnić ciągły wgląd w użycie chmury, niezatwierdzone zasoby INFORMATYCZNE i ryzyko, które stanowi cień it dla twojej organizacji.

- Portal zaufania usług firmy Microsoft udostępnia klientom certyfikaty zgodności z przepisami, raporty inspekcji, testy penetrowe i inne. Dokumenty te zawierają wiele szczegółów dotyczących praktyk zabezpieczeń wewnętrznych (w szczególności raport SOC 2 typu 2 i plan zabezpieczeń systemu FedRAMP Moderate). Microsoft Defender dla chmury umożliwia zarządzanie zasadami zabezpieczeń i może wskazywać poziom zgodności ze wstępnie zdefiniowanymi standardami branżowymi i regulacyjnymi.

Konkurent biznesowy: Czy dostawca usług w chmurze jest znaczącym konkurentem biznesowym w Twojej branży? Czy masz wystarczającą ochronę w umowie usług w chmurze lub w inny sposób, aby chronić firmę przed potencjalnie wrogimi działaniami?

Zapoznaj się z tym artykułem , aby dowiedzieć się, jak firma Microsoft unika konkurowania z klientami w chmurze.

Wiele chmur: Wiele organizacji ma de facto lub celową strategię wielochmurową. Może to być cel zamierzony, aby zmniejszyć zależność od jednego dostawcy lub uzyskać dostęp do unikatowych najlepszych możliwości, ale może się zdarzyć, ponieważ deweloperzy wybrali preferowane lub znane usługi w chmurze lub organizacja nabyła inną firmę. Niezależnie od przyczyny ta strategia może wprowadzać potencjalne ryzyko i koszty, którymi należy zarządzać, w tym:

- Przestój z wielu zależności: Systemy zaprojektowane tak, aby polegały na wielu chmurach, są narażone na większe ryzyko przestojów, ponieważ zakłócenia w dostawcach usług w chmurze (lub ich użyciu przez zespół) mogą spowodować przerwę w działaniu firmy. Zwiększona złożoność systemu zwiększyłaby również prawdopodobieństwo wystąpienia zakłóceń, ponieważ członkowie zespołu będą mniej skłonni do pełnego zrozumienia bardziej złożonego systemu.

- Negocjacjacja: Większe organizacje powinny również rozważyć, czy pojedyncza chmura (wzajemne zobowiązanie/partnerstwo) czy strategia wielochmurowa (zdolność do przenoszenia działalności biznesowej) zapewni większy wpływ na dostawców chmury w celu uzyskania priorytetów żądań funkcji organizacji.

- Zwiększone obciążenie konserwacyjne: Zasoby IT i zasoby zabezpieczeń są już przeciążone z istniejących obciążeń i nadążają za zmianami jednej platformy w chmurze. Każda dodatkowa platforma dodatkowo zwiększa ten nakład pracy i zabiera członków zespołu z dala od działań o większej wartości, takich jak usprawnianie procesu technicznego w celu przyspieszenia innowacji biznesowych, konsultacji z grupami biznesowymi w sprawie bardziej efektywnego korzystania z technologii itd.

- Personel i szkolenia: Organizacje często nie uwzględniają wymagań kadrowych niezbędnych do obsługi wielu platform i szkoleń wymaganych do utrzymania wiedzy i waluty nowych funkcji, które są wydawane w szybkim tempie.