Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

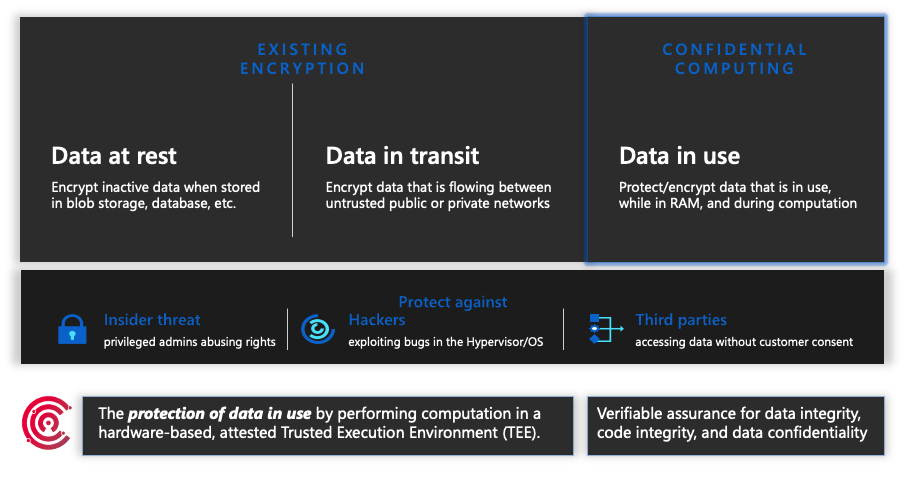

Poufne przetwarzanie to termin branżowy ustanowiony przez Consortium Przetwarzania Poufnego (CCC), które jest częścią Linux Foundation. CCC definiuje poufne przetwarzanie w ten sposób:

Przetwarzanie poufne chroni dane w użyciu, wykonując obliczenia w Zaufanym Środowisku Wykonawczym opartym na sprzęcie.

"Te bezpieczne i izolowane środowiska uniemożliwiają nieautoryzowany dostęp lub modyfikację aplikacji i danych, gdy są one używane, zwiększając tym samym poziom zabezpieczeń organizacji, które zarządzają poufnymi i regulowanymi danymi".

Firma Microsoft jest jednym z członków założycieli CCC i zapewnia zaufane środowiska wykonawcze (TEE) na platformie Azure na podstawie tej definicji CCC.

Zmniejszanie powierzchni ataków

Platforma Azure już szyfruje dane magazynowane i przesyłane. Poufne przetwarzanie pomaga chronić dane w użyciu, w tym ochronę kluczy kryptograficznych. Poufne przetwarzanie na platformie Azure pomaga klientom zapobiegać nieautoryzowanemu dostępowi do danych w użyciu, łącznie z operatorem chmury, poprzez przetwarzanie danych w środowisku TEE opartym na sprzęcie i poświadczanym. Gdy poufne przetwarzanie na platformie Azure jest włączone i prawidłowo skonfigurowane, firma Microsoft nie może uzyskać dostępu do niezaszyfrowanych danych klienta.

Model zagrożeń ma na celu zmniejszenie konieczności zaufania lub uniemożliwienie operatorowi dostawcy usług w chmurze lub innym podmiotom z domeny najemcy uzyskiwania dostępu do kodu i danych podczas ich wykonywania. Platforma Azure korzysta ze sprzętowego korzenia zaufania, który nie jest kontrolowany przez dostawcę usług w chmurze w celu zapobiegania nieautoryzowanemu dostępowi lub modyfikacjom środowiska.

Gdy poufne przetwarzanie jest używane w połączeniu z szyfrowaniem danych magazynowanych i przesyłanych, dodatkowo wzmacnia ochronę danych, podczas gdy poufne przetwarzanie jest stosowane. Ta funkcja jest korzystna dla organizacji, które szukają dalszej ochrony poufnych danych i aplikacji hostowanych w środowiskach chmury.

Partnerstwo branżowe

CCC łączy dostawców sprzętu, dostawców usług w chmurze i deweloperów oprogramowania w celu przyspieszenia wdrażania technologii i standardów TEE. Firma Microsoft pomogła współzałożycielowi CCC w 2019 r. i przewodniczyła zarówno organowi zarządzającemu, jak i Radzie Doradczej Technicznej.

Treści powiązane

Aby zapewnić poufność, zapoznaj się z ofertami obejmującymi infrastrukturę jako usługę (IaaS), platformę jako usługę (PaaS) i narzędzia deweloperskie.

Aby dowiedzieć się więcej na temat poufnego przetwarzania, zobacz Omówienie poufnego przetwarzania na platformie Azure.