Nawiązywanie połączenia z usługą Azure Blob Storage z przepływów pracy w usłudze Azure Logic Apps

Dotyczy: Azure Logic Apps (Zużycie + Standardowa)

W tym przewodniku z instrukcjami pokazano, jak uzyskać dostęp do konta usługi Azure Blob Storage i kontenera z przepływu pracy w usłudze Azure Logic Apps przy użyciu łącznika usługi Azure Blob Storage. Ten łącznik udostępnia wyzwalacze i akcje, których przepływ pracy może używać na potrzeby operacji obiektów blob. Następnie można tworzyć zautomatyzowane przepływy pracy uruchamiane po wyzwoleniu przez zdarzenia w kontenerze magazynu lub w innych systemach oraz uruchamiać akcje, aby pracować z danymi w kontenerze magazynu. Na przykład możesz uzyskiwać dostęp do plików przechowywanych jako obiekty blob na koncie usługi Azure Storage i zarządzać nimi.

Połączenie z usługą Azure Blob Storage można nawiązać z poziomu przepływu pracy w typach zasobów aplikacji logiki (zużycie) i aplikacji logiki (Standardowa). Łącznik można używać z przepływami pracy aplikacji logiki w wielodostępnej usłudze Azure Logic Apps, jednodostępnej usłudze Azure Logic Apps i środowisku usługi integracji (ISE). Za pomocą aplikacji logiki (Standardowa) można użyć wbudowanych operacji łącznika usługi Azure Blob lub operacji łącznika zarządzanego usługi Azure Blob Storage.

Dokumentacja techniczna łącznika

Łącznik usługi Azure Blob Storage ma różne wersje na podstawie typu aplikacji logiki i środowiska hosta.

| Aplikacja logiki | Środowisko | Wersja łącznika |

|---|---|---|

| Zużycie | Wielodostępna usługa Azure Logic Apps | Łącznik zarządzany (klasa Standardowa). Aby uzyskać więcej informacji, zapoznaj się z następującą dokumentacją: - Dokumentacja łącznika zarządzanego usługi Azure Blob Storage - Łączniki zarządzane w usłudze Azure Logic Apps |

| Zużycie | Środowisko usługi integracji (ISE) | Łącznik zarządzany (klasa Standardowa) i wersja ISE, która ma inne limity komunikatów niż klasa Standardowa. Aby uzyskać więcej informacji, zapoznaj się z następującą dokumentacją: - Dokumentacja łącznika zarządzanego usługi Azure Blob Storage - Limity komunikatów ISE - Łączniki zarządzane w usłudze Azure Logic Apps |

| Standardowa | Usługa Azure Logic Apps i środowisko App Service Environment w wersji 3 z jedną dzierżawą (tylko plany systemu Windows) | Łącznik zarządzany (hostowany na platformie Azure) i wbudowany łącznik, który jest oparty na dostawcy usług. Wbudowana wersja różni się w następujący sposób: — Wbudowana wersja łączy się bezpośrednio z kontem usługi Azure Storage, które wymaga tylko parametry połączenia. — Wbudowana wersja może uzyskiwać bezpośredni dostęp do sieci wirtualnych platformy Azure. Aby uzyskać więcej informacji, zapoznaj się z następującą dokumentacją: - Dokumentacja łącznika zarządzanego usługi Azure Blob Storage - Dokumentacja wbudowanego łącznika usługi Azure Blob - Wbudowane łączniki w usłudze Azure Logic Apps |

Ograniczenia

W przypadku przepływów pracy aplikacji logiki uruchomionych w środowisku usługi integracji (ISE) ta wersja z etykietą ISE łącznika używa limitów komunikatów ISE.

Akcje łącznika zarządzanego usługi Azure Blob Storage mogą odczytywać lub zapisywać pliki o rozmiarze 50 MB lub mniejszym. Aby obsłużyć pliki większe niż 50 MB, ale do 1024 MB, akcje usługi Azure Blob Storage obsługują fragmentowanie komunikatów. Akcja usługi Blob Storage o nazwie Pobierz zawartość obiektu blob niejawnie używa fragmentowania.

Chociaż zarządzane i wbudowane wyzwalacze usługi Azure Blob Storage nie obsługują fragmentowania, wbudowane wyzwalacze mogą obsługiwać pliki o rozmiarze 50 MB lub więcej. Jednak gdy zarządzany wyzwalacz żąda zawartości pliku, wyzwalacz wybiera tylko pliki, które są 50 MB lub mniejsze. Aby uzyskać pliki większe niż 50 MB, postępuj zgodnie z tym wzorcem:

Użyj wyzwalacza obiektu blob, który zwraca właściwości pliku, takie jak Po dodaniu lub zmodyfikowaniu obiektu blob (tylko właściwości).

Postępuj zgodnie z wyzwalaczem za pomocą akcji łącznika zarządzanego usługi Azure Blob Storage o nazwie Pobierz zawartość obiektu blob, która odczytuje pełny plik i niejawnie używa fragmentowania.

Limity wyzwalaczy usługi Azure Blob Storage

- Wyzwalacz łącznika zarządzanego jest ograniczony do 30 000 obiektów blob w folderze wirtualnym sondowania.

- Wyzwalacz wbudowanego łącznika jest ograniczony do 10 000 obiektów blob w całym kontenerze sondowania.

Jeśli limit zostanie przekroczony, nowy obiekt blob może nie być w stanie wyzwolić przepływu pracy, więc wyzwalacz zostanie pominięty.

Wymagania wstępne

Konto i subskrypcja platformy Azure. Jeśli nie masz subskrypcji platformy Azure, zarejestruj się w celu założenia bezpłatnego konta platformy Azure.

Przepływ pracy aplikacji logiki, z którego chcesz uzyskać dostęp do konta usługi Azure Storage. Aby uruchomić przepływ pracy za pomocą wyzwalacza obiektu blob platformy Azure, potrzebny jest pusty przepływ pracy. Aby użyć akcji obiektu blob platformy Azure, uruchom przepływ pracy przy użyciu dowolnego wyzwalacza.

Dodawanie wyzwalacza obiektu blob

Przepływ pracy aplikacji logiki Zużycie może używać tylko łącznika zarządzanego usługi Azure Blob Storage. Jednak przepływ pracy aplikacji logiki w warstwie Standardowa może używać łącznika zarządzanego usługi Azure Blob Storage i wbudowanego łącznika obiektów blob platformy Azure. Mimo że obie wersje łącznika udostępniają tylko jeden wyzwalacz obiektu blob, nazwa wyzwalacza różni się w następujący sposób, w zależności od tego, czy pracujesz z przepływem pracy Zużycie, czy Standardowy:

| Aplikacja logiki | Wersja łącznika | Nazwa wyzwalacza | opis |

|---|---|---|---|

| Zużycie | Tylko łącznik zarządzany | Po dodaniu lub zmodyfikowaniu obiektu blob (tylko właściwości) | Wyzwalacz jest wyzwalany po dodaniu lub zaktualizowaniu właściwości obiektu blob w folderze głównym kontenera magazynu. Po skonfigurowaniu wyzwalacza zarządzanego wersja zarządzana ignoruje istniejące obiekty blob w kontenerze magazynu. |

| Standardowa | - Wbudowany łącznik — Łącznik zarządzany |

- Wbudowane: po dodaniu lub zaktualizowaniu obiektu blob — Zarządzane: po dodaniu lub zmodyfikowaniu obiektu blob (tylko właściwości) |

- Wbudowane: wyzwalacz jest wyzwalany, gdy obiekt blob zostanie dodany lub zaktualizowany w kontenerze magazynu, a także zostanie wyzwolony dla wszystkich zagnieżdżonych folderów w kontenerze magazynu, a nie tylko folderu głównego. Po skonfigurowaniu wbudowanego wyzwalacza wbudowana wersja przetwarza wszystkie istniejące obiekty blob w kontenerze magazynu. — Zarządzane: wyzwalacz jest wyzwalany po dodaniu lub zaktualizowaniu właściwości obiektu blob w folderze głównym kontenera magazynu. Po skonfigurowaniu wyzwalacza zarządzanego wersja zarządzana ignoruje istniejące obiekty blob w kontenerze magazynu. |

Poniższe kroki korzystają z witryny Azure Portal, ale z odpowiednim rozszerzeniem usługi Azure Logic Apps można również użyć następujących narzędzi do tworzenia przepływów pracy aplikacji logiki:

Przepływy pracy aplikacji logiki użycia: Visual Studio lub Visual Studio Code

Standardowe przepływy pracy aplikacji logiki: Visual Studio Code

W witrynie Azure Portal otwórz aplikację logiki Zużycie i pusty przepływ pracy w projektancie.

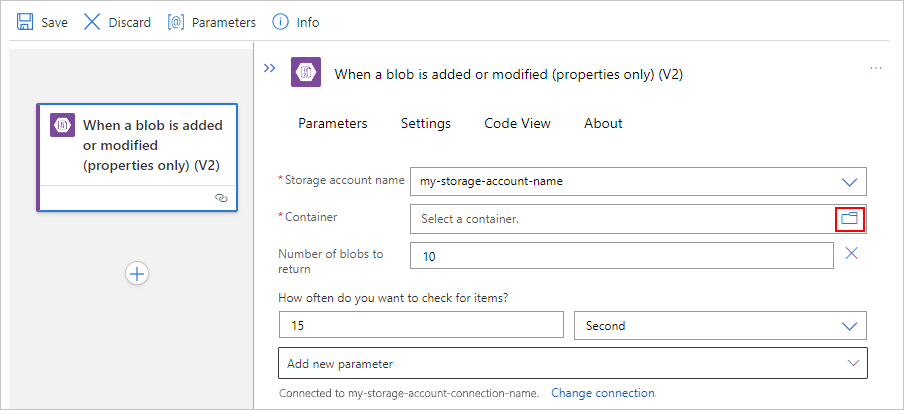

W projektancie w polu wyszukiwania wybierz pozycję Standardowa, a następnie wykonaj następujące ogólne kroki, aby dodać żądany wyzwalacz zarządzany usługi Azure Blob Storage.

W tym przykładzie jest kontynuowany wyzwalacz o nazwie Po dodaniu lub zmodyfikowaniu obiektu blob (tylko właściwości).

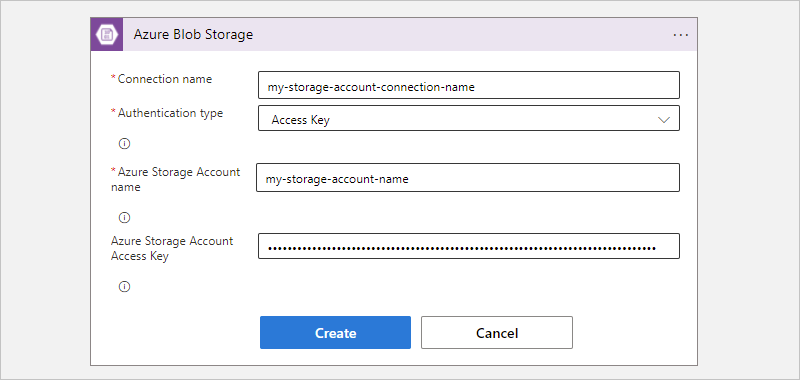

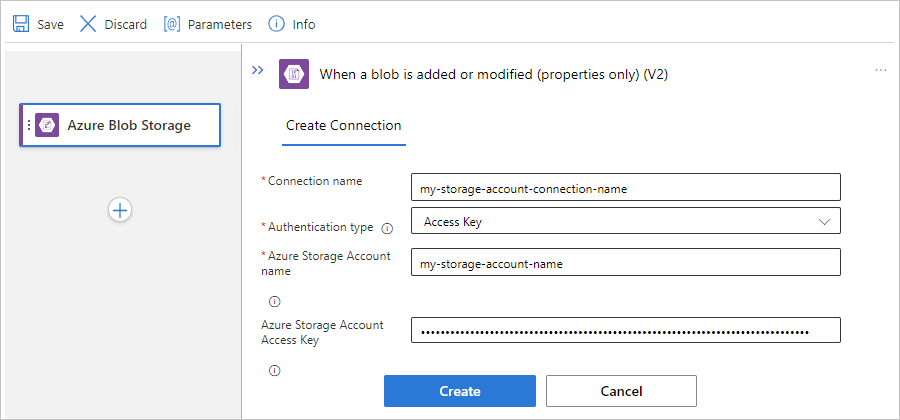

Jeśli zostanie wyświetlony monit, podaj następujące informacje dotyczące połączenia z kontem magazynu. Po zakończeniu wybierz Utwórz.

Właściwości Wymagania opis Nazwa połączenia Tak Nazwa połączenia Typ uwierzytelnienia Tak Typ uwierzytelniania dla konta magazynu. Aby uzyskać więcej informacji, zobacz Typy uwierzytelniania dla wyzwalaczy i akcji, które obsługują uwierzytelnianie — bezpieczny dostęp i dane. Na przykład to połączenie używa uwierzytelniania klucza dostępu i zapewnia wartość klucza dostępu dla konta magazynu wraz z następującymi wartościami właściwości:

Właściwości Wymagania Wartość Opis Nazwa konta usługi Azure Storage Tak, ale tylko w przypadku uwierzytelniania klucza dostępu <storage-account-name> Nazwa konta usługi Azure Storage, na którym istnieje kontener obiektów blob.

Uwaga: Aby znaleźć nazwę konta magazynu, otwórz zasób konta magazynu w witrynie Azure Portal. W menu zasobów w obszarze Zabezpieczenia i sieć wybierz pozycję Klucze dostępu. W obszarze Nazwa konta magazynu skopiuj i zapisz nazwę.Klucz dostępu do konta usługi Azure Storage Tak

ale tylko w przypadku uwierzytelniania klucza dostępu<storage-account-access-key> Klucz dostępu dla konta usługi Azure Storage.

Uwaga: Aby znaleźć klucz dostępu, otwórz zasób konta magazynu w witrynie Azure Portal. W menu zasobów w obszarze Zabezpieczenia i sieć wybierz pozycję Klucze>dostępu klucz1>Pokaż. Skopiuj i zapisz wartość klucza podstawowego.Po pojawieniu się pola informacji o wyzwalaczu podaj niezbędne informacje.

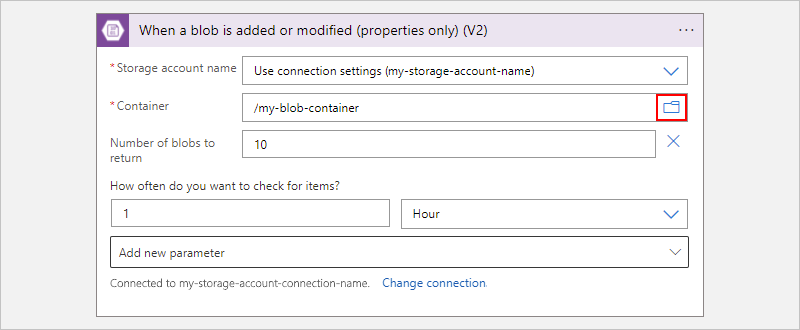

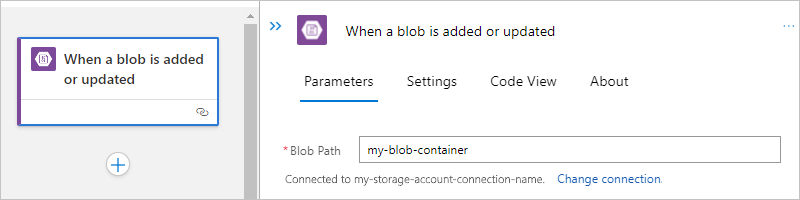

Dla wartości właściwości Kontener wybierz ikonę folderu, aby przejść do kontenera obiektów blob. Możesz też ręcznie wprowadzić ścieżkę przy użyciu składni /<container-name>, na przykład:

Aby dodać inne właściwości dostępne dla tego wyzwalacza, otwórz listę Dodaj nowy parametr i wybierz żądane właściwości.

Aby uzyskać więcej informacji, zobacz Właściwości wyzwalacza zarządzanego łącznika usługi Azure Blob Storage.

Dodaj inne akcje wymagane przez przepływ pracy.

Gdy wszystko będzie gotowe, zapisz proces. Na pasku narzędzi projektanta wybierz pozycję Zapisz.

Dodawanie akcji obiektu blob

Przepływ pracy aplikacji logiki Zużycie może używać tylko łącznika zarządzanego usługi Azure Blob Storage. Jednak przepływ pracy aplikacji logiki w warstwie Standardowa może używać łącznika zarządzanego usługi Azure Blob Storage i wbudowanego łącznika obiektów blob platformy Azure. Każda wersja ma wiele, ale inaczej nazwanych akcji. Na przykład zarówno zarządzane, jak i wbudowane wersje łączników mają własne akcje w celu pobrania metadanych pliku i pobrania zawartości pliku.

Akcje łącznika zarządzanego: te akcje są uruchamiane w przepływie pracy Zużycie lub Standardowy.

Wbudowane akcje łącznika: te akcje są uruchamiane tylko w standardowym przepływie pracy.

Poniższe kroki korzystają z witryny Azure Portal, ale przy użyciu odpowiedniego rozszerzenia usługi Azure Logic Apps można również użyć następujących narzędzi do tworzenia i edytowania przepływów pracy aplikacji logiki:

Przepływy pracy aplikacji logiki użycia: Visual Studio lub Visual Studio Code

Standardowe przepływy pracy aplikacji logiki: Visual Studio Code

W witrynie Azure Portal otwórz aplikację logiki Zużycie i przepływ pracy w projektancie.

Jeśli przepływ pracy jest pusty, dodaj wyzwalacz, którego wymaga twój scenariusz.

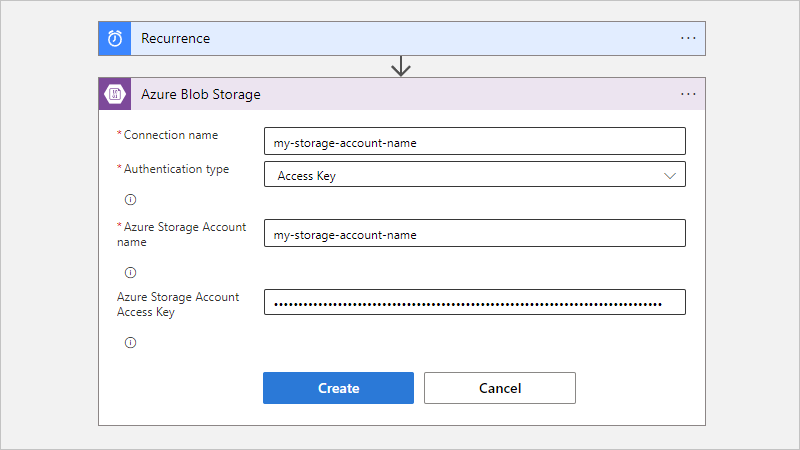

W tym przykładzie użyto wyzwalacza Cykl.

W projektancie wykonaj następujące ogólne kroki, aby znaleźć i dodać odpowiednią akcję zarządzaną usługi Azure Blob Storage.

W tym przykładzie jest kontynuowana akcja o nazwie Pobierz zawartość obiektu blob.

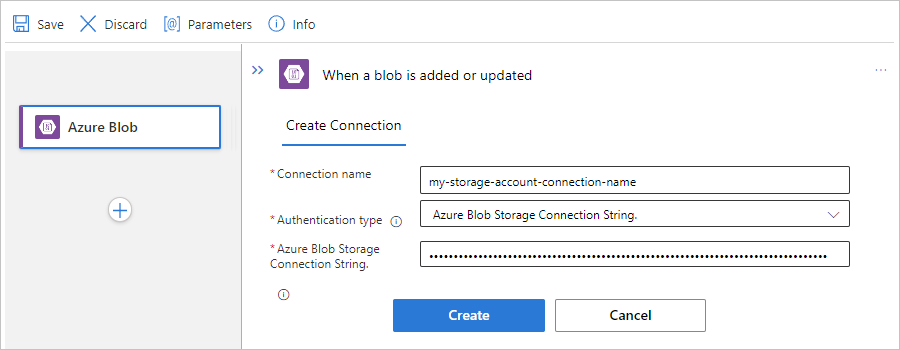

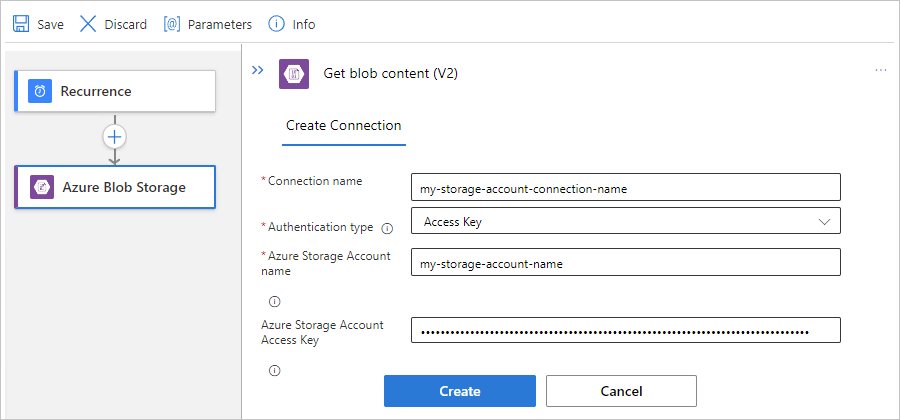

Jeśli zostanie wyświetlony monit, podaj następujące informacje dotyczące połączenia. Po zakończeniu wybierz Utwórz.

Właściwości Wymagania opis Nazwa połączenia Tak Nazwa połączenia Typ uwierzytelnienia Tak Typ uwierzytelniania dla konta magazynu. Aby uzyskać więcej informacji, zobacz Typy uwierzytelniania dla wyzwalaczy i akcji, które obsługują uwierzytelnianie — bezpieczny dostęp i dane. Na przykład to połączenie używa uwierzytelniania klucza dostępu i zapewnia wartość klucza dostępu dla konta magazynu wraz z następującymi wartościami właściwości:

Właściwości Wymagania Wartość Opis Nazwa konta usługi Azure Storage Tak

ale tylko w przypadku uwierzytelniania klucza dostępu<storage-account-name> Nazwa konta usługi Azure Storage, na którym istnieje kontener obiektów blob.

Uwaga: Aby znaleźć nazwę konta magazynu, otwórz zasób konta magazynu w witrynie Azure Portal. W menu zasobów w obszarze Zabezpieczenia i sieć wybierz pozycję Klucze dostępu. W obszarze Nazwa konta magazynu skopiuj i zapisz nazwę.Klucz dostępu do konta usługi Azure Storage Tak

ale tylko w przypadku uwierzytelniania klucza dostępu<storage-account-access-key> Klucz dostępu dla konta usługi Azure Storage.

Uwaga: Aby znaleźć klucz dostępu, otwórz zasób konta magazynu w witrynie Azure Portal. W menu zasobów w obszarze Zabezpieczenia i sieć wybierz pozycję Klucze>dostępu klucz1>Pokaż. Skopiuj i zapisz wartość klucza podstawowego.W polu informacji o akcji podaj niezbędne informacje.

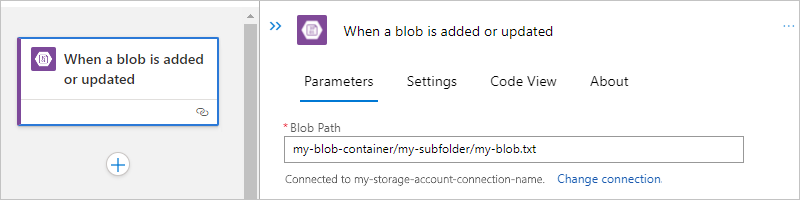

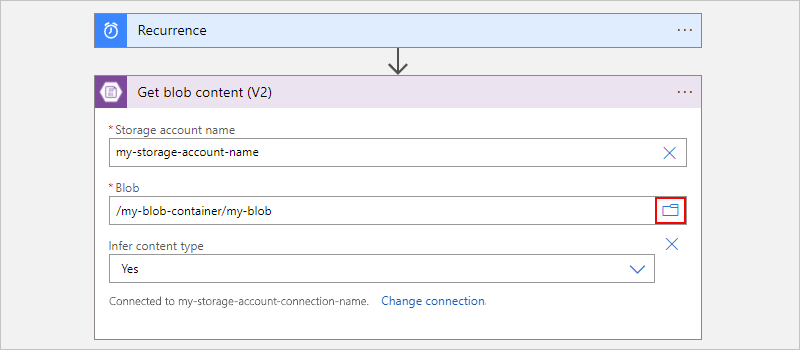

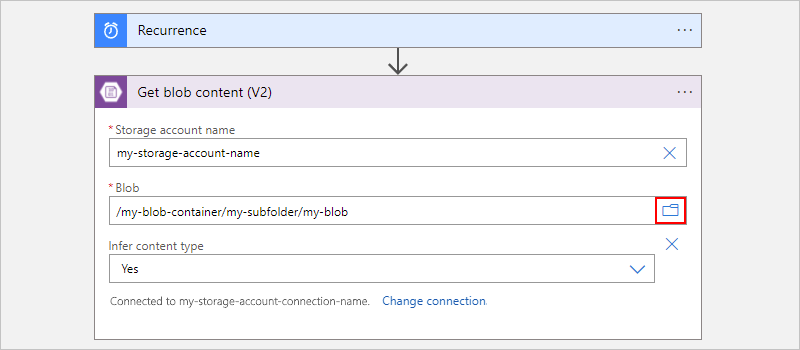

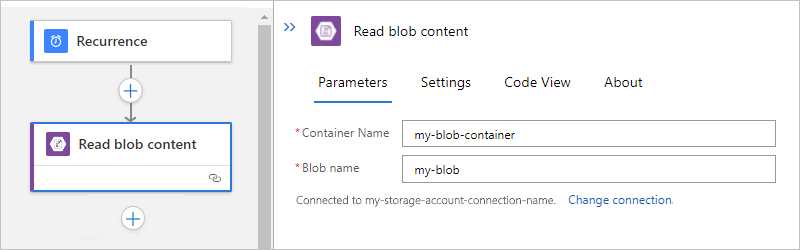

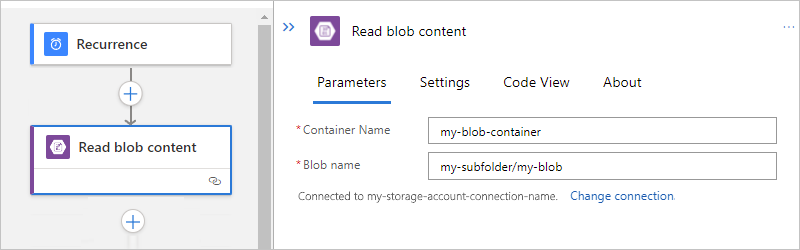

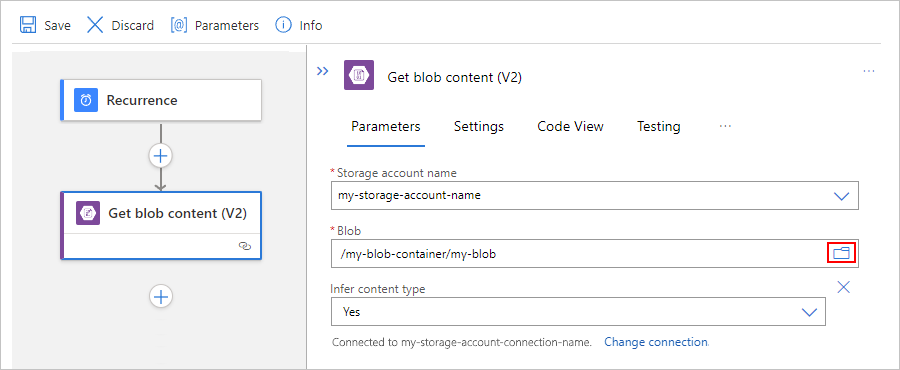

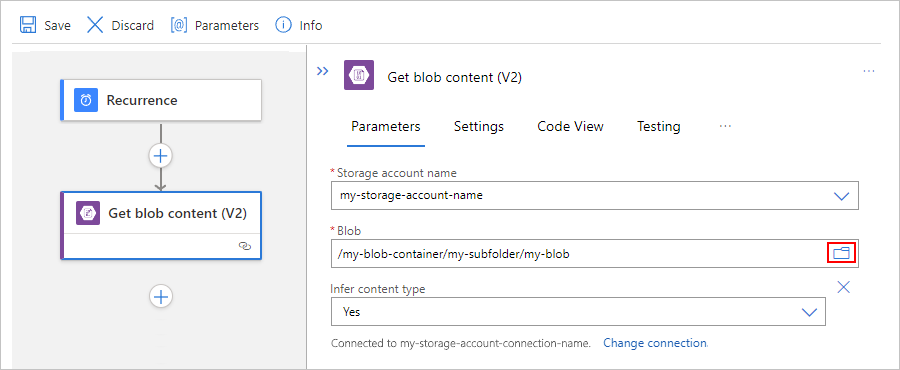

Na przykład w akcji Pobierz zawartość obiektu blob podaj nazwę konta magazynu. Dla wartości właściwości Obiektu blob wybierz ikonę folderu, aby wyszukać kontener magazynu lub folder. Możesz też ręcznie wprowadzić ścieżkę.

Zadanie Składnia ścieżki obiektu blob Pobierz zawartość z określonego obiektu blob w folderze głównym. /<container-name>/<blob-name> Pobierz zawartość z określonego obiektu blob w podfolderze. /<container-name>/<subfolder>/<blob-name> W poniższym przykładzie przedstawiono konfigurację akcji, która pobiera zawartość z obiektu blob w folderze głównym:

W poniższym przykładzie przedstawiono konfigurację akcji, która pobiera zawartość z obiektu blob w podfolderze:

Dodaj inne akcje wymagane przez przepływ pracy.

Gdy wszystko będzie gotowe, zapisz proces. Na pasku narzędzi projektanta wybierz pozycję Zapisz.

Uzyskiwanie dostępu do kont magazynu za zaporami

Istnieje możliwość dodania zabezpieczenia sieciowego do konta magazynu usługi Azure, ograniczając dostęp za pomocą zapory i jej reguł. Jednakże ta konfiguracja stanowi wyzwanie dla Azure oraz innych usługi firmy Microsoft, które wymagają dostępu do konta magazynu. Komunikacja lokalna w centrum danych abstrakcji wewnętrznych adresów IP, więc zezwalanie na ruch przez adresy IP może nie wystarczyć, aby pomyślnie zezwolić na komunikację przez zaporę. Na podstawie używanego łącznika usługi Azure Blob Storage dostępne są następujące opcje:

Aby uzyskać dostęp do kont magazynu za zaporami przy użyciu łącznika zarządzanego usługi Azure Blob Storage w obszarze Zużycie i aplikacje logiki oparte na środowisku ISE, zapoznaj się z następującą dokumentacją:

Aby uzyskać dostęp do kont magazynu za zaporami przy użyciu łącznika usługi Azure Blob Storage z wersją isE, który jest dostępny tylko w aplikacji logiki opartej na środowisku ISE, zapoznaj się z artykułem Access storage accounts through trusted virtual network (Uzyskiwanie dostępu do kont magazynu za pośrednictwem zaufanej sieci wirtualnej).

Aby uzyskać dostęp do kont magazynu za zaporami w aplikacjach logiki w warstwie Standardowa, zapoznaj się z następującą dokumentacją:

Wbudowany łącznik usługi Azure Blob Storage: uzyskiwanie dostępu do kont magazynu za pośrednictwem integracji z siecią wirtualną

Łącznik zarządzany usługi Azure Blob Storage: uzyskiwanie dostępu do kont magazynu w innych regionach

Uzyskiwanie dostępu do kont magazynu w innych regionach

Jeśli nie używasz uwierzytelniania tożsamości zarządzanej, przepływy pracy aplikacji logiki nie mogą bezpośrednio uzyskiwać dostępu do kont magazynu za zaporami, gdy zarówno zasób aplikacji logiki, jak i konto magazynu istnieją w tym samym regionie. Aby obejść ten problem, umieść zasób aplikacji logiki w innym regionie niż konto magazynu. Następnie przyznaj dostęp do wychodzących adresów IP dla łączników zarządzanych w Twoim regionie.

Uwaga

To rozwiązanie nie ma zastosowania do łącznika usługi Azure Table Storage i łącznika usługi Azure Queue Storage. Zamiast tego, aby uzyskać dostęp do usługi Table Storage lub Queue Storage, użyj wbudowanego wyzwalacza HTTP i akcji.

Aby dodać wychodzące adresy IP do zapory konta magazynu, wykonaj następujące kroki:

Zanotuj wychodzące adresy IP łącznika zarządzanego dla regionu zasobu aplikacji logiki.

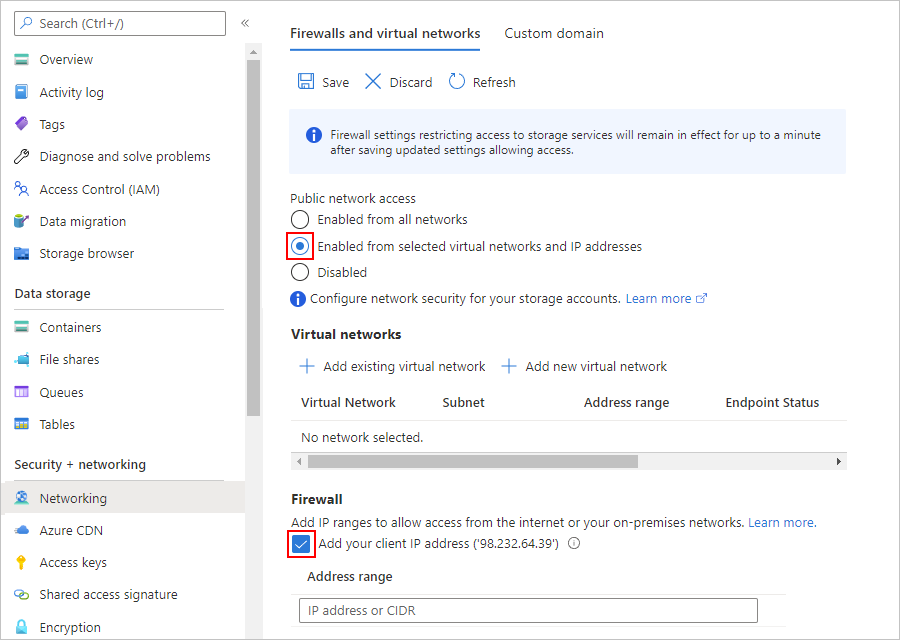

W witrynie Azure Portal znajdź i otwórz zasób konta magazynu.

W menu nawigacji konta magazynu w obszarze Zabezpieczenia i sieć wybierz pozycję Sieć.

W obszarze Zezwalaj na dostęp wybierz pozycję Wybrane sieci, które pokazują odpowiednie ustawienia.

W obszarze Zapora dodaj adresy IP lub zakresy, które wymagają dostępu. Jeśli musisz uzyskać dostęp do konta magazynu z komputera, wybierz pozycję Dodaj adres IP klienta.

Po zakończeniu wybierz opcję Zapisz.

Uzyskiwanie dostępu do kont magazynu za pośrednictwem zaufanej sieci wirtualnej

Twoja aplikacja logiki i konto magazynu istnieją w tym samym regionie.

Konto magazynu można umieścić w sieci wirtualnej platformy Azure, tworząc prywatny punkt końcowy, a następnie dodać tę sieć wirtualną do listy zaufanych sieci wirtualnych. Aby zapewnić aplikacji logiki dostęp do konta magazynu za pośrednictwem zaufanej sieci wirtualnej, należy wdrożyć aplikację logiki w środowisku usługi integracji (ISE), które może łączyć się z zasobami w sieci wirtualnej. Następnie możesz dodać podsieci w tym środowisku ISE do listy zaufanych. Łączniki magazynu oparte na protokole ISE, takie jak łącznik usługi Azure Blob Storage z wersją isE, mogą uzyskiwać bezpośredni dostęp do kontenera magazynu. Ta konfiguracja jest taka sama jak w przypadku używania punktów końcowych usługi z środowiska ISE.

Twoja aplikacja logiki i konto magazynu istnieją w różnych regionach.

Nie musisz tworzyć prywatnego punktu końcowego. Możesz po prostu zezwolić na ruch za pośrednictwem wychodzących adresów IP isE na koncie magazynu.

Uzyskiwanie dostępu do kont magazynu za pośrednictwem integracji z siecią wirtualną

Twoja aplikacja logiki i konto magazynu istnieją w tym samym regionie.

Konto magazynu można umieścić w sieci wirtualnej platformy Azure, tworząc prywatny punkt końcowy, a następnie dodać tę sieć wirtualną do listy zaufanych sieci wirtualnych. Aby zapewnić aplikacji logiki dostęp do konta magazynu, musisz skonfigurować ruch wychodzący przy użyciu integracji sieci wirtualnej, aby umożliwić łączenie się z zasobami w sieci wirtualnej. Następnie możesz dodać sieć wirtualną do listy zaufanych sieci wirtualnych konta magazynu.

Twoja aplikacja logiki i konto magazynu istnieją w różnych regionach.

Nie musisz tworzyć prywatnego punktu końcowego. Możesz po prostu zezwolić na ruch za pośrednictwem wychodzących adresów IP isE na koncie magazynu.

Uzyskiwanie dostępu do usługi Blob Storage w tym samym regionie przy użyciu tożsamości zarządzanych przez system

Aby nawiązać połączenie z usługą Azure Blob Storage w dowolnym regionie, możesz użyć tożsamości zarządzanych do uwierzytelniania. Możesz utworzyć wyjątek, który zapewnia zaufane usługi firmy Microsoft, takie jak tożsamość zarządzana, dostęp do konta magazynu za pośrednictwem zapory.

Uwaga

To rozwiązanie nie ma zastosowania do aplikacji logiki w warstwie Standardowa. Nawet jeśli używasz przypisanej przez system tożsamości zarządzanej z aplikacją logiki w warstwie Standardowa, łącznik zarządzany usługi Azure Blob Storage nie może nawiązać połączenia z kontem magazynu w tym samym regionie.

Aby uzyskać dostęp do usługi Blob Storage przy użyciu tożsamości zarządzanych w aplikacji logiki, wykonaj następujące kroki:

Skonfiguruj dostęp do konta magazynu.

Uwaga

To rozwiązanie ma następujące ograniczenia:

Aby uwierzytelnić połączenie konta magazynu, należy skonfigurować tożsamość zarządzaną przypisaną przez system. Tożsamość zarządzana przypisana przez użytkownika nie będzie działać.

Konfigurowanie dostępu do konta magazynu

Aby skonfigurować obsługę wyjątków i tożsamości zarządzanych, najpierw skonfiguruj odpowiedni dostęp do konta magazynu:

W witrynie Azure Portal znajdź i otwórz zasób konta magazynu.

W menu nawigacji konta magazynu w obszarze Zabezpieczenia i sieć wybierz pozycję Sieć.

W obszarze Zezwalaj na dostęp wybierz pozycję Wybrane sieci, które pokazują odpowiednie ustawienia.

Jeśli chcesz uzyskać dostęp do konta magazynu z komputera, w obszarze Zapora wybierz pozycję Dodaj adres IP klienta.

W obszarze Wyjątki wybierz pozycję Zezwalaj na dostęp do tego konta magazynu za pomocą zaufanych usługi firmy Microsoft.

Po zakończeniu wybierz opcję Zapisz.

Uwaga

Jeśli podczas próby nawiązania połączenia z kontem magazynu z przepływu pracy wystąpi błąd 403 Zabronione , istnieje wiele możliwych przyczyn. Spróbuj wykonać poniższe rozwiązanie przed przejściem do dodatkowych kroków. Najpierw wyłącz ustawienie Zezwalaj zaufanym usługi firmy Microsoft na dostęp do tego konta magazynu i zapisz zmiany. Następnie ponownie włącz ustawienie i zapisz zmiany ponownie.

Tworzenie przypisania roli dla aplikacji logiki

Następnie włącz obsługę tożsamości zarządzanej w zasobie aplikacji logiki.

Poniższe kroki są takie same w przypadku aplikacji logiki Zużycie w środowiskach wielodostępnych i standardowych aplikacjach logiki w środowiskach z jedną dzierżawą.

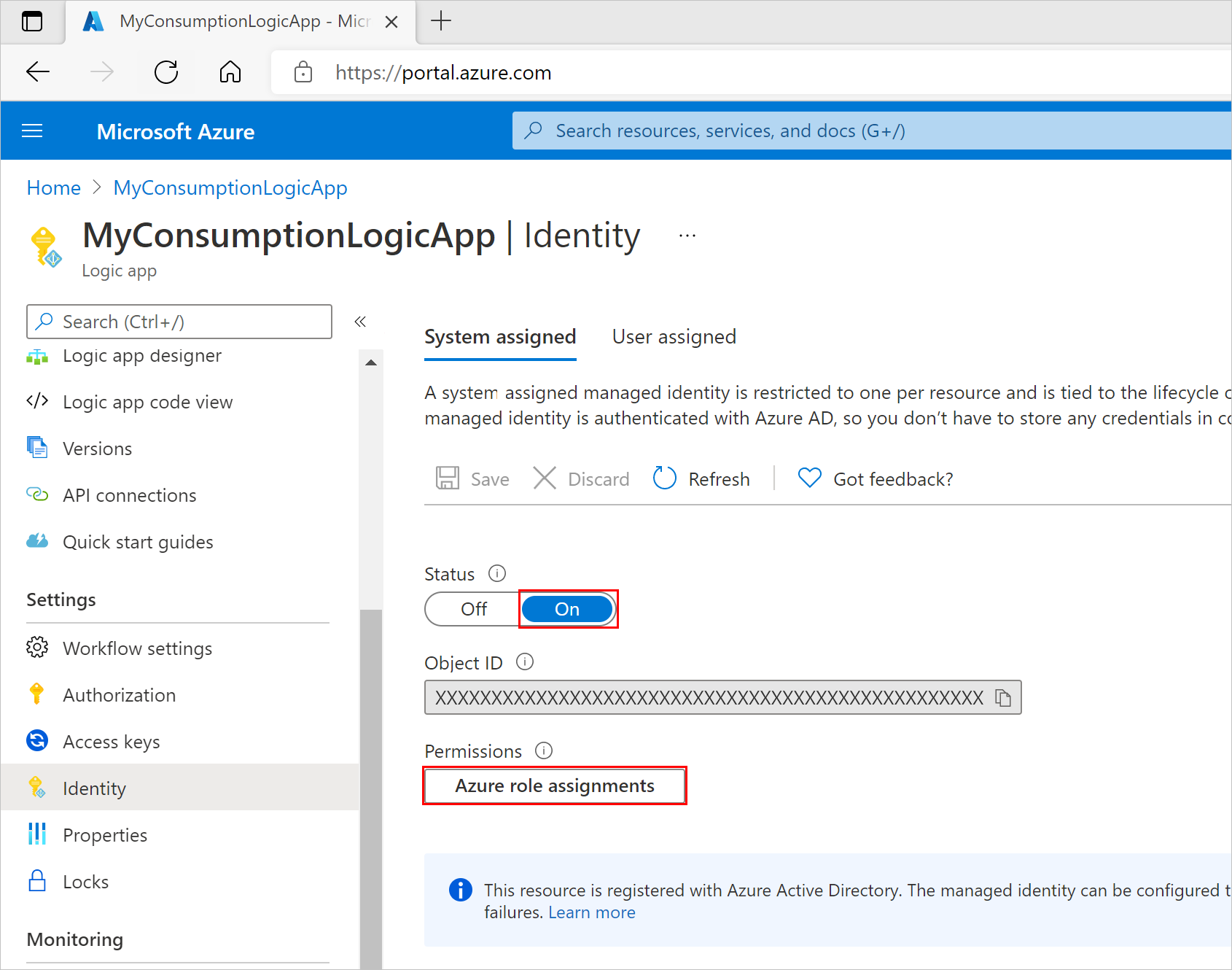

W witrynie Azure Portal otwórz zasób aplikacji logiki.

W menu nawigacji zasobów aplikacji logiki w obszarze Ustawienia wybierz pozycję Tożsamość.

W okienku Przypisane przez system ustaw pozycję Stan na Wł., jeśli nie jest jeszcze włączona, wybierz pozycję Zapisz i potwierdź zmiany. W obszarze Uprawnienia wybierz pozycję Przypisania ról platformy Azure.

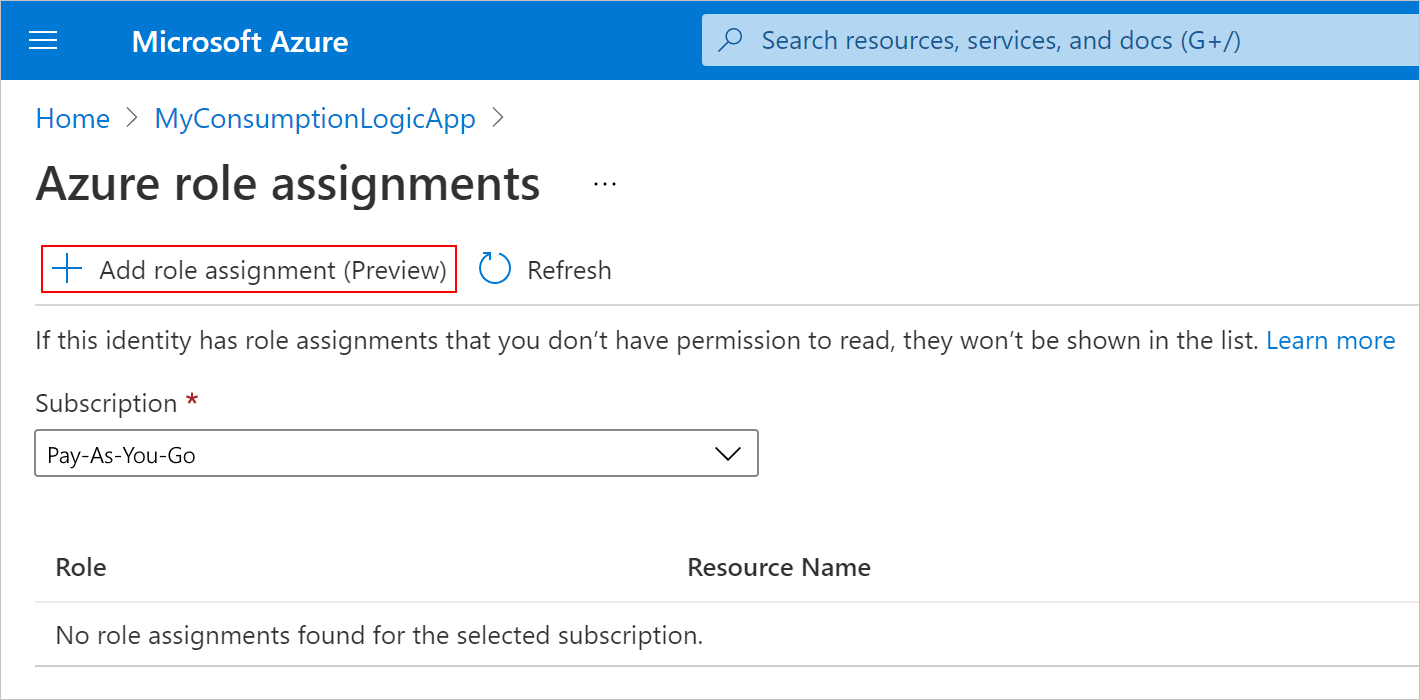

W okienku Przypisania ról platformy Azure wybierz pozycję Dodaj przypisanie roli.

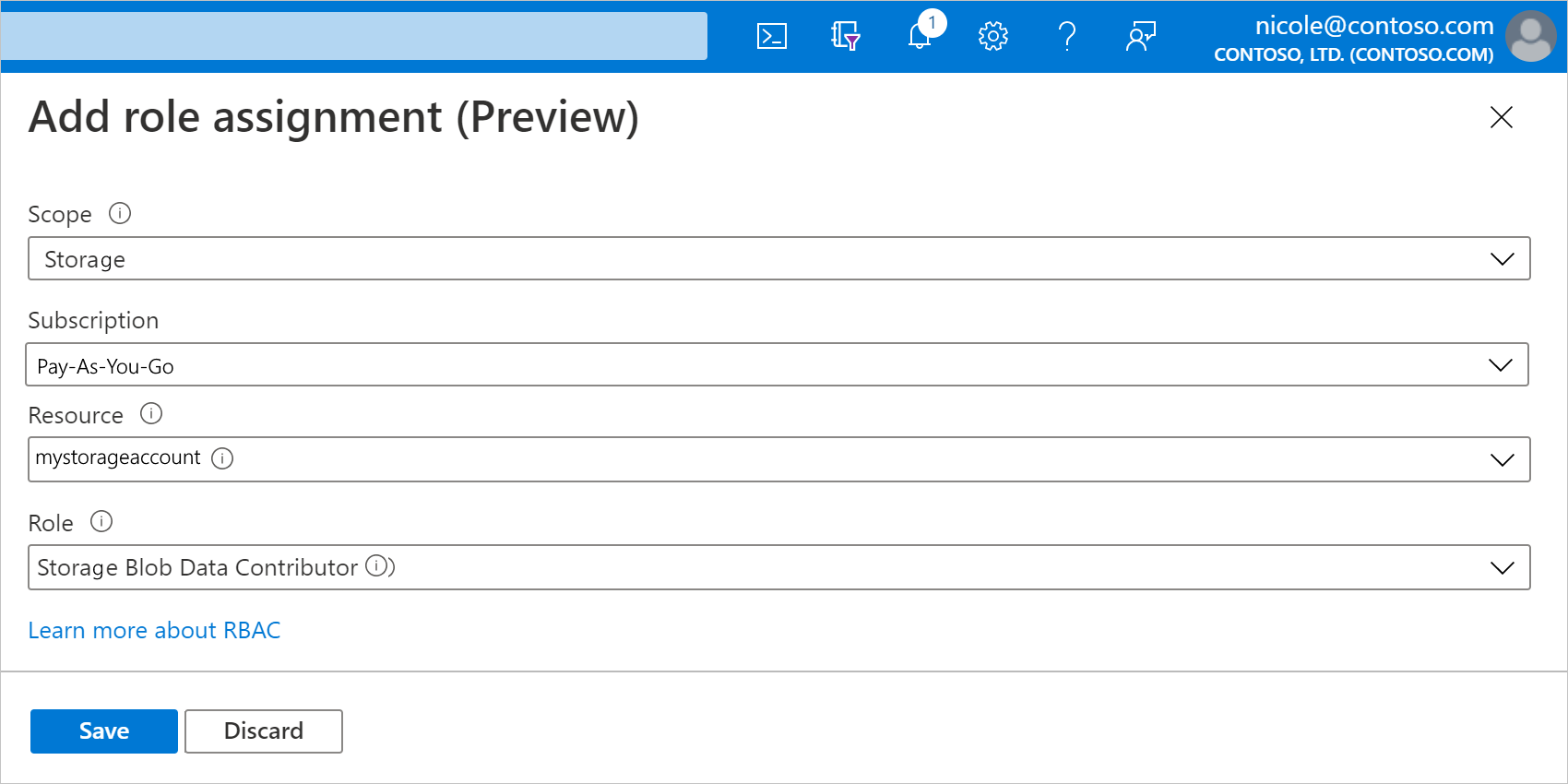

W okienku Dodawanie przypisań ról skonfiguruj nowe przypisanie roli przy użyciu następujących wartości:

Właściwości Wartość Opis Scope <zakres zasobów> Zestaw zasobów, w którym chcesz zastosować przypisanie roli. W tym przykładzie wybierz pozycję Magazyn. Subskrypcja <Subskrypcja platformy Azure> Subskrypcja platformy Azure dla konta magazynu. Zasób <storage-account-name> Nazwa konta magazynu, do którego chcesz uzyskać dostęp z przepływu pracy aplikacji logiki. Rola <role-to-assign> Rola, którą scenariusz wymaga, aby przepływ pracy z zasobem działał. W tym przykładzie wymagany jest współautor danych obiektu blob usługi Storage, który umożliwia dostęp do kontenerów obiektów blob i daty odczytu, zapisu i usuwania. Aby uzyskać szczegółowe informacje o uprawnieniach, przesuń wskaźnik myszy na ikonę informacji obok roli w menu rozwijanym. Po zakończeniu wybierz pozycję Zapisz , aby zakończyć tworzenie przypisania roli.

Włączanie obsługi tożsamości zarządzanej w aplikacji logiki

Następnie wykonaj następujące kroki:

Jeśli masz pusty przepływ pracy, dodaj wyzwalacz łącznika usługi Azure Blob Storage. W przeciwnym razie dodaj akcję łącznika usługi Azure Blob Storage. Upewnij się, że utworzono nowe połączenie dla wyzwalacza lub akcji, zamiast używać istniejącego połączenia.

Upewnij się, że typ uwierzytelniania został ustawiony tak, aby używał tożsamości zarządzanej.

Po skonfigurowaniu wyzwalacza lub akcji możesz zapisać przepływ pracy i przetestować wyzwalacz lub akcję.

Rozwiązywanie problemów z uzyskiwaniem dostępu do kont magazynu

"To żądanie nie jest autoryzowane do wykonania tej operacji"."

Poniższy błąd jest często zgłaszanym problemem, który występuje, gdy aplikacja logiki i konto magazynu istnieją w tym samym regionie. Dostępne są jednak opcje rozwiązania tego ograniczenia zgodnie z opisem w sekcji Access storage accounts behind firewalls (Uzyskiwanie dostępu do kont magazynu za zaporami).

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

Błędy usługi Application Insights

Błędy 404 i 409

Jeśli przepływ pracy w warstwie Standardowa używa wbudowanej akcji obiektu blob platformy Azure, która dodaje obiekt blob do kontenera magazynu, błędy 404 i 409 w usłudze Application Insights mogą występować w przypadku żądań, które zakończyły się niepowodzeniem. Te błędy są oczekiwane, ponieważ łącznik sprawdza, czy plik obiektu blob istnieje przed dodaniem obiektu blob. Błędy są wynikiem, gdy plik nie istnieje. Pomimo tych błędów wbudowana akcja pomyślnie dodaje obiekt blob.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla